一、环境描述

keycloak连接本地数据库的方法:

keycloak-连接本地数据库-CSDN博客

连接数据库后,

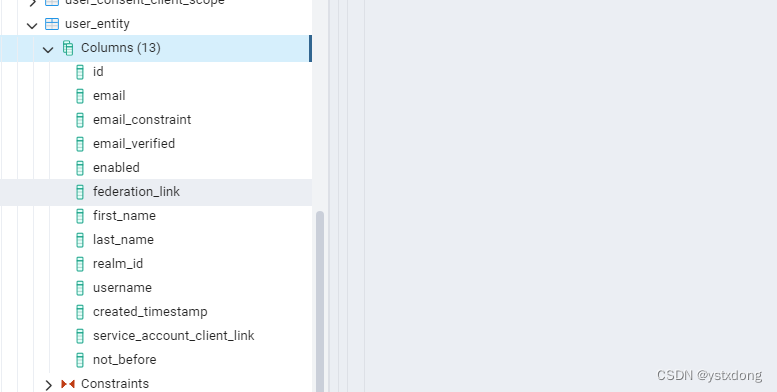

用户数据表:user_entity

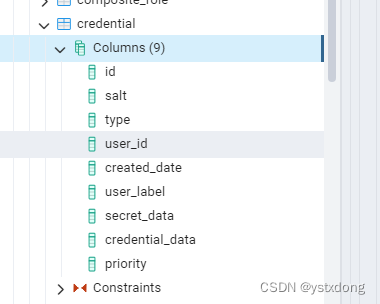

密码数据表:credential

keycloak版本:23.0.7

二、开始干活

1、插入数据到用户表(user_entity)中

几个字段是必须有的:

id:主键

enbale: 设为 true。代表用户启用

realm_id: 域id,查找后代码中写成静态或可配置,一个域基本够一个微服务群用了。

username:必填2、为用户设置密码(credential)

几个字段是必须有的:

id:主键

type:password 认证方式

user_id: 你这个密码是给哪个用户设置的

secret_data:密码数据

credential_data::密码加密方式

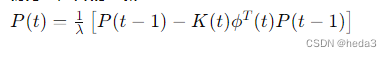

3、keycloak密码加密

keycloak默认密码采用pbkdf2-sha256加密,salt 采用随机byte。加密demo代码如下

package com.franklin.springbootdemo.test;

import javax.crypto.SecretKeyFactory;

import javax.crypto.spec.PBEKeySpec;

import java.security.NoSuchAlgorithmException;

import java.security.SecureRandom;

import java.security.spec.InvalidKeySpecException;

import java.security.spec.KeySpec;

import java.util.Base64;

public class PBKDF2ExampleTwo {

// 生成随机盐的方法

private static byte[] generateSalt() throws NoSuchAlgorithmException {

SecureRandom sr = SecureRandom.getInstanceStrong();

byte[] salt = new byte[16]; // 128位盐

sr.nextBytes(salt);

return salt;

}

// 使用PBKDF2WithHmacSHA256加密密码

public static String hashPassword(String password) throws NoSuchAlgorithmException, InvalidKeySpecException {

int iterations = 27500;

byte[] salt = generateSalt();

KeySpec spec = new PBEKeySpec(password.toCharArray(), salt, iterations, 256);

SecretKeyFactory skf = SecretKeyFactory.getInstance("PBKDF2WithHmacSHA256");

byte[] hash = skf.generateSecret(spec).getEncoded();

// 将盐和哈希值编码为Base64字符串,以便存储或传输

String saltBase64 = Base64.getEncoder().encodeToString(salt);

String hashBase64 = Base64.getEncoder().encodeToString(hash);

return saltBase64 + ":" + hashBase64;

}

public static void main(String[] args) {

try {

String originalPassword = "hhh";

String hashedPassword = hashPassword(originalPassword);

System.out.println("Salted Hash: " + hashedPassword);

} catch (NoSuchAlgorithmException | InvalidKeySpecException e) {

e.printStackTrace();

}

}

}

4、写入数据库密码后,刷新生效

因为数据库写入密码后,不能立即生效,需要刷新缓存

参考博客 : keycloak-通过keycloak服务API操作用户-CSDN博客

5、密码校验

密码无法解密,只能记录solt值后,再次将要验证的明文密码使用相同solt值加密,然后对比密文

![[DevOps云实践] IaaC:通过CloudWatch Agent和自定义Metric监视服务器](https://img-blog.csdnimg.cn/direct/9c445477f592414cb16a8246d46d7b5a.png)