M表示明文空间,K表示密钥空间,C表示所有可能的密文集合

![]()

![]()

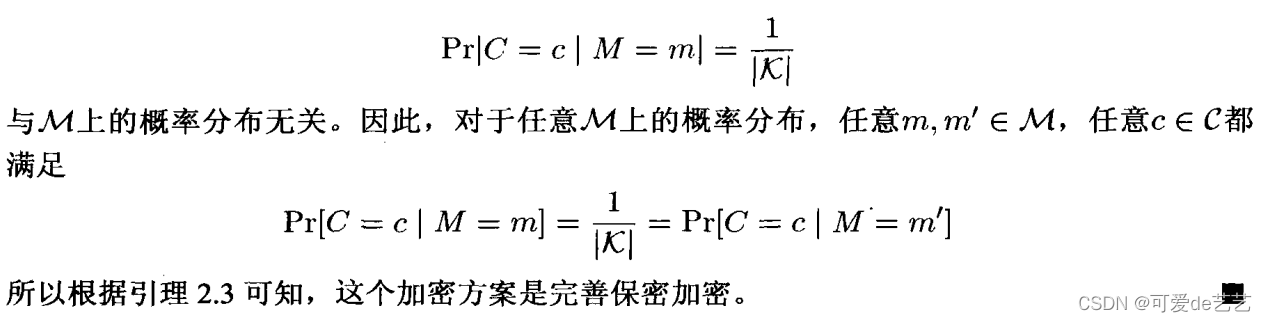

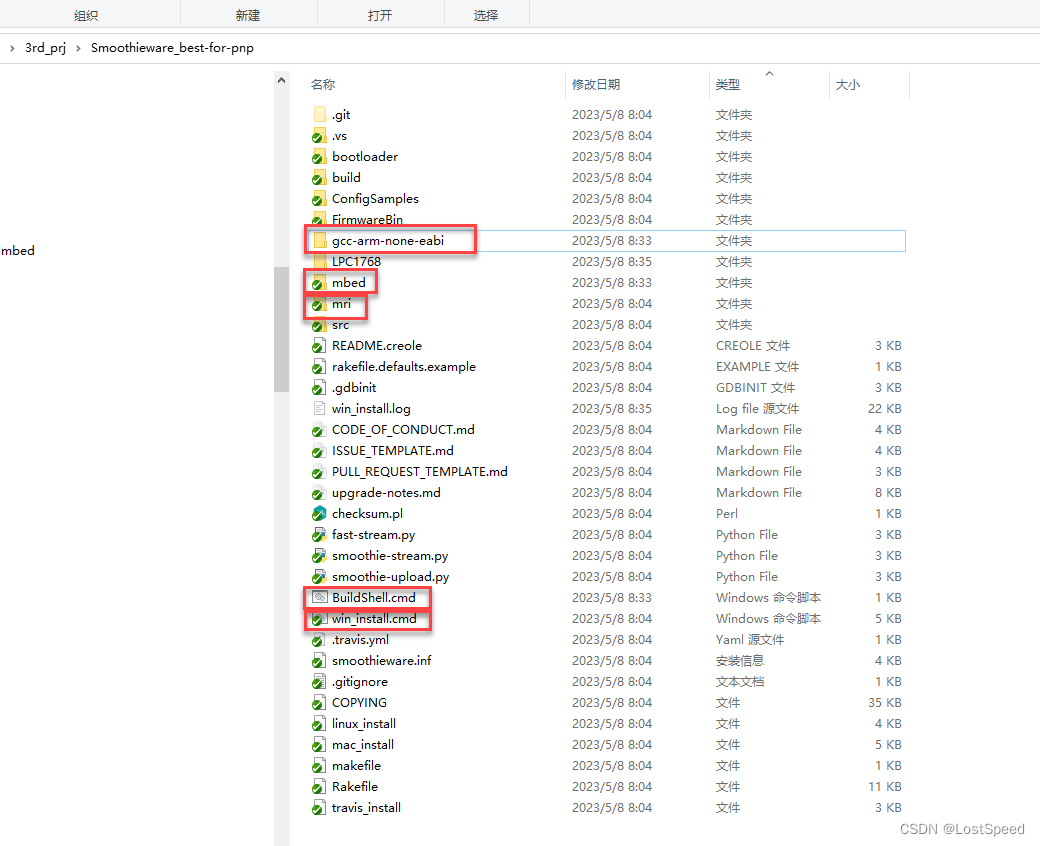

完善保密加密的概念:

简化约定,不再特殊声明![]() ,除数为0无意义

,除数为0无意义

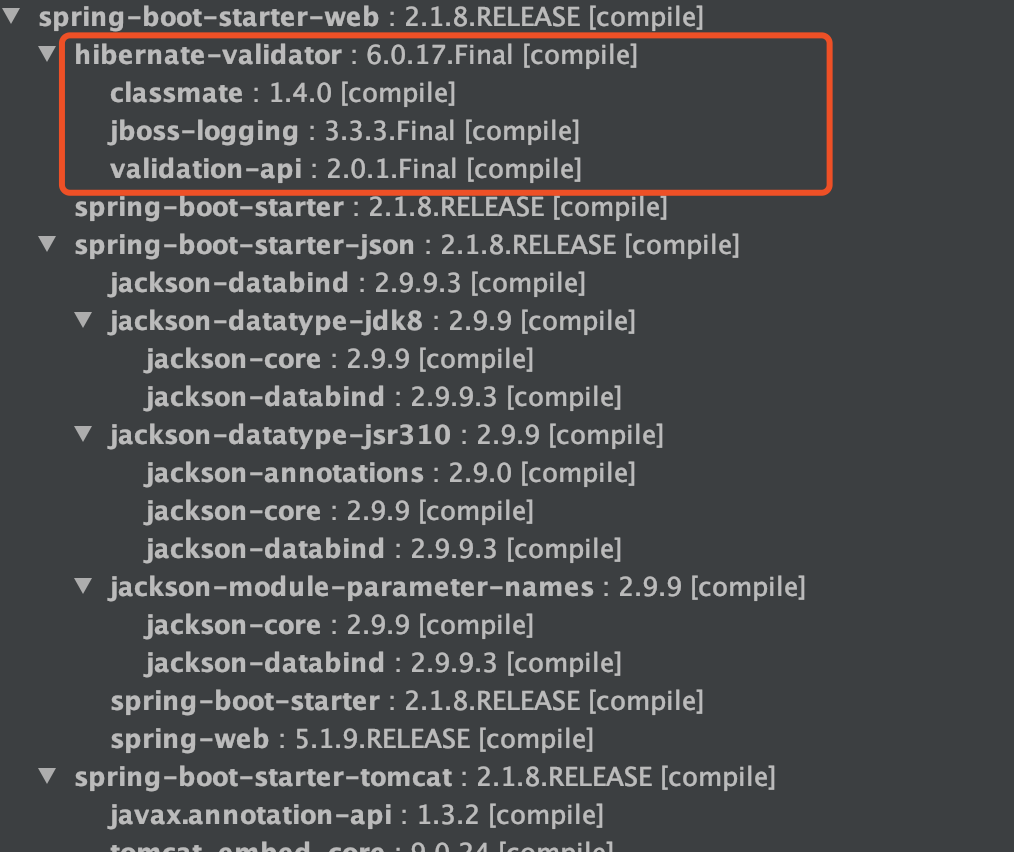

完全保密加密的等价公式:

证明:

必要性证明略,此证明为条件概率的简单应用

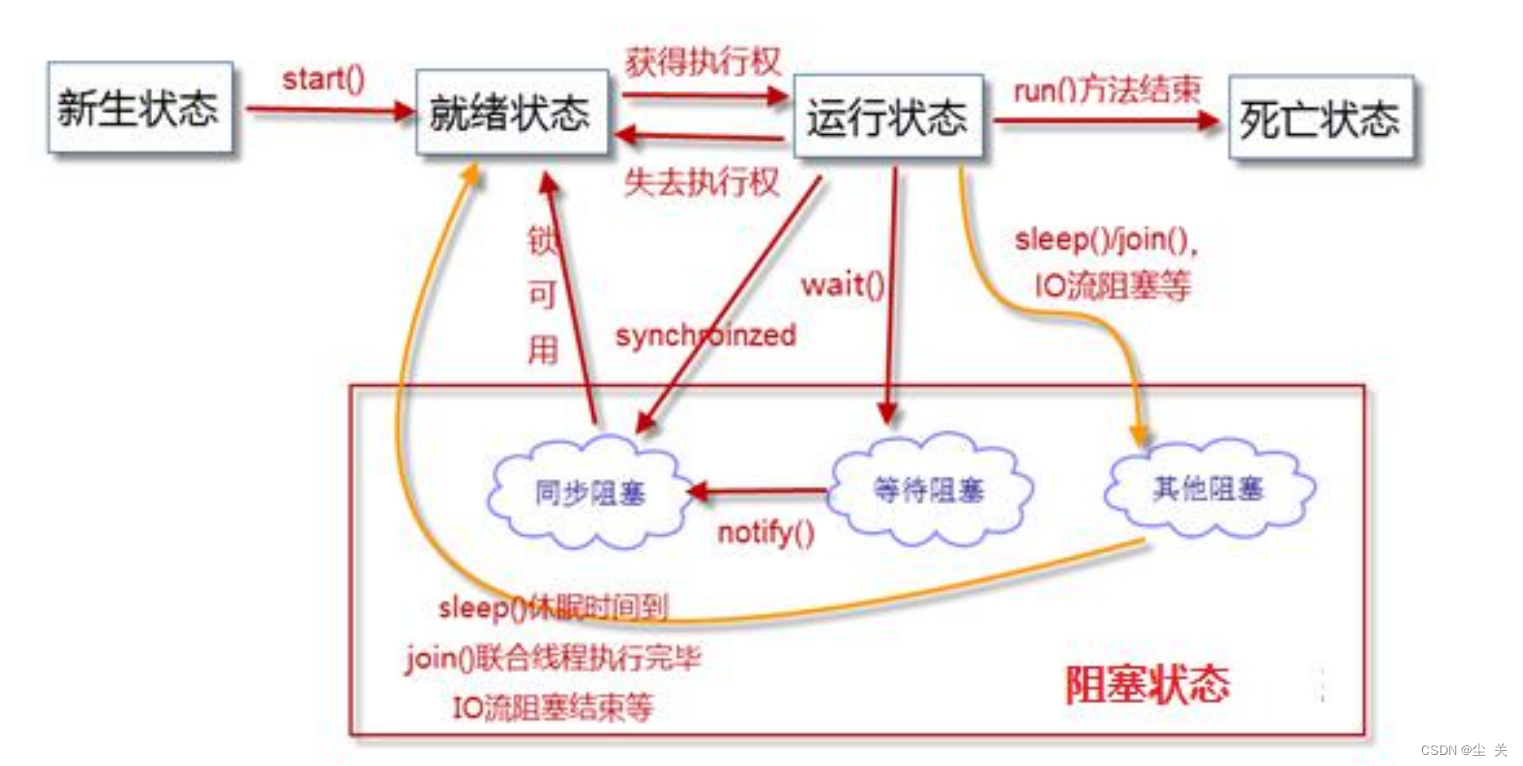

完全不可区分性:

完善保密加密的另一形式:

证明:

敌手不可区分性:

窃听不可区分实验:

完善保密加密的另一种形式:

总结完善保密加密的四种形式:

1.

2.

3.

4.

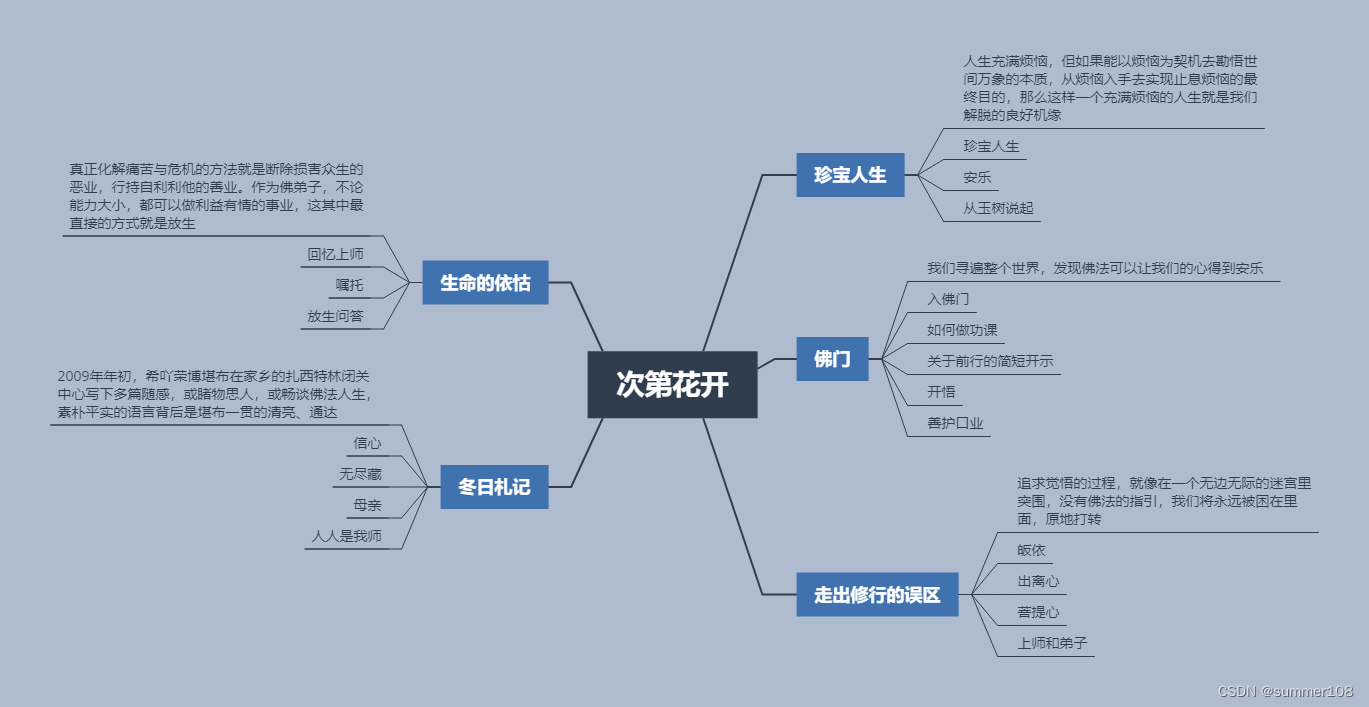

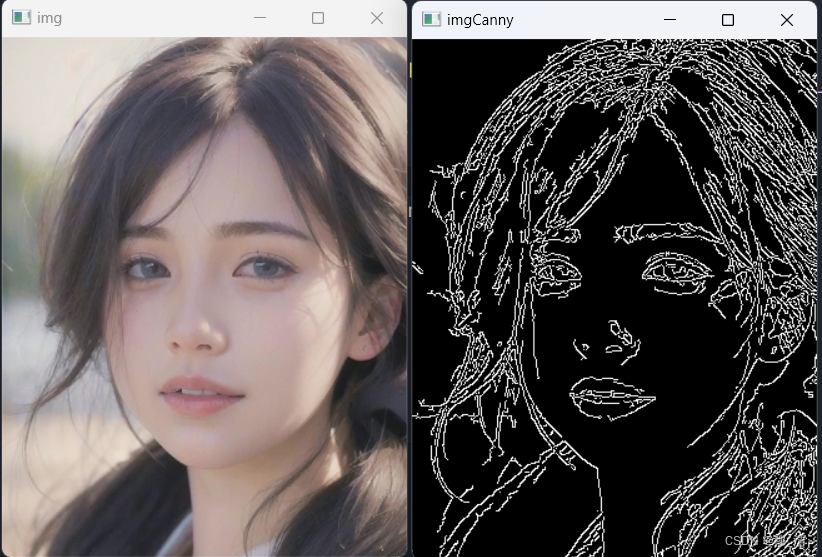

一次一密(Vernam加密)

也就是说加密是通过密钥和明文异或得到的,解密是密文和密钥异或得到的,顺便一提,

也就是说加密是通过密钥和明文异或得到的,解密是密文和密钥异或得到的,顺便一提,

0⊕A=A

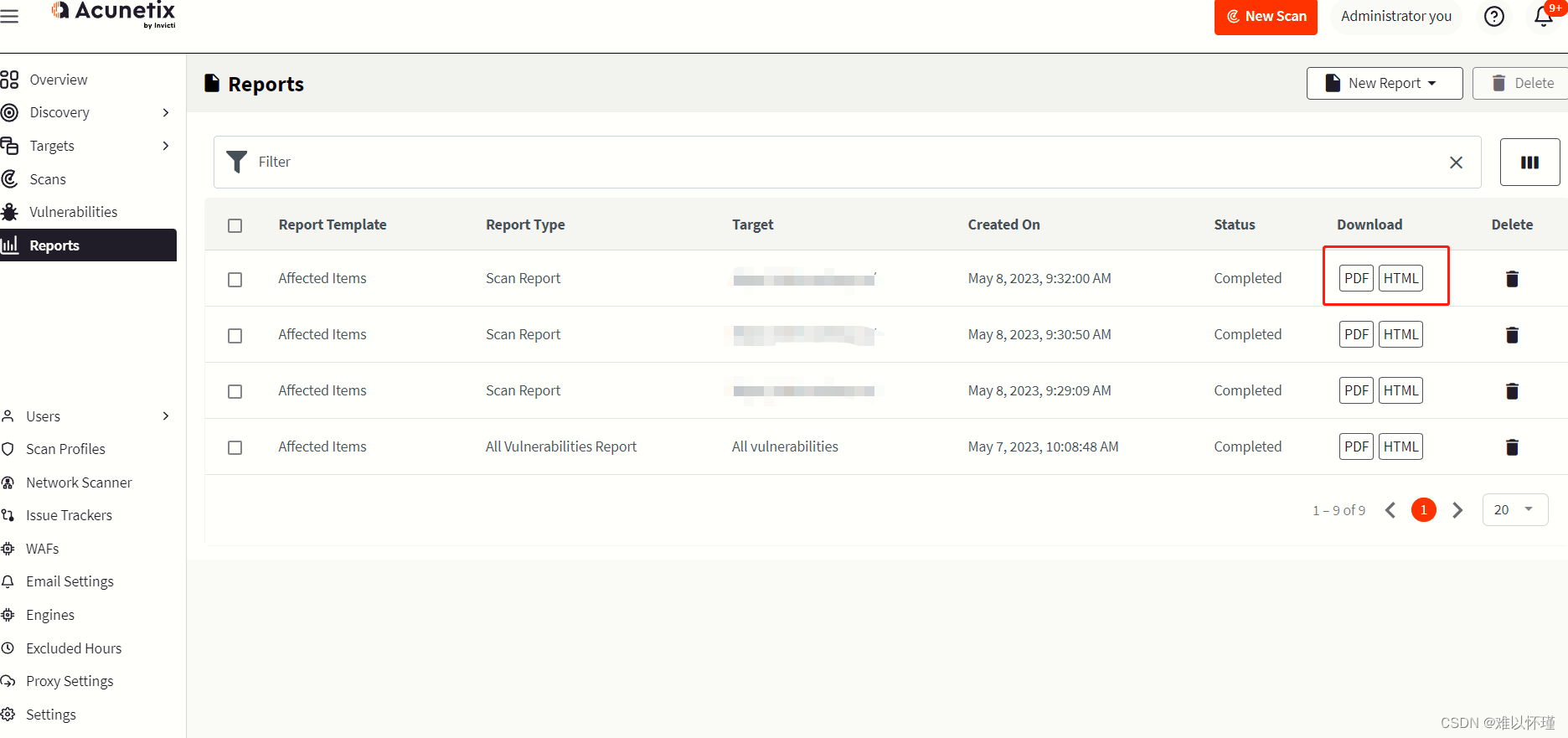

证明:

解释一下,由于k=m⊕c,所以m⊕K=c的概率就为K=m⊕c,相当于逆运算,而P(K=m⊕c),而这个概率表示密钥为某一个特定值,所以为1/2^l,根据之前的完善保密加密公式即可证明

一次一密的局限性:

简单总结为密钥长度需要和明文长度一致,密钥长度不确定,且密钥只能使用一次

简单提一下, ⊕满足结合律和交换律,所以上图的式子成立

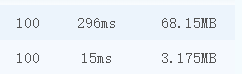

完善保密的局限:完善保密加密方案的密钥空间至少要和明文空间一样大。如果密钥空间由固定长度的密钥组成,明文空间由固定长度的明文组成,则意味着密钥至少要和明文一样长。所以长密钥的问题并不是一次一密专有,而是所有完善保密加密的内在问题(另一个限制是密钥只能使用一次)

定理:若一个方案是完善加密方案,则K的数量应>=M的数量

香农定理:

证明: