前言:在信息安全概论课程的学习中,参考了《密码编码学与网络安全----原理与实践(第八版)》一书。以下内容为以课件为主要参考,课本内容与网络资源为辅助参考,学习该课程后作出的总结。

一、信息安全概述

1.1 课程概述

该课程不是密码学编程,也不是网络安全攻防课程,而是学生进入信息安全科科学领域的入门课。授课内容包括古典密码学、公开密钥密码学、报文鉴别与哈希函数、公开密钥基础设施( PKI)、身份认证、web 与电子商务安全防火墙、区块链(拓展知识)。

1.2 信息安全的定义

保证信息的保密性、完整性和可用性,另外还涉及保证其它属性比如真实性、可审计性、不可否认性和可靠性。

- 安全目标一:保密性(Confidentiality)

包含两个含义:

①数据保密性:确保非授权者不能查看或使用

②隐私性:确保个人可以控制或确定与自身相关的信息的传播 - 安全目标二:完整性(Integrity)

包含两个含义:

①数据完整性:确保信息不能被改变(如果改变只能以授权或特定方式改变)。

又包含两层含义:Ⅰ数据真实性:数据对象确实是真实的数据,Ⅱ不可否认性:发送方和接收方处理了该信息后都不能否认

②系统完整性:系统正常运行,避免非授权操作 - 安全目标三:可用性( Availability)

包含含义:确保系统能够及时运行,对授权用户不能拒绝服务

注:ClA三元组,体现了对数据、信息和计算服务的基本安全目标 - 安全目标四:真实性(Authenticity)

包含含义:确保实体是真实的可被验证和信任,也就是确保信息源是正确的,用户是声称的那个人 - 安全目标五:可审计性(Accountablity )

包含含义:、通过实体行为可以唯一追溯到该实体

(支持不可否认性、阻止、故障隔离、入侵检测和预防、事后恢复以及法律诉讼)

1.3 计算机系统中的安全威胁

- 假冒攻击

假冒是指某个实体通过出示伪造的凭证来冒充别人或别的主体,从而攫取授权用户的权利。假冒攻击可分为重放、伪造和代替三种。 - 旁路攻击

旁路攻击是指攻击者利用计算机系统设计和实现中的缺陷或安全上的脆弱之处,获得对系统的局部或全部控制权,进行非授权访问。 - 非授权访问

非授权访问是指未经授权的实体获得了访问网络资源的机会,并有可能篡改信息资源。 - 拒绝服务攻击

拒绝服务攻击的目的是摧毁计算机系统的部分乃至全部进程或者非法抢占系统的计算资源,导致程序或服务不能正常运行,从而使系统不能为合法用户提供服务。 - 恶意程序

(1)特洛伊木马

特洛伊木马( Trojan horse)是指伪装成有用的软件,当它被执行时,往往会启动一些隐藏的恶意进程,实现预定的攻

士。

(2)病毒

病毒和木马都是恶意代码,但它本身不是一个独立程序,它需要寄生在其他文件中,通过自我复制实现对其他文件的感染。

病毒的危害有两个方面,一个是病毒可以包含一些直接破坏性的代码;另一方面病毒传播过程本身可能会占用计算机的计算和存储资源,造成系统瘫痪。

(3)后门

后门是指在某个文件或系统中设置一种机关使得当提供一组特定的输入数据时,可以不受安全访问控制的约束。

上述攻击利用计算机系统弱点:

(1)系统在身份识别协议﹑访问控制安全措施存在弱点

(2)系统设计和实现中有未发现的脆弱性

1.4 网络系统中的安全威胁

- 截获/修改

攻击者通过对网络传输中的数据进行截获或修改,使得接收方不能收到数据或收到代替了的数据,从而影响通信双方的数据交换。 - 插入/重放

- 服务欺骗

服务欺骗是指攻击者伪装成合法系统或系统的合法组成部件,引诱并欺骗用户使用。 - 窃听和数据分析

窃听和数据分析是指攻击者通过对通信线路或通信设备的监听,或通过对通信量(通信数据流)的大小、方向频率的观察,经过适当分析,直接推断出秘密信息,达到信息窃取的目的。 - 网络拒绝服务

网络拒绝服务是指攻击者通过对数据或资源的干扰、非法占用、超负荷使用、对网络或服务基础设施的摧毁,造成系统永久或暂时不可用,合法用户被拒绝或需要额外等待,从而实现破坏的目的。

上述网络攻击所利用的弱点主要是:

(1)网络通信线路经过不安全区域,并使用了公开的标准通信协议

(2)网络环境下的身份识别协议比单机环境下更难实现

(3)网络通信系统设计和实现中未发现自脆弱性更多

1.5 OSi安全架构

OSI安全架构主要关注安全攻击、安全机制和安全服务。

安全攻击: 任何危机信息系统安全的行为。

安全机制: 用来检测、阻止攻击或从攻击状态恢复到正常状态的过程(或实现该过程的设备)。

安全服务: 加强数据处理系统和信息传输的的安全性的一种处理过程或通信服务,目的是利用一种或多种安全机制阻止攻击。

安全需求与安全服务:安全服务是支持一个或多个安全需求(保密性、完整性、可用性、真实性和可审计性)的功能。安全全服务通过安全机制来实现安全策略。

问题:请说明安全策略、安全攻击、安全机制与安全服务之间的关系。

安全服务实现了安全策略,而安全机制实现了安全服务。

安全服务是用来防范安全攻击的,它们利用了一种或多种安全机制来提供服务。共同解决安全攻击问题。

问题来源:网络安全基础(二)

1.6 总结

无论是上面提到的敌手对计算机系统的攻击还是对网络系统的攻击,其目标无非是针对上面承载的信息而来的。这些攻击对数据信息而言,实际上有三个攻击目标:截获秘密数据(保密性)、伪造数据(完整性)或在上述攻击不能奏效的情况下,破坏数据的可用性(可用性)。

信息安全的主要内容:利用一种或多种安全机制提供安全服务,来阻止攻击。

课本第一章其它相关可参考内容:密码编码学与网络安全-------原理与实践(第八版)——第一章笔记

二、古典密码对称密钥密码模型

2.1 概念引入

安全需求的问题之一是通信保密,因此要解决的问题是通信保密(机密性、保密性)。

三个古典密码系统:羊皮传书、藏头诗、Caesar。

密码学基本术语:

明文:可理解的原始消息或数据。

密文:加密后的消息。

密钥:密码中使用的密钥信息只有抛出器/接收器知道。

加密:从明文到密文的变换过程。

解密:从密文到明文的变换过程。

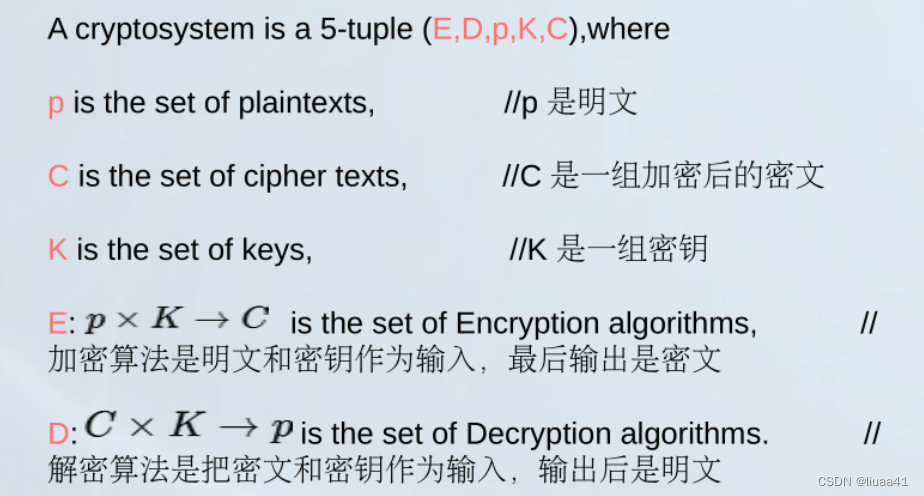

2.2 对称密码模型

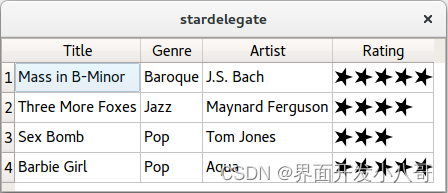

对称加密方案有5个基本成分:

明文,加密算法,密钥,密文,解密算法

2.3 密码学基础假设

2.3.1 古典密码再讨论

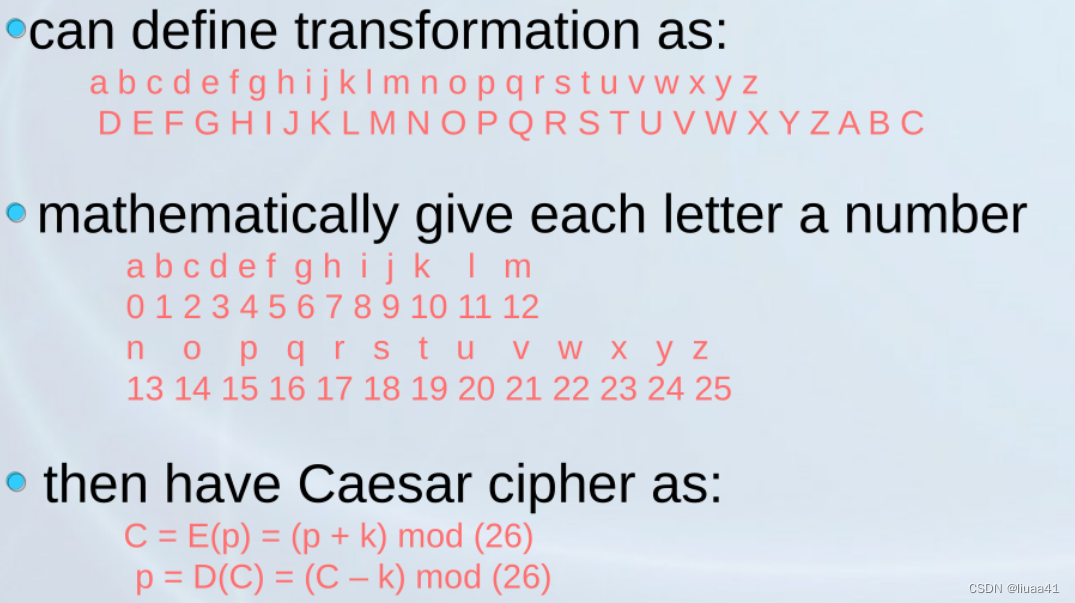

- Caesar密码(凯撒密码,最早的替代密码)pcked

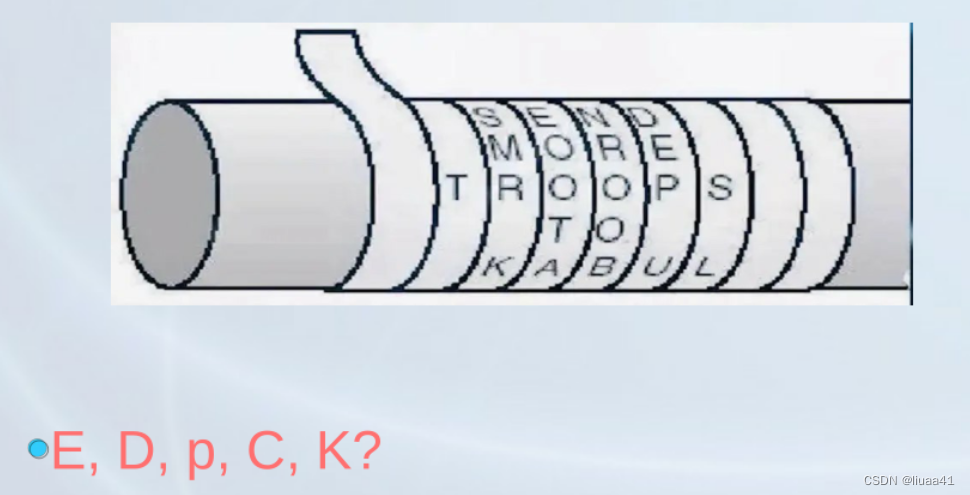

- 羊皮传书

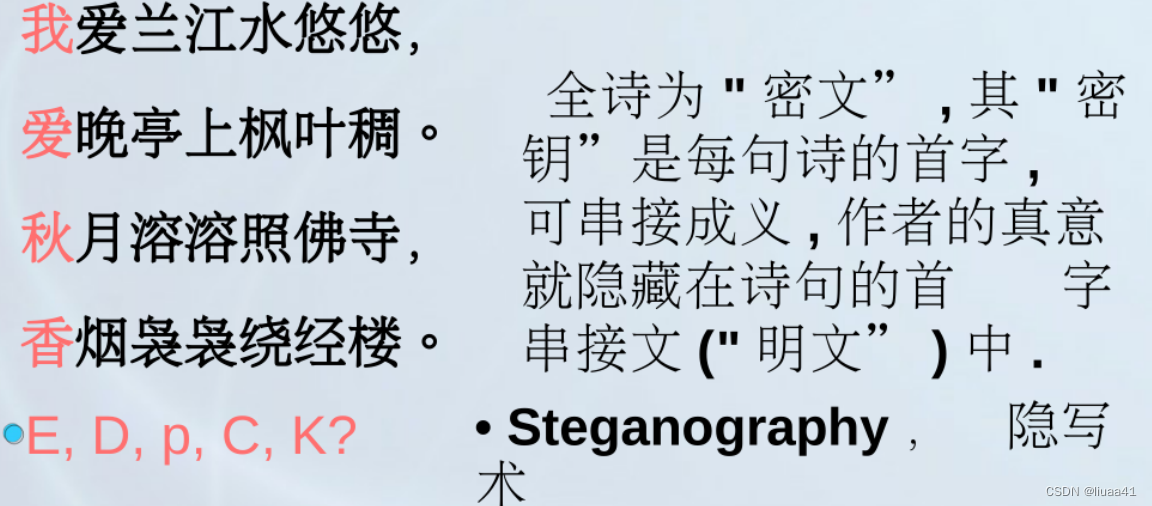

- 藏头诗

2.3.2 Kerckholf假设

-19世纪荷兰人A.Kerckhoffs就提出了一个在密码学界被公认为基础的假设,也就是著名的“Kerckhoffs假设”:秘密必须全寓于密钥

-Kerckhoffs假设密码分析者已有密码算法及其实现的全部详细资料,在该假设前提下实现安全的密码体制

秘密全部寓于密钥≠算法一定要公开

2.4 密码学科的分类

●密码编码学( cryptography):研究如何进行密码编码的

●密码分析学( cryptanalysis):研究如何在不知道密钥的情况下,对密码进行攻击或者破译的

●密码学( cryptology):包含了密码编码学和密码分析学

2.5 密码的分类

- 分类方法一:根据明文变成密文的方法

替代密码,置换密码,乘机密码 - 分类方法二:根据密钥的使用数量(或者加密解密是否使用密钥一致

对称密钥密码(单密钥密码/基于秘密密钥密码/传统加密密码)

非对称密钥密码(双密钥/公开密钥的密钥系统) - 分类方法三:根据明文被处理的方式

分组密码

流密码

使用过程中的差别:分组密码主要用于民用或者商用的密码系统里,处理速度慢;流密码主要用于军方,处理速度快一些。

可参考内容:密码编码学与网络安全———原理与实践(第六版)(第2章)之对称密码