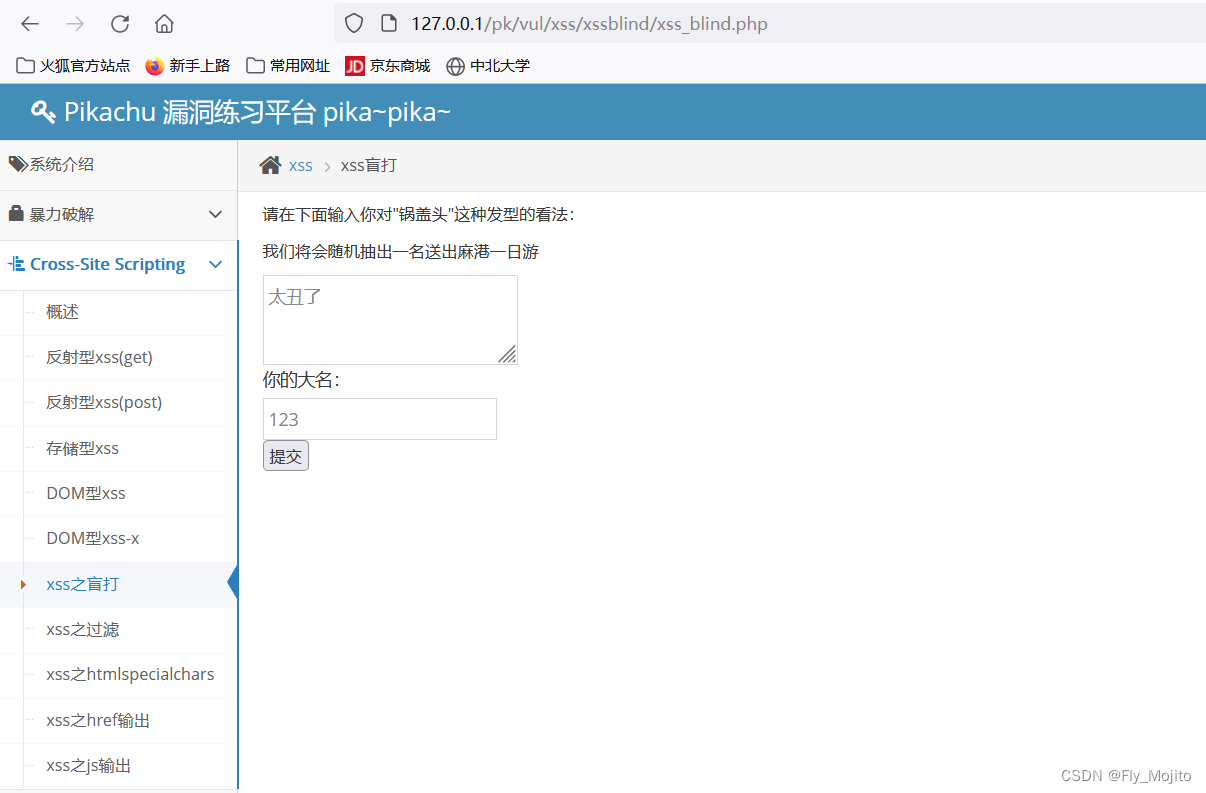

1.xss之盲打

我们先按照题目输入

提交后,很平常

再试试插入payload:<script>alert(1)</script>和<script>alert(2)</script>

提交后还是不变

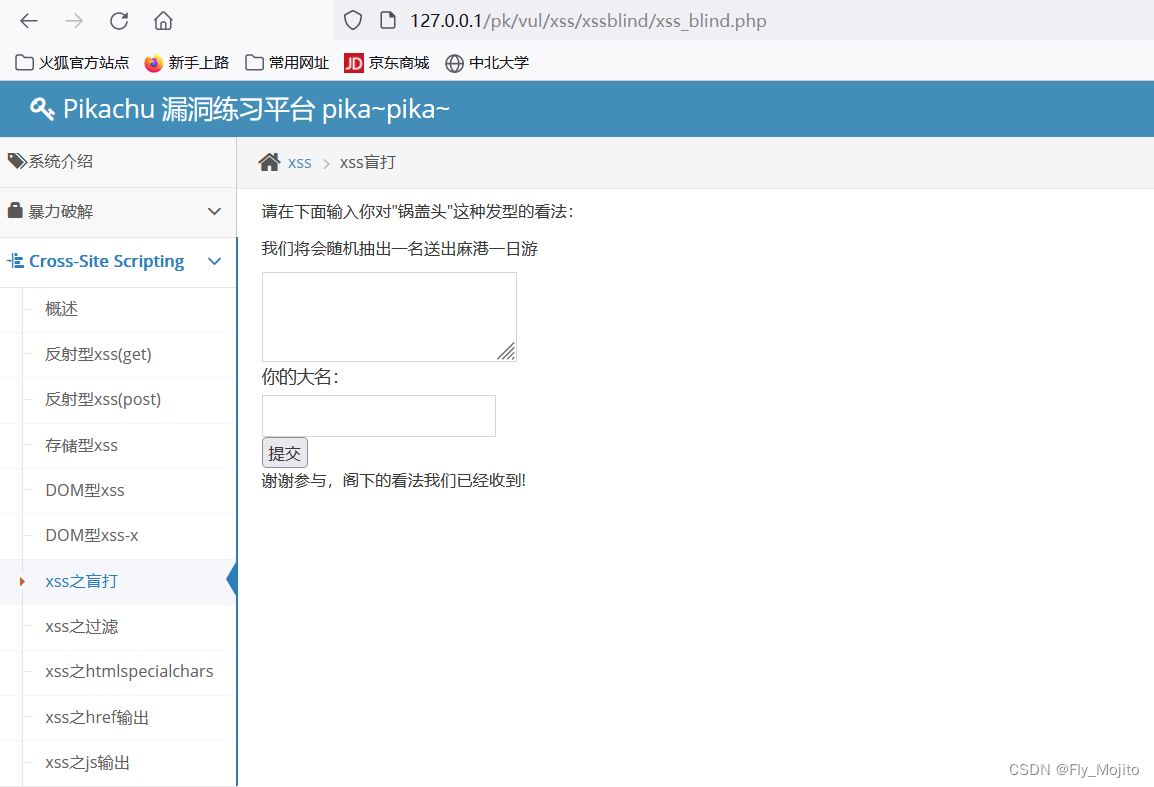

此时我们看提示

我们尝试访问该地址:127.0.0.1/pk/vul/xss/xssblind/admin_login.php

发现进去后是以下界面

点击Login

成功弹窗!

成功弹窗!

再点确定

发现第二个命令也成功弹窗!

再次点击确定,发现我们刚刚输入的内容被记录了下来

其本质上也是一种存储xss

其本质上也是一种存储xss

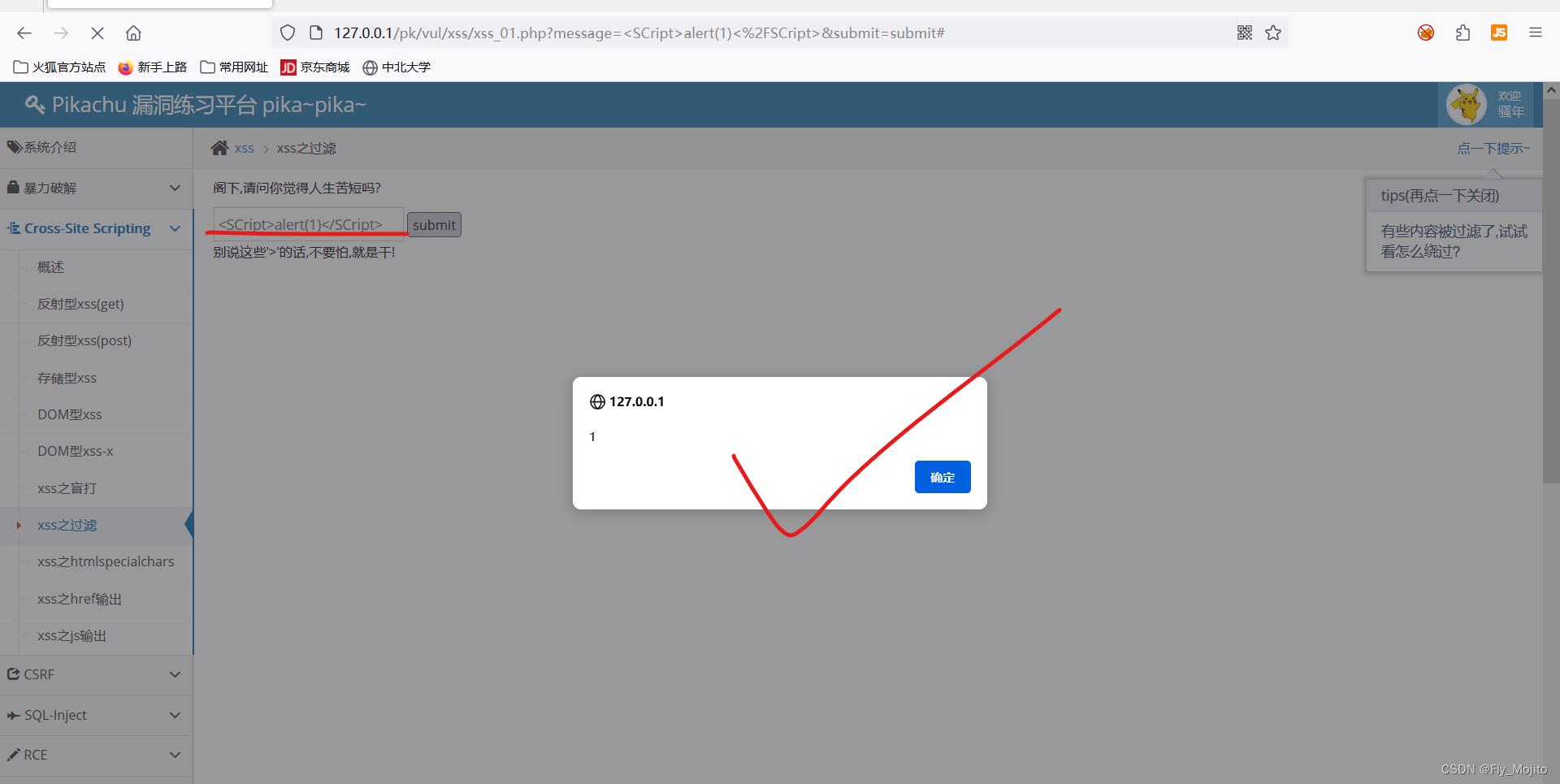

2.xss之过滤

直接上最常见的payload语句:<script>alert(1)</script>

发现返回了这么一句话

说明这一题存在过滤,我们需要尝试他过滤了什么字符和如何绕过过滤。

说明这一题存在过滤,我们需要尝试他过滤了什么字符和如何绕过过滤。

下面再尝试

最后,还有一种常见的过滤方式,大小写绕过:

输入payload:<SCript>alert(1)</SCript>

成功弹窗!

查看了源码才发现,仅仅是对<script进行过滤:

随后再试试输入<button οnclick="alert('123')">点我</button>

也成功弹窗!

![[架构之路-204]- 常见的需求分析技术:结构化分析与面向对象分析](https://img-blog.csdnimg.cn/9355ae02c9ff42418f8d5f87968c690d.png)