目录

网络安全之入侵检测

入侵检测经典理论

经典检测模型

入侵检测作用与原理

意义

异常检测模型(Anomaly Detection)

误用检测模型(Misuse Detection)

经典特征案例

编辑自定义签名

编辑

签名检查过程

检测生命周期

信息收集的方法

信息分析

异常检测 --- 统计分析、完整性分析

异常检测之统计分析

异常检测之完整性分析

常见异常检测算法

误用检测 --- 模式匹配

误用检测值模式匹配

常用误用检测算法

融合使用异常检测和误用检测 --- 实际系统的普遍做法

编辑结果处理

IDS的部署

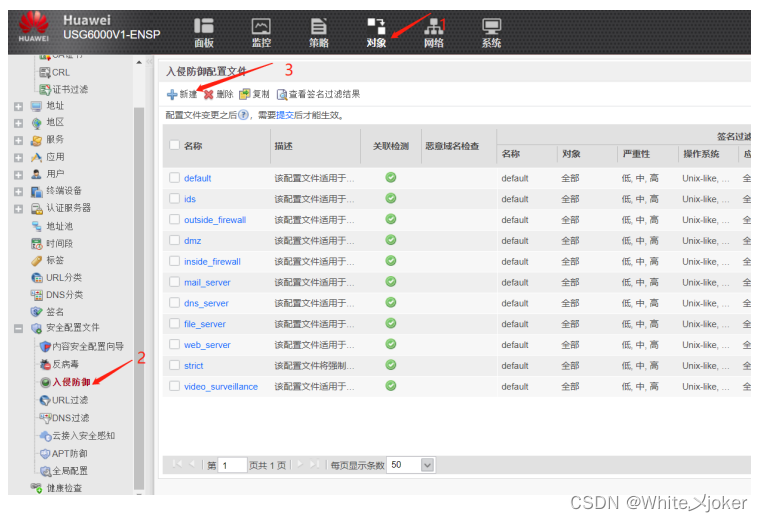

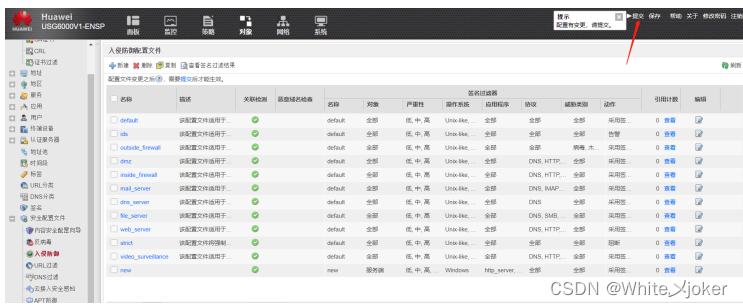

IDS的配置

签名过滤器

例外签名

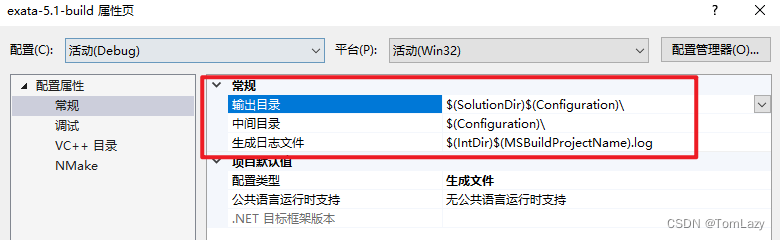

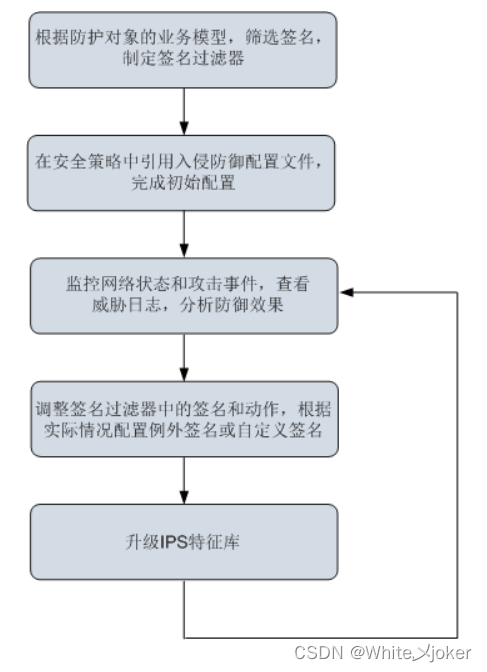

编辑 配置总体顺序

编辑配置顺序

配置完成后

调整配置

网络安全之入侵检测

注意:

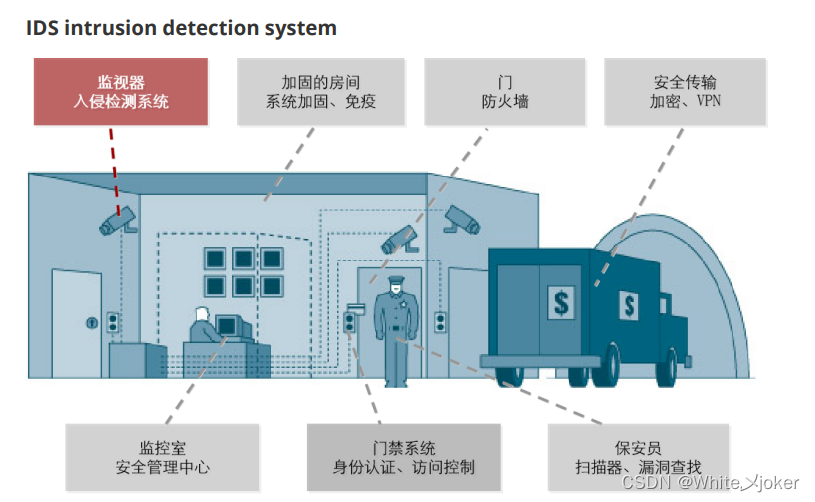

入侵检测为事后系统,类似于发生盗窃后,通过摄像头(入侵检测)查询。

入侵检测经典理论

系统访问控制需要面对三类用户

合法用户(Legitimate User)

伪装用户(Masquerade User) ---- 攻破 [流程控制]

身份仿冒(可能是最早提出不能依赖于身份认证,还要加强行为监控以防范身份

仿冒和滥用的学者)

秘密用户(Clandestine User)---攻破 [逻辑控制]

类似于 走了后门

伪装 --- 批了合法的外衣 ,秘密用户 --- 无法察觉

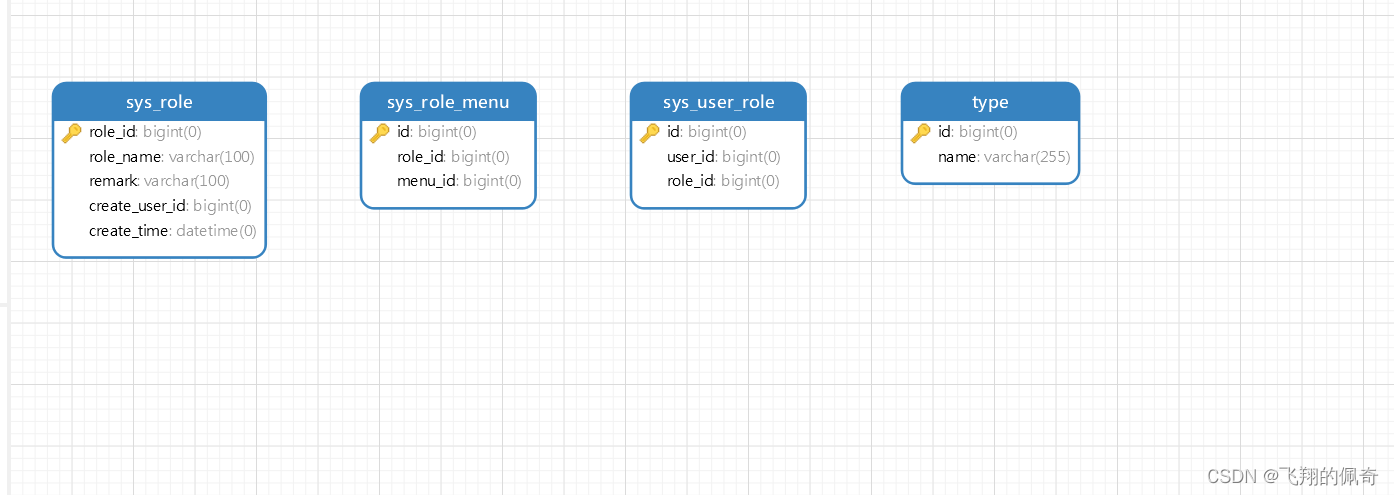

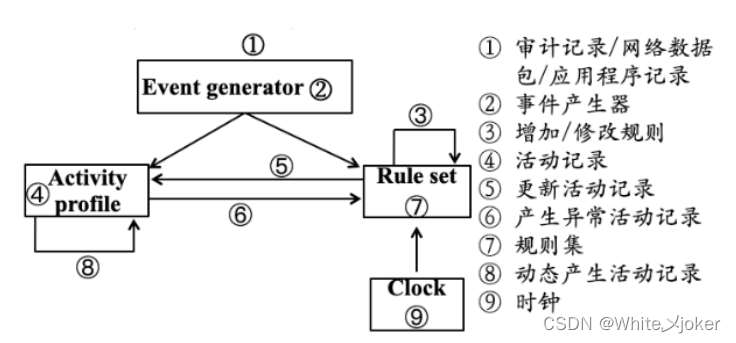

经典检测模型

通用的入侵检测系统抽象模型

主体(Subjects)--- 谁

对象(Objects)--- 对谁

审计记录(Audit records) --- 审查做了什么

活动档案(Profiles)

异常记录(Anomoly records)--- 异常行为

活动规则(Activity rules) --- 判断异常是什么

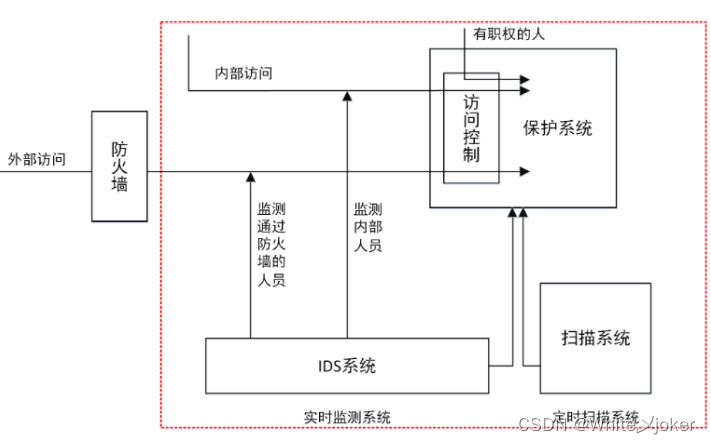

入侵检测作用与原理

识别入侵者

识别入侵行为

监测和监视已成功的入侵

为对抗入侵提供信息与依据

意义

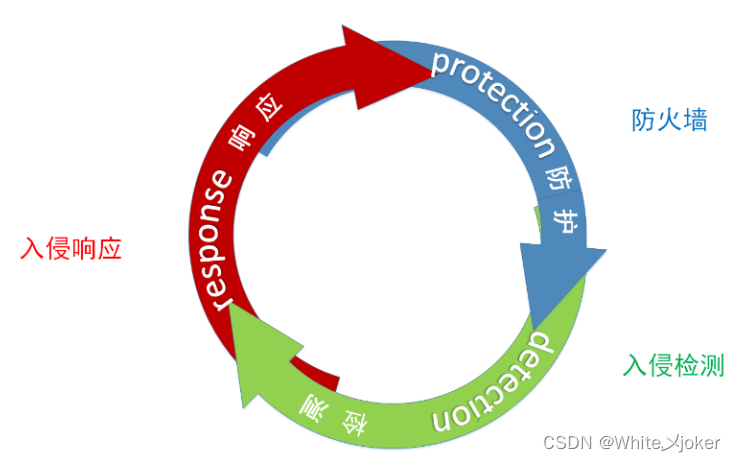

入侵检测是防火墙的一个有力补充,形成防御闭环,可以及时、准确、全面的发现入侵,弥补防火墙对应层检查缺失

对系统的运行状态进行见识,发现各种攻击企图、过程、结果,来保证系统资源的安全(完整性、可用性、机密性)。是一个软件与硬件的组合系统

异常检测 --- 当某个时间与一个已知的攻击特征(信号)相匹配时,一个基于异常的IDS会记录一个正常主机的活动大致轮廓,当一个事件在这个轮廓以外发生,就认为是异常,IDS就会警告

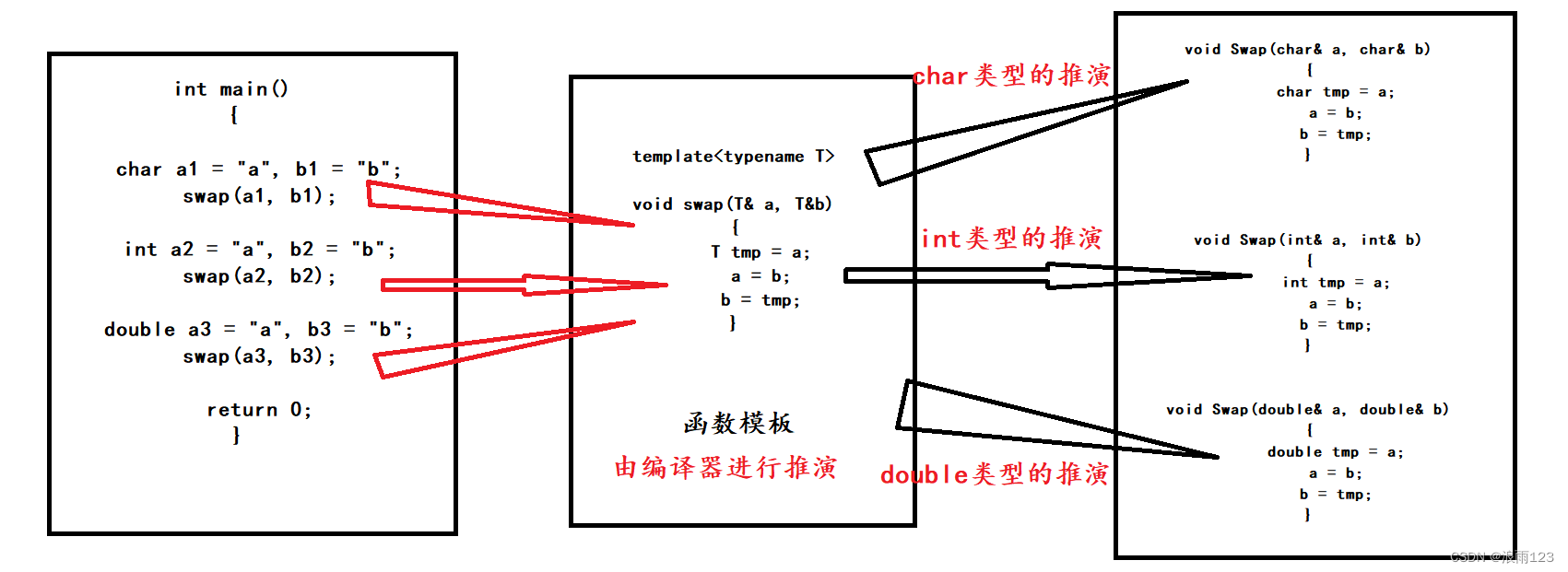

特征检测 --- IDS核心是特征库(签名)。

签名用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为

异常检测模型(Anomaly Detection)

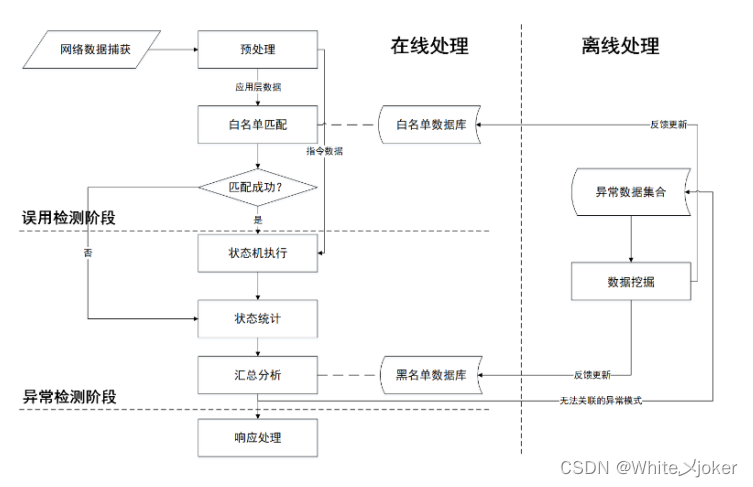

首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即被认为是入侵。

误用检测模型(Misuse Detection)

收集非正常的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵,误用检测模型也称为特征检测(Signature-based detection)

经典特征案例

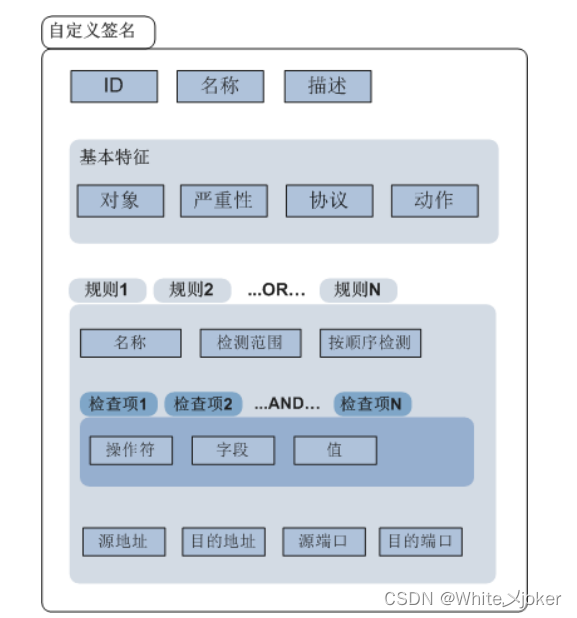

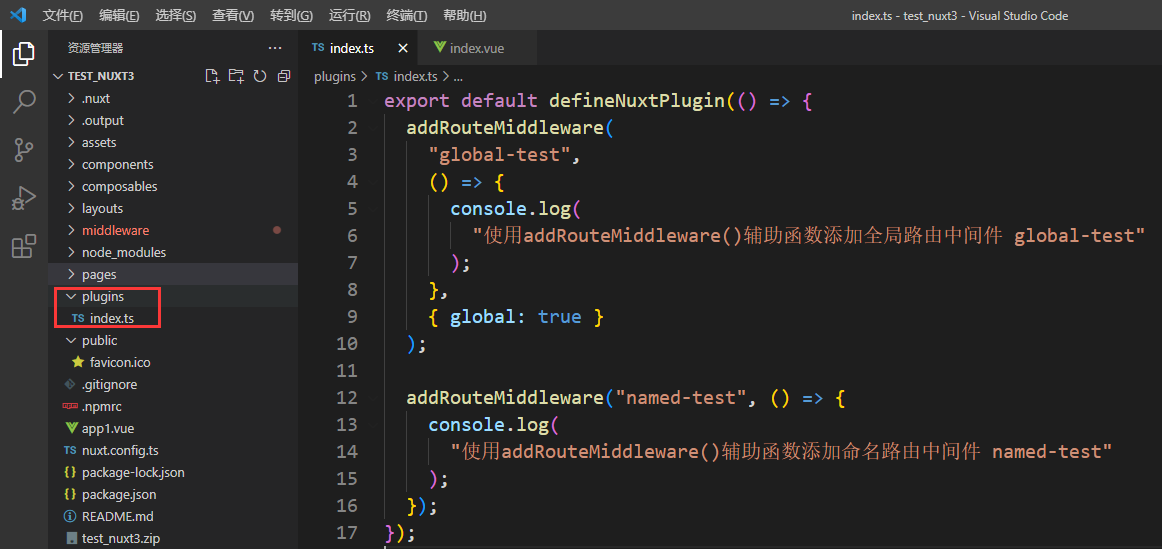

自定义签名

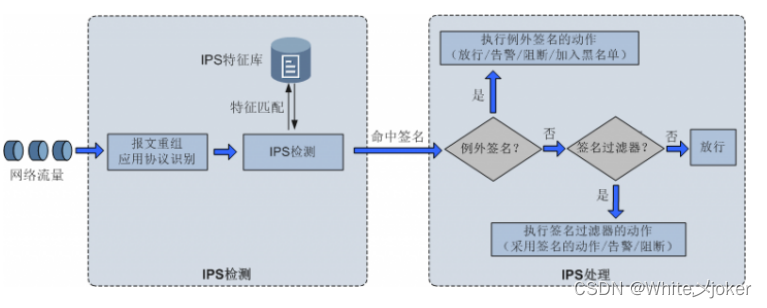

签名检查过程

检测生命周期

信息收集 --- 用数据来刻画系统和网络运行历史和现状

信息分析 --- 用收集的数据去研判现状和预测未来

结果处理 --- 记录、告警和视觉呈现

信息收集的方法

基于主机

基于网络

基于传感器 ---

基于主机运行的软件

基于网络的数据捕获传感器

物联网中的各种传感器

信息分析

异常检测 --- 统计分析、完整性分析

异常检测之统计分析

统计分析对象 --- 用户、文件、目录和设备

统计分析方法 --- 为统计分析对象创建一个统计描述,统计正常使用时的一些测量属性 ---- 访问时间(工作时间/休息时间)、访问次数、操作失败次数和延时等

统计分析匹配 --- 测量属性的平均值将被用来网络、系统的行为进行比较,任何观测/测量在正常值范围之外时,就有入侵检测

异常检测之完整性分析

完整性分析对象 --- 文件/目录/任意数字资源 ---- 文件和目录的内容及属性

完整性分析方法 --- 建立完整性分析对象在正常状态时的完整性签名

完整性分析匹配 --- 匹配签名值是否发生改变 ---- 发生改变,认定目标对象被入侵篡改

常见异常检测算法

基于特征选择异常检测

基于贝叶斯推理异常检测

基于贝叶斯网络异常检测

基于神经网络异常监测

基于贝叶斯聚类异常检测

误用检测 --- 模式匹配

误用检测值模式匹配

模式匹配 --- 将手机到的信息与已知网络入侵和系统误用模式规则集进行比较,从而发现违反安全策略的行为

入侵模式的表示方法 --- 一个过程(执行一条指令)、一个输出(获得权限)

入侵模式的匹配过程 --- 字符串匹配(精确模式、模糊模式),状态机迁移序列匹配

常用误用检测算法

基于条件概率误用检测

基于专家系统误用检测

基于状态迁移误用检测

融合使用异常检测和误用检测 --- 实际系统的普遍做法

结果处理

结果处理

产生警告 --- 记录警告日志,请求其它安全设备的协作联动(防火墙联动)

视觉呈现 --- [态势感知]产品的原型

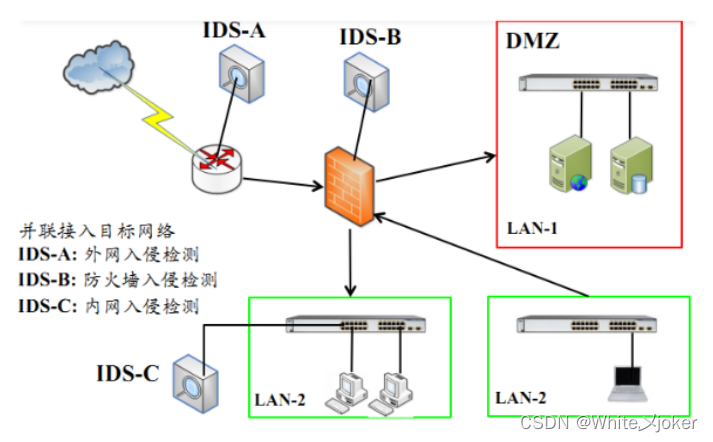

IDS的部署

旁挂 --- 需要在部署旁挂设备上使用端口镜像的功能,把需要采集的端口流量镜像到IDS旁挂口。 也可以使用集线器、分光器实现流量复制。

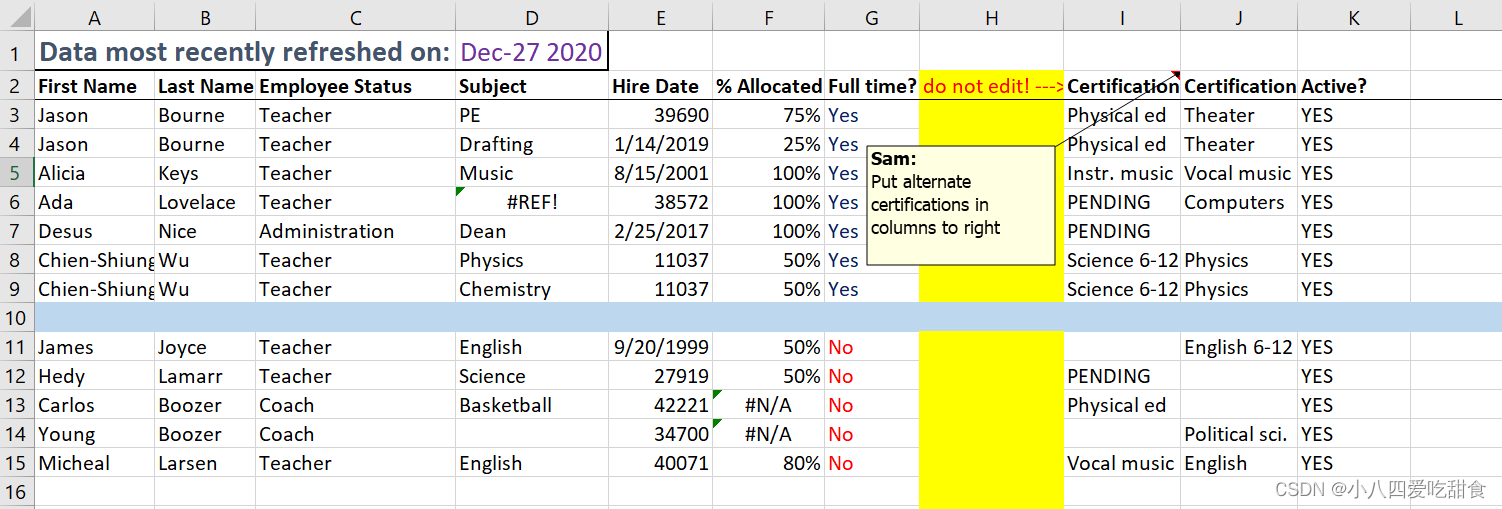

IDS的配置

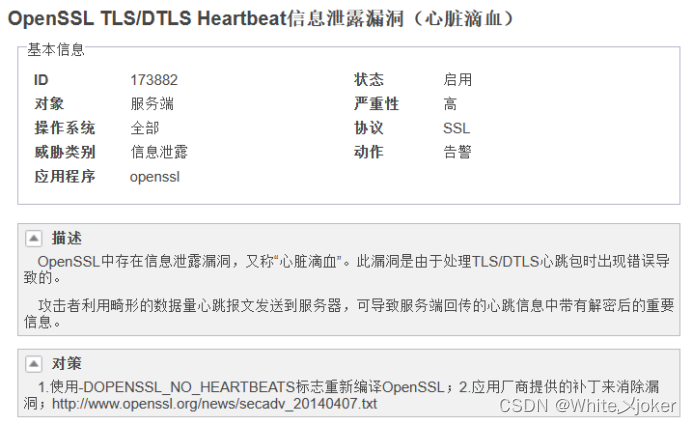

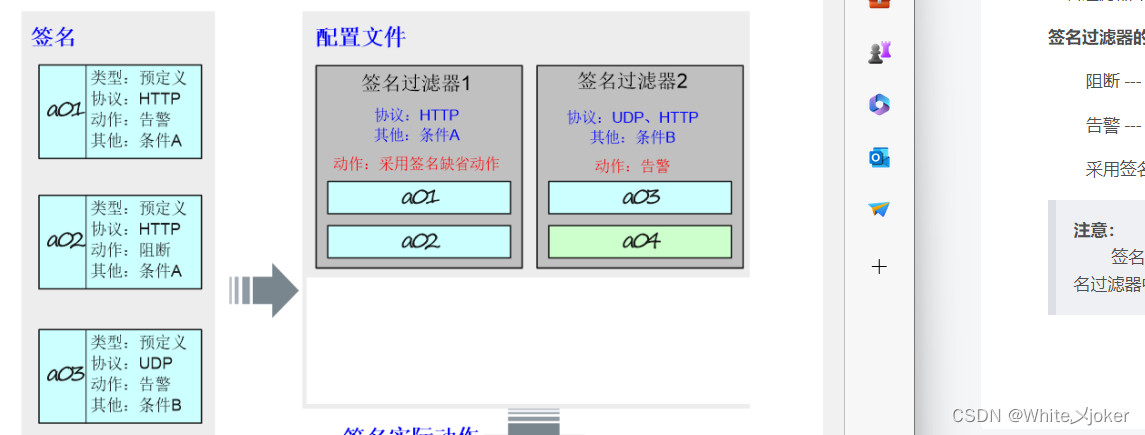

IPS特征库中包含了针对各种攻击行为的海量签名信息,但是在实际网络环境中,业务类型可能比较简单,不需要使用所有的签名,大量无用的签名也容易影响对常用签名的调测。此时我们可以使用签名过滤器将常用的签名过滤出来。

签名过滤器

若干签名的集合,我们根据特定的条件如严重性、协议、威胁类型等,将IPS特征库中适用于当前业务的签名筛选到签名过滤器中,后续就可以重点关注这些签名的防御效果。通常情况下,对于筛选出来的这些签名,在签名过滤器中会沿用签名本身的缺省动作。特殊情况下,我们也可以在签名过滤器中为这些签名统一设置新的动作,操作非常便捷。

签名过滤器的动作分为:

阻断 --- 丢弃命中签名的报文,并记录日志。

告警 --- 对命中签名的报文放行,但记录日志。

采用签名的缺省动作,实际动作以签名的缺省动作为准。

注意:

签名过滤器的动作优先级高于签名缺省动作,当签名过滤器动作不采用缺省动作时以签名过滤器中的动作为准。

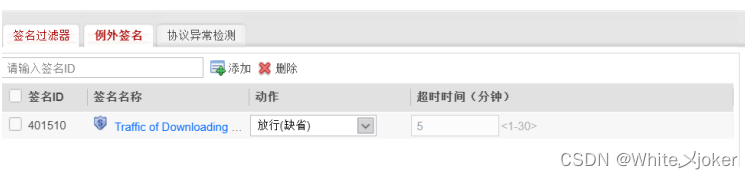

例外签名

由于签名过滤器会批量过滤出签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些签名设置为与过滤器不同的动作时,可将这些签名引入到例外签名中,并单独配置动作。

例外签名的动作分为:

阻断 --- 丢弃命中签名的报文,并记录日志。

告警 --- 对命中签名的报文放行,但记录日志。

放行 --- 对命中签名的报文放行,且不记录日志。

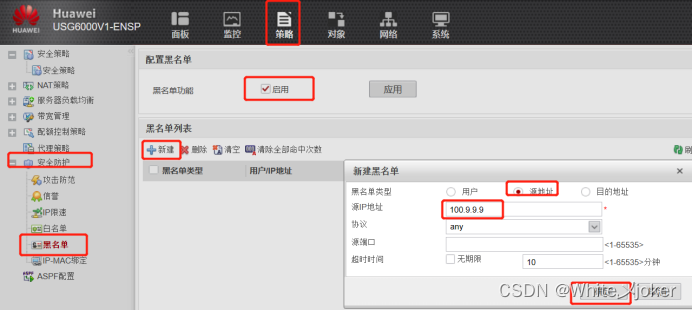

添加黑名单 --- 是指丢弃命中签名的报文,阻断报文所在的数据流,记录日志,并可将报文的源地址或目的地址添加至黑名单。

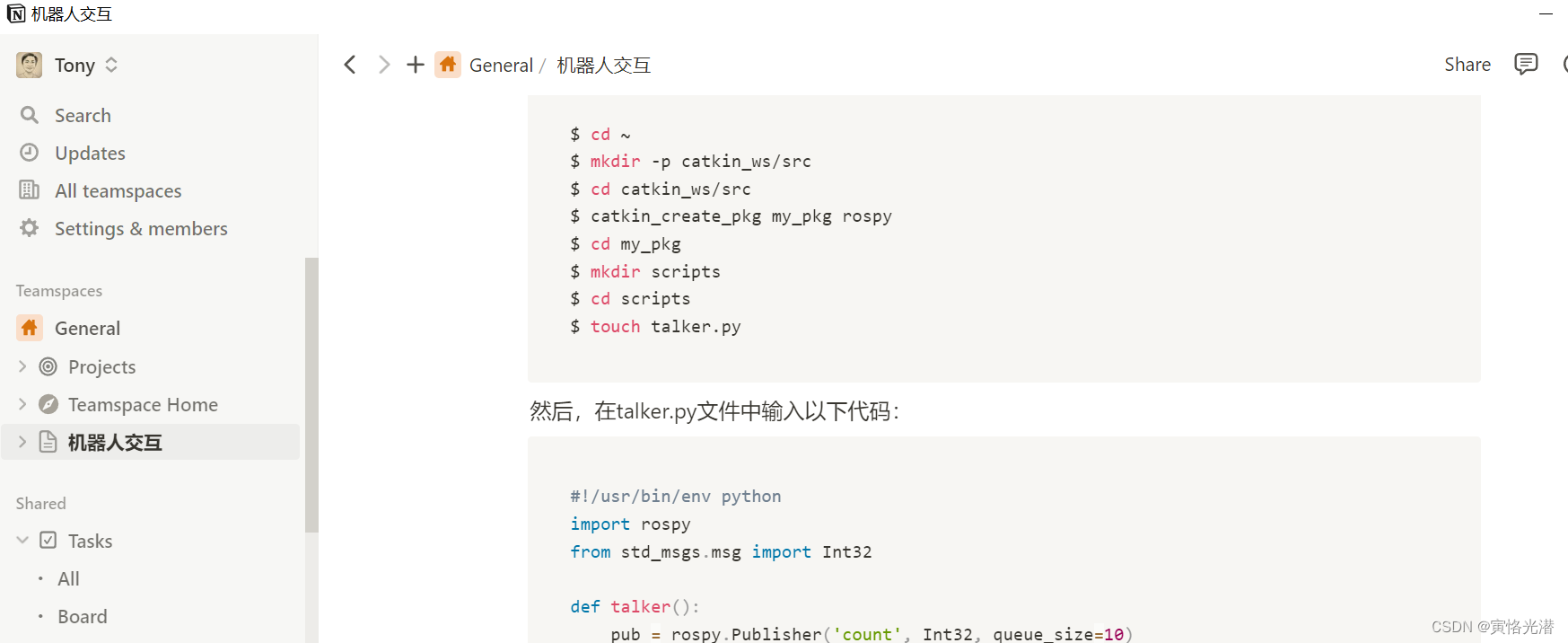

配置总体顺序

配置总体顺序

配置顺序

配置顺序

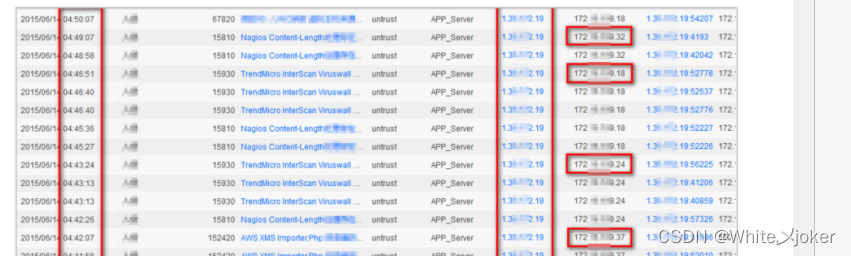

配置完成后

IPS配置完成后,通过监控攻击行为、分析威胁日志等手段,发现防御策略不合理的地方,进而对IPS配置做出调整,如修改签名过滤器、升级IPS特征库,必要的时候还可以使用例外签名和自定义签名。

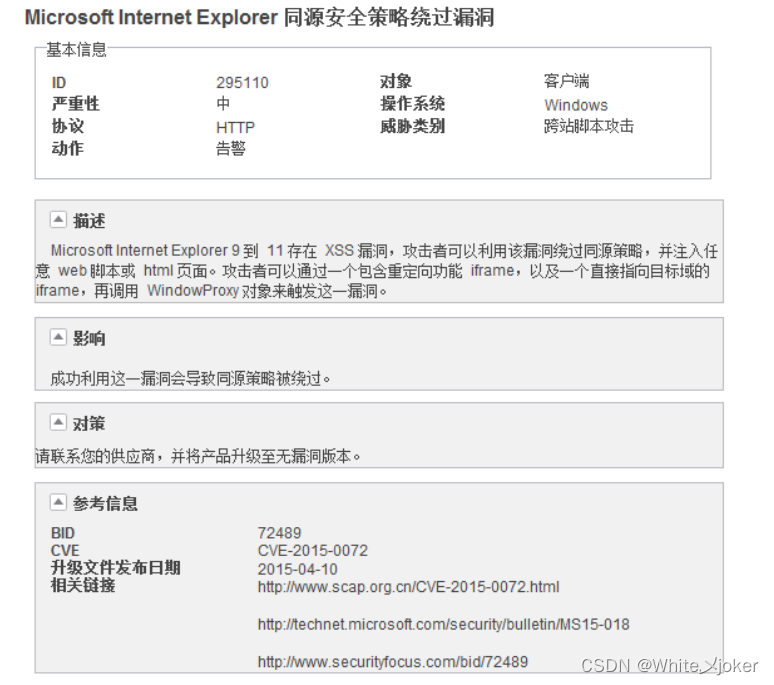

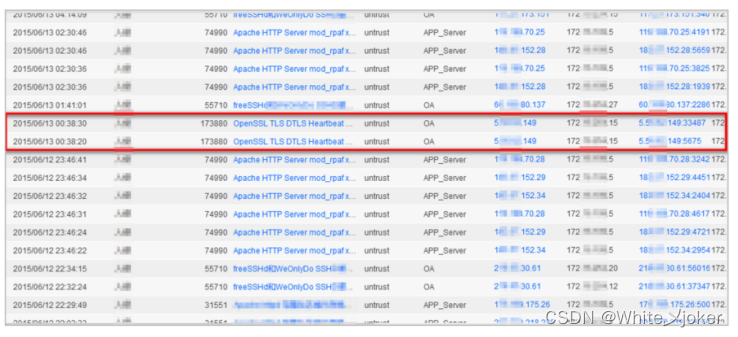

选择“监控 > 日志 > 威胁日志”

对该攻击进行排查,在查询条件中输入要观察的时间段和攻击源的IP地址,进行查询。通过搜索结果可以看出,攻击者在某时间段内持续发出多种入侵攻击。可以判定该攻击源在发起恶意攻击,可以在安全策略中阻断来自该IP的流量,从而阻断攻击。

注意:

有一些攻击发生持续时间短,发生次数少,攻击源少。这种情况难以通过日志间的关联来判断攻击行为,此时需要根据威胁事件的相关信息判断是否为攻击。

选择“对象 > 签名”,在搜索框中输入威胁日志中记录的威胁ID。在搜索结果中,点击该签名查看详情

调整配置

基于对攻击的判定,需要对当前的配置进行调整。

例子 ---

某攻击在一些场景下会构成威胁,但是在另一些场景中,可能并不会造成危害,甚至一些特殊的业 务也可能具备该威胁特征。这种情况下,需要识别被阻断的威胁在当前网络环境中是否构成攻击, 如果不会,则可以考虑将其配置例外签名,动作设置为告警。

在安全优先的场景中,如果发现有些告警是由非正常业务触发的,并且触发行为特征符合攻击行 为,则可以考虑将这其配置例外签名,动作设置为阻断。

确定为入侵行为的源IP地址,可以直接将其加入黑名单,或将该IP加入安全策略的规则并配置动作 为阻断

例:配置黑名单