数据来源

01 网站指纹识别

网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言(php、java、...)、数据库(Mysql、...)为什么要了解这些?

举个例子:发现了一个文件读取漏洞,我们需要读/et/passwd,如果是 windows 系统根本不会存在这个文件。

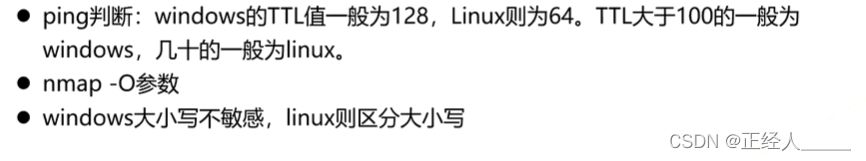

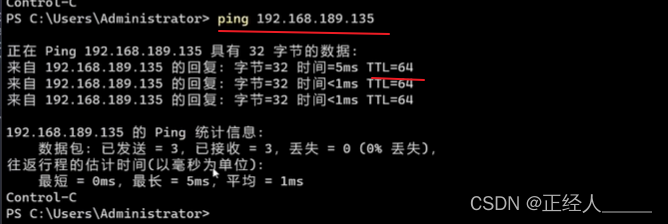

》操作系统

例:

windows

Linux

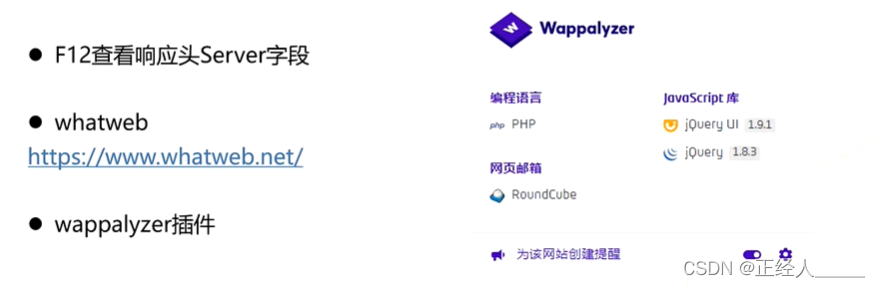

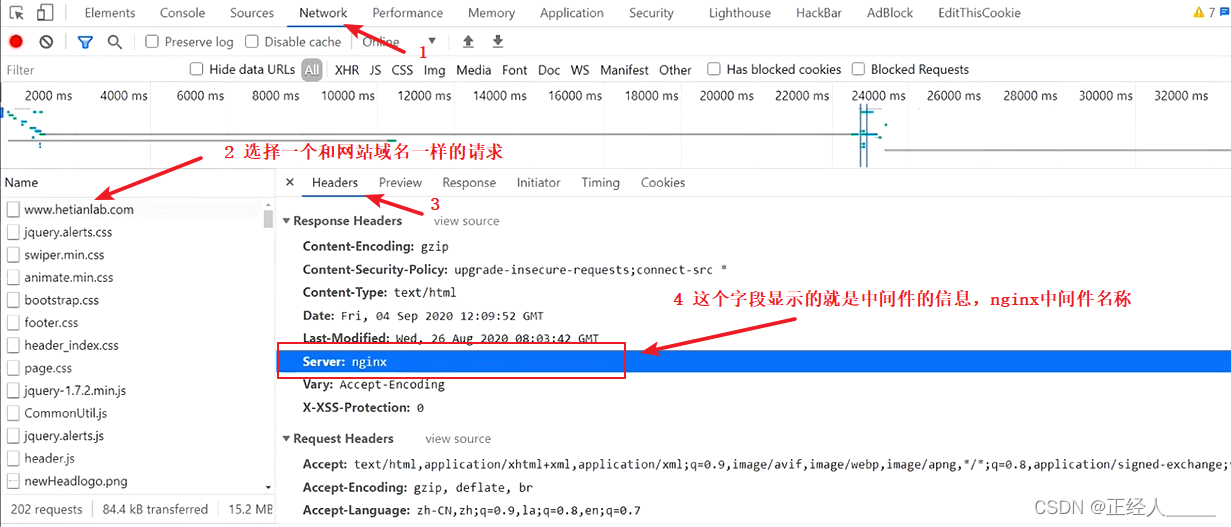

》网站服务\容器类型

WhatWeb - Next generation web scanner.

F12 查看

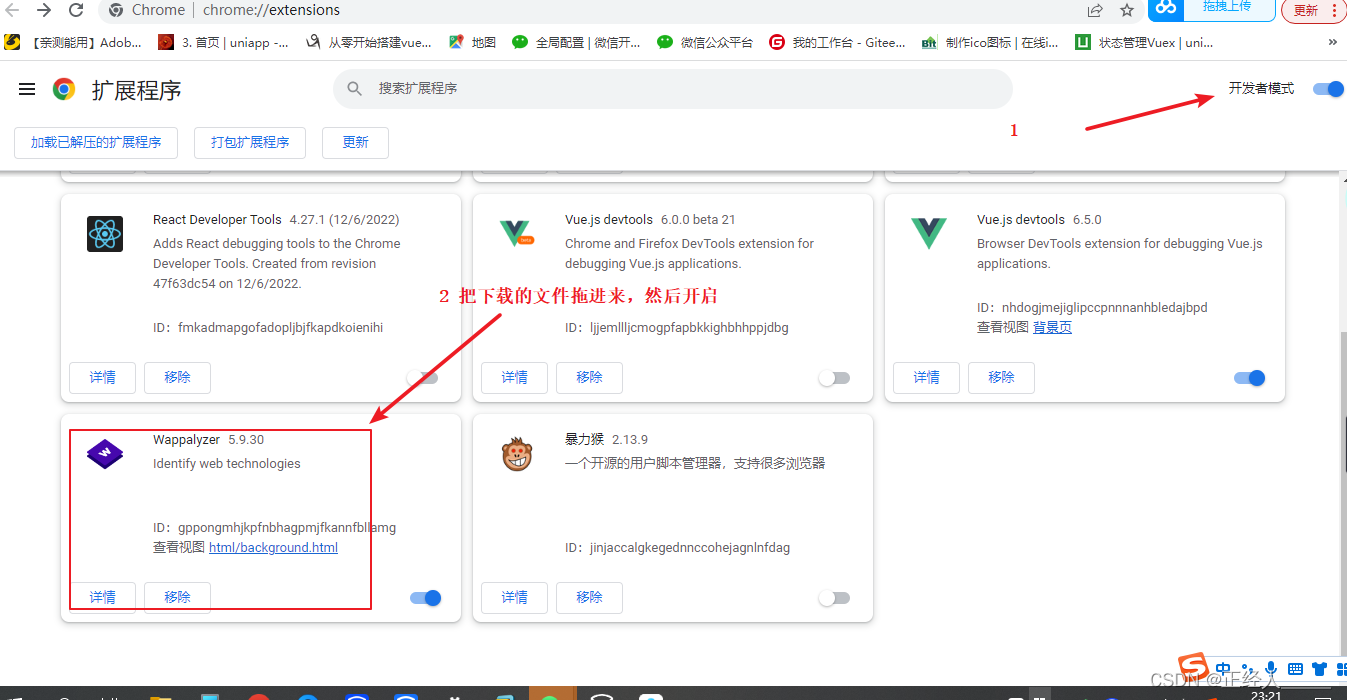

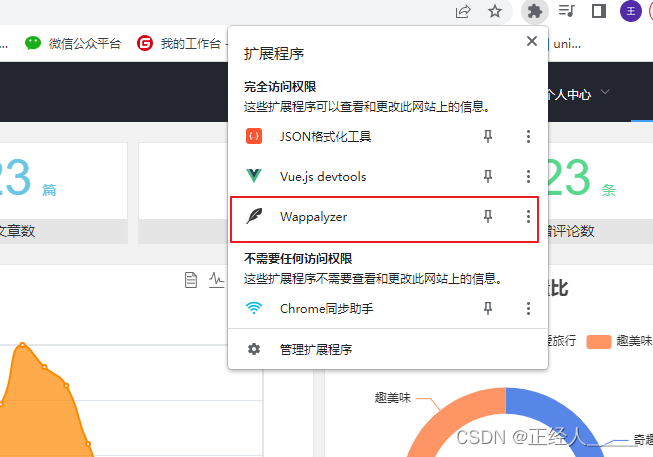

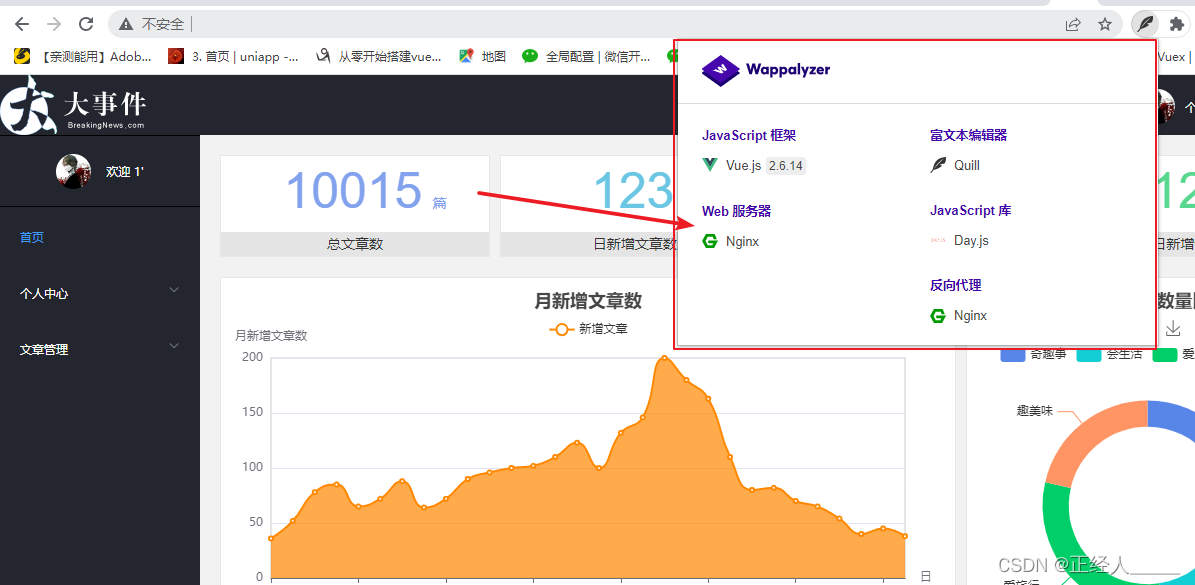

wappalyzer 插件使用

》脚本类型(看url的后缀名如:index.php 就是php写的网站,index.jsp 就是java写的)

》数据库类型

》CMS识别

CMS:称为内容管理系统,用于网站内容文章管理

常见CMS: dedecms(织梦)、 Discuz、 phpcms等。

● 在线识别工具

在线指纹识别,在线cms识别小插件--在线工具

工具有时不是很准确,还是要手动查找

吾爱破解 - LCG - LSG|安卓破解|病毒分析|www.52pojie.cn

02 敏感文件及目录探测

》敏感文件、目录

》Github泄露

如公司的域名如下: niniub.com;则可以在 github上用这个信息去进行搜索<看看是否有包合该类关键字的文件。这类安全漏洞只能靠人员的安全意识进行防护。

》git泄露

![]()

GitHub - lijiejie/GitHack: A `.git` folder disclosure exploit

成因及危害:当前大量开发人员使用git进行版本控制,对网站进行自动部署。如果配置不当,可能会将git文件部署到线上环境,这就引起了gi泄露漏洞安全维护方面,git和svn信息泄露,是非是非常致命的漏洞。会导致整个网站的源码泄露GitHack是一个.git泄露露利用脚本,通过泄露的git文件夹下的文件,重建还原工程源代码渗。

透测试人员、攻击者,可以进一步审计代码,挖掘:文件上传,SQL注入等web安全漏洞。

防护方法:在部署的时候,对.git文件夹进行删除;也可以在nginx配置中,对.git目录的访问进行屏蔽。

》.svn泄露

![]()

GitHub - admintony/svnExploit: SvnExploit支持SVN源代码泄露全版本Dump源码

跟git一样,都是用来版本迭代的一个功能,具体一点就是使用 svn checkout功能来更新代码。

如果没有将.svn版本控制的目录进行删除,恶意用户就可以使用这个目录下的文件,来恢复源码。从而可以获取如数据库密码,源码漏洞等信息

防护:在部署的时候,将该文件进行删除

》WEB - INF/web.xml 泄露

》网站备份文件

GitHub - 7kbstorm/7kbscan-WebPathBrute: 7kbscan-WebPathBrute Web路径暴力探测工具

外部黑客可通过暴力破解文件名等方法下载该备份文件,导致网站敏感信息泄露

》目录探测

dirsearch:GitHub - maurosoria/dirsearch: Web path scanner

御剑后台扫描工具 dirmap:GitHub - H4ckForJob/dirmap: An advanced web directory & file scanning tool that will be more powerful than DirBuster, Dirsearch, cansina, and Yu Jian.一个高级web目录、文件扫描工具,功能将会强于DirBuster、Dirsearch、cansina、御剑。

》针对漏洞的信息泄露

GitHub - LandGrey/SpringBootVulExploit: SpringBoot 相关漏洞学习资料,利用方法和技巧合集,黑盒安全评估 check list

GitHub - rabbitmask/SB-Actuator: Spring Boot Actuator未授权访问【XXE、RCE】单/多目标检测

03 网站Waf识别

》Waf定义

》Waf 功能

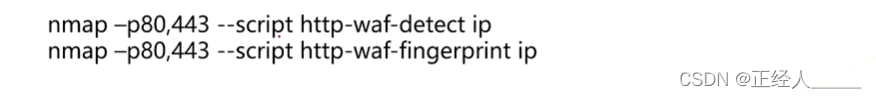

》Waf识别

wafwoof:GitHub - EnableSecurity/wafw00f: WAFW00F allows one to identify and fingerprint Web Application Firewall (WAF) products protecting a website.

测试有waf的网站:

wafw00f https://blog.csdn.net/

wafw00f -l # 查看可识别的waf