![]()

前言

01

近几年,随着我国对网络安全的重视,贴近实战的攻防演练活动越发丰富,各单位的网络安全建设也逐步从“事后补救”升级为“事前防控”。在演练中,进攻方会在指定时间内对防守方发动网络攻击,检测出防守方存在的安全漏洞。通过与进攻方的对抗,一来可以有效评估防守方网络安全水平,二来可以显著提高防守方网络、系统以及设备等的安全能力。

随着企业信息化的发展,越来越多的信息系统被建设使用并对外开放,在为企业带来便利的同时也带来了诸多隐患,比如:在开发过程中,一些开发人员将代码上传至GitHub等公共代码仓库导致代码泄露;一些人员将内部文件上传至网盘等公共空间导致敏感信息泄露;互联网上存在一些测试系统、私建系统未及时关闭导致被恶意攻击等。这些在互联网侧暴露的敏感信息,无疑成为进攻方开展攻击的核心目标。

为规避上述风险,本文对时下常用的互联网敏感信息收集办法进行总结阐述,旨在帮助各企业降低攻击者获取敏感信息的可能,降低单位被攻击的可能。

![]()

敏感信息收集办法

02

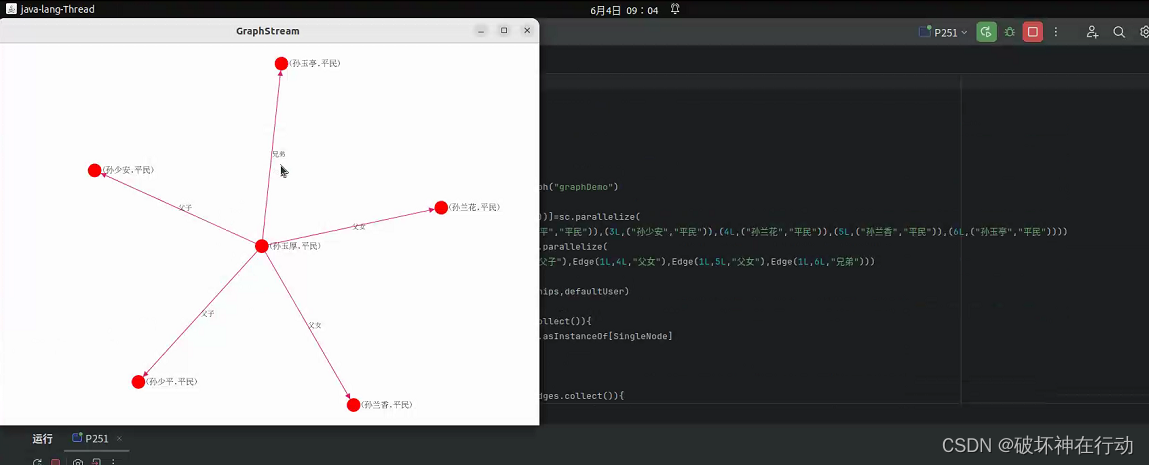

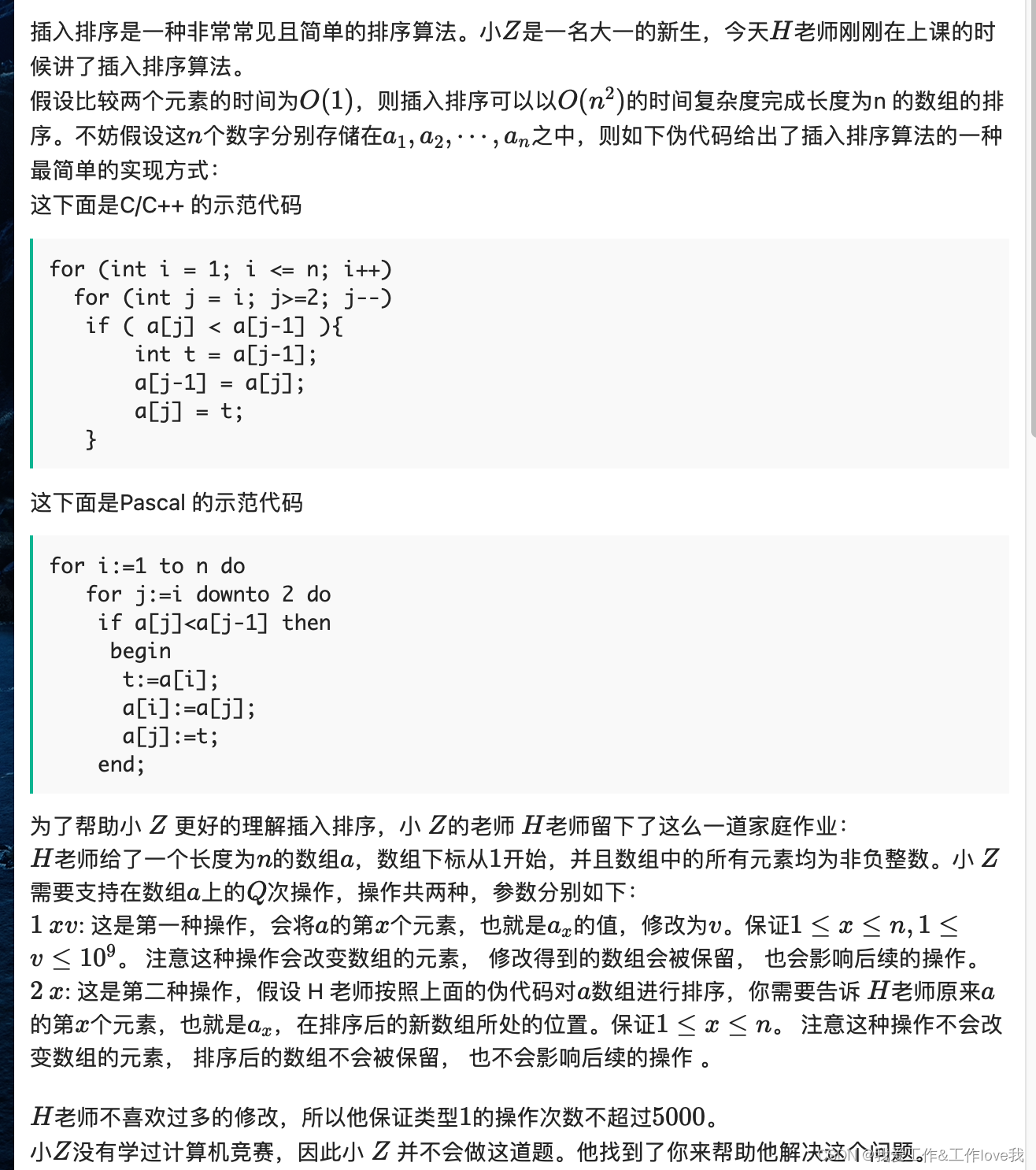

尽管互联网上存储的信息十分庞大且复杂,但依然可以通过有效的手段快捷地排查企业是否在互联网上有敏感信息暴露。根据以往攻防演练分析报告发现:目前进攻方主要通过第三方平台(如GitHub、微信、网盘等)来对企业进行情报搜集。

2.1

代码敏感信息收集

GitHub是全球最大的社交编程及代码托管平台,因为只支持Git作为唯一的版本库格式进行托管,故名GitHub。GitHub拥有1亿以上的开发人员,400万以上组织机构和3.3亿以上资料库。通过GitHub平台可以有效排查企业是否存在源代码泄露问题。

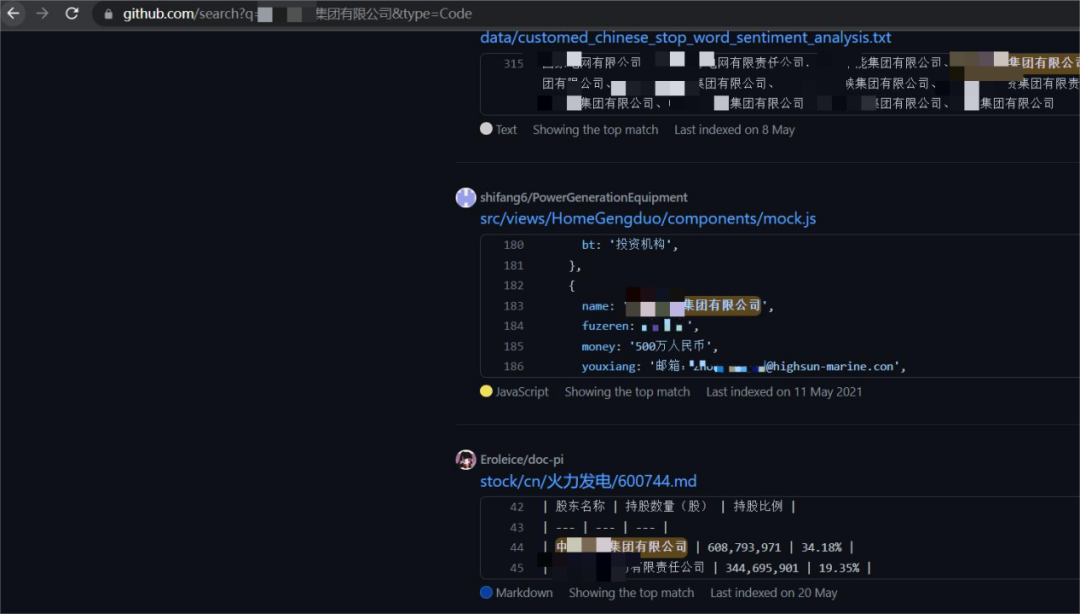

1)关键字查询

通过在GitHub等平台搜索关键字如“XX公司”、“XX集团有限公司”、“XX集团有限公司XX分公司”、“XX集团”等,可以排查是否与本单位相关的源代码泄露、敏感信息泄露等情况。

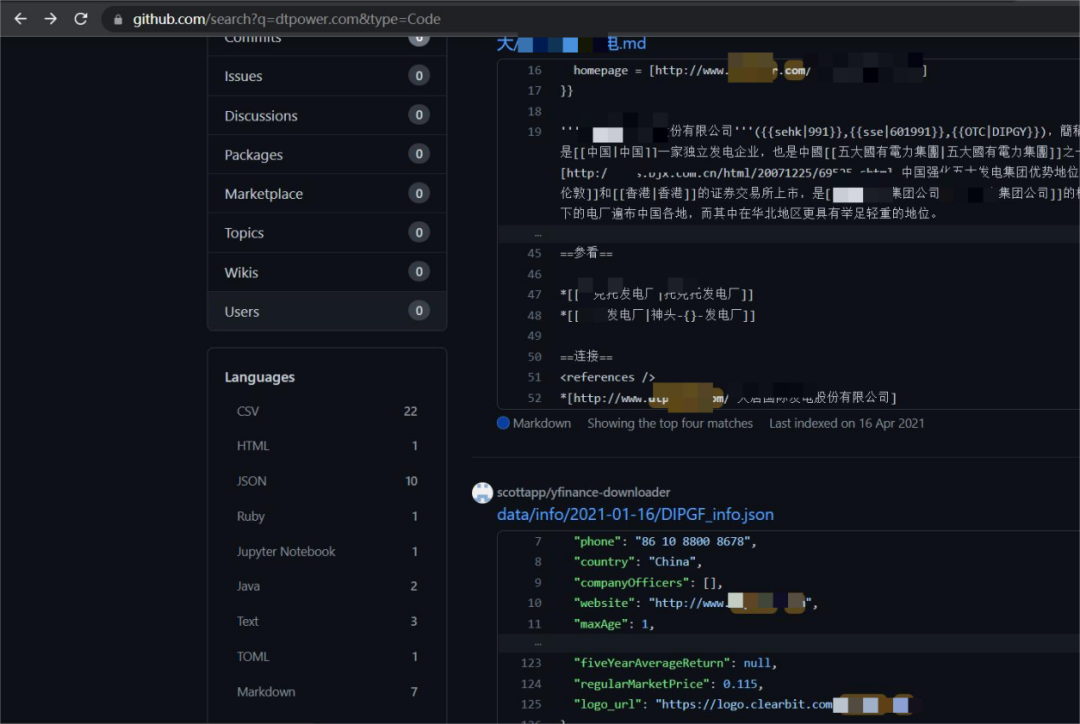

2)域名查询

也可以通过搜索域名关键字如“xx.com”、“xx.cn”等。排查是否有源代码泄露、敏感信息泄露等情况。

2.2

网盘敏感信息收集

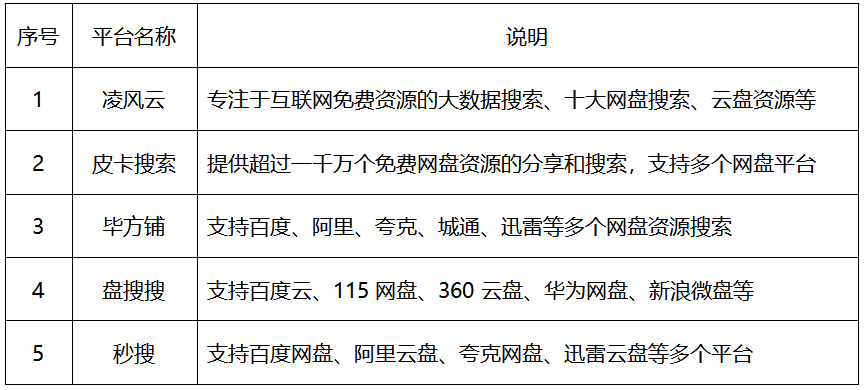

不少人在工作中有将本地电脑数据自动备份至第三方云盘/文库等类似平台的习惯,一旦有人利用平台的分享功能将其随意外泄,将会给相关单位带来不小的损失。为此,有必要在一些网盘搜索引擎平台(如凌风云)排查是否有与单位相关的信息泄露。

表 常见的网盘搜索引擎平台

通过搜索关键字如“XX集团有限公司”、“XX集团有限公司XX分公司”、“XX集团”等,可以排查是否在百度网盘、天翼云盘等公共分享平台有源代码泄露、敏感信息泄露等情况。

2.3

公众号小程序收集

通过在微信搜索关键字如“中国XX”、“XX集团有限公司”、“XX集团有限公司XX分公司”、“XX集团”等,可以排查是否有与本单位相关的未报备公众号、小程序。

2.4

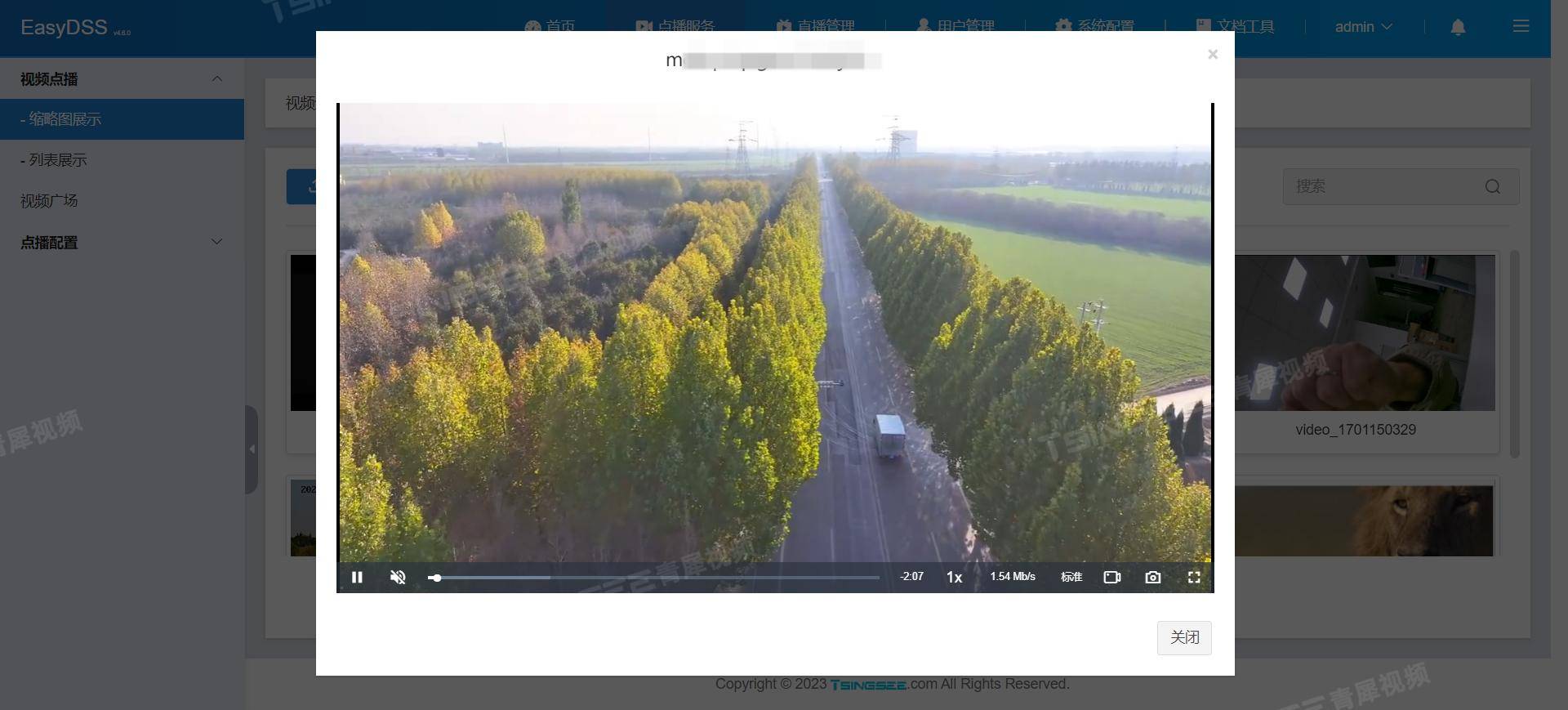

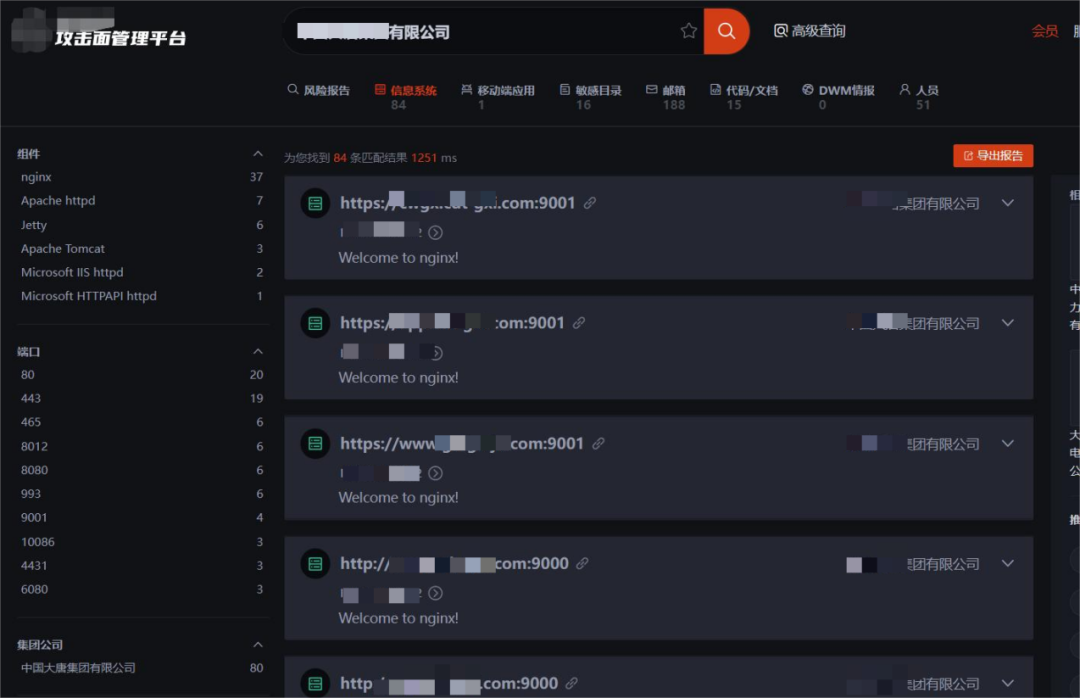

测试系统信息收集

通过在攻击面管理平台、互联网敏感信息收集平台等平台搜索关键字如“XX公司”、“XX集团有限公司”、“XX集团有限公司XX分公司”、“XX集团”等,可以排查结果是否有与单位相关的测试系统或私建系统等系统随意开放情况。

![]()

防护建议

03

1、定期进行面向单位全体员工的安全意识培训,要求员工加强信息安全意识、保密意识,不得将敏感信息、内部文件等通过网盘等进行存储、传播。

2、规范信息系统上线流程,可与供应商签署保密协议等方式要求供应商不得将系统代码上传至公共代码平台。

3、将通过敏感信息收集发现的风险进行跟踪处置,保障企业信息安全、数据安全。

![]()

结语

04