写在最前:欢迎大家来我的 Discord 频道 Northern Bay。邀请链接在这里:https://discord.gg/9XvvuFq9Wb

一起进步,一起 NB~

背景

今天我结束了 Zero Point Security RTO I 的考试。证书到手。

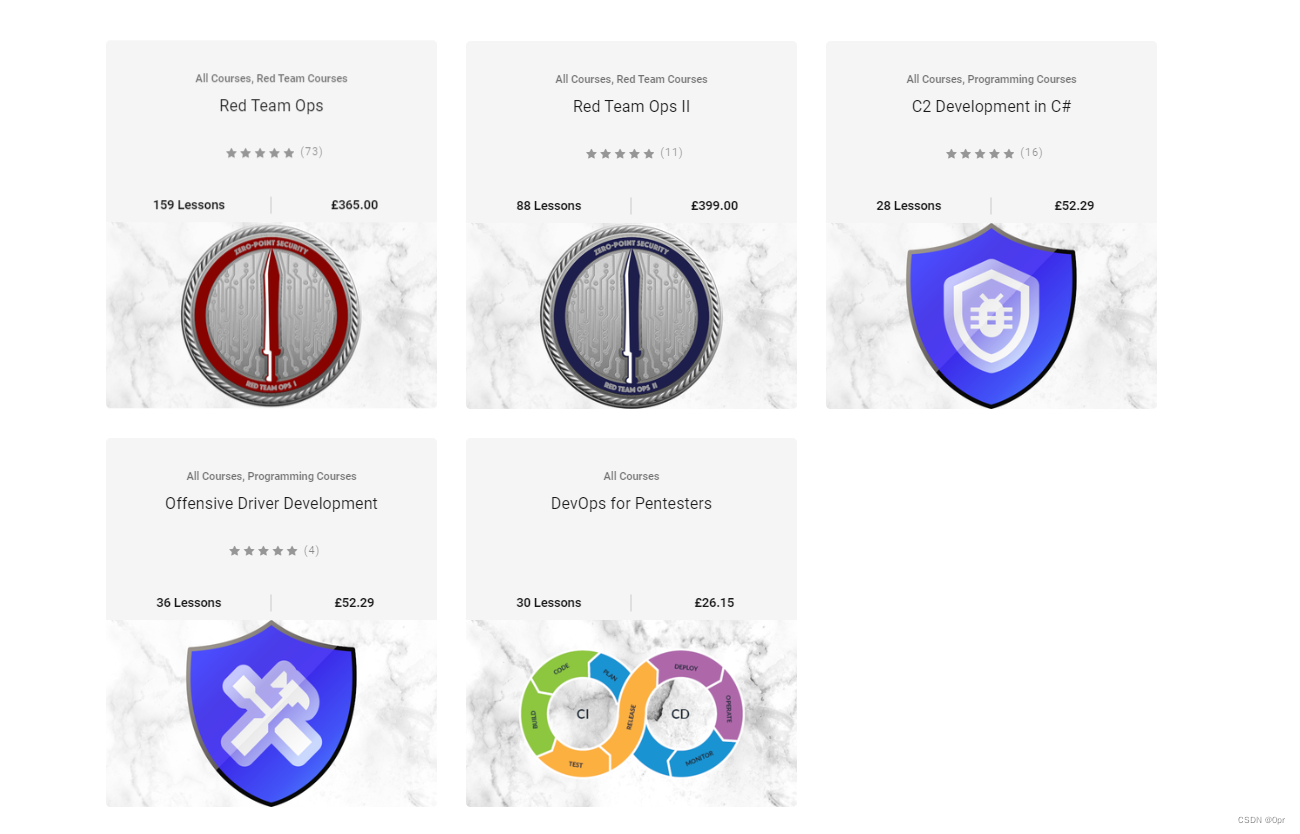

Zero Point Security 是一家 Base 在英国的安全公司,创始人也是圈内很有名气的大牛,人称 RastaMouse。

他在 HackTheBox 推出过 RastaLabs,对域渗透感兴趣的同学可以尝试。

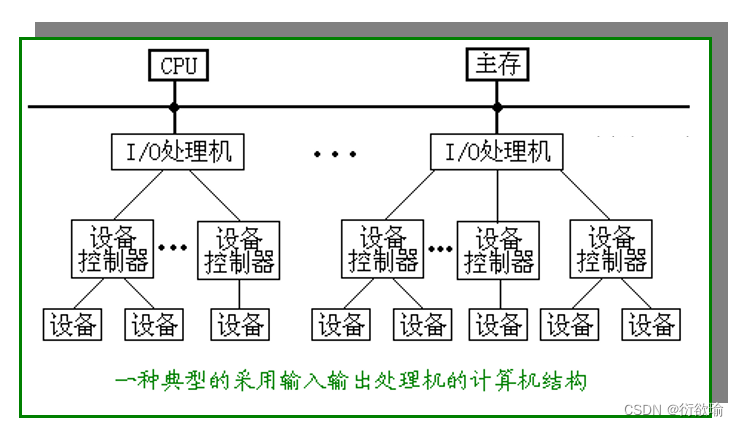

这家公司推出的课程中,最精华的就是 Red Team Ops 这两个。

课程的两大特色是 Cobalt Strike 的使用、红队行动的隐秘性(RTO 1),以及 Windows Defense\EDR Evasion(RTO II)。

RTO I 围绕域展开红队行动。从外部信息收集开始,到提权,到横向移动,到后渗透,讲解了 Cobalt Strike 在使用过程中会产生的行为轨迹,为红队队员提供了更多参考。

总体来说,RTO I 课程的内容,跟 PEN300 是极度重合的,除了 Cobalt Strike 工具,域证书利用,其他都是 PEN300 已经涵盖的内容。

当然,能学习 Cobalt Strike 是非常棒的体验!

RTO II 的内容个人认为非常适合红队队员学习。深入到了 Windows Exploit 比较底层的概念,如 Syscalls,IAT Hooking。比较推荐有经验的同学直接上 RTO II。

下面来说一下考试。

考试相关

考试是在 Snap Lab 进行。考试时间确认之后可以登录你的 Snap Lab 后台,查看考试指南。

考试是 assumed breach scenario,会给出域中一台主机的低权限账号,作为红队行动的起点。

不清楚是否有题库。以我的情况为例,考试只能使用 Cobalt Strike 以及官方提供的工具。 考试为封闭环境,没有 VPN,只能用浏览器通过 Guacamole 连接。

方便的是一键就能连接,不爽的是,无文件传输,并且文本只能拷入,不能拷出,考试的 flag 还得自己手动输入。

考试一共 8 个 flag,拿到 6 个即可通过。

考试的 Lab 时间是 48 小时,可以随意支配,只需要在 4 天之内完成即可。Lab 可以随时停止,启动。所以休息时间不会占用考试时间,没有 Offensive Security 那种紧张的感觉了。

不过需要注意的是,Lab 停止之后,就必须从头开始整个渗透过程。

所以合理安排时间,短时间的休息就不要停止了。

备考贴士

- Cobalt Strike 的各个 Listener 必须熟练使用,尤其 P2P Listener;

- 如果有域渗透经验,Lab 可以不用购买,只上课程即可;

- PowerView.ps1 和 Rubeus 必须熟练使用;

- 认真完成课程内容;做好笔记;

考试基于课本,只要课本上的知识点都掌握了,灵活运用一下,通过还是比较简单的。

因为文本可以考入,所以,如果有自己喜欢的工具而考试环境没有提供,可以用如下方式放到考试机器上。

# 自己机器上

certutil -encode tool.exe tool.txt

# 拷贝 tool.txt 内容到考试机器

certutil -decode tool.txt tool.exe

后续

继续学习,完成最后一个 RTO II 证书的考试。目标即将达成~

KEEP CALM AND HACK AWAY!