一、背景

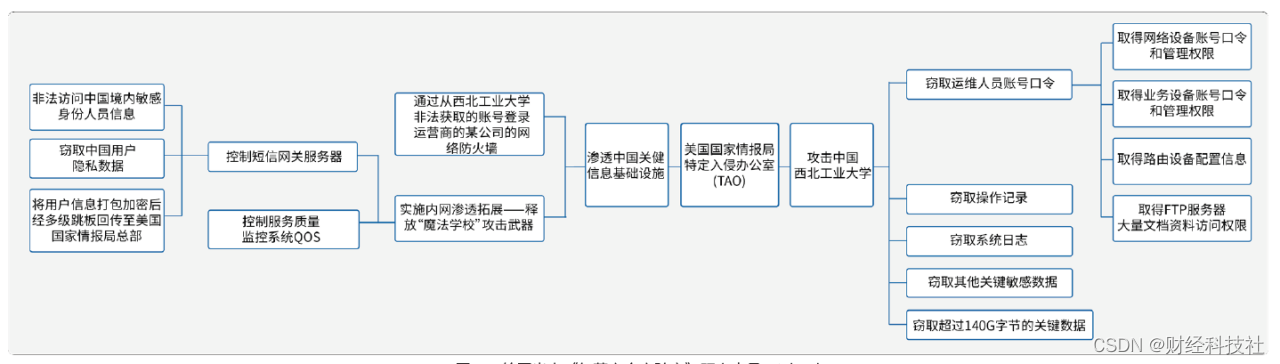

据央视2022年9月5日报道,我国西北工业大学(以下简称西工大)遭到美国国家情报局特定入侵办公室(代号TAO)非法入侵,目前已查明涉案人员13人,攻击次数一千余次,大量关键核心数据被窃取[1] [2]。

随后,有关部门进一步分析发现,TAO组织对我国关键信息基础设施核心设备进行长期渗透控制,以非法身份侵入我国运营商网络,构建非法远程访问通道。实施内网渗透并侵入关键数据服务器,非法访问一批中国境内敏感身份人员信息,窃取用户隐私数据传至美国国家情报局总部。TAO组织相关行为严重侵犯中国有关机构的技术秘密,严重危害中国关键信息基础设施安全, 严重侵犯个人信息安全[3] [4] [5]。

二、TAO组织攻击渗透流程剖析

图一、绘图出自《红莲安全实验室》研究人员Michael

TAO组织此次对我国发起的网络攻击,采取了集中火力寻找突破口、顺藤摸瓜感染更大范围和更深层次设施、逐步渗透、分步实施、步步为营、长期静默潜伏窃密的战略,展示了其强大的网络攻击能力。其具体的攻击步骤,按照攻击的时间顺序、因果关联,我们分四步分析。

1、集中火力寻找突破口,控制西工大网络

经过长期的精心准备,TAO组织使用“酸狐狸”平台对西工大内部主机和服务器实施中间人劫持攻击,部署“怒火喷射”远程控制武器,劫持多台关键服务器、核心网络设备、服务器及终端,窃取身份验证数据,最终达成了对西工大内部网络的隐蔽控制[6]。

2、搜集身份验证数据构建非法访问通道,渗透基础设施,窃取核心运维数据

TAO组织通过窃取的西工大技术人员远程业务管理的账号口令、操作记录以及系统日志等关键敏感数据,顺藤摸瓜,非法攻击上游的中国关键信息基础设施,构建了对运营商核心数据网络远程访问的非法通道,实现了对中国关键信息基础设施的渗透和控制。

3、控制关键信息基础设施的重要业务系统,窃取用户数据

TAO组织通过掌握的中国关键信息基础设施运营商的某厂商网络安全设备的账号口令,非法进入运营商内部网络,控制业务服务器,利用“魔法学校”等专门针对运营商设备的武器工具,查询了一批中国境内敏感身份人员信息,并加密后经多级跳板回传至美国国家情报局总部。

三、TAO组织攻击事件定性分析

中国西工大是工信部直属院校,是中国唯一以同时发展航空、航天、航海工程教育和科学研究为特色的全国重点大学,建有多个国家重点实验室,承担着我国航空、航天、海洋、国防等多项尖端科研任务。各大电信运营商负责建设我国通信关键信息基础设施,在各行各业中发挥着举足轻重的作用,其安全事关重大。很明显,这是一起由美国国家情报局组织的情节恶劣的网络攻击事件,目的是窃取我国尖端科研成果和核心机密数据并嫁祸于人,其行为给我国关键信息基础设施安全造成严重危害,威胁到我国网络安全和国防安全,影响我国发展和繁荣稳定。

这次事件给我们敲响了警钟,黑恶势力就在身边,网络安全与我们息息相关,没有网络安全就没有国家安全。同时提醒我们,网络安全不能受制于人,应从顶层设计开始,立足于自主设计,要广泛地普及网络安全意识,通过国家立法和技术手段来保护我们的关键信息基础设施安全,要对违反网络安全的行为实施制裁。

这次攻击使我们更加明白密码法和网络安全法的必要性,实行网络安全等级保护制度的必要性,对涉密信息系统进行分级保护的必要性,以及对关键信息基础设施进行保护的必要性。

三、密码筑牢维护国家网络空间信息安全的最后一道防线

我们应当坦然承认,当前境外敌对势力攻击能力十分强大,攻击手段多样,任何传统网络安全设备并非铁板一块、牢不可破。然而亡羊补牢犹未晚也,我们应该积极思考的是当传统网络安全遭到攻击和破坏时,有没有最后的一道防线来抵御?答案是确定的,这道防线就是现代密码技术。密码是网络安全的核心技术,是网络空间中网络信任的基石,是保护我们党、国家和人民根本利益的战略性资源,更是国之重器。这一点在中国共产党创建和发展的长期历史经验中已得到广泛的验证,经受了无数次考验。因此,承担防御任务,密码技术是合适的。

海泰方圆作为一家拥有20年专业经验的密码企业,多年来在密码应用实践中受到广泛信赖及认可,在新基建、重要领域国产密码应用改造等全面发展的网信大时代,以密码全能力匹配业务全场景,护航数字中国,建设网络强国。多次承担、参与国家级、省部级科研课题,在密码标准编制、密码学术论文方面都有显著成果,参与国家各级课题43项,参编国家及行业标准48项。

让我们复盘此次TAO组织攻击的完整步骤,剖析涉及的每一个场景,从密码的角度出发去“华山论剑”,从攻防角度讨论如果采用合规的密码技术,究竟海泰方圆的密码全能力可以提供什么样的防护,最终达到什么样的防护效果。为行文方便,下文中把TAO组织实施的攻击称为“矛”,海泰方圆提供的密码防护称为“盾”。

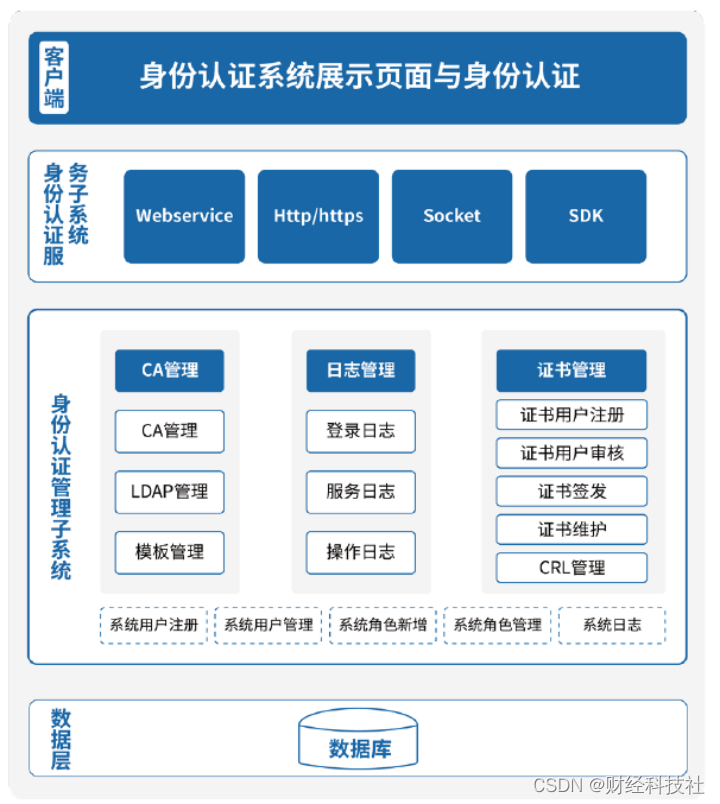

第一回合:TAO组织入侵西工大阶段(矛一),对应密码防护盾一:海泰方圆身份认证系统。

TAO组织首先使用网络攻击武器入侵西工大的Telnet服务器并部署NOPEN木马黑客软件,窃取运维人员账号口令。在此阶段,海泰方圆提供的“盾”为采用基于国密的身份认证系统。如图二所示,此系统利用我国商用密码技术,为运维人员提供账号口令和硬件指纹UKey证书结合的双因素强身份认证手段,提供全面的证书签发机构(CA)管理、证书管理、日志管理。用新系统改造用户原有运维管理系统,最终全面提升系统入口访问的安全性。

TAO组织遇到的第一个“拦路虎”将是海泰方圆身份认证系统对运维账号的全面防护。因无法在海泰的硬件指纹UKey上留下指纹,身份认证系统的双因素认证流程将无法通过,获取运维账号操作失败,TAO组织只得悻悻而归。

图二、海泰方圆基于国密的身份认证系统(盾一)

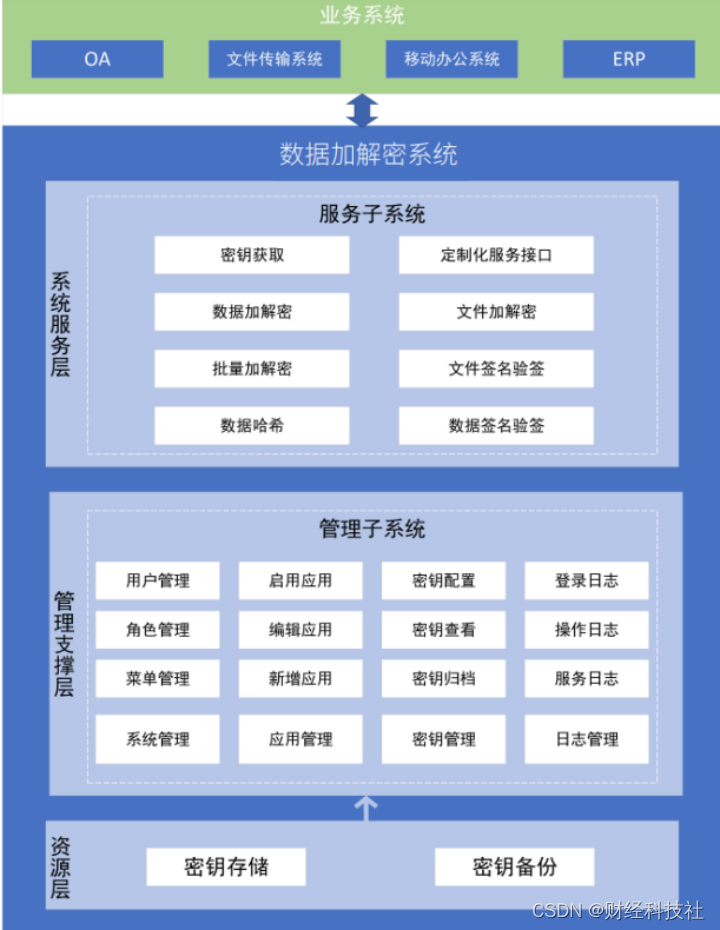

第二回合:TAO组织窃取西工大数据阶段(矛二),对应密码防护盾二:海泰数据加解密系统。

TAO组织大肆窃取西工大的数据,包括操作记录,系统日志等关键敏感数据。此阶段对抗中,海泰方圆提供的“盾”是数据加解密系统。它是一套提供标准及定制化密码算法服务能力的密码服务系统,用此系统对西工大关键敏感数据做加密保护,提供机密性、真实性、完整性保护。

图三、海泰方圆数据加解密系统(盾二)

得益于此系统对用户数据的全面保护,TAO组织在此回合将遇到无法访问操作记录、系统日志等关键敏感数据的难题,即使TAO费了九牛二虎之力访问到加密后的数据,也会遇到无法解密的难题。此系统基于我国商用密码算法和先进的PKI体系,要暴力破解此密码,需要1.8x1056年[7],几乎是宇宙的尽头。TAO组织在第二回合完败。

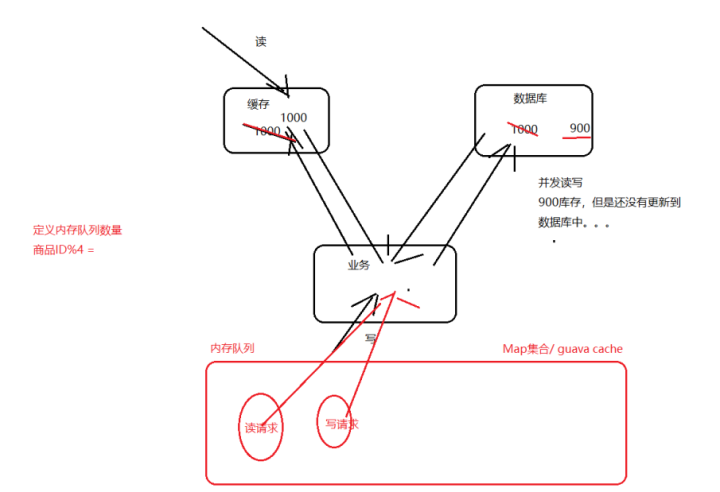

第三回合:TAO组织渗透中国关键信息基础设施(矛三),对应密码防护盾三和盾四。

根据从西工大非法获取的运维账号口令,TAO组织在此阶段的攻击是通过国内外某两家公司生产的网络防火墙,进入运营商机房,释放“魔法学校”攻击武器,进行内网渗透。得手后,进一步控制短信网关等服务器,拿到中国境内敏感身份人员信息和其他隐私数据,为避免窃取的数据被其实施攻击使用的跳板机所在国家发现,TAO组织把这些数据加密后上传给美国国家情报局总部。

针对组织如此严密、攻击技术十分高超的攻击者,海泰方圆提供的防护组合重拳是两个超级盾:云密码应用服务解决方案和海泰隐私保护统一服务平台。

为什么海泰的组合重拳能够防住此波攻击呢?让我们先来了解他们。

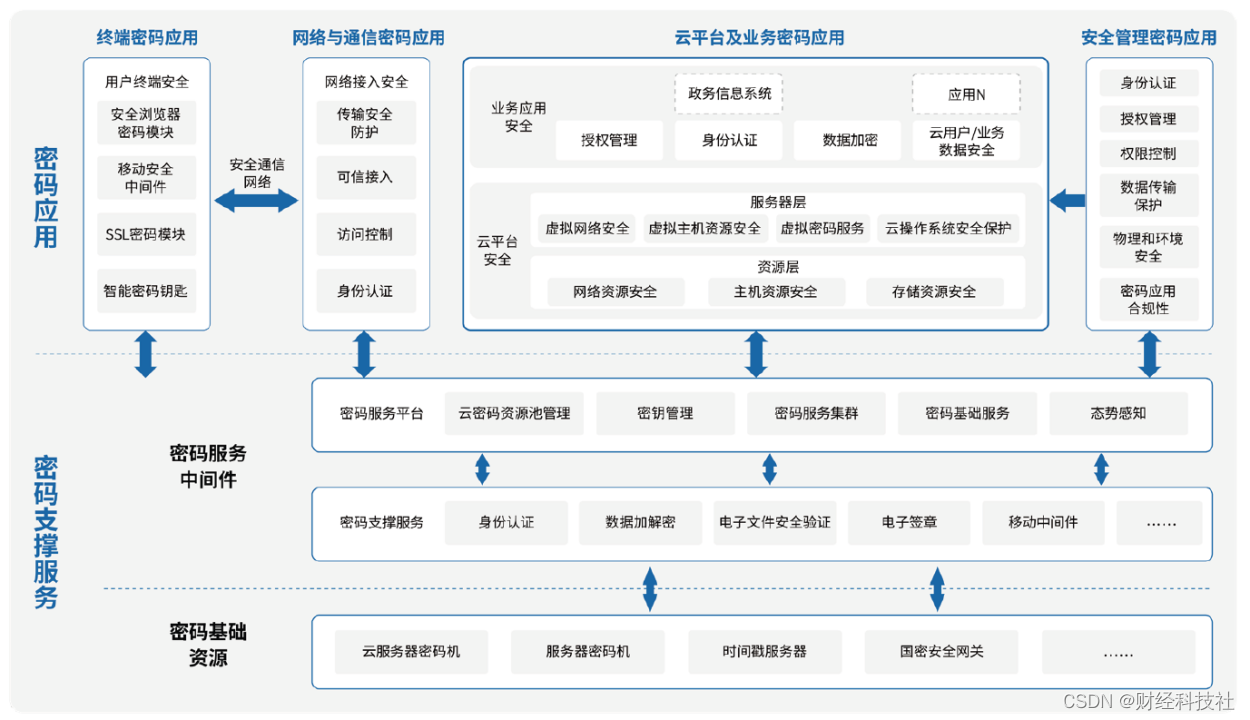

海泰方圆云密码应用服务解决方案中灵活的密码服务虚拟化技术和强大的密码计算资源,满足了云平台及云上应用系统的机密性、完整性、真实性和不可抵赖性需求[8] [9]。

图四、海泰方圆云密码应用服务解决方案(盾三)

原始数据加密后变成了密文,谁也看不见。通常情况下,要使用数据,就得对密文解密获得原始数据再使用。在解密利用数据进行过程中,长期攻击者会尝试一切可能的攻击途径和攻击方法,这使得数据利用变得效率低下。针对此问题,海泰方圆组合重拳之二“数据隐私保护服务综合解决方案”派上用场。

图五、海泰方圆隐私保护统一服务平台(盾四)[10]

它基于海泰隐私保护统一服务平台,可为多种业务应用的不同场景和需求,提供高效、便捷、合规的数据隐私保护服务,使数据在隐私安全保护下传递信息价值,使合法用户得到无感化保护,实现隐私数据的“可用不可见”[11] [12]。

应用海泰方圆以上两个防护超级“盾”之后,客户的数据可以做到在完全无感的加密环境下实现密文计算,安全地完成任务。实现诸如身份证号码提取、电话号码提取、短信身份验证等等传统的业务,无需对数据泄露等问题有任何担心。

我们再来分析TAO组织此回合攻击中将面临的挑战。TAO组织将会发现,沼泽密布,举步维艰。TAO组织会惊讶于进入短信网关等服务器保存的原始数据竟然是密文!这些密文外表看起来似乎是身份证号码,实际却是一种密文的“伪身份证”。更为神奇的是,这些像“伪身份证”的数据,竟然还能被运营商内部的其他服务器正常使用, TAO组织伪造几个这样的身份证,尝试混入正常的密文数据队列,旋即这些伪造的脏数据被新系统精准识别并“吐”了出来。TAO组织一无所获,只得望洋兴叹。

五、参考文献

-

《中国信息安全》期刊2018年第12期

-

《人民网》2022-9-27期特别报道

-

《环球时报》2022-9-22期

-

《央视新闻》2022-9-27新闻直播间

-

《北京日报》2022-09-13报道

-

《圣小博》公众号2022-9-30期

-

《计算机安全》2009.12《高级加密标准AES的过程分析及其破解思考》

-

《海泰方圆数据加解密系统白皮书》

-

《海泰方圆基于国密的身份认证系统白皮书》

-

《海泰方圆云密码服务平台白皮书》

-

《海泰方圆云密码应用服务解决方案白皮书》

-

《海泰方圆数据隐私保护服务综合解决方案白皮书》