一.目录遍历

1.概述

在web功能设计中,很多时候我们会要将需要访问的文件定义成变量,从而让前端的功能便的更加灵活。 当用户发起一个前端的请求时,便会将请求的这个文件的值(比如文件名称)传递到后台,后台再执行其对应的文件。 在这个过程中,如果后台没有对前端传进来的值进行严格的安全考虑,则攻击者可能会通过“../”这样的手段让后台打开或者执行一些其他的文件。 从而导致后台服务器上其他目录的文件结果被遍历出来,形成目录遍历漏洞。

看到这里,你可能会觉得目录遍历漏洞和不安全的文件下载,甚至文件包含漏洞有差不多的意思,是的,目录遍历漏洞形成的最主要的原因跟这两者一样,都是在功能设计中将要操作的文件使用变量的 方式传递给了后台,而又没有进行严格的安全考虑而造成的,只是出现的位置所展现的现象不一样,因此,这里还是单独拿出来定义一下。

需要区分一下的是,如果你通过不带参数的url(比如:http://xxxx/doc)列出了doc文件夹里面所有的文件,这种情况,我们成为敏感信息泄露。 而并不归为目录遍历漏洞。

2.过关

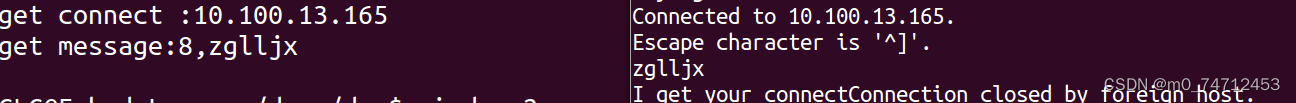

打开题目,发现两个链接

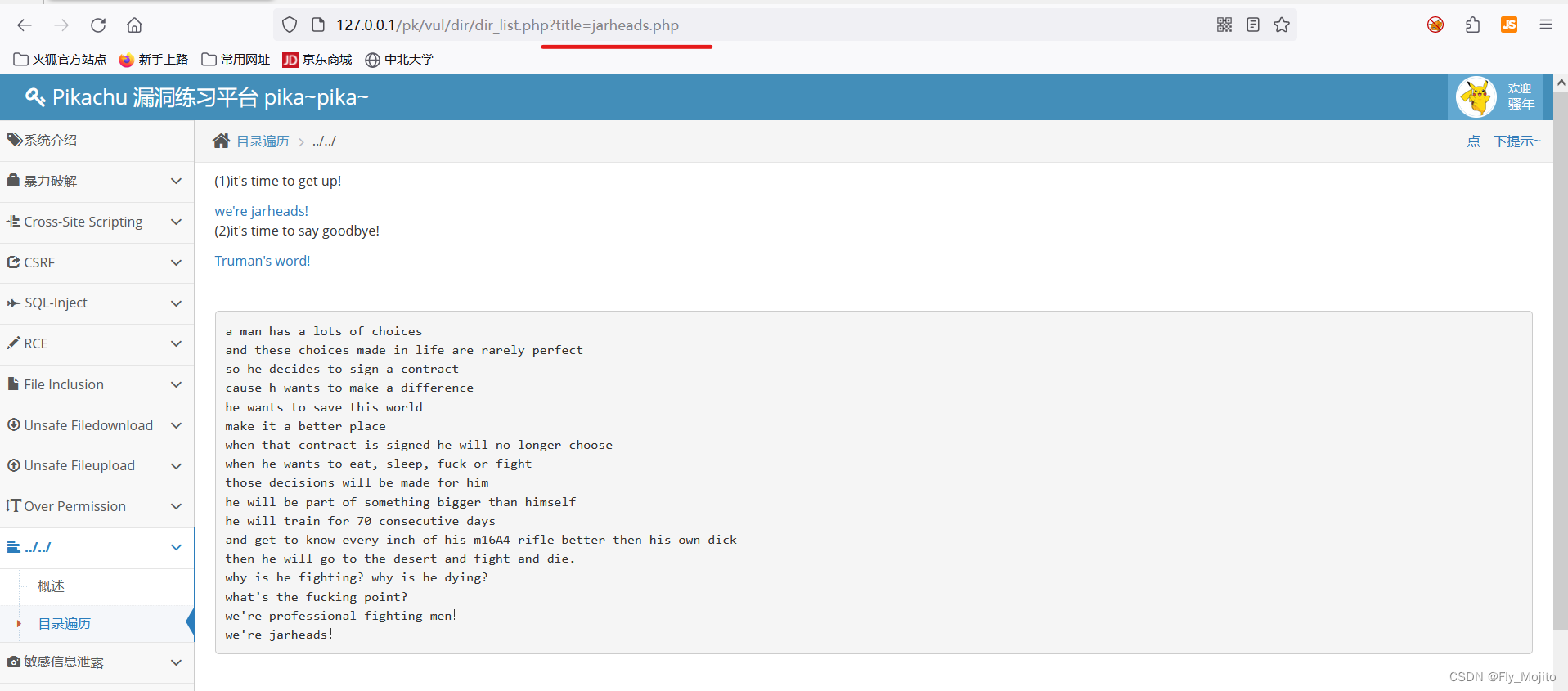

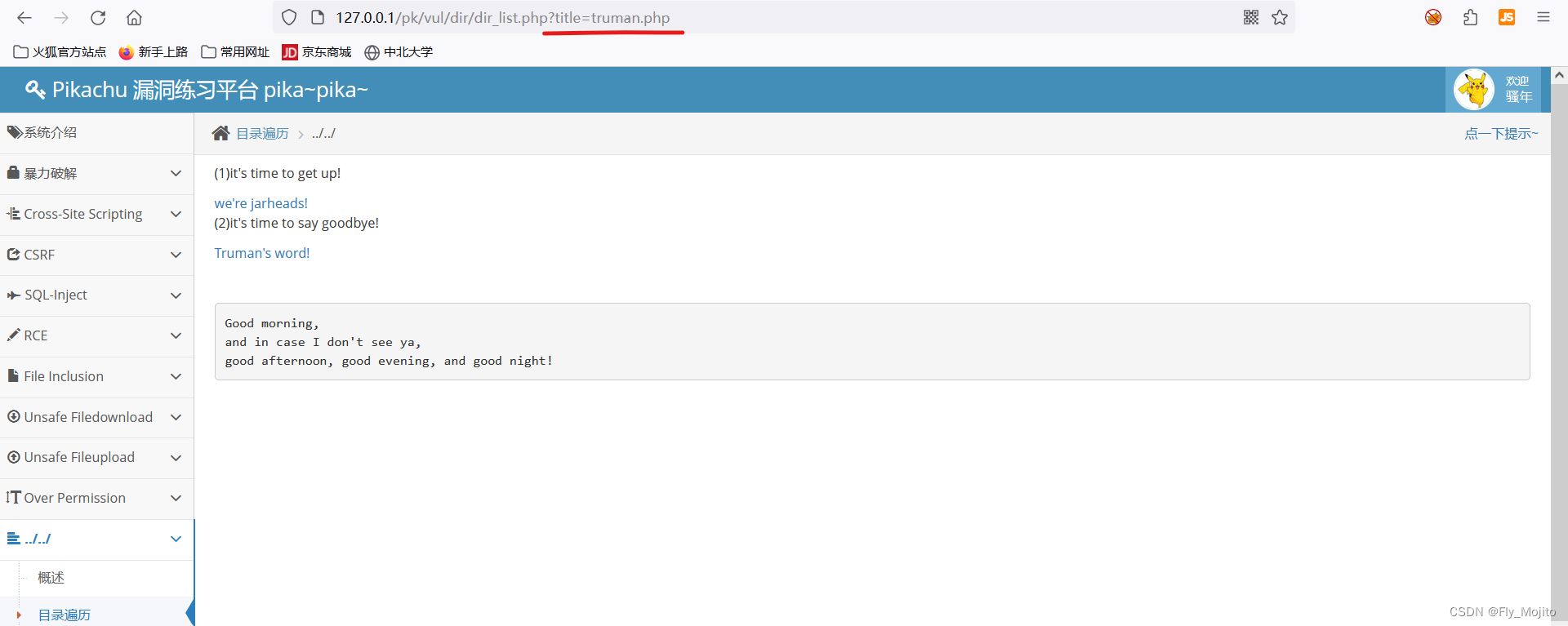

分别点进去试试,并查看他们的url

第一个url为:http://127.0.0.1/pk/vul/dir/dir_list.php?title=jarheads.php

第二个url为:http://127.0.0.1/pk/vul/dir/dir_list.php?title=truman.php

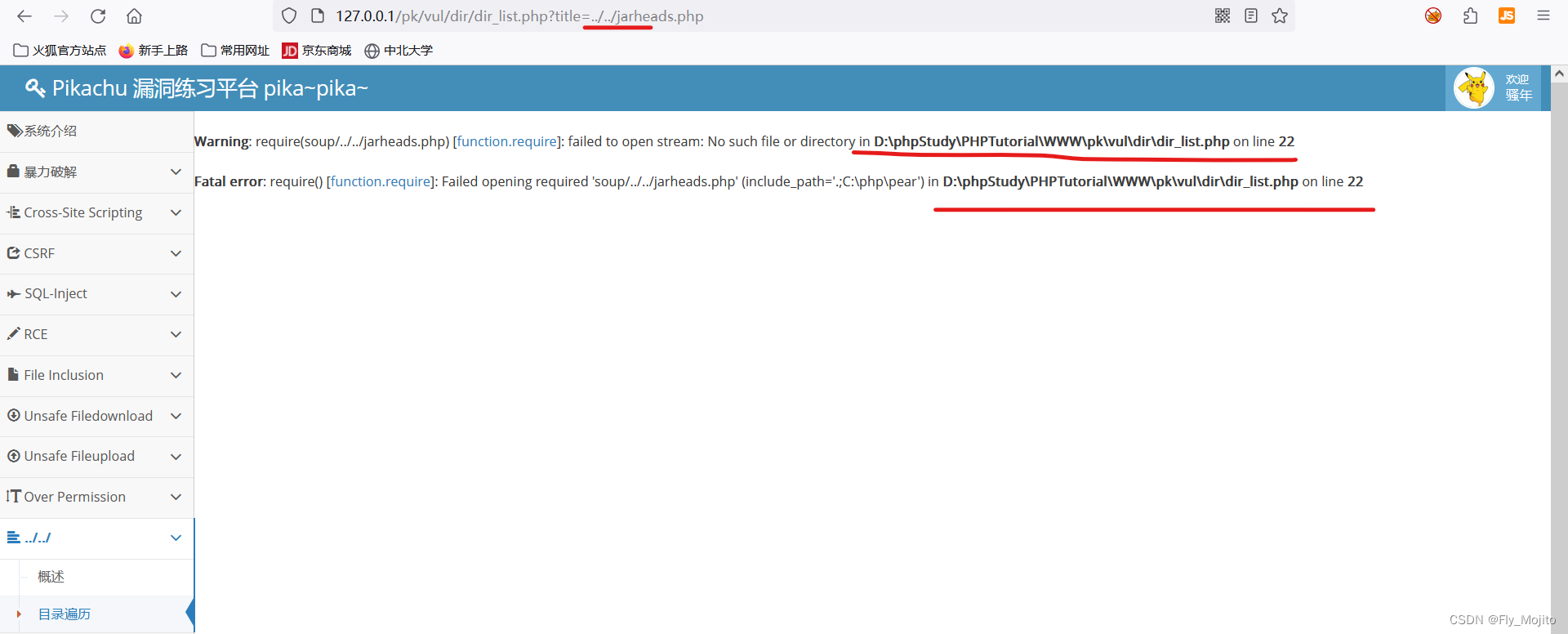

我们加上../../(../表示返回上一层目录),虽然报错了,但是显示出具体路径了。

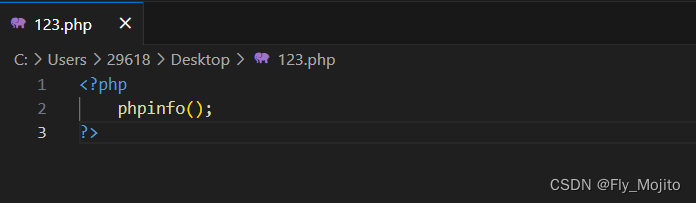

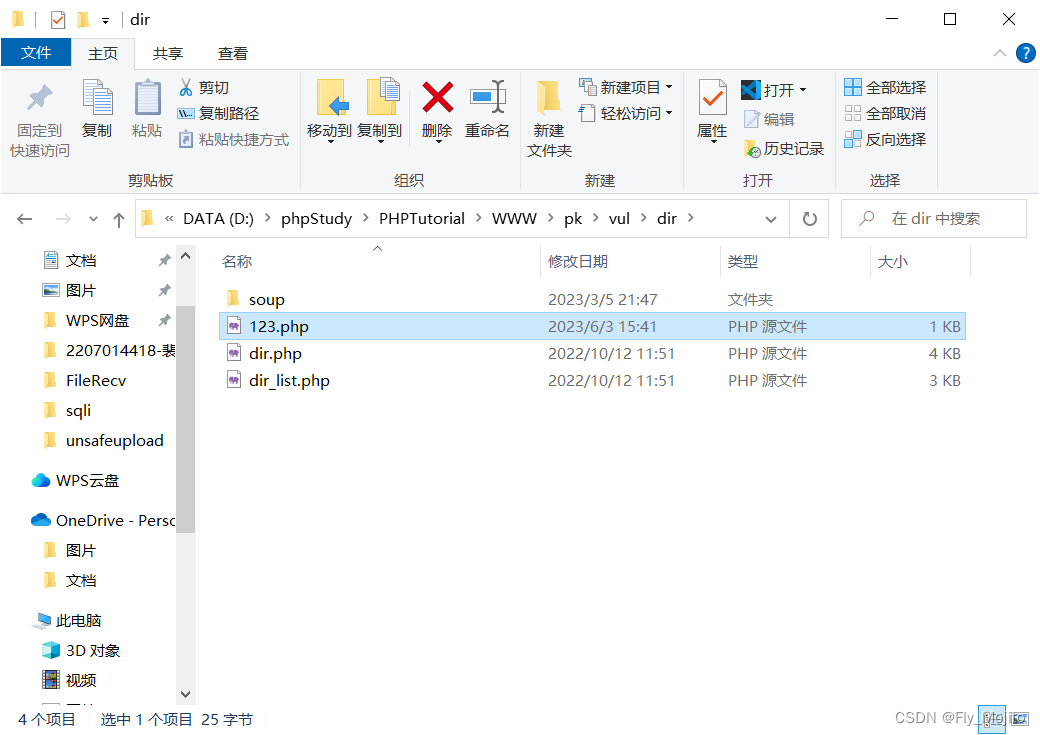

我们创建一个php文件,命名为123.php

我们创建一个php文件,命名为123.php

写入phpinfo()函数,并把它放在刚才的文件路径下

访问url:http://127.0.0.1/pk/vul/dir/dir_list.php?title=../../dir/123.php

访问成功!

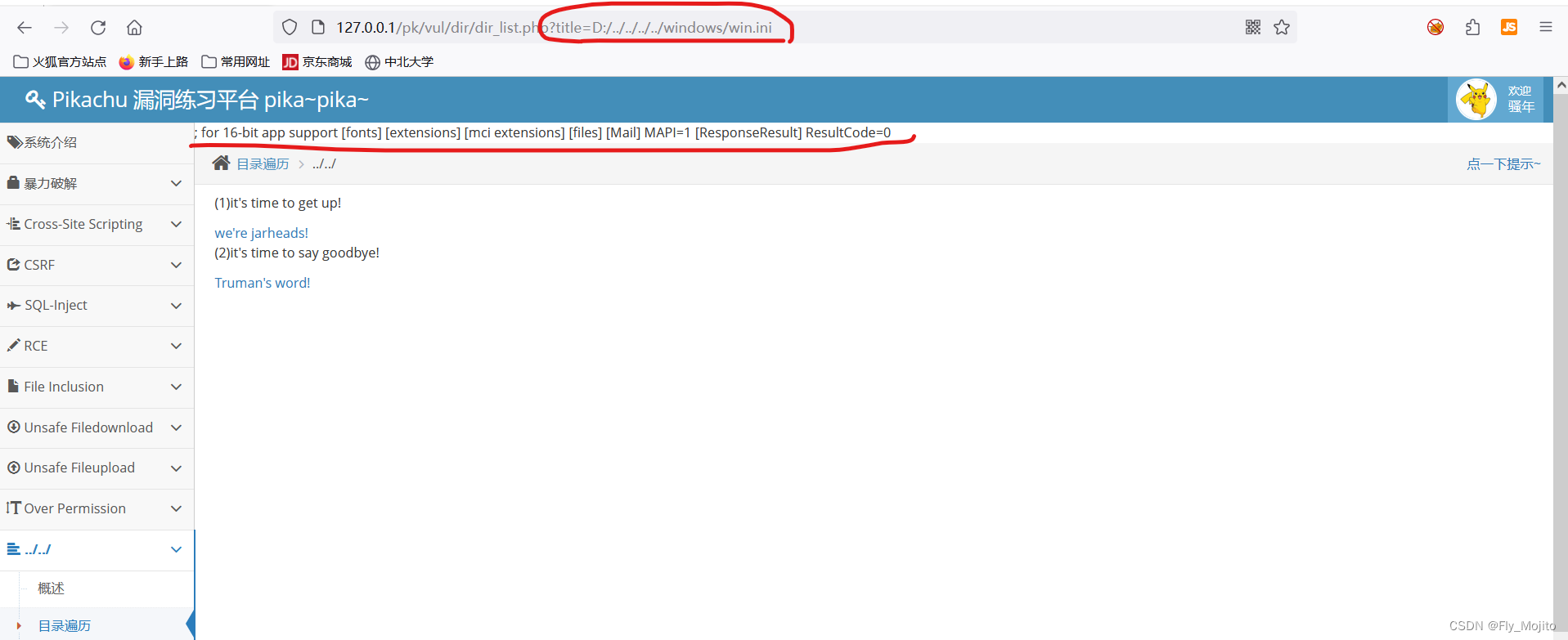

此外,还可以查看本地文件

根据自己当时搭建pikachu的路径,../可以多写几个,确保目录的层状关系

我这里是访问url:http://127.0.0.1/pk/vul/dir/dir_list.php?title=D:/../../../../windows/win.ini

访问成功!

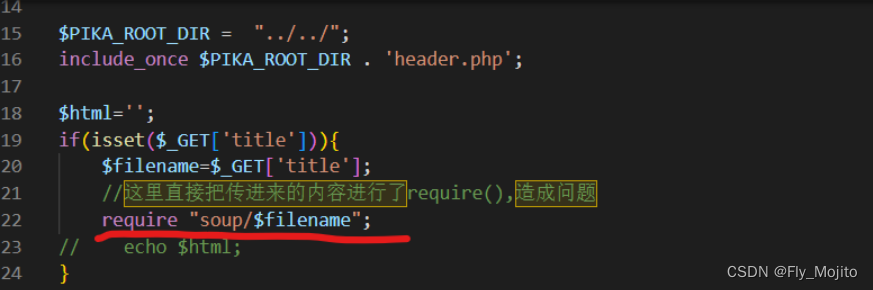

查看源码:

本关的代码里面读取文件内容用的是require()函数,并且对输入参数没有做处理和限制,因而造成了目录遍历漏洞,其实这关由于用的是require()函数,因此也是有文件包含漏洞的。

二.敏感信息泄露

1.概述

由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到。 比如:

---通过访问url下的目录,可以直接列出目录下的文件列表;

---输入错误的url参数后报错信息里面包含操作系统、中间件、开发语言的版本或其他信息;

---前端的源码(html,css,js)里面包含了敏感信息,比如后台登录地址、内网接口信息、甚至账号密码等;

类似以上这些情况,我们成为敏感信息泄露。敏感信息泄露虽然一直被评为危害比较低的漏洞,但这些敏感信息往往给攻击着实施进一步的攻击提供很大的帮助,甚至“离谱”的敏感信息泄露也会直接造成严重的损失。 因此,在web应用的开发上,除了要进行安全的代码编写,也需要注意对敏感信息的合理处理。

2.过关

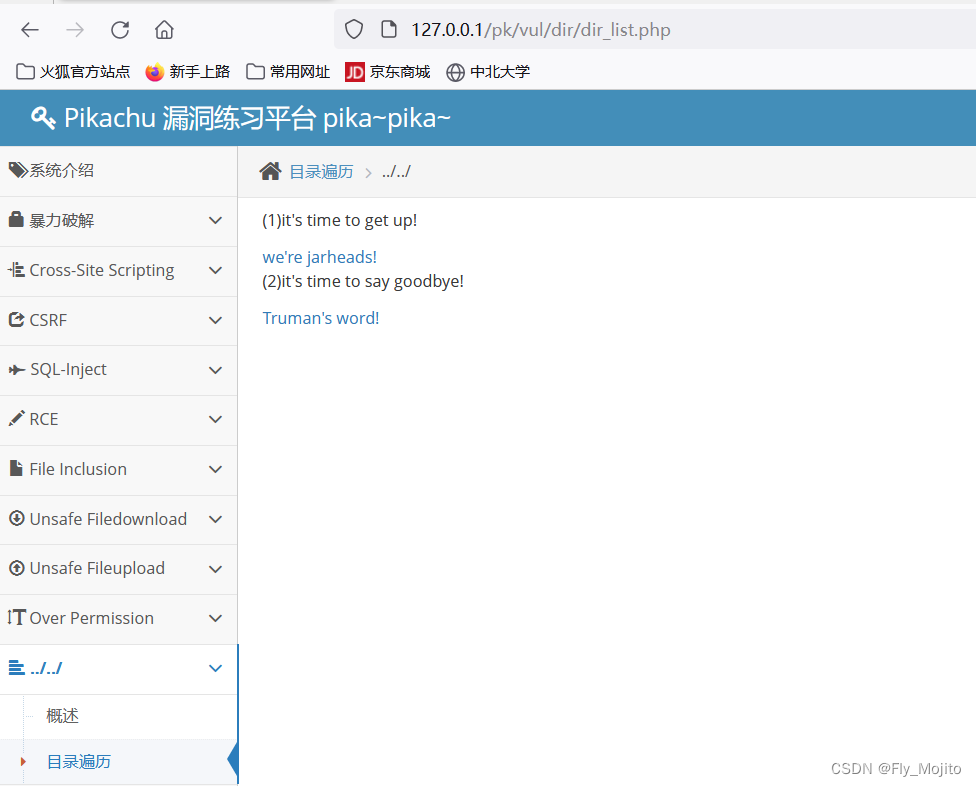

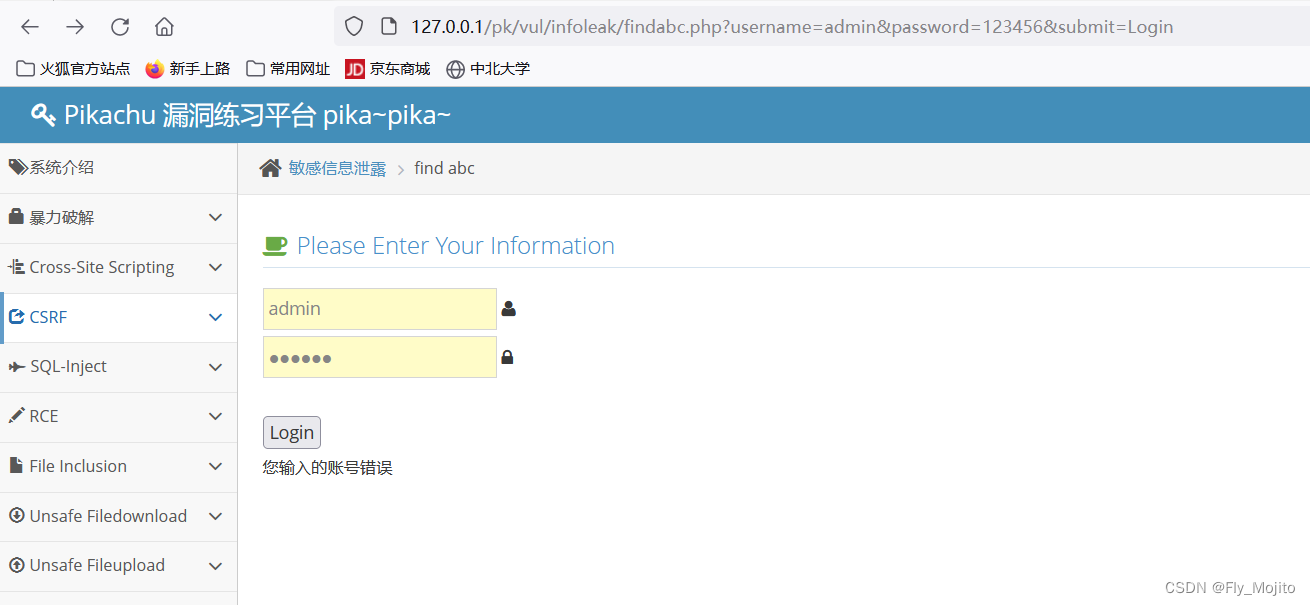

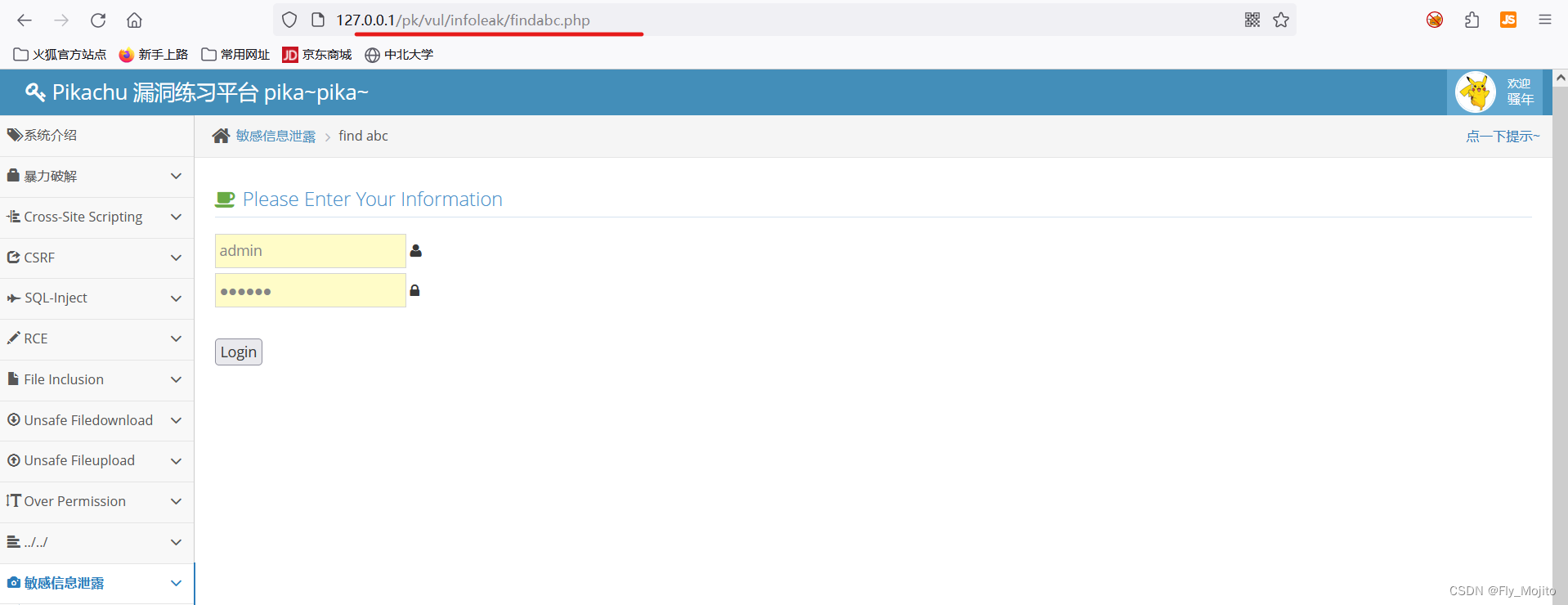

一进题目又是一个登录界面,发现用admin登不进去,提示也什么都没说

直接F12看前端代码,居然发现了用户名和密码,我们试一下能不能登录。

登录成功,url是:http://127.0.0.1/pk/vul/infoleak/abc.php

对比登录前的url:http://127.0.0.1/pk/vul/dir/dir_list.php?title=truman.php

发现abc.php前少了find

我们试试在登录界面直接把url的find去掉,看看能不能登录

登录成功!以此绕过了登录系统

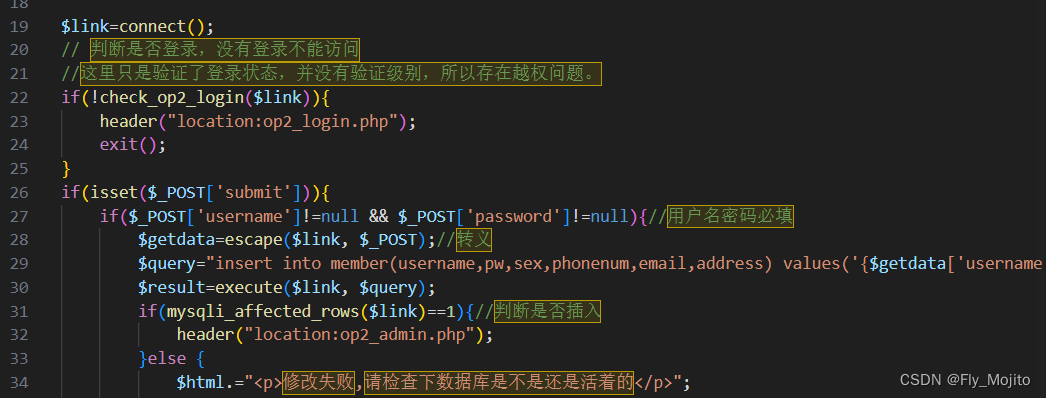

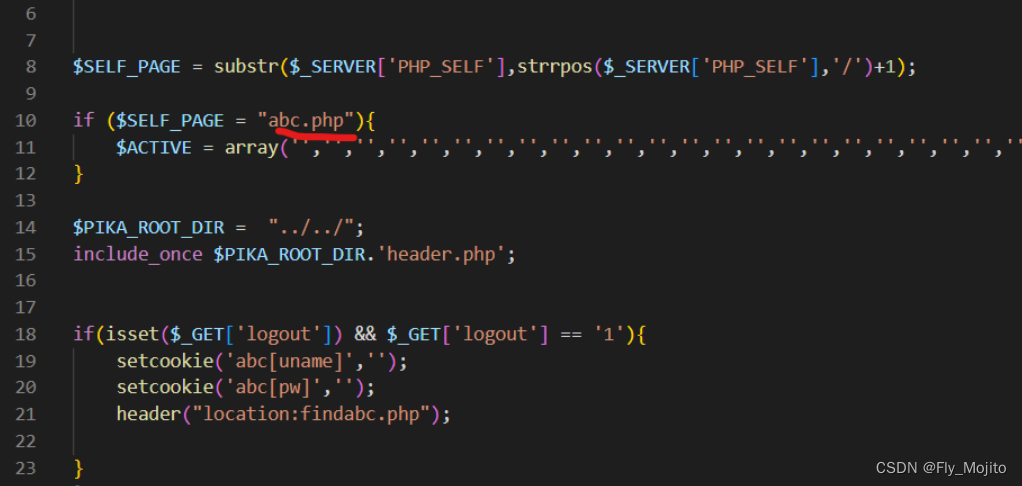

查看源代码:

找到abc.php,发现其未校验状态即可访问

三.PHP反序列化

1.概述

在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数。

序列化serialize()

序列化说通俗点就是把一个对象变成可以传输的字符串,比如下面是一个对象:

class S{

public $test="pikachu";

}

$s=new S(); //创建一个对象

serialize($s); //把这个对象进行序列化

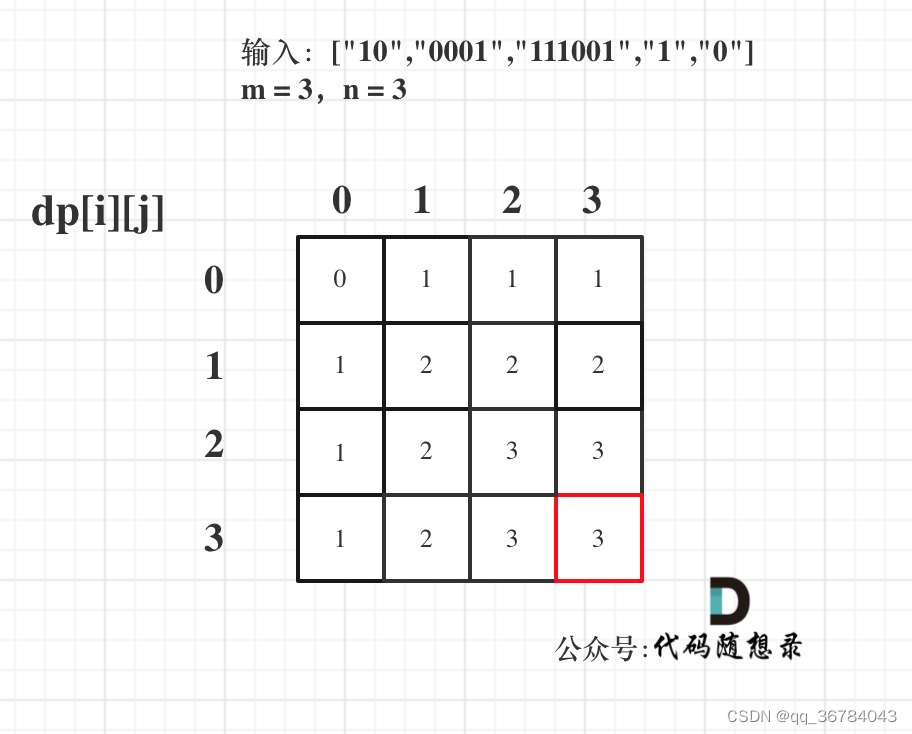

序列化后得到的结果是这个样子的:O:1:"S":1:{s:4:"test";s:7:"pikachu";}

O:代表object

1:代表对象名字长度为一个字符

S:对象的名称

1:代表对象里面有一个变量

s:数据类型

4:变量名称的长度

test:变量名称

s:数据类型

7:变量值的长度

pikachu:变量值反序列化unserialize()

就是把被序列化的字符串还原为对象,然后在接下来的代码中继续使用。

$u=unserialize("O:1:"S":1:{s:4:"test";s:7:"pikachu";}");

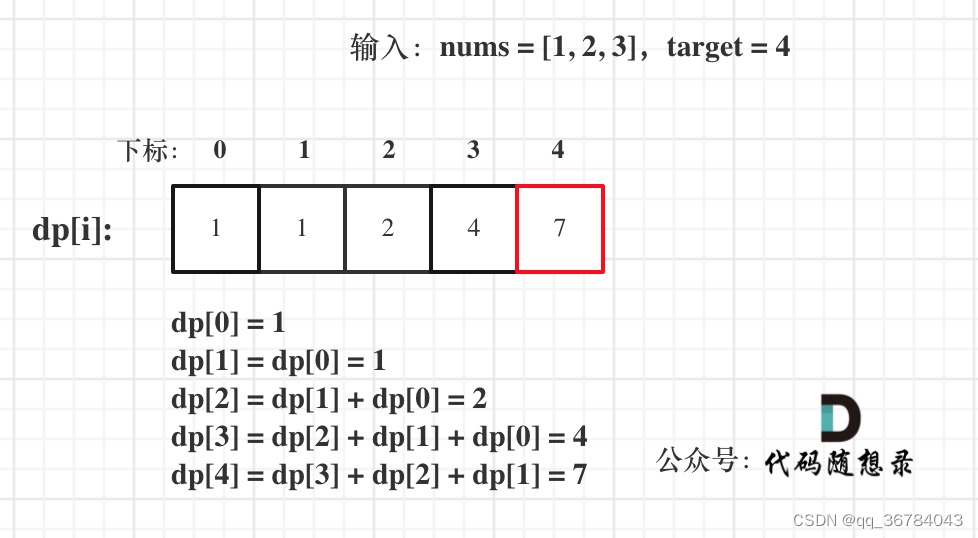

echo $u->test; //得到的结果为pikachu序列化和反序列化本身没有问题,但是如果反序列化的内容是用户可以控制的,且后台不正当的使用了PHP中的魔法函数,就会导致安全问题。

常见的几个魔法函数:

__construct()当一个对象创建时被调用

__destruct()当一个对象销毁时被调用

__toString()当一个对象被当作一个字符串使用

__sleep() 在对象在被序列化之前运行

__wakeup将在序列化之后立即被调用

漏洞举例:

class S{

var $test = "pikachu";

function __destruct(){

echo $this->test;

}

}

$s = $_GET['test'];

@$unser = unserialize($a);

payload:O:1:"S":1:{s:4:"test";s:29:"<script>alert('xss')</script>";}

2.过关

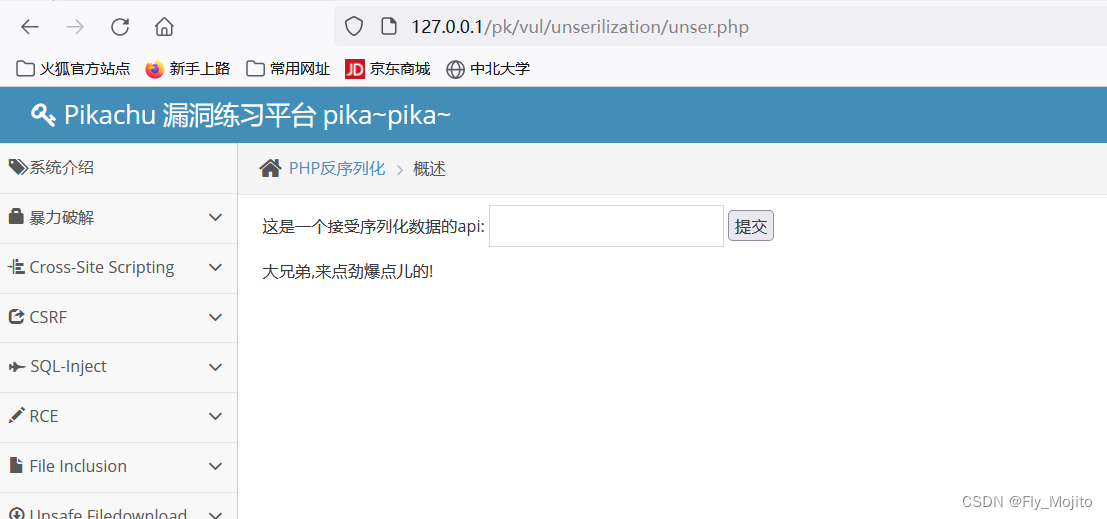

先随便输入123,回显如下

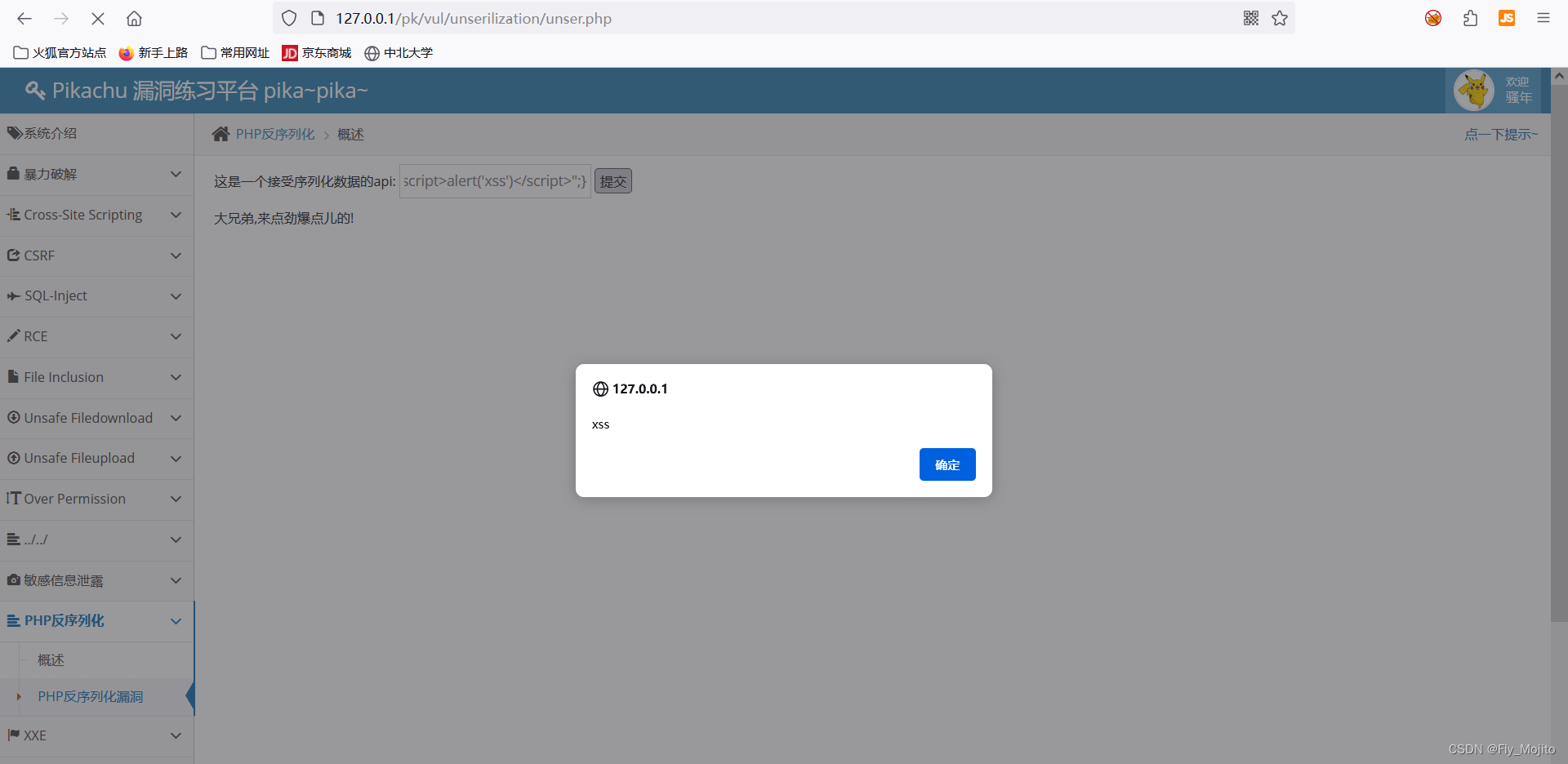

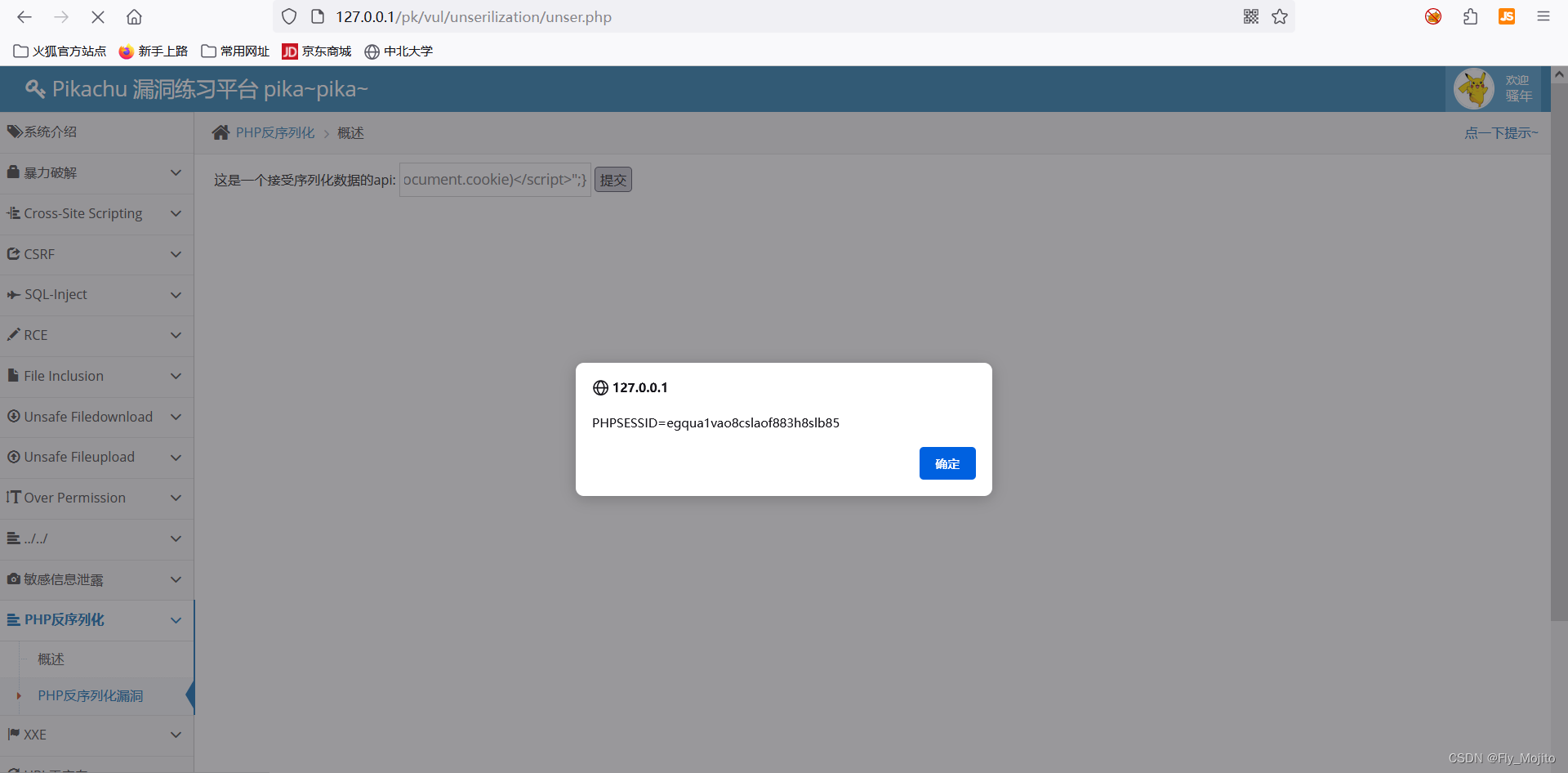

再试试输入刚刚提到的payload:O:1:"S":1:{s:4:"test";s:29:"<script>alert('xss')</script>";}

弹窗了!

如果我们想要弹窗返回cookie,修改payload为:

O:1:"S":1:{s:4:"test";s:39:"<script>alert(document.cookie)</script>";}

弹窗成功!

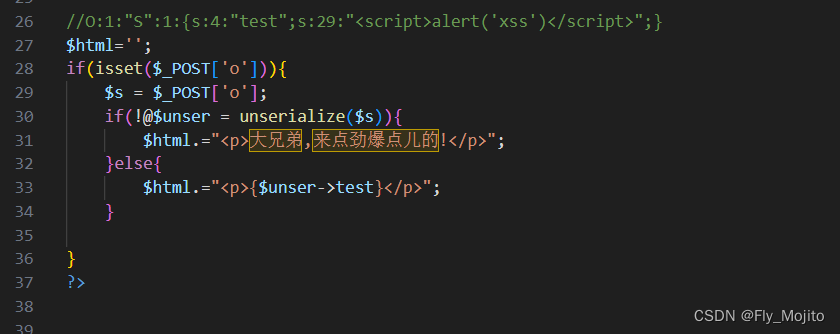

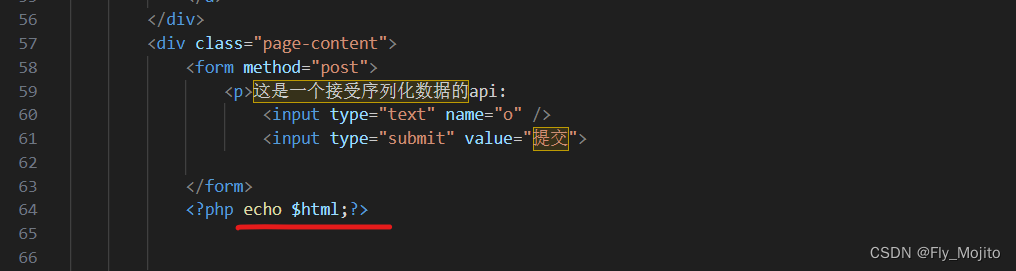

查看源码:

表单接收序列化后的数据进行传递,当输入的值为序列后的值时,unserialize可以对其进行反序列化,然后输出显示$html。if条件判断为假,进入else(unserialize不会触发_contsruct魔术函数)