API让一切都变得更加容易。

在数字化进程加速中,API作为高速通道,让数据的流动变得更加自由。当然,黑客也这么认为。从前窃取数据需要攻入内网,再经过一系列复杂的横向移动最终访问目标数据库,极易被安全设备拦截。现在守在API边上“打伏击”如此便捷,通过API后端应用漏洞、未授权访问、越权漏洞就可直接攻击、窃取数据。

“双刃API,A面链接,B面入侵。” 由于缺乏良好的API安全防护机制,夹带着更为复杂的攻击威胁,API正给数据安全带来新的变化。促进数据开发利用与保障数据安全合规,两者如何兼顾?同时,面临API安全理不清、看不明、管不好、难溯源的现状,如何解决?

美创科技推出「API安全监测与访问控制系统」。

01.

API安全监测与访问控制系统

实现可知、可视、可管、可溯

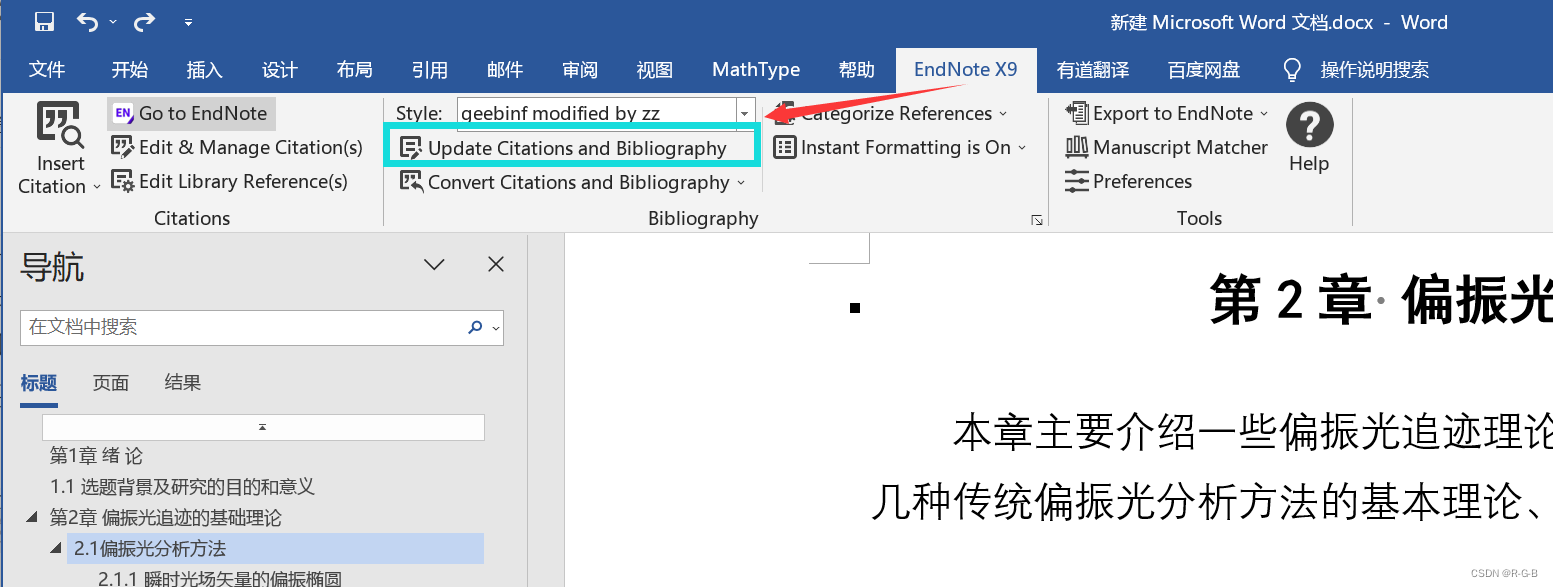

API安全监测与访问控制系统(API-SMAC)基于API资产治理、身份治理、流量管控、访问鉴权、机器学习等多种核心技术,帮助用户梳理庞杂的应用及接口,绘制接口画像和接口访问轨迹,监测敏感数据流动风险,识别接口调用的异常用户行为,为应用系统的业务数据合规正常使用和流转提供数据安全保障。

针对目前用户API实际场景的安全需求,API-SMAC为用户带来切实的帮助,如:

01 . API资产全面治理

针对现有的API资产理不清,版本迭代过程中的历史API缺乏跟踪等问题,API-SMAC结合机器学习引擎进行智能流量分析,针对业务流量进行采集、建模数据分析,全面识别、梳理业务应用及API接口,形成数据资产全景视图。基于业务应用及API接口资产访问流量,动态评估资产风险情况,全面掌握资产现状。

02 . 动态身份治理

有效管理API访问行为,API-SMAC从人、应用、账户、终端四个维度构建身份,基于访问流量信息,实时监测、识别、梳理各类访问身份信息。结合机器学习等技术深度分析访问上下文、访问行为等因素,建立来访身份画像及访问基线。

03. 数据流转风险实时监测

对已知及未知的攻击和滥用行为进行持续监测与风险响应,API-SMAC基于多种检测分析引擎,结合机器学习技术,内置资产脆弱性、资产暴露面、越权访问、安全合规等风险策略。

04. 涉敏资产安全管控

围绕API鉴权、API滥用、API盗用等场景,API-SMAC基于资产、身份、行为权限矩阵,采取主动防御机制,结合脱敏、访问控制、水印溯源等能力,对不同API接口从请求频次、获取敏感数据次数、敏感数据量、访问时段等实现多维细粒度安全管控防护。

05. 精准审计溯源

API-SMAC支持对记录应用程序对敏感数据调用及输出以及业务操作行为的记录,满足法规和监管机构对日志记录要求。

02.

从大数据局典型API防护场景出发

看API-SMAC如何保障API数据安全

场景痛点

在大力推动数据共享开放中,大数据局作为统筹数据汇聚融合和共享开放的中心环节,对外开放大量的API传输数据,这一过程中:

-

如何监控整体数据资产流转方式和敏感数据资产流转态势?

-

如何获取数据使用方和数据提供方的身份信息和环境因素,对访问行为进行有效管理?

-

如何对数据交换过程中数据传输进行有效安全防护?

-

数据开放接口后,如何防范接口二次非法封装?

-

数据流转分发后当出现数据泄漏等安全风险时,如何进行快速溯源?

保障API接口数据在安全的基础上实现共享,是作为数据主管单位普遍需要解决的问题。

API-SMAC解决之道

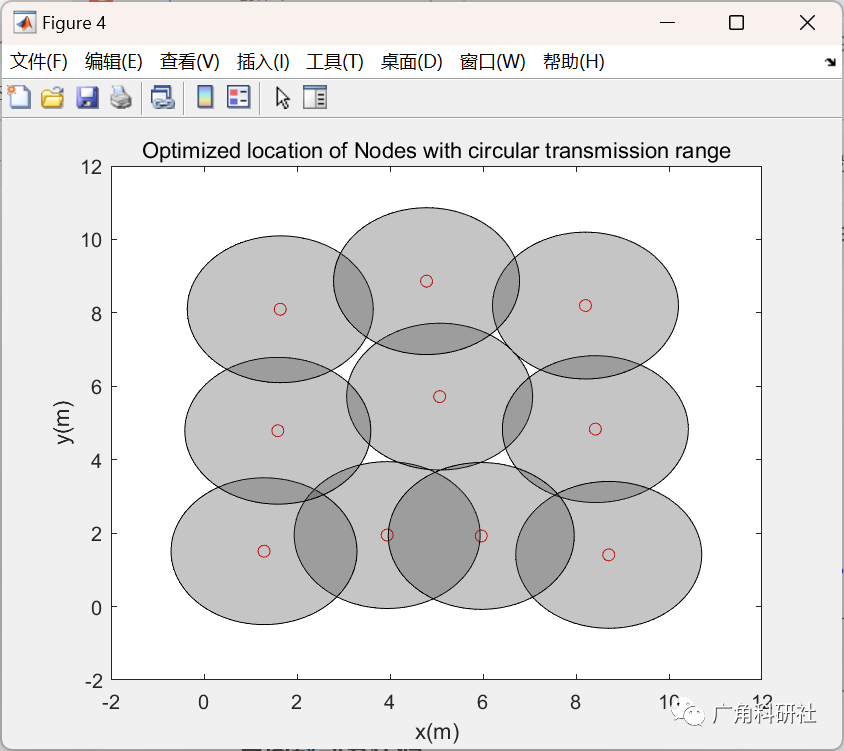

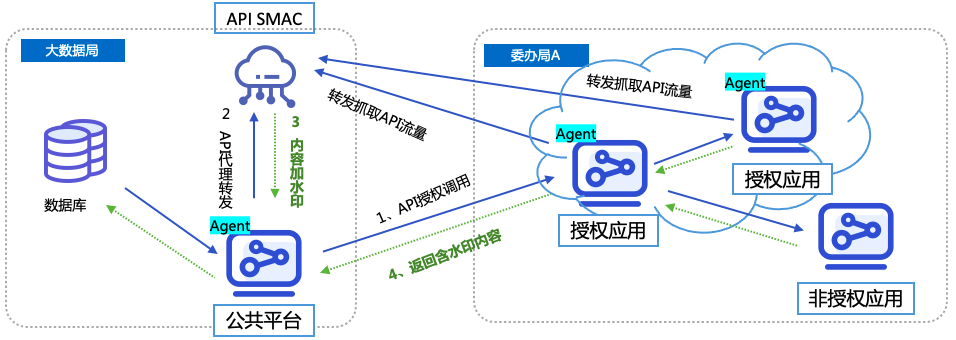

在大数据局侧部署API安全监测与访问控制系统(API-SMAC),通过在公共平台及授权应用部署探针抓取转发API流量,从而对API资产进行发现及梳理,实现数据流转过程中的安全监测和访问控制。同时,API安全监测与访问控制系统创新无痕水印技术,实现数据泄露溯源功能,数据泄露之后,实现从业务系统泄露的数据能够溯源到人,并提供原始日志作为证据。

大数据局侧:实现API管控与API水印能力

-

API管控能力:基于接口申请信息进行安全合规检测及安全访问管控,如当API接口使用方应用名称申请提交内容不符时,API安全检测系统将进行处置响应(告警或告警并阻断)。

-

API水印能力:委办局向大数据局公共平台发起调用API接口请求,探针进行流量抓取并转发至API安全产品,API作为代理向公共平台发送模拟请求,根据经审批的API访问权限信息向数据库获取相应数据,数据经API安全产品插入含申请方身份属性信息的无痕水印,便于数据水印溯源。

委办局侧:实现API管控与API水印能力

-

当委办局应用经审批拥有API调用权限后,可以获取带有无痕水印的数据内容。当已授权应用想要将数据内容传输给未授权应用时,此动作会被API安全监测与访问控制系统抓取到,此时API安全监测与访问控制系统会及时进行处置响应,进行告警或告警并阻断,实现对API访问行为的管控。

API-SMAC

API安全监测与访问控制系统旨在强化API接口敏感数据的访问和安全监测,让数据在安全的基础上流动释放价值,在权威咨询机构IDC发布的《IDC Perspective:中国API安全市场洞察,2022》报告中,美创API安全监测与访问控制系统凭借突出表现,入选IDC中国API安全领域推荐厂商!