物联网

威胁分析漏洞篇物联网威胁分析—漏洞篇

- 引言

本章将从漏洞利用角度对物联网威胁进行分析。首先,我们分析了 NVD和 Exploit-DB中的物联网 年度漏洞及利用 1 变化趋势;之后统计了绿盟威胁捕获系统捕获到的物联网漏洞利用的整体情况;最后, 选取了几个有代表性的漏洞利用进行介绍。

物联网漏洞及利用情况

我们推测, 针对物联网设备的攻击与互联网

中公开的漏洞及 PoC 是紧密相关的,本节,我们统计 了 NVD[42]公开的漏洞库和 Exploit-DB[43]公开的漏洞利用,以分析历年物联网设备漏洞的变化趋势。另外, 也对物联网终端的固件进行了风险分析。观察 3: 从互联网公开的漏洞看,物联网设备的漏洞没有很明显的变化趋势,与针对物联网设备的 攻击没有强相关。针对物联网设备的利用数量比较稳定,但占总利用的比例有所提升。

漏洞情况

我们统计了 2002 年至 2019 年 10 月,NVD 上漏洞总量以及物联网漏洞数量的变化情况,如图 3.1 所示。我们发现,漏洞总量呈一定的上升趋势,但针对物联网设备的漏洞,没有明显的增长趋势,维持 在每年 2000 个漏洞的范围之内。2019 年由于仅统计了前 10 个月的数据,所以漏洞数量较少。另外从 物联网漏洞占漏洞总量的百分比来看,除 2006 年和 2007 年外,物联网漏洞在漏洞总量的占比并没有 明显的趋势,在 10%-15% 之间波动。

漏洞的数量(个)

loT漏洞(个

年份

漏洞总量

漏洞总量  物联网漏洞数量

物联网漏洞数量  物联网漏洞百分比

物联网漏洞百分比

图 3.1 2002 年至 2019 年 NVD漏洞数量趋势

我们可以得出以下结论,从互联网公开的漏洞看,物联网设备的漏洞数没有很明显的变化趋势,与 针对物联网设备的攻击没有强相关。

的情况

通常,获得 CVE编号的漏洞并不等同于该漏洞具有价值,甚至于该漏洞是否可利用都需要一定的 考证。对于物联网设备的攻击者,我们推测其更关注于可用的漏洞证明,即漏洞的 PoC。为了验证我们 的观点,我们统计了 Exploit-DB上的漏洞利用的趋势,如图 3.2 所示。

- 总体情况

对于固件安全总体的统计,我们对 2033 个固件进行了分析,其中高危固件 1365 个,中危固件 1121 个, 相当于 70% 以上的固件为中高危以上的风险等级。

低危 244 11.94%

正常 313 中危 1121 15.32%

高危 365 17.87%

图 3.3 固件总体风险监测结果

说明:上述数据仅针对静态分析下的第三方组件 CVE漏洞,并不包括终端动态检测结果以及代码 逻辑漏洞等数据。 - 高危组件分析

大多数固件厂家对于物联网智能终端设备所调用的第三方组件的漏洞甚至是操作系统内核漏洞并不 会及时追踪修复,这就导致了一旦有攻击者进入智能终端系统内部,智能终端就会很快“沦陷”,成为 任攻击者宰割的肥羊,毫无还手之力。而此时,消费者的个人信息安全也完全得不到保障。

以厂商为单位,分别分析了各个固件中的组件,并列出了高危组件 Top 4,对于不同终端类型的物 联网设备必然,会有不同类型的第三方组件,因此以下数据仅作参考。

数量(个) 39 48 39 48 43 41 52 41

l*路由器

tp*摄像头 to*路由器 te*摄像头

d*网络摄影机

bu*无线路由器 u*无线通讯设备

ph*运动手环、AI音箱 厂商设备类型

图 3.4 高危组件 Top 4 - 不安全的配置分析

不安全的固件配置简直就是给攻击者送上的开门钥匙,放眼大多数物联网智能终端,弱密码、弱口令、 甚至说无需口令校验的状态,比比皆是。不管是密码明文存储,或者是极易爆破的弱密码,这些都能在 固件检测中初见端倪。

例如:大多数在官网用于下载的升级包中不会有相关密码证书的配置文件,但从运行的物联网终端 设备中提取的固件里一定会有这些文件。 - 小结

通过物联网终端固件测试结果来看,可以看到物联网终端固件的风险系数占比很高,而且很多的固 件安全问题是在升级过程中产生的,于是固件防降级机制在固件安全中就非常重要了,可以减少固件被 攻击的事件发生。

物联网漏洞利用整体情况

观点 3: 我们共捕获到 30 余种对于物联网漏洞的利用行为,其中以远程命令执行类漏洞居多。虽 然每年都会有数百到数千个不等的物联网漏洞被公开,但是真正能够造成大范围影响的漏洞并不多。攻 击者偏向于对暴露数量较多的设备(路由器和视频监控设备)进行攻击,从而扩大其影响范围。

通过绿盟威胁捕获系统,我们对全球物联网漏洞利用情况进行了分析。下面的数据来源于 2019.5.6~2019.11.6 的捕获日志。

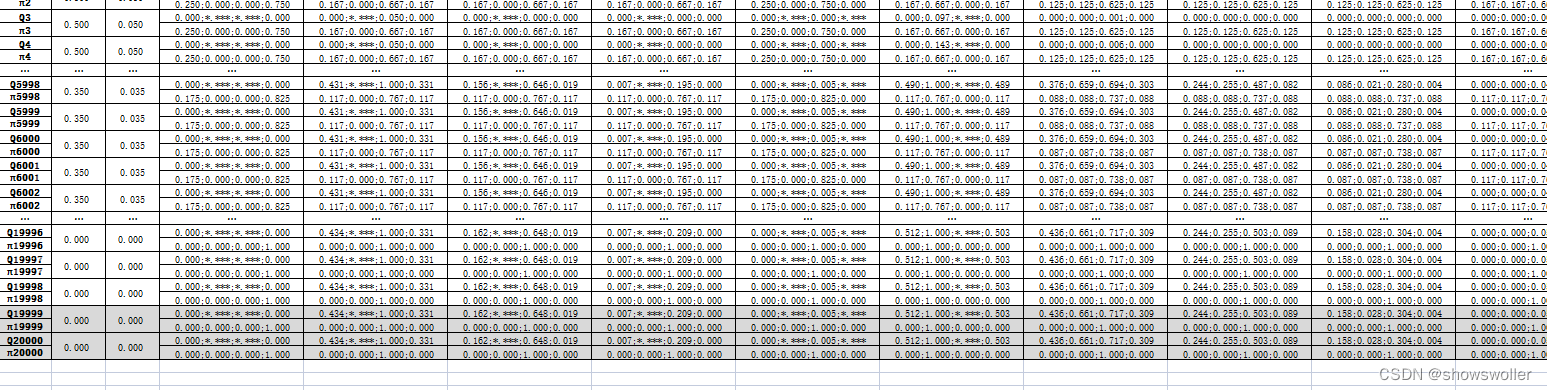

我们共捕获到 30 余种对于物联网漏洞的利用行为,其中以远程命令执行类漏洞居多。这也说明了, 从全网物联网威胁的角度来讲,虽然每年都会有几百到几千不等的物联网漏洞被公开出来,但是真正能 够造成大范围影响的并不多。我们将一天来自同一个源 IP 的日志归纳为一次攻击事件,表 3.1 是我们 按照攻击 IP 去重统计之后得到的物联网漏洞利用 Top10 列表,按数量从多到少排序。从中可以看出攻 击者主要在对路由器和频监控设备进行漏洞利用,这也与互联网上暴露的物联网设备以路由器和频 监控设备为主相一致,说明攻击者偏向于对暴露数量较多的设备进行攻击,从而扩大其影响范围。这些 漏洞的 PoC 大部分都可以在 Exploit-DB中找到,个别不在其中的也可以在 GitHub 中找到。PoC 的公开 大大降低了攻击者构造攻击载荷的成本。

表 3.1 物联网漏洞利用数量 Top10

|Exploit-DB 编号|漏洞公开年份|CVE编号|漏洞描述|

对捕获日志中的源 IP 去重之后,我们发现进行过漏洞利用的 IP 约占所有 从去重源 IP 的按天变化数据来看,攻击者在五月底六月初和七月相对活跃一些。

IP 的 35%。如图 3.5 所示,

IP个数(个) 400

日期

进行过漏洞利用的IP

进行过漏洞利用的IP  所有IP

所有IP

图 3.5 绿盟威胁捕获系统捕获的漏洞利用事件变化趋势

我们也对去重之后的源 IP 的国家分布进行了分析,从图 3.6 中可以看出,曾捕获到漏洞利用行为的 中国 IP 数量比其他国家高了一个量级,其它数量比较多的恶意 IP 位于巴西、美国、俄罗斯等。发起过 漏洞利用行为的国内 IP 约 2 万个,其中 85% 位于台湾省,这些攻击行为中近九成针对同一个 UPnP 漏 洞 CVE-2017-17215。针对 UPnP 相关漏洞的恶意行为分析我们将在 4.4.3 节详细分析。

恶意IP占比40% IP总量(个)

中国 巴西 美国 印度 伊朗 越南 韩国 英国 俄罗斯 土耳其 乌克兰意大利 阿根廷 墨西哥

印度尼西亚

恶意IP占比

恶意IP占比  其他IP占比

其他IP占比  IP占总量

IP占总量

图 3.6 绿盟威胁捕获系统物联网类日志源 IP 的国家分布情况

我们捕获到的漏洞利用行为的 payload 中,绝大多数会包含一段指令,攻击者会在这段指令中调用 系统命令(如 wget、tftp)去下载包含恶意行为的程序并执行。从攻击者投递的 payload 中,我们能够 提取出样本下载地址。保存这些样本的服务器的国家分布如图 3.7 所示。样本服务器位于美国的最多,

占 15.9%。

印度  德国 韩国 荷兰

德国 韩国 荷兰

摩尔多瓦 中国

国家名称

伊朗 俄罗斯 巴西 美国

数量(个)

图 3.7 物联网类攻击样本下载源 IP 所在国家 Top 10

参考资料

绿盟 2019物联网安全年报

友情链接

河南省国民经济和社会发展第十四个五年规划和2035年远景目标纲要 2021

CVE漏洞官方网站中危险评分标准。 ↩︎ ↩︎