目录

Snort IDS

Snort搭建

安装web服务,方便设置sonrt后期访问

Mysql安装

PHP安装

安装 Snort

Snort配置

创建snort专用的用户和组

配置目录

配置规则

修改配置文件

规则编写

Snort IDS

Snort IDS(入侵检测系统)是一个强大的网络入侵检测系统。它具有实时数据流量分析和记录IP网络数据包的能力,能够进行协议分析,对网络数据包内容进行搜索/匹配。它能够检测各种不同的攻击方式,对攻击进行实时报警。此外,Snort是开源的入侵检测系统,并具有很好的扩展性和可移植性。

Snort搭建

环境:centos

安装web服务,方便设置sonrt后期访问

#apache

yum install httpd httpd-devel

#启动ahache

systemctl start httpd

#设置开机自启

systemctal enable httpd

#防火墙设置开启80端口

firewall-cmd --permanent --zone=public --add-service=http

firewall-cmd --permanent --zone=public --add-service=https

firewall-cmd --reload

#查看80端口

yum install lsof

lsof -i:80Mysql安装

yum install wget (若是自带wget就不必安装了)

wget http://repo.mysql.com/mysql-community-release-el7-5.noarch.rpm

#安装mysql-com/mysql-community-release-el7-5.noarch.rpm包

rpm -ivh mysql-community-release-el7-5.noarch.rpm

#安装完成后会在/etc/yum.repos.d/目录下新增mysql-community.repo 、mysql-community-source.repo 两个 yum 源文件。

#进入/etc/yum.repos.d/安装mysql

yum install mysql-server

#检查是否安装成功

rpm -qa | grep mysql

#启动mysql服务

systemctl start mysqld.service

systemctl enable mysqld.service

#mysql 安全设置

mysql_secure_installation

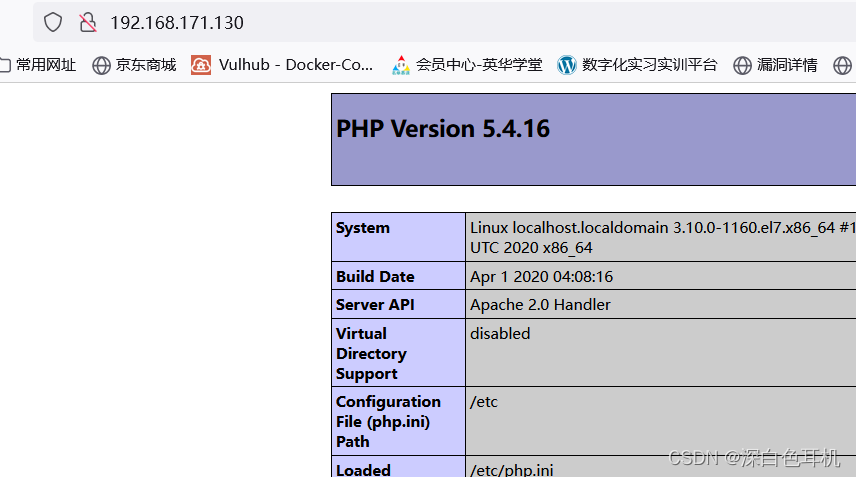

PHP安装

yum install php

yum install php-mysql

yum install -y php-gd php-ldap php-odbc php-pear php-xml php-xmlrpc php-mbstring php-snmp php-soap

##安装php后重启apache使其生效

systemctl restart httpd.service

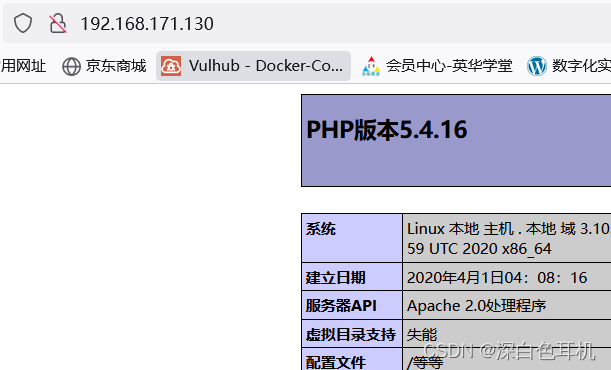

#测试php,在网站根目录/var/www/html/下新建 index.php 文件

写入: <?php phpinfo(); ?>

访问ip/index.php ,出现phpinfo界面说明安装完成

安装 Snort

安装依赖

yum install gcc flex bison zlib zlib-devel libpcap libpcap-devel pcre pcre-devel libdnet libdnet-devel tcpdump

yum -y install epel-release

yum -y install nghttp2安装daq和snort

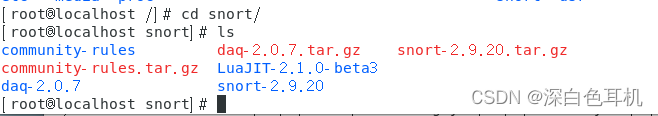

记得下载到对应的目录下,别下乱了

wget https://www.snort.org/downloads/snort/daq-2.0.7.tar.gz

wget https://www.snort.org/downloads/snort/snort-2.9.20.tar.gz

下载好后进入目录解压编译

对daq进行编译

tar -xvzf daq-2.0.7.tar.gz

cd daq-2.0.7

./configure

make

make install回到上级目录下载LuaJIT库,并编译

cd ..

wget https://luajit.org/download/LuaJIT-2.1.0-beta3.tar.gz

#解压

tar -xvzf LuaJIT-2.1.0-beta3.tar.gz

#进入src目录

cd LuaJIT-2.1.0-beta3/src

make

#接着到src上层目录进行make install

cd ..

make install下载 openssl依赖

yum install openssl

yum install openssl-devel对snort进行编译

tar -xvzf snort-2.9.18.1.tar.gz

cd snort-2.9.18.1

./configure --enable-sourcefire

make

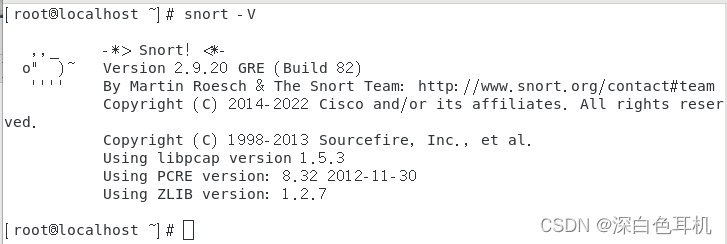

make install查看安装的信息

snort -V

Snort配置

创建snort专用的用户和组

groupadd snort

useradd snort -r -s /sbin/nologin -c SNORT_IDS -g snort配置目录

IDS 模式运行时会创建一些目录,其中配置文件储存在 /etc/snort 中,规则储存在 /etc/snort/rules中,编译规则储存在 /usr/local/lib/snort_dynamicrules 中,日志粗存在 /var/log/snort 中

#创建snort目录

mkdir /etc/snort

mkdir /etc/snort/rules

mkdir /etc/snort/rules/iplists

mkdir /etc/snort/preproc_rules

mkdir /usr/local/lib/snort_dynamicrules

mkdir /etc/snort/so_rules

#创建储存规则文件

touch /etc/snort/rules/iplists/black_list.rules

touch /etc/snort/rules/iplists/white_list.rules

touch /etc/snort/rules/local.rules

touch /etc/snort/sid-msg.map

#创建日志目录

mkdir /var/log/snort

mkdir /var/log/snort/archived_logs

#修改文件权限

chmod -R 5775 /etc/snort

chmod -R 5775 /var/log/snort

chmod -R 5775 /var/log/snort/archived_logs

chmod -R 5775 /etc/snort/so_rules

chmod -R 5775 /usr/local/lib/snort_dynamicrules

#修改文件属主

chown -R snort:snort /etc/snort

chown -R snort:snort /var/log/snort

chown -R snort:snort /usr/local/lib/snort_dynamicrules

#将配置文件从源文件复制到/etc/snort/中

cd /snort-2.9.18.1/etc/ # (进入snort安装目录,每个人可能不同)

cp *.conf* /etc/snort

cp *.map /etc/snort

cp *.dtd /etc/snort

cd /root/snort-2.9.18.1/src/dynamic-preprocessors/build/usr/local/lib/snort_dynamicpreprocessor

cp * /usr/local/lib/snort_dynamicpreprocessor/配置规则

我们使用官方给的免费的社区规则,如果有需要的话可以选择官方的其他套餐

(社区套餐免费;注册即可领注册套餐;付费套餐)

https://www.snort.org/downloads/community/community-rules.tar.gz解压,添加

tar -xvzf community-rules.tar.gz

cp community-rules/* /etc/snort/rules/修改配置文件

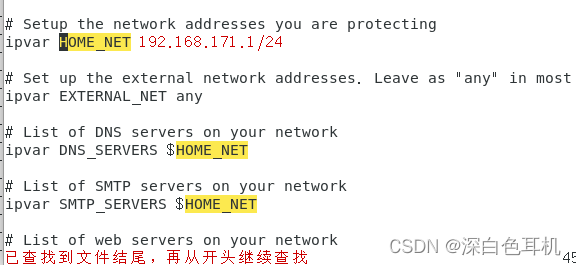

vim /etc/snort/snort.conf

# 在45行附近 ipvar HOME_NET <any>修改为本机的内部网络

ipvar HOME_NET <ip>.1/24

通过 / 进行查询关键字即可找到位置

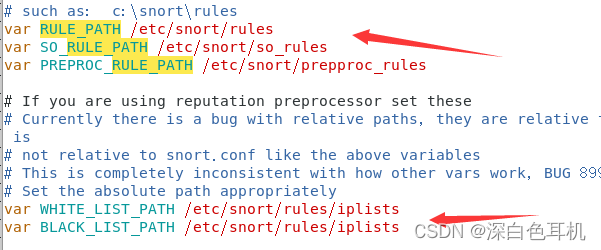

# 在104行附近 配置规则文件路径

var RULE_PATH /etc/snort/rules

var SO_RULE_PATH /etc/snort/so_rules

var PREPROC_RULE_PATH /etc/snort/prepproc_rules

var WHITE_LIST_PATH /etc/snort/rules/iplists

var BLACK_LIST_PATH /etc/snort/rules/iplists

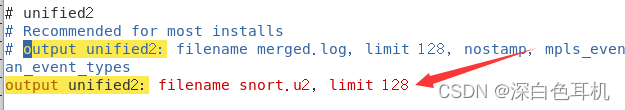

#在515行 output unified2:....... 之后添加

output unified2: filename snort.u2, limit 128

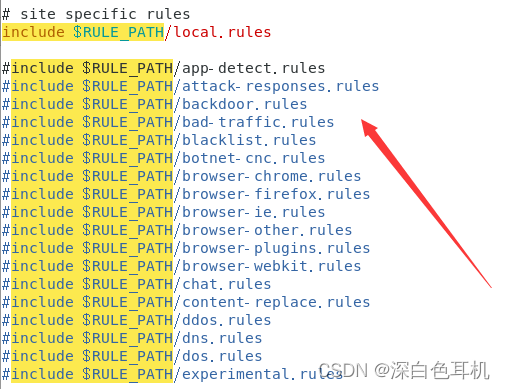

#546行,取消注释local.rules文件,后面的 include 文件均注释掉

include $RULE_PATH/local.rules

保存,退出

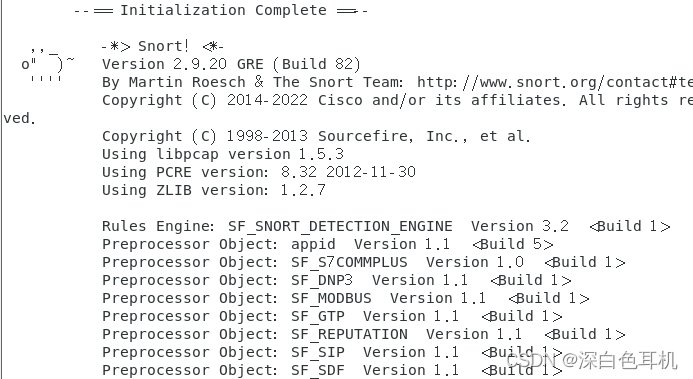

检查规则是否配置完成

snort -T -c /etc/snort/snort.conf配置成功

规则编写

进入local.rules编写自定义规则

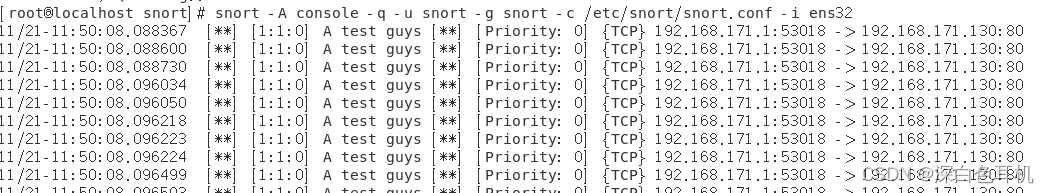

vim /etc/snort/rules/local.rules此条规则的sid为1,任意ip的任意端口访问 192.168.171.130的80端口时

提示 "A test guys"

alert tcp any any -> 192.168.171.130 80 (msg:"A test guys";sid:1)激活 snort 控制台检测流量,此处需要看一下自己的网卡,我的是ens32

snort -A console -q -u snort -g snort -c /etc/snort/snort.conf -i ens32启动后尝试对目标进行访问

查看snort监听这边,已经成功匹配记录下来

规则详细使用

规则选项

msg - 在报警和包日志中打印一个消息。

logto - 把包记录到用户指定的文件中而不是记录到标准输出。

ttl - 检查ip头的ttl的值。

tos 检查IP头中TOS字段的值。

id - 检查ip头的分片id值。

ipoption 查看IP选项字段的特定编码。

fragbits 检查IP头的分段位。

dsize - 检查包的净荷尺寸的值 。

flags -检查tcp flags的值。

seq - 检查tcp顺序号的值。

ack - 检查tcp应答(acknowledgement)的值。

window 测试TCP窗口域的特殊值。

itype - 检查icmp type的值。

icode - 检查icmp code的值。

icmp_id - 检查ICMP ECHO ID的值。

icmp_seq - 检查ICMP ECHO 顺序号的值。

content - 在包的净荷中搜索指定的样式。

content-list 在数据包载荷中搜索一个模式集合。

offset - content选项的修饰符,设定开始搜索的位置 。

depth - content选项的修饰符,设定搜索的最大深度。

nocase - 指定对content字符串大小写不敏感。

session - 记录指定会话的应用层信息的内容。

rpc - 监视特定应用/进程调用的RPC服务。

resp - 主动反应(切断连接等)。

react - 响应动作(阻塞web站点)。

reference - 外部攻击参考ids。

sid - snort规则id。

rev - 规则版本号。

classtype - 规则类别标识。

priority - 规则优先级标识号。

uricontent - 在数据包的URI部分搜索一个内容。

tag - 规则的高级记录行为。

ip_proto - IP头的协议字段值。

sameip - 判定源IP和目的IP是否相等。

stateless - 忽略刘状态的有效性。

regex - 通配符模式匹配。

distance - < distance - 强迫关系模式匹配所跳过的距离。

within - 强迫关系模式匹配所在的范围。

byte_test - 数字模式匹配。

byte_jump - 数字模式测试和偏移量调整content

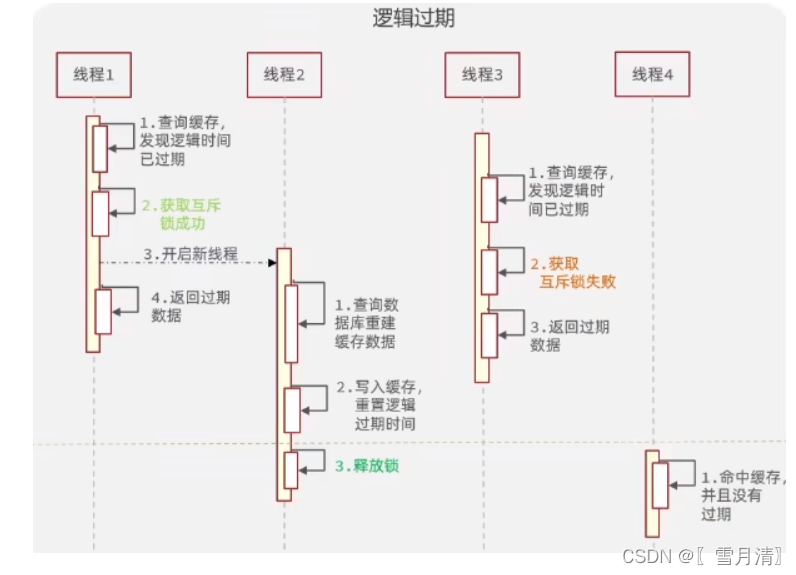

查找匹配净荷中的内容,并触发响应,选项数据可以包含混合文本和二进制数据,二进制数据放在两个管道符号"||"之间,表示为字节码,需要通过十六进制的方式进行表示

alert tcp any any -> any 139 (content:"|5c 00|p|00|I|00|P|00|E|00 5c|";)

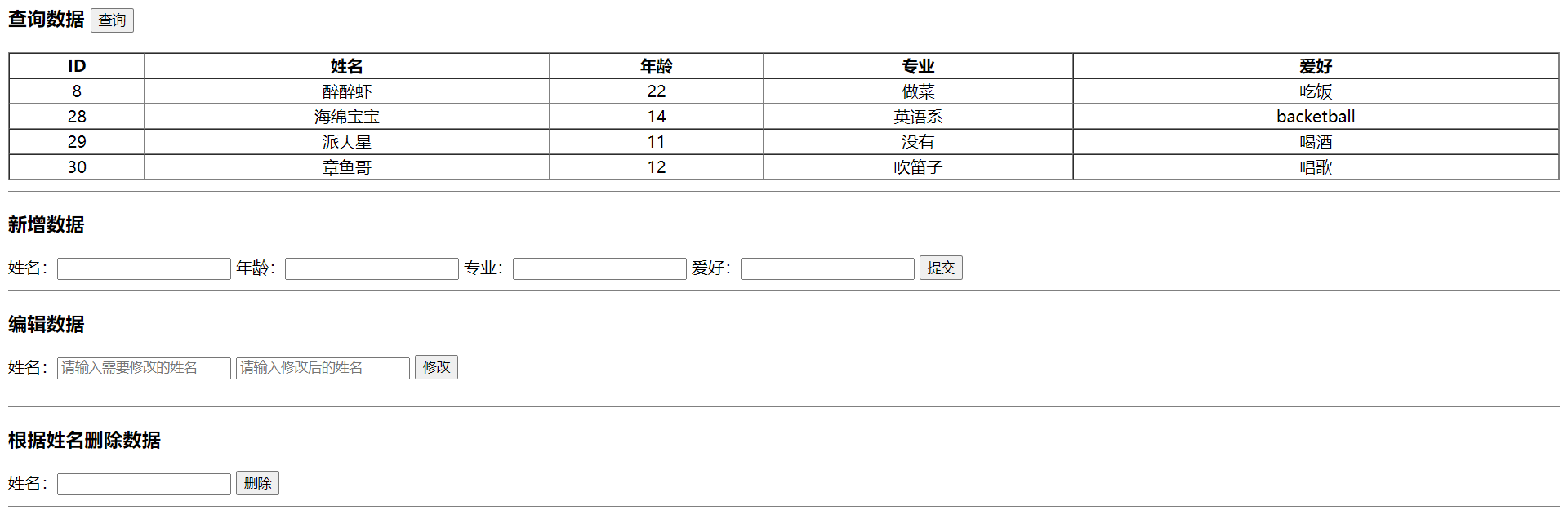

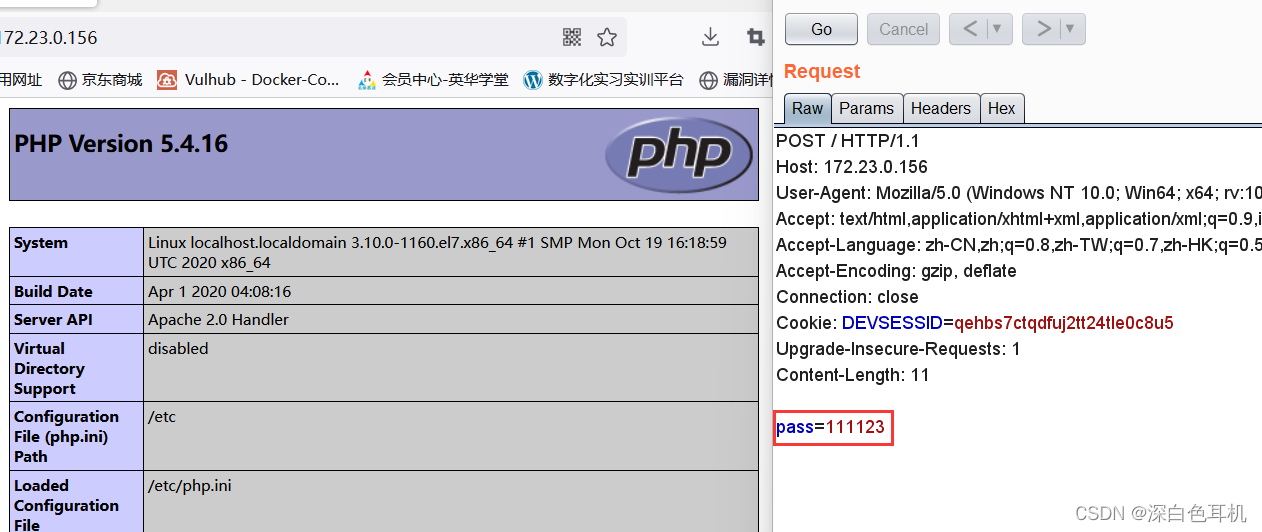

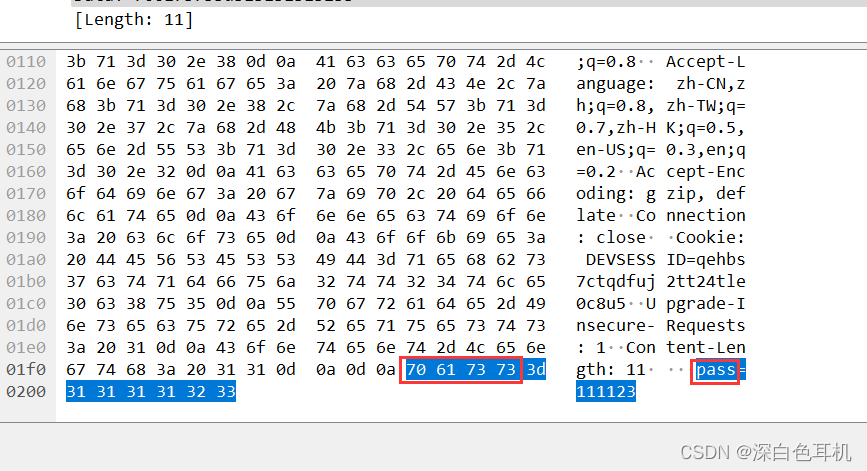

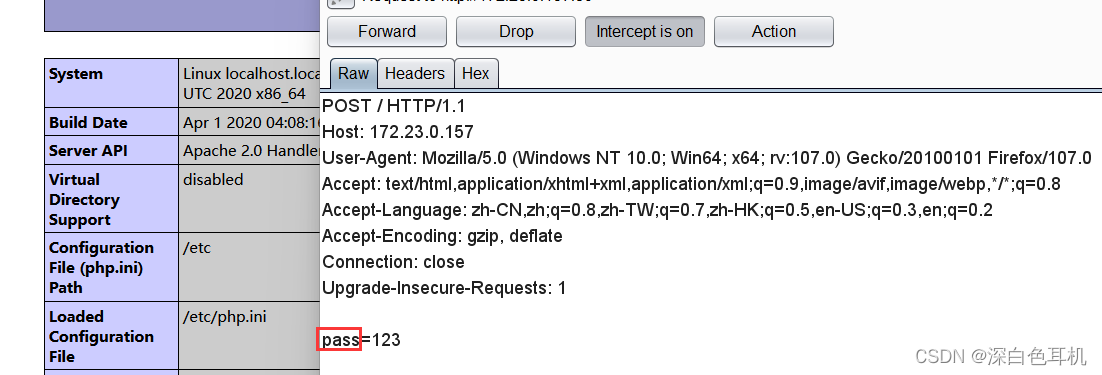

alcet tcp any any -> any 80 (content:!"GET";)在请求中通过POST提交,包含字符 pass

提交时通过wireshark抓包,抓取载荷中

编写规则

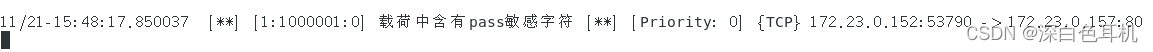

tcp流中如果载荷中出现 ”70 61 73 73“ 则提示 msg 字符串中的内容

![]()

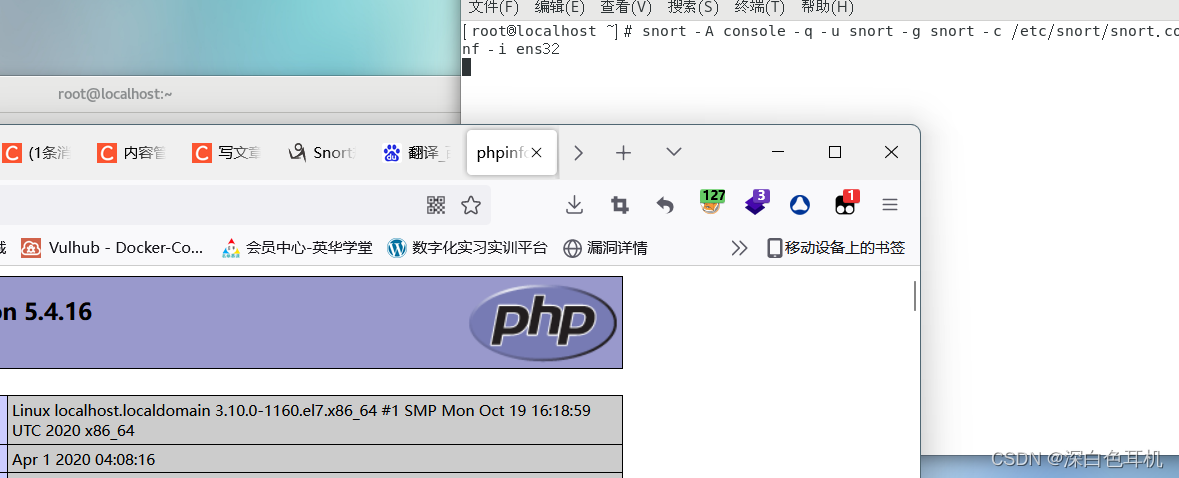

设置完后保存,重新刷新页面,snort这里并没有记录

当我们通过burp 提交带有pass字符时

snort这里进行报警

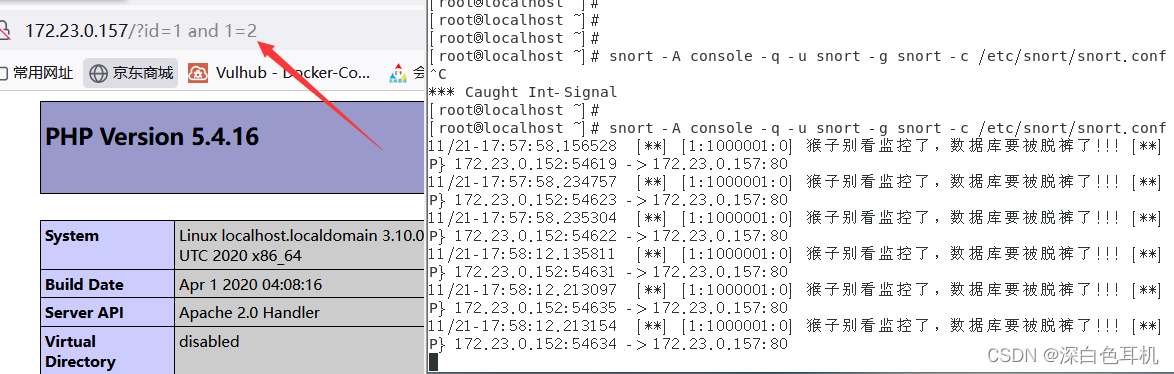

SQL注入测试

写一条又臭又长的规则,里面是sql关键字

nocase:与content配套使用,申明content大小写字符串不敏感

distance:与content配套使用,本次匹配内容与上次匹配payload内容的间距,同时确保不一样的content匹配内容存在匹配的顺序,distance生效的content为距离distance最近的左侧content

![]()

匹配上

PS:此篇笔记是根据师傅 Thgilil 文章中的内容一步步记录的,第一次接触这个东西,感谢师傅的文章让我学到很多

Thgilil 师傅的主页地址:Thgilil的博客_CSDN博客-渗透测试,环境搭建,蓝队领域博主