靶机下载地址

信息收集

主机发现

扫描攻击机同网段存活主机。nmap 192.168.31.0/24 -Pn -T4

目标主机ip:192.168.31.199。

端口扫描

nmap 192.168.31.199 -A -p- -T4

开放了22,80端口,即ssh和http服务。

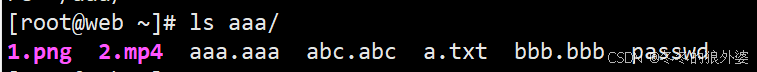

目录扫描

访问http服务,是apache默认页面,目录扫描进一步信息收集。

dirsearch -u http://192.168.31.199

访问/robots.txt,F12检查页面提示存在/hint路径。

访问/hint,得到一段base32编码,找在线工具解码base32在线解码工具

提示这里没有线索,需要继续枚举目录,换个目录爆破工具和字典试一下。

gobuster dir -u http://192.168.31.199 -w directory-list-1.0.txt

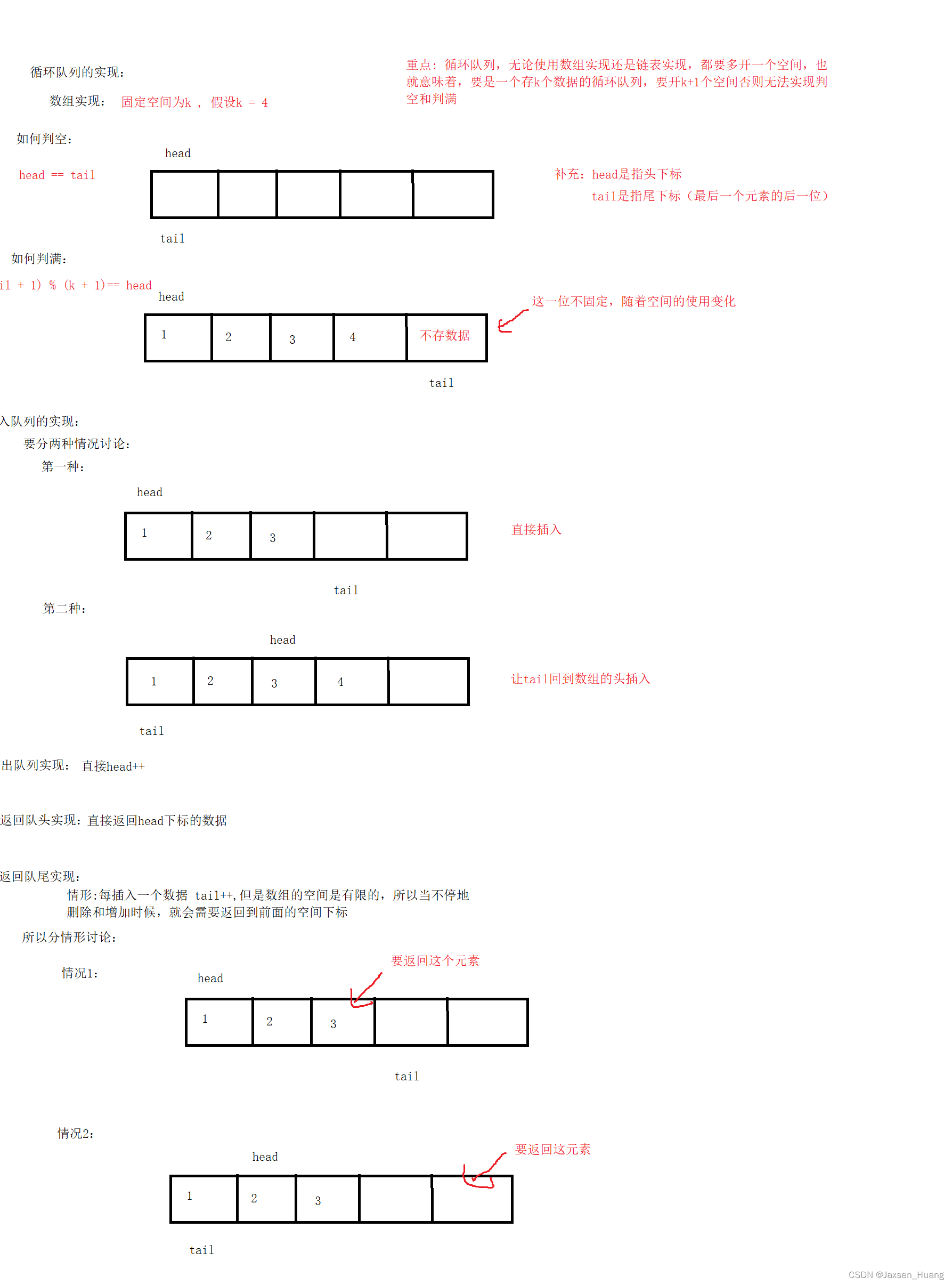

发现新的目录/fotocd,访问/fotocd是空页面,F12检查发现线索。

很明显的BrainFuck编码。brainfuck在线解码,结果如下:

=================

JDk5OTkwJA==

=================

Did you found username ?

if yes:

Then you have cred. of one user, enter into user account

by ssh port. syntax:{ssh username@IP}

if not:

Then enumerate more :)

G00D LUCK !JDk5OTkwJA==是base64编码,解码后是:$99990$。

下面一段内容的意思是如果你知道用户名就能通过ssh登录,如果不知道就继续进行枚举。上面给出的base64编码字符解码后得到的应该是密码,只需要枚举用户名即可。尝试了使用hydra已知密码爆破ssh用户名,我没有爆出来。那就继续枚举目录,增加扩展名枚举,用户名藏在没有枚举出来的页面中。

gobuster dir -u http://192.168.31.199 -w directory-list-1.0.txt -x html,php,js,jpg,png

发现新路径/entry.js。访问后得到用户名monica。

渗透

用得到的用户名和密码登录ssh服务。

信息收集,找到第一个flag。

在/joey目录下,找到提示:要求在浏览器中访问一个路径http://192.168.31.199/fotocd/0x0343548764/。

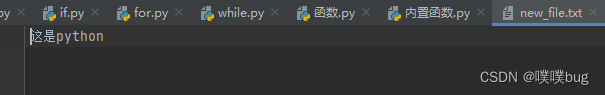

访问后发现一个zip压缩包和note.txt文件,下载到本地。

查看note.txt,提示压缩包密码:#9175

unzip joey.zip解压缩。

解压缩后是两个文件,gift.zip和note.txt。note.txt提示暴力破解压缩包。

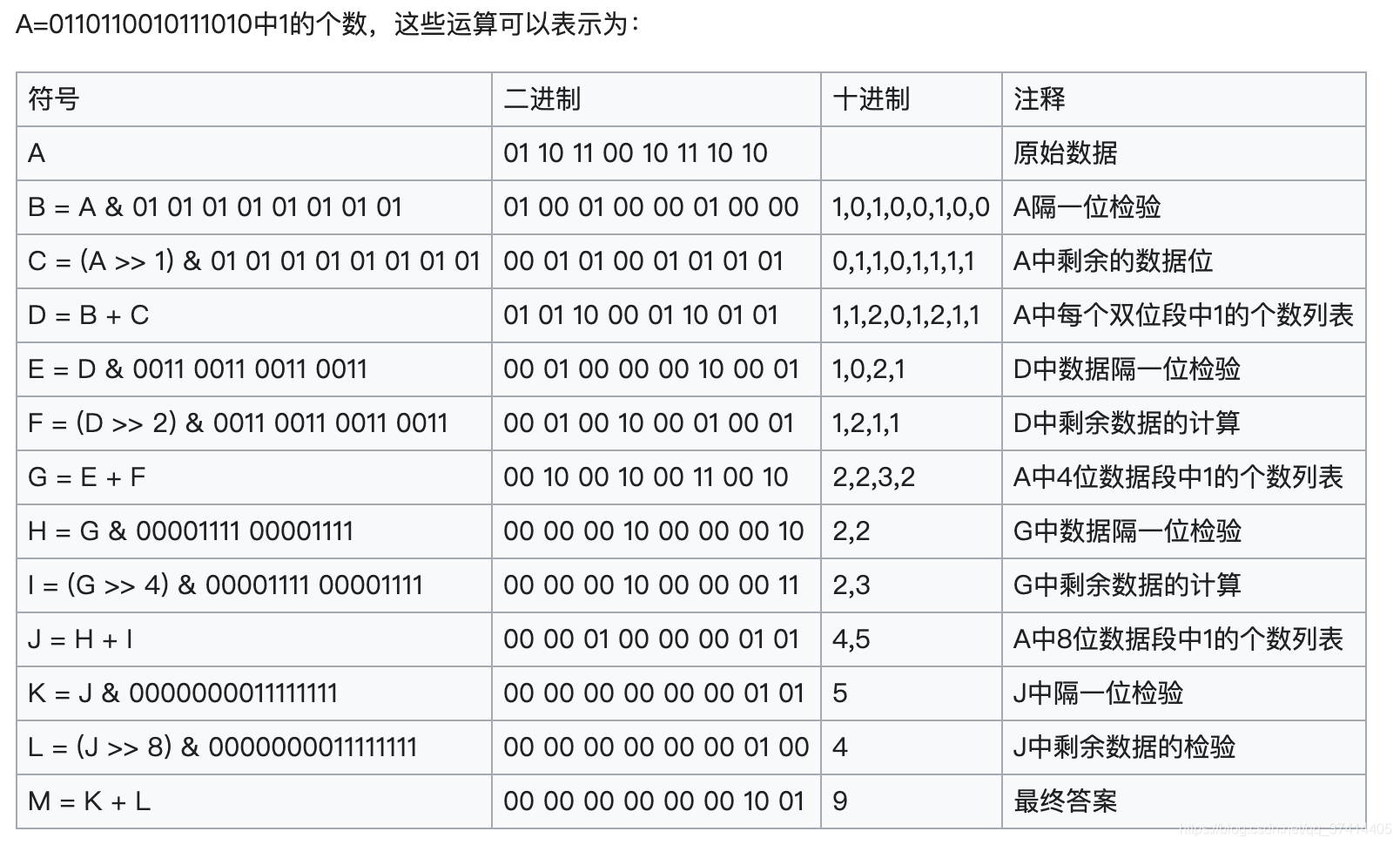

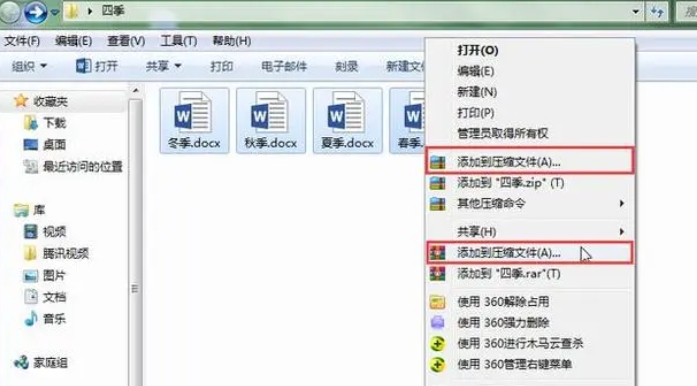

压缩包暴力破解

最简单的方法使用ARCHPR工具,把压缩包放到ARCHPR中,攻击类型选择暴力破解,长度选择一个范围。工具下载链接:

链接:https://pan.baidu.com/s/1bHZ5Zk-3nao4kx1RhY68Aw?pwd=6l0e

提取码:6l0e

成功得到压缩包密码:h4ck3d。

提权

suid提权

根据解压内容,提示我们通过suid提权,使用一些二进制文件获取其他用户shell。

find / -perm -u=s -type f 2>/dev/null

发现可利用的二进制文件/opt/exec/chandler。

./chandler,成功拿到chandler用户的shell。

发现两个敏感文件。找到第二个flag。

note.txt给出一个密码可以帮助我们拿到chandler的shell。

OBQXG43XMQ5FSMDVINZDIY3LJUZQ==== base32解码。

passwd:Y0uCr4ckM3

sudo ftp提权

拿到密码后登录ssh服务,再次尝试sudo提权。

ssh chandler@192.168.31.199

sudo -l

/usr/bin/ftp可用于提权到root,如果不知道怎么进行提权可以访问GTFOBins搜索ftp进行学习。

sudo ftp

!/bin/bash成功提权,拿到root flag🎆