以下内容整理自清华大学《数智安全与标准化》课程大作业期末报告同学的汇报内容。

第一部分:人脸识别技术概述

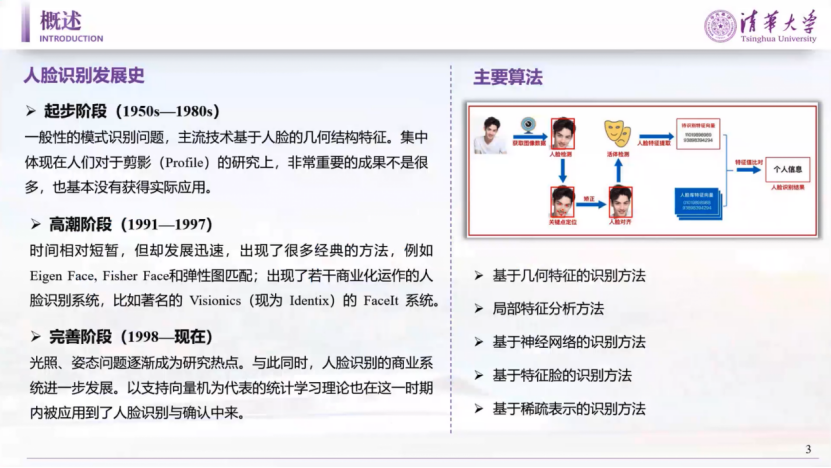

人脸识别的发展阶段,主要分为三个阶段:

起步阶段(1950s-1980s),这一阶段的人脸识别只是作为一般性的模式识别问题来研究,所采用的技术方案也是基于人脸几何结构特征的方法。

高潮阶段(1991-1997),随着光学成像技术的发展和计算机性能的进一步提升,人脸识别技术在理论与应用上均取得了突破式的发展。这一阶段提出了很多人脸识别的经典算法,也出现了很多商业运作的人脸识别系统,比如FaceIt系统。

完善阶段(1998-现在),这一阶段的研究热点主要在光照、姿态等问题。

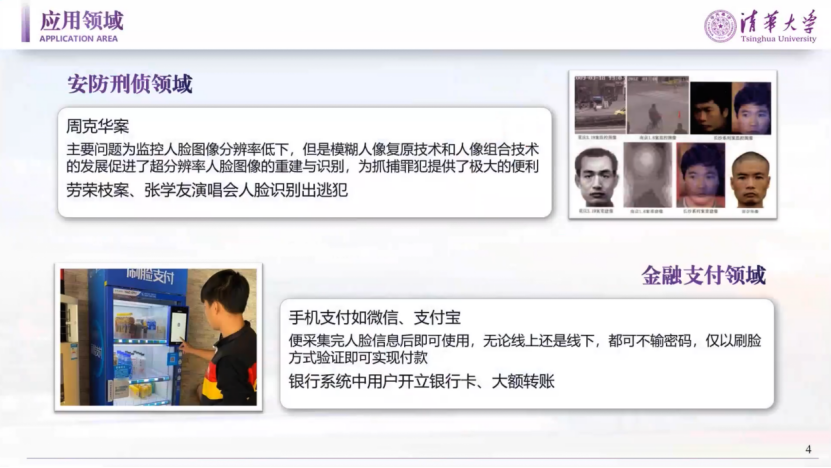

对于人脸识别的应用领域,有以下五个主要的领域:安防刑侦、金融支付、交通出行、门禁考勤和泛娱乐领域。

人脸识别发展趋势:

从技术层面看,目前主要有二维和三维两种技术,随着设备技术发展,获取大量三维人脸数据变得更加容易,三维人脸识别技术将成为未来技术的主流。

从运用形式看,随着大数据不断发展,可存储的数据规模也不断增长,可以更好地为人脸识别提供载体,人脸识别与大数据技术的深度融合是不可避免的一个趋势。

从运用领域来看,随着技术成熟和法律规范化,人脸识别技术将在生活各方面得到爆炸式增长。

第二部分:人脸识别的风险与挑战

人脸识别应用过程中产生的风险可以分为技术风险和法律风险两类。

技术风险,指恶意攻击或人脸识别系统技术不完善所带来的风险。

法律风险,指人脸识别技术在应用过程中可能出现的侵犯财产权利和人身权利的风险。

一、人脸识别的技术风险分析

人脸识别过程中的技术缺陷:比如使用2D图片、短视频,脸部模具向人脸识别系统提交虚假证据以通过身份认证,通过篡改验证流程通讯信息,劫持访问对象与修改软件进程的方式,实现虚假的人脸信息的通过等。

数据保护系统的技术缺陷:比如数据系统不完备,导致数据泄露等风险。

2020年,杨某在非法购买他人人脸照片和账号信息的基础上,使用技术手段通过某购物平台的人脸识别认证,进行了大量的商品倒卖,获利大概十一万余人民币。

二、人脸识别的法律风险分析

当前,对于人脸识别法律风险的研究,主要集中隐私权侵犯与数据滥用和法律缺失导致权责认定困难两个方面。

首先,隐私权侵犯层面上,公众人脸信息数据被人脸识别公司的滥用,引发了隐私问题。此外,法律层面上,对于侵权责任者的鉴定,以及权责的认定依然不够明确,导致人脸识别相关案件中的审理与权责保护依然存在问题。

2020年11月,我国一则带头盔看房事件中,售楼处的人脸识别系统利用人脸识别来区分客户来源,从而给予差异性的优惠政策。由于立法上存在滞后性,导致相关的公务管理部门执法是无法可依,在一定程度上助推了售楼公司的不合理行为。

第三部分:境外法律规制现状

当今,针对人脸识别相关风险主要源于法律法规不完善,以及公众法律意识淡漠两方面。应对方案主要在于法律规制手段的提出,“他山之时,可以攻玉”。

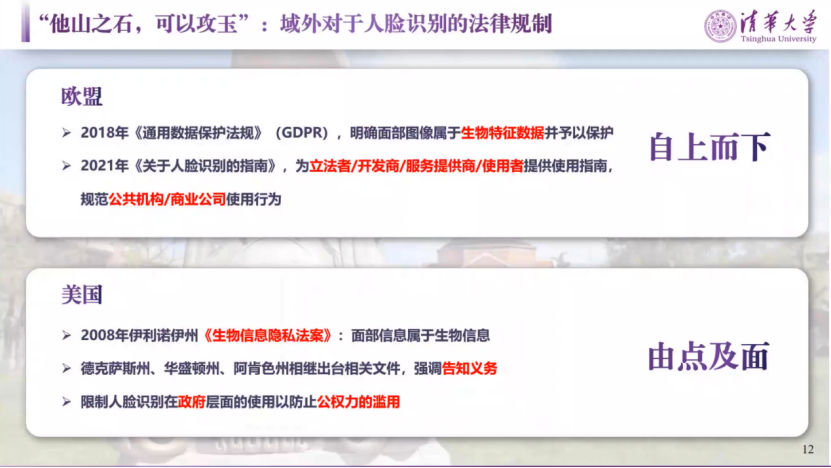

欧盟于2018年出台GDPR,明确了面部图像属于生物特征数据,随后出台《关于人脸识别的指南》,逐步形成了自上而下的规制体系。

美国则遵循着有点局面的方式,各州分别出台相应法案,重点放在限制人脸识别在政府层面的使用,以防止公权力的滥用。

第四部分:应对方案构建

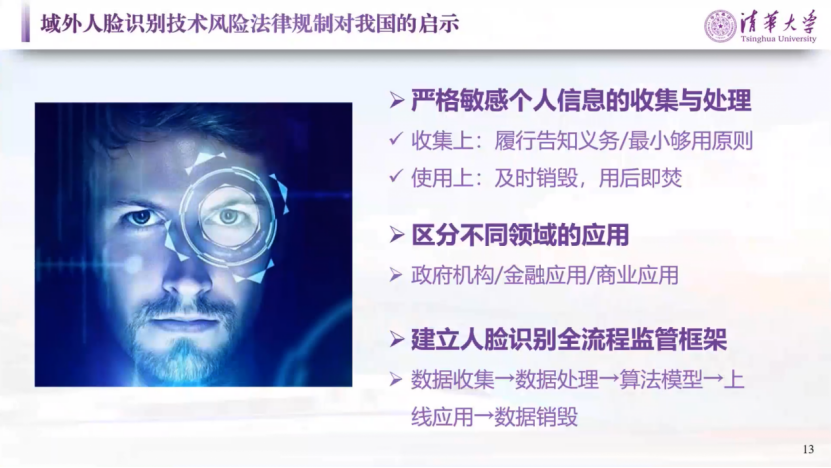

通过对境外对人脸识别技术风险法律规制手段的总结,我们得到启示:严格敏感个人信息的收集与处理,区分不同领域的应用,并建立人脸识别全流程监管框架。

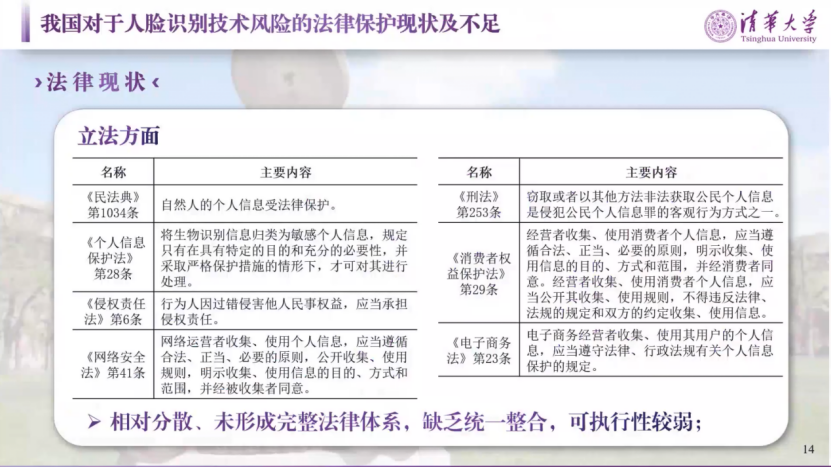

回到我国法律保护现状来看,当前我国立法上虽然有一些对于个人信息的条文,但相对分散,未形成完整法理体系,缺乏统一性与可执行性。

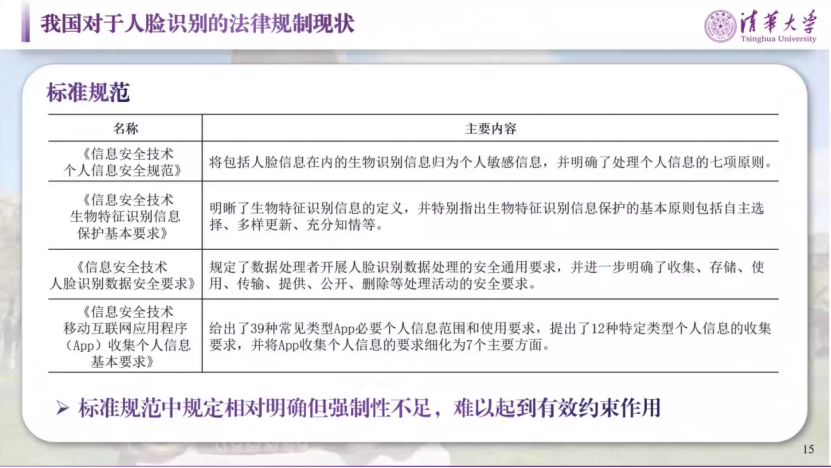

就人脸识别及个人信息的标准规范而言,虽然规定相对明确,但缺乏强制性,难以起到有效的约束作用。

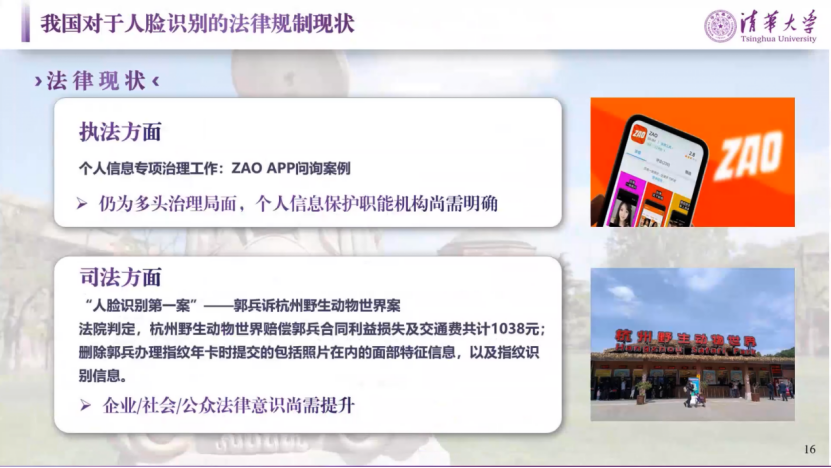

在执法方面,个人信息保护职能的机构尚需明确,当前仍为多头治理局面。

在司法层面,“人脸识别第一案”则启示我们,企业与公众的法律意识仍需提升。

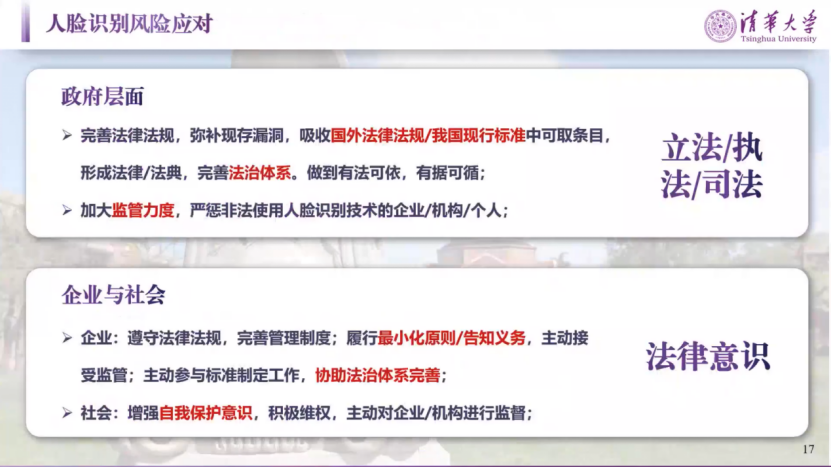

在政府层面,首先要吸收国外法律法规及我国现行标准中科学条目,完善法治体系,做到有法可依。其次,要加大监管力度,严惩非法使用人脸识别技术的企业与机构。

在企业层面,要履行最小化义务及告知义务原则。遵守法律法规,完善管理制度,协助法治体系完善。社会公众则应增强自我保护意识,积极维权,主动对企业与机构进行监督。

这是我们组的参考文献,谢谢各位!

编辑整理:陈龙