以下内容整理自清华大学《数智安全与标准化》课程大作业期末报告同学的汇报内容。

第一部分:研究背景

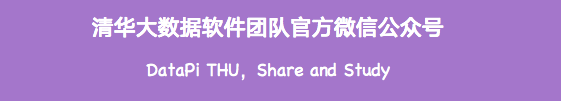

随着经济活动数字化转型加快,“数据”对生产、流通、分配和消费活动产生重要影响,成为新的生产要素。地区之间数据流通愈发频繁,数据传输的规模和频率不断扩张,人民也能愈发感受到数字经济发展带来的红利。

另外一方面,数据本身存在非常多的利益,如数据中版权信息涉及到公司组织利益,地图数据中包含了国家利益。因此,我们发展数字经济前提是维护国家数据安全,保护个人信息和商业秘密。

“数据二十条”提出,建立保障权益、合规使用的数据产权制度。本文研究是在此概念界定和政策梳理的基础上,抽象出已有数据跨境的共性规范。

针对现阶段企业数据合规传输的要求,提出明确可操作的合规路径,并且对我国现有数据安全合规现状和相关规范进行总结和反思。

第二部分:概念定义

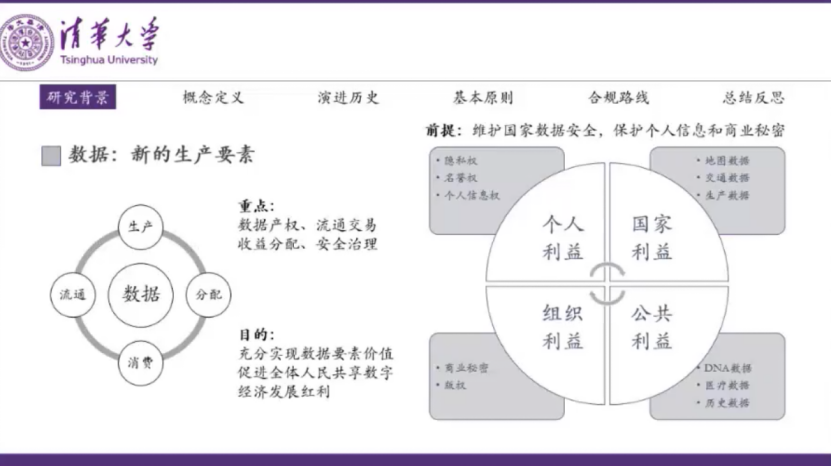

首先,概念的界定从国家安全角度来看,数据安全有关于任何形式存储的数据,无论是网络数据,还是非网络数据。

数据出境的定义和方式是多样的,跨境数据整体可以分为个人数据和非个人数据,个人数据根据重要程度划分出敏感数据,而非个人数据涉及到国家安全的重要数据。

第三部分:演进历史

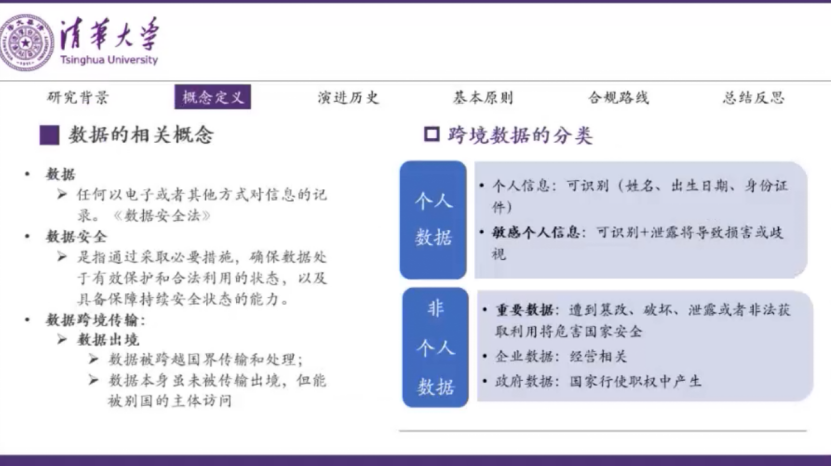

欧盟,确保了第三国能够提供于欧盟同等的保护水平。美国,长期致力于树立反数据本地化,一个维护数据自由贸易的形象。通过扩大美国企业在全球市场的份额,来推行所谓的数据霸权。

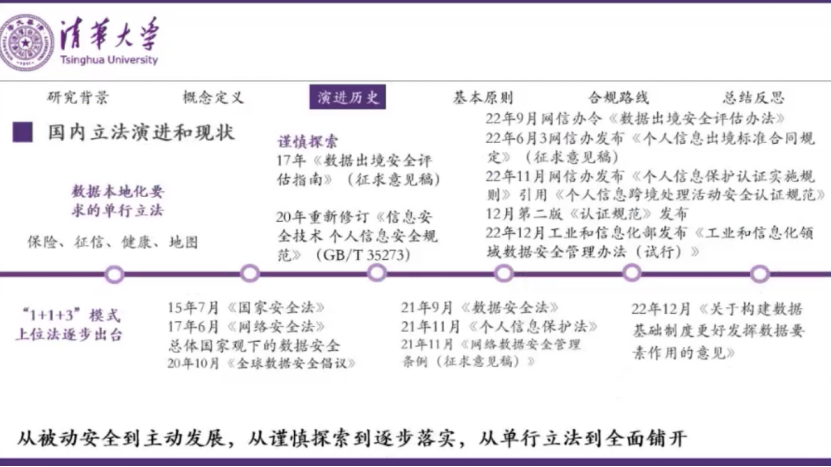

2015年施行的《国家安全法》第25条明确提出,“实现网络和信息核心技术、关键基础设施和重要领域信息系统及数据的安全可控”,并且提出了一个比较泛的“审查监管”要求。

2017年施行的《网络安全法》提出,关键基础设施重要数据确需出境,应通过国家网信部门安全评估,从此安全评估踏上历史舞台。

2021年施行的《个人信息保护法》,将个人信息出境的保护跨出非常大的一步,提出了三个接口条款:安全评估、保护认证和标准合同。同时,也规定数据处理方与个人信息要有同等保护能力,并且表明了个人信息出境必须要单独同意前置要求。

2022年施行的各类标准、法规出现了喷井式的发展。各行各业自身数据管理办法也在逐步更新,工业和信息化部发布《工业和信息化领域数据安全管理法办法》,以及“数据二十条”的推出。

第四部分:基本原则

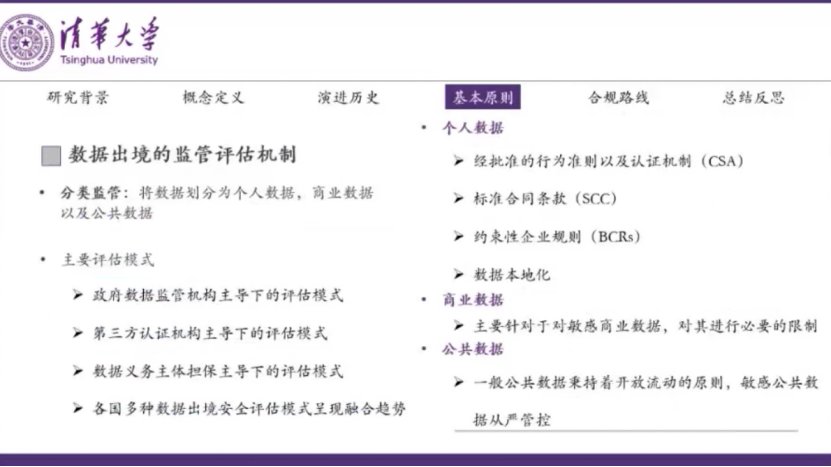

我们梳理了国内外法规,抽象出一些根本原则。同时,还有相关分类分级标准,譬如区分有关国家和社会安全的重要数据和非重要数据。

数据出境的监管评估机制,其监管评估的主体也有非常多的不同。

第五部分:合规路线

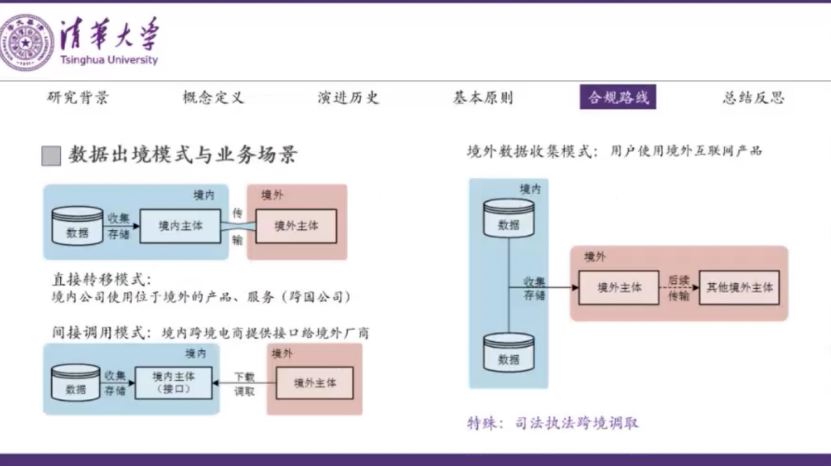

当企业面对现在如此多打补丁式的法律体系,该如何做到合规?首先,我们要抽象出数据出境的业务场景。我们抽象出三种模式,前两种在评估指南中梳理出来,一个叫直接转移模式,一个叫间接转移模式。

第三种模式叫境外数据收集模式,由《个人信息保护法》规定,能适用于安全认证,该模式算不算数据出镜,很多细节还有待考究。举个例子,用户使用境外互联网产品的数据不是批量收集,而是通过用户单人方式收集。

还有特殊出境模式,比如司法执法跨境调取、上市数据需要国外公司的监管场景等。

通过数据出境模式和业务场景,就能梳理数据出境合规路线。整体路线先是一道选判断题,判断是不是关键基础信息处理者,然后是一道选择题,由于安全认证选择的范围比较狭小,最终落脚点在标准合同比较多。

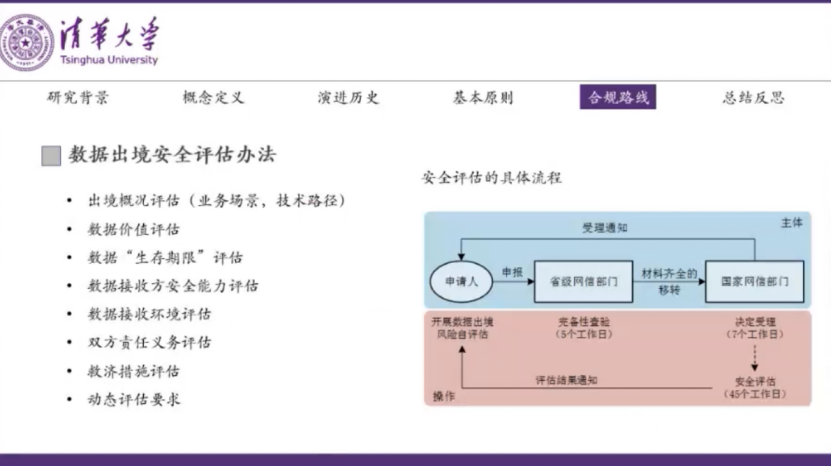

整体规范比较多,以最严格的安全评估认证为例,以上是具体流程。

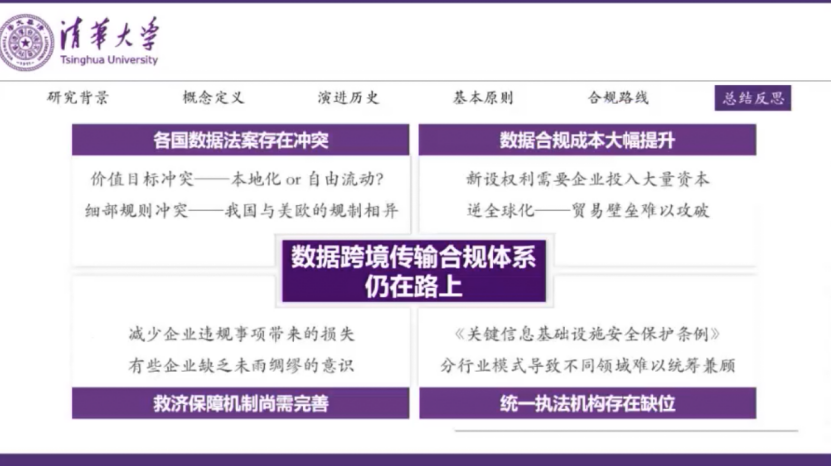

第六部分:总结反思

同时,我们也做出了相应的一些反思,包括各国数据法案存在冲突,然后我们现在打补丁式的立法还没有很严格的统领,很多细节问题仍需考量。

这是我们今天的的报告,谢谢各位专家同学,老师的聆听!

编辑整理:陈龙

![【寒假每日一题】洛谷 P6206 [USACO06OCT] Another Cow Number Game G](https://img-blog.csdnimg.cn/b459940c6c4347b49e1b9f256bf4c3c8.png)

![BUUCTF 之 [ACTF2020 新生赛]Exec(命令执行漏洞)](https://img-blog.csdnimg.cn/7b1b089062d4453e87589c85877e7ec7.png)