一、Linux 中的用户

Linux 下有两种用户:

- 超级用户(root):可以在 Linux 系统下做任何事情,不受限制。

- 普通用户:在 Linux 下做有限的事情。

超级用户的命令提示符是 “#”,普通用户的命令提示符是 “$”。

切换用户命令:

1、语法

su [用户名]

2、功能

切换用户。

要从 root 用户切换到普通用户 user,则使用 su user;

要从普通用户 user 切换到 root 用户则使用 su root(root 可以省略),此时系统会提示输入 root 用户的口令。

3、举例

- 切换成超级用户:su -

- 切换回普通用户:Ctrl + D

4、拓展

【拓展一】

如果我不想切换成 root 用户,但我想用 root 的身份去执行一些命令,可以采取在命令前带 sudo 的方式,可以对该命令进行短期(大概 10-15 min)的权限提升。

语法:sudo [命令]

【拓展二】

如果在执行命令的过程中,遇到如下报错:

xx is not in the sudoers file. This incident will be reported.解决方法是切换成 root 用户,执行该命令,然后再切换回普通用户。

二、Linux 权限管理

什么是权限:决定某件事情,某人能否做。

文件权限 = 人 + 事物属性

- 文件受 “ 人 ” 的影响

- 文件受本身特点的影响(“事物属性”)

人(不一定是特定具体的人,而是一种角色):拥有者,所属组,other(其它用户)

文件权限属性:r(Read 读权限),w(Write 写权限),x(Execute 执行权限)

1、文件访问者的分类(人)

- 文件和文件目录的所有者:u —— User

- 文件和文件目录的所属者所在的组的用户:g —— Group

- 其它用户:o —— Others

2、文件类型和访问权限(事物属性)

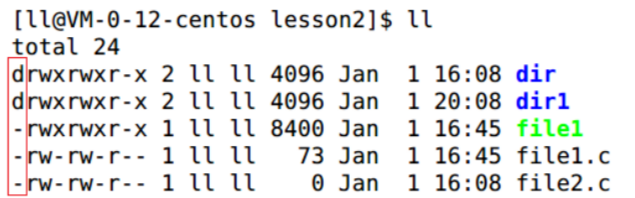

输入命令 ll 查看该目录下文件的详细信息。

(1)文件类型

Windows 是通过后缀来区分文件类型。而 Linux 区分文件类型一般不是通过后缀,而是通过属性列的第一个字符。

但这并不代表某些软件不关心后缀,比如 gcc。

- d:文件夹

- -:普通文件

- l:软链接(类似 Windows 的快捷方式)

- b:块设备文件(例如硬盘、光驱等)

- p:管道文件

- c:字符设备文件(例如屏幕等串口设备)

- s:套接口文件

(2)文件基本权限

属性列的第一个字符的后面 9 个字符,3 个 3 个为一组,表示文件的权限属性。

权限属性:

- r / -:Read 对文件而言,具有读取文件内容的权限;对目录 / 文件夹来说,具有浏览该目录信息的权限,如 ls 命令。

- w / -:Write 对文件而言,具有修改文件内容的权限;对目录 / 文件夹来说,具有创建删除移动改名目录内文件的权限。

- x / -:Execute 对文件而言,具有执行文件的权限;对目录 / 文件夹来说,具有进入目录的权限,即 cd 进入。

- -:表示不具备该项权限。

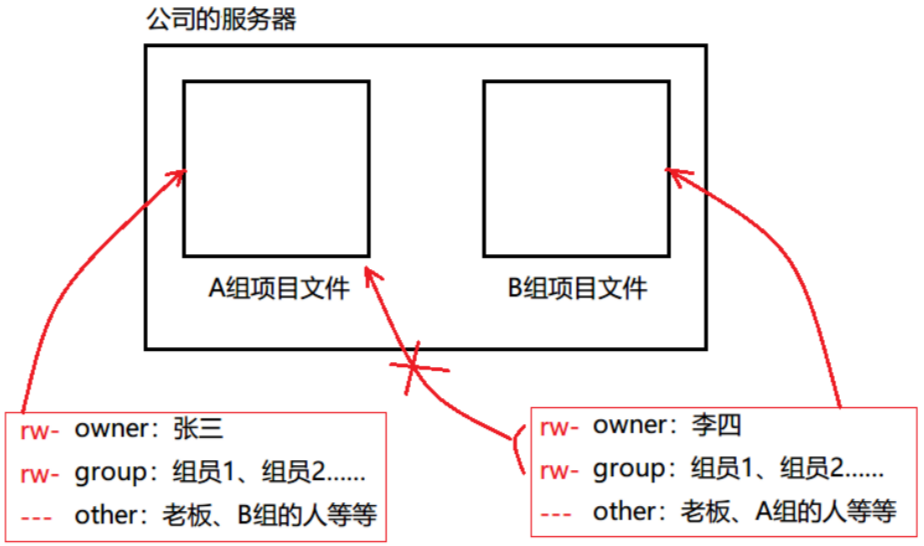

Group 存在意义是什么呢?

保证项目安全的前提,方便组内协同。

公司里有一台服务器,有两个项目技术组,A 组和 B 组,老板让两个组同时开发一个项目,比一比谁做的更好。虽然都是公司的员工,但并不想另外一组看到我们的项目文件,该怎么办呢?

假如 A 组中的张三创建了该项目文件,张三是该项目的所属用户 Owner,可读可写;

A 组的其它组员则是所属用户组 Group,设置成可读可写;

B 组的人都是 Other,设置成不可读不可写,这样他们就什么都看不到;

我们对这三类访问者进行了项目文件的访问权限控制。在保证项目安全的前提下,方便组内协同。

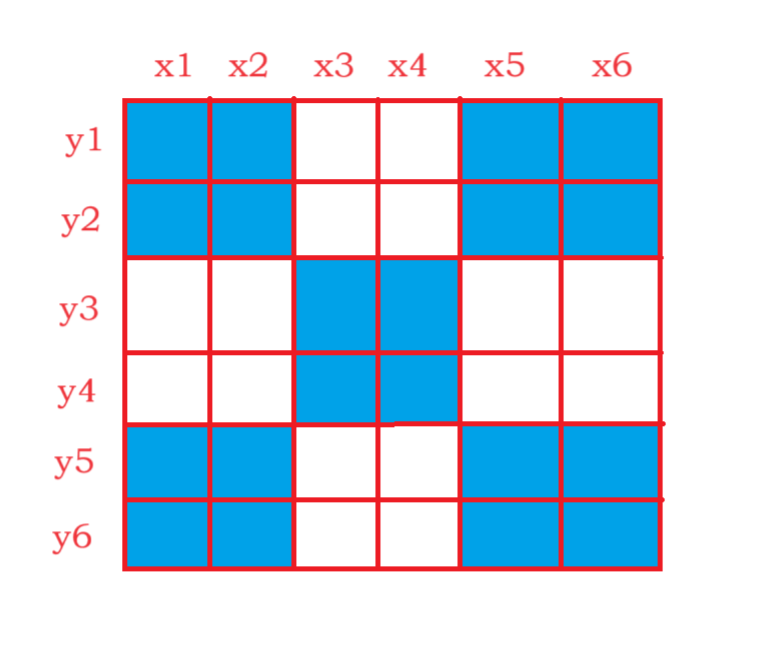

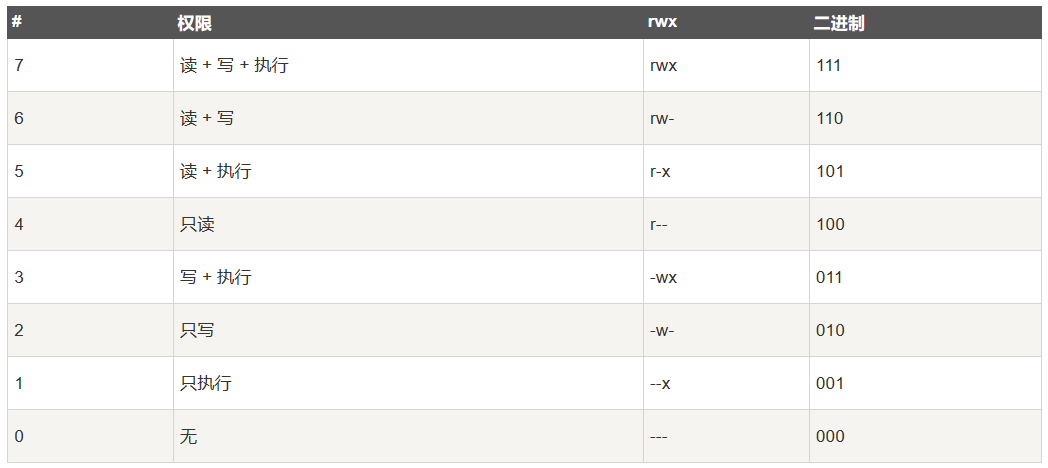

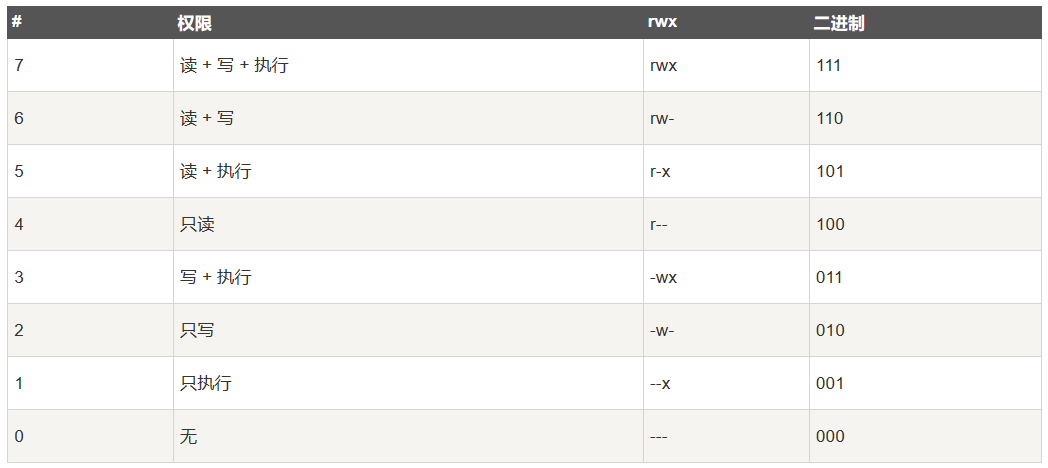

3、文件权限值的表示方法

对文件的访问权限有是否读、是否写、是否可执行。

这种是与否的概念相当于二进制中的 1 表示是,0 表示否。

4、文件访问权限的相关设置方法

(1)chmod(Change Mode)

1、功能

设置文件的访问权限

2、格式

chmod [参数] [权限] [文件名]

3、常用选项

- -R:递归修改目录文件的权限,也就是对文件夹内的全部内容应用同样规则(只有文件的拥有者和 root 才可以改变文件的权限)

① 用户表示符 + / - / = 权限字符

+:向权限范围增加权限代号所表示的权限。

-:向权限范围取消权限代号所表示的权限。

=:向权限范围重新赋予权限代号所表示的权限。

用户表示符:

u:user 拥有者。

g:group 拥有者同组用。

o:others 其它用户。

a:all 所有用户。

4、举例

(1)使用举例一(增加取消权限)

取消 test.c 文件的拥有者(u)的读(r)权限:

[ll@VM-0-12-centos lesson4]$ chmod u-r test.c

[ll@VM-0-12-centos lesson4]$ ll

--w-rw-r-- 1 ll ll 72 Jan 4 17:10 test.c取消 test.c 文件的所属用户组(g)的读写(rw)权限:

[ll@VM-0-12-centos lesson4]$ chmod g-rw test.c

[ll@VM-0-12-centos lesson4]$ ll

--w----r-- 1 ll ll 72 Jan 4 17:10 test.c增加 test.c 文件的其它用户(o)的读写执行(rwx)权限:

[ll@VM-0-12-centos lesson4]$ chmod o+rwx test.c

[ll@VM-0-12-centos lesson4]$ ll

--w----rwx 1 ll ll 72 Jan 4 17:10 test.c对 test.c 文件的拥有者增加读权限,所属组增加读写权限,其它用户取消读写执行权限:

[ll@VM-0-12-centos lesson4]$ chmod u+r,g+rw,o-rwx test.c

[ll@VM-0-12-centos lesson4]$ ll

-rw-rw---- 1 ll ll 72 Jan 4 17:10 test.c

(2)使用举例二(重新赋予权限)

[ll@VM-0-12-centos lesson4]$ ll

-rw-rw---- 1 ll ll 72 Jan 4 17:10 test.c

[ll@VM-0-12-centos lesson4]$ chmod o=rw test.c #=对文件权限重新赋予

[ll@VM-0-12-centos lesson4]$ ll

-rw-rw-rw- 1 ll ll 72 Jan 4 17:10 test.c(3)使用举例三

[ll@VM-0-12-centos lesson4]$ chmod u-r test.c #取消test.c的拥有者(u)的读(r)权限

[ll@VM-0-12-centos lesson4]$ ll

--w-rw-r-- 1 ll ll 72 Jan 4 17:10 test.c #读权限没有了

#-----------------------------------------------------------------#

[ll@VM-0-12-centos lesson4]$ cat test.c #查看test.c的内容

cat: test.c: Permission denied #显示没有权限解决方法:使用 sudo 暂时提升权限成为 root,可查看文件内容:

sudo cat test.croot 对于 test.c 来说,其角色是其它用户(other),却可以随意访问 test.c,为什么呢?

因为权限永远都是约束普通用户的,root 用户不受权限约束。

② 基于三位8进制数字来修改权限

7 的八进制形式为 111,表示 rwx,可读可写可执行,一次性设置三类用户的文件访问权限:

[ll@VM-0-12-centos lesson4]$ chmod 777 test.c

[ll@VM-0-12-centos lesson4]$ ll

-rwxrwxrwx 1 ll ll 72 Jan 4 17:10 test.c660 -> 110 110 000,设置文件所有者和所属组的权限为 rw-,其它用户的权限为 ---:

[ll@VM-0-12-centos lesson4]$ chmod 660 test.c

[ll@VM-0-12-centos lesson4]$ ll

-rw-rw---- 1 ll ll 72 Jan 4 17:10 test.c(2)chown(Change Owner)

1、功能

修改文件的 拥有者 。

2、格式

chown [参数] [用户名] [文件名](chown [参数] [用户] : [用户] [文件名])

“ : ” 用于分隔用户和用户组。

3、实例

把 test.c 文件的所有者改为 root,提示说不允许操作。就相当于你把这个东西(test.c)给别人,肯定是需要征得别人同意的。

[ll@VM-0-12-centos lesson4]$ chown root test.c

chown: changing ownership of ‘test.c’: Operation not permitted所以我们需要用 sudo 暂时提升一下我们的权限,来修改文件的所有者:

$ sudo chown root test.c

#$ sudo chown sctest test.c修改之后:

[ll@VM-0-12-centos lesson4]$ ll

-rw-rw-r-- 1 root ll 72 Jan 4 17:10 test.c(3)chgrp(Change Group)

1、功能

修改文件或目录的 所属组 。

2、格式

chgrp [参数] [用户组名] [文件名]

3、常用选项

-R : 递归修改文件或目录的所属组。

4、实例

修改文件的所属组为 root,提示说不允许操作,类似第 5、文件所有者的修改:chown 指令

[ll@VM-0-12-centos lesson4]$ chgrp sctest test.c

chgrp: changing group of ‘test.c’: Operation not permitted所以我们需要用 「sudo」 暂时提升一下我们的权限,来修改文件的所属组:

$ sudo chgrp root test.c修改之后:

[ll@VM-0-12-centos lesson4]$ ll

-rw-rw-r-- 1 ll root 72 Jan 4 17:10 test.c5、拓展

如何一次性修改文件所有者和所属组:

$ sudo chown ll:ll test.c #文件所有者和所属组都被修改成了ll⚪拓展(Linux 中的默认权限由什么决定)

查看文件详细信息,可以看到文件所有者、所属组、其它用户的权限

对于一般普通文件,新建文件的默认权限为 666(rw- rw- rw-)

对于一般目录文件,新建目录的默认权限为 777(rwx rwx rwx)

但实际上你所创建的文件和目录,看到的权限往往不是上面这个值。原因就是创建文件或目录的时候还要受到 umask 的影响。所以我们在 Linux 中看到的实际创建出来的文件权限是这样的:

[ll@VM-0-12-centos lesson4]$ ll

total 8

drwxrwxr-x 2 ll ll 4096 Jan 13 21:32 dir #775(文件权限值用八进制表示)

-rw-rw-r-- 1 ll ll 72 Jan 4 17:10 test.c #664这又是为什么呢?下面给大家介绍一下有关权限掩码的概念。

【权限掩码】

权限掩码是由 3 个八进制的数字所组成,将现有的存取权限减掉权限掩码后,即可产生建立文件时预设的权限。

(4)umask

1、功能

查看或修改文件掩码。

2、格式

umask [权限值]

3、说明

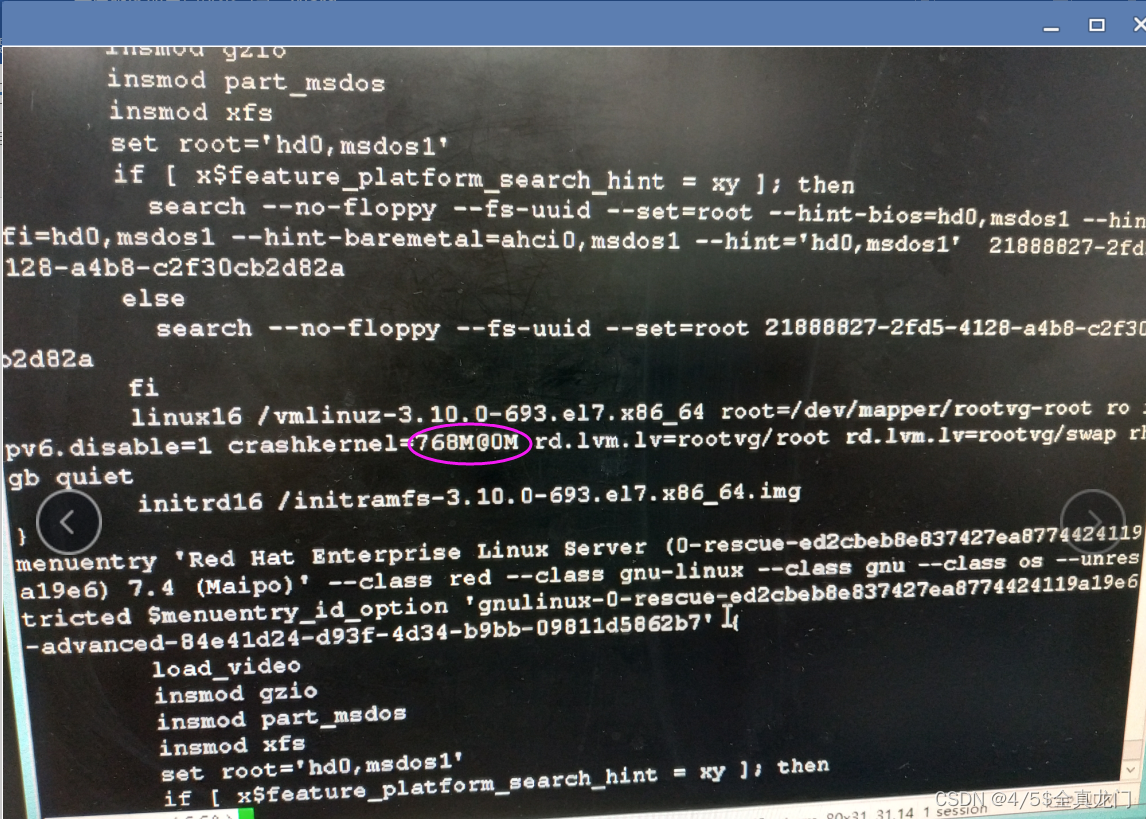

将现有的存取权限减去权限掩码后,即可产生建立文件时预设权限。超级用户默认掩码值 0022 , 普通用户默认为 0002 。

(1)使用指令 "umask" 查看当前权限掩码,我们只关注后 3 个八进制数字

[ll@VM-0-12-centos lesson4]$ umask

0002 #权限掩码为002 --> 000 000 010 --> 我们可以看到other的写权限为1凡是在 umask 中出现的权限,都应该减掉,不应该在文件预设权限中出现。

【预设权限计算方法一】

建立文件时预设权限 = 默认权限 & (~umask)

#建立文件时预设权限 = 默认权限 & ~umask

666 --> 110 110 110

~002 --> 111 111 101 &

------------------------

110 110 100 --> 664 #文件默认权限为666,通过计算后得到预设权限为664【预设权限计算方法二】

建立文件时预设的权限 = 默认权限 - 权限掩码

#建立文件时预设的权限 = 默认权限 - 权限掩码

[ll@VM-0-12-centos lesson4]$ ll

total 8

drwxrwxr-x 2 ll ll 4096 Jan 13 21:32 dir #777-002=775(rwx rwx r-x)

-rw-rw-r-- 1 ll ll 72 Jan 4 17:10 test.c #666-002=664(rw- rw- r--)(2)我们通过指令 "umask" 可用来设置建立文件时预设的权限掩码

[ll@VM-0-12-centos lesson4]$ umask 777 #权限掩码被设置成777(5)file 指令

1、功能说明

辨识文件类型。

2、语法

file [选项] [文件或目录]

3、常用选项

- -c 详细显示指令执行过程,便于排错或分析程序执行的情形。

- -z 尝试去解读压缩文件的内容。

[ll@VM-0-12-centos lesson4]$ file test.c

test.c: C source, ASCII text

[ll@VM-0-12-centos lesson4]$ file file1.txt

file1.txt: empty4、使用 sudo 分配权限

(1)修改 /etc/sudoers 文件分配文件

# chmod 740 /etc/sudoers

# vi /etc/sudoer接受权限的用户登陆的主机 = (执行命令的用户) 命令

(2)使用 sudo 调用授权的命令

$ sudo –u [用户名] [命令]

$sudo -u root /usr/sbin/useradd u25、目录的权限

目录也是文件,既然是文件,就也有自己的权限。

- 可执行权限:如果目录没有可执行权限, 则无法 cd 到目录中。

- 可读权限:如果目录没有可读权限, 则无法用 ls 等命令查看目录中的文件内容。

- 可写权限:如果目录没有可写权限, 则无法在目录中创建文件, 也无法在目录中删除文件。

(1)如果要在目录下创建文件,需要什么权限?

需要写权限 w,如果没有,则无法在目录中创建和删除文件。

(2)要读取目录下的文件列表,要什么权限?

需要读权限 r,如果没有,则无法用 ls 等命令查看目录中的文件内容。

(3)要进入一个目录要什么权限?

具有可执行权限 x,如果没有,则无法用 cd 命令进入到目录中。

【思考】

这里有一个问题,只要用户具有目录的写权限,用户就可以在目录中创建和删除文件,而不论这个用户是否有这个文件的写权限。

换而言之,假设张三在目录 A 中创建了一个文件,而李四有目录 A 的写和执行权限,那么他就可以进入目录删除掉我的文件吗?

下面来验证一下:这里有一个目录,用 sudo 提升我们的权限将目录的所有者和所属组改成 root,其 u、g、o 权限都修改为 rwx:

[ll@VM-0-12-centos lesson4]$ ll

drwxrwxrwx 2 root root 4096 Jan 17 11:05 dir在 dir 目录中创建一些文件,用 sudo 提升我们的权限将文件的所有者和所属组改成 root,并去掉其它用户的所有权限:

[ll@VM-0-12-centos dir]$ ll

total 0

-rw-rw---- 1 root root 0 Jan 17 11:20 file1.txt #其它用户没有可写可读可执行权限

-rw-rw---- 1 root root 0 Jan 17 11:20 file2.txt

-rw-rw---- 1 root root 0 Jan 17 11:20 file3.txt此时我作为其它用户,有 dir 目录的写权限,来对目录里 root 的文件执行 rm 指令:

[ll@VM-0-12-centos dir]$ rm file1.txt结果发现,我(其它用户,有目录的写和执权限)是可以删除目录中 root 的文件。那么应该怎么防止这种情况的发生呢?下面给大家介绍一下有关粘滞位的概念。

1、粘滞位

同一个目录下,不同用户创建的文件,可能会被其它用户删掉,为了防止被删掉,给目录设置粘滞位。

[ll@VM-0-12-centos lesson4]$ ll

drwxrwxrwx 2 root root 4096 Jan 17 11:05 dir

----------------------------------------------------------

[ll@VM-0-12-centos lesson4]$ sudo chmod +t dir #给目录加上粘滞位

----------------------------------------------------------

[ll@VM-0-12-centos lesson4]$ ll

drwxrwxrwt 2 root root 4096 Jan 17 11:05 dir #该目录其它用户权限变成了rwt此时再去删除目录中 root 的文件,提示无法删除,操作不被允许:

[ll@VM-0-12-centos dir]$ rm file1.txt #不能删除目录中别人的文件2、结论

在目录上设置 “粘滞位”(用 chmod + t),则该目录下的文件只能由

- 超级管理员删除。

- 该目录的所有者删除。

- 该文件的所有者删除。

-

只有目录内文件的所有者或者 root 才可以删除或移动该文件。

-

如果不为目录设置粘滞位,任何具有该目录写和执权限的用户都可以删除和移动其中的文件。

-

实际应用中,粘滞位一般用于 /tmp 目录(该目录通常保存系统中各用户产生的临时文件),以防止普通用户删除或移动其他用户的文件。

[ll@VM-0-12-centos dir]$ ll -d /tmp

drwxrwxrwt. 10 root root 4096 Jan 17 03:08 /tmp三、关于权限的总结

- 目录的可执行权限是表示你可否在目录下执行命令。

- 如果目录没有 -x 权限,则无法对目录执行任何命令,甚至无法 cd 进入目录,即使目录仍然有 -r 读权限(这个地方很容易犯错,认为有读权限就可以进入目录读取目录下的文件)。

- 而如果目录具有 -x 权限,但没有 -r 权限,则用户可以执行命令,可以 cd 进入目录。但由于没有目录的读权限,所以在目录下,即使可以执行 ls 命令,但仍然没有权限读出目录下的文档。