今天继续给大家介绍渗透测试相关知识,本文主要内容是BurpSuite与Xray联动进行被动扫描实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

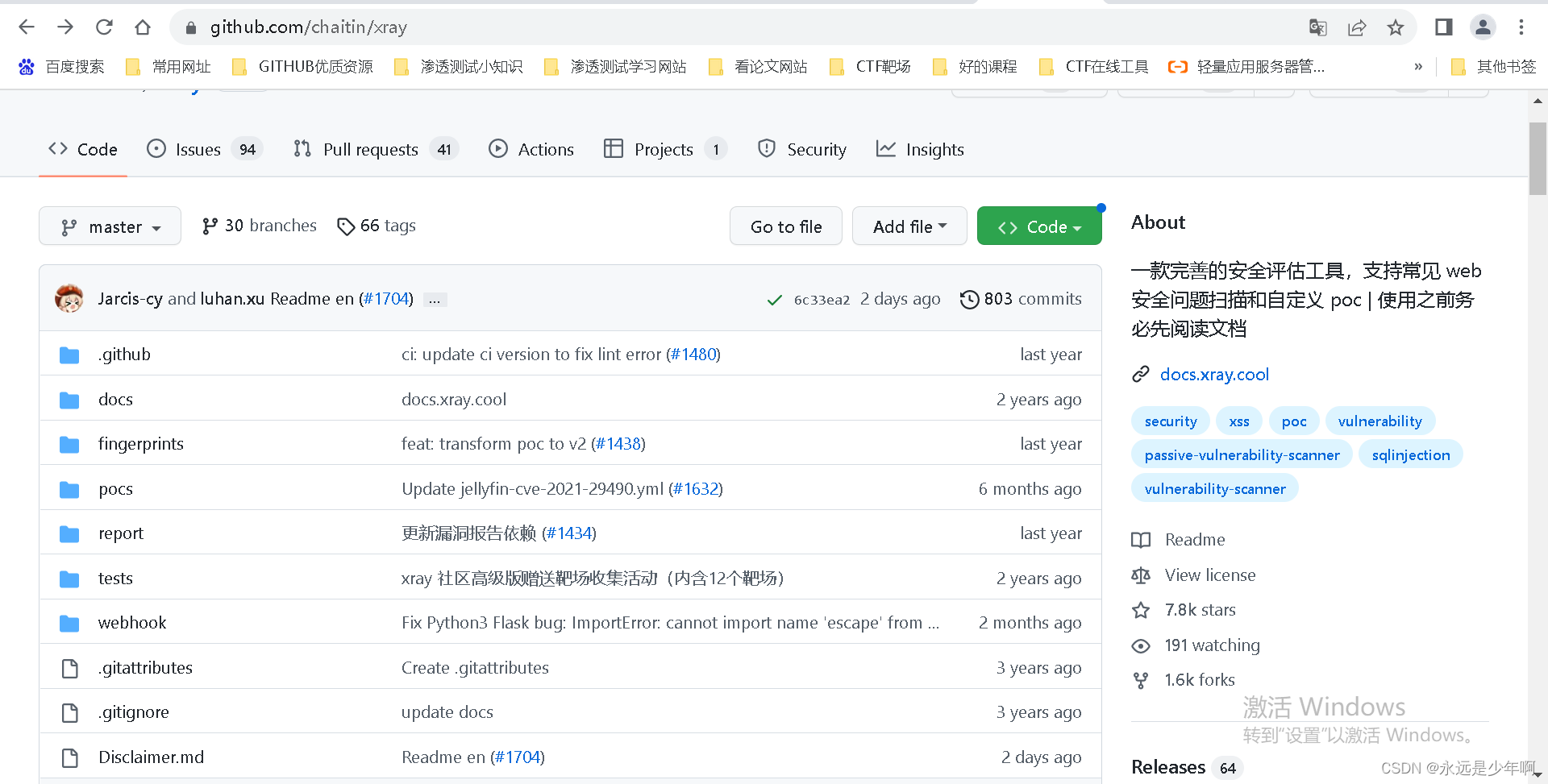

一、xray简介与下载

xray是一款功能强大的安全评估工具,支持主动、被动等多种扫描方式,检测速度块、支持范围广、可以对SQL注入漏洞、XSS漏洞、RCE漏洞、目录枚举、文件上传、弱口令、XXE、struts类漏洞以及thinkphp系列漏洞进行检测。

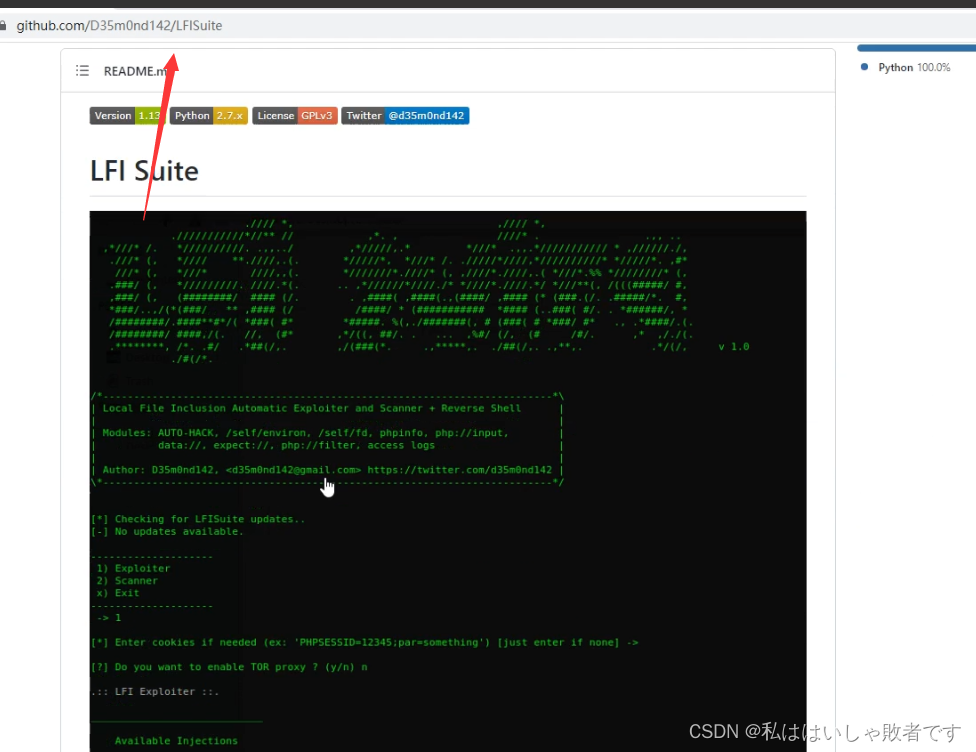

xray目前托管在Github平台上,URL为:https://github.com/chaitin/xray,页面如下所示:

我们既可以下载该漏洞的完整代码,也可以根据自己平台实际情况下载exe可执行文件。

二、BurpSuite与xray联动简介

在进行实际渗透测试过程中,我们常常需要使用手工扫描和工具扫描相结合的方式,既可以利用工具扫描速度快的特点,也可以利用手工扫描发现工具扫描难以发现的逻辑漏洞。

BurpSuite是我们常常进行手工扫描的工具,而xray是一款功能强大的扫描工具,我们可以在实际渗透测试时,将这二者联合起来。其基本原理是,在浏览器设置BurpSuite的代理,让浏览器将数据包发送给BurpSuite,然后xray开启被动扫描模式,BurpSuite再设置xray的代理,就可以将数据包再次发送给xray,使得xray进行被动扫描了。

三、BurpSuite与xray联动实战

接下来,我们就进行BurpSuite与xray联动扫描实战了。

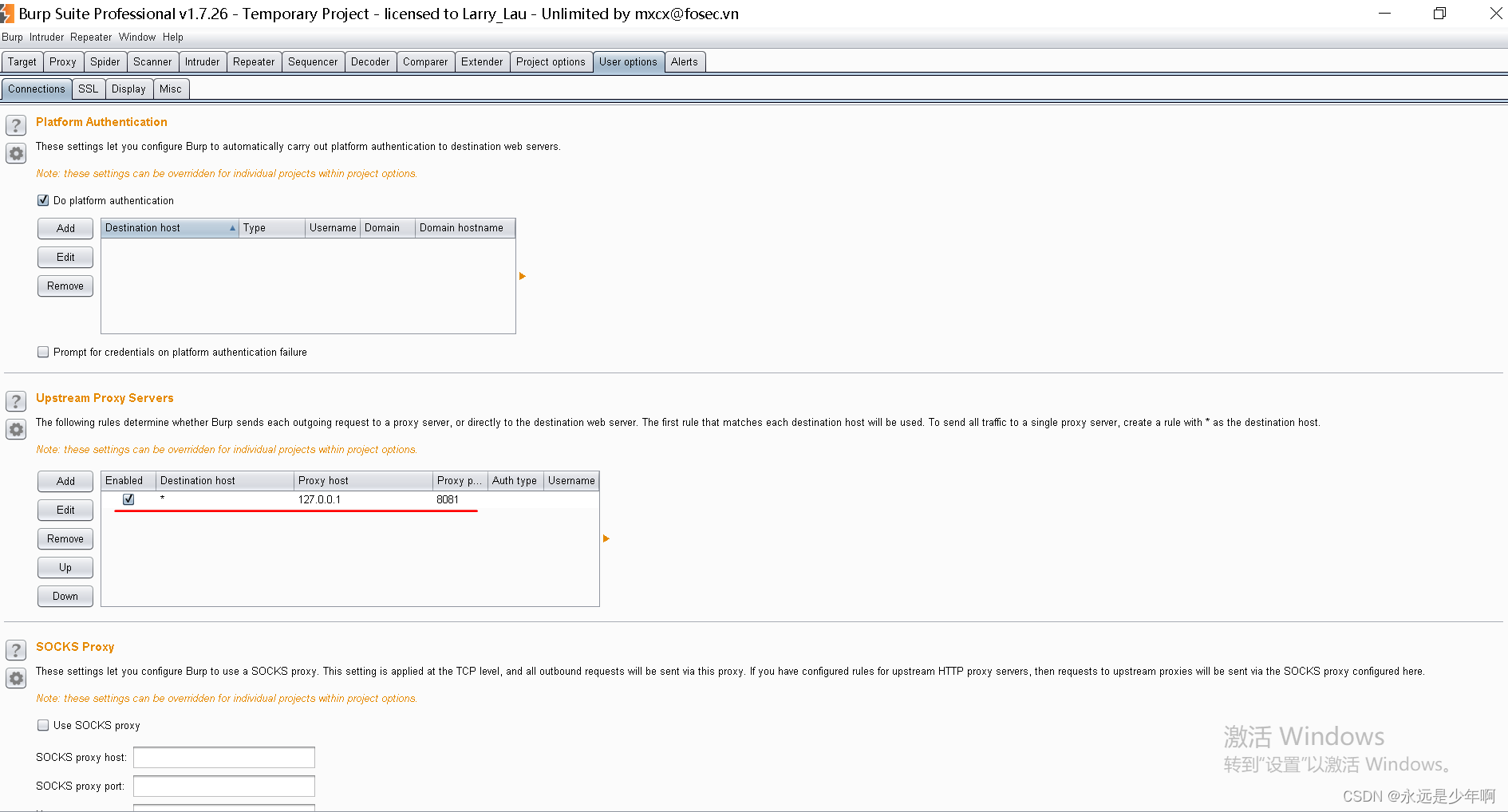

首先,我们先设置BurpSuite,BurpSuite一个是设置监听指定端口,接收浏览器发送的数据包,关于这一点设置比较简单,在这里就不过多赘述了。另一个是设置向上发送的代理设置。打开BurpSuite后,选择“User Options”——“Connections”,找到“Upstream Policy Servers”,然后点击“Add”,在弹出的窗口中,填写xray代理相关设置,相关过程如下图所示:

注意,在上述过程中,添加选项的第一个Destination Host是设置BurpSuite把哪些访问数据包发送到xray代理中,在这里我将其设置为“*”,即把所有的数据包发送的xray代理中。这里的IP和端口设置要与之后的xray设置保持一致。

添加完成后结果如下所示:

这样,BurpSuite已经设置完成了,接下来我们需要设置xray。

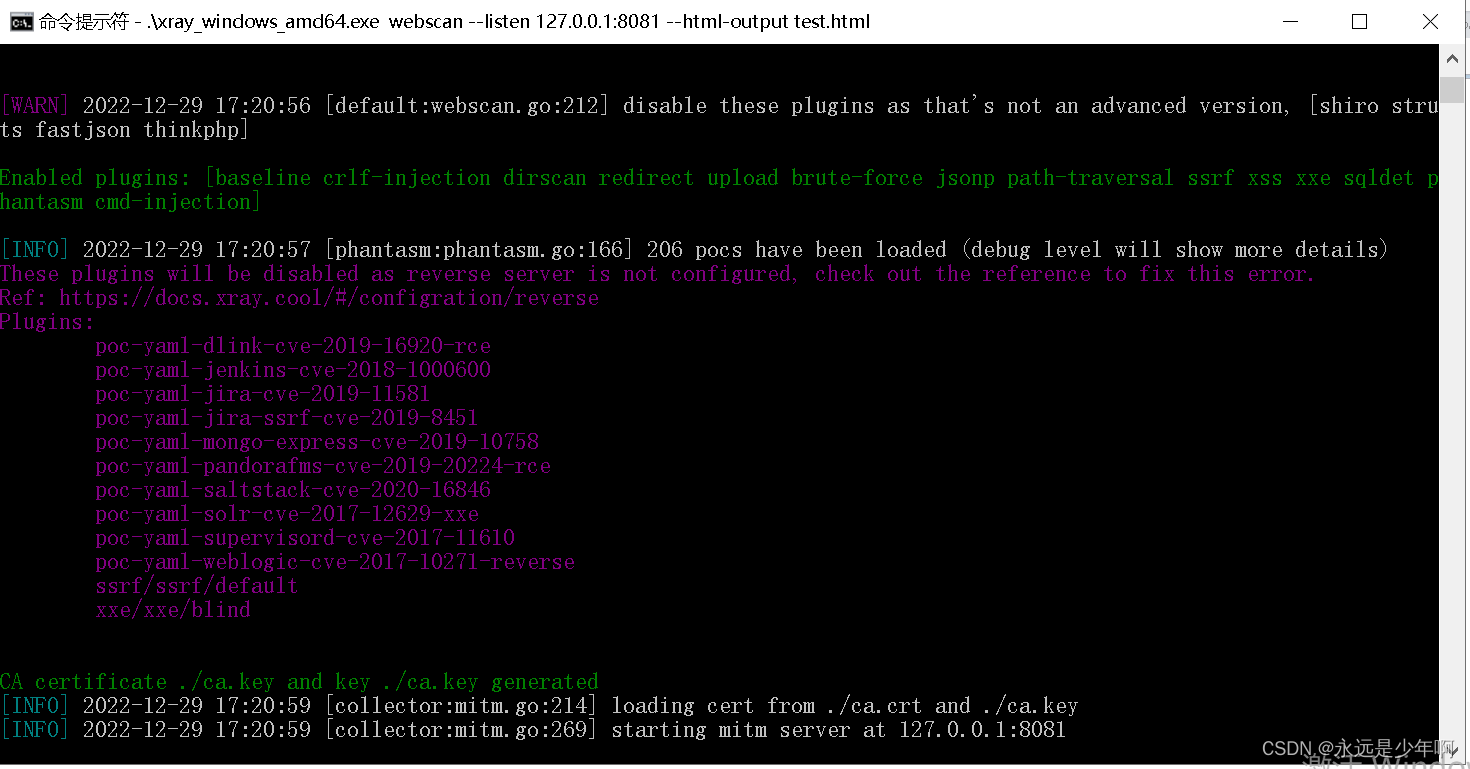

我们打开CMD命令行窗口,然后把路径设置为下载好的xray可执行文件目录内,然后执行命令:

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:8081 --html-output test.html

在上述命令中,–listen表示开启xray的被动扫描模式,监听8081端口,–html-output参数指定xray将扫描结果以html的形式输出到指定文件中。

上述命令执行后,结果如下所示:

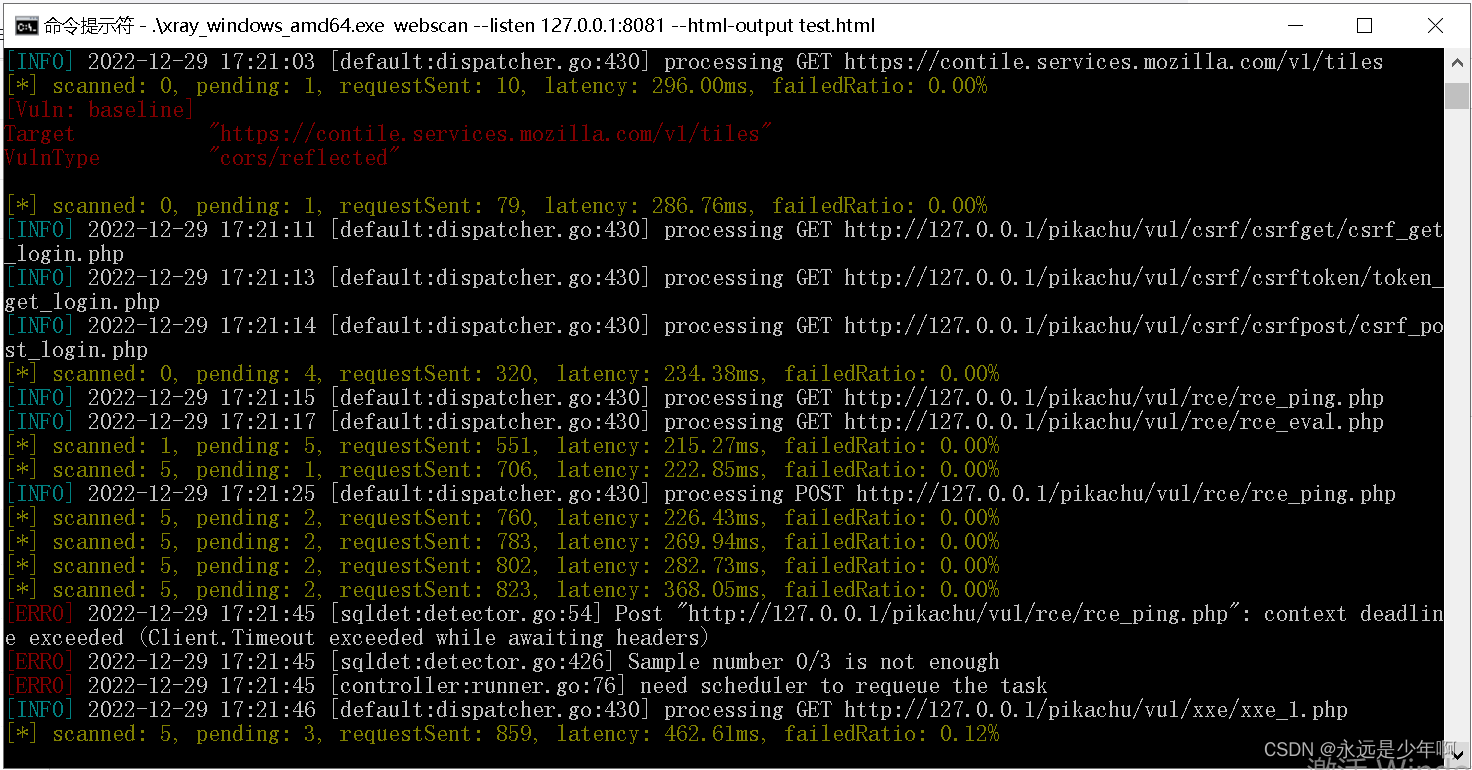

这时,我们使用浏览器访问一些网页,此时BurpSuite就会接收到数据包,然后就会把这些数据包发送到xray中,xray就会进行被动扫描了,过程如下所示:

从上图中可以看出,我们成功实现了BurpSuite与xray的联动。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200