文章目录

- 名词解释

- 可能原因分析

- Action sinkhole

- 在防火墙里面查询Suspicious DNS Query

- 预防Suspicious DNS查询带来的风险

- 推荐阅读

名词解释

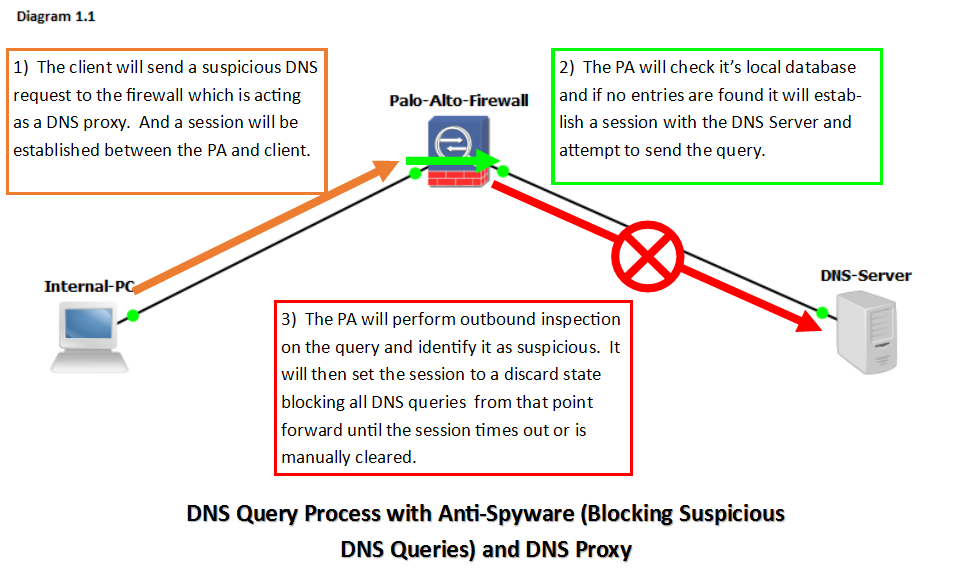

“Suspicious DNS Query(可疑的DNS查询)”通常指的是在网络中检测到的可能具有风险或异常行为的DNS(Domain Name System,域名系统)查询。

DNS查询是计算机在访问互联网上的网站或服务时进行的操作,它将域名转换为相应的IP地址。当网络安全系统或工具检测到某些DNS查询模式或行为异常时,会标记为“Suspicious DNS Query”。

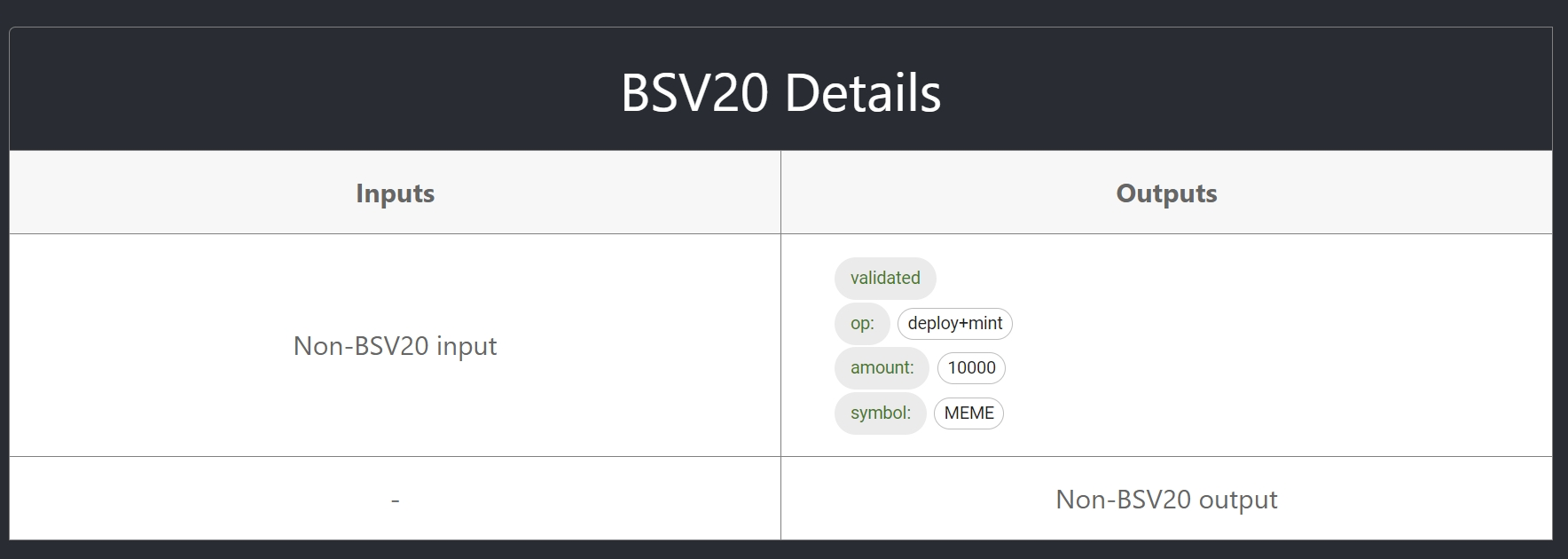

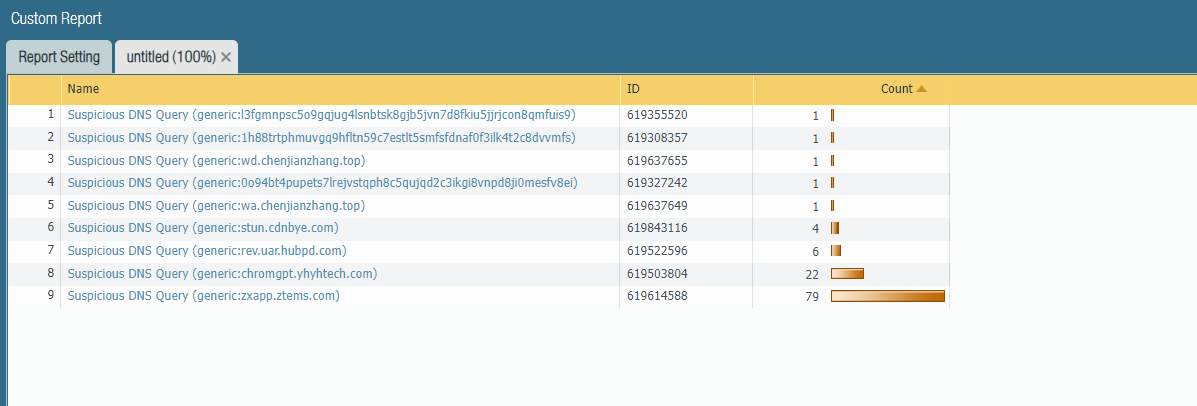

筛选指令:name-of-threatid eq 'Suspicious DNS Query (generic:zxapp.ztems.com)'

可能原因分析

当 DNS 查询被认为是可疑时,这可能是由于以下原因之一:

- 异常流量

如果某个客户端源发起大量超出正常范围的不寻常的 DNS 查询,特别是短时间内对一个或者多个不同域名进行查询,这可能表明正在进行某种形式的扫描、攻击或恶意软件活动。 - 恶意域名

如果查询的目标域名与已知的恶意网站、僵尸网络命令和控制服务器或其他恶意在线资源有关联,则这些查询也会被标记为Suspicious DNS。 - 未知的 TLD 或 SLD

对于非常罕见的顶级域(TLD)或二级域(SLD),尤其是刚刚才创建或尚未广泛使用的,其查询行为可能会被识别为suspicious DNS。 - 非标准端口使用

正常情况下,DNS 查询通常在 UDP 端口 53 或 TCP 端口 53 上进行。如果查询通过其他端口发送,比如WEB常用的80或者443端口,这可能是攻击者尝试规避安全策略的一种方法。 - DNS tunneling

通过这种技术伪装成DNS 查询来传输其他类型的数据,例如为了绕过防火墙或代理服务器。 - 数据泄露或信息收集

有些查询可能是试图找出组织内部网络的结构,或者搜集关于用户浏览习惯的信息。例如通过不断的查询,可能找出企业内部在用的DNS域名和对应的WEB,从而了解内部结果或者根据域名了解WEB系统用途。

Action sinkhole

“Sinkhole”(汇集点)在网络安全领域是指一个特定的安全措施,用于拦截和隔离恶意网络流量或攻击。它可以是一个虚拟的网络设备、服务器或网络节点,旨在吸引、捕获或限制恶意流量。

在网络安全领域中,Sinkhole代表两种意义:

-

恶意流量重定向

当检测到恶意活动时,网络管理员可以将这些流量重定向到 Sinkhole,从而阻止其进一步影响网络中的其他设备。Sinkhole 会“吸引”恶意流量,使其无法达到其真实的目标,并对其进行分析或隔离。 -

数据收集和分析

Sinkhole 可以用于收集有关恶意攻击、恶意软件或网络攻击的数据。这些数据可以帮助安全团队分析攻击方式、识别新的威胁模式,并制定相应的对策。

在防火墙里面查询Suspicious DNS Query

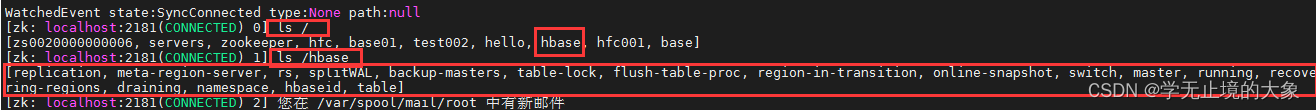

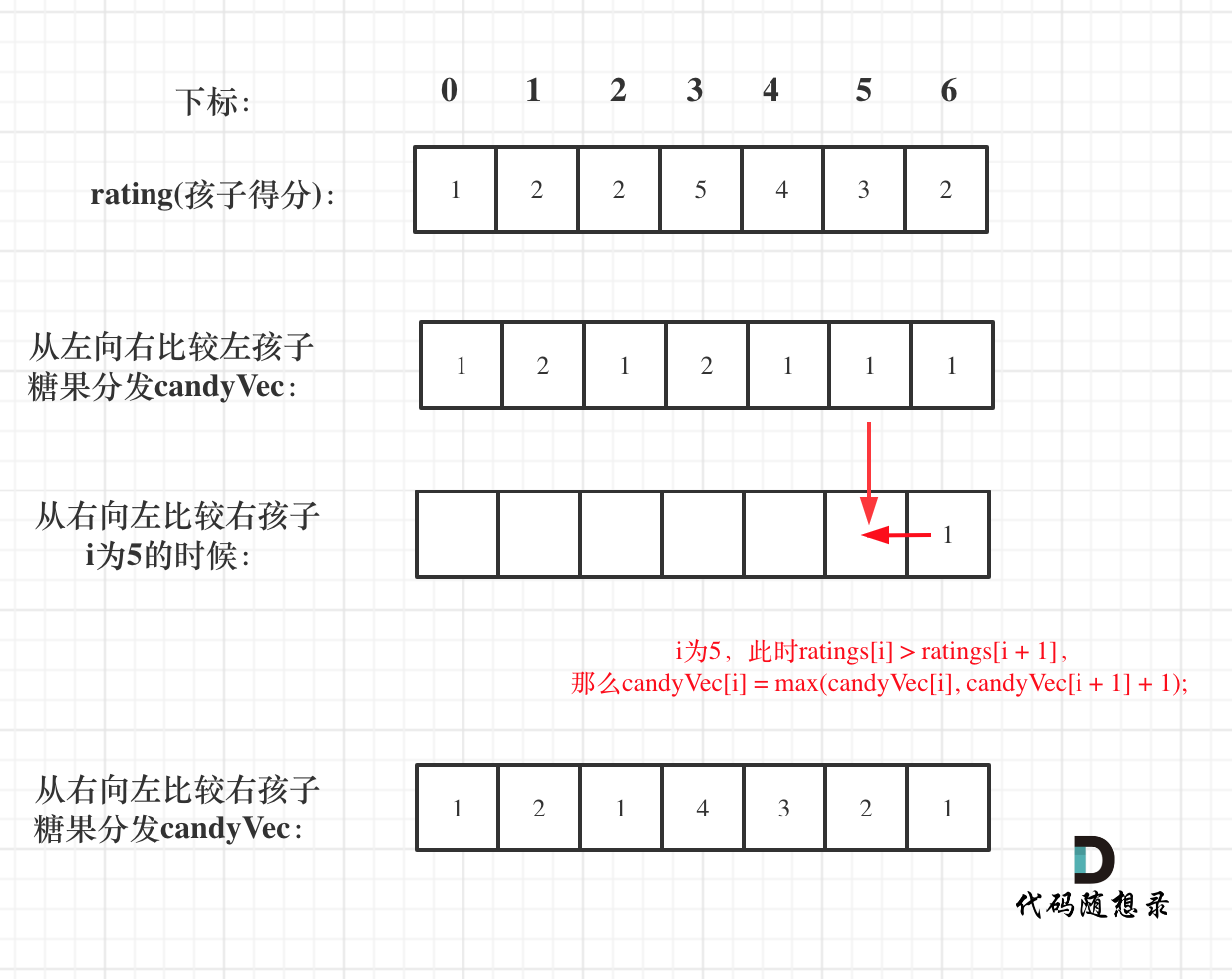

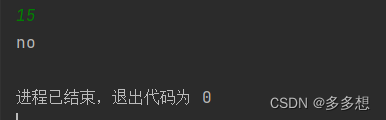

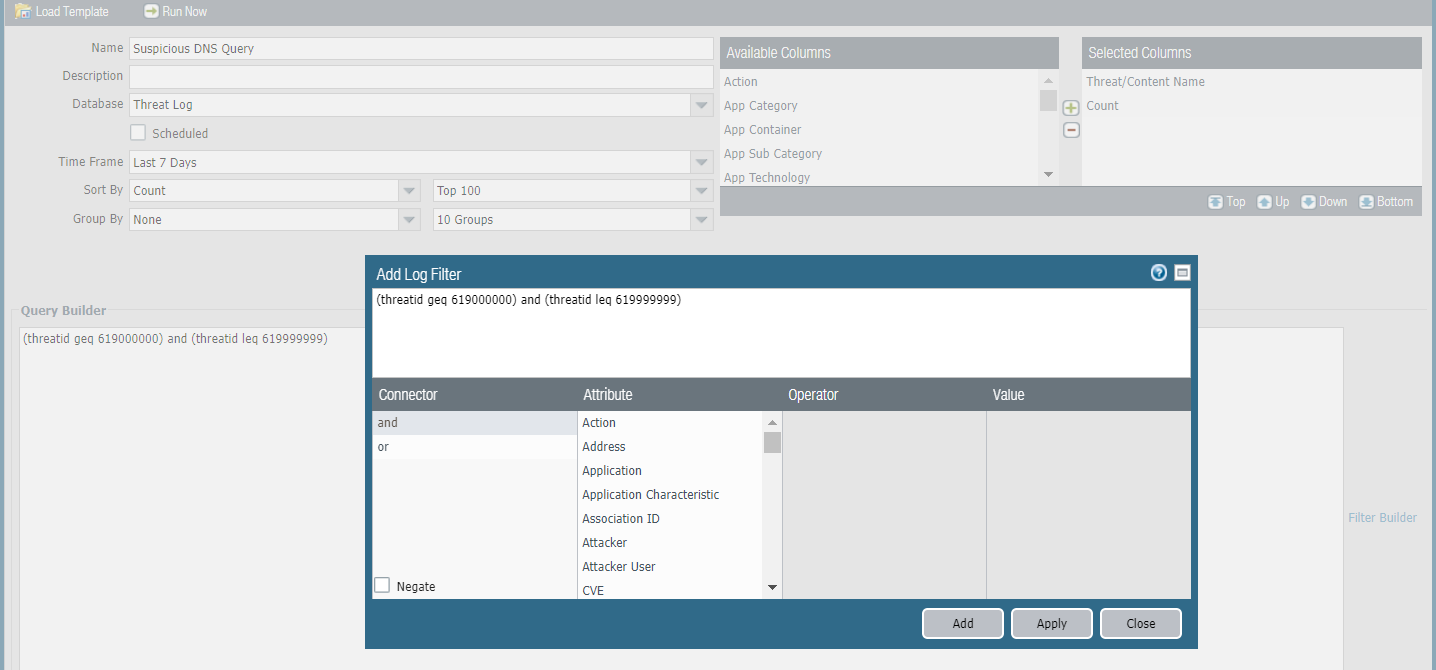

以paloalto 防火墙举例,查询suspicious DNS query,可以在自定义报告中通过以下条件查询:

(threatid geq 619000000) and (threatid leq 619999999)

在paloalto的防火墙中,suspicious DNS query的threatid为619xxxxxx。我们配置的筛选条件是大于619000000,但是小于619999999。

我们查询了最近七天的threat log,发现有9笔suspicious dns query记录。其中最多的一个suspicious DNS 统计请求有79次。网络安全工程师可以根据查询结果做相应的处理。

预防Suspicious DNS查询带来的风险

预防可疑 DNS 查询的建议做法可以参考以下几点:

-

限制对内外部 DNS 服务器的访问

尽可能使用内部 DNS 服务器,并限制对互联网上未知或不信任的 DNS 服务器的访问。而对内部DNS服务器,则只允许经过授权的设备访问。 -

启用 DNSSEC

DNS 安全扩展(DNSSEC)是一种可以验证 DNS 响应真实性的技术。启用 DNSSEC 可以防止伪造的 DNS 响应。通过使用数字签名验证 DNS 数据的完整性,DNSSEC 可以提高 DNS 查询的安全性。 -

使用专用 DNS 解析服务

考虑使用专门的安全 DNS 解析服务,如 Quad9、OpenDNS 或 Google Public DNS 等,例如提供恶意网站拦截功能的服务,可信的DNS解析服务通常会提供额外的安全层,比如阻止访问已知的恶意网站。 -

使用防火墙和安全软件

安装并配置防火墙和安全软件来检测和阻止恶意流量,包括可疑的 DNS 查询。 -

实施域名过滤和黑名单

建立域名黑名单,阻止访问已知恶意或可疑的域名。可以在安全设备或者软件中实现,也可以在内网DNS服务器配置黑名单地址不转发解析请求。 -

配置DNS缓存

配置 DNS 缓存以限制非必要的 DNS 查询。通过设置较长的 TTL(生存时间),减少对外部 DNS 服务器的频繁查询,从而降低风险。 -

监控DNS流量

监控 DNS 查询和流量模式,特别是关注异常或不寻常的查询。DNS查询请求通过日志记录,通过专用工具分析。 -

提高员工安全意识

提高员工的安全意识,让他们了解如何识别潜在的钓鱼邮件和其他社会工程攻击,这些攻击可能导致可疑的 DNS 查询。

通过实施这些预防建议,可以帮助降低遭受可疑 DNS 查询的风险,并提高整体网络安全水平。然而,没有一种方法可以完全消除风险,所有的做法都只是降低风险到可以接受的程度或者达到管理者预期。

推荐阅读

- 【网络安全】网络设备可能面临哪些攻击?

- 【网络安全】零日漏洞(0day)是什么?如何防范零日攻击?

- 安全知识普及:了解端点检测与响应 (EDR)对企业的重要性

- DNS如何在Windows NIC配置多个DNS服务器时完成DNS解析查询