入侵→加密→要赎金

黑客凭这套商业模式横行多年

受害者之所以前赴后继付赎金

是因为他们相信

给钱就能如愿拿到密钥

尽快恢复业务

可有的时候

自系统被加密的那一刻起

数据就拿不回来了

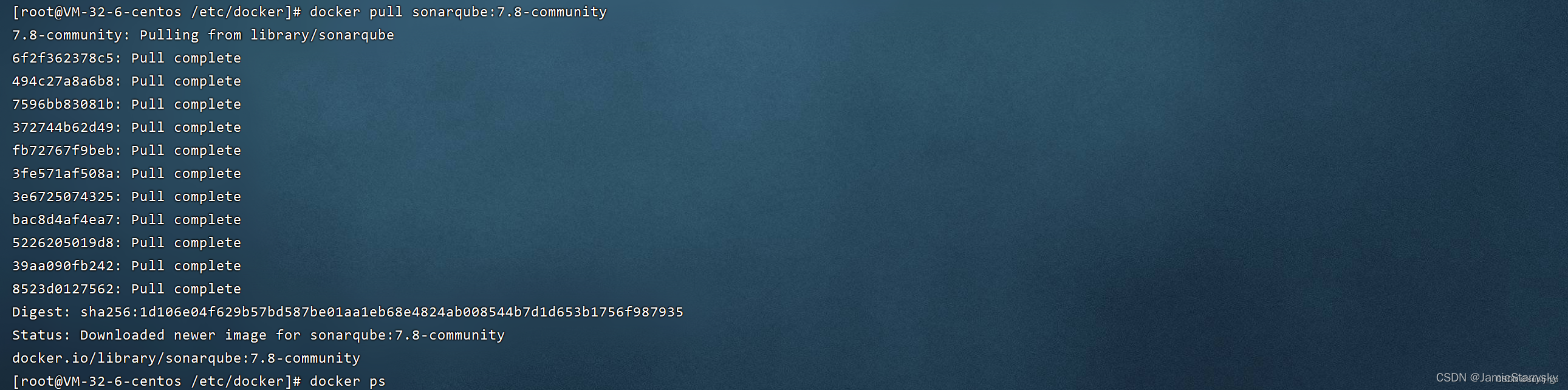

今年10月,网上出现了一种名为Cryptonite的开源勒索软件包。它使用Python编码,利用加密包中的Fernet模块对扩展名为“.cryptn8”的文件进行加密,主要使用网络钓鱼的方式对目标进行入侵。

可根据安全人员的研究,Cryptonite作为勒索软件存在严重的先天不足:它可以锁定文件,却无法重新解密,即使支付了赎金也是如此。

研究人员认为,Cryptonite之所以这样并不是故意设计的恶意破坏行为,而是因为勒索软件组合不当,其自身的弱架构和编程迅速将其变成一个不允许数据恢复的擦除器。

如果Cryptonite崩溃或刚刚关闭,它就不能恢复加密文件,也无法在仅解密模式下运行——因此每次运行勒索软件时,它都会使用不同的密钥重新加密所有内容。

这再次为广大企业敲响警钟

付赎金≠拿回数据

也许与支付赎金相比,从勒索软件中恢复的成本更高;也许企业认为付赎金可以降低业务长时间停机造成的损失;也许企业不希望暴露客户或员工的数据……多重考虑之下,遭遇勒索攻击后付赎金似乎是更好、更便宜的途径。

但无论何时都不建议受害者付赎金,因为付赎金后,你非但解决不了问题,反而会变得更穷。

拿不回数据

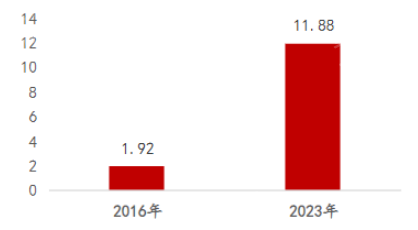

根据2021年Sophos报告,支付了赎金的企业中,只有8%拿回了所有数据,29%的组织恢复的加密数据不超过一半。

我们不能跟犯罪分子讲诚信,正像你无法希望豺狼长着菩萨心肠。即使受害者付费,也不能保证攻击者会返回数据或解密密钥,将数据恢复到攻击前的位置。相反,他们还可能简单地清空您的所有数据,甚至将其公开到互联网,供所有人访问和使用。

而且,从勒索软件事件中恢复很少是一个快速的过程,调查、系统重建和数据恢复通常需要数周的时间,从这个层面上讲,付赎金就能更快恢复业务的期望并不成立。

遭遇重复攻击

即便受害者已经付过赎金,勒索团体可能还会要求再次付款——第一次用于购买解密密钥,而第二次支付以确保数据不被泄露。

更糟糕的是,积极付赎金有可能被打上“容易得手”的标签,如果组织在网络犯罪团伙中享有“积极付款人”的声誉,就跟小偷在家门前画了标记一样,可能招致更多勒索攻击。

事实上确实如此,根据Cybereason的一项研究,在支付了赎金的勒索软件受害者中,有80%遭遇了另一次勒索攻击。

助长网络犯罪

除了可能导致受害者“人财两空”,付赎金还会间接危害更多行业的更多用户。

你付赎金的行为实际上就是在资助网络攻击事业——犯罪分子可以将收到的钱用来扩大再生产,比如购买更好的工具,精准探测漏洞,成立更多分支机构并扩展勒索软件等。

尤其是现在开源勒索软件和勒索即服务降低了攻击的门槛,越来越多的人加入到网络犯罪中,只要有受害者付赎金,黑客这套可持续且有利可图的商业模式就能一直运转下去。因此,付赎金只会导致更多勒索攻击,使网络安全环境更加恶化。

增强网络弹性

筑牢安全长城

勒索软件是当今组织和个人面临的最大之一,只需单击一个链接或下载一个恶意文件,任何人都可能在不知不觉中发起勒索软件攻击。在切实存在的网络面前,企业如何增强说“不”的底气,避免业务陷入混乱呢?

我们可以从防范和恢复两方面入手。首先采取措施防范犯罪分子入侵,比如及时进行操作系统和安全补丁更新,在网络中应用多因素身份验证,通过网络钓鱼培训防止渗透等。

其次,加强网络弹性,提升恢复能力。正如世界上没有不透风的墙,世界上也没有能100%抵御网络入侵的安防工程,组织需要考虑最坏的情况,假如真的发生勒索攻击,如何在最短时间内恢复数据、保障业务运行?

从干净的备份中恢复是击败黑客的唯一方法。无论组织是使用云服务还是本地硬件来制作数据副本,都需要能从尚未受影响的设备中访问备份文件。但问题在于,备份数据也是勒索软件的攻击目标,为了确保备份的不可变性,必须将备份数据也保护起来。

戴 尔PowerProtect Cyber Recovery数据避风港计划以隔离的方式保护关键数据拷贝,通过Air Gap网闸隔离机制和副本锁定机制阻断勒索病毒感染备份数据的可能性。为防止备份文件被恶意删除,系统同时对隔离保存库内的数据进行锁定,确保备份数据副 本不可加密、不可篡改、不可删除。

组织可还以选择使用CyberSense,对保险库中的数据运行高度可靠的分析,以识别潜在的网络**或损坏。一旦“最坏情况”发生,Cyber Recovery可迅速对数据进行隔离、清洗、扫描,让核心业务起死回生。

作为世界上第一个经认可符合Sheltered Harbor数据存储标准的交钥匙网络存储解决方案,Cyber Recovery得到全球2000多家各种规模的客户信赖,可有效防止内部攻击和外部入侵,构筑企业数据安全的最后一道防线。

另外需要注意的是,为避免再次成为受害者,在勒索软件事件发生后,组织需要检查网络并确定恶意软件如何进入网络以及长时间未被发现,以便及时堵住现有系统漏洞,防止勒索团伙卷土重来。

总之,支付赎金永远不能保证数据恢复,反而可能招致更大灾难,希望广大企业擦亮眼,不要上了犯罪分子的当。如果您对自身安全能力没有信心,戴尔科技集团永远是您值得信赖的合作伙伴,我们提供全面的网络弹性,助您安全地进行业务创新并实现突破。

![推荐系统遇上深度学习(一四一)-[快手]移动端实时短视频推荐](https://img-blog.csdnimg.cn/img_convert/f1d424e1af351c0de5b4981c5d9d9c28.jpeg)