目录

编辑

01概览

02黑产团伙攻击手段

2.1 恶意程序传播

双击类恶意程序

跳图类恶意程序

损坏类恶意程序

2.2 恶意程序执行

可信站点

黑产团伙基础设施

03黑产团伙的几种变现方式

3.1 伪装身份后实施诈骗

3.2 恶意拉群后实施诈骗

04防护、排查与处置

01概览

“游蛇”黑产团伙自2022年下半年开始活跃至今,针对国内用户发起了大量的攻击活动。该黑产团伙传播的恶意程序变种多、更新免杀手段快、更换基础设施频繁、攻击目标所涉及的行业广泛,因此今年受到国内安全行业的广泛关注。

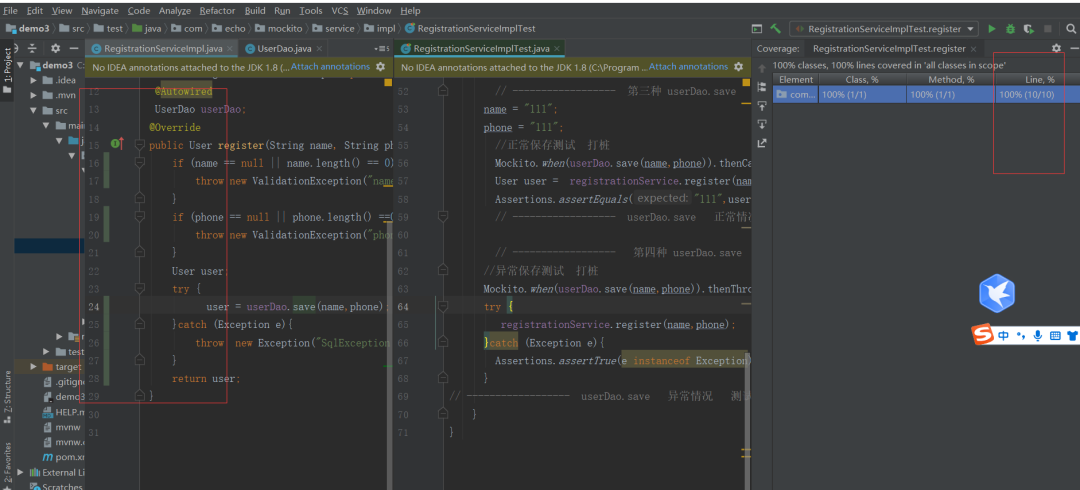

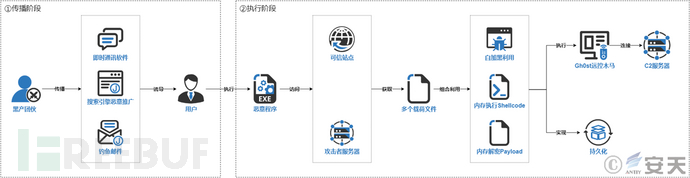

“游蛇”黑产团伙通过即时通讯软件、搜索引擎恶意推广、钓鱼邮件等途径传播恶意程序,利用“白加黑”、“内存执行Shellcode”、“内存解密Payload”等手段最终在受害者主机中植入远控木马。获取受害主机的控制权后,黑产团伙主要控制受害者微信开展后续的攻击活动来获取利益。一方面,黑产团伙利用受害者微信向其好友或所在群组中投放恶意程序,从而进一步扩大感染范围;另一方面,黑产团伙控制受害者微信,通过伪装身份或恶意拉群等方式实施诈骗,以此非法获取经济利益。

安天CERT持续对“游蛇”黑产团伙进行监测和追踪,发现了以“游蛇”黑产团伙为主的黑产团伙运营模式,根据对样本的分析归纳出黑产团伙的攻击手段及技术特点,揭示黑产团伙常用的诈骗套路,总结有效的防护建议,以帮助用户了解、识别黑产团伙的惯用伎俩,免遭其远控木马的侵害,避免遭受黑产团伙诈骗而导致经济损失。

02黑产团伙攻击手段

黑产团伙主要通过即时通讯软件、搜索引擎恶意推广、钓鱼邮件等途径传播恶意程序。初始的恶意程序通常是一个恶意下载器,执行后访问可信站点或者攻击者服务器,获取托管于其中的恶意载荷文件,对它们进行加载、执行,组合利用“白加黑”、“内存执行Shellcode”、“内存解密Payload”等手段以对抗反病毒软件的查杀,最终在内存中执行Gh0st远控木马,并且通常会实现持久化以长期驻留在受害者主机中。

图2‑1黑产团伙典型攻击流程

2.1 恶意程序传播

黑产团伙主要通过即时通讯软件、搜索引擎恶意推广、钓鱼邮件等途径传播恶意程序。

2.1.1 即时通讯软件

在《“游蛇”黑产团伙利用微信传播恶意代码的活动分析》[1]中,安天CERT详细介绍了黑产团伙通过招募“代理人”招收大量成员,以此帮助他们完成恶意程序大规模传播的运营模式。此外,安天CERT发现,黑产团伙通过即时通讯软件传播的恶意程序在执行后存在一些特定的行为表现,根据其行为表现可以分为3类:双击类恶意程序、跳图类恶意程序、损坏类恶意程序。

双击类恶意程序

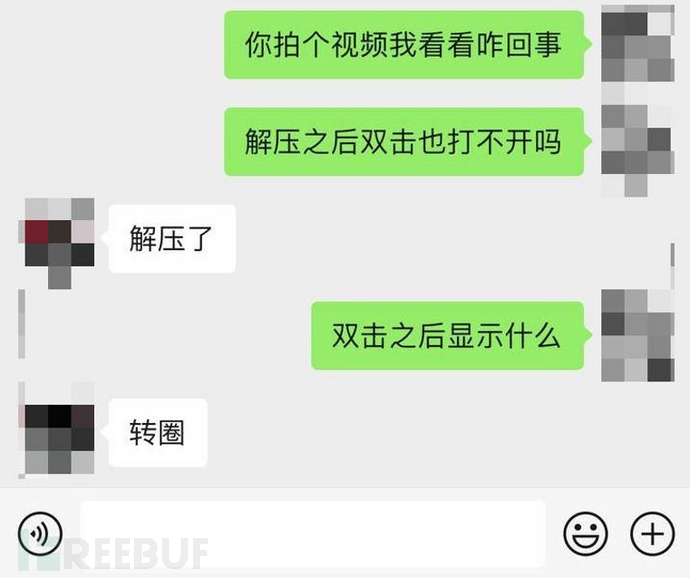

双击类恶意程序在执行后,鼠标光标往往会明显地转圈几秒钟,攻击者通过即时通讯软件诱导用户执行恶意程序,并根据用户反馈的结果(文字、截图或者录屏)判断恶意程序是否执行。

图2‑2 双击类恶意程序相关聊天记录

跳图类恶意程序

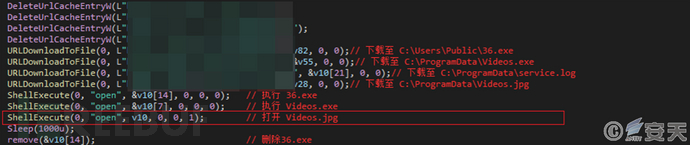

跳图类恶意程序从C2服务器获取所需的载荷文件之外,会再获取一个图像文件并打开。这种方式能够起到迷惑用户的作用,攻击者也能够通过用户反馈的结果是否弹出图片来判断其是否执行恶意程序。

图2‑3 下载并打开图像文件

损坏类恶意程序

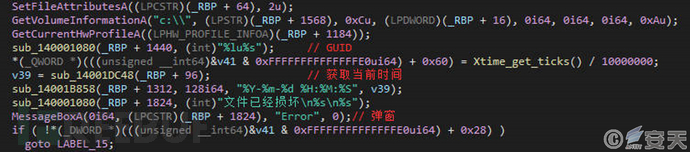

损坏类恶意程序在获取并执行所需的恶意载荷文件后,会弹出一个经过构造的报错弹窗,其中一般包含“文件已经损坏”字样以及机器的GUID和当前时间。

图2‑4 弹出经过构造的报错弹窗

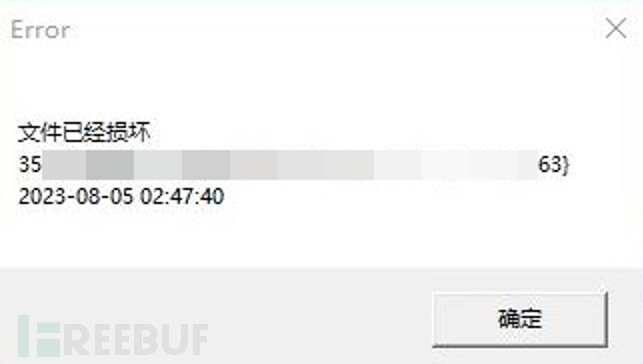

受害用户执行恶意程序看到报错弹窗后,往往会认为该文件损坏,并主动向攻击者发送截图进行询问,攻击者便可判断恶意程序得到执行。

图2‑5 报错弹窗

2.1.2 搜索引擎恶意推广

黑产团伙伪造微信、钉钉、WPS、PDF转换器等常用应用软件的下载网页,并购买国内主流搜索引擎的广告位对其伪造的虚假下载站进行恶意推广,以此诱导用户下载执行恶意程序。

图2‑6 黑产团伙伪造的一个虚假下载站

2.1.3 钓鱼邮件

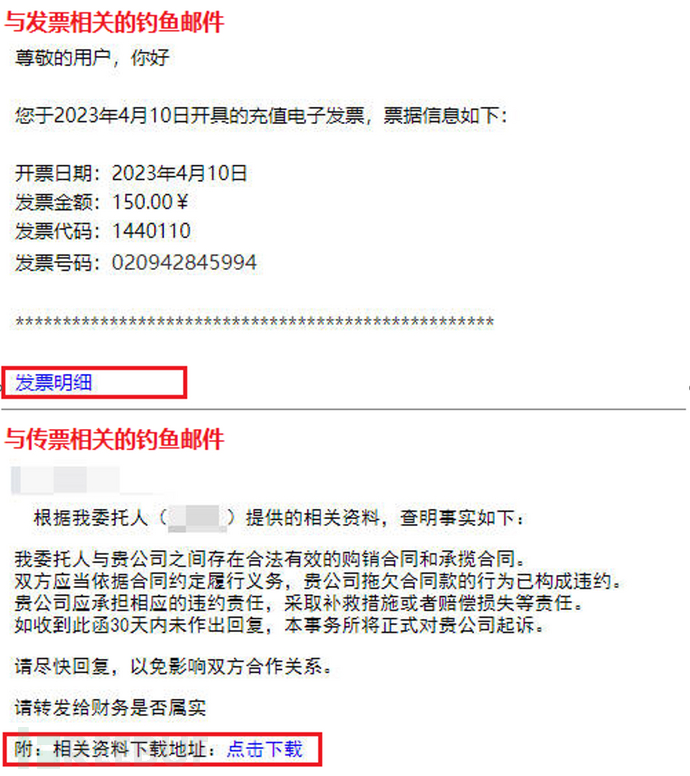

通过钓鱼邮件投递恶意程序时,黑产团伙会向用户发送主题及内容与“发V票”、“传票”相关的钓鱼邮件,邮件中通常带有超链接。

图2‑7 与“发v票”及“传票”相关的钓鱼邮件

用户点击链接后,便会跳转至伪装成提供票据服务、或者伪装成税务机关的钓鱼网站中。黑产团伙通过与票据相关的钓鱼邮件及钓鱼网站诱导用户下载执行恶意程序。

图2‑8 钓鱼网站

2.2 恶意程序执行

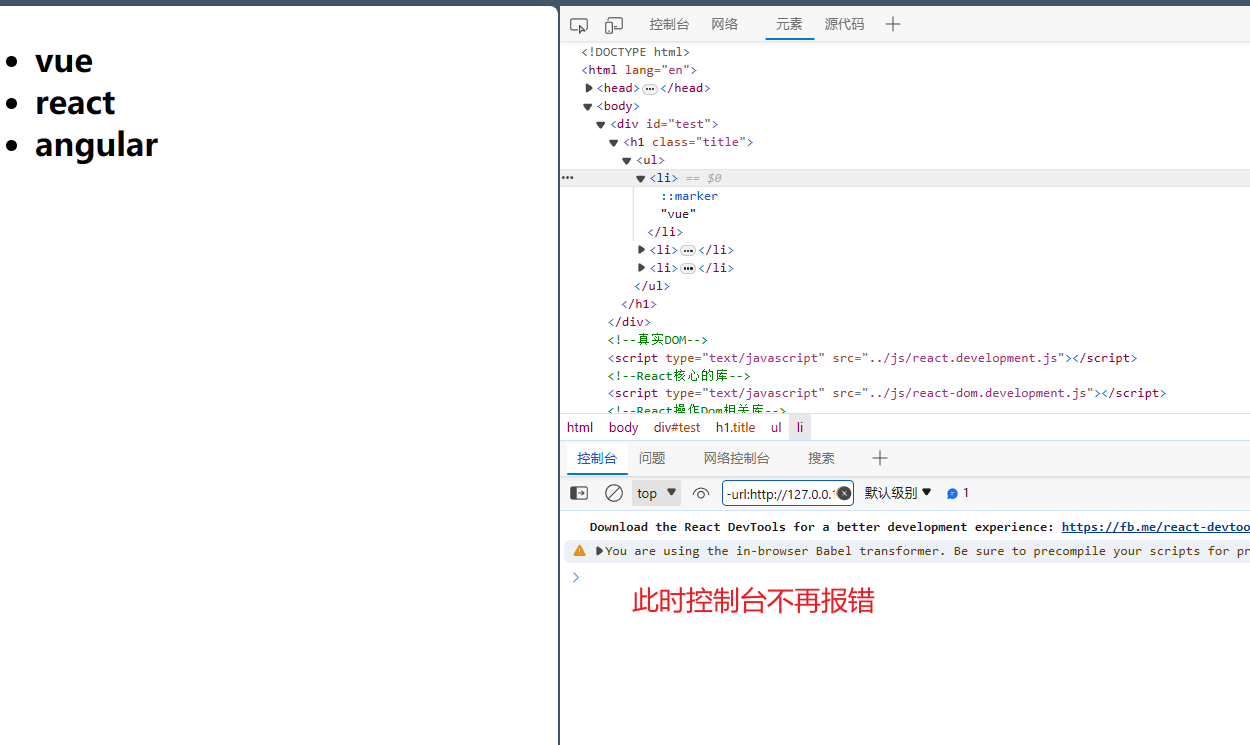

黑产团伙传播的初始恶意程序通常是一个恶意下载器,执行后通过访问可信站点或者攻击者服务器的方式获取下一阶段的恶意载荷文件,对它们进行加载、执行,组合利用“白加黑”、“内存执行Shellcode”、“内存解密Payload”等手段,最终在内存中执行Gh0st远控木马。

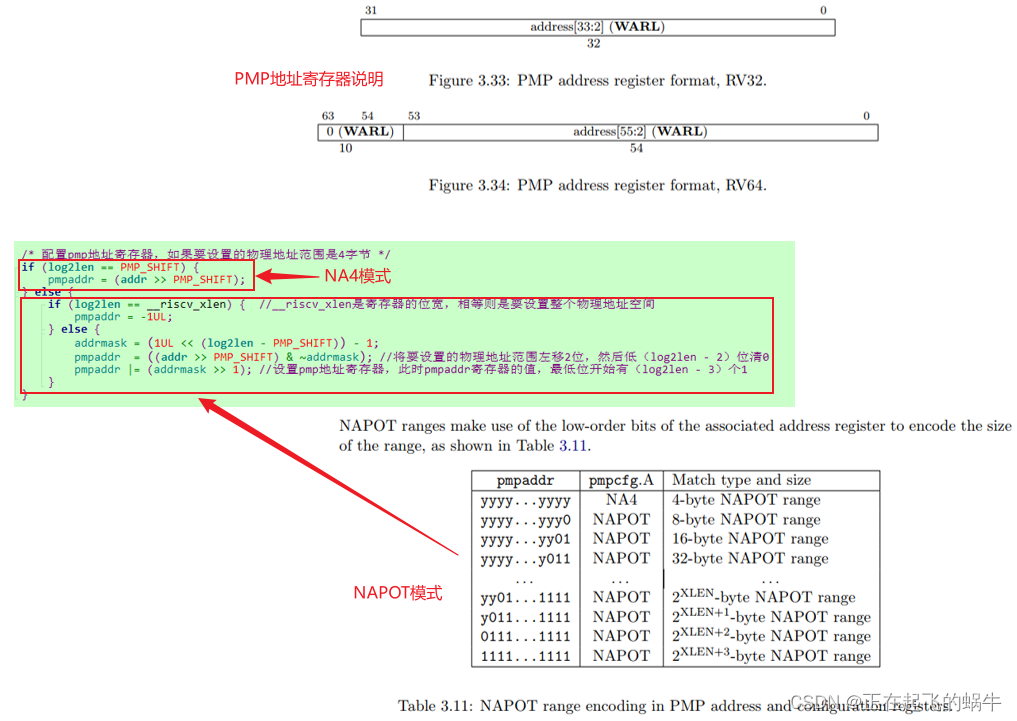

2.2.1 恶意载荷托管方式

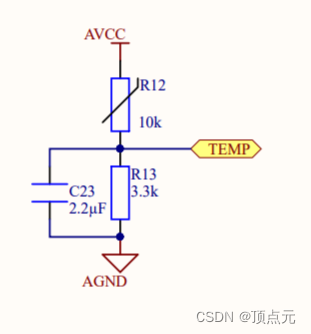

可信站点

在《利用云笔记平台投递远控木马的攻击活动分析》[2]中,安天CERT介绍了黑产团伙利用云笔记平台投递远控木马的攻击活动。攻击者将恶意载荷文件打包成压缩包,并托管于创建的云笔记分享中,目的是借助可信站点规避安全产品在流量侧的检测。其传播的恶意程序执行后从分享链接中获取恶意载荷文件,从而完成后续的攻击流程。目前已经观察到多个被用于进行攻击活动的云笔记分享,其中最早的创建时间为2022年1月份。

表2‑1 黑产团伙创建云笔记分享用以托管恶意载荷

黑产团伙基础设施

当黑产团伙将恶意载荷托管于自己搭建的基础设施中(如HFS服务器、FTP服务器等)时,会尽可能地对恶意载荷进行免杀处理,在对载荷文件进行加密处理以外,还可能会进一步进行去掉或加密PE文件的文件头、将载荷文件进行拆分等操作,以此规避安全产品对文件的检测。

2.2.2 恶意载荷加载方式

恶意载荷加载阶段,黑产团伙常使用的手段有“白加黑”、“内存执行Shellcode”、“内存解密Payload”等,并对这些手段进行组合利用。

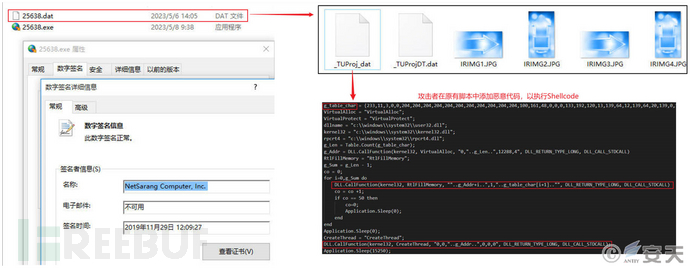

白加黑:黑产团伙利用一些正常程序在调用所需模块或脚本代码时未做严格验证的缺陷,构造出恶意的DLL文件或添加恶意的脚本代码,从而利用正常程序执行恶意代码。

在《“游蛇”黑产团伙针对国内用户发起的大规模攻击活动分析》[3]中,安天CERT介绍了黑产团伙利用NetSarang系列工具更新程序进行攻击的手段,该程序执行时会加载同目录下同名dat文件并解析其中脚本代码。攻击者利用这一点,在原本的脚本中添加恶意代码,从而执行恶意Shellcode。据观察,黑产团伙已经在多次攻击活动中使用该手段植入远控木马。

图2‑9 利用NetSarang系列工具更新程序执行恶意Shellcode

内存执行Shellcode:黑产团伙通常会将编写好的Shellcode保存至文本文件中,通过加载器读取文本中的内容,在内存中执行Shellcode。黑产团伙编写的Shellcode主要有两类:一类是用于检测系统中是否存在安全产品,并为加载器创建计划任务从而在受害主机中实现持久化;另一类是用于获取、解密得到远控木马并加载执行。

内存解密Payload:黑产团伙通常会预先对远控木马Payload进行加密处理,并在执行时使用相应的解密算法进行解密,从而在内存中加载执行最终的远控木马。

2.2.3 内存释放Gh0st远控木马

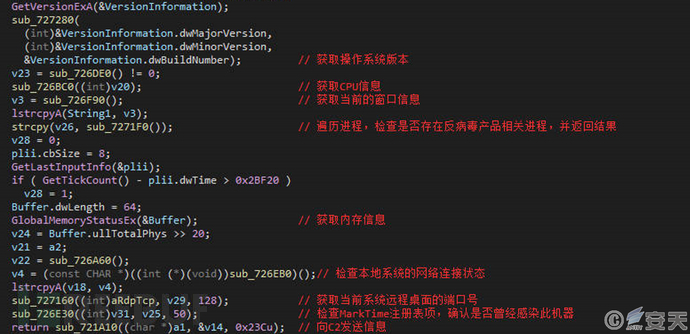

Gh0st远控木马由受控端和控制端两部分组成。被植入受害主机中的受控端会收集主机中的各类信息,包括系统基本信息、窗口信息、反病毒产品信息等,以此构造上线包发送至C2服务器,从而与控制端建立通信,并采用自定义算法对通信内容进行加解密。

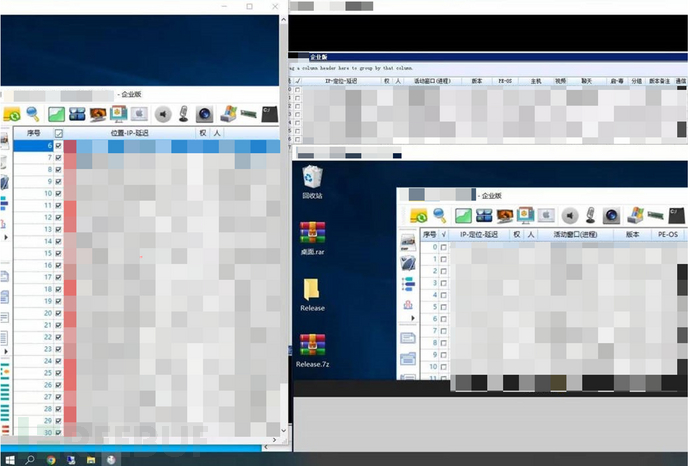

图2‑10 Gh0st远控木马某一变种收集信息构造上线包

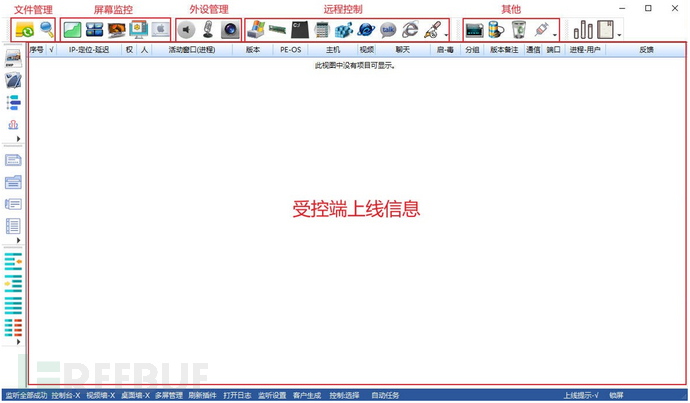

Gh0st远控木马能够接收远程控制指令执行相应的功能,支持以下载执行插件的形式扩展其功能模块。从捕获到的控制端程序中可以看出,该远控木马具备多种功能,主要功能可分为显示受控端上线信息、监控受控端屏幕、对受控端进行系统文件管理以及远程控制。

图2‑11 Gh0st远控木马控制端程序

据观察,虽然黑产团伙使用的控制端程序有多种不同版本,但整体来看基本一致。由于Gh0st远控木马的源代码已开源多年,该远控木马及基于其产生的大量衍生变种在黑产领域内广泛流传,因此黑产团伙可以快速构建控制端程序及其对应的受控端木马,并对受控端木马进行免杀处理。

图2‑12 黑产团伙使用的控制端程序

03黑产团伙的几种变现方式

植入Gh0st远控木马后,黑产团伙主要控制受害者主机中的微信、企业微信开展后续的攻击活动。一方面,黑产团伙利用受害者微信向其好友或所在群组中投放恶意程序,从而进一步扩大感染范围;另一方面,黑产团伙控制受害者微信,伪装成某一身份向受害者或其好友实施诈骗,或者对受害者好友进行恶意拉群后实施诈骗。

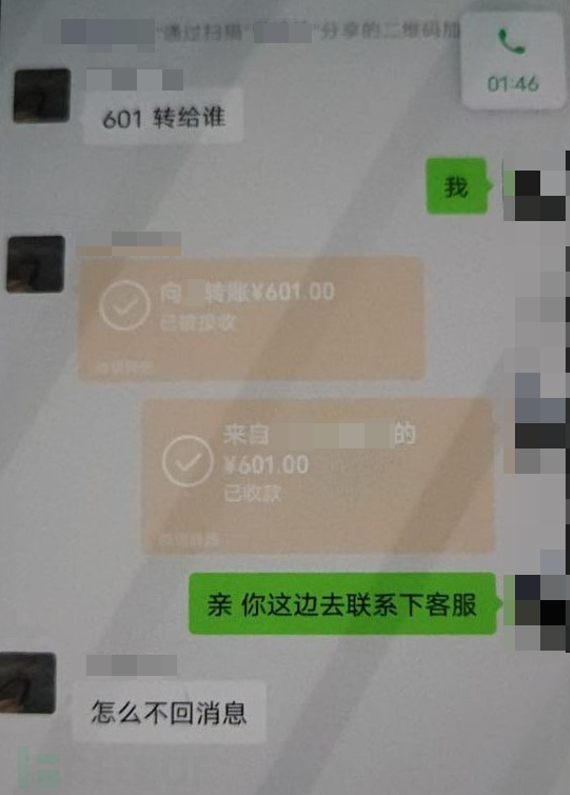

3.1 伪装身份后实施诈骗

黑产团伙通过远控木马对受害主机进行远程控制,控制受害者微信,伪装成受害者向其好友进行诈骗;或者控制受害者微信删除其某一好友,再tianjia一个与该好友微信相同头像的攻击者微信号,从而伪装其好友,对受害者实施诈骗。

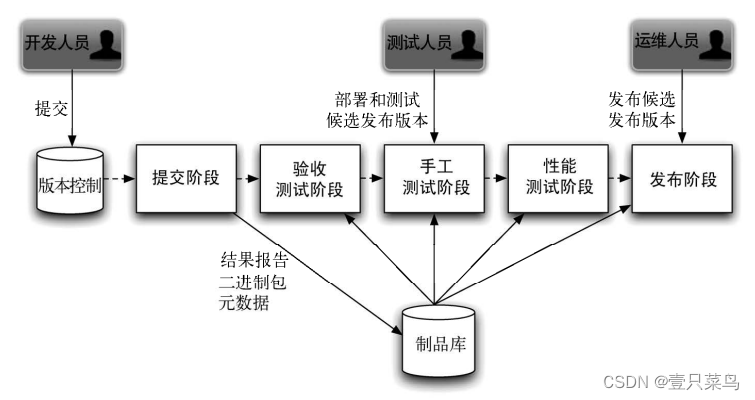

3.2 恶意拉群后实施诈骗

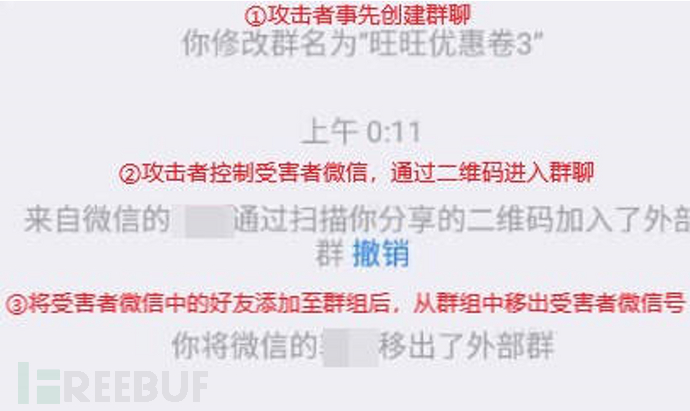

黑产团伙将受害者微信号tianjia进事先创建好的微信群中,控制受害者微信将其好友tianjia至该群组中,然后从群组中移出受害者微信号。

图3‑1 黑产团伙控制受害者微信进行恶意拉群的步骤

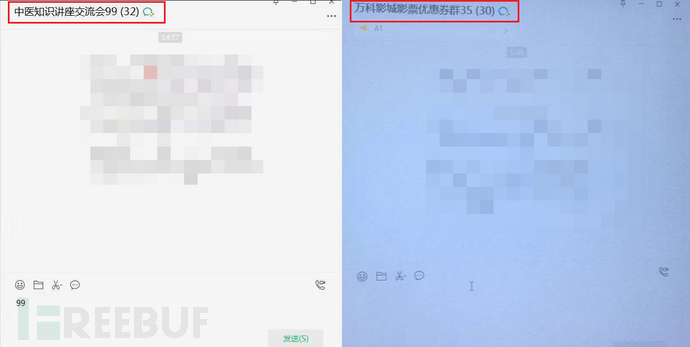

为防止被受害者发现,黑产团伙会在凌晨12点至早上6点这段时间进行活动,创建的群组名称通常与讲座交流会、youhui券、福利等相关,并使用数字对相关群组进行标记。

图3‑2 黑产团伙创建的群组

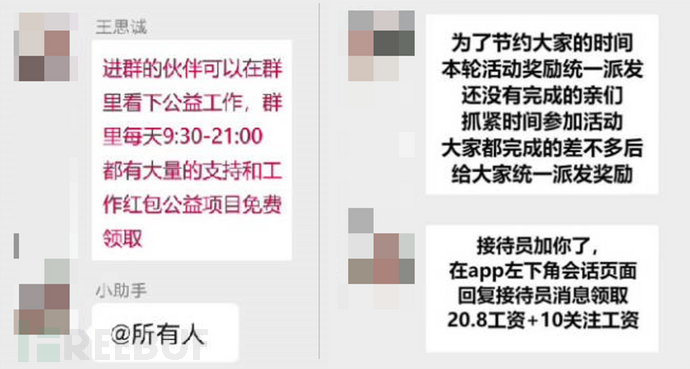

黑产团伙会在群组中通过发送红包等方式降低用户的防备心,诱导用户加入大群、tianjia接待员微信,并且通常以图片形式发送文字信息。

图3‑3 黑产团伙以图片形式发送文字信息

最后,黑产团伙会对筛选出的受害者进行诈骗,诱导其进行转账,并在诈骗成功后不再与受害者进行联系。

图3‑4 黑产团伙诱导用户进行转账

04防护、排查与处置

1.增强业务人员的安全意识

增强业务人员的安全意识,降低组织被攻击的可能性。客户服务人员、销售等使用微信、企业微信等电脑端登录的即时通讯应用时,避免因工作性质、利益原因,被诱导下载和运行不明来源的各类文件。组织可通过选择安全意识培训服务,巩固“第一道安全防线”。

2.加强终端文件接收和执行防护

部署企业级终端防御系统,实时检测防护即时通讯软件接收的不明文件。

最后,针对此类通过诱导和恶意构造,最终指向终端的攻击模式,安天建议客户及时更新智甲终端防御系统、探海威胁检测系统等产品的特征库、规则库,配置安全管控和告警策略,持续应对此类攻击。

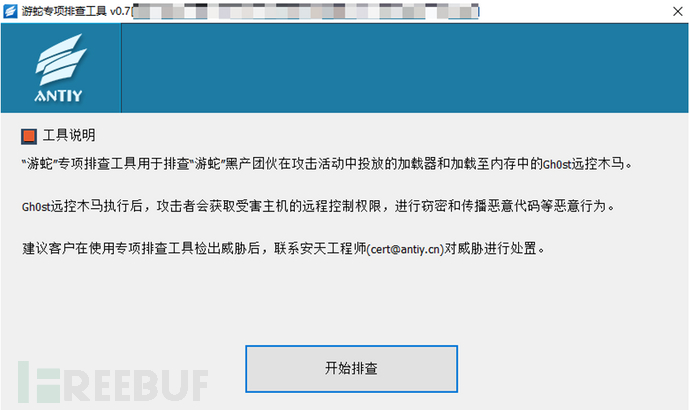

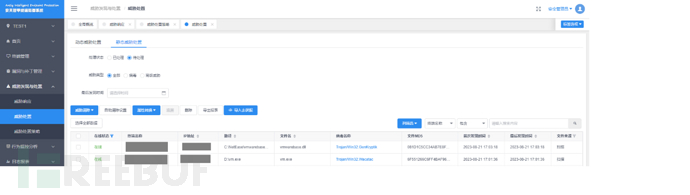

图4‑1 “游蛇”专项排查工具

“游蛇”专项排查工具用于排查“游蛇”黑产团伙在攻击活动中投放的加载器和加载至内存中的Gh0st远控木马。Gh0st远控木马执行后,攻击者会获取受害主机的远程控制权限,进行窃密和传播恶意代码等恶意行为。

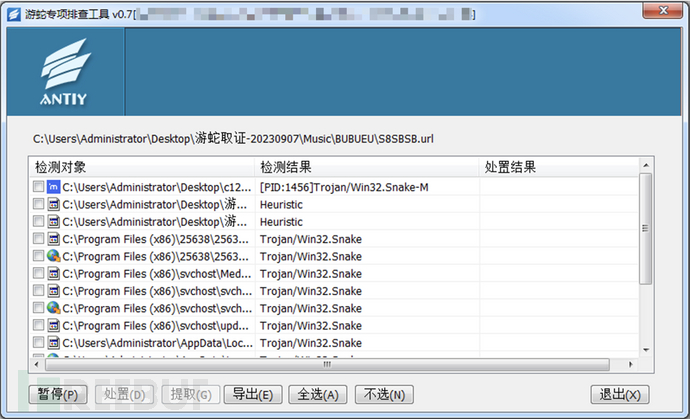

图4‑2 排查“游蛇”相关威胁

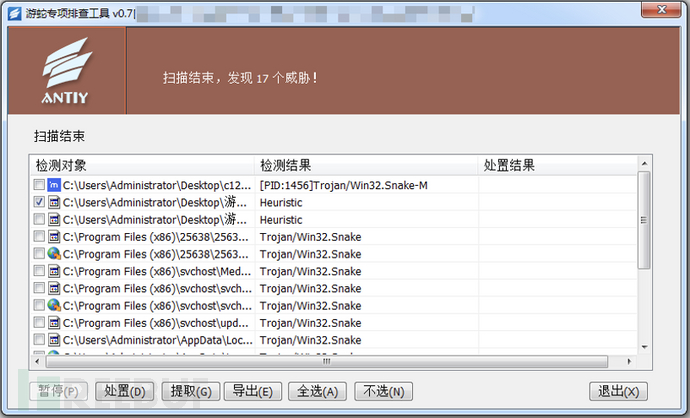

由于“游蛇”黑产团伙使用的攻击载荷迭代较快,且持续更新免杀技术,为了更精准、更全面的清除受害主机中存在的威胁,建议客户在使用专项排查工具检出威胁后,联系安天应急响应团队(cert@antiy.cn)处置威胁。

图4‑3 发现“游蛇”相关威胁

拨打安天7*24小时服务热线400-840-9234寻求帮助:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查。

3.加强终端文件接收和执行防护

部署企业级终端防御系统,实时检测防护即时通讯软件接收的不明文件。安天智甲终端防御系统采用安天下一代威胁检测引擎检测不明来源文件,通过内核级主动防御能力阻止其落地和运行。

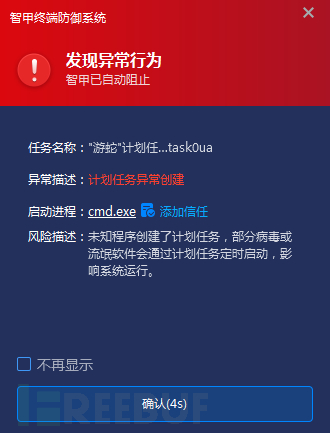

图4‑4 安天智甲终端防御系统有效防护“游蛇”黑产团伙攻击

针对“游蛇”黑产团伙的攻击行为,智甲升级了“感染环境检测”和“计划任务防御”模块能力:当“游蛇”团伙通过钓鱼等手段对目标终端分发恶意程序并诱导用户执行时,智甲通过后台实时监控计划任务,一旦发现有名为游蛇特征的任务创建时,立即解析其运行参数,拼接出恶意程序完整路径,结束恶意程序进程并删除该文件,保证在恶意代码运行时有效识别并阻断。阻断完成后立即弹窗提醒用户,保证业务环境安全。

图4‑5 安天智甲终端防御系统拦截异常创建的计划任务

最后,针对此类通过诱导和恶意构造,最终指向终端的攻击模式,安天建议客户及时更新智甲终端防御系统、探海威胁检测系统等产品的特征库、规则库,配置安全管控和告警策略,持续应对此类攻击。

学习更多渗透技能!欢迎领取hack视频网络安全资料