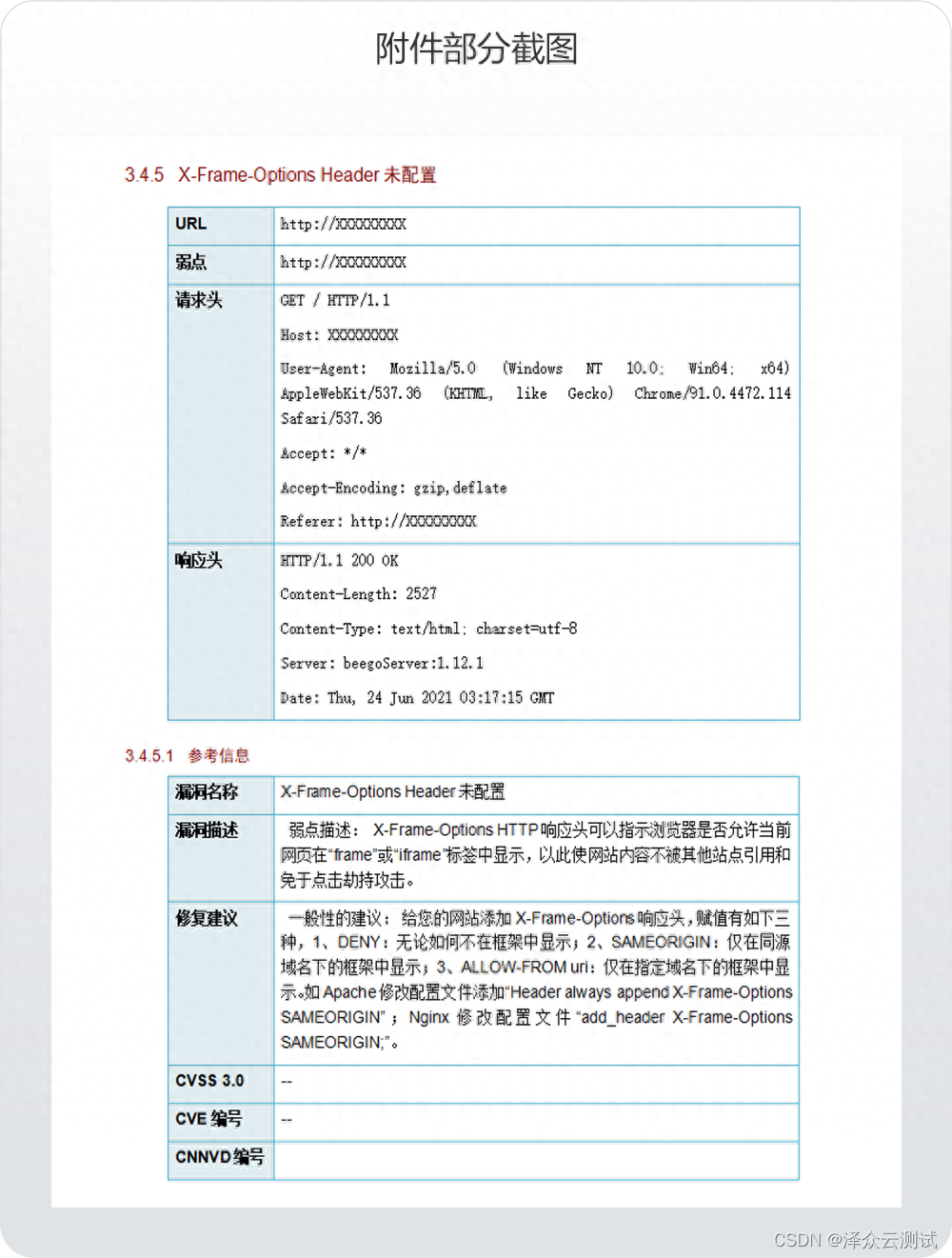

漏洞描述

| Name | SSH版本信息可被获取 |

|---|---|

| Description | SSH服务允许远程攻击者获得ssh的具体信息,如版本号等等。这可能为攻击者发动进一步攻击提供帮助。 |

| CVE No. | CVE-1999-0634 |

分析结果

该问题不属于漏洞,不存在安全风险。SSH协议是一种安全协议,只要合理配置并且已经升级到最新补丁版本,并不会有安全风险。

根据NVD官网给出的说明,这不属于安全漏洞,这个漏洞编号已不再使用,检查出来这个编号只是说明检测到系统中有ssh服务在运行。

NVD:(National Vulnerability Database,国家漏洞数据库)是美国政府官方根据NIST的SCAP标准协议所描述的安全漏洞管理信息库,具体由美国国土安全部下属的NCSD国家网际安全部门US-CERT 组负责维护。 NVD - Home

处理

无法处理。sshd_config中的Banner项只是ssh主机前输出的信息,源码处理机制就是telnet其端口就会返回版本信息,可以隐藏版本信息。

解决方案1(未解决)

通过自定义Banner来代替系统默认的Banner,保证SSH信息不被泄露。

操作步骤:

[root@server ~]# touch /etc/ssh/ssh_banner

[root@server ~]# echo "Welcome to ssh" > /etc/ssh/ssh_banner

[root@server ~]# vim /etc/ssh/sshd_config

找到如下行进行编辑。

# no default banner path

#Banner none

Banner /etc/ssh/ssh_banner

修改成下图

[root@server ~]# systemctl restart sshd

[root@server ~]# systemctl status sshd

备注:此方案会改变SSH登录的信息,telnet依然会显示版本号

解决方案2(隐藏ssh版本号)

#查找sshd的位置

# which sshd

#备份

# cp /usr/sbin/sshd /usr/sbin/sshd.bak

#查看版本的关键字符

# strings /usr/sbin/sshd |grep OpenSSH_

#修改成你需要的版本号

sed -i 's/OpenSSH_7.4/OpenSSH_9.9/g' /usr/sbin/sshd

#重启测试sshd是否正常,能正常重启代表成功设置

# /etc/init.d/sshd restart

Restarting sshd (via systemctl): [ OK ]

备注:telnet测试显示为自己修改的版本号

![]()

![[nltk_data] Error loading stopwords: <urlopen error [WinError 10054]](https://img-blog.csdnimg.cn/482933ab62254fb5b19232ef99b2d975.png)

![[硬件基础]-快速了解555定时器](https://img-blog.csdnimg.cn/4e4777f47be444f580dcdab1209f35ac.png#pic_center)