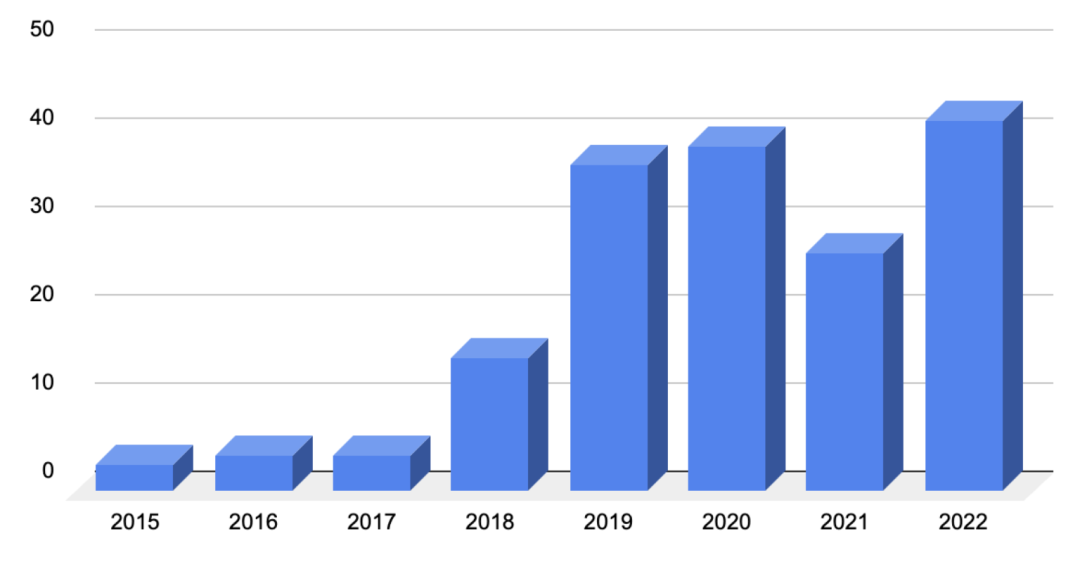

2022 年,Kubernetes继续巩固自己作为关键基础设施领域的地位。从小型到大型组织,它已成为广受欢迎的选择。出于显而易见的原因,这种转变使 Kubernetes 更容易受到攻击。但这还没有结束,开发人员通常将Kubernetes 部署与其他云原生组件一起使用来构建一个完善的工作系统。不幸的是,这种组合会导致具有更多组件的更复杂的基础架构。这最终会增加易受攻击的表面积和范围。

根据 Red Hat 的2022 年 Kubernetes 安全状况报告https://www.redhat.com/rhdc/managed-files/cl-state-of-kubernetes-security-report-2022-ebook-f31209-202205-en.pdf,去年接受调查的人中有 93% 报告了至少一次影响 Kubernetes 环境的事件。在报告的全部安全事件中,53% 是由于配置错误造成的,38% 是由于利用漏洞造成的。该趋势表明漏洞数量增加主要是由于攻击面的增加和漏洞管理的复杂性。

在本文中,我们讨论了 2022 年 Kubernetes 漏洞以及我们可以从中学到什么。为了确保我们都在同一页面上,让我们重温一下 NIST SP 800-53中的标准漏洞定义:系统安全程序、设计、实施或内部控制中的缺陷或弱点可能会被执行(意外触发或故意利用)并导致安全漏洞或违反系统安全政策。

在哪里寻找 Kubernetes 漏洞?

有各种受信任的数据源负责识别、收集和发布公共领域中的漏洞。主要有 NVD(国家漏洞数据库)CVE 数据库、GitHub 安全公告、Exploit-DB、供应商通知和官方项目公告。

以下是查找 Kubernetes 漏洞的来源列表:

https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=kubernetes

https://kubernetes.io/docs/reference/issues-security/official-cve-feed/

https://groups.google.com/g/kubernetes-security-announce

https://www.cvedetails.com/vulnerability-list/vendor_id-15867/product_id-34016/Kubernetes-Kubernetes.html

https://github.com/advisories?query=kubernetes

Kubernetes相关漏洞分类

拒绝服务

当合法用户或客户端由于恶意威胁行为者的行为而无法访问服务或系统时,就会出现此漏洞。例如,假设有人正在通过大量请求您的Kubernetes API 服务器;API 服务器可能会停止响应其他合法请求。

特权升级

某些系统弱点允许攻击者在安全范围内获得未经授权的访问。在 Kubernetes 中,容器逃逸是一个常见的弱点,当黑客利用它时,可以以提升的权限访问主机。

绕过一些东西

这是一类漏洞的更广泛术语,包括身份验证绕过、执行代码绕过、权限绕过等。

缓冲区溢出

通常,由于代码中的错误(例如对越界内存缓冲区的处理不当),可能会发生缓冲区溢出。它允许恶意行为者访问其他共同托管进程的内存并泄露不需要的信息。

任意代码执行

在这里,攻击者利用代码中的缺陷并使用它来执行任意恶意代码,通常是为了获得更高的访问权限、网络访问权限或对主机系统的控制。

目录或文件遍历

利用此漏洞,黑客可以利用代码中的弱点遍历主机系统或网络上的任意文件和目录。

2022 主要漏洞盘点

1. CVE-2022-0811 – CRI-O 运行时中的容器转义漏洞

今年早些时候, CrowdStrike安全研究人员披露了 Kubernetes 使用的容器运行时 CRI-O 中的这个漏洞,其 CVE 评分为 9.0(严重)。它允许具有访问权限的恶意行为者在 Kubernetes 集群中创建 pod,以通过滥用 kernel.core_pattern 参数在主机上设置任意内核参数。该漏洞允许黑客逃离 Kubernetes 容器并获得对主机的 root 访问权限,从而可能使他们能够部署恶意软件、窃取数据并在集群中实现横向移动。

漏洞详细影响:

直接受影响的软件 CRI-O 版本1.19 + 要确定主机是否受到影响:

run crio —version虽然该漏洞存在于 CRI-O 中,但依赖它的软件和平台也可能存在漏洞,包括:

OpenShift 4+

用于 Kubernetes 的 Oracle 容器引擎

https://www.crowdstrike.com/blog/cr8escape-new-vulnerability-discovered-in-cri-o-container-engine-cve-2022-0811/

预防措施

使用策略来阻止对内核资源的不安全访问,例如Pod Security Admission Controllers ,它已经从 Kubernetes 1.25取代了Pod Security Policies 。您还可以使用来自 Kyverno 的第三方准入控制器。

定期对集群进行扫描和审计,一旦发布补丁,第一时间修补漏洞。

2. CVE-2022-1708 – 通过 execSync 请求耗尽内存的节点 DOS

这又是 CRI-O 容器运行时中的一个漏洞,会导致节点上的内存或磁盘空间耗尽,从而影响系统可用性。它的 CVE 评分为 7.5(高)。任何有权访问 Kubernetes API 的人都可以调用 execSync,它运行命令或从容器同步获取日志。如果命令的输出量很大,可能会把内存或磁盘填满,导致节点或其他共管服务不可用。

CVE-2022-31030也类似于 CVE-2022-1708,但 CVE-2022-31030 是由于 containerd 容器运行时而不是 CRI-O。

漏洞详细影响:

在 CRI-O 中发现了一个漏洞,该漏洞会导致任何有权访问 Kube API 的人在节点上耗尽内存或磁盘空间。ExecSync 请求在容器中运行命令并记录命令的输出。命令执行后,CRI-O 会读取此输出,并以读入与命令输出对应的整个文件的方式读取。因此,如果命令的输出很大,则可能耗尽CRI-O 读取命令输出时节点的内存或磁盘空间。此漏洞的最大威胁是系统可用性。

https://nvd.nist.gov/vuln/detail/CVE-2022-1708

预防措施:

使用最小权限原则来降低被攻击的风险。如果您不授予在 Pod 上运行“exec”命令的权限,或者不授予与 Kubernetes API 服务器交互的应用程序使用的服务帐户的最低权限,黑客将无法利用该漏洞。

补丁发布后立即更新实施。

3. CVE-2022-29165 – ArgoCD 身份验证绕过

这个得分最高为 10.0 的严重漏洞让 ArgoCD 的用户感到恐慌,ArgoCD 是一种流行的 GitOps 持续交付工具,用于在 Kubernetes 集群上部署应用程序。该漏洞允许未经身份验证的用户获得匿名访问权限,使他们能够通过发送特制的 JSON Web 令牌 (JWT) 来冒充包括管理员在内的任何其他用户。

利用很容易,因为攻击者不需要 ArgoCD 中的任何帐户。默认情况下,ArgoCD 服务帐户获得集群管理员角色,从而使攻击者能够完全访问 Kubernetes 集群。

漏洞详细影响:

如果启用了对实例的匿名访问,攻击者可以:

提升他们的权限,有效地允许他们在集群上获得与 Argo CD 实例相同的权限,在默认安装中是集群管理员。这将允许攻击者创建、操纵和删除集群上的任何资源。

通过部署具有提升权限的恶意工作负载来泄露数据,从而绕过 Argo CD API 强制执行的敏感数据的任何编辑

该漏洞的补丁已经发布在以下 Argo CD 版本中:

v2.3.4

v2.2.9

v2.1.15

https://github.com/argoproj/argo-cd/security/advisories/GHSA-r642-gv9p-2wjj

预防措施:

禁用对 ArgoCD 的匿名访问。

遵循应用程序服务帐户的最小权限原则。

将关键组件端点置于安全边界之后,只有受信任的人才能访问该边界。

4. CVE-2022-23648 – Containerd 中的任意主机文件访问

该漏洞存在于containerd版本 1.6.1、1.5.10 和 1.14.12 中,允许攻击者读取任意主机文件。因此,攻击者可以读取 kubelet 私钥等机密文件,并可以访问 Kubernetes API 服务器/etcd 数据库来窃取信息。

漏洞详细影响:

攻击者最有吸引力的目标文件将是 kubelet 的私钥,用于节点 kubelet 和 KubeAPI 服务器之间的通信。Kubelet 是 Kubernetes 中绝对可信的组件,它可以要求 KubeAPI 服务器提供存储在 ETCD 中的任何信息,例如Kubernetes Secrets、ConfigMaps 等。这些信息可以被泄露或在本地使用,以访问 ETCD 中受保护的接口和数据资产。Kubernetes 乃至整个云基础设施。

https://nvd.nist.gov/vuln/detail/CVE-2022-23648

预防措施:

-使用Kubescape等持续扫描解决方案来检测漏洞。

补丁发布后立即实施。

5. CVE-2022-0185 – Linux 内核容器逃逸

Linux 中的文件上下文 API 中基于堆的缓冲区溢出缺陷会导致越界写入。然后,具有本地访问权限的恶意行为者可能会导致拒绝服务攻击或在主机上运行任意代码。要检测 Kubernetes 中的此漏洞暴露,您需要找到具有 CAP_SYS_ADMIN 功能的 pod。

漏洞详细影响:

该问题是“文件系统上下文”组件中的整数下溢问题。整数下溢发生在对无符号整数变量的减法低于零并且计算结果环绕整数的最大值而不是显示负值时。当发生这种下溢时,大小检查失败,并且调用程序可以写入超出内核空间中分配的 4kb 内存的范围。使用这种“未绑定写入”,攻击者可以更改内核内存中的值,例如,将对自己的访问权限添加到同一节点上运行的任何其他进程。

“文件系统上下文”在 Linux 内核挂载文件系统时使用。这已被“文件上下文 API”取代,但对于遗留支持,部分功能已向后移植,问题在于遗留参数的处理。非特权用户本地进程(在启用非特权用户命名空间的情况下)或具有 CAP_SYS_ADMIN 特权的进程可能导致遗留代码的调用,从而利用此漏洞。

https://access.redhat.com/security/cve/CVE-2022-0185

https://security-tracker.debian.org/tracker/CVE-2022-0185

https://ubuntu.com/security/CVE-2022-0185预防措施:

限制 Kubernetes 部署中的容器功能。

部署成熟的检测工具,可以快速发现您暴露并提醒您降低风险。

6. CVE-2022-39306 – 未经授权访问 Grafana 代码库中的任意端点

Grafana Labs针对其开源产品中的一个新的严重漏洞发布了安全公告。该漏洞标记为CVE-2022-39328,可让攻击者绕过任意服务端点的授权。这是一个绕过身份验证的严重漏洞。大约 50% 的 Kubernetes 用户在生产中使用 Grafana 这一事实使得这个 CVE 特别值得注意。

漏洞详细影响:

未经身份验证的用户可以恶意查询任意端点。

https://grafana.com/blog/2022/11/08/security-release-new-versions-of-grafana-with-critical-and-moderate-fixes-for-cve-2022-39328-cve-2022-39307-and-cve-2022-39306/

预防措施:

Grafana 发布了一个修复:版本 9.2.4。

总结

容器逃逸是 Kubernetes 中最常被利用的漏洞之一。在 Kubernetes 部署中实施 AppArmor 和 SELinux 等安全配置文件以及 Pod 安全标准可以减少遭受攻击的风险。

在为您的服务帐户和用户分配角色和权限时,请遵循最小权限原则。这减少了攻击者在集群上获得过多特权的机会,即使他们已经渗透了它。利用Kubescape门户中的RBAC 可视化工具来检测具有不必要权限的角色和参与者。

使用纵深防御技术使恶意行为者更难实现横向移动和泄露数据。

建议对K8s 清单文件、代码存储库和集群进行频繁且持续的扫描以查找漏洞。

建立一个流程来定期更新 Kubernetes 集群上的软件包。使用gVisor等容器沙箱项目,可以通过在多租户系统中提供强隔离来加强容器边界并防止容器逃逸和特权升级。

推荐

TeamTNT黑客组织以Kubernetes为目标,近50000个IP被攻击

K8S安全配置最佳实践

原创不易,随手关注或者”在看“,诚挚感谢!