一、Google 搜索引擎的使用技巧

1、Google 常用语法说明

site 指定域名

inurl URL 中存在的关键字页面

intext 网页内容里面的关键字

Filetype 指定文件类型

intitle 网页标题中的关键字

link 返回你所有的指定域名链接

info 查找指定站点信息

cache 搜索 Google 里的内容缓存

2、技巧

技巧 1:inurl,拆开来,就是 in url ,它的作用是限定在 url 中搜索。

例:输入内容:inurl:qq.txt

技巧 2: "inurl:admin_login.asp" 查找后台登录页面

我们可以看到全部都是后台登录的页面。

技巧 3: “intitle:index.of .bash_history”

intitle 表示标题

index.of 表示包含 index.of 字段,出现该字段表示网站目录是对我们开放的,我们可以查看到网站

目录下的所有文件信息。

.bash_history 表示我们要筛选的文件名称,也可以替换成其他的敏感信息文件,该文件记录了用

户的历史命令记录;

例子:intitle:index.of config_global.php

技巧 4 “cache:baidu.com”

cache 返回的结果是被搜索引擎收录时的页面,比如一些页面被删除了,我们通过 cache 还是可以访问。

技巧 5 “Kali filetype:torrent”

Kali 是我们要搜索的关键字;

filetype 指定文件类型

torrent 文件类型名称,torrent 是种子文件,可以填写任意扩展名。

技巧 6 “apache site:baidu.com”

apache 是我们搜索的关键字

site 可以查询网站的收录情况

bbs.xuegod.cn 目标网站:百度

使用场景,我们通常在一些网站中找到一些有用的信息是非常麻烦的 ,因为站内的搜索功能并不是那么好用,所以我们使用该方式可以快速的查找到自己想要的信息;

总结:谷歌黑客数据库:https://www.exploit-db.com/google-hacking-database

在谷歌黑客数据库中有大量的搜索引擎语法以及搜索案例如下

二、shodand搜索引擎的使用技巧

Shodan是一个搜索引擎,它使用户可以搜索连接Internet的设备和明确的网站信息,Shodan的用法与Google大致相同。

1、注册

1、Shodan 官网:https://www.shodan.io ,使用 Shodan需要注册,不注册功能会受限制。

2、注册链接注册:https://account.shodan.io/register 。

2、语法

hostname,搜索指定的主机或域名,例如 hostname:baidu;

port,搜索指定的端口或服务,例如 port:80;

country,搜索指定的国家,例如 country:US、country:CN;

city,搜索指定的城市,例如 city:beijing;

org,搜索指定的组织或公司,例如 org:"Google";

isp,搜索指定的ISP供应商,例如 isp:"China Telecom";

product,搜索指定的操作系统/软件/平台,例如 product:"Apache httpd";

version,搜索指定的软件版本,例如 version:"1.6.2";

geo,搜索指定的地理位置,参数为经纬度,例如 geo:"31.8639, 117.2808";

before/after,搜索指定收录时间前后的数据,格式为dd-mm-yy,例如 before:"11-11-15";

net,搜索指定的IP地址或子网,例如 net:"210.45.240.0/24";

3、命令行下使用

1、安装官方库

pip install shodan2、初始化

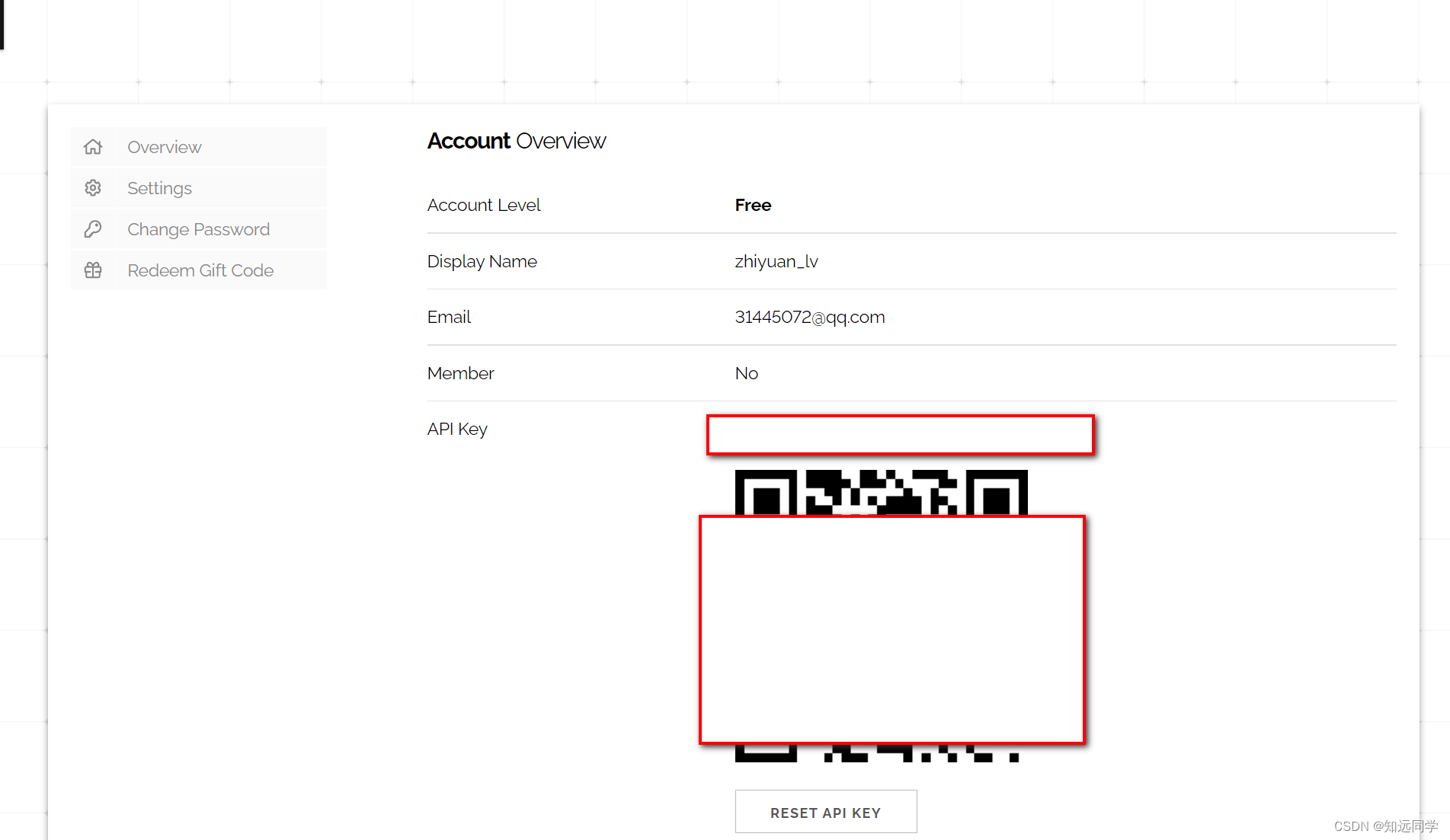

shodan init [API_Key]API_KEY在网站Account中可以看到,每个账号的key不相同

shodan init zWdOzGcrZig28BnpawRXkkrs

Successfully initialized

出现Successfully initialized提示,表示初始化成功。

3、常用命令

count 返回查询的结果数量;

download 将搜索结果下载到一个文件中,文件中的每一行都是 JSON 格式存储的目标 banner 信息。默认情况下,该命令只会下载1000条结果,如果想下载更多结果需要增加 --limit 参数;

parse 我们可以使用 parse 来解析之前下载数据,它可以帮助我们过滤出自己感兴趣的内容,也可以用来将下载的数据格式从 JSON 转换成 CSV 等等其他格式,当然更可以用作传递给其他处理脚本的管道。例如,我们想将上面下载的数据以CSV格式输出IP地址、端口号和组织名称;

host 查看指定主机的相关信息,如地理位置信息,开放端口,甚至是否存在某些漏洞等信息;

search 直接将查询结果展示在命令行中,默认情况下只显示IP、端口号、主机名和HTTP数据。当然我们也可以通过使用 –fields 来自定义显示内容,例如,我们只显示IP、端口号、组织名称和主机名;

4、代码中使用shodan库,示例:

#在使用 shodan 库之前需要初始化连接 API

import shodan

SHODAN_API_KEY = "API_Key"

api = shodan.Shodan(SHODAN_API_KEY)

try:

# 搜索 Shodan

results = api.search('apache')

# 显示结果

print 'Results found: %s' % results['total']

for result in results['matches']:

print result['ip_str']

except shodan.APIError, e:

print 'Error: %s' % e5、常用库函数

shodan.Shodan(key):初始化连接APIShodan.count(query, facets=None):返回查询结果数量Shodan.host(ip, history=False):返回一个IP的详细信息Shodan.ports():返回Shodan可查询的端口号Shodan.protocols():返回Shodan可查询的协议Shodan.services():返回Shodan可查询的服务Shodan.queries(page=1, sort='timestamp', order='desc'):查询其他用户分享的查询规则Shodan.scan(ips, force=False):使用Shodan进行扫描,ips可以为字符或字典类型Shodan.search(query, page=1, limit=None, offset=None, facets=None, minify=True):查询Shodan数据

三、资产检索FOFA搜索引擎使用技巧

1 、FOFA介绍

FOFA是一款非常强大的搜索引擎,FOFA(网络空间资产检索系统)是世界上数据覆盖更完整的IT设备搜索引擎,拥有全球联网IT设备更全的DNA信息。探索全球互联网的资产信息,进行资产及漏洞影响范围分析、应用分布统计、应用流行度态势感知等。相对于shodan来说FOFA的优点就是更加本土化,拥有更多的域名数据,建立了全球最大的资产规则集,而且现在已经更新了识别蜜罐的功能。

2、常用语法如下:

1. title网站标题

title="beijing" 从标题中搜索“北京”

例如我们要搜索title中包含百度的资产。

title="百度"

2. body页面内容

body可以通过页面中包含的特定字符串来搜索资产。

body="保定"

3、根据地区检索

country="CN" 搜索指定国家(编码)的资产。

region="Xinjiang" 搜索指定行政区的资产 。 [ˈriːdʒən] 区域

city="beijing" 搜索指定城市的资产。

排除地区方法使用 !=

例如在通过domain搜索资产的时候会有香港的服务器,那如何排除香港的服务器?

domain="baidu.com" && region!="HK"

4、通过icon图标搜索资产

可以将网站图片拉进FOFA浏览器内,FOFA会自动计算icon的hash值,然后通过hash值进行搜索资产。

5、通过JavaScript文件查询

通过页面中包含的js文件进行查询定位

FOFA语法:js_name="./script/core/lib/require.js"

6、使用FOFA规则列表搜索CMS资产,需要充值会员后使用

点击后自动调用FOFA语法:app="友点建站-CMS"

四、常见最新漏洞公布网站

美国著名安全公司Offensive Security的漏洞库 http://www.exploit-db.com [比较及时]

赛门铁克的漏洞库 http://www.securityfocus.com (国际权威漏洞库)

国家信息安全漏洞共享平台 http://www.cnvd.org.cn/

国内安全厂商——绿盟科技 http://www.nsfocus.net

俄罗斯知名安全实验室 https://www.securitylab.ru/vulnerability/

CVE常见漏洞和披露 http://cve.mitre.org

信息安全漏洞门户 http://vulhub.org.cn/index

安全客 https://www.anquanke.com/

美国国家信息安全漏洞库 https://nvd.nist.gov/

知道创宇漏洞库 https://www.seebug.org/