OWASP将其定义为:

当 Web 应用程序接受不受信任的输入时,可能会导致 Web 应用程序将请求重定向到不受信任输入中包含的 URL,则可能会出现未经验证的重定向和转发。通过修改恶意站点的不受信任的 URL 输入,攻击者可以成功发起网络钓鱼诈骗并窃取用户凭据。

如上所述,这样做的常见用途是创建一个 URL,该 URL 最初转到真实站点,但然后将受害者重定向到由攻击者控制的站点。此站点可能是目标登录页面的克隆以窃取凭据,请求信用卡详细信息以支付目标站点上的服务费用,或者只是充满广告的垃圾邮件页面。

目的

滥用重定向页面将用户移出 DVWA 网站或移动到网站上与预期不同的页面。

低水平

重定向页面没有限制,您可以重定向到您想要的任何地方。

剧透:尝试浏览 /vulnerability/open_redirect/source/low.php?redirect=https://digi.ninja

http://127.0.0.1/vulnerabilities/open_redirect/source/low.php?redirect=https://digi.ninja

http://127.0.0.1/vulnerabilities/open_redirect/source/low.php?redirect=https://digi.ninja

低水平情景下,可以直接跳转到对应网址ninja

中级

该代码可防止您使用绝对 URL 将用户带离网站,因此您可以使用相对网址将用户带到同一网站上的其他页面,也可以使用协议相对网址。

剧透:尝试浏览 /vulnerability/open_redirect/source/low.php?redirect=//digi.ninja

中水平情景下,无法直接跳转

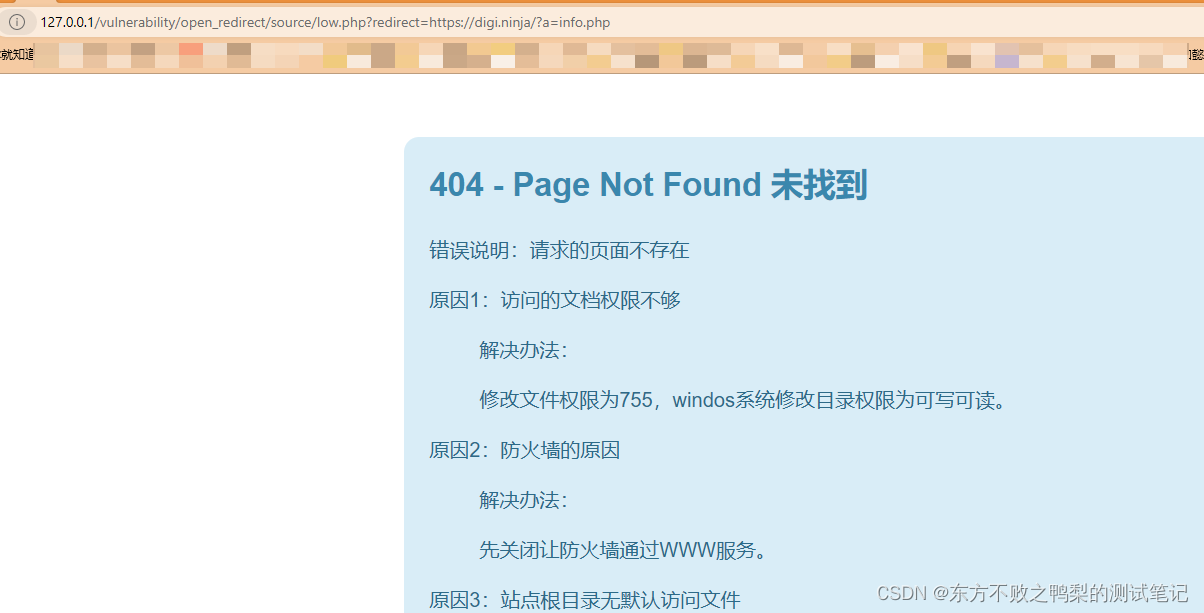

高水平

重定向页面试图锁定您仅重定向到 info.php 页面,但通过检查 URL 是否包含“info.php”来实现。

剧透:尝试浏览 /vulnerability/open_redirect/source/low.php?redirect=https://digi.ninja/?a=info.php

不可能的水平

系统不接受页面或 URL 作为重定向目标,而是使用 ID 值来告知重定向页面重定向到的位置。这会将系统限制为只能重定向到它知道的页面,因此攻击者无法修改内容以转到他们选择的页面。

![DAY 77 [ Ceph ] 基本概念、原理及架构](https://img-blog.csdnimg.cn/6016b8e5f6174afaaf5cb13e39a8edcd.png)