目录

1.树概念及结构

1.1树的概念

1.3树的表示

1.4树在实际中的运用(表示文件系统的目录结构)

2.二叉树的概念及结构

2.1概念

2.2现实中的二叉树:

2.3特殊的二叉树:

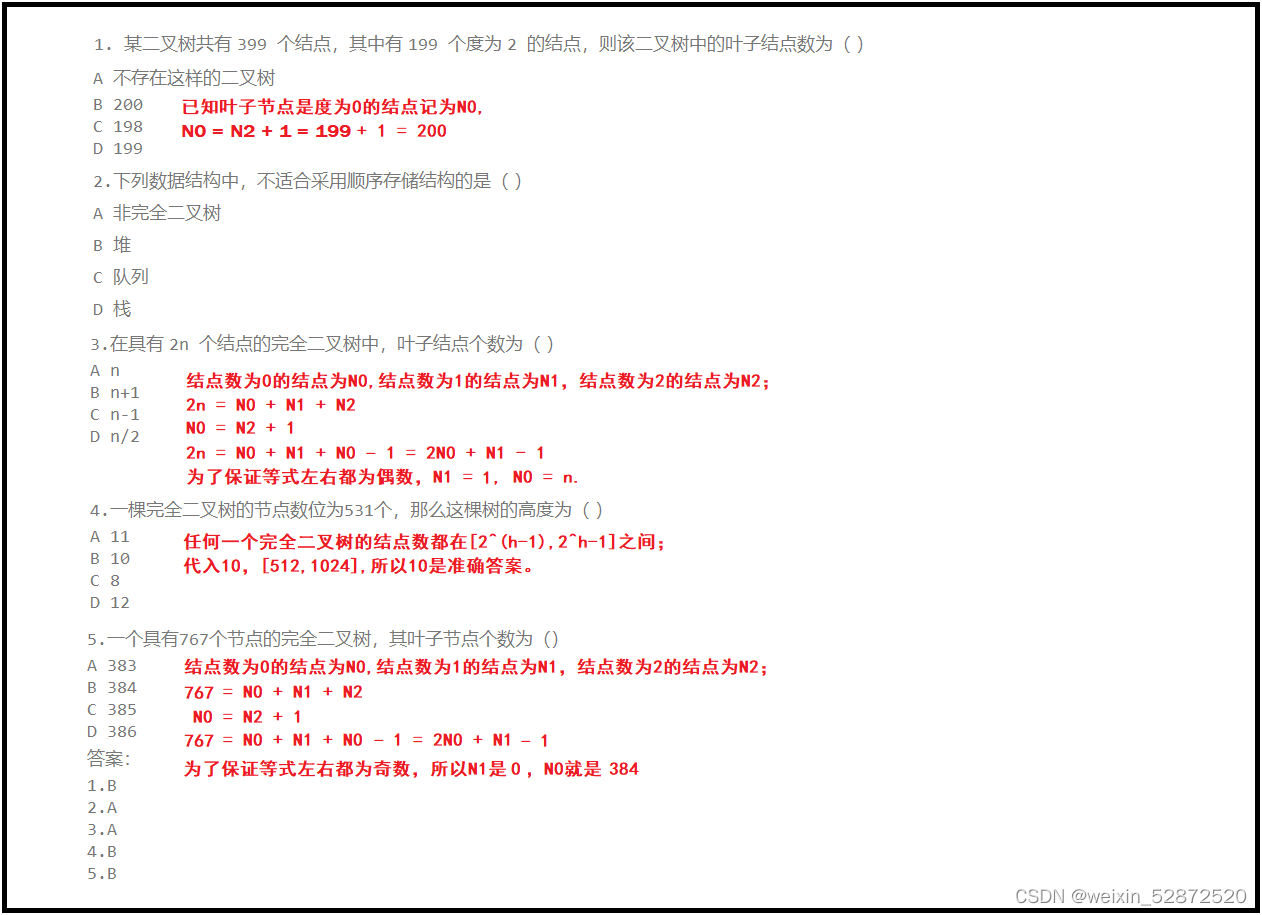

2.4 二叉树的性质

2.5二叉树的存储结构

1.顺序结构

2.链式存储

3.二叉树的顺序结构及实现

3.1二叉树的顺序结构

3.2堆的概念及结构

3.3堆的实现

3.3.1堆向下调整算法

3.3.2堆的创建

3.3.2建堆的时间复杂度

1.向下调整建堆 ---- N

2.向上调整建堆 ---- N*logN

3.4堆的应用

3.4.1堆排序

3.4.2TOP-K问题

4.二叉树链式结构的实现

4.1二叉树

4.2二叉树的遍历

4.2.1 前序、中序以及后序遍历

4.2.2层序遍历

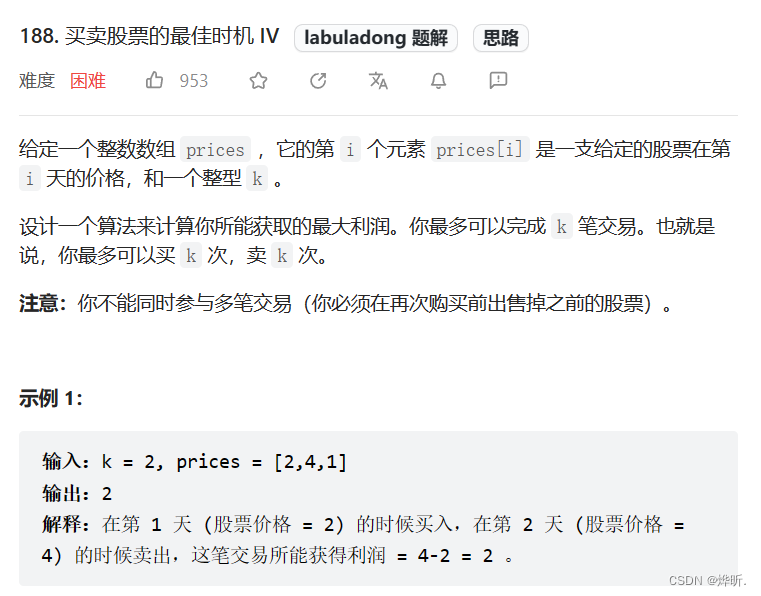

4.2.3二叉树的基础OJ练习

1.树概念及结构

1.1树的概念

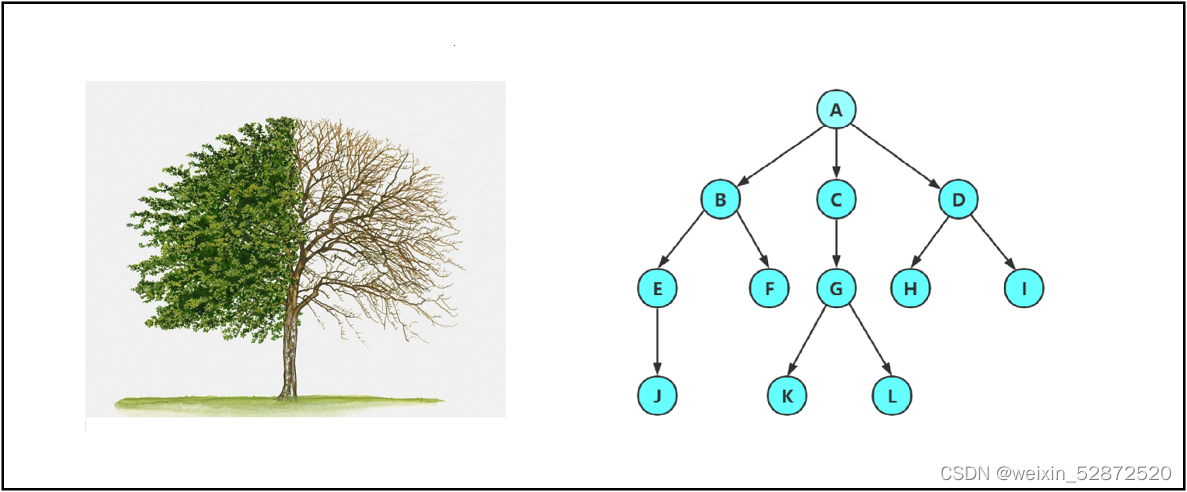

树是一种非线性的数据结构,它是由n(n>=0)个有限节点组成一个具有层次关系的集合。把它叫做树是因为它看起来像一棵倒挂的树,也就是说它是根朝上,而页朝下的。

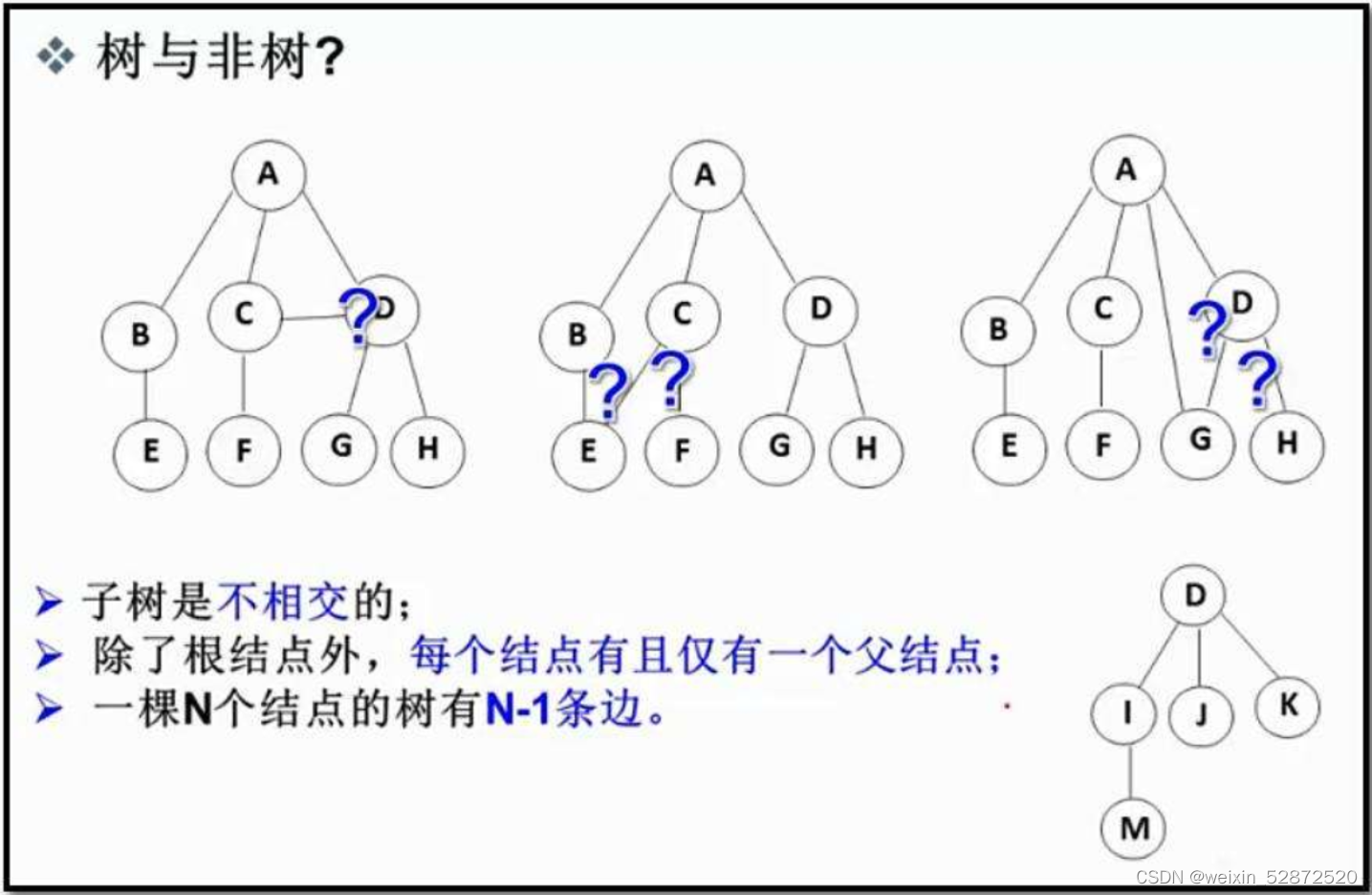

- 有一个特殊的结点,称为根结点,根结点没有前驱结点;

- 除根节点外,其余结点被分成M(M>0)个互不相欠的集合T1、T2、......、Tm,其中每一个集合Ti(1 <= i <= m)又是一棵结构与树类似的子树。每棵子树的根结点有且只有一个前驱,可以有0个或者多个后驱;

- 因此,树是递归定义的。

注意:树形结构中,子树之间不能有交集,否则就不是树形结构

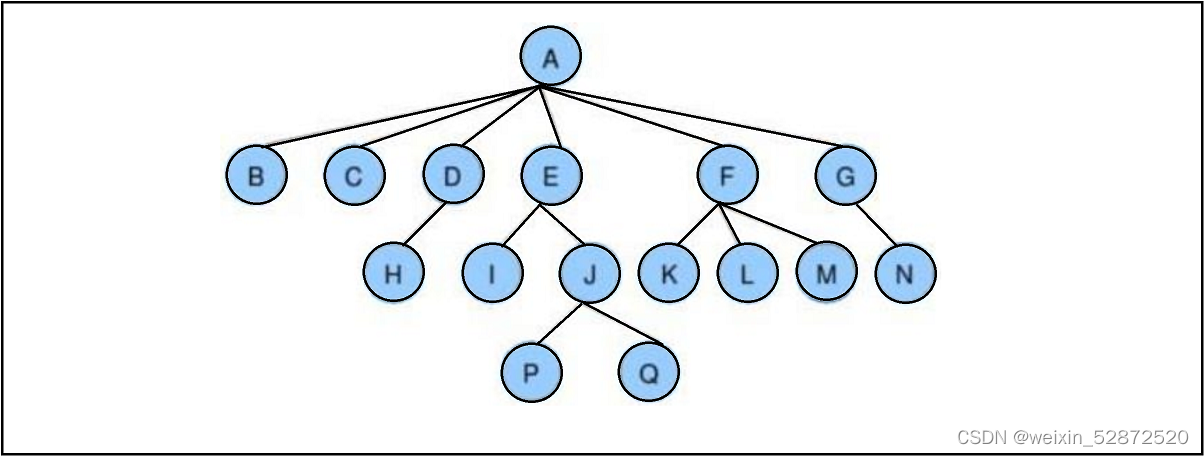

- 节点的度:一个节点含有的子树的个数 称为该节点的度;eg:A的度为6

- 叶节点 / 终端节点:度为0的节点称为叶节点;eg:B、C、H、I...等节点为叶节点

- 非终端点 / 分支节点:度不为0的节点;eg:D、E、F、G...等节点为分支节点

- 双亲节点 / 父节点:若一个节点含有子节点,则这个节点称为其子节点的父节点;eg:A是B的父节点

- 孩子节点 / 子节点:一个节点含有的子树的根节点称为该节点的子节点;eg:B是A的孩子节点

- 兄弟节点:具有相同父节点的节点互称为兄弟节点;eg:B、C是兄弟节点

- 树的度:一棵树,最大的节点的度称为树的度;eg:树的度为6

- 节点的层次:从根开始定义起,根为第1层,根的子节点为第二层,以此类推;

- 树的高度或深度:树中节点 的最大层次;eg:树的高度为4;

- 堂兄弟节点:双亲在同一层的节点互为堂兄弟;eg:H、I互为兄弟节点

- 节点的祖先:从根到该节点所经分支上的所有节点;eg:A是所有节点的祖先

- 子孙:以某节点为根的子树中任一节点都称为该节点的子孙。eg:所有节点都是A的子孙

- 森林:由m(m>0)棵互不相交的树的集合称为森林;

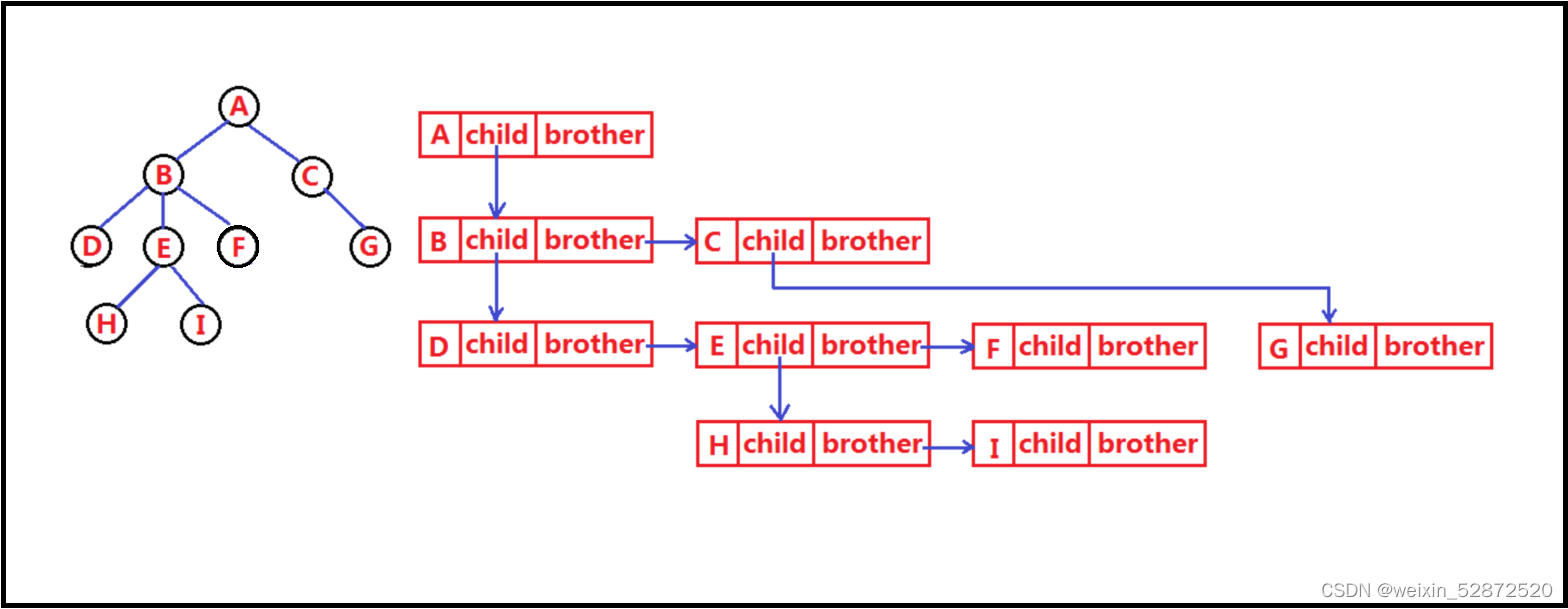

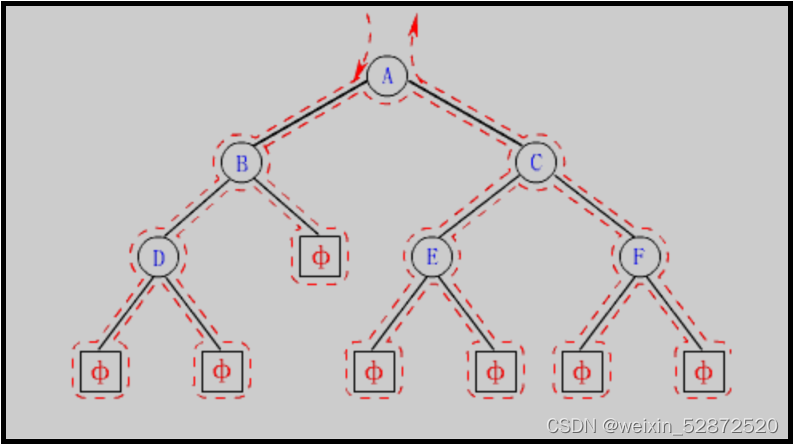

1.3树的表示

树结构相对线性表就比较复杂了,要存储表示起来就比较麻烦了,既要保存值域,也要保存节点与节点之间的关系,实际中,树有很多种表示方式:双亲表示法、孩子表示法、孩子双亲表示法以及孩子兄弟表示法等。其中最chacha能常用的就是孩子兄弟表示法。

typedef int DataType;

struct Node

{

struct Node* _firstChild1; // 第一个孩子结点

struct Node* _pNextBrother; // 指向其下一个兄弟结点

DataType _data; // 结点中的数据域

};

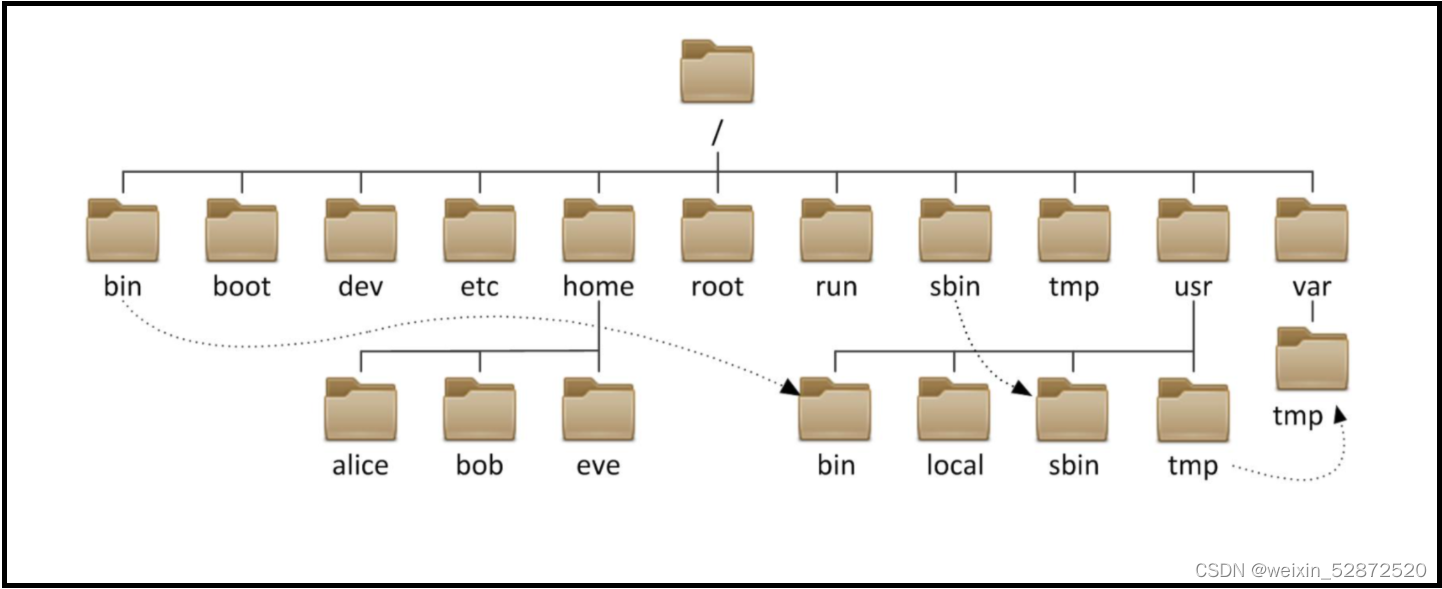

1.4树在实际中的运用(表示文件系统的目录结构)

2.二叉树的概念及结构

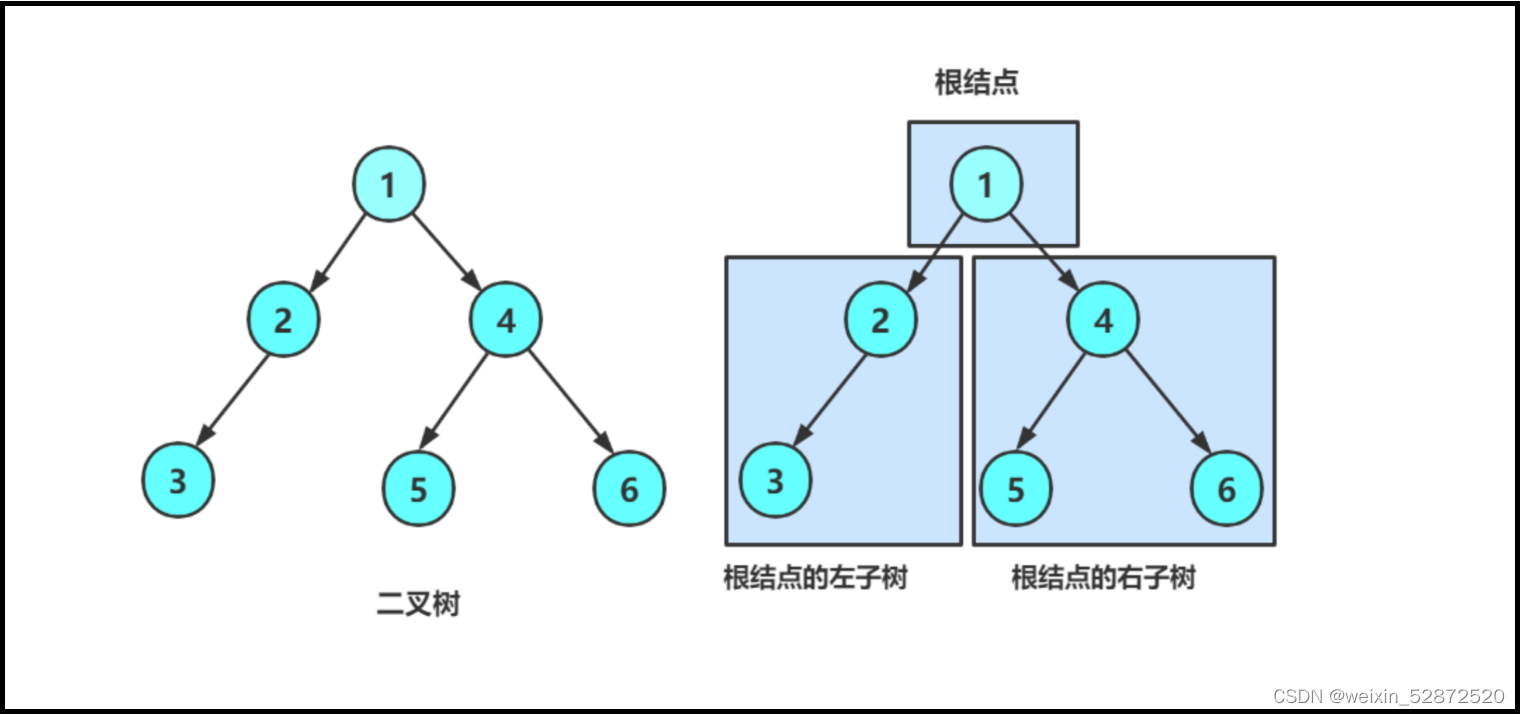

2.1概念

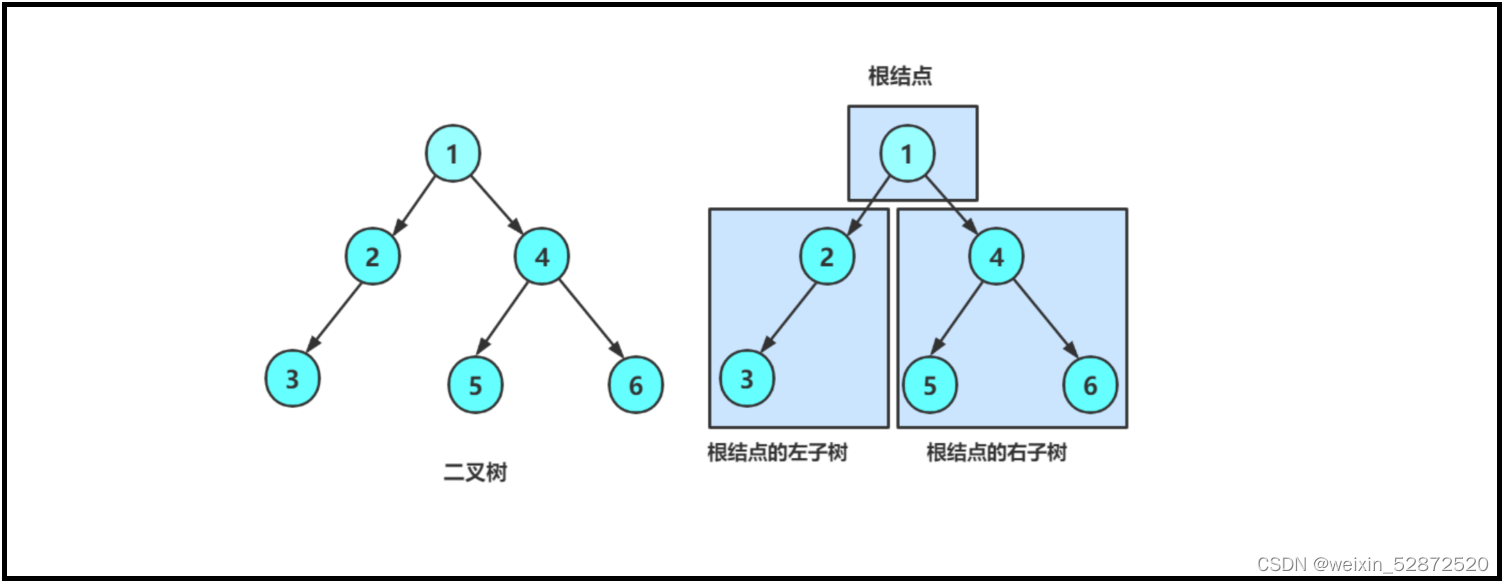

一棵二叉树是节点的一个有限集合,该集合:

- 或者为空;

- 由一个根节点加上两棵分别成为左子树和右子树的二叉树组成

从上图可以看出:

- 二叉树不存在度大于2的节点

- 二叉树的子树有左右之分,次序不能颠倒,因此二叉树是有序树

注意:对于任意二叉树都是由以下几种情况复合而成的:

2.2现实中的二叉树:

2.3特殊的二叉树:

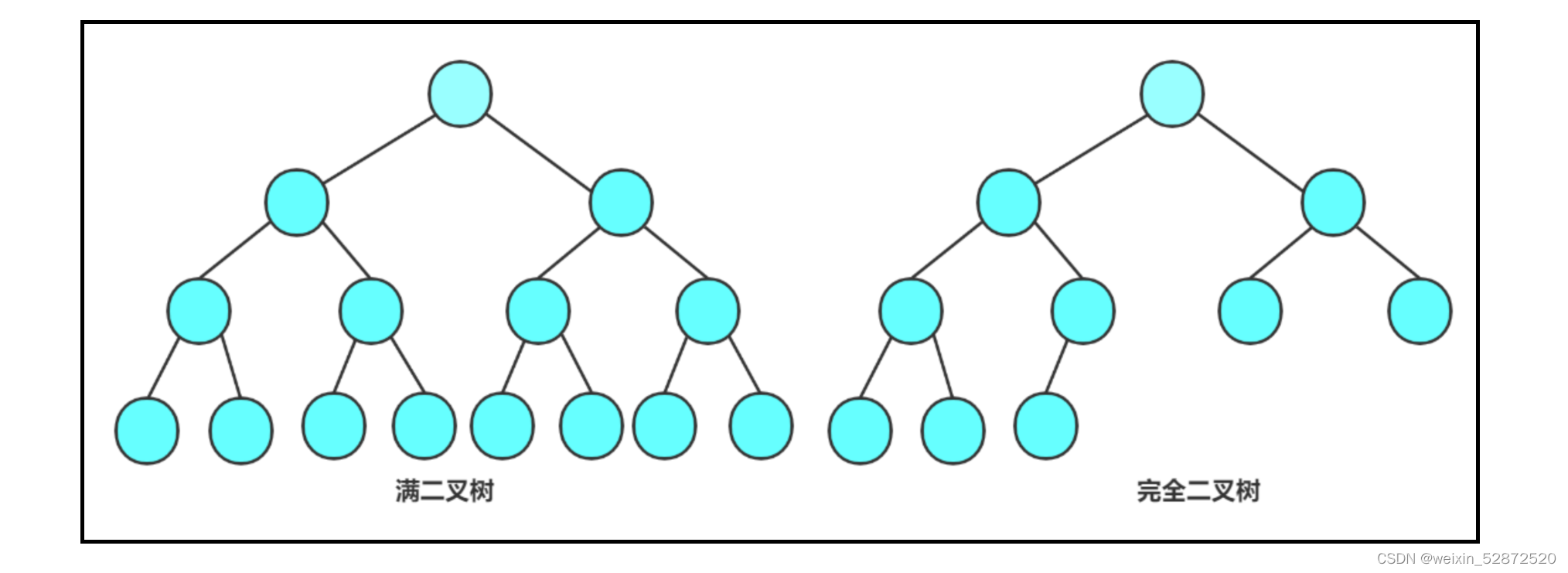

- 满二叉树:一个二叉树,如果每一个层的节点数都达到最大值,则这个二叉树就是满二叉树。也就是说,如果一个二叉树的层数为h,且节点总数是2^h-1,则它就是满二叉树。

- 完全二叉树:完全二叉树是效率很高的数据结构,完全二叉树是由满二叉树而引进来的。对于深度为K的,有n个节点的二叉树,当且仅当其每一个节点都与深度为K的满二叉树中编号从1至n的节点一一对应时称之为完全二叉树。满二叉树是一种特殊的完全二叉树。

2.4 二叉树的性质

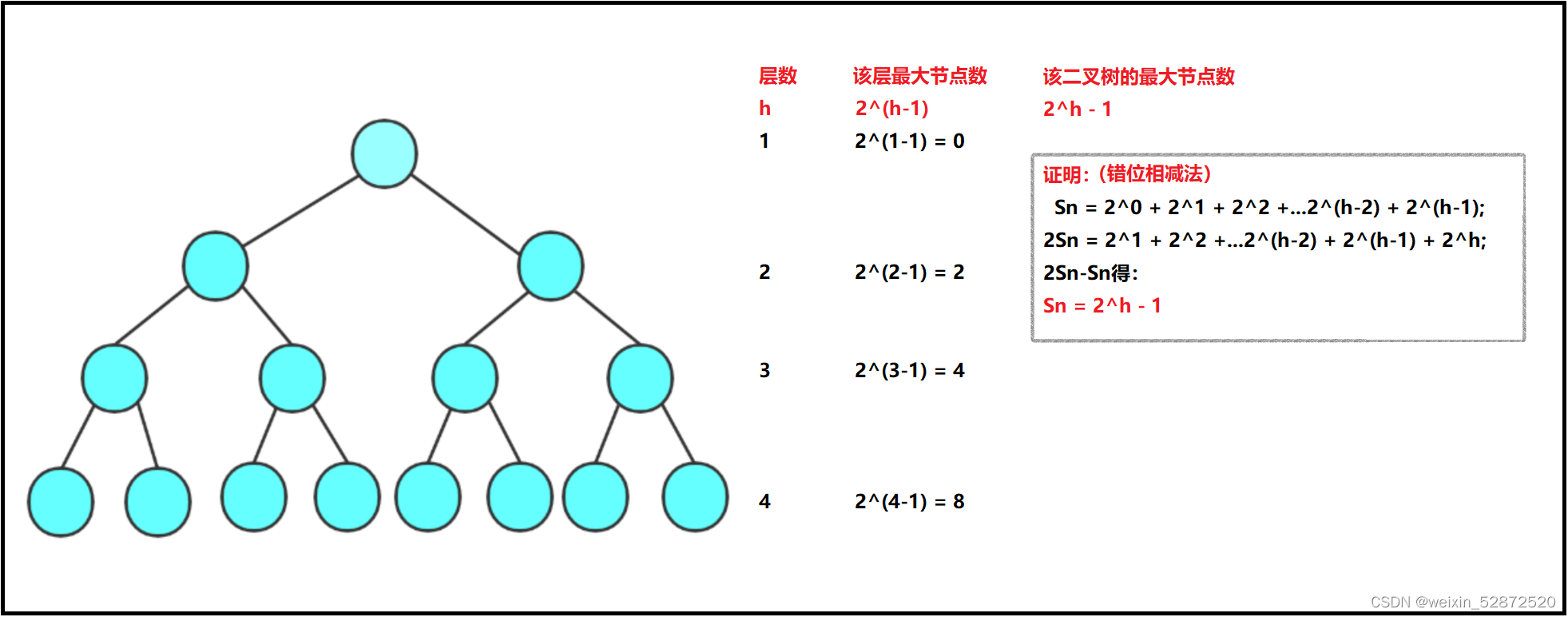

- 若规定根节点的层数为1,则一棵非空二叉树的第 h 层上最多有

个节点;

- 若规定根节点的层数为1,则深度为h的二叉树的最大节点数为

;

- 高度为h的完全二叉树,节点数量的范围:[2^(h-1),2^h-1]

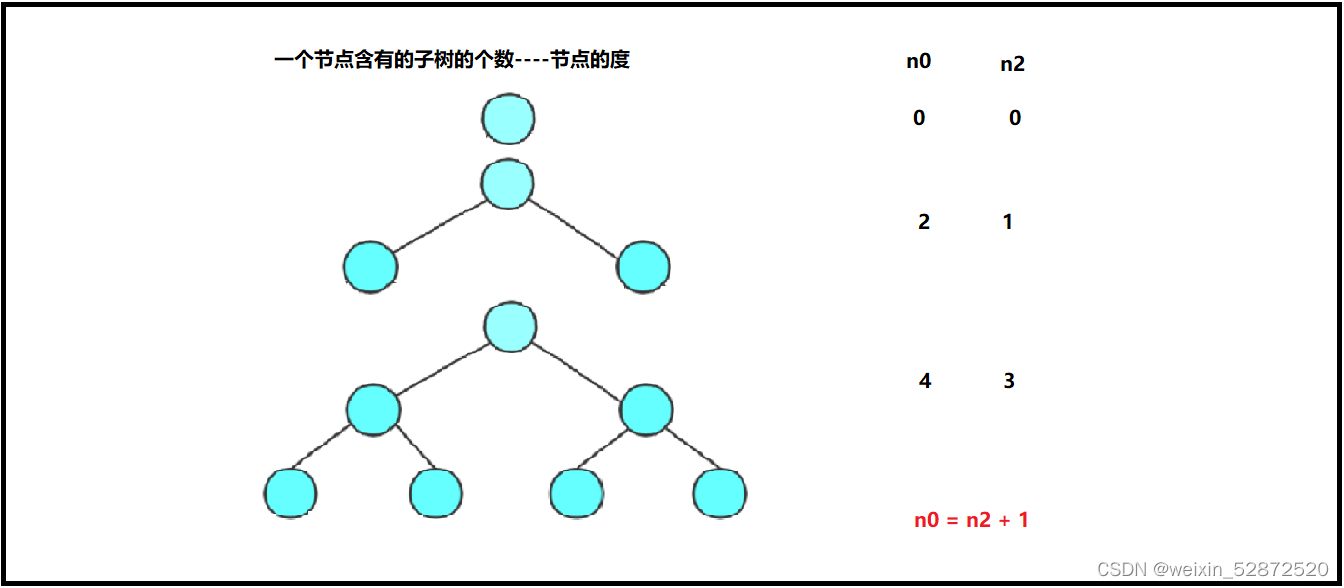

- 对任何一棵二叉树,如果度为 0 ,其叶节点个数为

,度为2的分支节点为

,则有

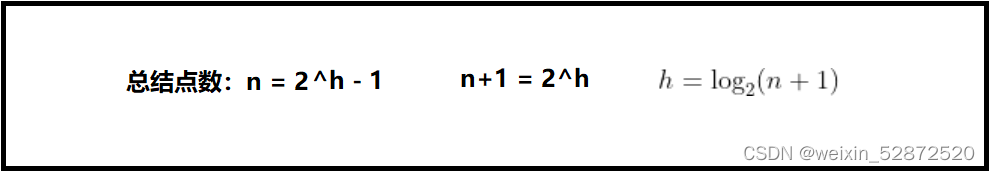

- 若规定根节点的层数为1,具有n个节点的满二叉树的深度

- 对于具有n个节点的完全二叉树,如果按照从上至下从左至右的数组顺序对所有节点从0开始编号,则对于序号为i的节点有

- 若i>0,i位置节点的双亲序号:(i-1)/2;i=0,i为根节点编号,无双亲结点

- 若2i+1<n,左孩子序号:2i+1,2i+1>=n否则无左孩子

- 若2i+2<n,右孩子序号:2i+2,2i+2>=n否则无有孩子

2.5二叉树的存储结构

二叉树一般可以使用两种结构存储,一种顺序结构,一种链式结构。

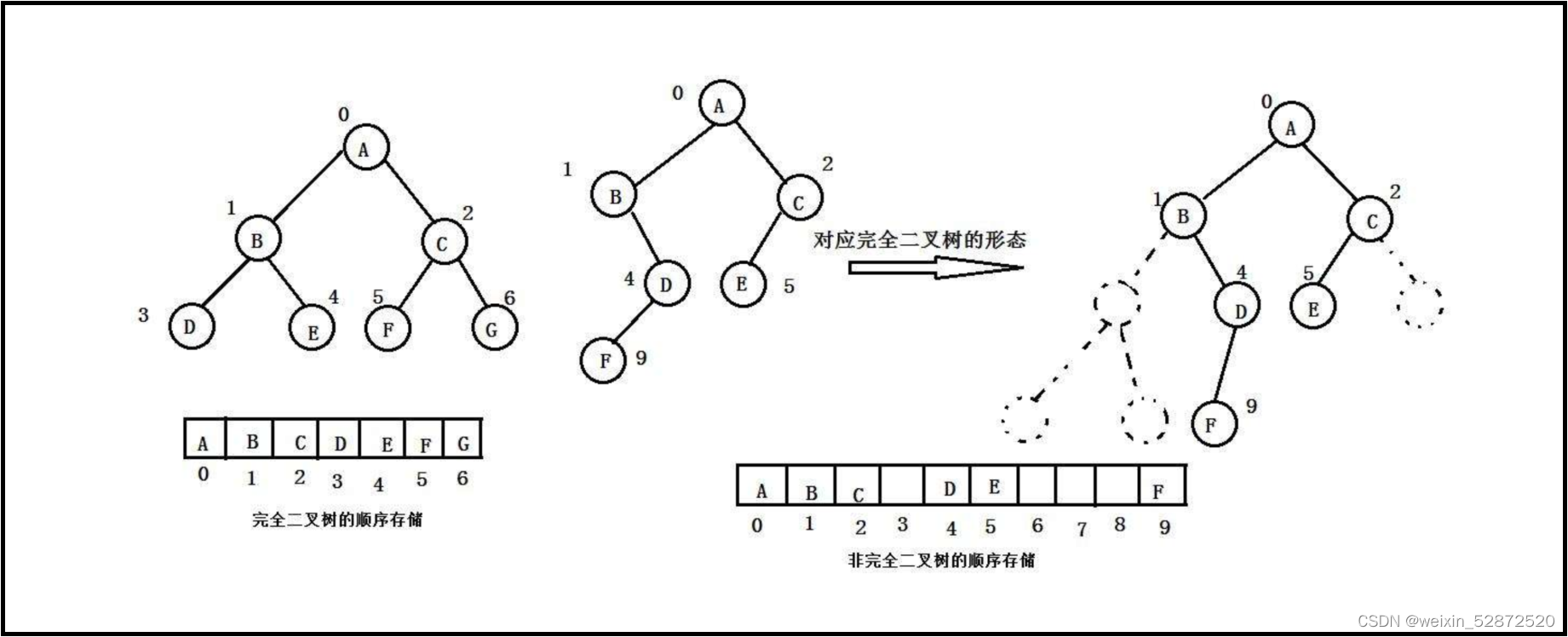

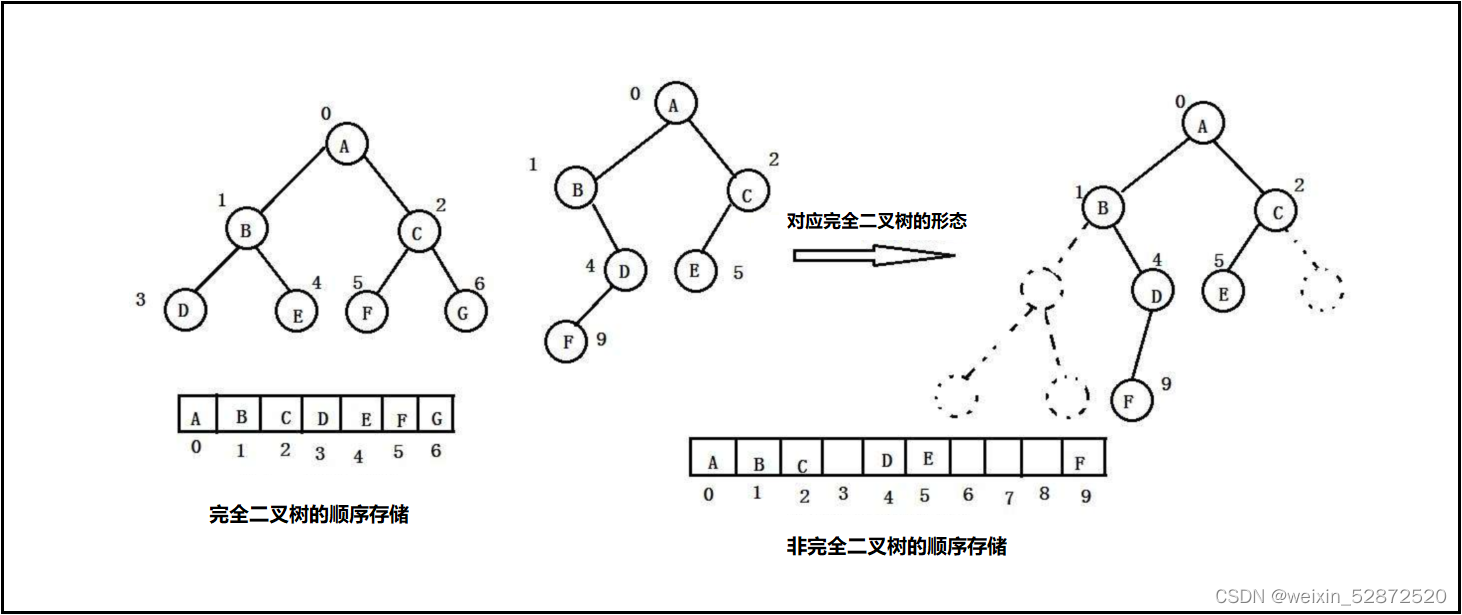

1.顺序结构

顺序结构存储就是使用数组来存储,一般使用数组只适合表示完全二叉树,因为不是完全二叉树会有空间的浪费。而现实的使用中只有堆才会使用数组来存储,二叉树顺序存储在物理上是一个数组,在逻辑上是一棵二叉树。

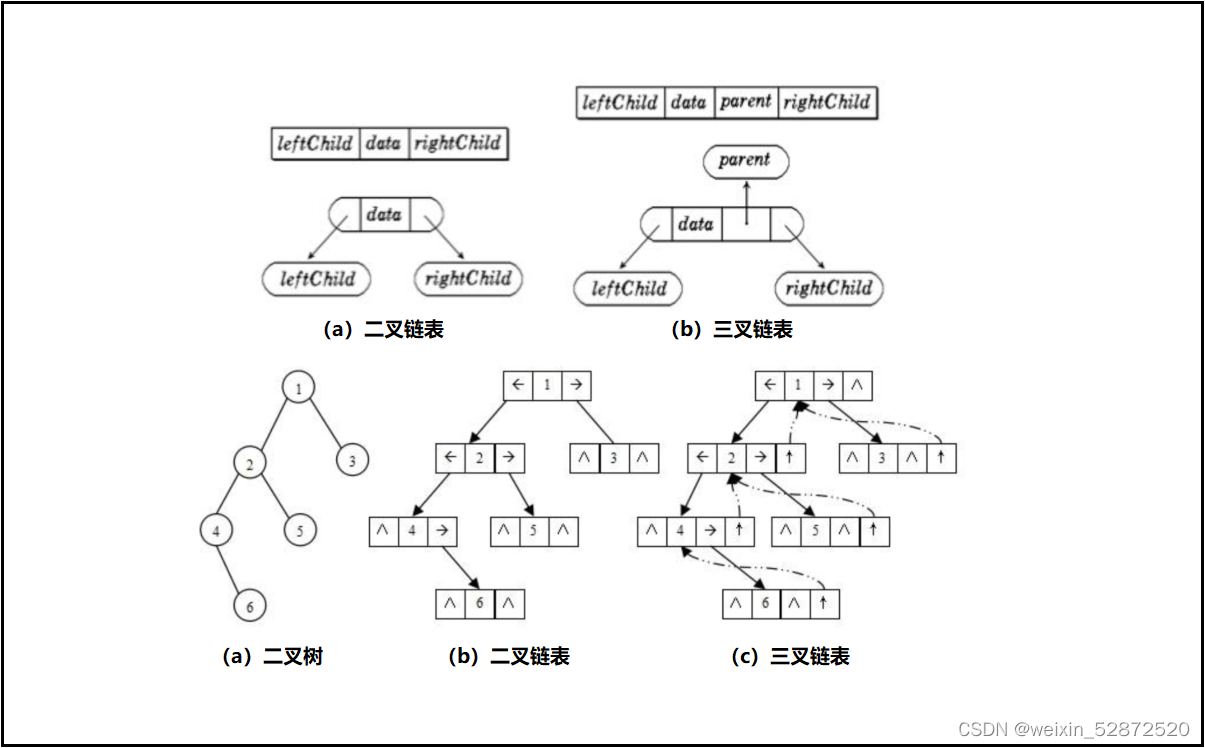

2.链式存储

二叉树的链式存储结构是指,用链表来表示一棵二叉树,即用链来指示元素的逻辑关系。通常的方法是链表中每个节点由三个域组成,数据域和左右指针域,左右指针分别用来给出该节点左孩子和右孩子所在的

typedef int BTDataType;

// 二叉链

struct BinaryTreeNode

{

struct BinTreeNode* _pLeft; // 指向当前节点左孩子

struct BinTreeNode* _pRight; // 指向当前节点右孩子

BTDataType _data; // 当前节点值域

}

// 三叉链

struct BinaryTreeNode

{

struct BinTreeNode* _pParent; // 指向当前节点的双亲

struct BinTreeNode* _pLeft; // 指向当前节点左孩子

struct BinTreeNode* _pRight; // 指向当前节点右孩子

BTDataType _data; // 当前节点值域

};3.二叉树的顺序结构及实现

3.1二叉树的顺序结构

普通的二叉树是不适用数组来存储的,因为可能会存在大量的空间浪费。而完全二叉树更适合使用顺序结构存储。现实中我们通常把堆(一种二叉树)使用顺序结构的数组来存储,需要注意的是这里的堆和操作系统虚拟进程地址空间中的堆是两回事,一个是数据结构,一个是操作系统中管理内存的一块区域片段。

3.2堆的概念及结构

如果有一个关键码的集合,把它的所有元素按照完全二叉树的顺序存储方式存储在一个一维数组中,并满足:

且

(

且

) i = 0,1,2...,则成为小堆(或大堆)。将根节点最大的堆叫做最大堆或大根堆,根节点最小的堆称为小堆或小根堆。

堆的性质:

- 堆中某个节点的值总是不大于或不小于其父节点的值;

- 堆总是一棵完全二叉树。

选择题:

1.下列关键字序列为堆的是:()

A 100,60,70,50,32,65

B 60,70,65,50,32,100

C 65,100,70,32,50,60

D 70,65,100,32,50,60

E 32,50,100,70,65,60

F 50,100,70,65,60,32

2.已知小根堆为8,15,10,21,34,16,12,删除关键字 8 之后需重建堆,在此过程中,关键字之间的比较次

数是()。

A 1

B 2

C 3

D 4

3.一组记录排序码为(5 11 7 2 3 17),则利用堆排序方法建立的初始堆为

A(11 5 7 2 3 17)

B(11 5 7 2 17 3)

C(17 11 7 2 3 5)

D(17 11 7 5 3 2)

E(17 7 11 3 5 2)

F(17 7 11 3 2 5)

4.最小堆[0,3,2,5,7,4,6,8],在删除堆顶元素0之后,其结果是()

A[3,2,5,7,4,6,8]

B[2,3,5,7,4,6,8]

C[2,3,4,5,7,8,6]

D[2,3,4,5,6,7,8]1.A

2.C

3.C

4.C3.3堆的实现

数据结构堆的实现

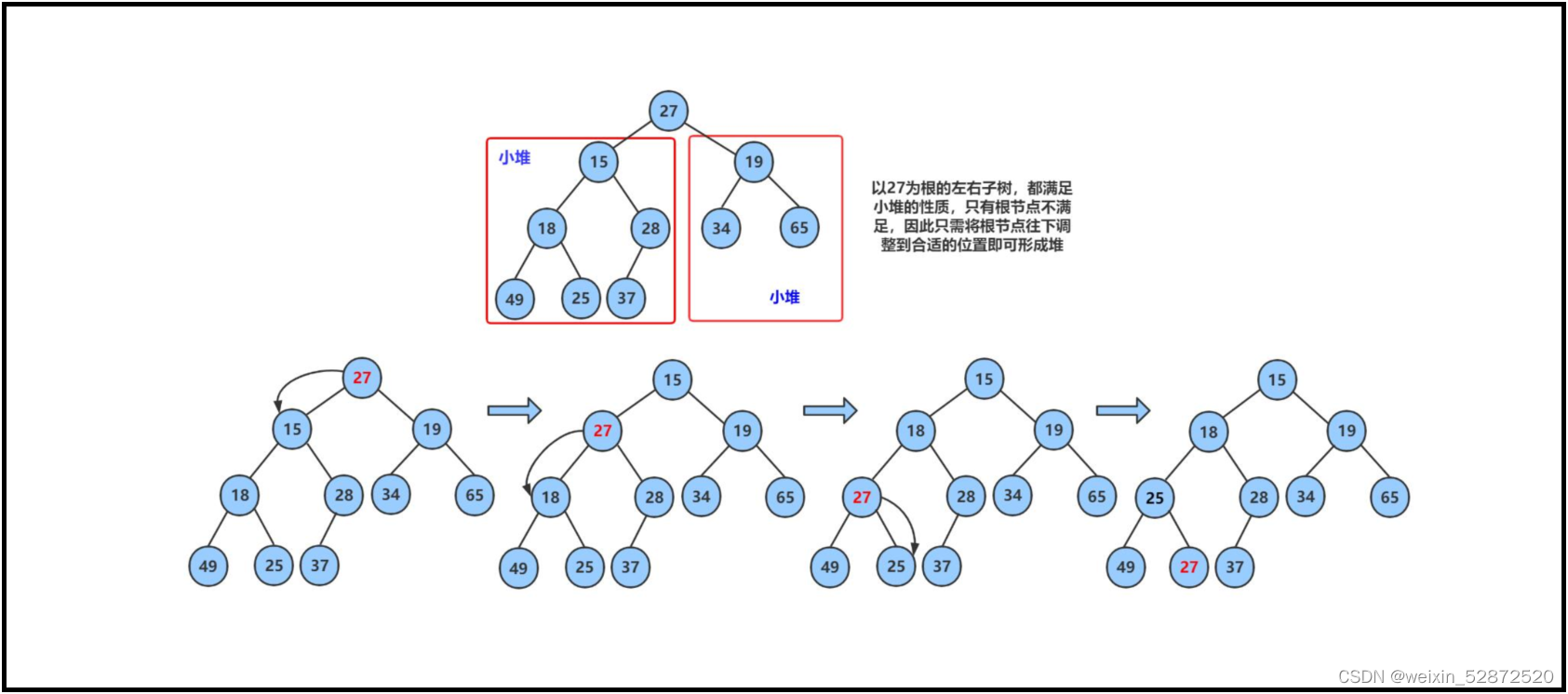

3.3.1堆向下调整算法

现在我们给出一个数组,逻辑上看做一颗完全二叉树。我们通过从根节点开始的向下调整算法可以把它调整成一个小堆。向下调整算法有一个前提:左右子树必须是一个堆,才能调整。

int array[] = {27,15,19,18,28,34,65,49,25,37};

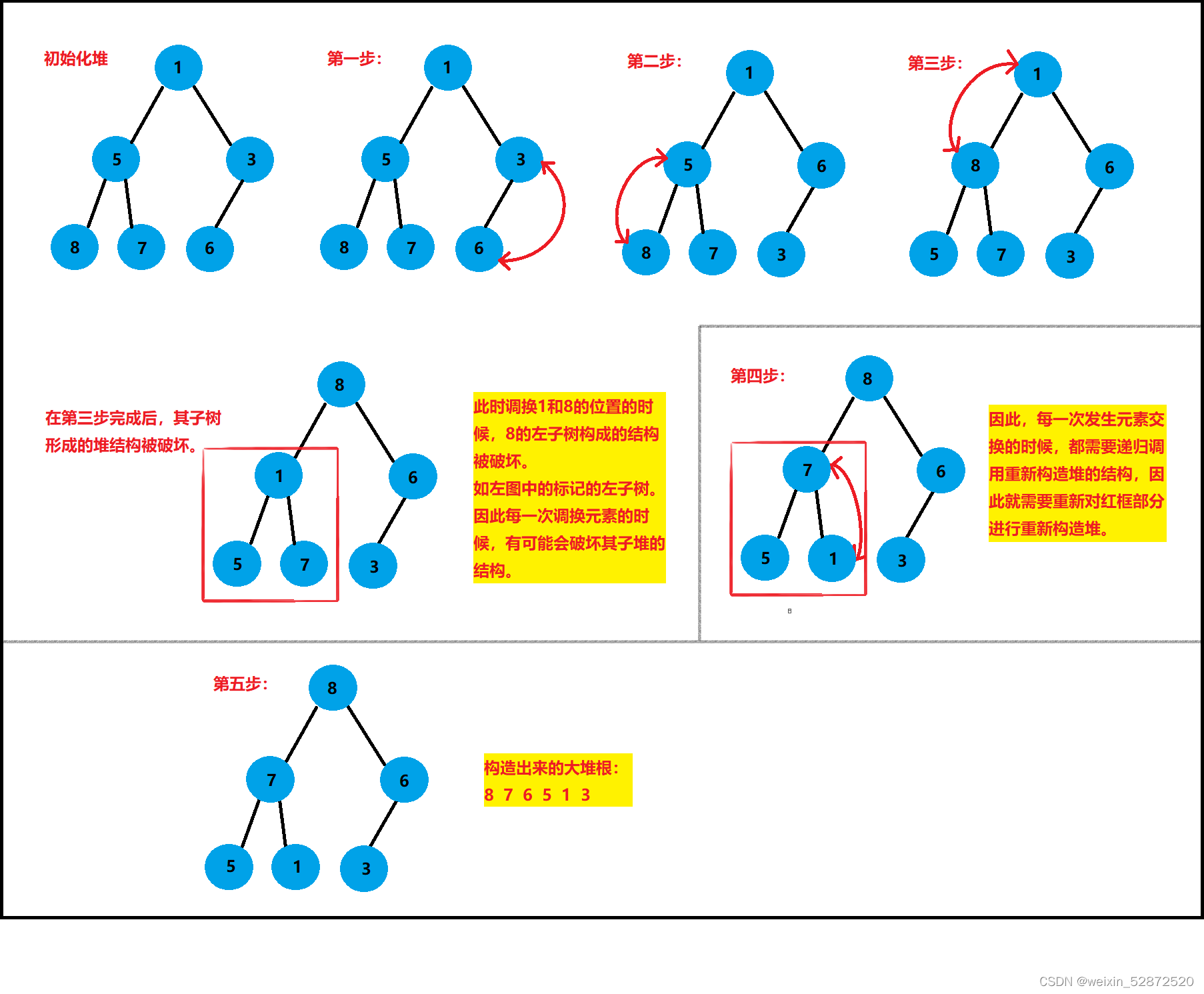

3.3.2堆的创建

下面我们给出一个数组,这个数组逻辑上可以看做一颗完全二叉树,但是还不是一个堆,现在我们通过算法,把它构建成一个堆。根节点左右子树不是堆,我们怎么调整呢?这里我们从倒数的第一个非叶子节点的子树开始调整,一直调整到根节点的树,就可以调整成堆。

int a[] = {1,5,3,8,7,6};

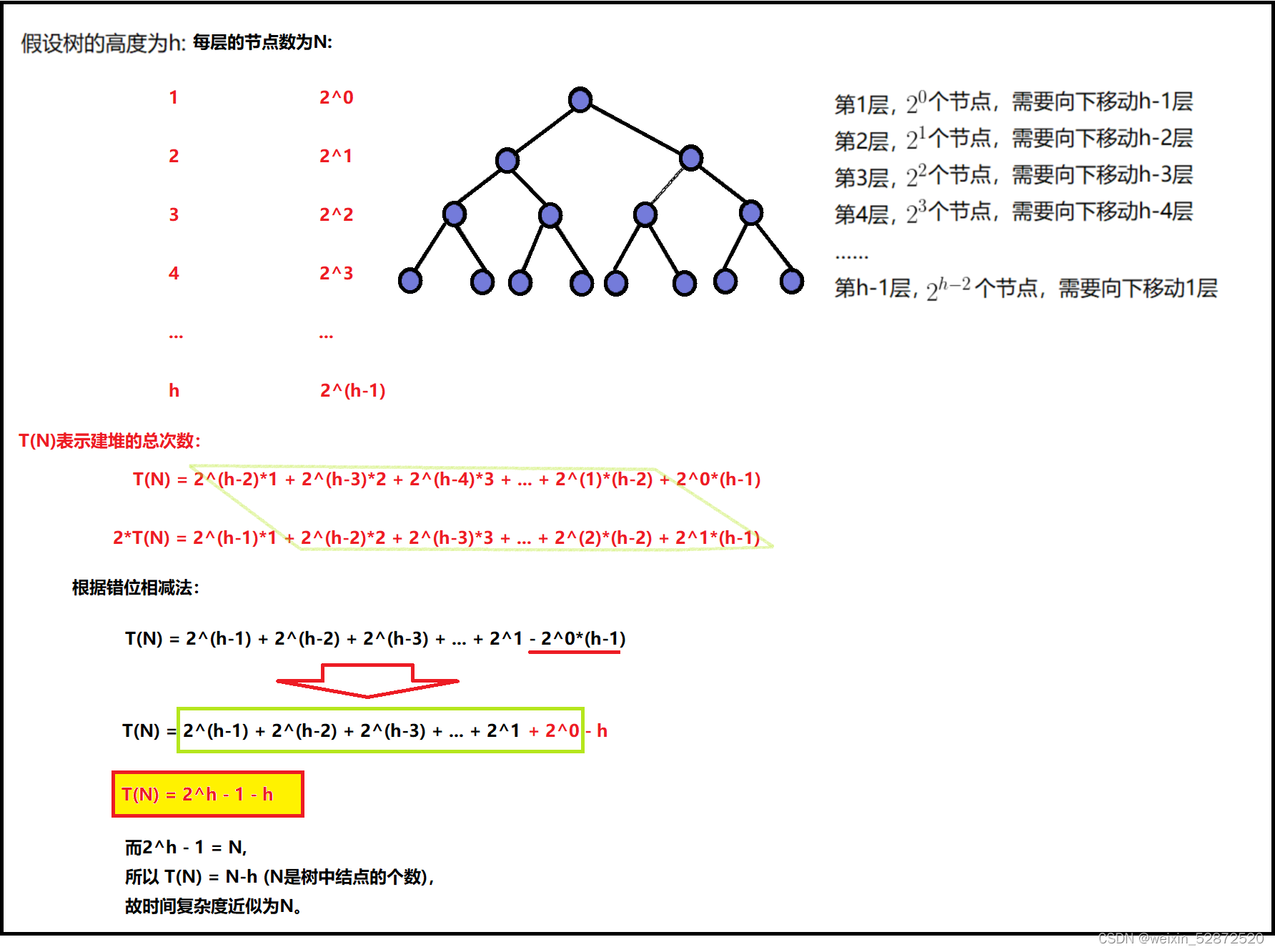

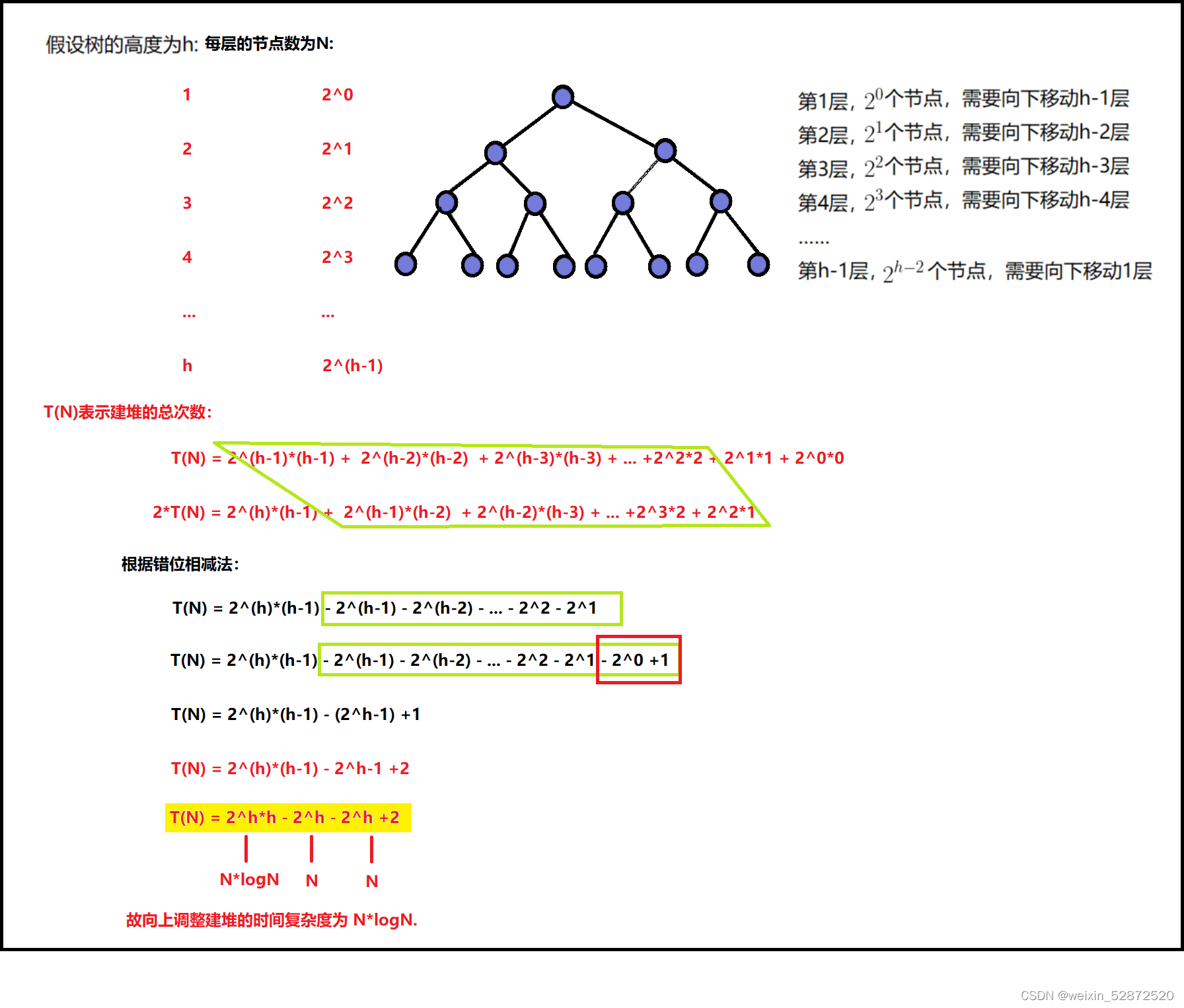

3.3.2建堆的时间复杂度

因为堆是完全二叉树,而满二叉树也是完全二叉树,此处为了简化使用满二叉树来证明(时间复杂度本来看的就是近似值,多几个节点不影响最终结果):

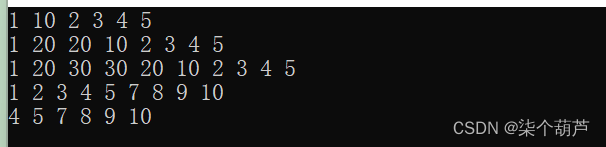

1.向下调整建堆 ---- N

2.向上调整建堆 ---- N*logN

3.4堆的应用

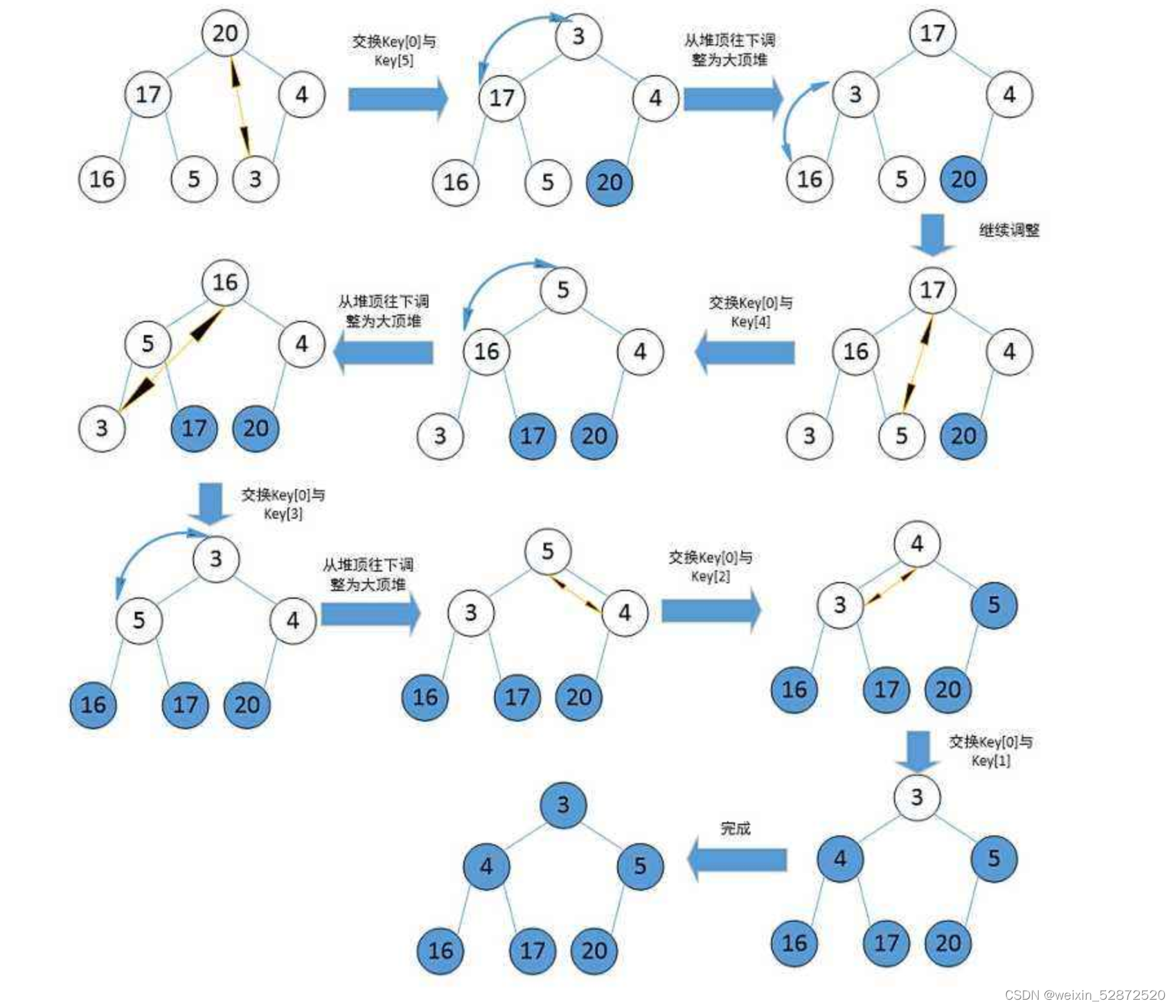

3.4.1堆排序

堆排序即利用堆的思想来进行排序,总共分为两个步骤:

1.建堆

升序:建大堆

降序:建小堆

2.利用堆删除思想来进行排序

建堆和堆删除中都用到了向下调整,因此掌握了向下调整,就可以完成堆排序。

3.4.2TOP-K问题

TOP-K问题:即求数据结合中前K个最大的元素或者最小的元素,一般情况下数据量都比较大。

比如:专业前10名、世界500强、富豪榜、游戏中前100的活跃玩家等。

对于Top-K问题,能想到的最简单直接的方式就是排序,但是:如果数据量非常大,排序就不太可取了(可能数据都不能一下子全部加载到内存中)。最佳的方式就是用堆来解决,基本思路如下:

1. 用数据集合中前K个元素来建堆

前k个最大的元素,则建小堆

前k个最小的元素,则建大堆

2. 用剩余的N-K个元素依次与堆顶元素来比较,不满足则替换堆顶元素将剩余N-K个元素依次与堆顶元素比完之后,堆中剩余的K个元素就是所求的前K个最小或者最大的元素。

void PrintTopK(int* a, int n, int k)

{

// 1. 建堆--用a中前k个元素建堆

// 2. 将剩余n-k个元素依次与堆顶元素交换,不满则则替换

}

void TestTopk()

{

int n = 10000;

int* a = (int*)malloc(sizeof(int)*n);

srand(time(0));

for (size_t i = 0; i < n; ++i)

{

a[i] = rand() % 1000000;

}

a[5] = 1000000 + 1;

a[1231] = 1000000 + 2;

a[531] = 1000000 + 3;

a[5121] = 1000000 + 4;

a[115] = 1000000 + 5;

a[2335] = 1000000 + 6;

a[9999] = 1000000 + 7;

a[76] = 1000000 + 8;

a[423] = 1000000 + 9;

a[3144] = 1000000 + 10;

PrintTopK(int* a, n, 10);

}4.二叉树链式结构的实现

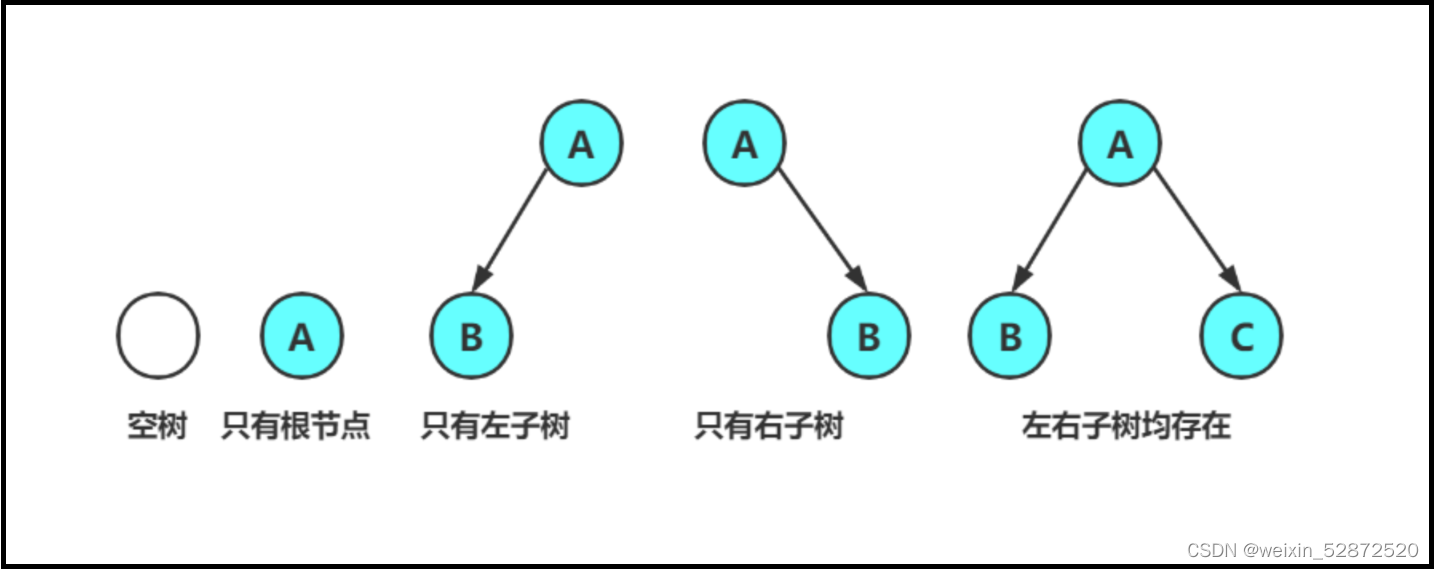

4.1二叉树

二叉树是:

1. 空树

2. 非空:根节点,根节点的左子树、根节点的右子树组成的。

可以看出,二叉树定义是递归式的,因此后序基本操作中基本都是按照该概念实现的。

4.2二叉树的遍历

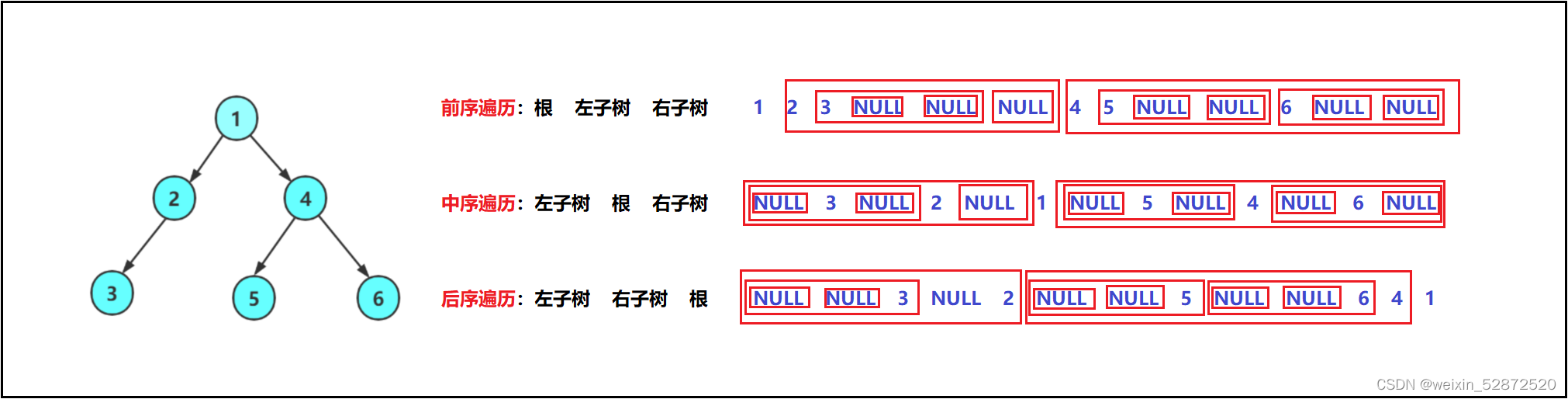

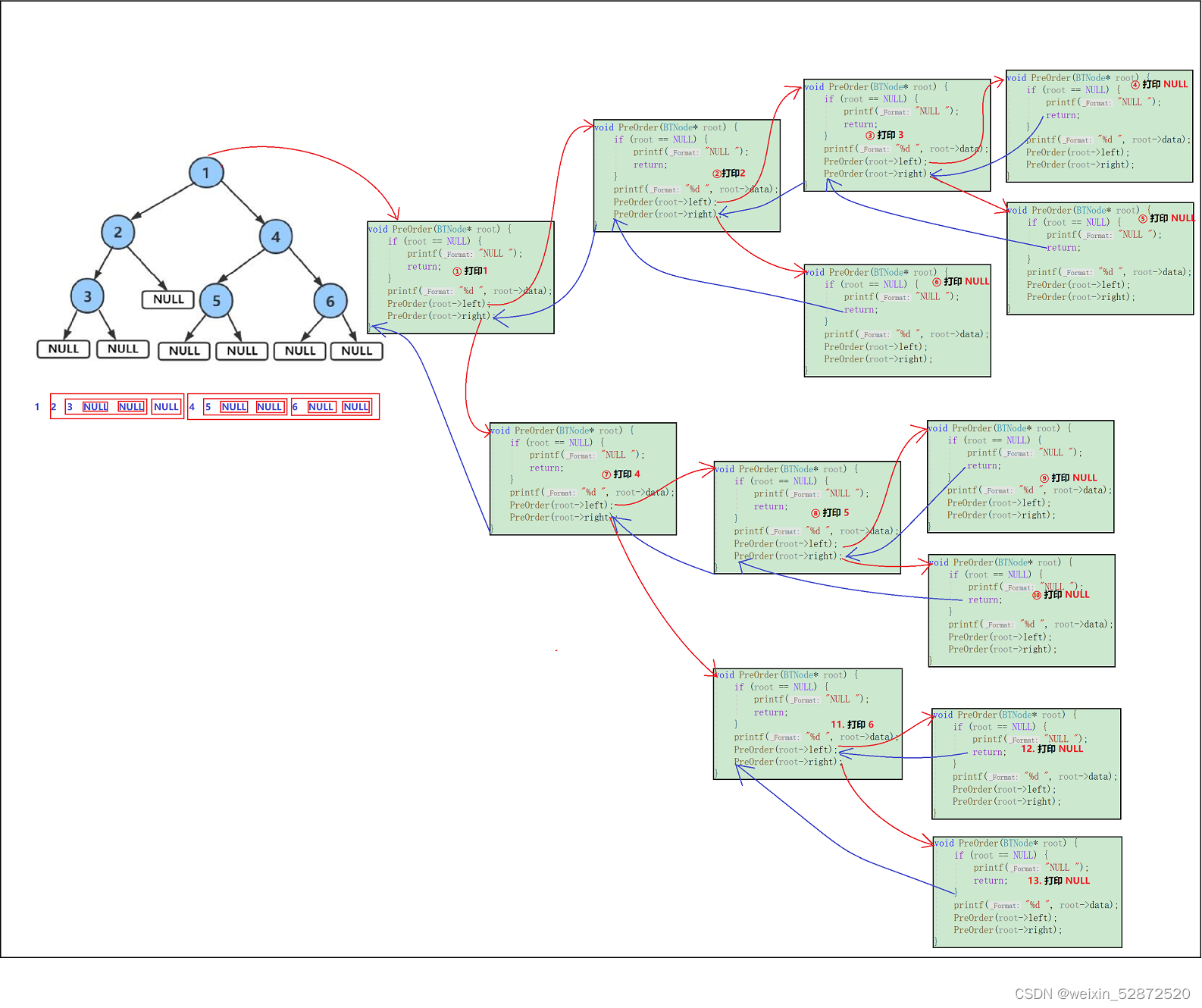

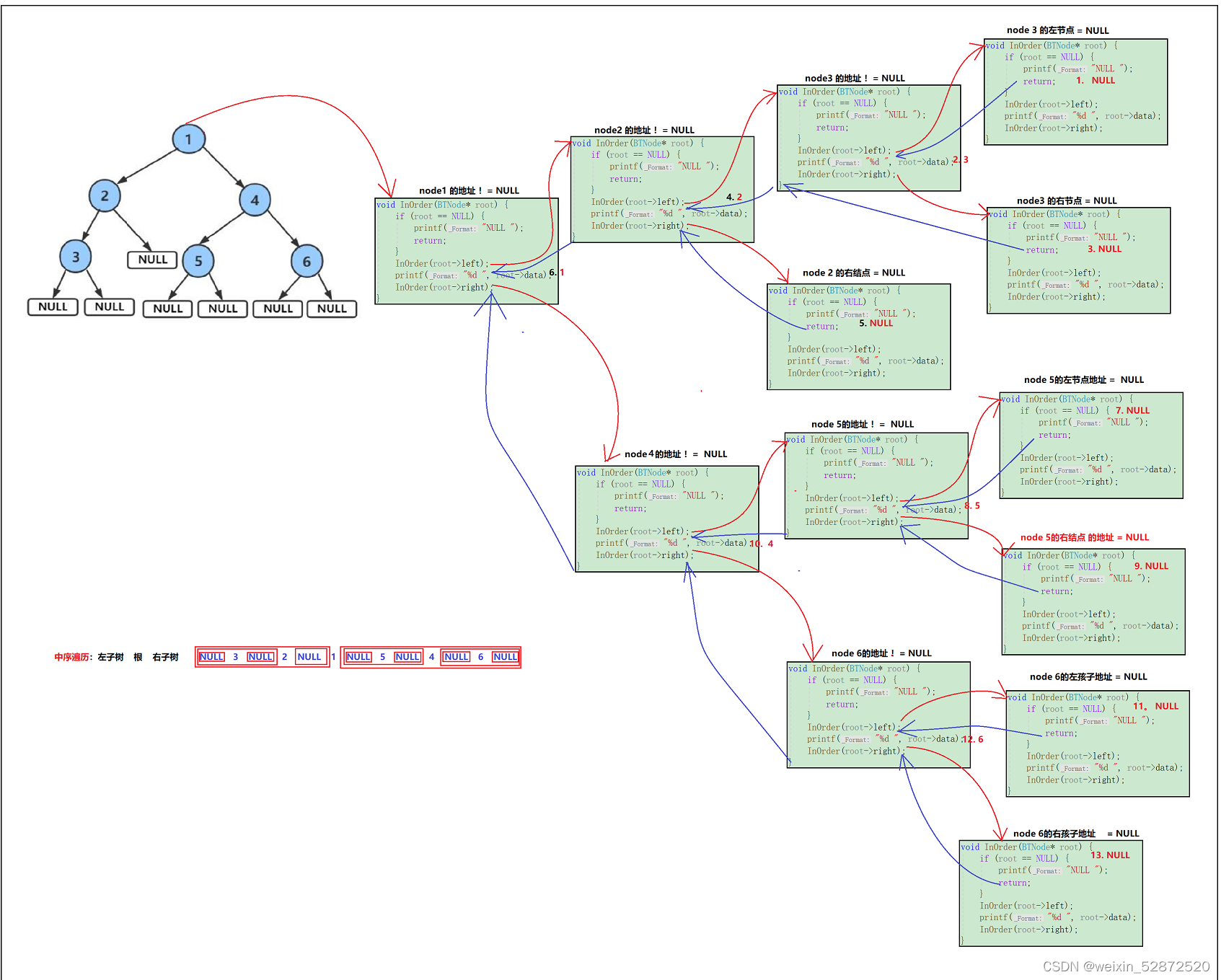

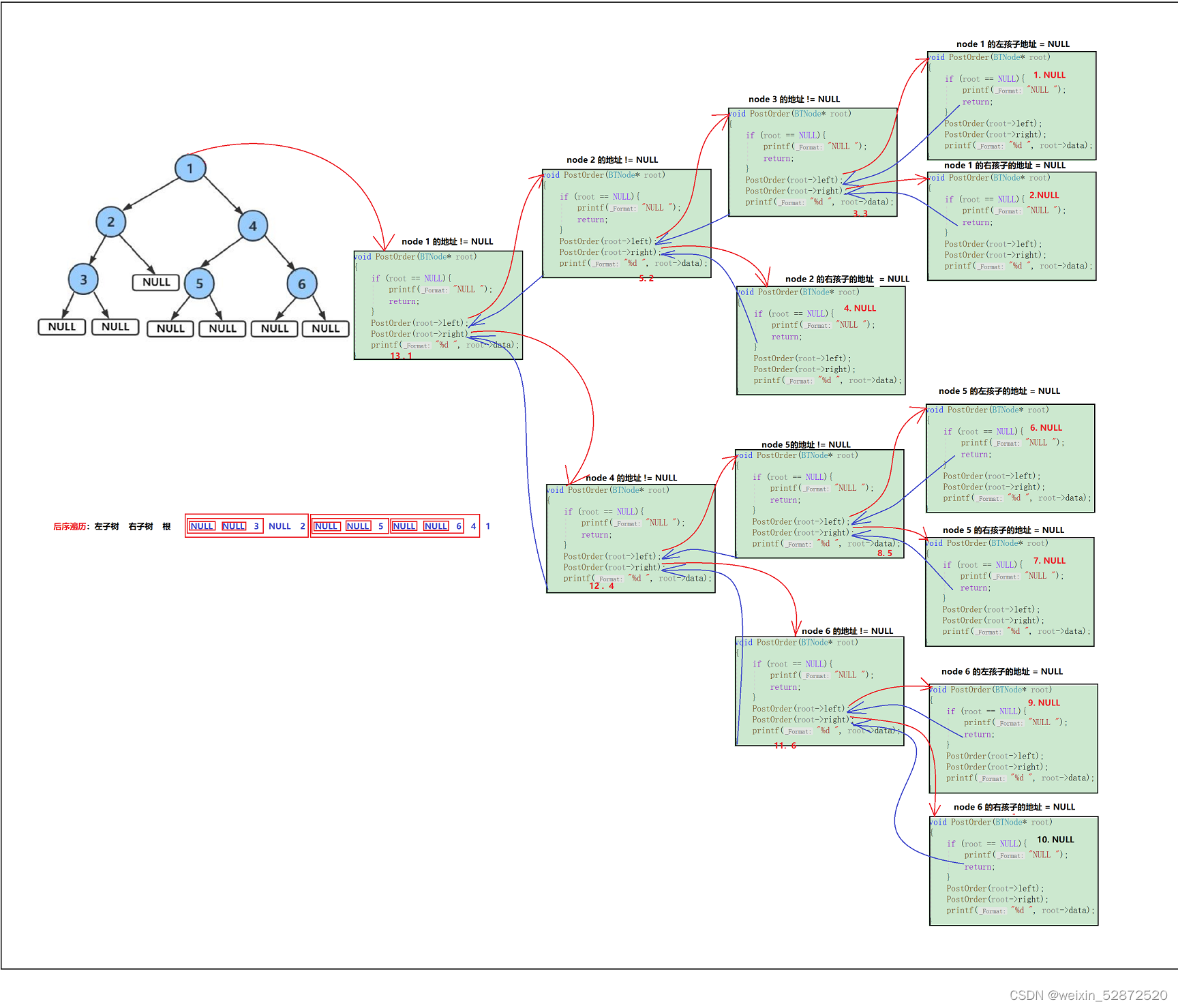

4.2.1 前序、中序以及后序遍历

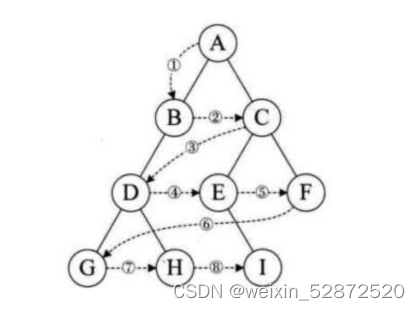

学习二叉树结构,最简单的方式就是遍历。所谓二叉树遍历(Traversal)是按照某种特定的规则,依次对二叉树中的节点进行相应的操作,并且每个节点只操作一次。访问结点所做的操作依赖于具体的应用问题。 遍历是二叉树上最重要的运算之一,也是二叉树上进行其它运算的基础。

按照规则,二叉树的遍历有:

- 前序遍历(Preorder Traversal )——访问根结点的操作发生在遍历其左右子树之前。

- 中序遍历(Inorder Traversal)——访问根结点的操作发生在遍历其左右子树之中(间)。

- 后序遍历(Postorder Traversal)——访问根结点的操作发生在遍历其左右子树之后

由于被访问的结点必是某子树的根,所以N(Node)、L(Left subtree)和R(Right subtree)又可解释为根、根的左子树和根的右子树。NLR、LNR和LRN分别又称为先根遍历、中根遍历和后根遍历。

后续:

// 二叉树节点个数

int BinaryTreeSize(BTNode* root);

// 二叉树叶子节点个数

int BinaryTreeLeafSize(BTNode* root);

// 二叉树第k层节点个数

int BinaryTreeLevelKSize(BTNode* root, int k);

// 二叉树查找值为x的节点

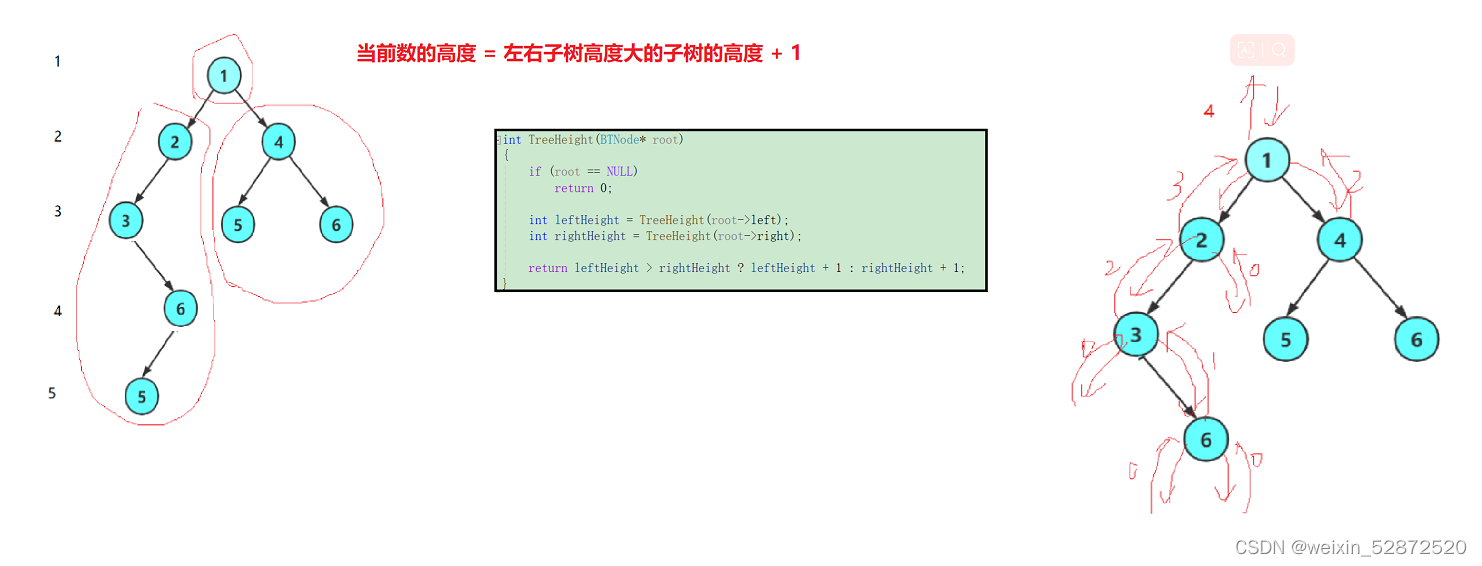

BTNode* BinaryTreeFind(BTNode* root, BTDataType x);1.求树的大小:

2.求树的高度:

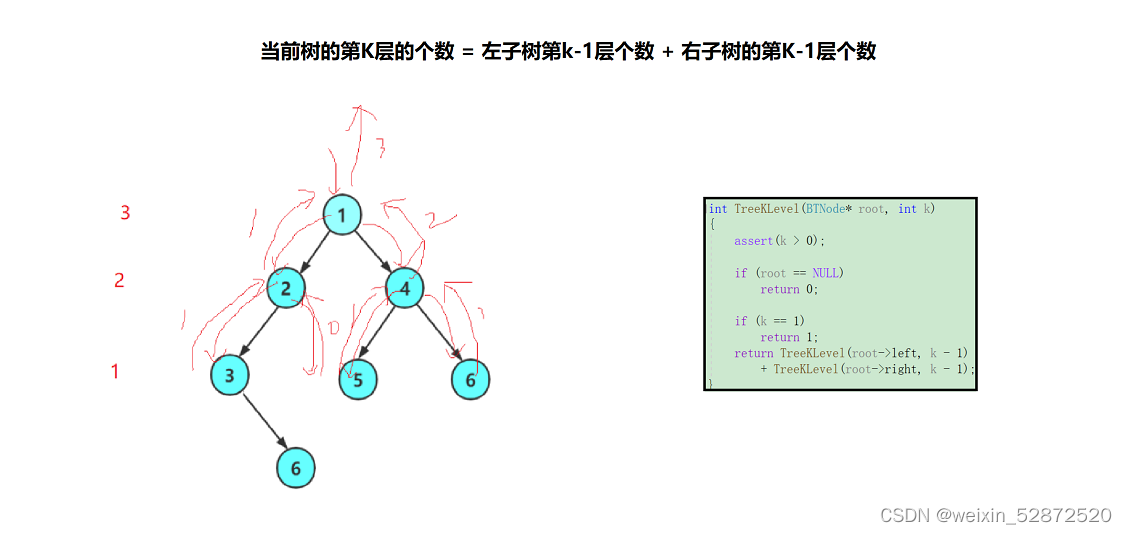

3.求当前树的第K层个数:

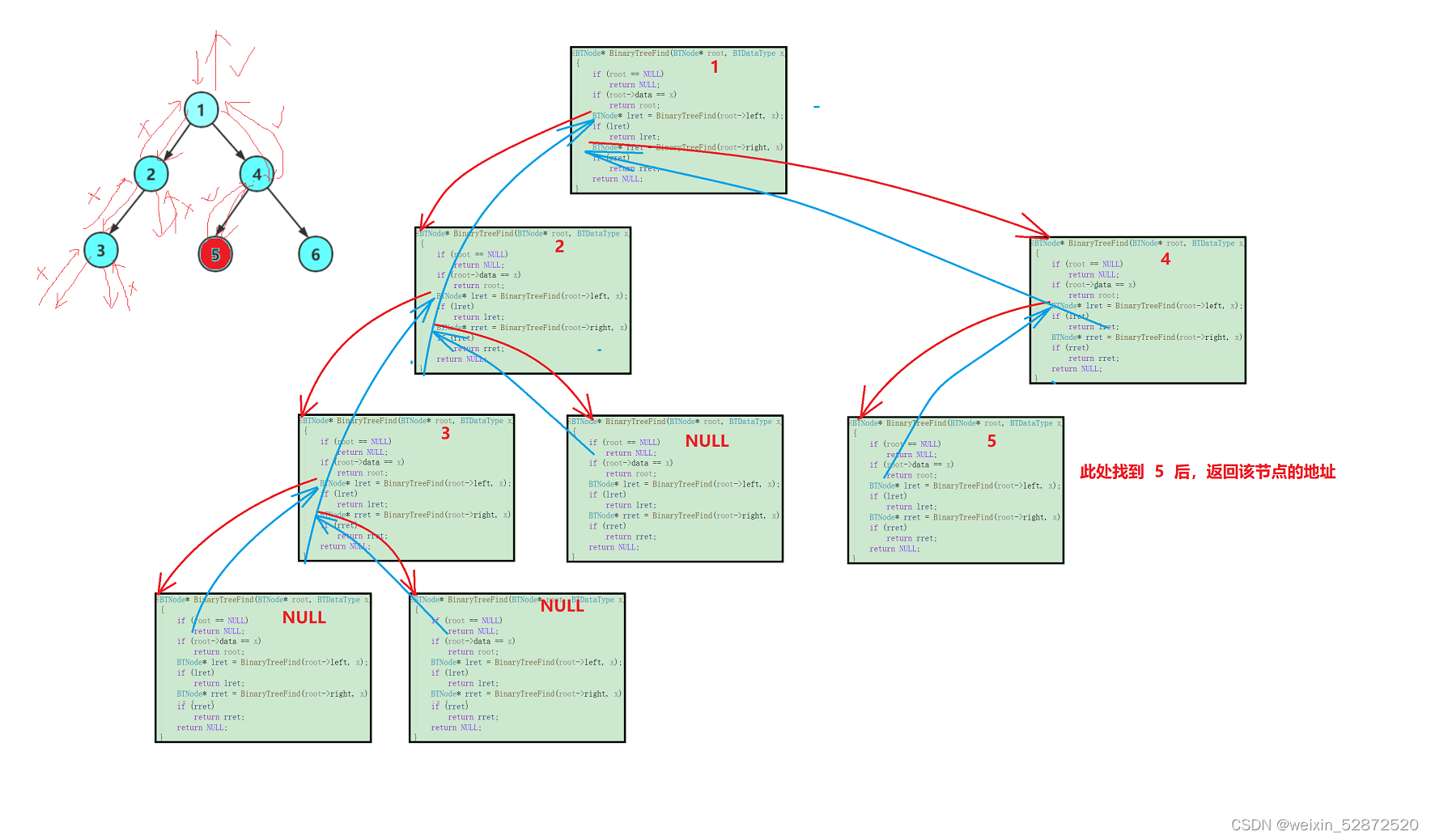

4.查找值为x的节点

4.2.2层序遍历

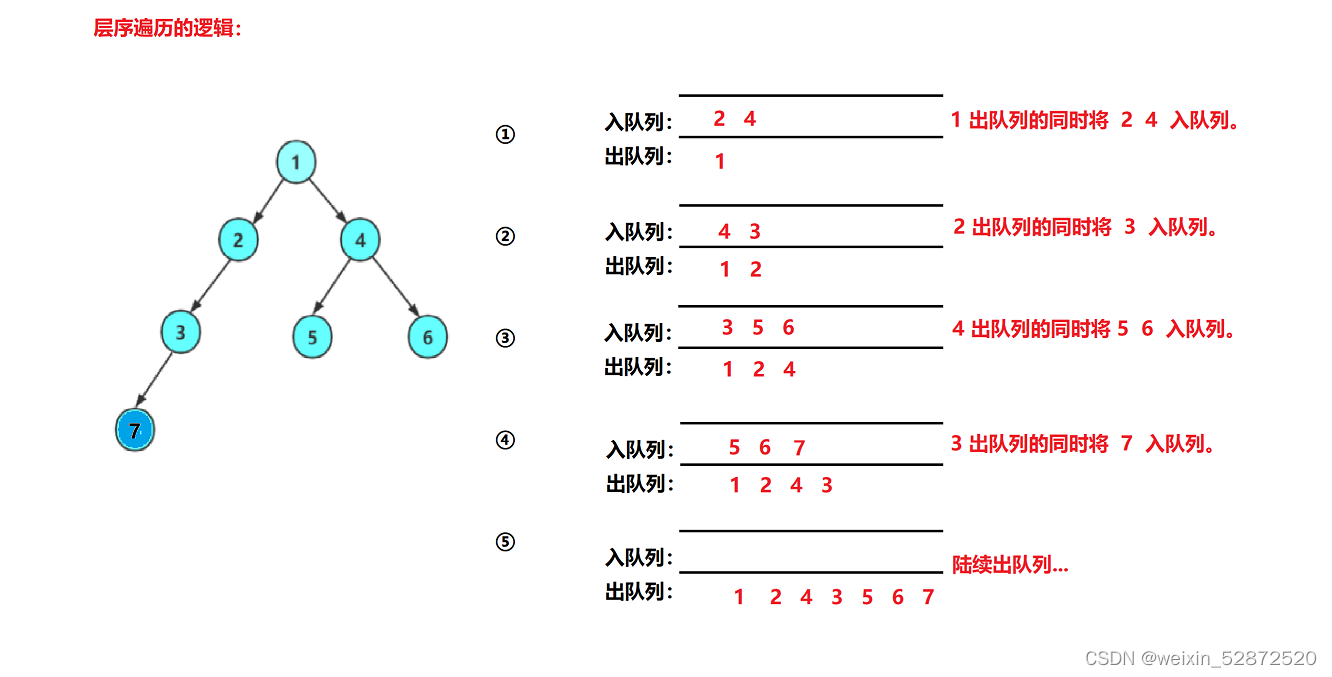

层序遍历:除了先序遍历、中序遍历、后续遍历外,还可以对二叉树进行层序遍历。设二叉树的根节点所在的层数为1,层序遍历就是从所在二叉树的根节点出发,首先访问第一层的树根节点,然后从左到右访问第2层上的节点,接着是第三层的节点,以此类推,自上而下,自左至右逐层访问树的结点的过程就是层序遍历。

层序遍历的实现:test_06_04/test_06_04 ·/C_language - 码云 - 开源中国 (gitee.com)

4.2.3二叉树的基础OJ练习

- 单值二叉树。单值二叉树

- 检查两颗树是否相同。相同的树

- 对称二叉树。 对称二叉树

- 二叉树的前序遍历。 二叉树遍历

- 另一棵树的子树。另一棵树的子树

- 二叉树的构建及遍历。二叉树的构建及遍历