一文详解数据链路相关技术

- 1.MAC地址

- 2.共享介质型网络

- 争用方式

- 令牌传递

- 3.非共享介质网络

- 4.环路检测技术

- 生成树方式

- 源路由法

- 5.VLAN

1.MAC地址

MAC地址直译为媒体存取控制位址,也称为局域网地址(LAN Address),MAC位址,以太网地址(Ethernet Address)或物理地址(Physical Address),它是一个用来确认网络设备位置的位址。在OSI模型中,第三层网络层负责IP地址,第二层数据链路层则负责MAC位址。MAC地址用于在网络中唯一标示一个网卡,一台设备若有一或多个网卡,则每个网卡都需要并会有一个唯一的MAC地址

MAC地址的长度为48位(6个字节),通常表示为12个16进制数:

2.共享介质型网络

网络可分为共享介质型和非共享介质型🙌

共享介质型网络指由多个设备共享一个通信介质的一种网络。最早的以太网和FDDI就是介质共享型网络。在这种方式下,设备之间使用同一个载波信道进行发送和接收。为此,基本上采用半双工通信方

式,并有必要对介质进行访问控制。

共享介质型网络中有两种介质访问控制方式:一种是争用方式,另一种是令牌传递方式。

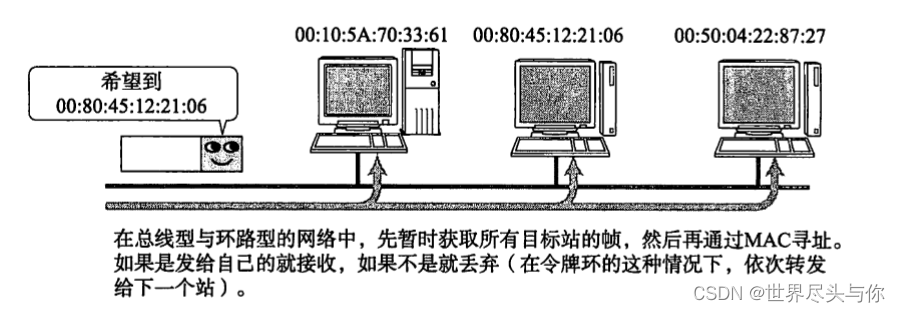

争用方式

争用方式是指争夺获取数据传输的权力,也叫CSMA(载波监听多路访问)。这种方法通常令网络中的各个站采用先到先得的方式占用信道发送数据,如果多个站同时发送顿,则会产生冲突现象。也因此会导致网络拥堵与性能下降

在一部分以太网当中,采用了改良CSMA的另一种方式一CSMA/CD方式。CSMA//CD要求每个站提前检查冲突,一旦发生冲突,则尽早释放信道。其具体工作原理如下:

- 如果载波信道上没有数据流动,则任何站都可以发送数据。

- 检查是否会发生冲突。一旦发生冲突时,放弃发送数据,同时立即释放载波信道。

- 放弃发送以后,随机延时一段时间,再重新争用介质,重新发送帧。

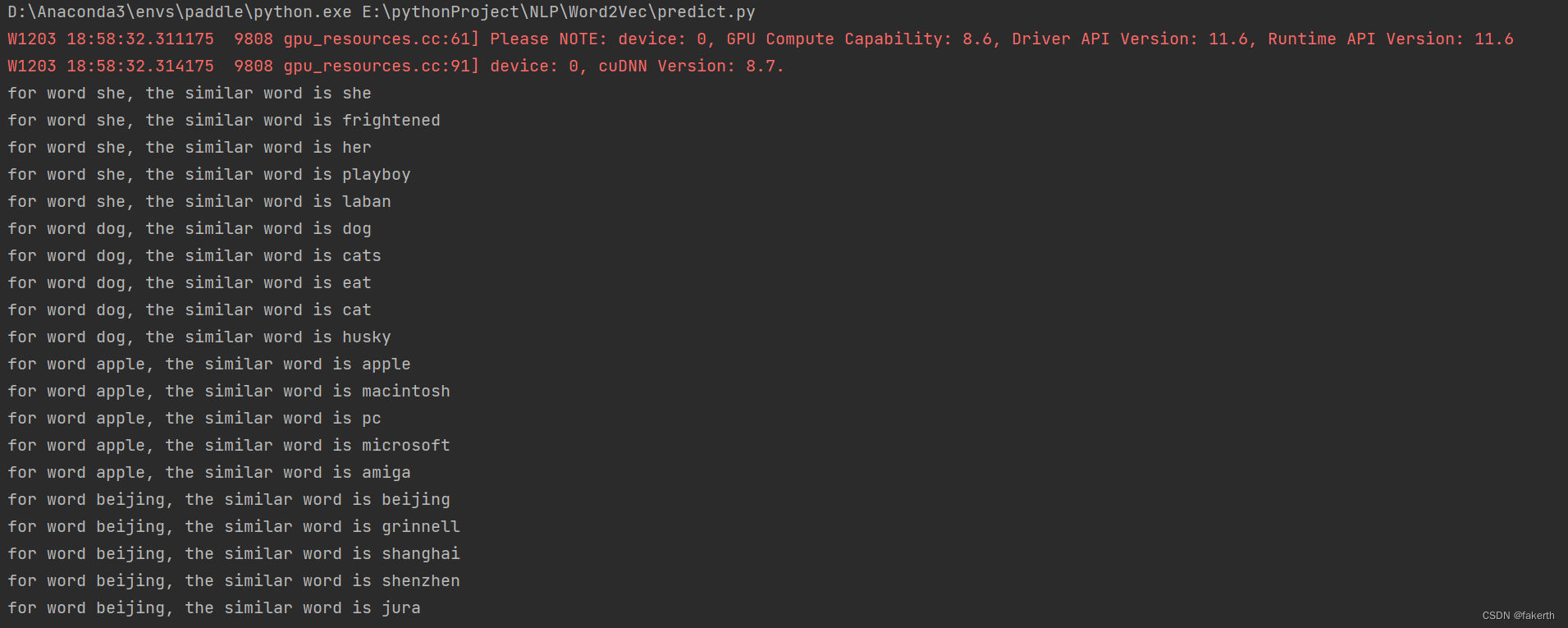

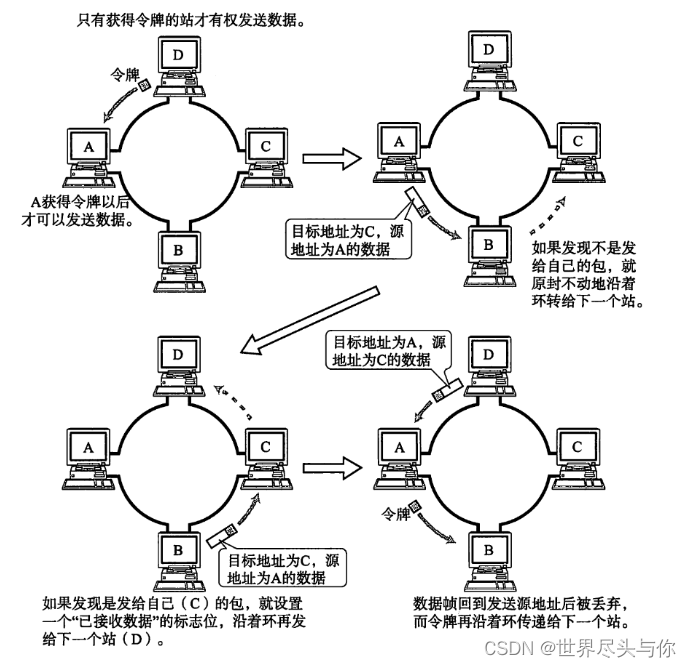

令牌传递

令牌传递方式是沿着令牌环发送一种叫做“令牌”的特殊报文,是控制传输的一种方式。只有获得令牌的站才能发送数据。这种方式有两个特点:一是不会有冲突,二是每个站都有通过平等循环获得令牌的机会。因此,即使网络拥堵也不会导致性能下降。

3.非共享介质网络

非共享介质网络是指不共享介质,是对介质采取专用的一种传输控制方式。在这种方式下,网络中的每个站直连交换机,由交换机负责转发数据帧。此方式下,发送端与接收端并不共享通信介质,因此很多情况下采用全双工通信方式

4.环路检测技术

通过网桥连接网络时,一旦出现环路该如何处理?这与网络的拓扑结构和所使用的网桥种类有直接关系。最坏的情况下,数据帧会在环路中被一而再再而三地持续转发。而一旦这种数据帧越积越多将会导致网络瘫痪。

生成树方式

每个网桥必须在每1~10秒内相互交换BPDU包,从而判断哪些端口使用哪些不使用,以便消除环路。一旦发生故障,则自动切换通信线路,利用那些没有被使用的端口继续进行传输。

例如,以某一个网桥为构造树的根(Root),并对每个端口设置权重。这一权重可以由网络管理员适当地设置,指定优先使用哪些端口以及发生问题时该使用哪些端口。生成树法其实与计算机和路由器的功能没有关系,但是只要有生成树的功能就足以消除环路。

源路由法

源路由法最早由BM提出,以解决令牌环网络的问题。该方式可以判断发送数据的源地址是通过哪个网桥实现传输的,并将帧写人RIF。网桥则根据这个RIF信息发送帧给目标地址。因此,即使网桥中出现了环路,数据顿也不会被反复转发,可成功地发送到目标地址。在这种机制中发送端本身必须具备源路由的功能。

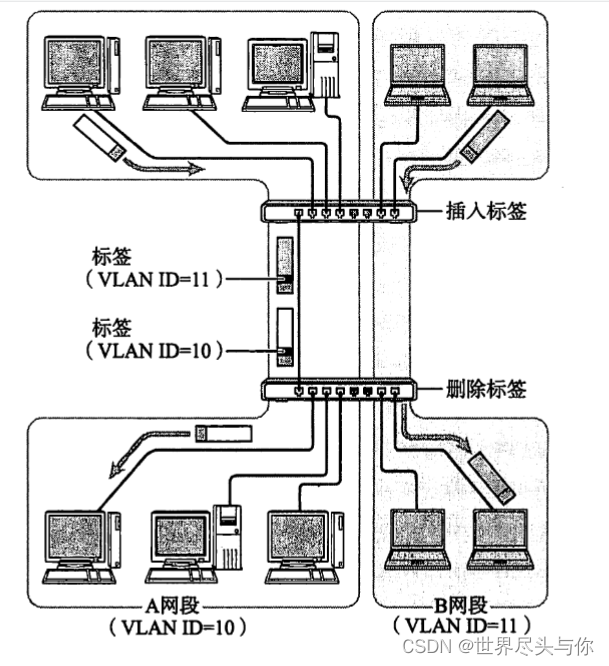

5.VLAN

进行网络管理的时候,时常会遇到分散网络负载、变换部署网络设备的位置等情况。而有时管理员在做这些操作时,不得不修改网络的拓扑结构,这也就意味着必须进行硬件线路的改造。然而,如果采用带有VLAN技术的网桥,就不用实际修改网络布线,只需修改网络的结构即可

TAG VLAN中对每个网段都用一个VLAN ID的标签进行唯一标识。在交换机中传输帧时,在以太网首部加入这个VID标签,根据这个值决定将数据帧发送给哪个网段

![[附源码]计算机毕业设计校园商铺Springboot程序](https://img-blog.csdnimg.cn/a96cc7f6162f4e62afba2b91e285deb2.png)

![[附源码]计算机毕业设计药品仓库及预警管理系统Springboot程序](https://img-blog.csdnimg.cn/279c030adc8048ec89d525c19cc87ba2.png)