前言:(博主个人学习笔记,不用看)web练习第二周,仅做出前3题。相比于第一周,难度大幅增加,写题时就算看了wp还是像个无头苍蝇一样到处乱创,大多都是陌生知识点,工具的使用也是一个严重问题。

这里是目录

- 1.Training-WWW-Robots

- 2.Follow me and hack me

- 3.导弹迷踪

- 4.Flag点击就送

- 5.作业管理系统

- 6.inget

- 7.fileclude

- 8.fileinclude

- 9.easyupload

1.Training-WWW-Robots

题目描述:暂无

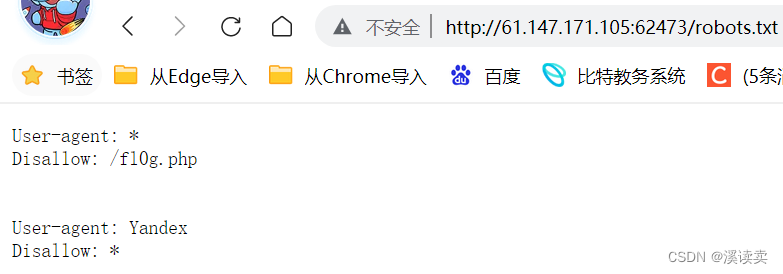

1.进入场景看到一段英语,大致意思就是让你搞懂什么是robot协议,咱们在url末尾添加

robots.txt后访问。

2.根据提示不允许访问/fl0g.php, 那咱们就访问它,得到flag。

2.Follow me and hack me

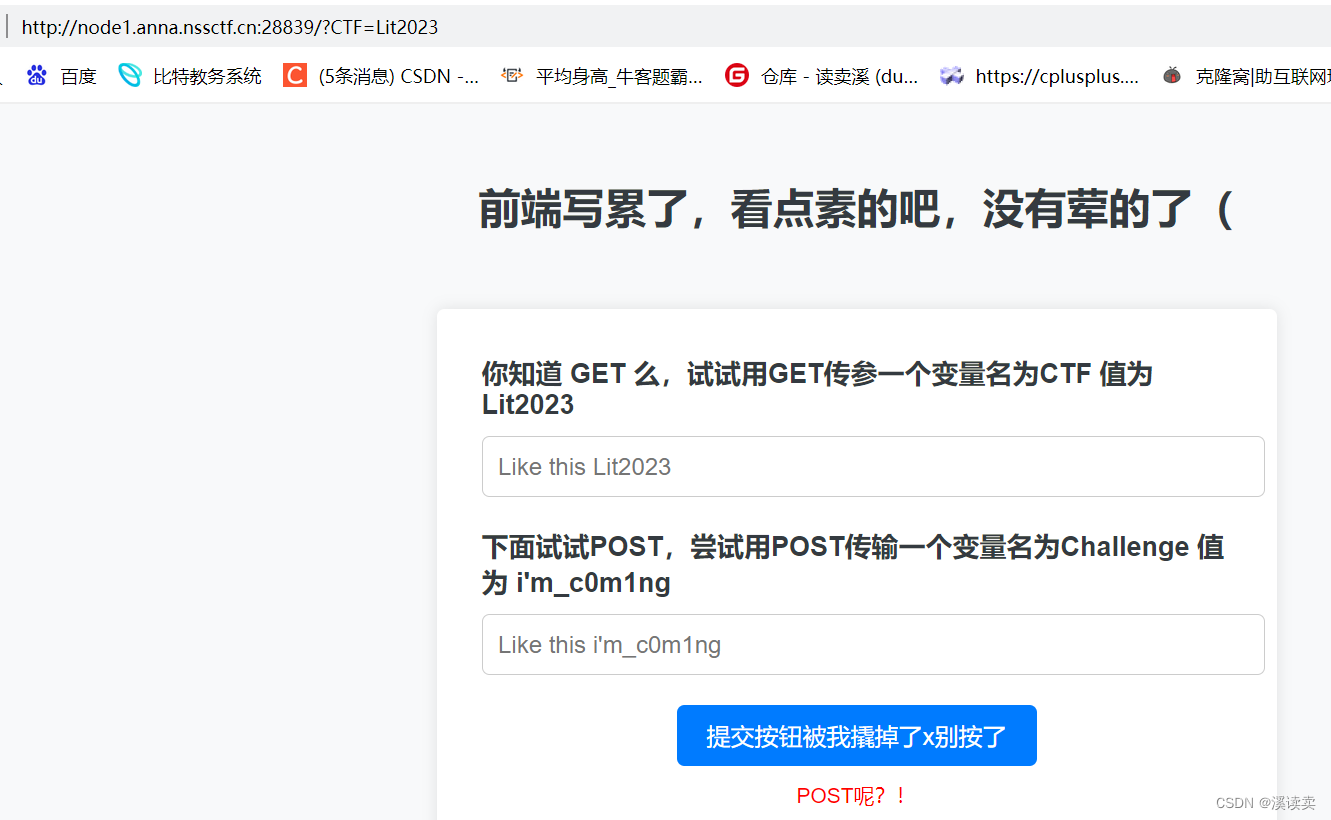

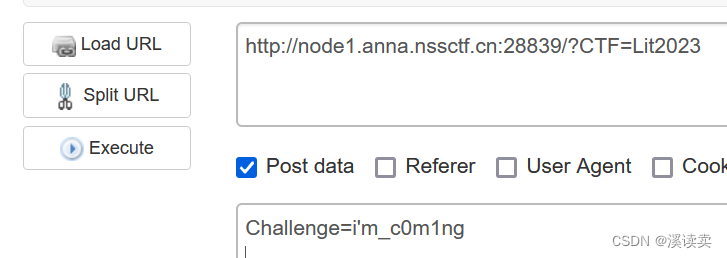

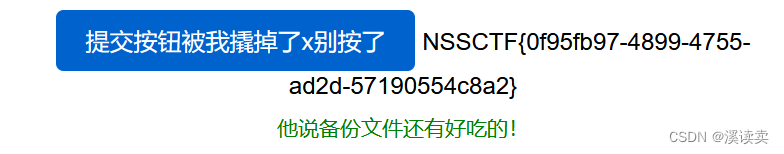

1.进入场景可知需要分别进行一次get和post传输数据,按照顺序首先get传输:页面发生变化

2.再进行post传输,借助hackbar工具。

3.得到flag

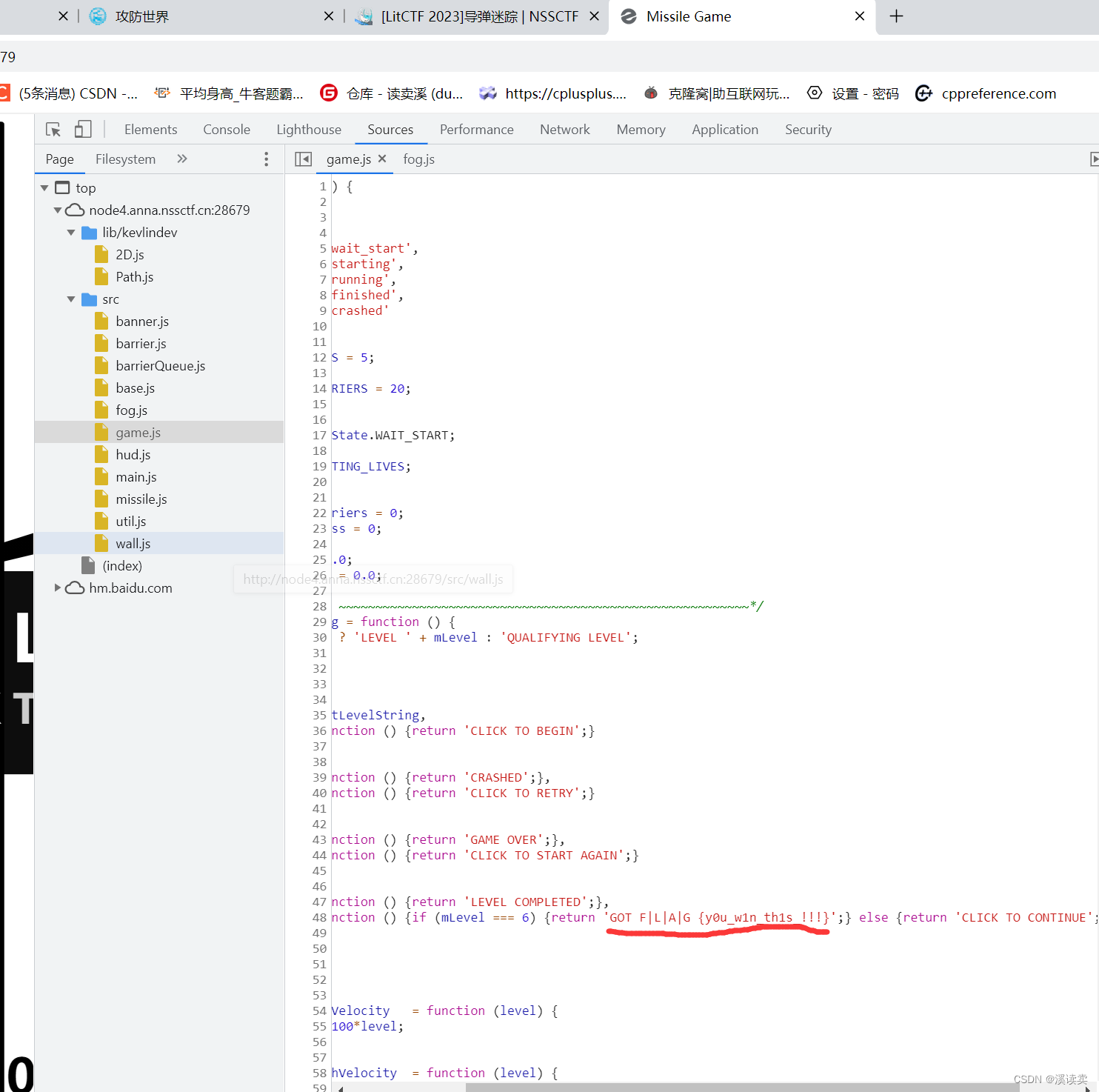

3.导弹迷踪

题目描述:

你是一颗导弹,你需要,飞到最后!(通过6道关卡就能拿到flag哦~

试了试这游戏,打到了第三关(我还挺强的ψ(`∇´)ψ)。

1.咱们直接F12进入开发者模式,查看js,直接找到了flag。

2.需要注意的是,题目要求flag形式为NSSCTF{},即flag要写成NSSCTF{y0u_w1n_th1s_!!!}

以下都是不会做看wp的题目,总结所得

4.Flag点击就送

了解:session伪造,json格式,flask框架,使用flask-session-cookie-manager脚本。

flask框架的session是存储在客户端的,因此session可能被恶意篡改,而flask通过密钥对数据进行签名来防session被纂改。

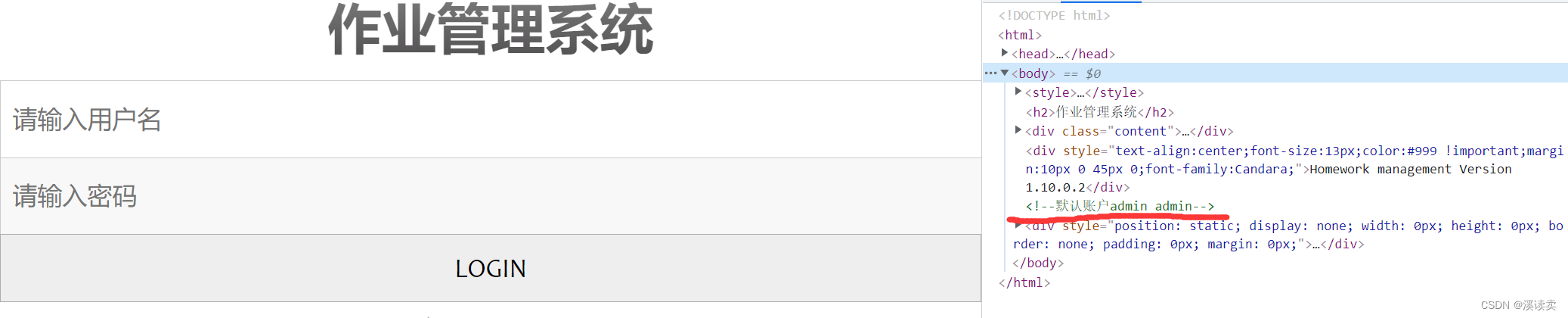

5.作业管理系统

1.进入场景,F12试试,发现默认账户及密码,登入系统:(止步于此)

2.在界面各种创建上传文件,发现没什么用,看了wp,上传一句话木马,蚁剑连接即可找到根目录的flag。(学会了使用蚁剑工具)

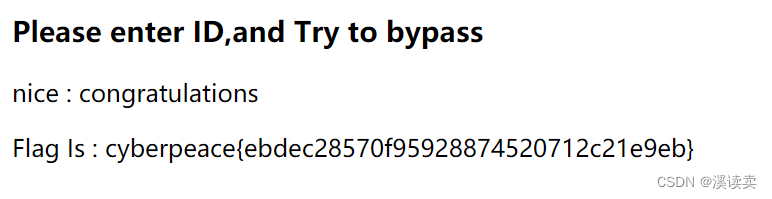

6.inget

通过此题,初步了解了渗透的概念。

题目描述:无

根据题目提示尝试渗透,在url末尾添加

?id=1'or'1+-(具体原理暂不知)后访问,得到flag。

7.fileclude

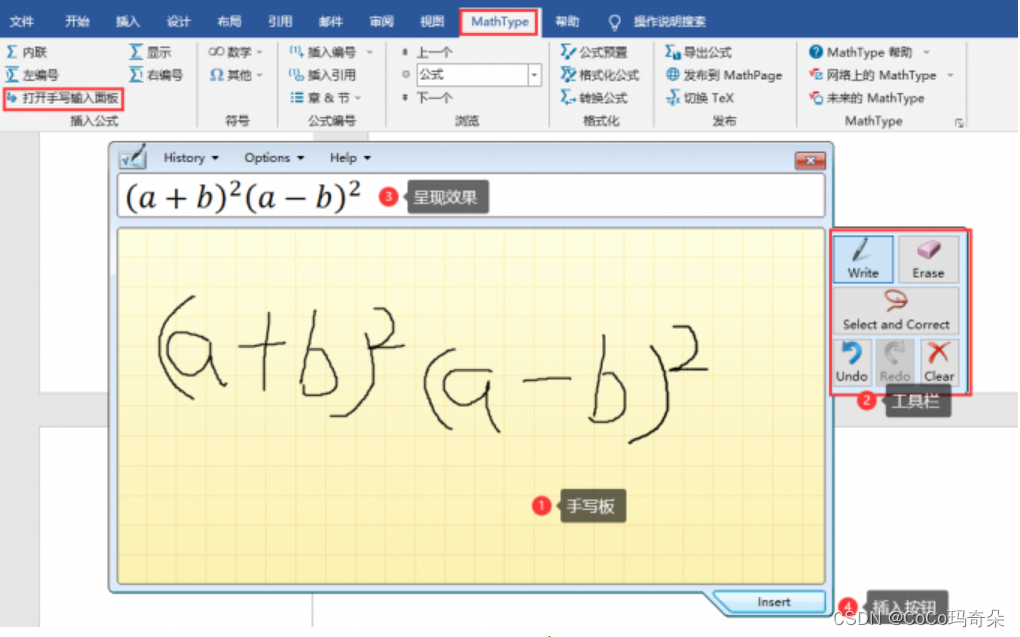

初识php伪协议绕过,看一段php代码,使用hackbar工具(post),访问得到一串字符,base64解码得flag。

8.fileinclude

利用伪协议php://filter,看一段php代码,使用hackbar工具(cookie),访问得到一串字符,base64解码得flag。

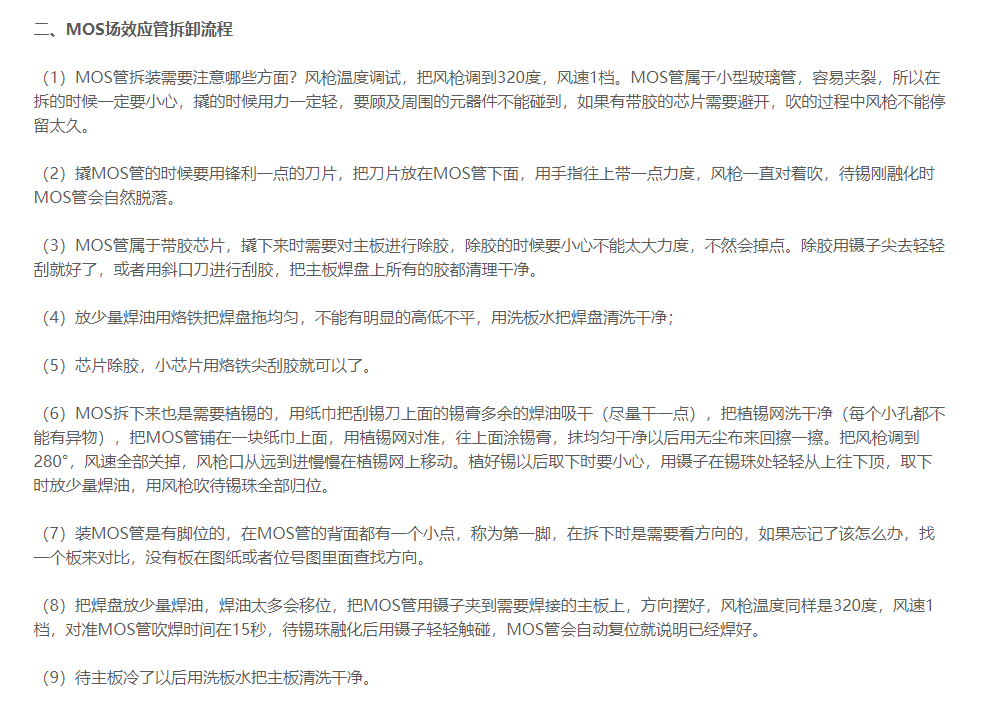

9.easyupload

了解以下知识点:

本题需要利用文件上传漏洞点,通过绕过服务器的安全防护,达到getshell的目的

本题的主要考点为利用fastcgi的.user.ini特性进行任意命令执行

这里需要绕过的点如下:

检查文件内容是否有php字符串

检查后缀中是否有htaccess或ph

检查文件头部信息

文件MIME类型

(摘自官方wp)