简介

Token 是一种身份验证机制,通常由服务器生成并返回给客户端,客户端在后续的请求中携带 Token,以证明自己的身份。在 Java 中,Token 的应用场景非常广泛,例如用户登录、API 认证、OAuth 授权等等。

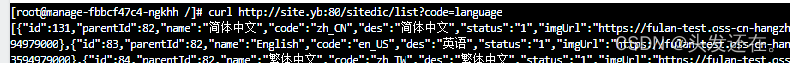

在用户登录的场景中,服务器通常会在用户登录成功后生成一个 Token,并将 Token 返回给客户端。客户端在后续的请求中携带 Token,以证明自己的身份。服务器会验证 Token 的有效性,并根据 Token 来识别当前登录的用户。

在 API 认证的场景中,服务器通常会要求客户端在每次请求中携带有效的 Token,以证明客户端有权限访问该 API。服务器会验证 Token 的有效性,并根据 Token 来判断客户端是否有权限访问该 API。

在 OAuth 授权的场景中,Token 通常用于表示授权信息。例如,客户端在进行 OAuth 授权时,服务器可能会生成一个 Access Token,并返回给客户端。客户端在后续的请求中携带 Access Token,以证明自己已经经过授权,并获得对某些资源的访问权限。

Token 示例

下面是一个简单的 Token 生成和验证的示例代码,其中使用了 Java 的 JWT(JSON Web Token)库来生成和验证 Token:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;

public class TokenUtils {

private static final String SECRET_KEY = "my_secret_key";

private static final long EXPIRATION_TIME = 86400000; // 1 day in milliseconds

public static String generateToken(String username) {

Date now = new Date();

Date expiration = new Date(now.getTime() + EXPIRATION_TIME);

return Jwts.builder()

.setSubject(username)

.setIssuedAt(now)

.setExpiration(expiration)

.signWith(SignatureAlgorithm.HS256, SECRET_KEY)

.compact();

}

public static boolean validateToken(String token) {

try {

Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();

return claims.getExpiration().after(new Date());

} catch (Exception e) {

return false;

}

}

}

在上面的示例代码中,generateToken 方法用于生成 Token,validateToken 方法用于验证 Token 的有效性。其中,SECRET_KEY 是用于签名的密钥,EXPIRATION_TIME 是 Token 的过期时间。

在 generateToken 方法中,首先获取当前时间和 Token 的过期时间。然后使用 JWT 的 builder 方法来构建 Token,设置 Token 的主题为用户名,设置 Token 的签发时间和过期时间,并使用指定的签名算法和密钥来对 Token 进行签名。

在 validateToken 方法中,首先尝试解析 Token,并获取 Token 中的声明信息。如果解析成功,就判断 Token 是否已经过期,如果未过期则返回 true,否则返回 false。如果解析失败,则直接返回 false。

这只是一个简单的 Token 示例代码,实际应用中还需要考虑安全性等方面的问题。但是这个示例代码可以帮助理解 Token 的生成和验证过程,以及 JWT 库的使用方法。

Token 更多用途

除了上面提到的应用场景,Token 还有许多其他的用途和实现方式。以下是一些常见的 Token 相关概念和实践:

-

Refresh Token:Refresh Token 是一种用于刷新 Access Token 的 Token。Access Token 通常具有较短的有效期,Refresh Token 则可以用来获取新的 Access Token,从而延长身份验证的有效期。Refresh Token 通常需要保存在客户端,并且具有较长的有效期,以便在 Access Token 过期时使用。

-

JWT(JSON Web Token):JWT 是一种基于 JSON 格式的 Token。JWT 通常由三部分组成:Header、Payload 和 Signature。Header 包含 Token 的元数据,例如签名算法;Payload 包含 Token 的声明信息,例如用户 ID、过期时间等;Signature 包含对 Header 和 Payload 的签名,用于验证 Token 的完整性和真实性。JWT 的优点是使用简单,体积小,可携带的信息量大,但是安全性相对较低,需要注意避免信息泄露等风险。

-

OAuth2:OAuth2 是一种开放标准,用于授权第三方应用程序访问受保护资源。OAuth2 通常使用 Token 来表示授权信息,例如 Access Token、Refresh Token 等。OAuth2 定义了多种授权类型,例如授权码模式、密码模式、客户端模式等,每种授权类型都有不同的 Token 实现方式和安全性考虑。

-

OAuth2.0 JWT Bearer Token:OAuth2.0 JWT Bearer Token 是一种基于 JWT 的 Token 实现方式,用于授权第三方应用程序访问受保护资源。OAuth2.0 JWT Bearer Token 使用 JWT 来表示授权信息,并且使用 OAuth2.0 规范中定义的 Bearer Token 机制来传递 Token。Bearer Token 是一种无状态的 Token 传递机制,客户端需要在每次请求中携带 Token,服务器需要验证 Token 的有效性,并根据 Token 来识别当前用户。

-

Token 认证 vs Session 认证:Token 认证和 Session 认证都是常见的身份验证机制。Token 认证通常使用 Token 来表示用户身份,客户端需要在每次请求中携带 Token,服务器需要验证 Token 的有效性,并根据 Token 来识别当前用户。Token 认证相对于 Session 认证具有更好的可扩展性和跨域支持,但是需要客户端自行保存 Token,存在信息泄露的风险。Session 认证则是将用户身份信息保存在服务器端的 Session 中,客户端在后续的请求中使用 Cookie 或 URL 重写来传递 Session ID,服务器通过 Session ID 来识别当前用户。Session 认证相对于 Token 认证具有更好的安全性,但是需要在服务器端保存用户信息,存在服务器压力和可扩展性问题。

-

Token 的安全性:Token 的安全性是使用 Token 时需要考虑的重要问题。为了提高 Token 的安全性,可以采取以下措施:

-

使用 HTTPS 协议传输 Token,避免 Token 被窃听。

-

使用加密算法对 Token 进行加密,避免 Token 被篡改。

-

使用签名算法对 Token 进行签名,避免 Token被伪造。

-

使用较短的 Token 有效期,避免 Token 被滥用。

-

对 Token 进行访问频率限制,避免 Token 被暴力破解。

-

在 Token 泄露或被盗用时,及时撤销 Token,避免 Token 被滥用。

-

小结

总之,Token 是一种常见的身份验证机制,具有广泛的应用场景和实现方式。在使用 Token 时,需要注意保证 Token 的安全性,避免信息泄露和滥用等风险。