kali linux系统集成了常用的安全渗透工具,省去了安装工具的时间,做安全相关的工作是非常推荐使用的。

安装Kalii Linux

安装系统

一般使用虚拟机进行安装,Kali Linux基于Debian内核,虚拟机的操作系统选择Debian 7.x 64

选择系统语言

安装过程中建议选择英语安装语言,安装完成后再切换成中文,这个主要是确保常用的目录都是英文,方便在终端中进行切换,效果如下

关闭节能选项

Kali Linux桌面默认隔几分钟会自动锁定屏幕,可以关闭这个功能,减少唤醒屏幕花费的时间,提高效率

安装oh my zsh

为了方便的使用历史命令,可以安装oh my zsh参考:github.com/robbyrussel…

sh -c "$(curl -fsSL https://raw.githubusercontent.com/robbyrussell/oh-my-zsh/master/tools/install.sh)"

复制代码安装包含漏洞的软件

包含漏洞的软件比较多,自行收集安装比较花时间,这里推荐使用docker一键安装,参考:github.com/c0ny1/vulst…

git clone https://github.com/c0ny1/vulstudy.git

cd vulstudy

docker-compose pull

docker-compose build

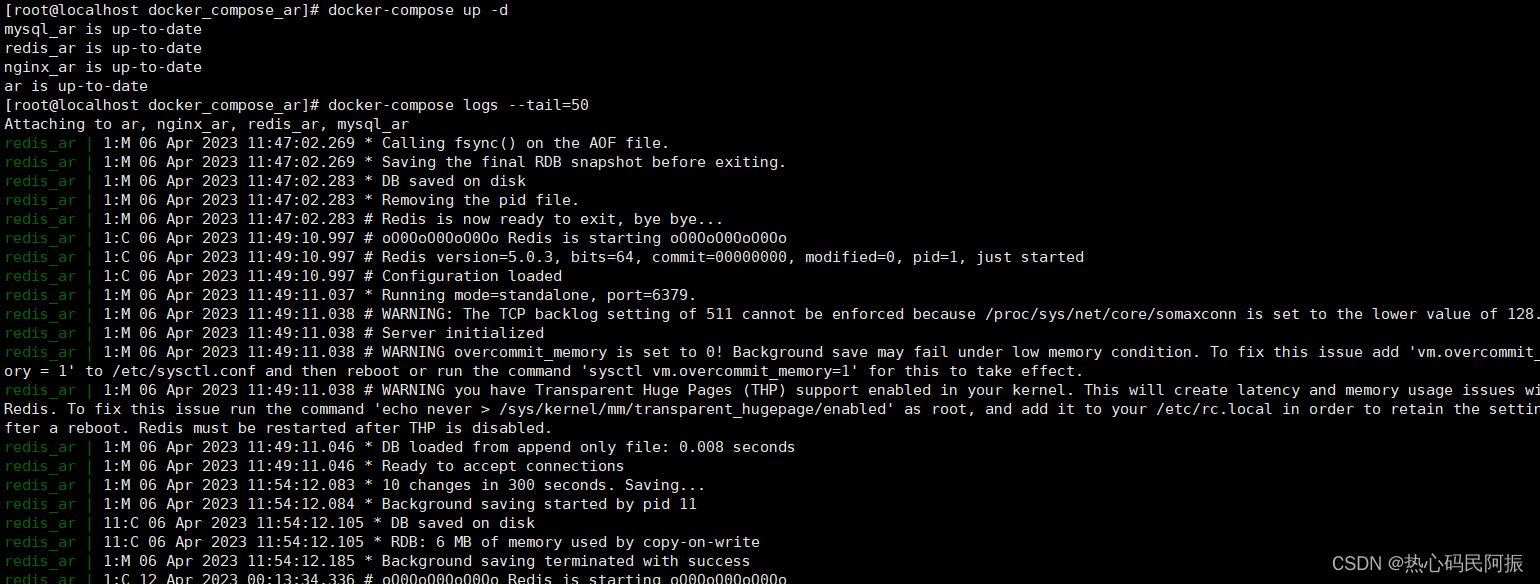

docker-compose up -d

复制代码操作效果如下

可以看到所有包含漏洞的系统都成功启动了

这里启动的web系统的端口可以在docker-compose.yml中进行修改

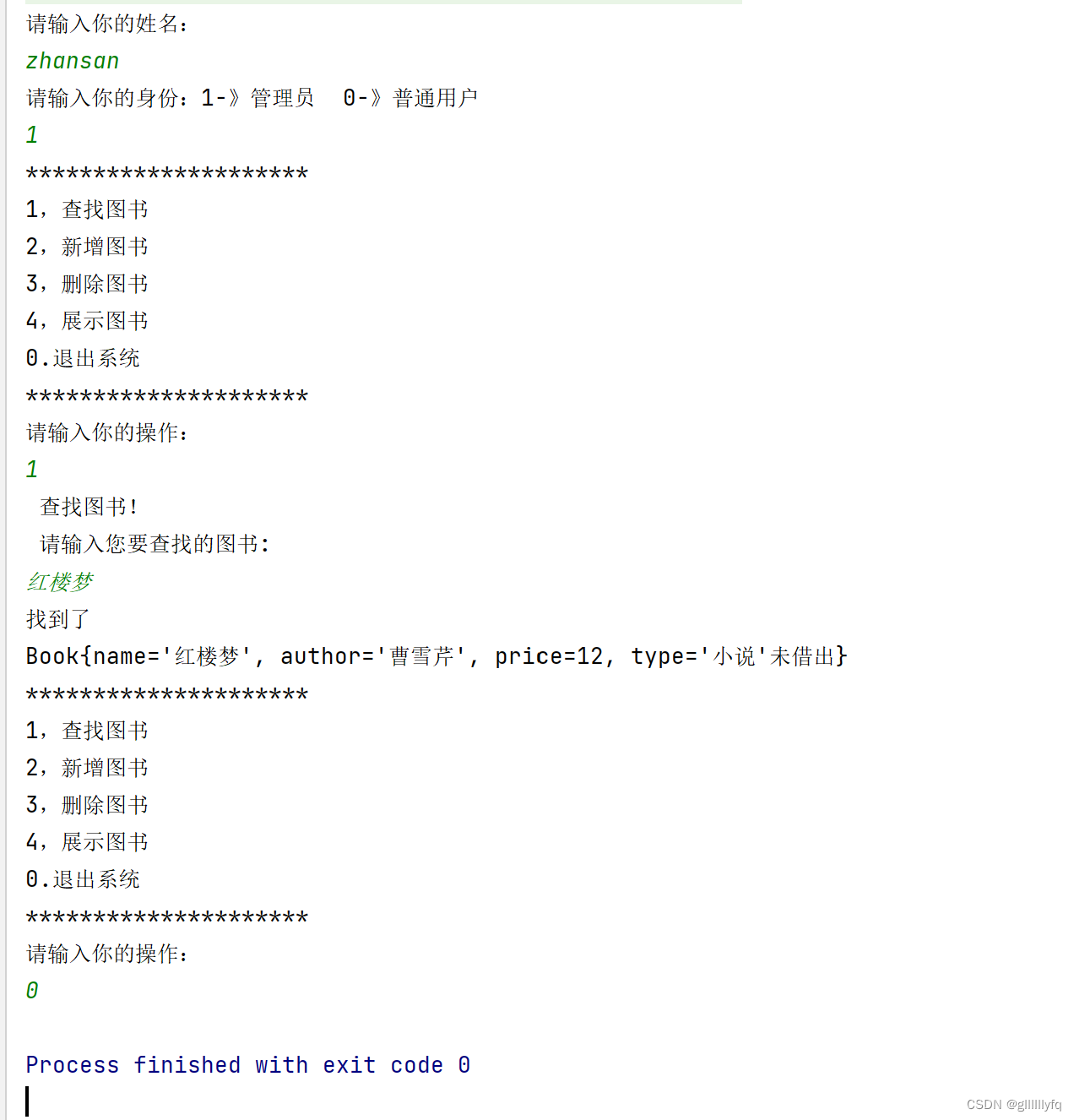

使用Kali Linux中的SqlMap工具侦测sql注入漏洞

sqli-labs这个接口存在sql注入漏洞:http://suxiaolin-imac-pro:8283/Less-1/?id=11,可以使用Kali Linux中自带的SqlMap进行核对

可以从应用程序中打开sqlmap

sqlmap是命令行程序,也可以直接打开终端进行操作,检查这个url http://suxiaolin-imac-pro:8283/Less-1/?id=11 是否存在sql注入的sqlmap命令如下

sqlmap -u http://suxiaolin-imac-pro:8283/Less-1/\?id\=11

复制代码操作效果如下(右键可以查看大图)

可以看到sqlmap已经成功检测出id参数存在sql注入漏洞了,完整id字段注入sql如下

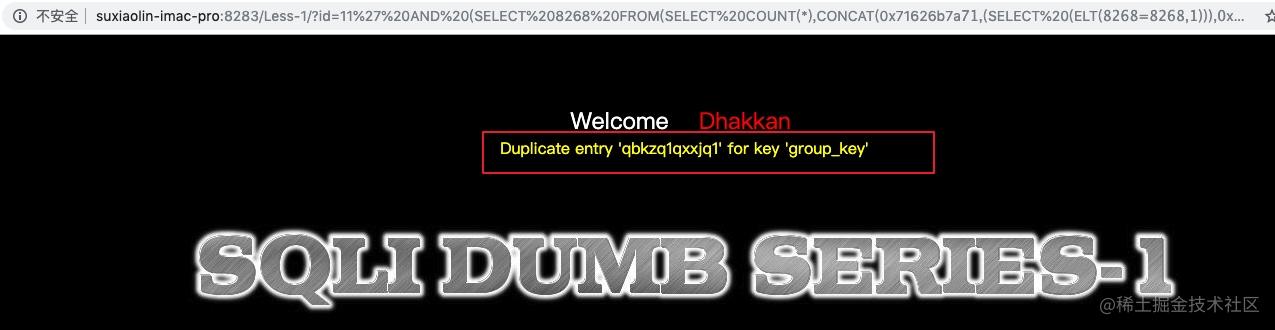

可以那一条注入的sql进行验证,比如:id=11' AND (SELECT 8268 FROM(SELECT COUNT(*),CONCAT(0x71626b7a71,(SELECT (ELT(8268=8268,1))),0x7178786a71,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a) AND 'IoUA'='IoUA

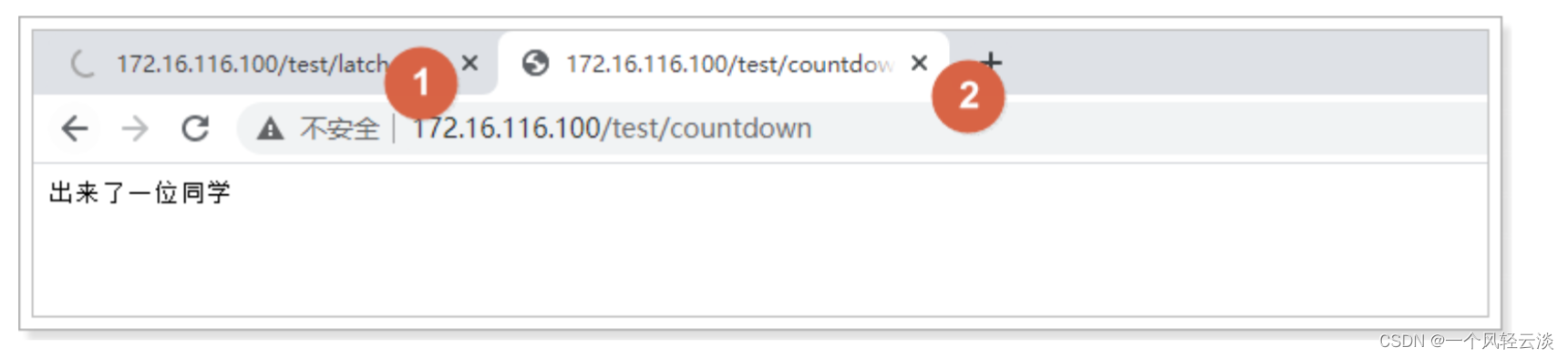

在浏览器中操作效果如下

成功执行了注入的sql

可以看到使用这个Kali Linux系统自带的工具进行web漏洞检测还是非常高效的