计算机网络安全绪论

- 计算机网络实体是什么

计算机网络中的关键设备,包括各类计算机、网络和通讯设备、存储数据的媒体、传输路线…等

- 典型的安全威胁有哪些 ★ ⋆ \bigstar\star ★⋆

- 窃听(敏感信息被窃听)

- 重传(被获取在传过来)

- 伪造(伪造信息发送)

- 篡改(被修改在传)

- 非授权访问(非法获取系统权限)

- 拒绝服务攻击(让其不能正常工作)

- 行为否认(否认发生的行为)

- 电测/射频截获(从无线电中获取)

- 人员疏忽

- 黑客刺探指定目标的通常动机

- 获取机密或敏感数据的访问权

- 窃取财务或服务

- 免费使用资源

- 向安全机制进行技术挑战

- 追踪或监听目标系统的运行

- 扰乱目标正常的运行

从信息系统方面看有3个目标

1.访问信息2.修改或破坏3.使系统拒绝服务

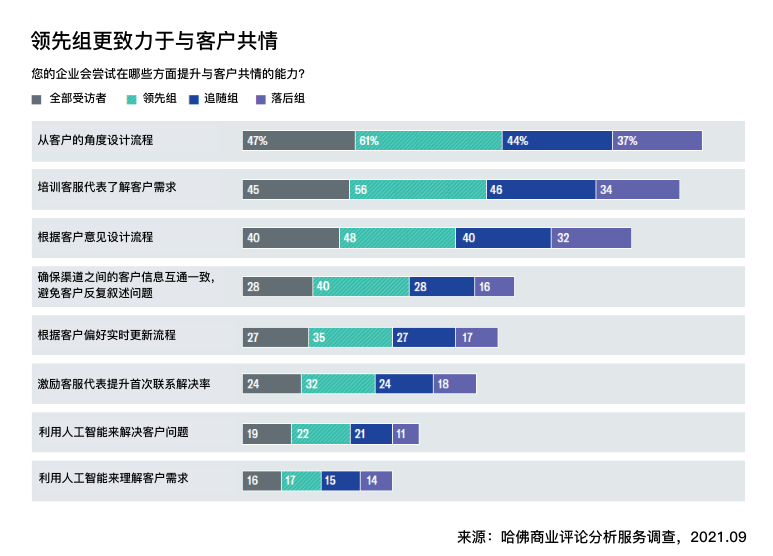

- 网络安全的目标/需求分析

★

★

★

\bigstar\bigstar\bigstar

★★★

可以和威胁对应起来记。

- 保密性:网络中传输的数据可能包含敏感信息,如个人身份信息、商业机密等,需要采取加密措施保护其机密性,防止被非法获取和窃取。(窃听、重传、伪造、非授权访问、电测/射频截获)

- 完整性:网络中传输的数据可能会被篡改或损坏,需要采取数据完整性保护措施,确保数据在传输过程中不被篡改或损坏。(篡改)

- 可用性:网络中传输的数据可能会被拒绝服务攻击(DDoS)等攻击手段影响其可用性,需要采取措施保证数据的可用性,确保网络服务正常运行。(拒绝服务攻击)

- 不可否认性:提供向第三方证明该实体参与了那次通讯的能力(行为否认)

- 可控性:对信息传播及内容具有控制能力,保证信息或信息系统的授权认证和监控管理,确保某个实体身份的真实性,也可以确保执法者对社会的执法管理能力(人员疏忽)

-

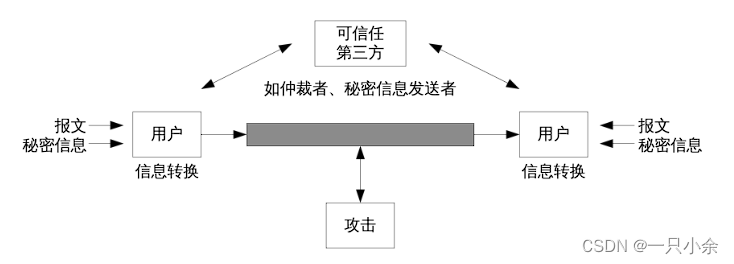

网络安全模型

发送消息的安全转换(加密、保密、身份验证)

收、发方共享的某些秘密信息(加密密钥) -

P2DR模型结构 ⋆ ⋆ \star\star ⋆⋆

P2DR模型是动态网络安全体系的代表模型,包括四个主要部分:Policy(安全策略)、Protection(防护)、Detection(检测)和 Response(响应)。防护、检测、响应组成了一个完整的、动态的安全循环。

安全策略:模型的核心,是整个网络的安全依据。

防护:通过采用一些传统的静态安全技术和方法来实现,主要有防火墙、加密、认证等方法

检测:是动态响应和加强防护的依据

响应:在安全系统中占最重要地位,是解决潜在安全问题的最有效方法

- 时间安全要求

pt(防护时间)>Dt(入侵花费时间) + Rt(响应恢复时间)

物理安全

- 物理安全内容包括 ⋆ \star ⋆

- 机房环境安全

- 通讯线路安全

- 设备安全

- 电源安全

- 保障通信线路安全的主要技术措施有哪些

- 电缆加压技术

通信电缆密封在塑料套管中, 并在线缆的两端充气加压。线上连接了带有报警器的监示器,用来测量压力。如果压力下降,则意味电缆可能被破坏了,技术人员还可以进一步检测出破坏点的位置,以便及时进行修复。 - 光纤通讯技术

- Modem通讯安全

信息加密

- 密码学的发展阶段

- 古典加密方法(隐藏)

- 古典密码(文字替换是主要加密思想)

常用方法:

2.1. 单表代替密码、

2.2. 多表代替密码

2.3. 转轮密码 - 近代密码(钥)

-

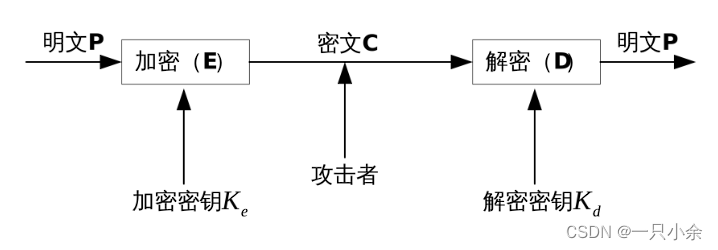

密码学五元组

明文、密文、密钥、加密算法、解密算法 -

加密技术的原理

加密技术是通过对原始数据进行加密,使得除了拥有密钥的人之外,其他人无法读取数据的技术。 -

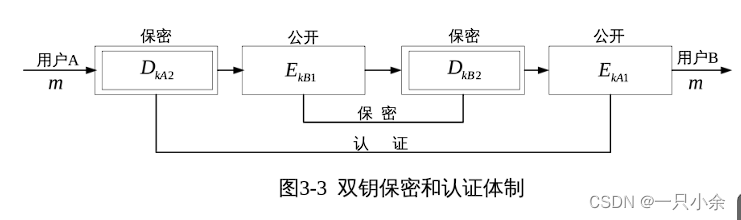

常用的加密体制和其代表算法

单钥:DES和IDEA

双钥:RSA算法和ElGamal算法 -

一般密码系统示意图

-

双钥保密和认证体制

-

凯撒加密 ★ ★ \bigstar\bigstar ★★

对字母进行移位,如k=3,那么就是移动3位

a → d a \rarr d a→d

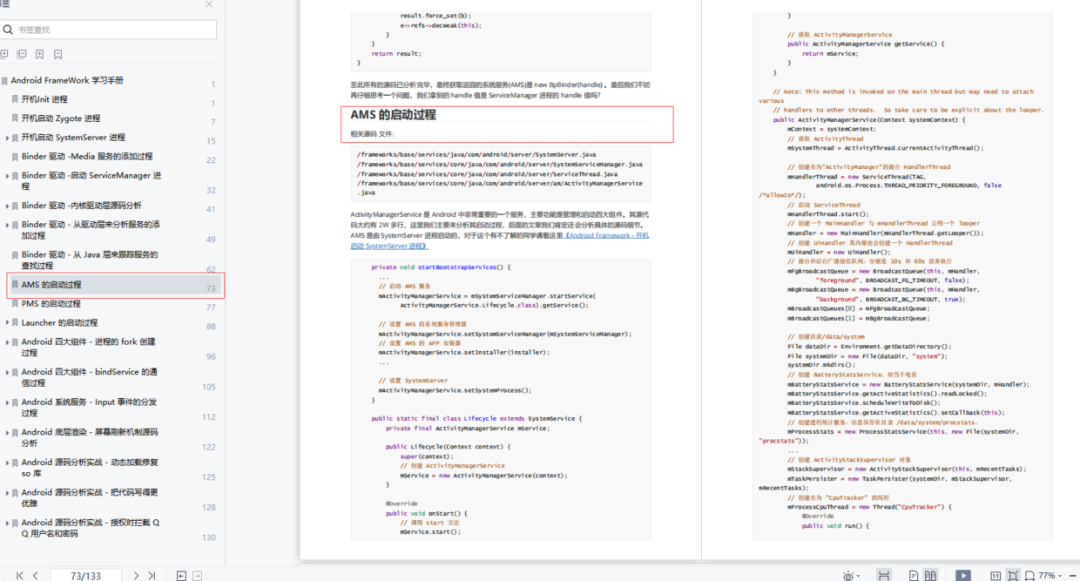

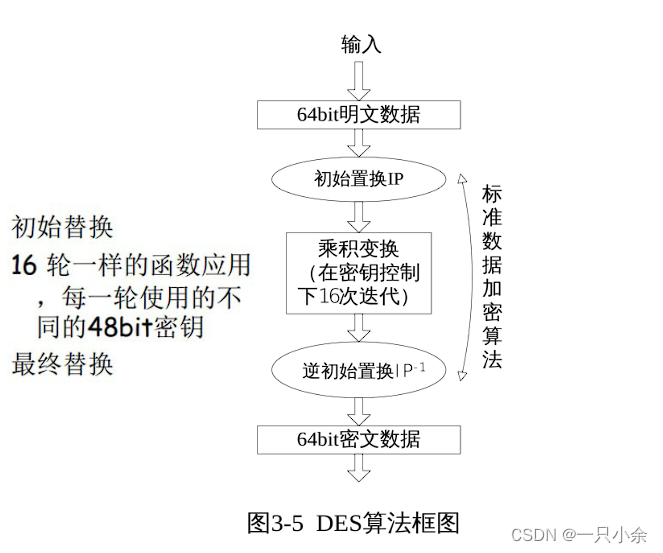

- 数据加密标准DES

是一个分组加密算法。

密钥长度为64位,56位有效长度,8位是校验码

置换是将明文进行置换得到乱序的64位。

分组为2个32位,进行16次迭代

扩展:

在java种javax.crypto包下Cipher类是专门用于加密和解密提供密码功能

// Cipher封装的算法包括对称加密算法和非对称加密算法,如:AES、DES、DESede、RSA等

Cipher c = Cipher.getInstance("DES/CBC/PKCS5Padding");

// CBC,数据分组模式

// PKCS5Padding,数据按照一定的大小进行分组,最后分剩下那一组,不够长度,就需要进行补齐

-

国际数据加密算法IDEA

不想看了应该不考 -

双钥加密算法RSA算法

- 生成密钥

1.1 给定p、q2个素数

1.2 n = p ∗ q n = p*q n=p∗q

1.3 φ ( n ) = ( p − 1 ) ∗ ( q − 1 ) \varphi(n)=(p-1)*(q-1) φ(n)=(p−1)∗(q−1) - 生成 e e e ,满足 e e e 和 φ \varphi φ 互质

- 密钥 d d d 因为 d ∗ e m o d φ = 1 d * e \mod \varphi = 1 d∗emodφ=1 通过逆元求得 d

- 加密过程

对每一个明文进行 E ( m ) = m e m o d n = c E(m) = m^e \mod n = c E(m)=memodn=c计算 - 解密

对每一个密文进行 D ( c ) = c d m o d n D(c) = c^d \mod n D(c)=cdmodn计算

如

p

=

3

,

q

=

11

p = 3,q = 11

p=3,q=11则

n

=

p

∗

q

=

33

n = p * q = 33

n=p∗q=33 那么

φ

(

n

)

=

2

∗

10

=

20

\varphi(n) = 2*10 = 20

φ(n)=2∗10=20 取

e

=

3

e = 3

e=3(因为只是演示,实际上不可能这么小。小只是方便我们来进行计算,只要满足互质就可以了),计算d,也就是求逆元。

e

d

m

o

d

φ

(

n

)

=

1

⇒

e

d

≡

1

(

m

o

d

φ

(

n

)

)

ed \mod \varphi(n) = 1 \Rightarrow ed \equiv1 (\mod \varphi(n))

edmodφ(n)=1⇒ed≡1(modφ(n))

也就是

3

∗

d

m

o

d

20

=

1

3*d \mod 20 = 1

3∗dmod20=1

利用欧几里得算法

e

d

≡

1

(

m

o

d

φ

(

n

)

)

⇒

e

∗

d

−

φ

∗

x

=

1

ed \equiv1 (\mod \varphi(n)) \Rightarrow e*d - \varphi*x = 1

ed≡1(modφ(n))⇒e∗d−φ∗x=1(x为无关数未知数)

也就是求

3

d

−

20

x

=

1

3d - 20x = 1

3d−20x=1

我这有2种方法。

- x从0开始一直向上加直到d为整数

如 x = 0 , d = 1 / 3 x = 0,d = 1/3 x=0,d=1/3

x = 1 , d = 7 x = 1,d = 7 x=1,d=7

所以就是7 - 用取余

1 ◯ 3 d − 20 x = 1 \textcircled 13d - 20x = 1 1◯3d−20x=1用大数mod小数 20 20%3 = 2 20

2 ◯ 3 d − 2 x = 1 \textcircled 2 3d - 2x = 1 2◯3d−2x=1用取余数代替大数。

3 ◯ d − 2 x = 1 \textcircled 3 d - 2x = 1 3◯d−2x=1直到d活着x系数为1.我们令x等于0,那么d=1带入到第二个式子 3 ∗ d − 2 x = 1 3*d - 2x = 1 3∗d−2x=1那么 x = 1 x = 1 x=1代入1式子得到d=7

在java中RSA keys must be at least 512 bits long

别问咋知道了,本来想用api算的。

- RSA签名方法和RSA加密方法对密钥的使用有什么不同

- 加密方法:RSA加密方法使用公钥加密数据,然后使用私钥解密数据。因此,公钥用于加密,私钥用于解密。

- 签名方法:RSA签名方法使用私钥对数据进行签名,然后使用公钥验证签名。因此,私钥用于签名,公钥用于验证签名。

- 目的不同:RSA加密方法的目的是保护数据的机密性,确保只有授权人员能够访问数据。RSA签名方法的目的是确保数据的完整性和真实性,确保数据没有被篡改或伪造。

- 密钥管理不同:RSA加密方法需要管理公钥和私钥对,以确保数据的安全性。RSA签名方法需要管理私钥和公钥对,以确保签名的真实性和完整性。

-

ElGamal算法

RSA算法是基于素数因子分解的双钥密码。

ElGamal则是基于离散对数问题的另一种类型的双钥及密码。可以用于加密也可以用于签名 -

同态加密特点

先计算后解密等价于先解密后计算 -

数字签名技术

-

消息认证技术

通过对消息或消息信息相关信息进行加密或签名变换进行的认证。

包括消息内容认证、消息源和宿认证、消息的序号和操作时间认证

杂凑函数:

可以将任意长的消息得到一个固定长度的杂凑值

- 数字签名和消息认证的区别

数字签名可以实现消息认证的功能,区别在于消息认证可以帮助接收方验证消息发送方的身份,以及消息是否被篡改。但当存在利害冲突的时候,单纯靠消息认证技术就无法解决纠纷,就需要数字签名来辅助更有效的消息认证。

- 公开密钥基础设施PKI

- PKI认证技术的组成

防火墙技术

- 防火墙功能

- 防火墙体系结构和特点

- 防火墙具体实现技术

- 包过滤防火墙工作机制和包过滤模型

- 代理防火墙的工作原理,和其优缺点

- 电路层网关防火墙

- NAT技术(工作原理)

入侵检测技术

-

什么是入侵检测技术

-

基本原理

-

分类和其实现方法

-

snort技术是如何检测分布式拒绝服务攻击的

操作系统和数据库安全

- 访问控制技术

- 访问控制技术以及其和认证的区别

- 传统的访问控制分为几类,区别,以及优缺点

- 新型访问控制技术分为几类以及优缺点

- 访问控制的实现技术