全国职业院校技能大赛

网络建设与运维

五、网络运维

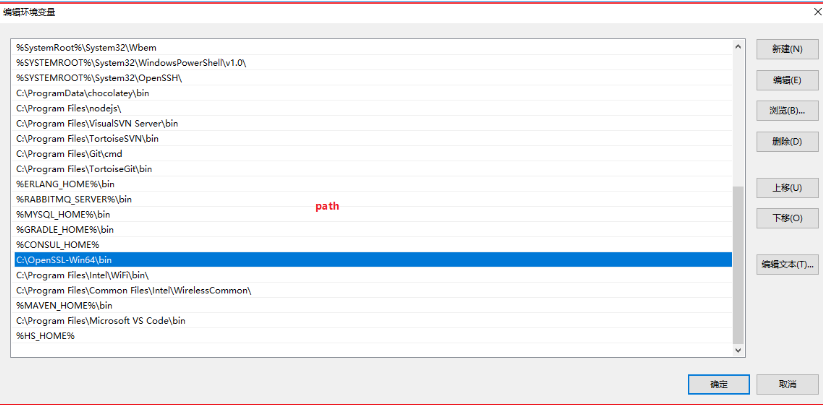

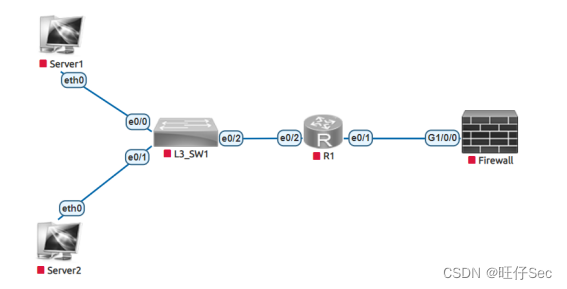

某单位网络拓扑架构如下,交换机连接两台服务器,其中Server1服务器是数字取证服务器,Server2服务器是应急响应服务器,通过交换设备相连,通过路由设备连接到安全设备防火墙,单位的网络拓扑结构如下图所示。

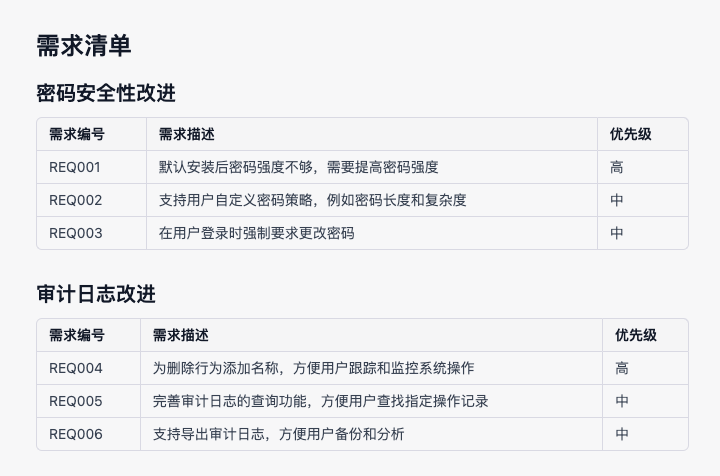

表1.网络设备IP地址分配表

| 设备 | 设备名称 | 设备接口 | IP地址 |

| 服务器 | Server1 | Eth0 | 192.168.1.10/24 |

| Server2 | Eth0 | 192.168.2.10/24 | |

| 三层 交换机 | L3_SW1 | e0/0 | 192.168.1.2/24 |

| e0/1 | 192.168.2.2/24 | ||

| e0/2 | 10.1.1.1/24 | ||

| 路由器 | R1 | e0/2 | 10.1.1.2/24 |

| e0/1 | 20.1.1.1/24 | ||

| 防火墙 | Firewall | G1/0/0 | 20.1.1.2/24 |

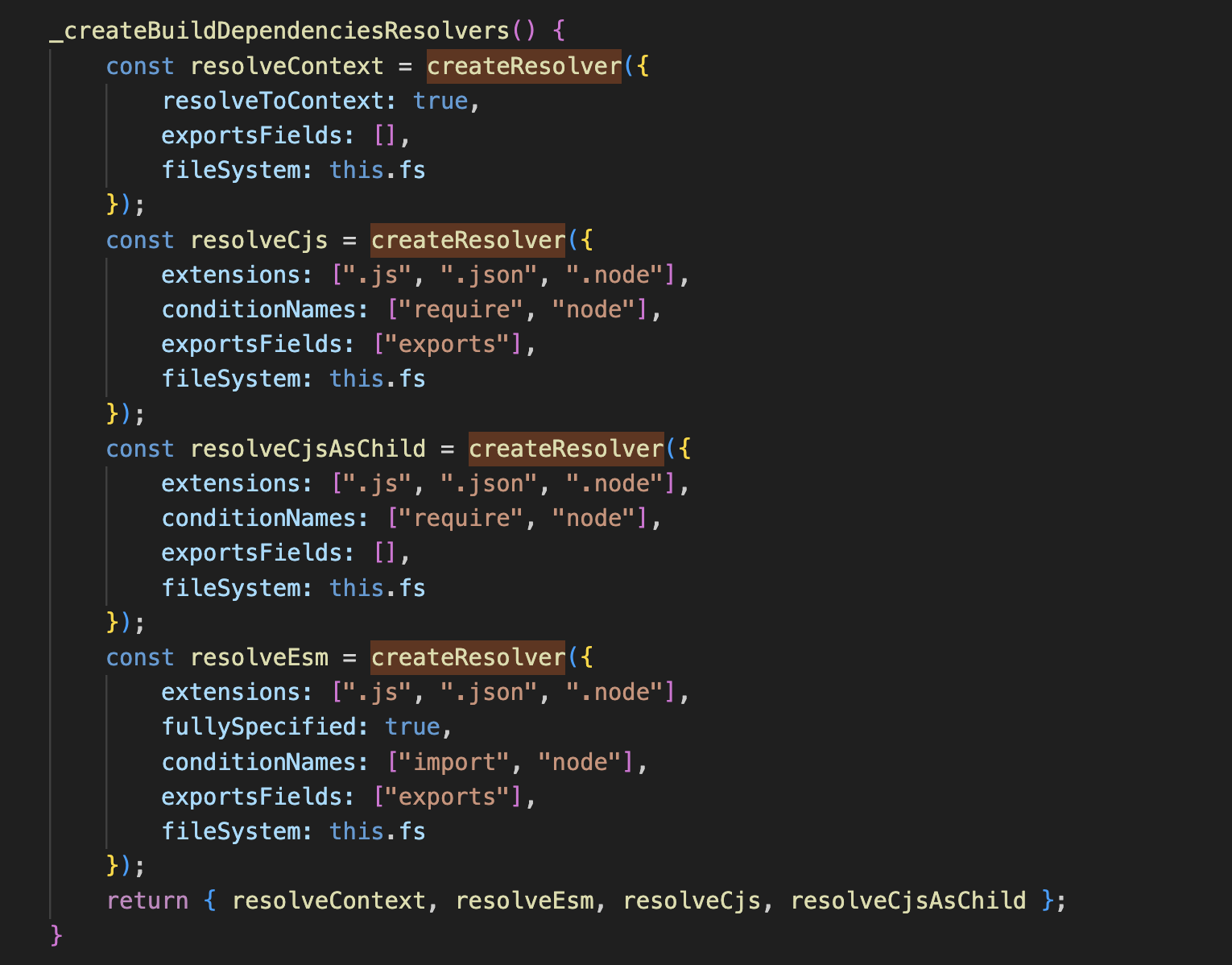

1.网络排错

1.L3_SW1上交换机需要设置三层网络,现在三层直连路由无法ping通,但是查看接口的状态发现,接口物理状态都是up的,请分析原因并且故障排除。

2.拓扑中R1路由器与交换机所在的服务器网段通信异常,请分析故障排除。

3.Firewall防火墙日志收到了来自内网的ddos攻击,请分析日志将相关的攻击者/或者网络运维人员误操作引起的攻击流量找出,并设置黑名单策略,请分析日志并进行故障排除。

2.数字取证

Server1服务器上出现了黑链,并且入侵者已经将服务器上的痕迹清除,无法在服务器上进行溯源,恰好在前端的防火墙的开启了数据包分析功能。请你在数据包中进行取证工作,找到入侵者的信息。

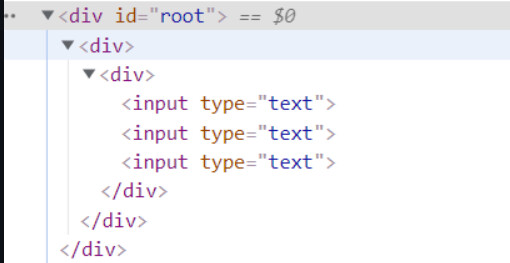

4.通过对数据包的分析找到黑客的攻击机IP,并将他作为Flag提交;(格式:[192.168.1.1])

5.通过对数据包的分析找到黑客扫描服务器的命令,将服务器开放的端口作为Flag提交;端口从小到大排序提交(格式:[21,22,23,24])

6.通过对数据包的分析找到黑客成功登录网站后台的密码,将他作为Flag提交;(格式:[password])

3.应急响应

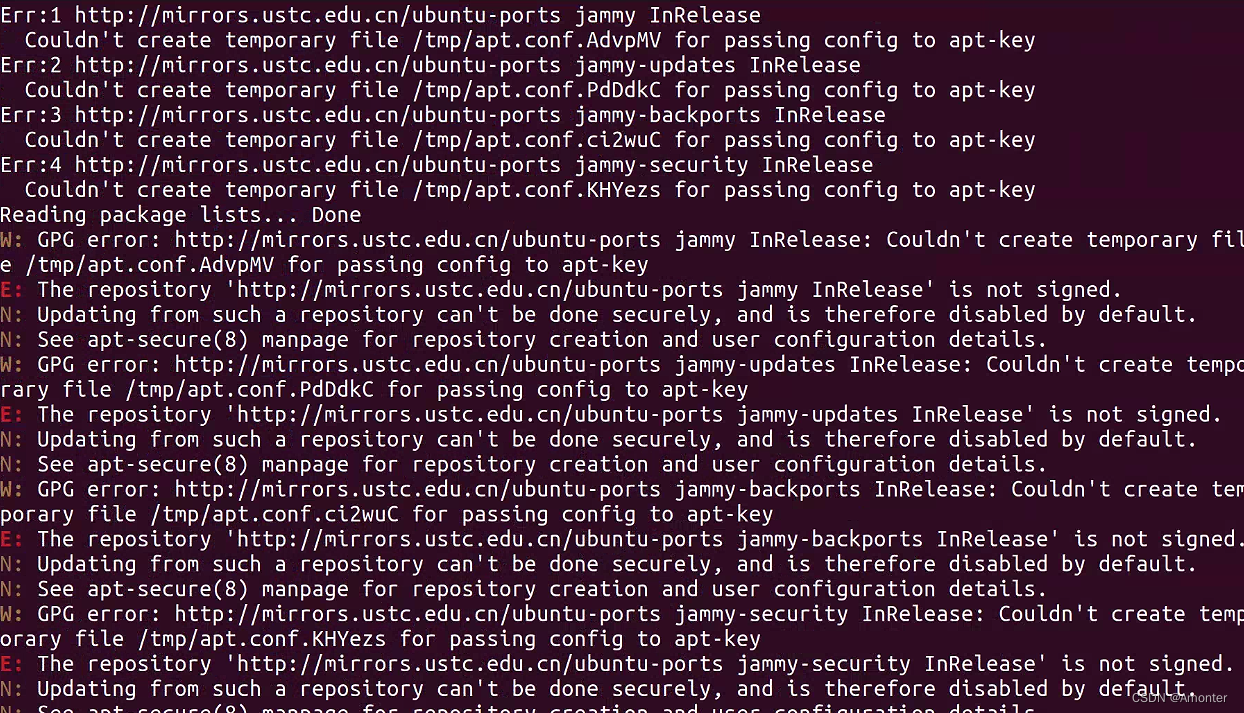

防火墙的日志中出现了webshell警告,Server2服务器上出现了webshell连接情况,管理员已经将服务器进行了安全隔离。请登陆到服务器上,对webshell情况进行排查。

7.在服务器上找到webshell文件,并将webshell的文件名作为flag提交;(格式:[abc.xxx])

8.在服务器上找到上传webshell的上传方式和时间,将webshell上传的时间作为flag进行提交;(格式:[10/Apr/2020:09:35:41])

9.分析入侵者在服务器上执行哪些命令,找到执行的第3条命令;(格式:[ipconfig])

10.找出服务器上存在的后门账号,将账号的密码作为flag进行提交。(格式:[password])