前言

红中(hong_zh0)

CSDN内容合伙人、2023年新星计划web安全方向导师、

华为MindSpore截至目前最年轻的优秀开发者、IK&N战队队长、

吉林师范大学网安大一的一名普通学生、搞网安论文拿了回大挑校二、

阿里云专家博主、华为网络安全云享专家、腾讯云自媒体分享计划博主过几天要去打网安职业技能得比赛,题挺难找的。

做了下bugku的应急加固

一共七问,我这边打完环境关了,所以图不多

提权方式

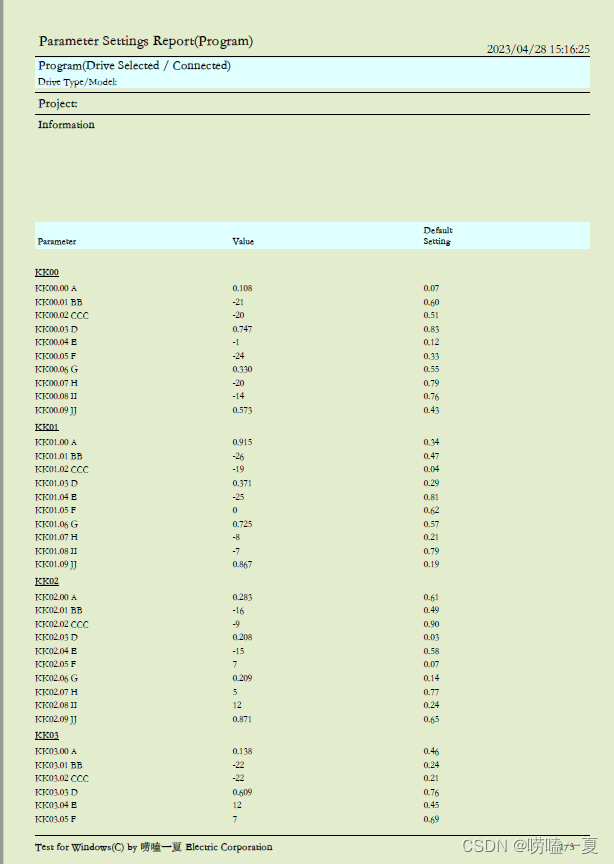

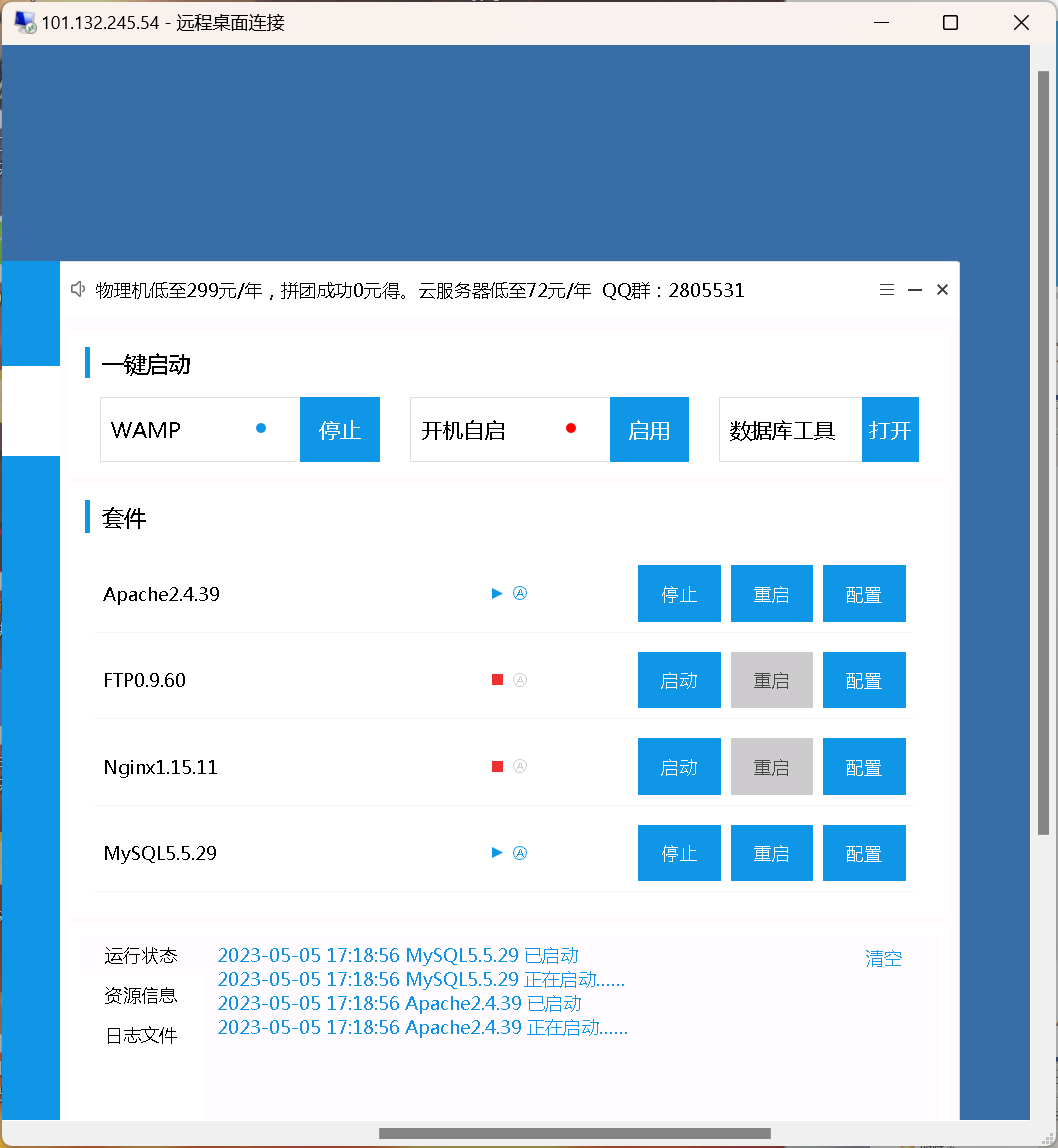

进入环境之后,发现上面有phpstudy

看下版本

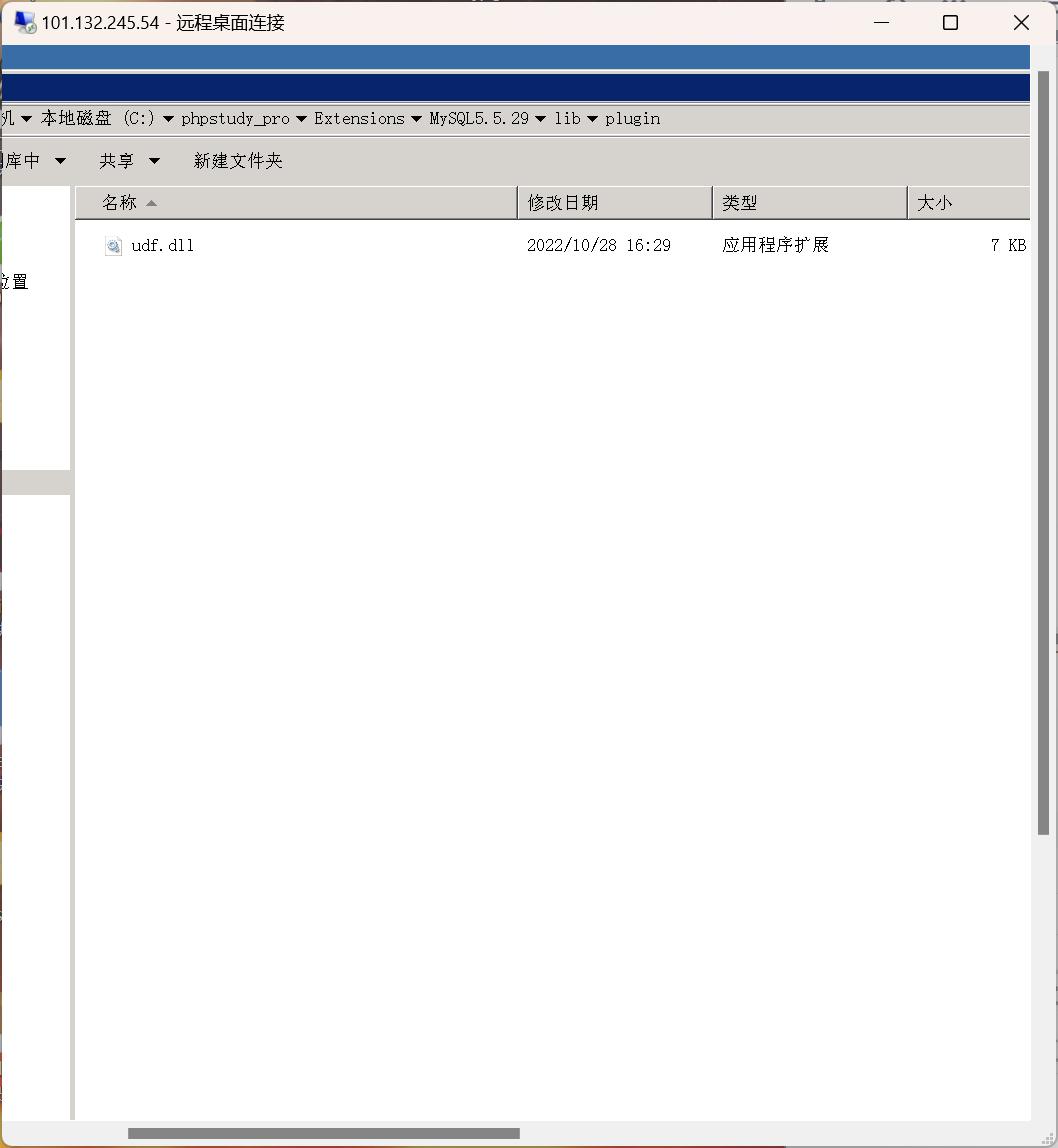

进mysql文件夹看一眼,看到lib文件夹。

这就有搞头了,mysql自5.1之后,这个文件夹就没了,进去看看

妥了,udf提权

黑客的webshell

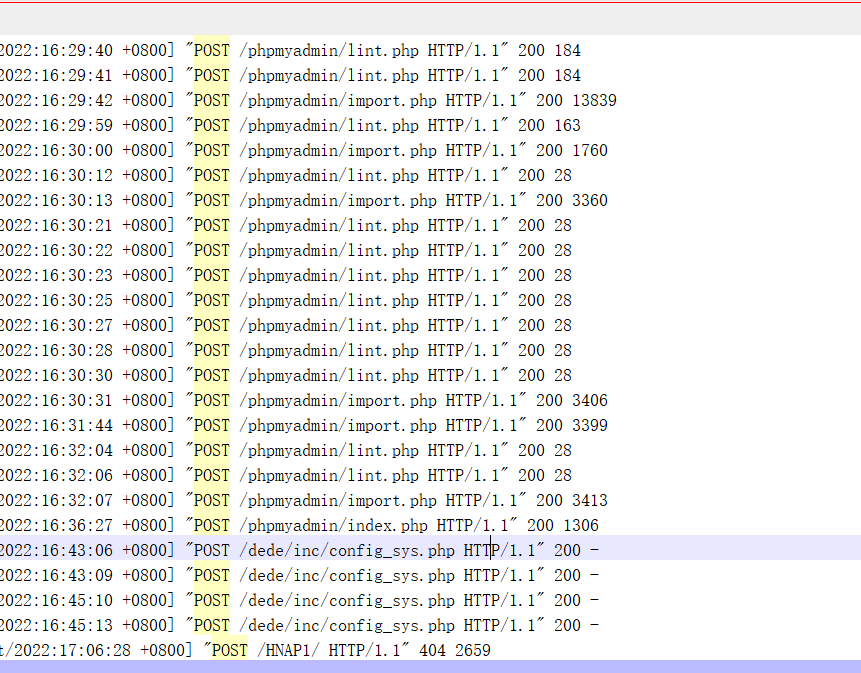

webshell,去日志里看一眼

SQL注入,问题不大

找后门,一般都用POST

搜一下POST

一共就这几个文件,每个翻翻看看就出来了

config_sys.php

黑客的账号

这个他应该没隐藏,咱们用的是管理员账户,直接删就行了。

如果隐藏了就去注册表里删

后门木马

启动项里有个小玩意system6.exe

先删了

发现在运行,删不了。那就是后门了

tasklist /svc找pid

netstat -ano -p tcp | findstr "pid"找黑客IP

然后直接

taskkill /f /t /im "system6.exe"

接着删了进程就行了

加固服务器

安全策略里密码策略

密码最短8位

修洞

udf提权主要就是这三点

- MySQL数据库没有开启安全模式

- 已知的数据库账号具有对MySQL数据库insert和delete的权限,最好是root最高权限。

- shell有写入到数据库安装目录的权限。

在phpstudy_pro/Extansions/mysql5.5.29/my.ini

里加一句

secure_file_priv=null